Amazon Web Services-Konto in CloudSpend integrieren

Durch die Integration Ihres AWS-Kontos in CloudSpend erhalten Sie einen umfassenden Überblick über Ihre Cloud-Ausgaben.

Das Verbinden eines AWS-Kontos mit CloudSpend

ist ein dreistufiger Prozess:

- Schritt 1: Programmatischen Zugriff ermöglichen

- Gewähren Sie CloudSpend programmatischen Lesezugriff auf bestimmte AWS-Dienste wie Amazon S3, Datenexporte, IAM und Organisationen.

- Schritt 2: Datenexporte konfigurieren

- Erstellen Sie Datenexporte für einen vorhandenen oder neuen S3-Bucket. Wenn Sie den Export bereits in einem S3-Bucket veröffentlichen, fahren Sie mit Schritt 3 fort.

- Schritt 3: AWS-Konto verbinden

- Melden Sie sich bei der CloudSpend-Konsole an und konfigurieren Sie die Seite „Integrate AWS Account“ (AWS-Konto integrieren).

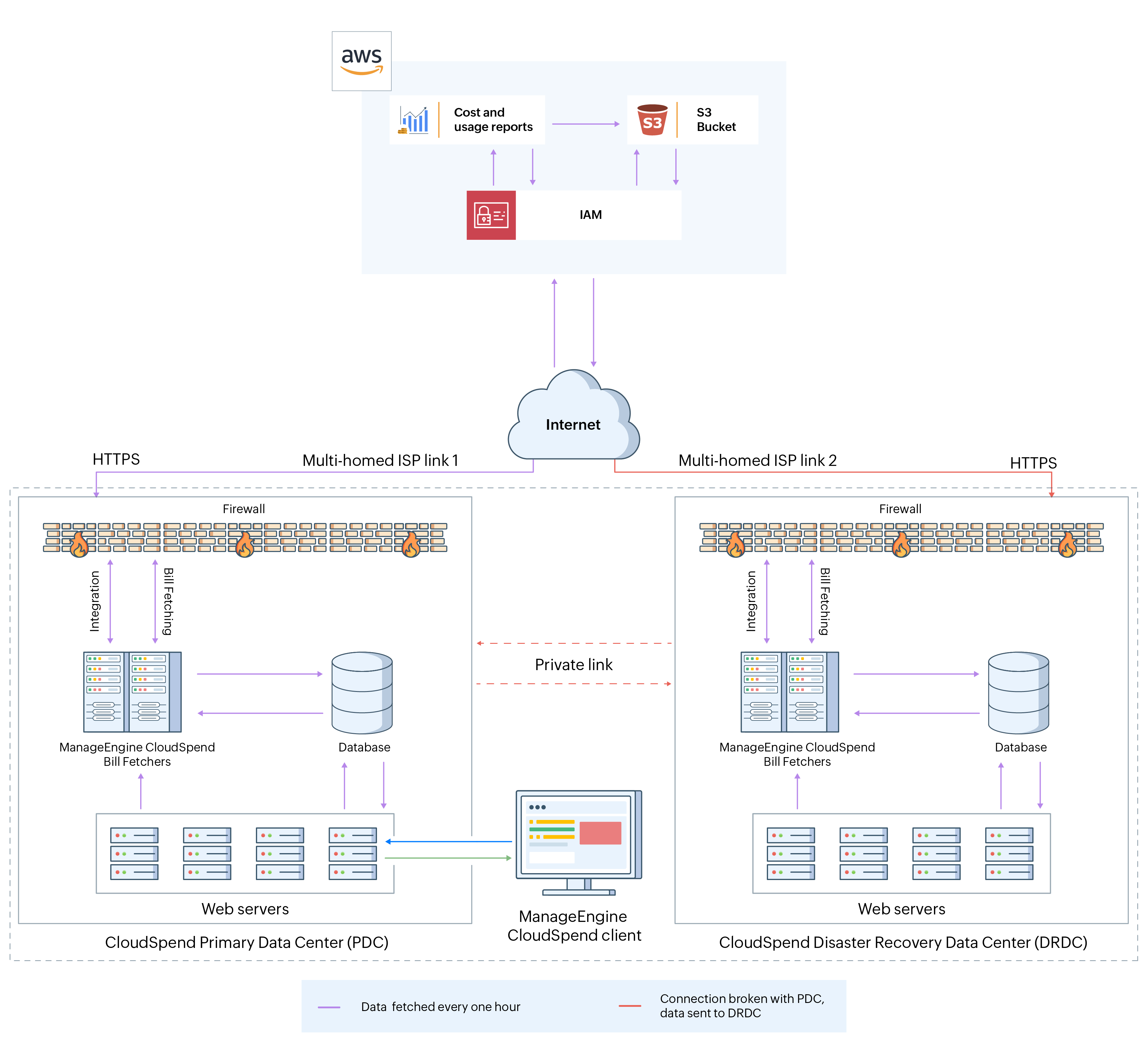

Ablauf der AWS-Integration in CloudSpendArchitektur der AWS-Integration in CloudSpend

Ablauf der AWS-Integration in CloudSpendArchitektur der AWS-Integration in CloudSpend

Programmatischen Zugriff ermöglichen

Es gibt zwei Möglichkeiten, CloudSpend programmatischen Zugriff auf Ihre AWS-Ressourcen zu gewähren. Sie können eine kontoübergreifende IAM-Rolle erstellen bzw. eine Vertrauensbeziehung zwischen Ihrem AWS-Konto und dem AWS-Konto von CloudSpend herstellen.

Die IAM-Rolle wird empfohlen, da bei dieser Variante keine Sicherheitsanmeldedaten freigegeben werden. Wenn Sie Berechtigungen mithilfe von Rollen delegieren, können Sie außerdem die AWS-Konten festlegen, die die Rolle übernehmen dürfen, und so Ihr Konto vor unbefugtem Zugriff schützen.

Der benutzerbasierte IAM-Zugriff wird für neue Benutzer eingestellt. Bereits vorhandene Benutzer können zu einem rollenbasierten IAM-Zugriff wechseln.

Rollenbasierter IAM-Zugriff

Im folgenden Abschnitt wird das Erstellen von IAM-Rollen erklärt:

Externe ID abrufen

- Öffnen Sie die CloudSpend-Web-Konsole und melden Sie sich an.

-

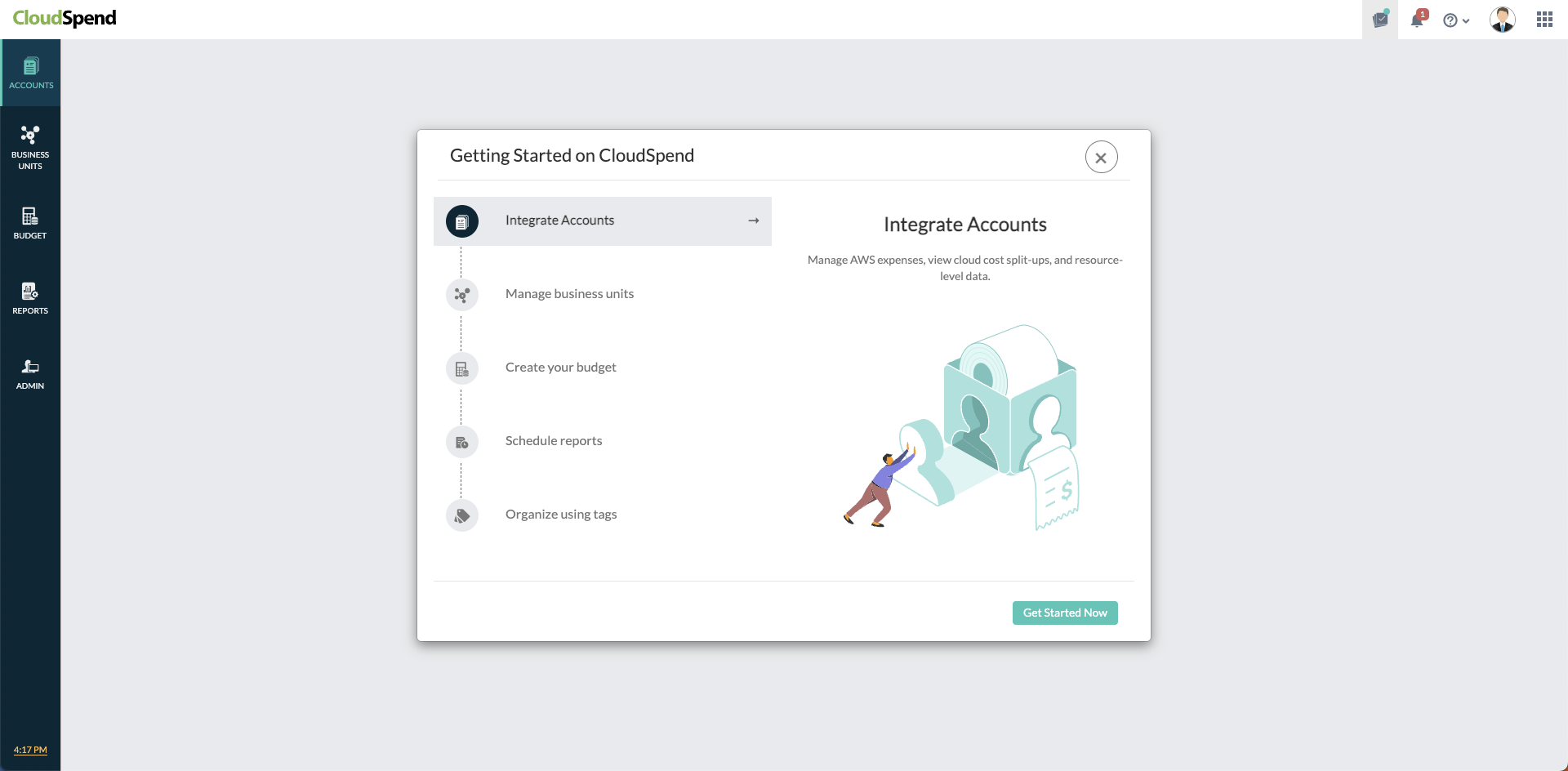

Wenn Sie die CloudSpend-Konsole zum ersten Mal öffnen, gelangen Sie zu einem Onboarding-Karussell, in dem die Funktionen der App vorgestellt werden. Hier finden Sie hilfreiche Informationen zur App. Sie können diese aber auch überspringen.

-

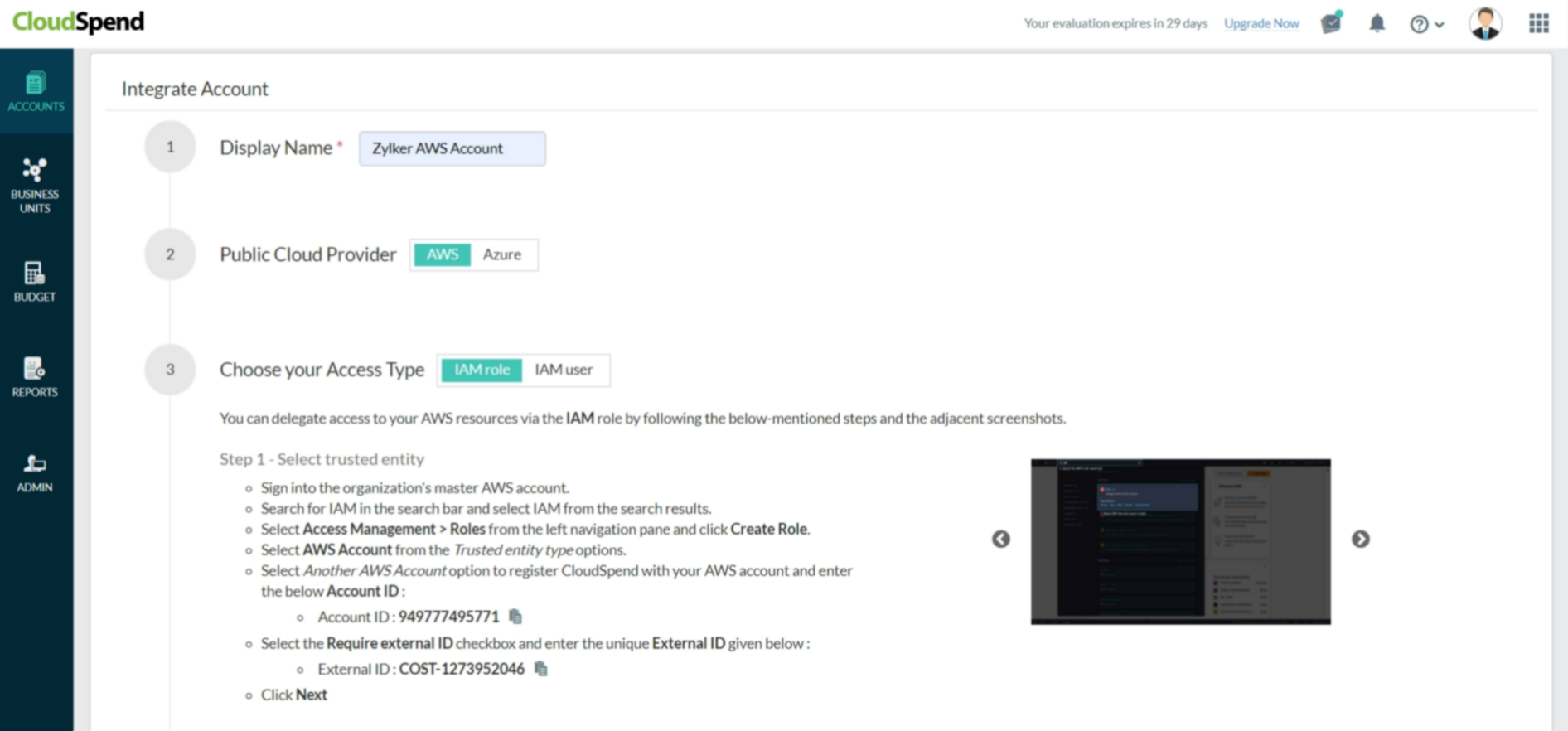

Klicken Sie auf „Integrate AWS Account“. Geben Sie auf der Seite „Integrate AWS Account“ einen Anzeigenamen ein und wählen Sie als Zugriffstyp „IAM role“ (IAM-Rolle) aus. Kopieren Sie die Konto-ID und die externe ID und speichern Sie diese für den Schritt zum Erstellen der AWS-IAM-Rolle. Lassen Sie außerdem diese Registerkarte im Browser geöffnet.

Die externe ID ist ein alphanumerischer Schlüssel, der nur für Ihr Konto gilt. Der Schlüssel wird jedes Mal neu generiert, wenn Sie die Seite „Integrate AWS Account“ aktualisieren. Achten Sie daher darauf, beim Erstellen der IAM-Rolle den richtigen Schlüssel zu verwenden.

Benutzerdefinierte Richtlinie erstellen

Stellen Sie sicher, dass Sie die erforderlichen Richtlinien für CloudSpend haben. Wenn nicht, legen Sie eine eigene Richtlinie fest, bevor Sie eine IAM-Rolle erstellen. Führen Sie dazu die unten aufgeführten Schritte aus:

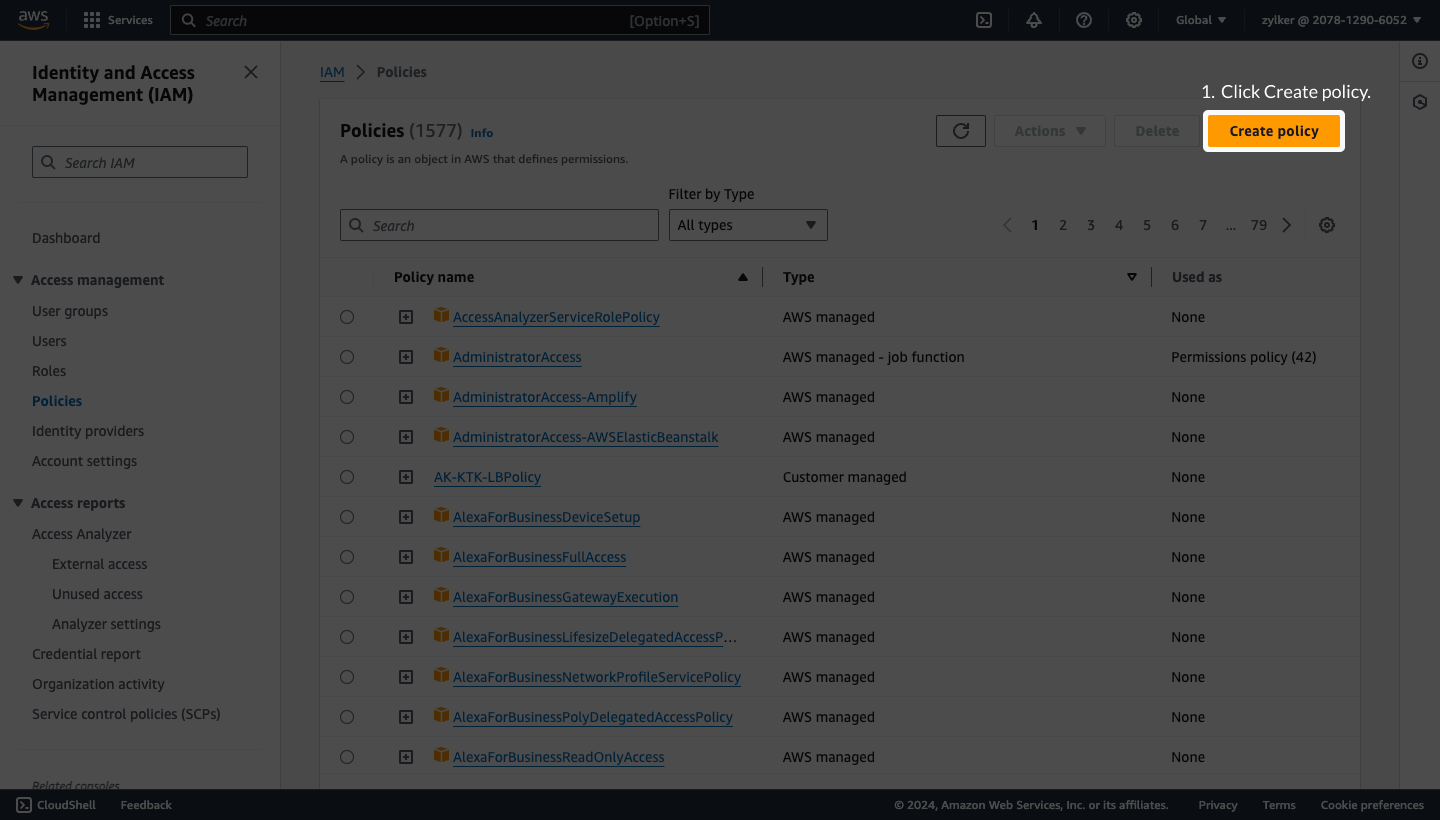

- Kehren Sie zur AWS-IAM-Konsole zurück.

-

Wählen Sie im linken Navigationsbereich „Access Management > Policies“ (Zugriffsverwaltung > Richtlinien) aus.

- Richtlinie erstellen

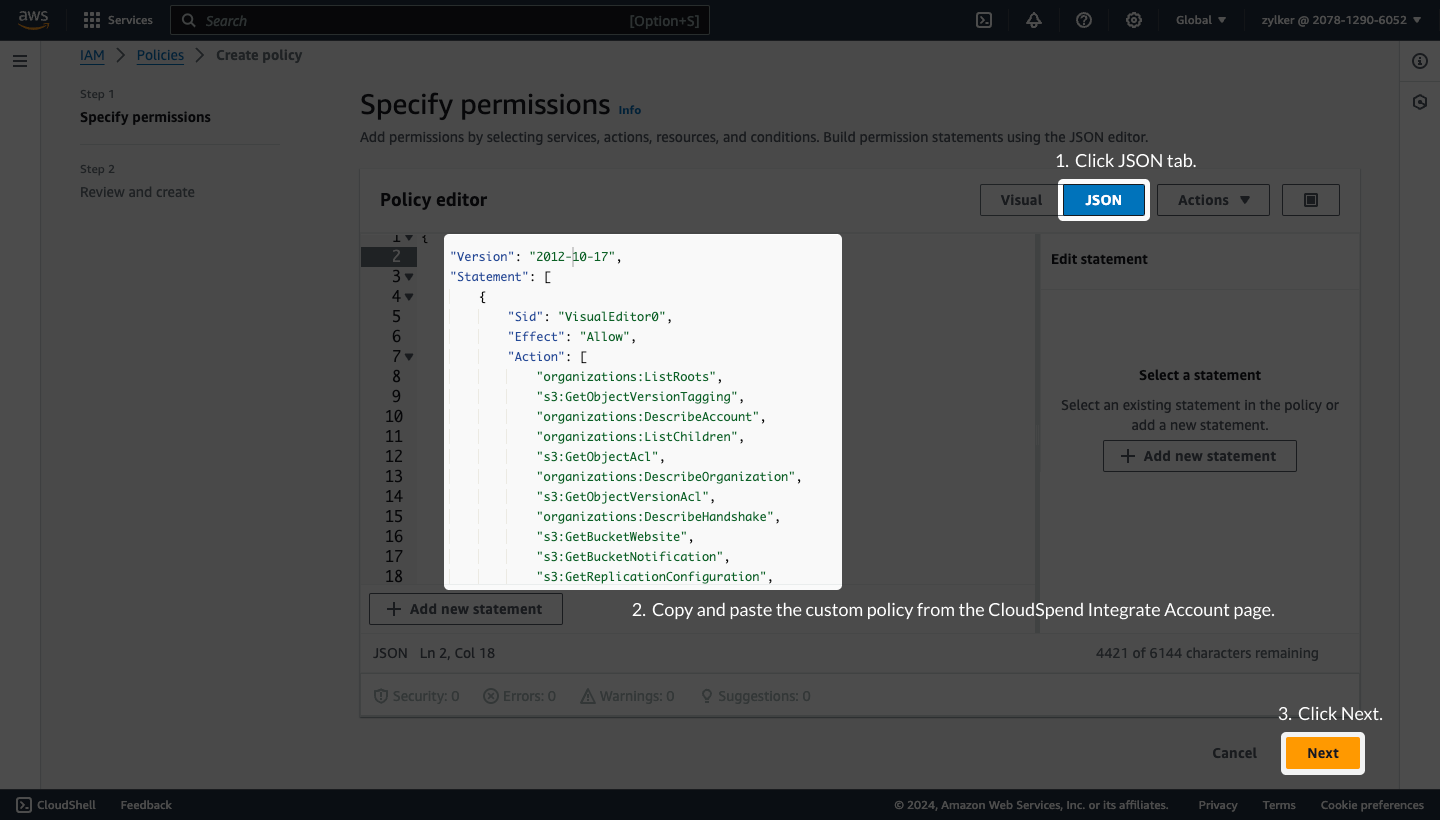

- Wählen Sie die Registerkarte „JSON“ aus und löschen Sie das vorhandene JSON-Richtlinien-Snippet.

- Kopieren Sie die unten abgebildete JSON- Richtlinie und fügen Sie sie auf der Registerkarte „JSON“ ein.

{ "Version":"2012-10-17", "Statement":[ { "Sid":"VisualEditor0", "Effect":"Allow", "Action":[ "organizations:ListRoots", "s3:GetObjectVersionTagging", "organizations:DescribeAccount", "organizations:ListChildren", "s3:GetObjectAcl", "organizations:DescribeOrganization", "s3:GetObjectVersionAcl", "organizations:DescribeHandshake", "s3:GetBucketWebsite", "s3:GetBucketNotification", "s3:GetReplicationConfiguration", "s3:ListMultipartUploadParts", "organizations:ListAccountsForParent", "organizations:ListHandshakesForAccount", "s3:GetObject", "iam:GetUserPolicy", "s3:GetAnalyticsConfiguration", "organizations:ListOrganizationalUnitsForParent", "s3:GetObjectVersionForReplication", "cur:DescribeReportDefinitions", "s3:GetLifecycleConfiguration", "s3:GetBucketTagging", "s3:GetInventoryConfiguration", "s3:ListBucketVersions", "s3:GetBucketLogging", "s3:ListBucket", "s3:GetAccelerateConfiguration", "s3:GetBucketPolicy", "organizations:DescribePolicy", "s3:GetObjectVersionTorrent", "s3:GetEncryptionConfiguration", "organizations:ListCreateAccountStatus", "s3:GetBucketRequestPayment", "organizations:DescribeOrganizationalUnit", "s3:GetObjectTagging", "s3:GetMetricsConfiguration", "organizations:DescribeCreateAccountStatus", "organizations:ListPoliciesForTarget", "s3:ListBucketMultipartUploads", "organizations:ListTargetsForPolicy", "s3:GetBucketVersioning", "organizations:ListAWSServiceAccessForOrganization", "s3:GetBucketAcl", "organizations:ListPolicies", "organizations:ListHandshakesForOrganization", "organizations:ListAccounts", "s3:GetObjectTorrent", "s3:ListAllMyBuckets", "s3:GetBucketCORS", "organizations:ListParents", "iam:GetUser", "s3:GetBucketLocation", "s3:GetObjectVersion", "bcm-data-exports:ListExports", "bcm-data-exports:GetExport" ], "Resource":"*" } ] }

- Klicken Sie auf „Next“ (Weiter).

-

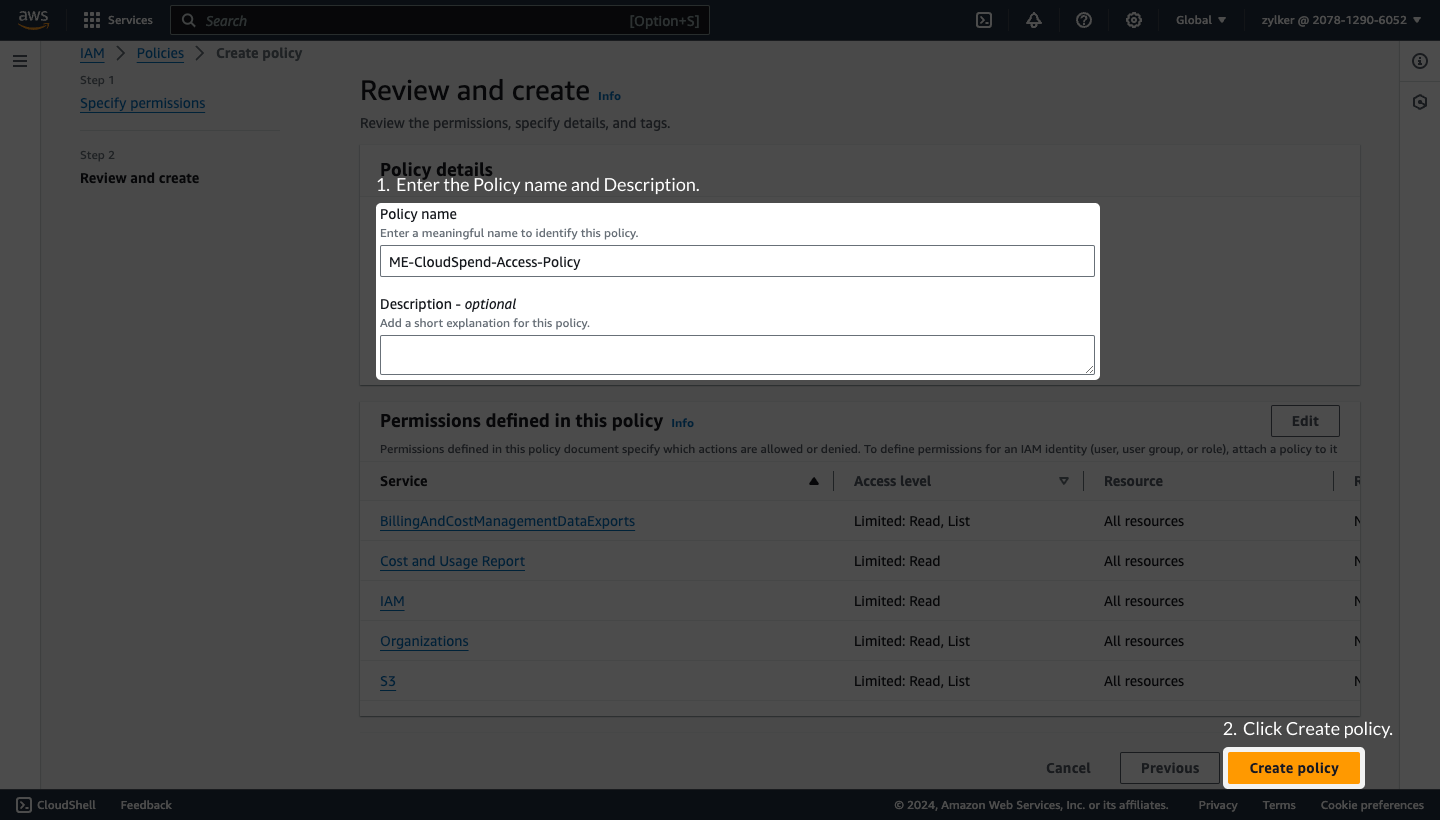

Geben Sie auf der Seite „Review and create“ (Überprüfen und erstellen) den Namen und die Beschreibung der Richtlinie ein.

- Richtlinie überprüfen

- Befolgen Sie die Schritte in Schritt 1: Vertrauenswürdige Entitäten auswählen, 2: Berechtigungen hinzufügen und 3: Benennen, überprüfen und erstellen zum Erstellen einer kontoübergreifenden IAM-Rolle.

IAM-Rolle erstellen

Führen Sie die unten aufgeführten Schritte aus, um eine IAM-Rolle zu erstellen:

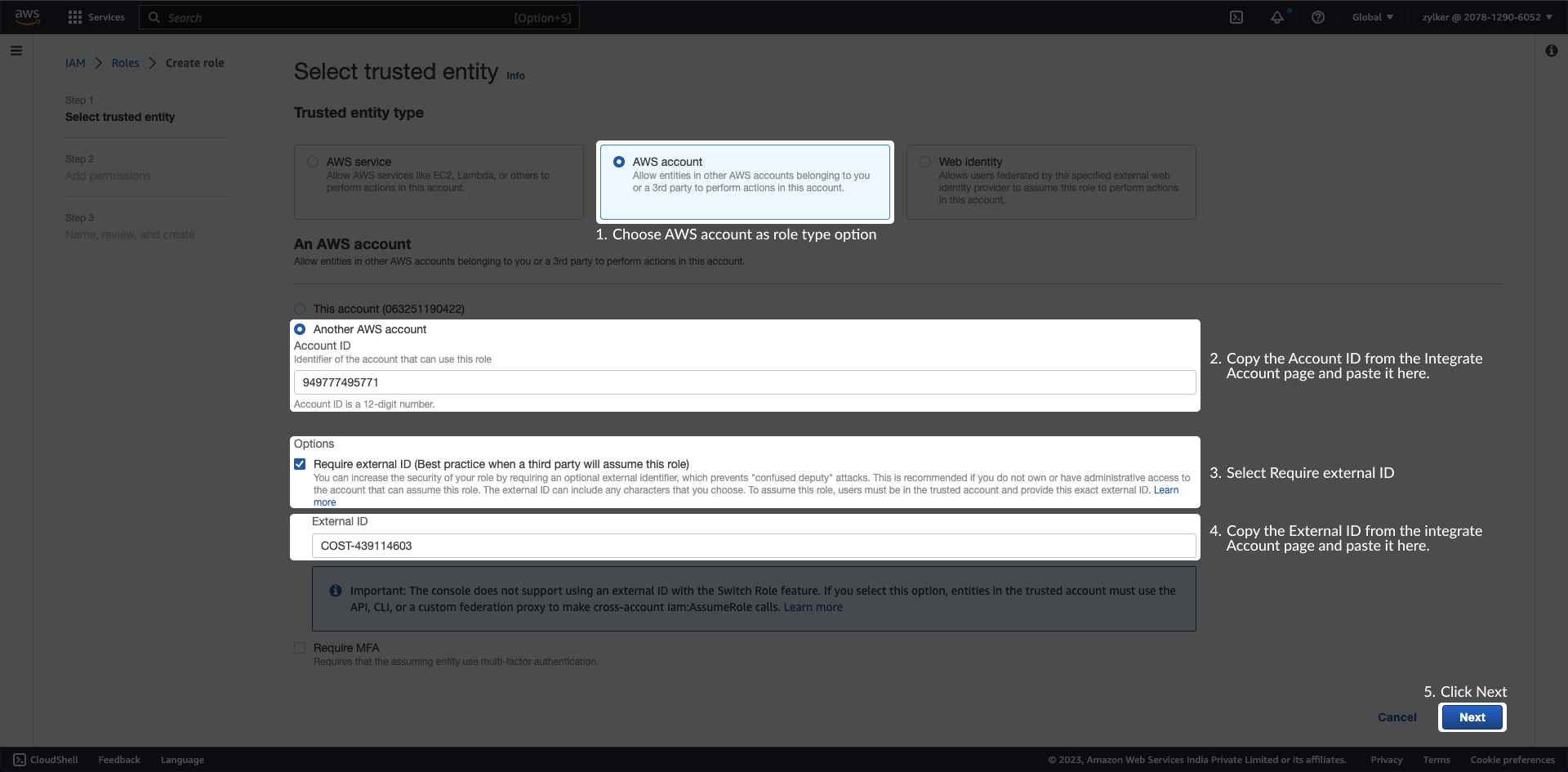

Schritt 1: Vertrauenswürdige Entität auswählen

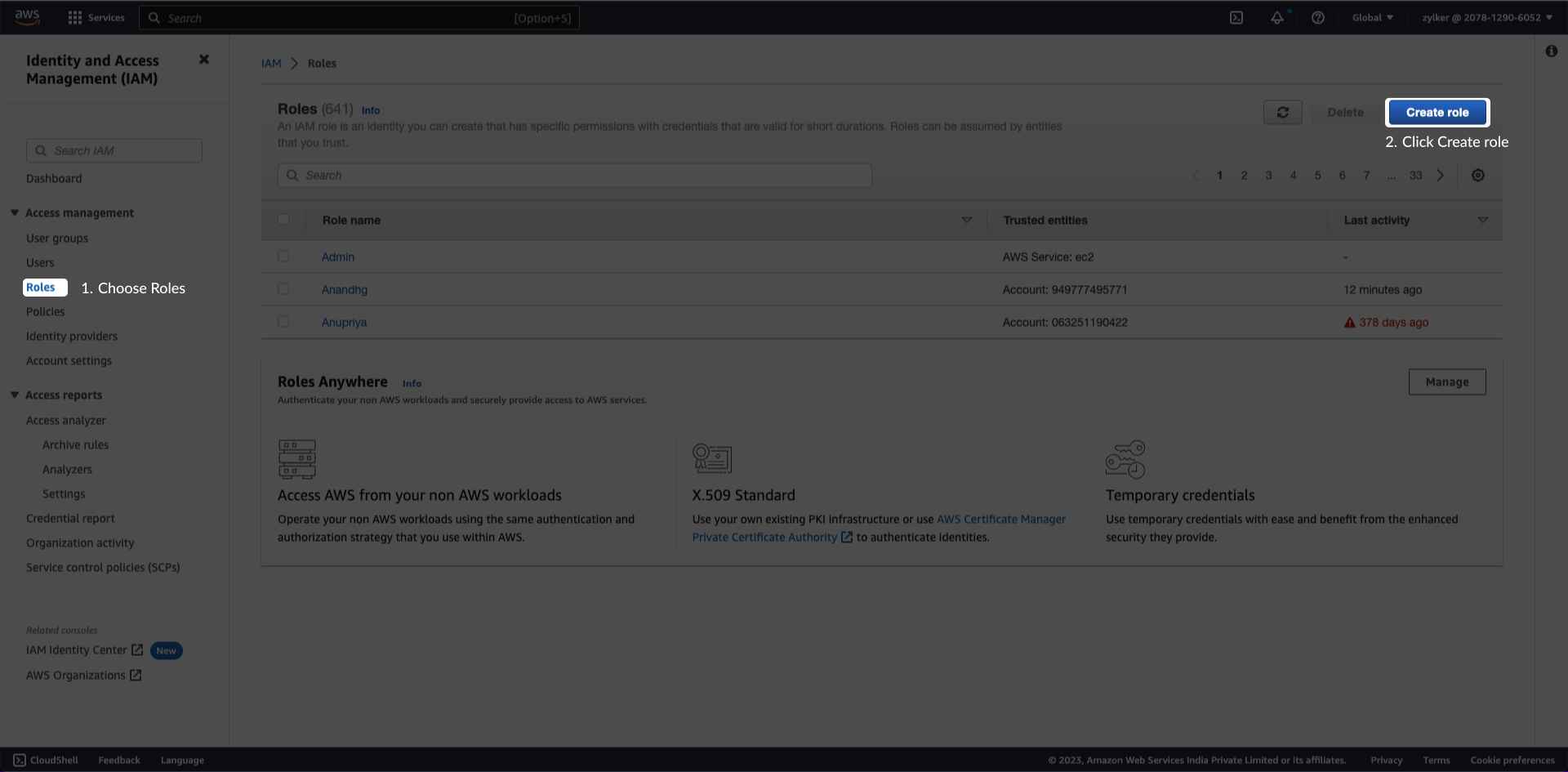

- Melden Sie sich bei der AWS-Managementkonsole an und öffnen Sie die AWS-IAM-Konsole.

-

Wählen Sie Zugriffsverwaltung > Funktionenaus dem linken Navigationsbereich.

- Klicken Sie auf „Create Role“ (Rolle erstellen).

- Wählen Sie aus den Optionen für den Typ der vertrauenswürdigen Entität „AWS Account“ (AWS-Konto) aus.

- Wählen Sie die Option „Another AWS Account“ (Anderes AWS-Konto) aus.

- Geben Sie auf der Seite „Integrate AWS Account“ im Feld „Account ID“ (Konto-ID) die AWS-Konto-ID von Site24x7 ein.

- Aktivieren Sie das Kontrollkästchen „Require external ID“ (Externe ID erforderlich). Hinweis: Achten Sie darauf, dass das Kontrollkästchen „Require MFA“ (MFA erforderlich) nicht aktiviert ist. <

-

Geben Sie die eindeutige externe ID ein, die auf der Seite „Integrate AWS Account“ angezeigt wird.

- Externe ID bereitstellen.

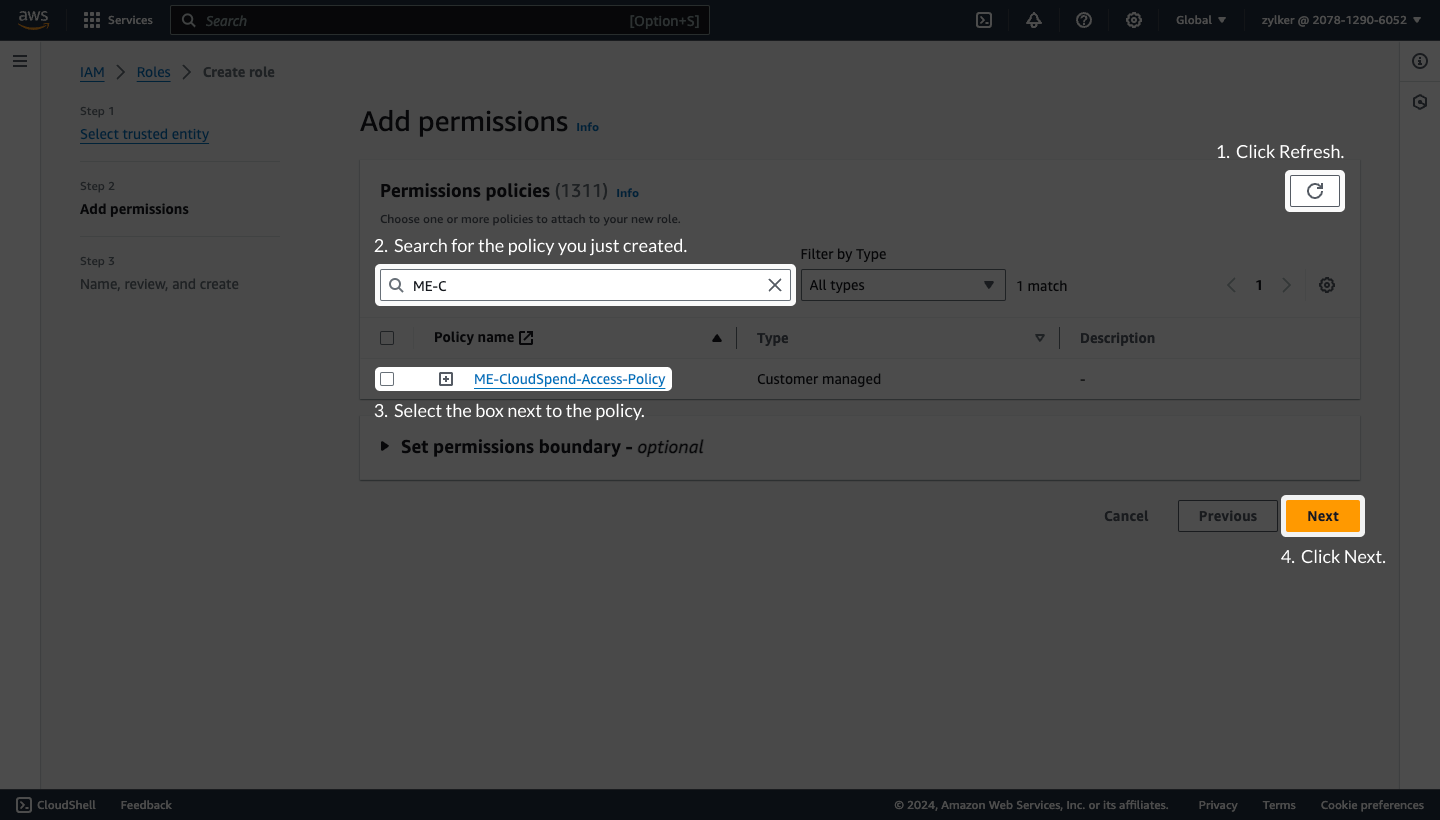

Schritt 2: Berechtigungen hinzufügen

Site24x7 benötigt Lesezugriff auf Ihre AWS-Dienste und -Ressourcen.

-

Suchen Sie auf der Seite „Add permissions“ (Berechtigungen hinzufügen) die oben erstellte Richtlinie und wählen Sie sie aus. Sie können auch nach der von AWS verwalteten Job-Funktionsrichtlinie ReadOnlyAccess suchen und diese auswählen.

Wenn Sie die Nutzungsmetriken Ihrer Kinesis Video Streams überwachen möchten, wählen Sie außerdem AmazonKinesisVideoStreamsReadOnlyAccess aus.

- Klicken Sie auf Weiter.

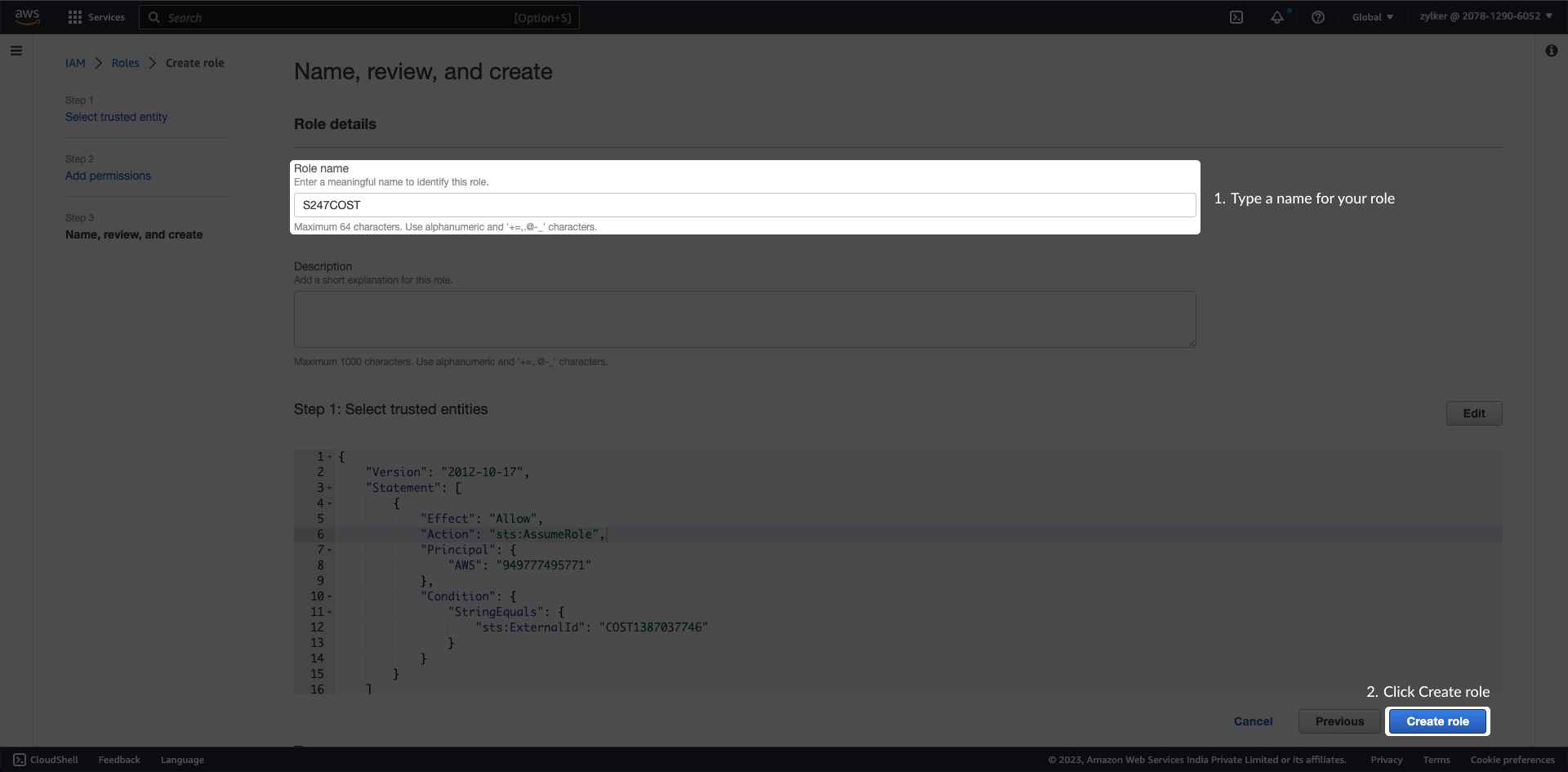

Schritt 3: Benennen, überprüfen und erstellen

- Geben Sie den Rollennamen und die Beschreibung ein.

- Überprüfen Sie die in Schritt 1: Vertrauenswürdige Entität auswählen und Schritt 2: Berechtigungen hinzufügen konfigurierten Details.

- Klicken Sie auf „Create Role“. . Es wird eine ARN-Rolle für die von Ihnen erstellte IAM-Rolle erstellt.

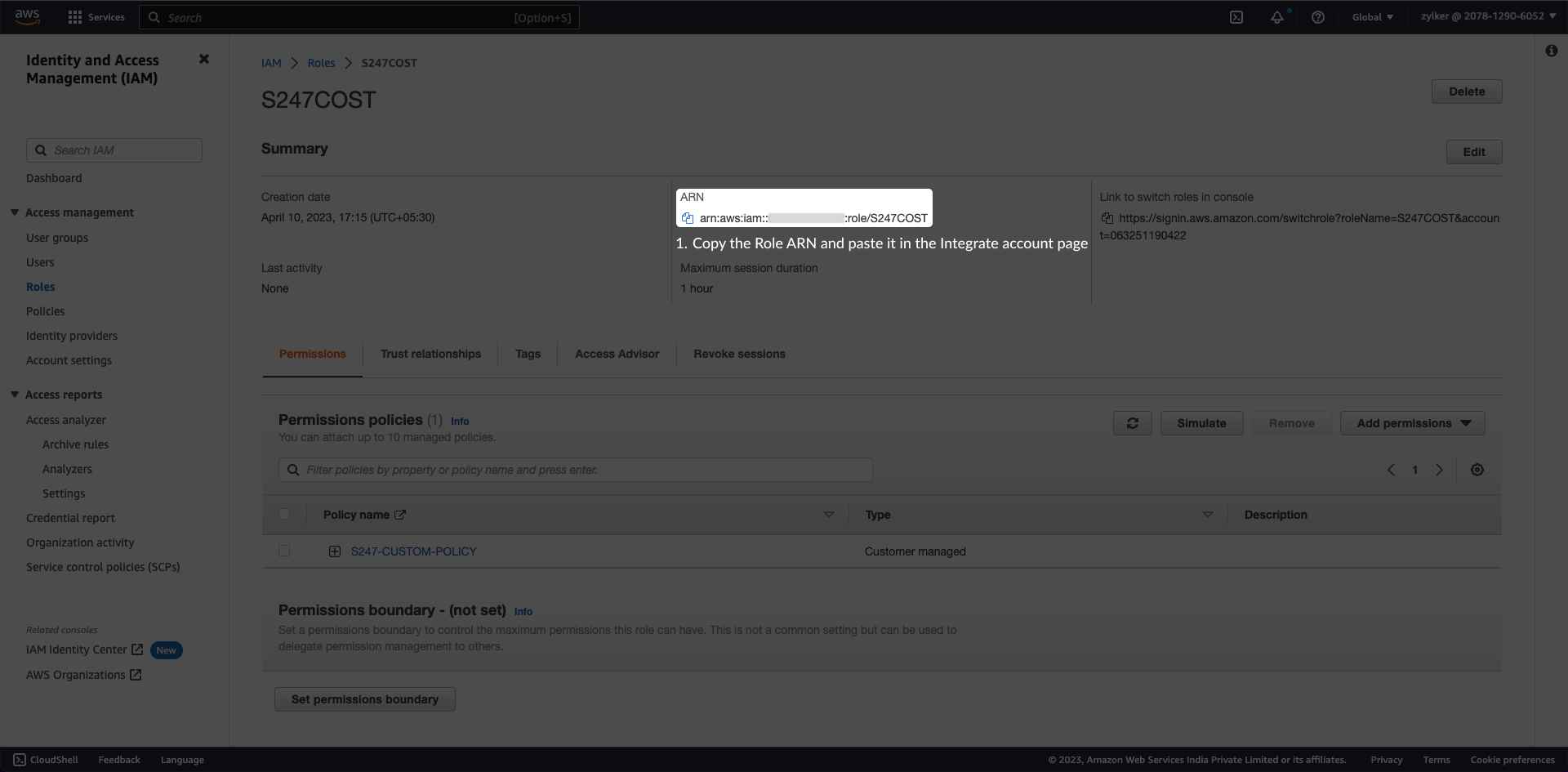

Rollen-ARN kopieren

- Gehen Sie zur Seite IAM > Roles“ (IAM > Rollen)..

- Klicken Sie auf die Schaltfläche zum Aktualisieren.

- Suchen Sie den von Ihnen erstellten Rollennamen und klicken Sie auf den Rollennamen-Hyperlink.

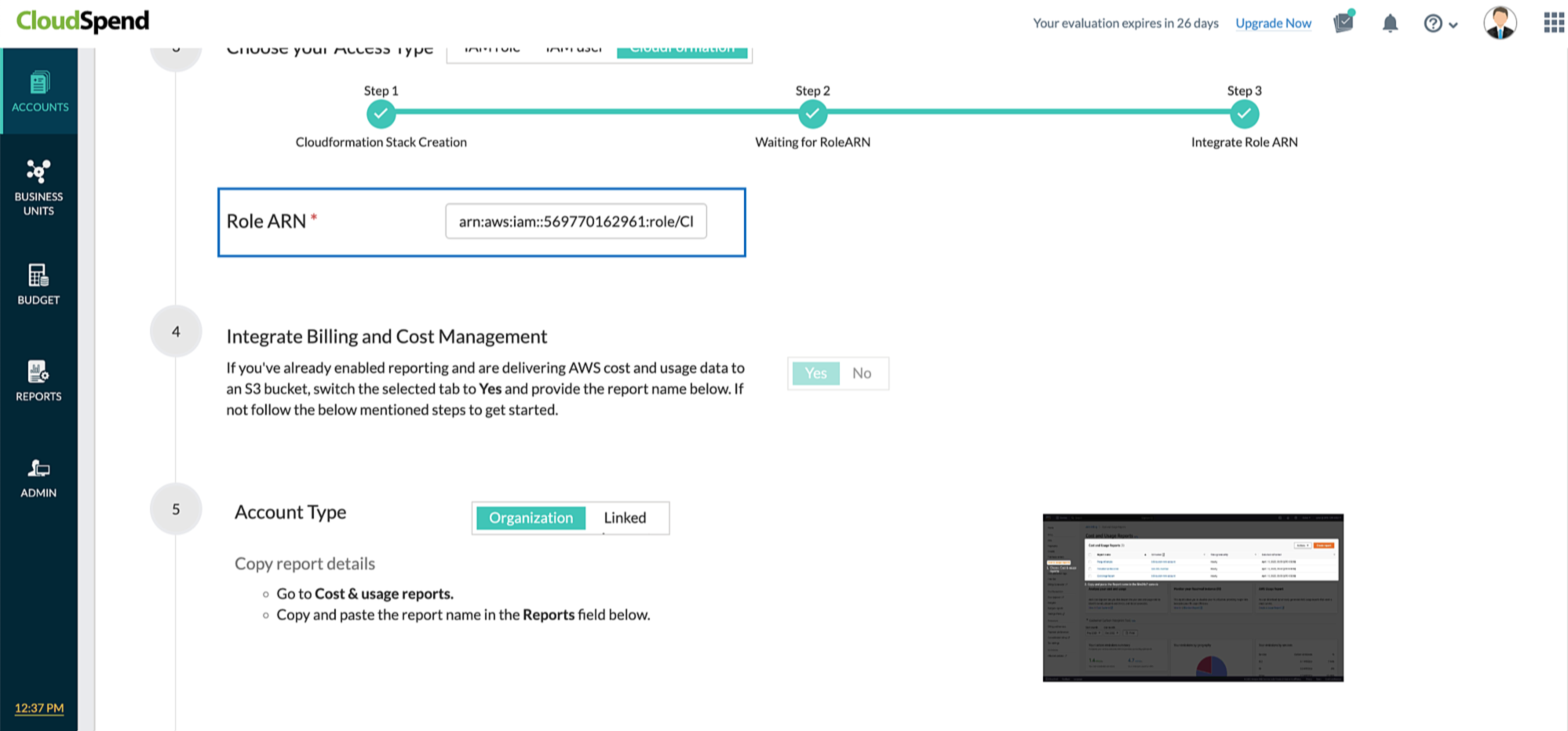

- Kopieren Sie die ARN Details aus dem Abschnitt „Summary“ (Zusammenfassung) und fügen Sie sie in das Feld CloudSpend > Integrate Account > Role ARN“ (CloudSpend > Konto integrieren > Rollen-ARN) ein.

Benutzerbasierter IAM-Zugriff (eingestellt)

Im folgenden Abschnitt wird das Erstellen von AWS-IAM-Benutzern erklärt:

Zugriffstyp auswählen

- Melden Sie sich bei der AWS-Managementkonsole an und öffnen Sie die IAM-Konsole.

Falls Sie die Funktion zur konsolidierten Rechnungsstellung in AWS Organizations verwenden, um mehrere Mitgliedskonten unter einem Hauptkonto zusammenzufassen, melden Sie sich bei der AWS-Managementkonsole des Hauptkontos an. Wenn Sie mehrere eigenständige Konten haben (jedes Konto erhält eine eigene Rechnung), melden Sie sich bei dem AWS-Konto an, das Sie in CloudSpend integrieren möchten.

-

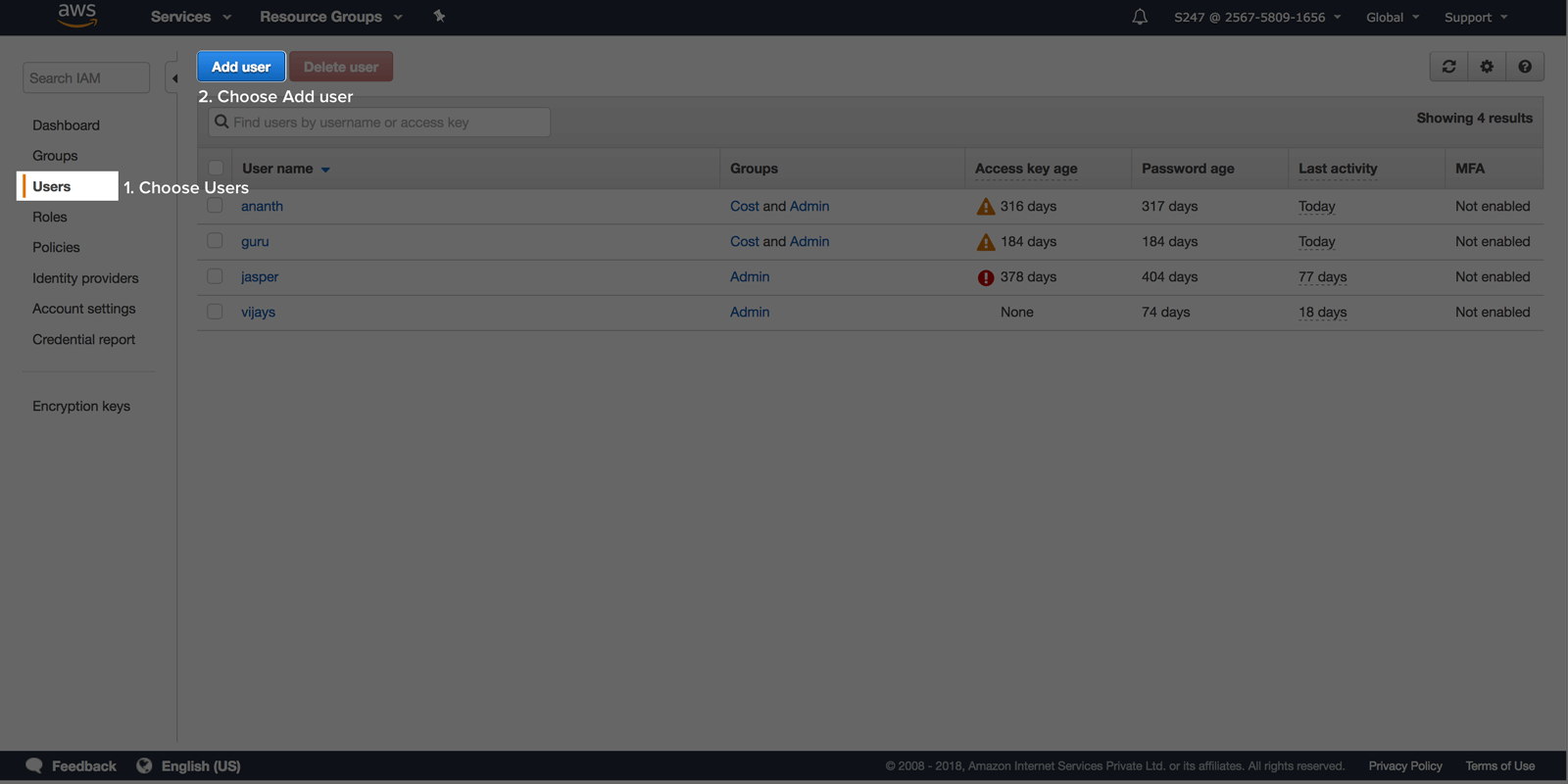

Klicken Sie im Navigationsbereich auf „Users“(Benutzer) und dann auf „Add user“(Benutzer hinzufügen).

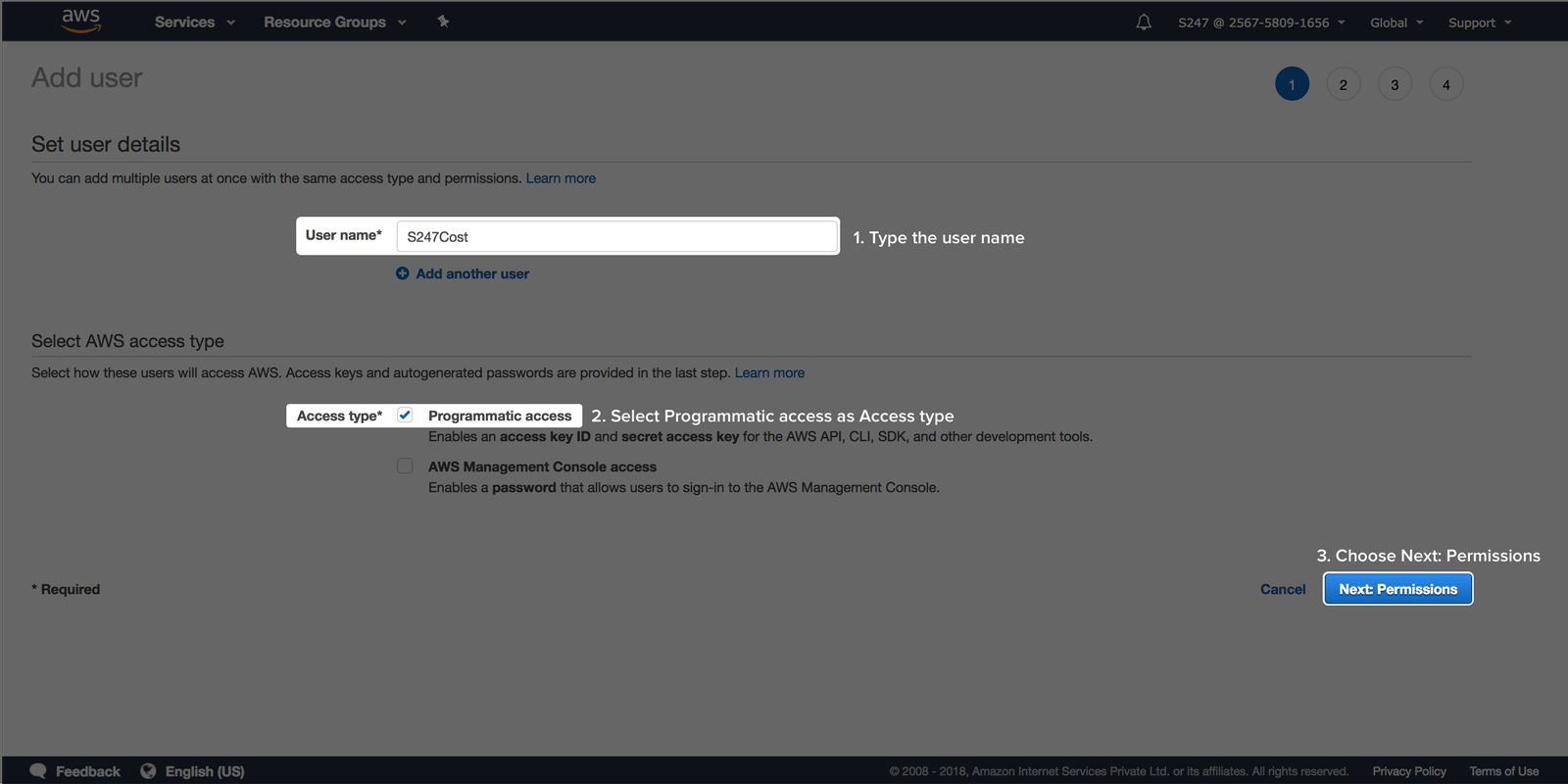

- Geben Sie als Benutzernamen einen aussagekräftigen Namen ein.

-

Wählen Sie als Zugriffstyp „Programmatic access“ (Programmatischer Zugriff) aus.

- Klicken Sie auf „Next: Permissions“ (Weiter: Berechtigungen)..

Berechtigungen zuweisen

-

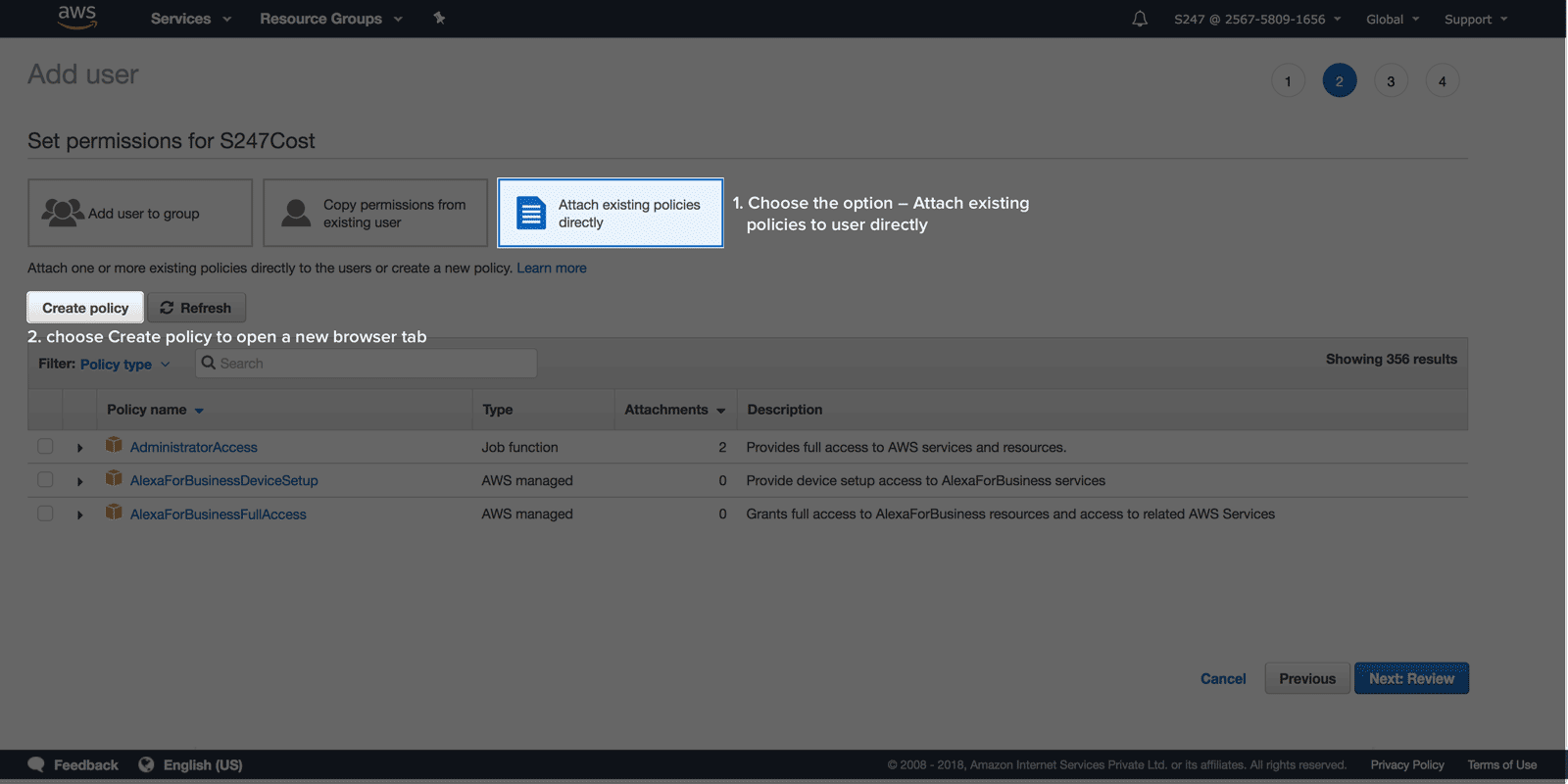

Wählen Sie im Fenster „Set permissions“ (Berechtigungen festlegen) die Option „Attach existing policies to user directly“ (Vorhandene Richtlinien direkt mit dem Benutzer verknüpfen) aus und klicken Sie auf „Create policy“ (Richtlinie erstellen), um eine neue Registerkarte im Browser zu öffnen.

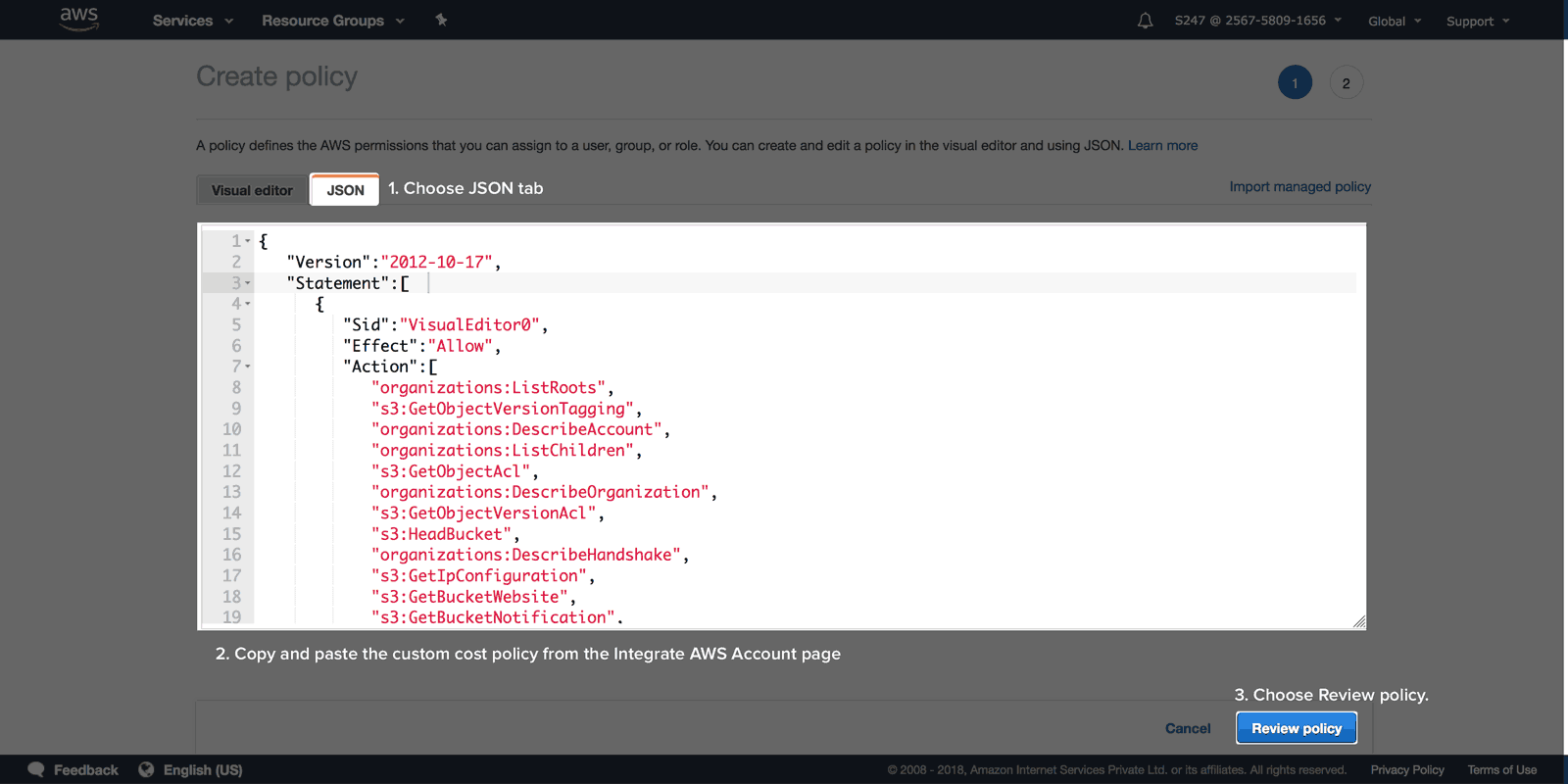

- Wechseln Sie zur Registerkarte „JSON“. Kopieren Sie die unten angezeigte benutzerdefinierte Richtlinie und fügen Sie sie in den Editor ein.

{ "Version":"2012-10-17", "Statement":[ { "Sid":"VisualEditor0", "Effect":"Allow", "Action":[ "organizations:ListRoots", "s3:GetObjectVersionTagging", "organizations:DescribeAccount", "organizations:ListChildren", "s3:GetObjectAcl", "organizations:DescribeOrganization", "s3:GetObjectVersionAcl", "organizations:DescribeHandshake", "s3:GetBucketWebsite", "s3:GetBucketNotification", "s3:GetReplicationConfiguration", "s3:ListMultipartUploadParts", "organizations:ListAccountsForParent", "organizations:ListHandshakesForAccount", "s3:GetObject", "iam:GetUserPolicy", "s3:GetAnalyticsConfiguration", "organizations:ListOrganizationalUnitsForParent", "s3:GetObjectVersionForReplication", "cur:DescribeReportDefinitions", "s3:GetLifecycleConfiguration", "s3:GetBucketTagging", "s3:GetInventoryConfiguration", "s3:ListBucketVersions", "s3:GetBucketLogging", "s3:ListBucket", "s3:GetAccelerateConfiguration", "s3:GetBucketPolicy", "organizations:DescribePolicy", "s3:GetObjectVersionTorrent", "s3:GetEncryptionConfiguration", "organizations:ListCreateAccountStatus", "s3:GetBucketRequestPayment", "organizations:DescribeOrganizationalUnit", "s3:GetObjectTagging", "s3:GetMetricsConfiguration", "organizations:DescribeCreateAccountStatus", "organizations:ListPoliciesForTarget", "s3:ListBucketMultipartUploads", "organizations:ListTargetsForPolicy", "s3:GetBucketVersioning", "organizations:ListAWSServiceAccessForOrganization", "s3:GetBucketAcl", "organizations:ListPolicies", "organizations:ListHandshakesForOrganization", "organizations:ListAccounts", "s3:GetObjectTorrent", "s3:ListAllMyBuckets", "s3:GetBucketCORS", "organizations:ListParents", "iam:GetUser", "s3:GetBucketLocation", "s3:GetObjectVersion", "bcm-data-exports:ListExports", "bcm-data-exports:GetExport" ], "Resource":"*" } ] } -

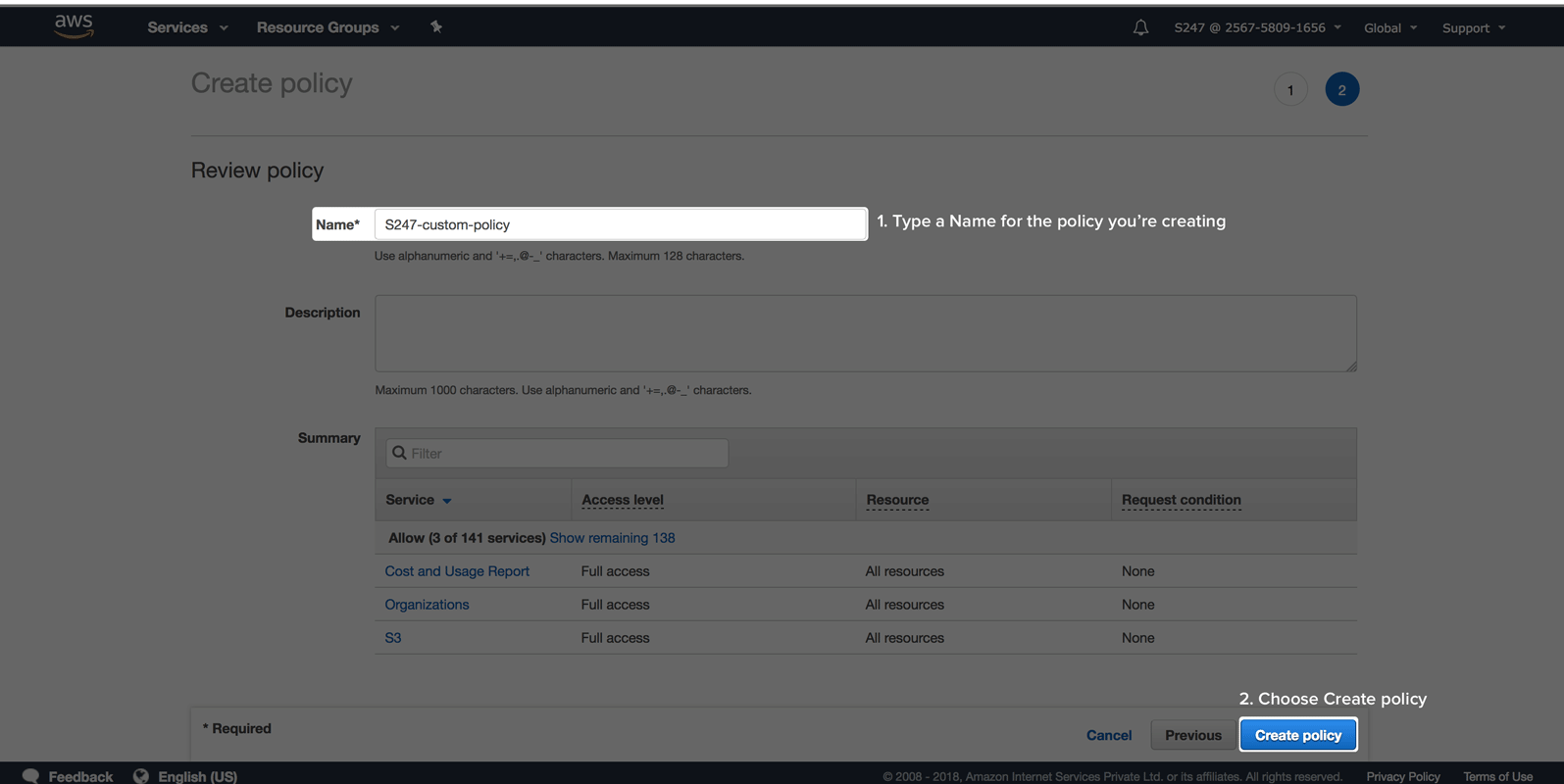

Klicken Sie auf „Review policy“ (Richtlinie überprüfen).

-

Geben Sie auf der Überprüfungsseite einen Namen und eine Beschreibung für die Richtlinie ein, die Sie erstellen. Überprüfen Sie die erteilten Berechtigungen. Wenn alles zufriedenstellend aussieht, klicken Sie auf „Create policy“.

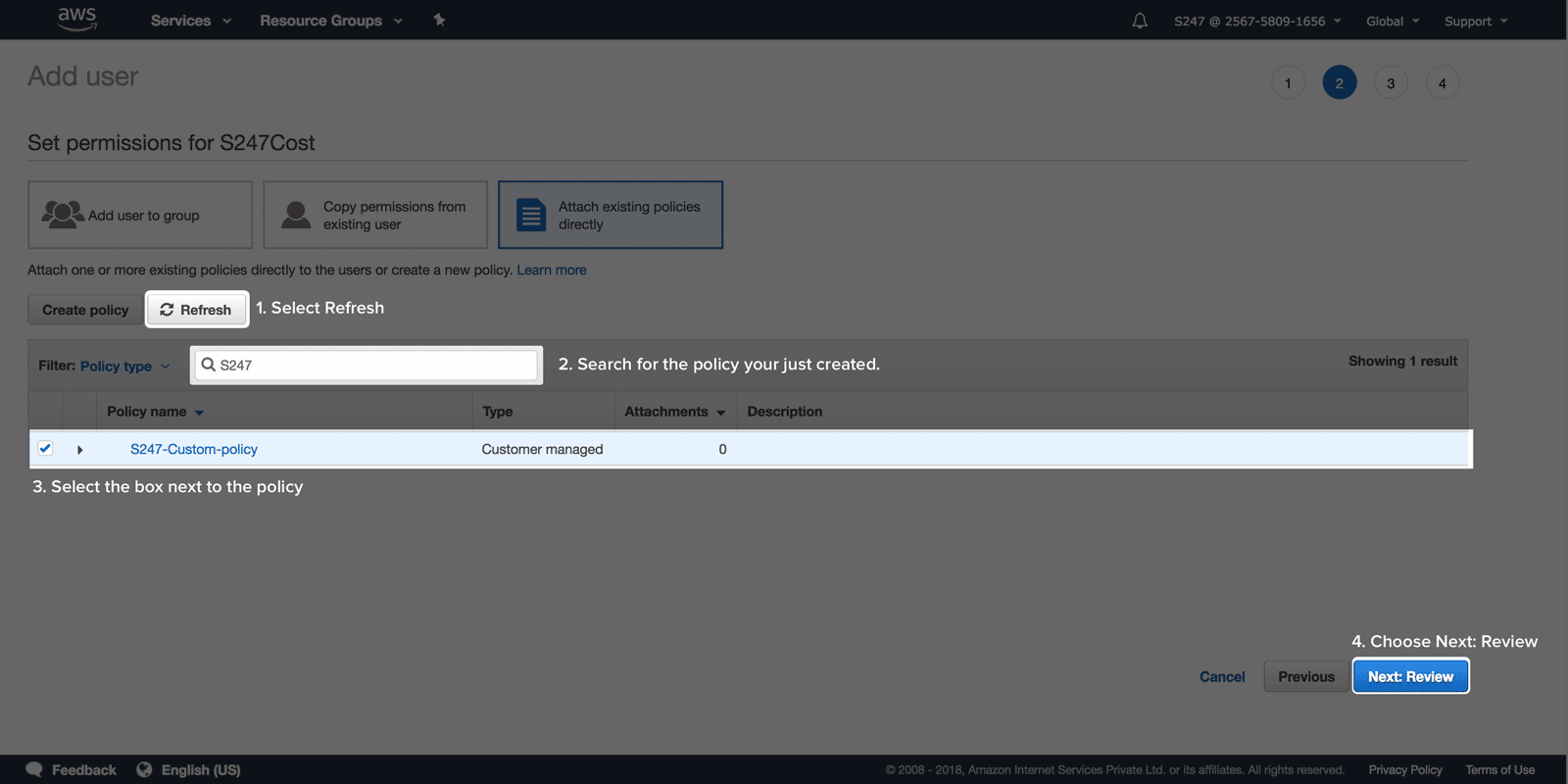

- Klicken Sie auf der Seite „Set permissions“ auf „Refresh“ (Aktualisieren) und geben Sie den Namen der gerade erstellten Richtlinie in das Suchfeld ein, um die Liste zu filtern.

Aktivieren Sie das Kontrollkästchen neben dem Namen der Richtlinie. Klicken Sie auf „Next: Review“ (Weiter: Überprüfen)..

Anmeldedaten herunterladen

-

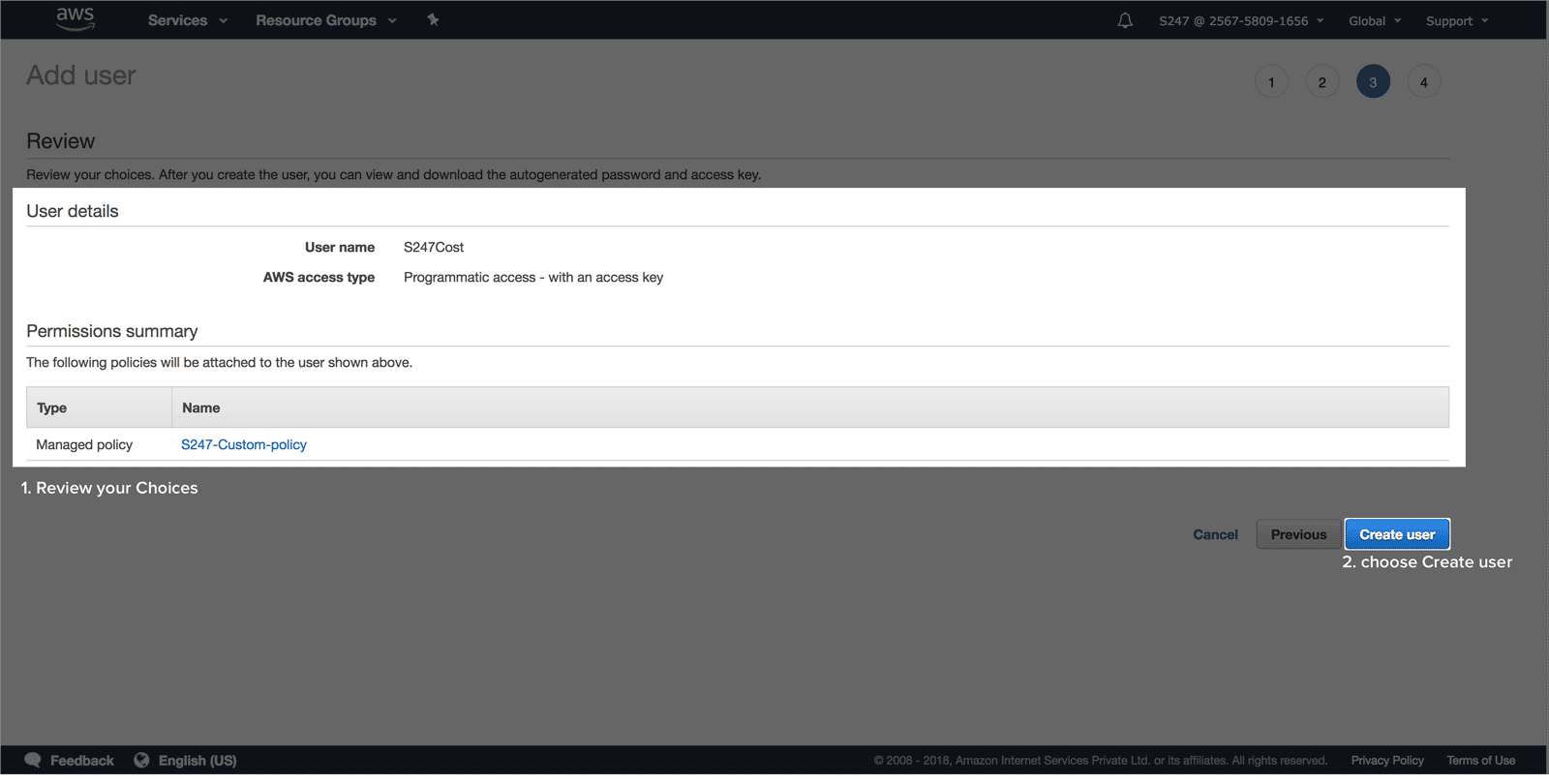

Überprüfen Sie die Benutzerdetails und Berechtigungen. Wenn alles in Ordnung ist, klicken Sie auf „Create user“ (Benutzer erstellen).

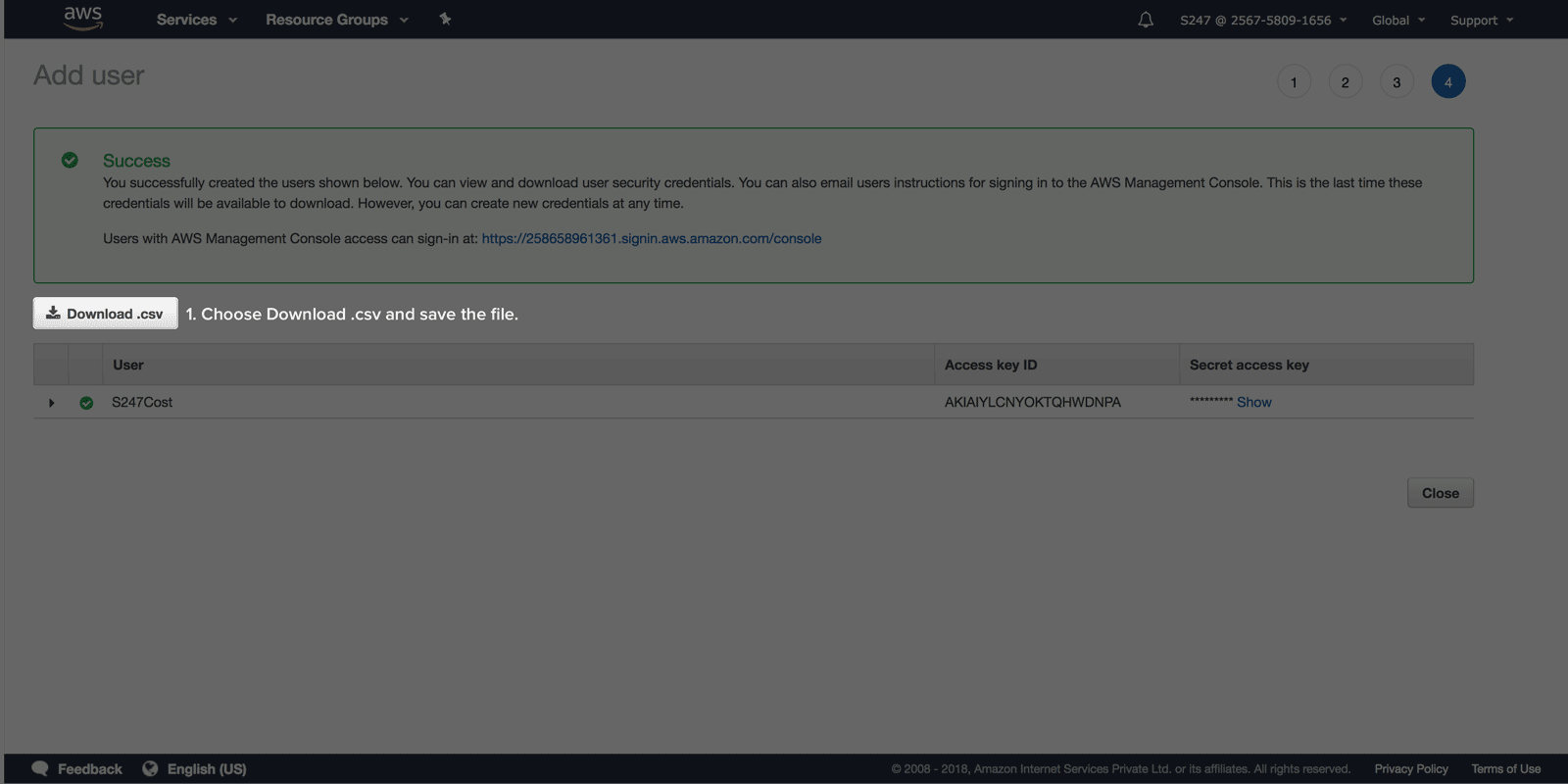

-

Wählen Sie „Download .csv“ (.csv herunterladen) aus und speichern Sie die Datei an einem sicheren Ort. (Dies ist die einzige Möglichkeit, die Sicherheitsanmeldedaten anzusehen oder zu speichern.)

- Öffnen Sie die Datei, kopieren Sie den geheimen Zugriffsschlüssel und die Zugriffsschlüssel-ID und speichern Sie sie für Stufe 3.

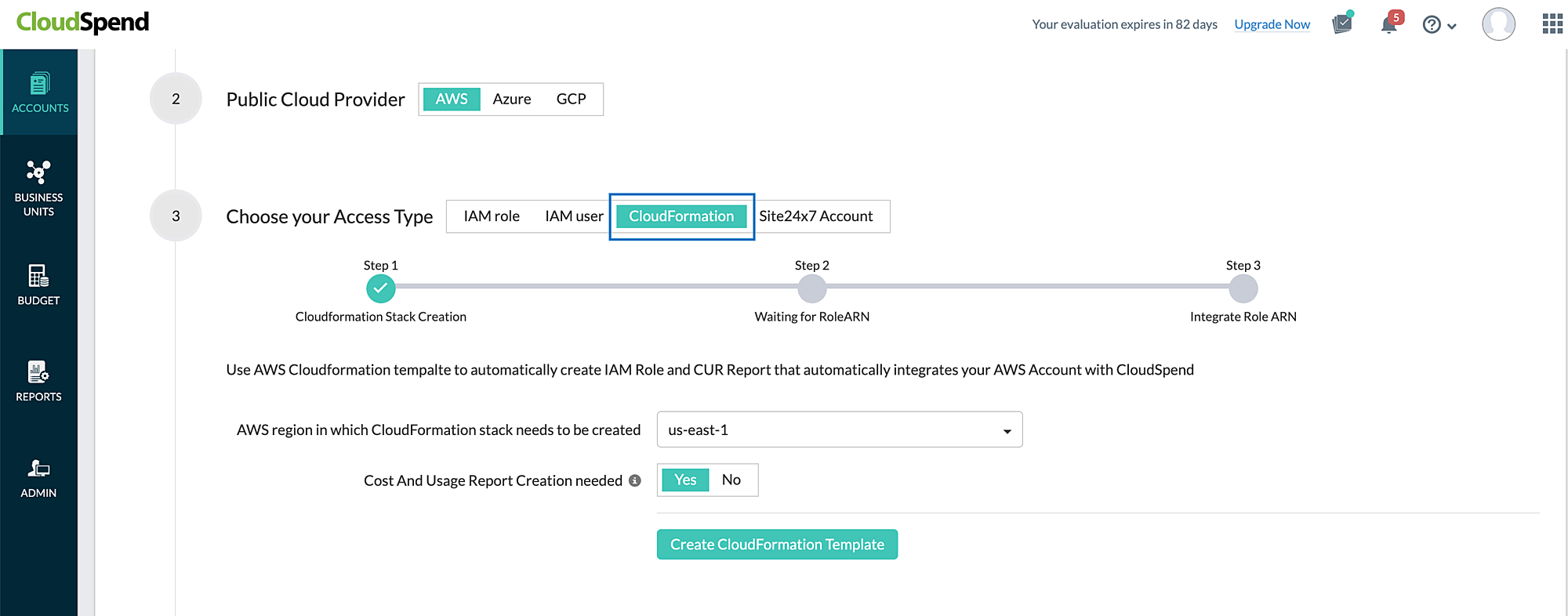

AWS CloudFormation Stack-basierter Zugriff

CloudSpend verwendet eine AWS CloudFormation-Vorlage, um eine IAM-Rolle zu erstellen, damit Sie Ihr AWS-Konto nahtlos in CloudSpend integrieren können. Wenn Sie den Zugriff auf Ihre AWS-Umgebung aktivieren, wird mithilfe der CloudFormation-Vorlage automatisch eine IAM-Rolle erstellt.

Im folgenden Abschnitt wird das Erstellen von IAM-Rollen mit CloudFormation Stack erklärt:

- Öffnen Sie die CloudSpend-Web-Konsole und melden Sie sich an.

- Wenn Sie die CloudSpend-Konsole zum ersten Mal öffnen, gelangen Sie zu einem Onboarding-Karussell, in dem die Funktionen der App vorgestellt werden. Hier finden Sie hilfreiche Informationen zur App. Sie können diese aber auch überspringen.

- Klicken Sie auf „Integrate Account“.

- Geben Sie auf der Seite „Integrate Account“ einen Anzeigenamen ein und wählen Sie AWS als öffentlichen Cloud-Anbieter aus.

- Wählen Sie als Zugriffstyp „CloudFormation“ aus.

- Wählen Sie die AWS-Region aus, in der CloudFormation Stack erstellt werden soll.

- Die Option „Cost and Usage Report creation needed“ (Erstellung des Cost and Usage Report erforderlich) ist standardmäßig auf „Yes“ (Ja) gesetzt. Wählen Sie für diese Option „No“ (Nein), wenn der Cost and Usage Report (CUR) bereits in Ihrem AWS-Konto erstellt wird, um eine doppelte Berichterstellung zu vermeiden.

- Klicken Sie auf „Create CloudFormation Template“ (CloudFormation-Vorlage erstellen). Sie werden zur AWS-Konsole weitergeleitet.

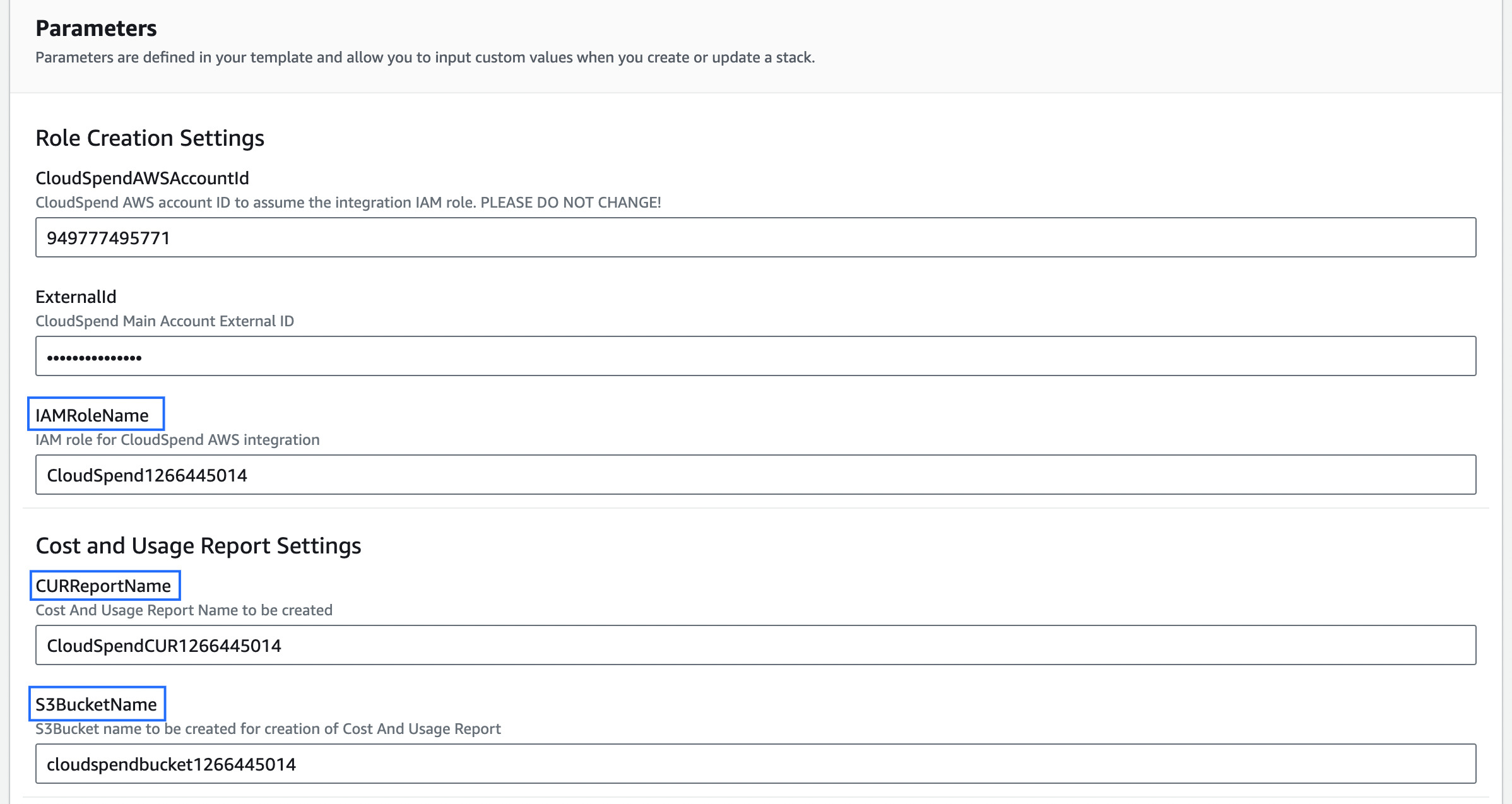

- In der AWS-Konsole können Sie bei Bedarf die Felder „IAMRoleName“, „CURReportName“ und „S3BucketName“ bearbeiten. In AWS-Konsole bearbeiten

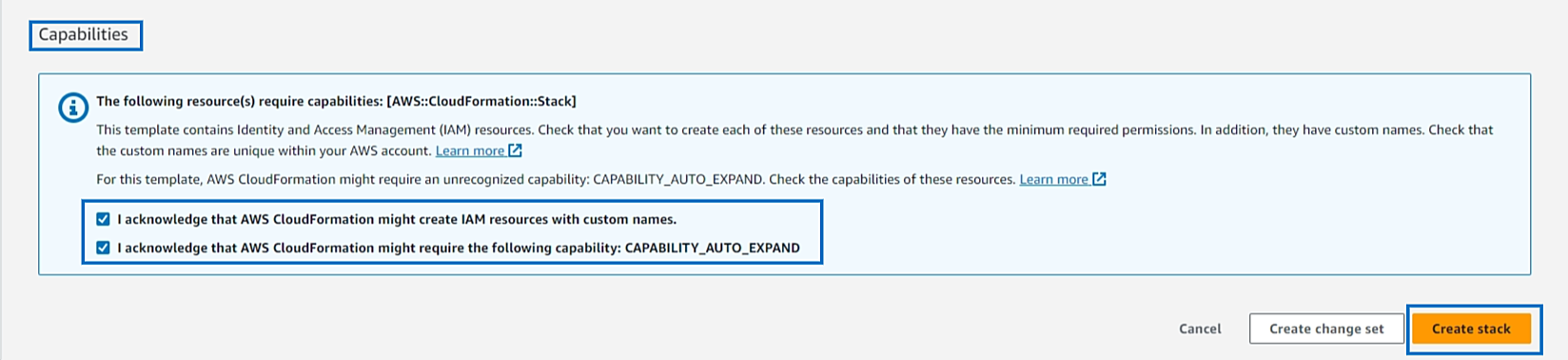

- Aktivieren Sie die Kontrollkästchen für die Bestätigung am unteren Rand des Abschnitts „Capabilities“ (Funktionen) und klicken Sie auf „Create stack“ (Stapel erstellen). Die IAM-Rollenvorlage wird über den Stack erstellt, nachdem CloudSpend den Lambda-API-Aufruf empfangen hat. Stack erstellen

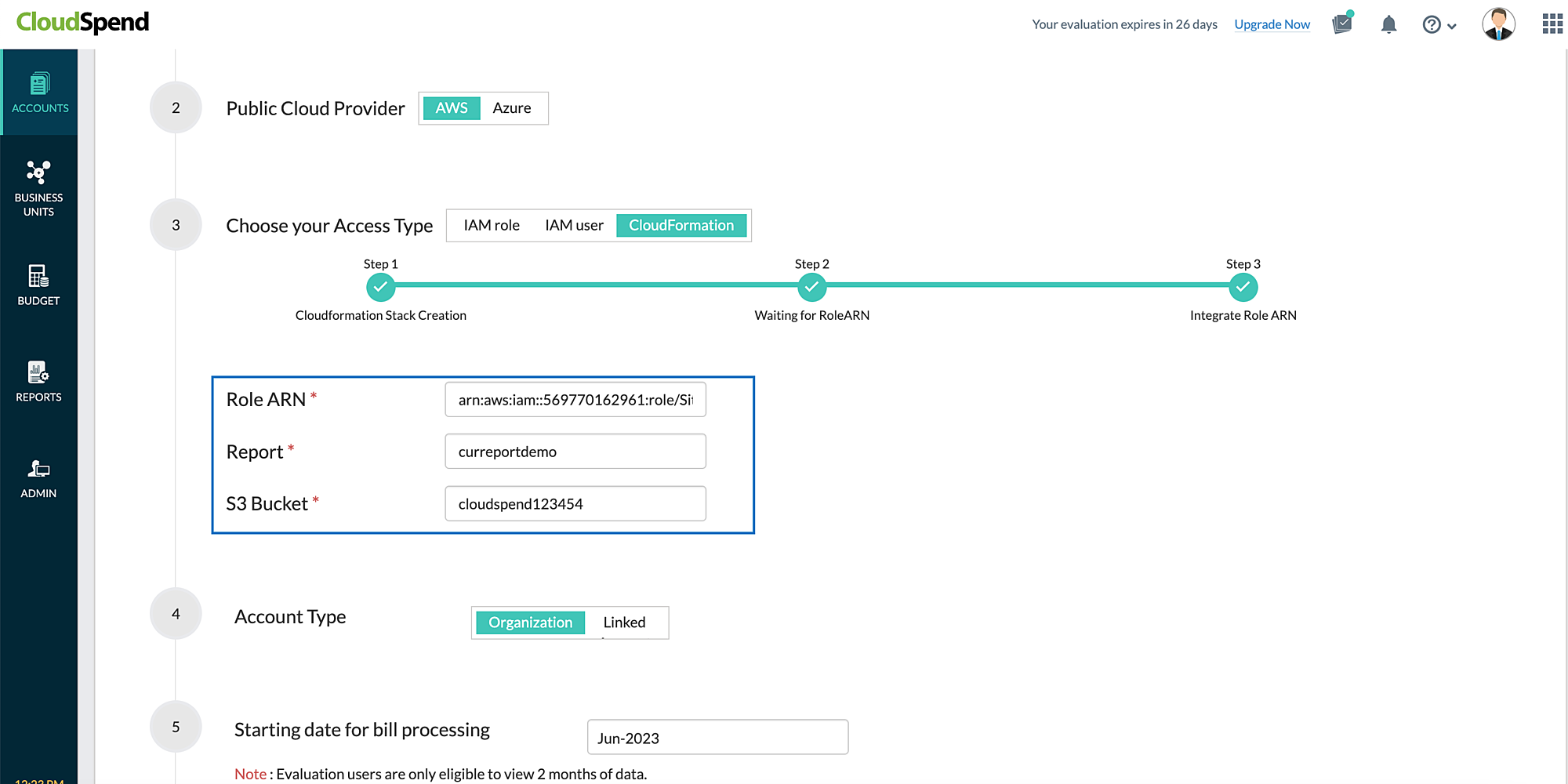

- Nach der Erstellung der IAM-Rolle sendet CloudFormation Stack den Rollen-ARN über die Lambda-Funktion an CloudSpend. Wenn die Option „Cost and Usage Report creation needed“ auf „Yes“ gesetzt ist, erstellt CloudSpend über die Lambda-Funktion einen S3-Bucket und einen CUR-Bericht in AWS. In diesem Fall werden die Berichts- und S3-Bucket-Details zusammen mit den Rollen-ARN-Details abgerufen und die Felder „Role ARN“, „Report“ und „S3 Bucket“ (Rollen-ARN, Bericht und S3-Bucket) werden auf der CloudSpend-Seite „Integrate Account“ angezeigt und automatisch ausgefüllt. CUR-Berichte

Datenexporte konfigurieren (Stufe 2)

Mit AWS Data Exports können Sie Exporte des Cost and Usage Report (CUR) 2.0 oder alter Cost and Usage Reports erstellen.

CloudSpend unterstützt Haupt- und verknüpfte Konten. Falls Sie die Funktion zur konsolidierten Rechnungsstellung in AWS Organizations verwenden, erstellen Sie den Datenexport auf Hauptkontoebene. Wenn Sie jedoch die Kosten- und Nutzungsdetails auf Ebene eines verknüpften Kontos ansehen möchten, müssen Sie den Datenexport für das jeweilige verknüpfte Konto erstellen.

Die Exporte werden in regelmäßigen Abständen an einen Amazon S3-Bucket gesendet. Führen Sie die folgenden Schritte aus, um die Exporte an einen bestehenden oder neuen S3-Bucket zu senden. Wenn Sie den Export bereits in einem S3-Bucket veröffentlichen, fahren Sie mit Schritt 3 fort.

Datenexport erstellen

Führen Sie die folgenden Schritte aus, um einen AWS-Datenexport in einem S3-Bucket zu erstellen.

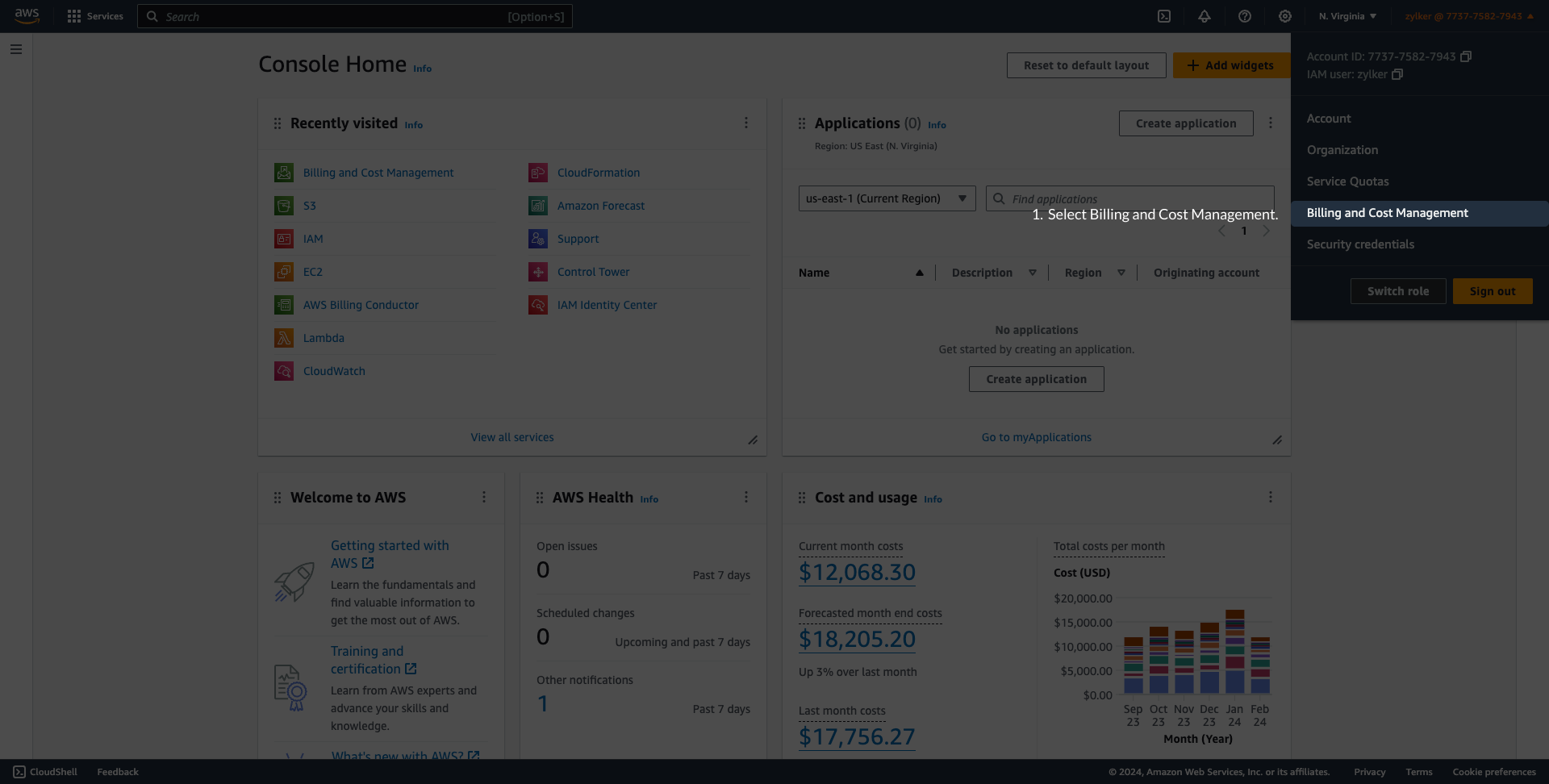

- Melden Sie sich bei der AWS-Konsole an.

- Wählen Sie „Billing and Cost Management“ (Rechnungsstellung und Kostenverwaltung) aus.

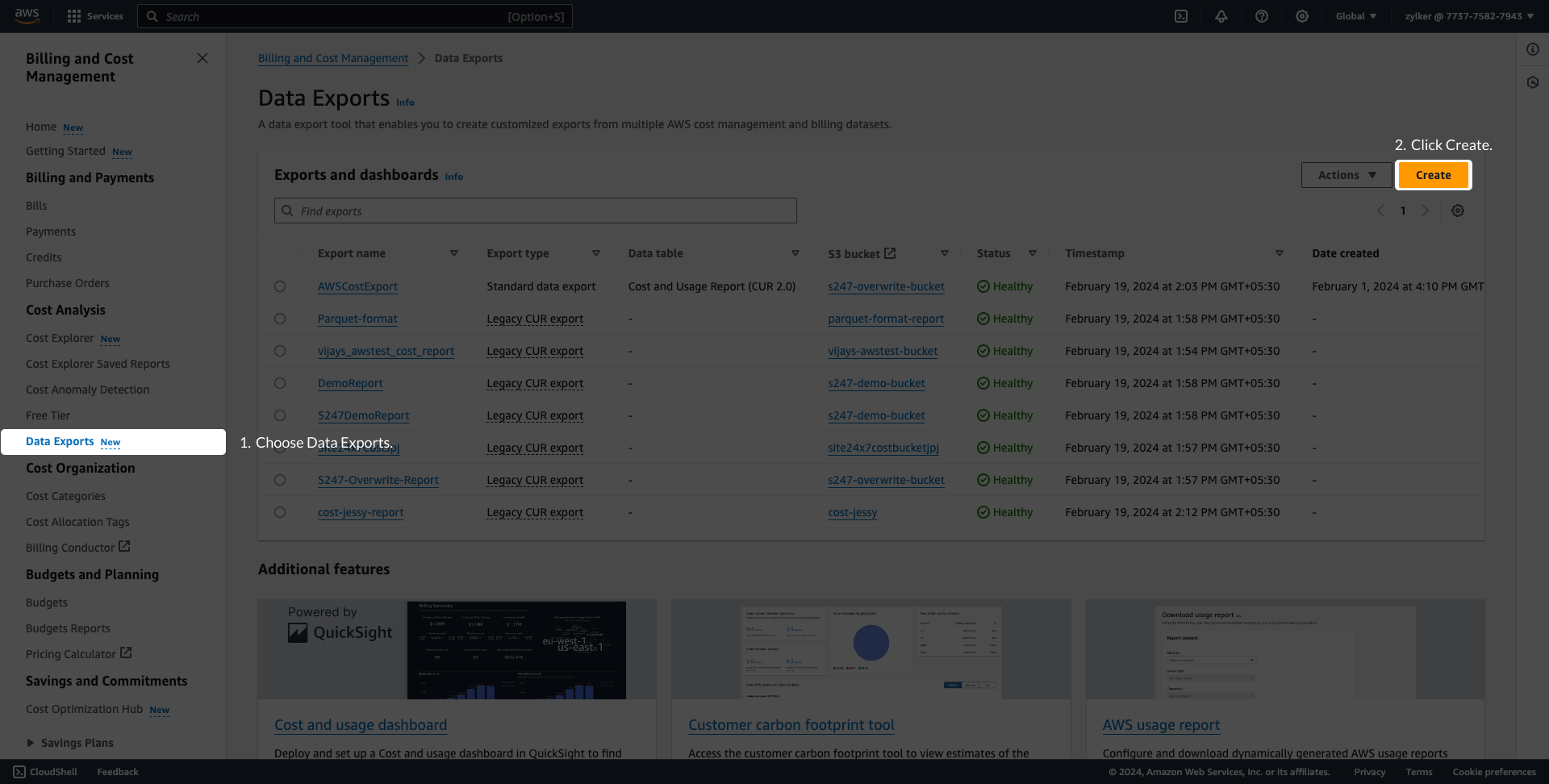

- Wählen Sie im linken Navigationsbereich „Data Exports“ (Datenexporte) aus und klicken Sie auf „Create“ (Erstellen).

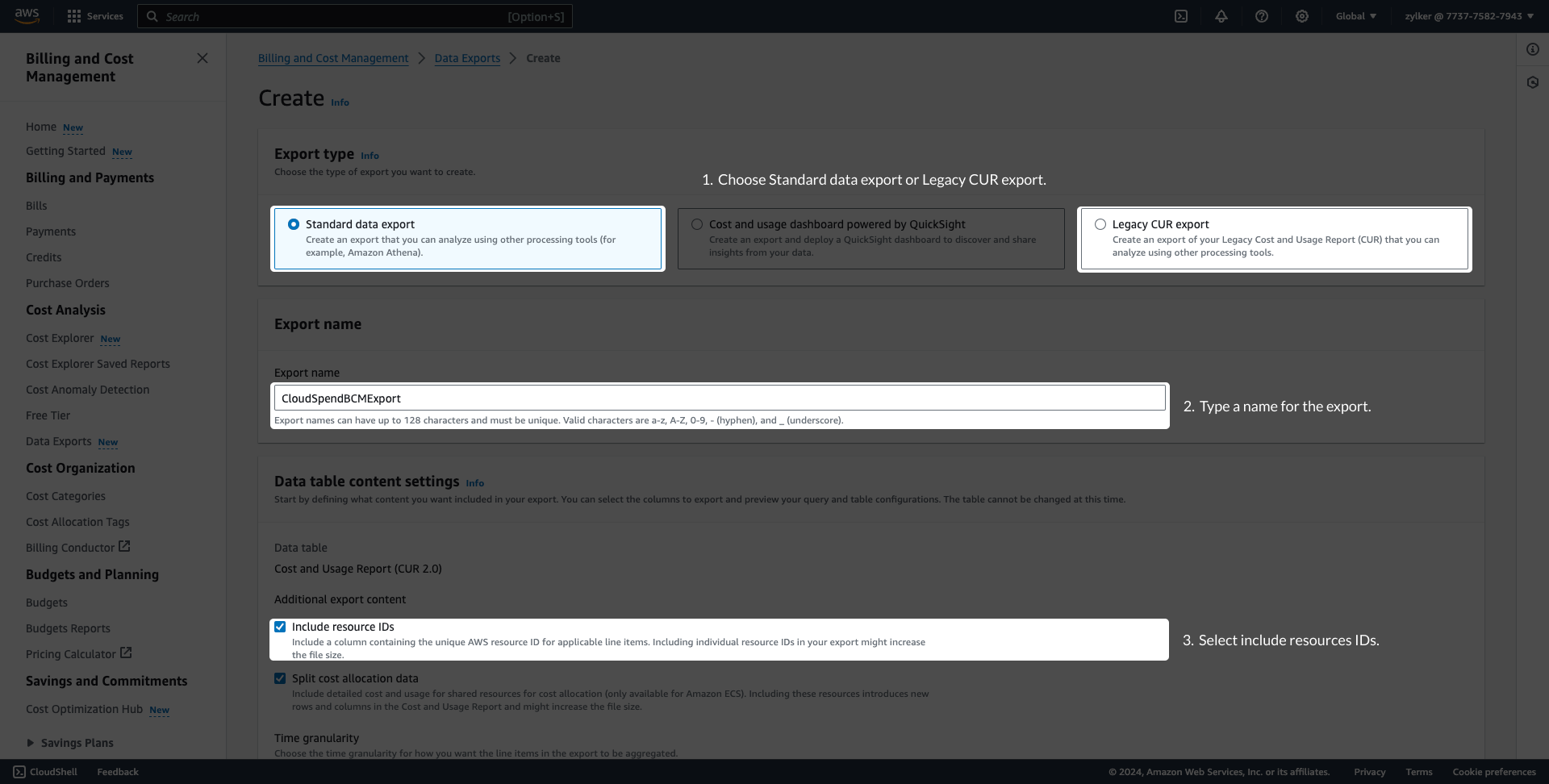

- Wählen Sie auf der Seite „Create“ unter „Export type“ (Exporttyp) die Option „Standard data export“ (Standarddatenexport) oder „Legacy CUR export“ (Alter CUR-Export) aus.

- Geben Sie im Feld „Export name“ (Exportname) einen Namen für Ihren Export ein und speichern Sie ihn zur späteren Verwendung.

- Aktivieren Sie das Kontrollkästchen „Include resource IDs“ (Ressourcen-IDs einbeziehen) unter „Additional export content“ (Zusätzlicher Exportinhalt).

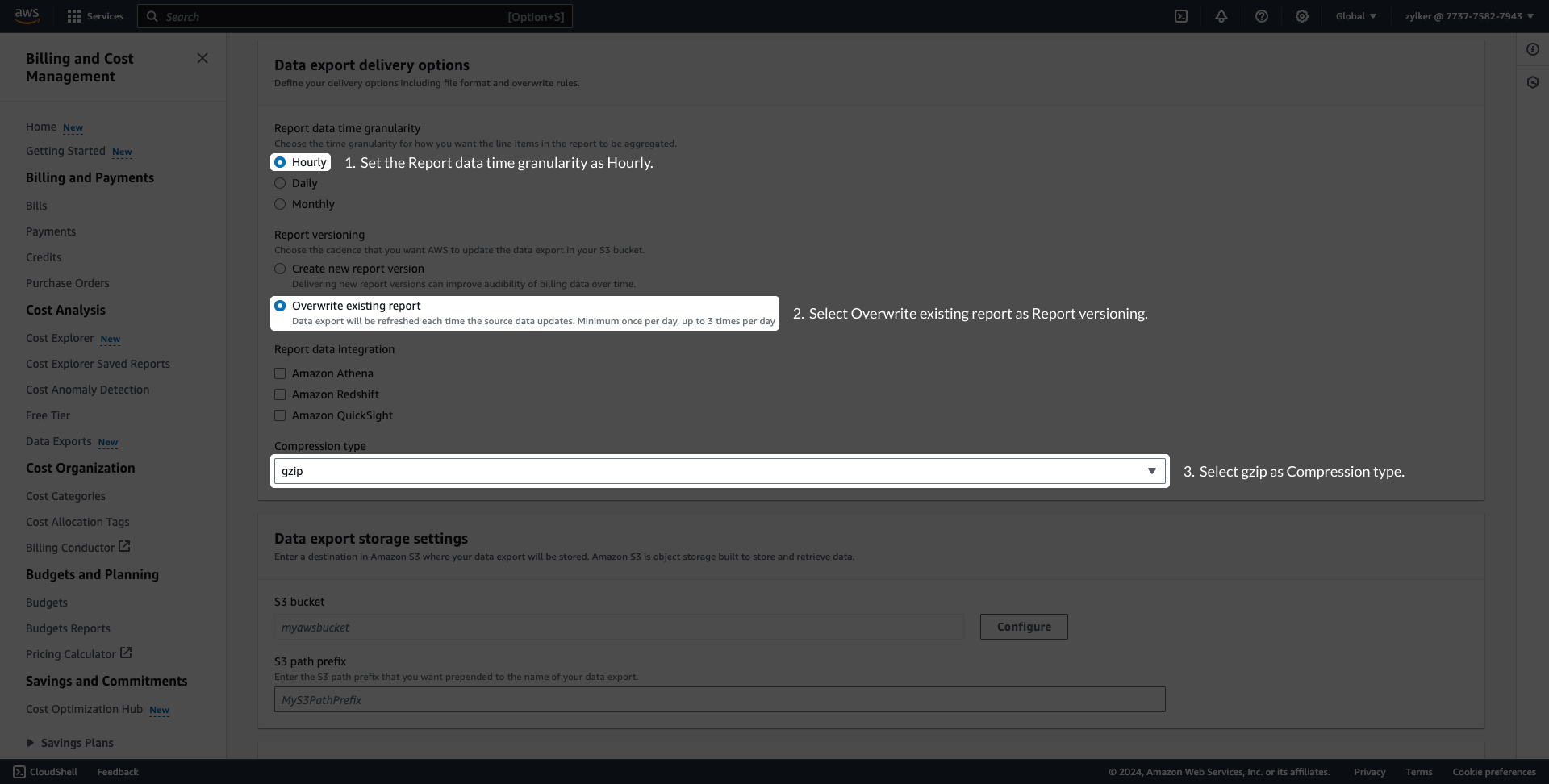

- Legen Sie für den Standarddatenexport das Zeitintervall auf „Hourly“ (Stündlich) fest und belassen Sie die Standardwerte in der Spaltenauswahlliste. Wählen Sie unter „Data export delivery options“ (Datenexport-Bereitstellungsoptionen) als Komprimierungstyp und Dateiformat GZIP bzw. TEXT/CSV aus. Wählen Sie unter „File versioning“ (Dateiversionsverwaltung) die Option „Overwrite existing data export file“ (Vorhandene Datenexportdatei überschreiben) aus.

- Legen Sie für den Legacy-CUR-Export das Zeitintervall der Berichtsdaten auf „Hourly“ fest und wählen Sie unter „Report versioning“ (Berichtsversionsverwaltung) die Option „Overwrite existing report“ (Vorhandenen Bericht überschreiben) aus. Wählen Sie gzip als Komprimierungstyp aus.

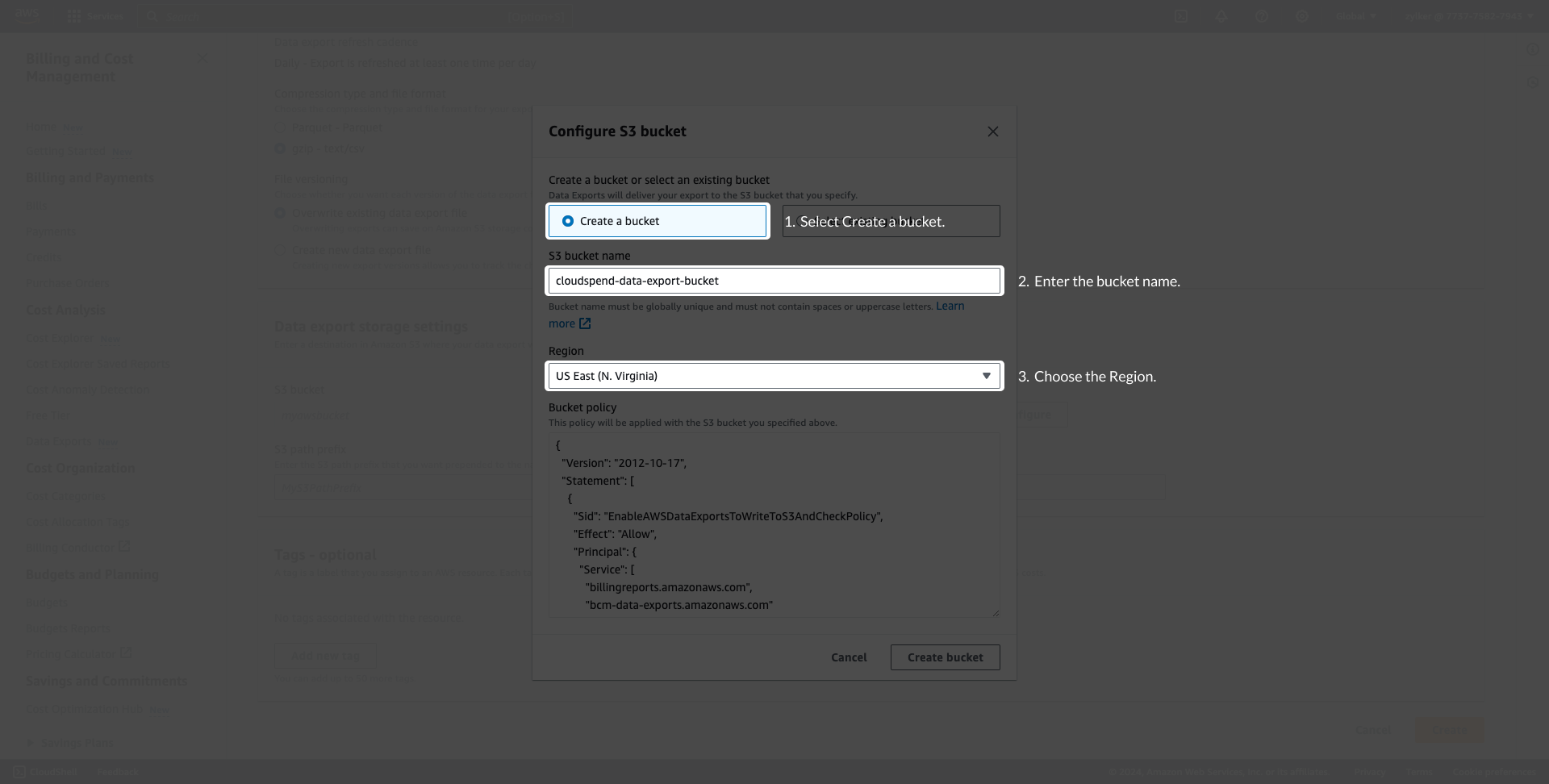

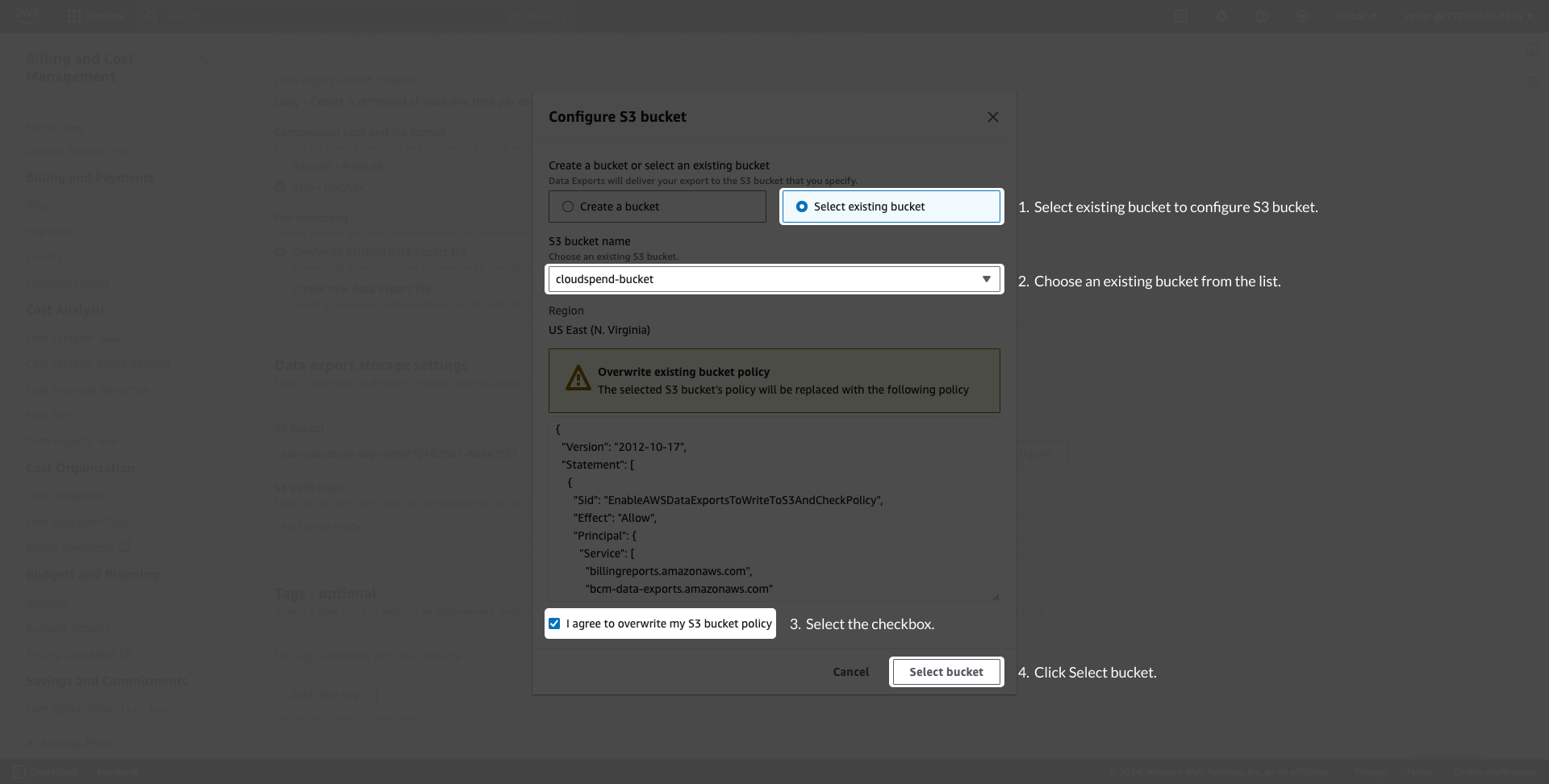

- Klicken Sie unter „Data export storage settings“ (Speichereinstellungen für Datenexport) auf „Configure“ (Konfigurieren), um den S3-Bucket zu konfigurieren. Sie können entweder einen S3-Bucket erstellen oder einen vorhandenen S3-Bucket konfigurieren.

- Wählen Sie „Create a bucket“ (Bucket erstellen) aus, um einen neuen S3-Bucket zu erstellen. Geben Sie einen Namen für den S3-Bucket an, wählen Sie die Region aus und klicken Sie auf „Create bucket“.

- Wählen Sie „Select existing bucket“ (Vorhandenen Bucket auswählen) aus, um einen vorhandenen S3-Bucket zu konfigurieren. Wählen Sie den gewünschten S3-Bucket aus der Liste „S3 bucket name“ (S3-Bucket-Name) aus. Aktivieren Sie das Kontrollkästchen „I agree to overwrite my S3 bucket policy“ (Ich bin damit einverstanden, meine S3-Bucket-Richtlinie zu überschreiben) und klicken Sie auf „Select bucket“ (Bucket auswählen).

- Wählen Sie „Create a bucket“ (Bucket erstellen) aus, um einen neuen S3-Bucket zu erstellen. Geben Sie einen Namen für den S3-Bucket an, wählen Sie die Region aus und klicken Sie auf „Create bucket“.

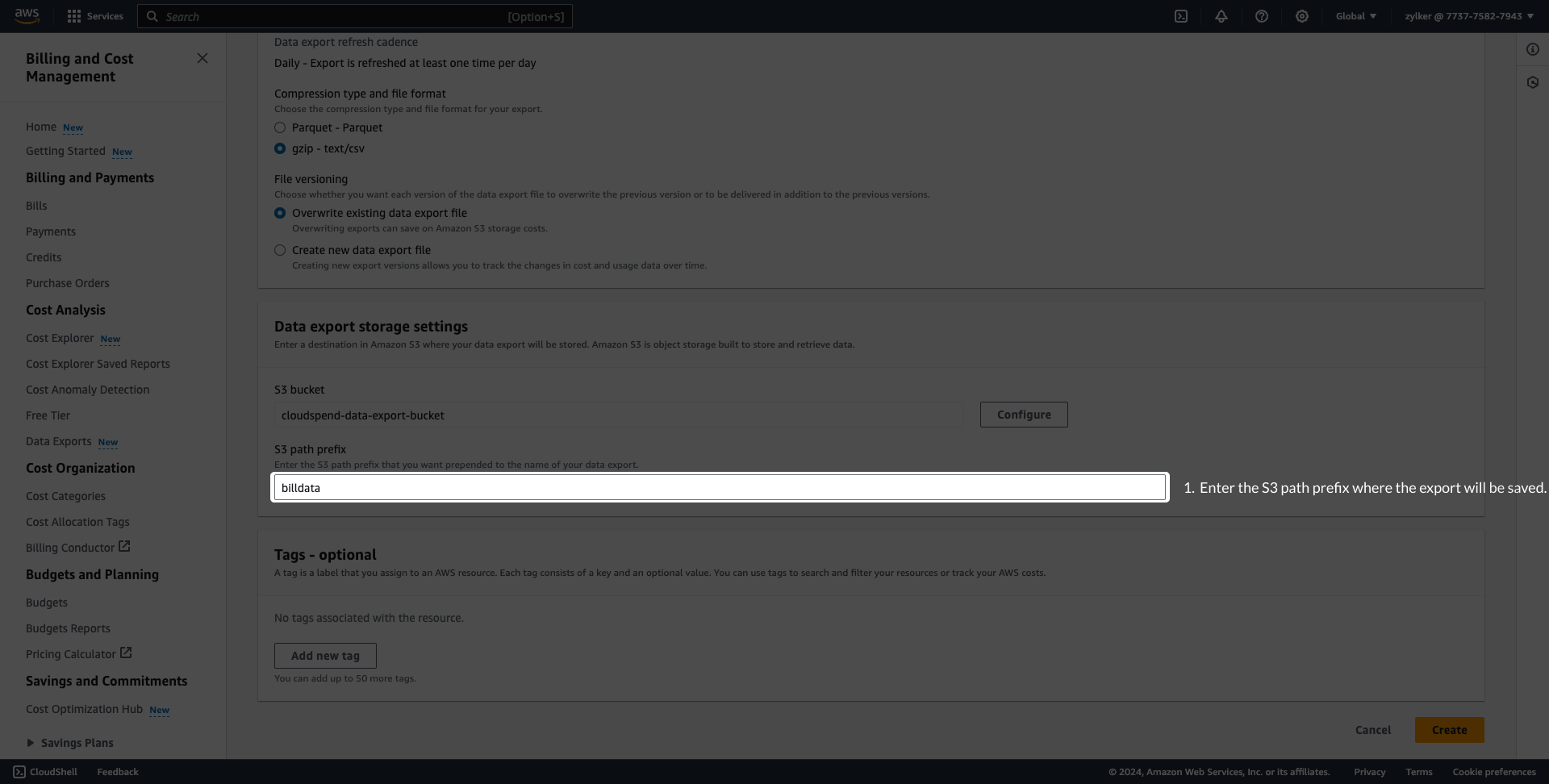

- Geben Sie das S3-Pfadpräfix ein. Speichern Sie den Namen des S3-Buckets und das S3-Pfadpräfix zur späteren Verwendung.

- Klicken Sie auf „Create“ (Erstellen).

AWS-Konto verbinden (Stufe 3)

Seite „Integrate AWS Account“ (AWS-Konto integrieren) konfigurieren

- Wenn Sie eine IAM-Rolle erstellt haben, kehren Sie zur offenen Registerkarte der CloudSpend-Konsole zurück (in der Sie die externe ID und Konto-ID kopiert haben) und fügen Sie den Rollen-ARN in das entsprechende Feld ein.

- Wenn Sie automatisch eine IAM-Rolle mit der CloudFormation-Vorlage erstellt haben, werden die Felder „Role ARN“, „Report“ und „S3 Bucket“ automatisch ausgefüllt. Falls die Option „Cost and Usage Report creation needed“ auf „No“ gesetzt ist, müssen Sie den Exportnamen manuell in das Feld „Export Name“ eingeben.

- Wenn Sie einen IAM-Benutzer erstellt haben, melden Sie sich bei der CloudSpend-Webkonsole an und klicken Sie auf „Integrate Account“. Geben Sie einen Anzeigenamen ein und wählen Sie als Zugriffstyp „IAM user“ (IAM-Benutzer) aus. Fügen Sie die Zugriffsschlüssel-ID und den geheimen Zugriffsschlüssel in die entsprechenden Felder ein. (Diese Methode ist veraltet.)

- Wenn Sie als Kontotyp „Organisation“ ausgewählt haben, fügen Sie den Namen des bereits erstellten Exports in das Feld „Export name“ ein. Bei verknüpften Konten fügen Sie den Exportnamen, den Namen des S3-Buckets und das Pfadpräfix, die Sie im Abschnitt „Datenexport erstellen“ erstellt haben, ein.

- Vom Startdatum für die Rechnungsverarbeitung hängt ab, ab wann Rechnungen verarbeitet werden. Wählen Sie ein geeignetes Anfangsdatum aus.

- Klicken Sie auf „Save“ (Speichern).

Site24x7-Konto mit CloudSpend verbinden

Gehen Sie so vor, um Ihr Site24x7-Konto direkt mit CloudSpend zu verbinden:

- Geben Sie einen Anzeigenamen an und wählen Sie auf der Seite „Integrate Account“ als Zugriffstyp „Site24x7 Account“ (Site24x7-Konto) aus. Wählen Sie aus der Dropdown-Liste darunter das zu integrierende Site24x7-AWS-Konto aus.

- Erstellen Sie in der AWS-Managementkonsole eine neue Kostenrichtlinie.

- Unabhängig davon, ob Ihr Site24x7-Konto einen IAM-Benutzer oder eine IAM-Rolle hat, fügen Sie eine Kostenrichtlinie hinzu, indem Sie die entsprechenden Schritte auf der Seite „Integrate Account“ ausführen.

- Befolgen Sie die Schritte in Stufe 2 und Stufe 3 zum Verbinden eines AWS-Kontos, um die Integration des Site24x7-Kontos in CloudSpend abzuschließen.

MSP-Konto mit CloudSpend verbinden

Gehen Sie so vor, um Ihr MSP-Konto direkt mit CloudSpend zu verbinden:

- Geben Sie einen Anzeigenamen an und wählen Sie auf der Seite „Integrate Account“ als Zugriffstyp „Site24x7 Account“ aus.

- Wählen Sie den MSP-Kunden aus der Dropdown-Liste aus und wählen Sie in der nächsten Dropdown-Liste das Site24x7-AWS-Konto aus, das mit dem zu integrierenden Kunden verbunden ist.

- Erstellen Sie in der AWS-Managementkonsole eine neue Kostenrichtlinie.

- Unabhängig davon, ob Ihr Site24x7-Konto einen IAM-Benutzer oder eine IAM-Rolle hat, fügen Sie eine Kostenrichtlinie hinzu, indem Sie die entsprechenden Schritte auf der Seite „Integrate Account“ ausführen.

- Befolgen Sie die Schritte in Stufe 2 und Stufe 3 zum Verbinden eines AWS-Kontos, um die Integration des Site24x7-Kontos in CloudSpend abzuschließen.

Unterstützung für verknüpfte Konten

Sie können jetzt das Tool zur Cloud-Kostenverwaltung für Ihre verknüpften Konten in AWS nutzen, indem Sie auf der Seite „Integrate Account“ als Kontotyp „Linked Account“ (Verknüpftes Konto) auswählen. Wenn Sie ein verknüpftes Konto auswählen, geben Sie zum Speichern der Berichte neben dem Berichtsnamen auch den Namen des S3-Buckets und das Bucket-Präfix (falls konfiguriert) an.

Unterstützung für das Parquet-Format

Die CloudSpend-Konsole zur AWS-Kostenverwaltung unterstützt die Dateiformate Parquet und GZIP älterer AWS Cost and Usage Reports. Bei Kostenrechnungen, die aus dem Bericht im Parquet-Format geparst werden, werden in den benutzerdefinierten Tags Groß- und Kleinschreibung, Doppelpunkt und Bindestrich durch Unterstriche und Kleinschreibung ersetzt.

Beispiele finden Sie in der nachstehenden Tabelle:

| Tag-Name im Dateityp „GZIP“ | Tag-Name im Dateityp „Parquet“ |

| autoscaling:groupName | autoscaling_group_name |

| cloudformation:id | cloudformation_id |

| CreatedBy | created_by |

| Environment-type | environment_type |

An den vom System generierten Tags werden keine Änderungen vorgenommen.

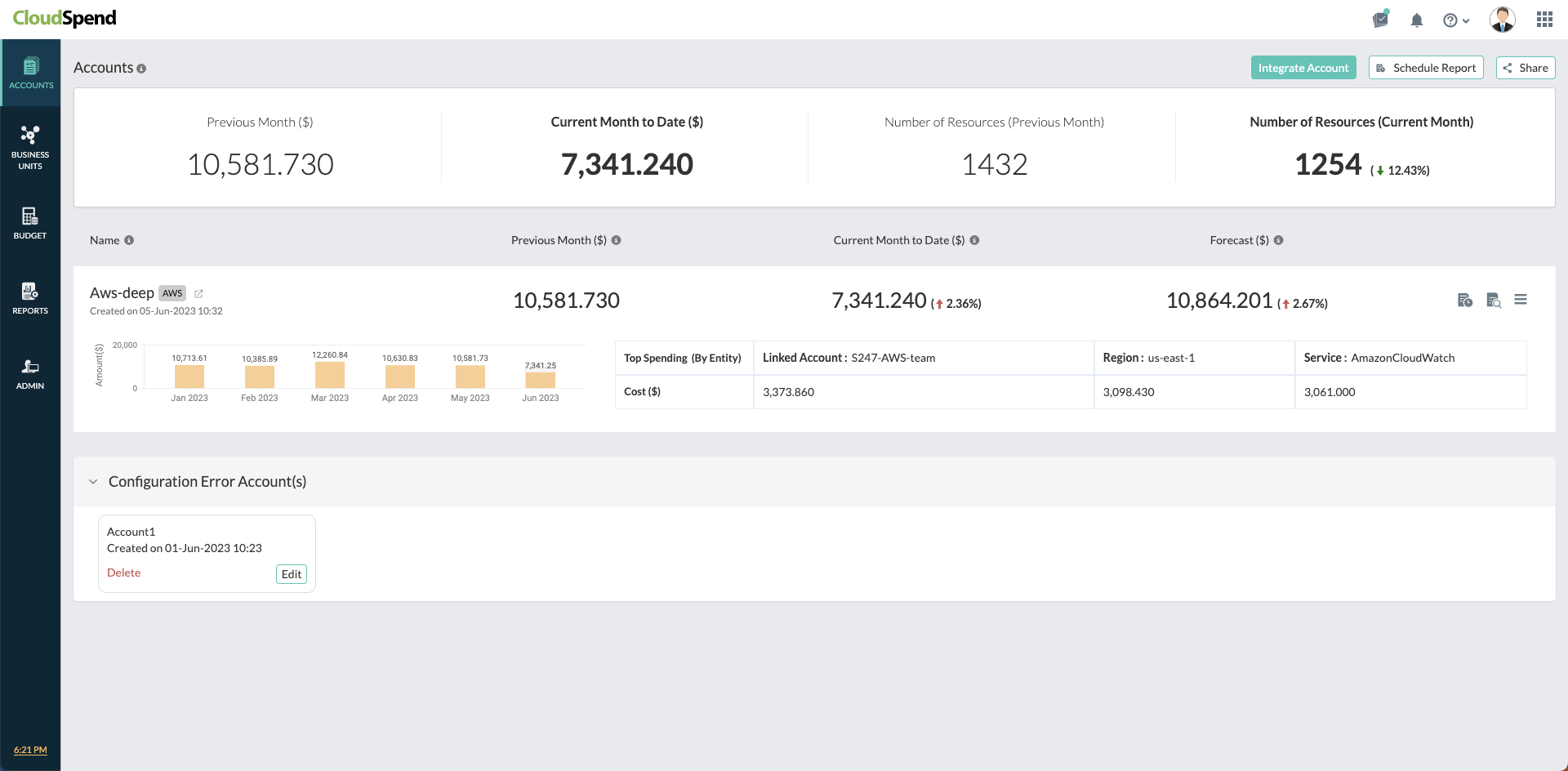

Konten mit Konfigurationsfehlern

Sie können jetzt die Fehler bei der Konfiguration Ihres CloudSpend-Kontos, wie ungültige Berichtsnamen oder abgelaufene Rollen, im Abschnitt „Configuration Error Account(s)“ (Konfigurationsfehler Konten) leicht einsehen. Sie können Konfigurationsfehler bearbeiten oder löschen und die Fehler für alle Konten in einer einzigen Ansicht beheben.