Stärken Sie Ihre Kontrolle über unstrukturierte Daten, mit einer Dateianalyse-Lösung, die Ihnen Einblicke und Analysen an die Hand gibt, um

Junk-Dateien zu verwalten, eine effektive Speicherplanung zu ermöglichen und für die Sicherheit der Dateien zu sorgen.

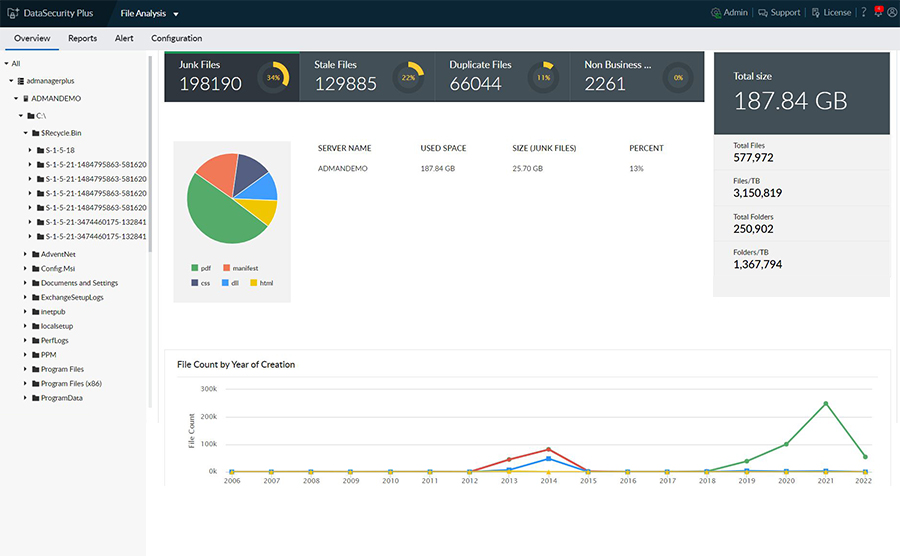

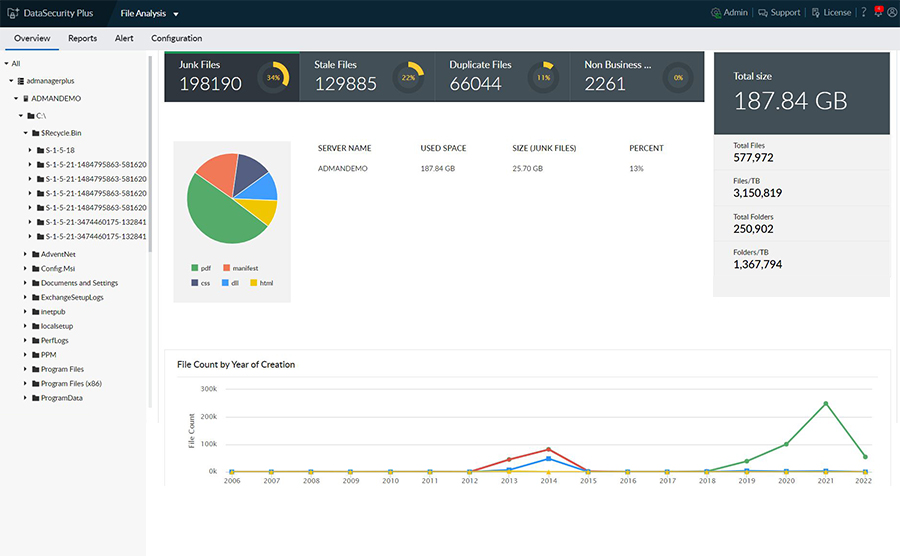

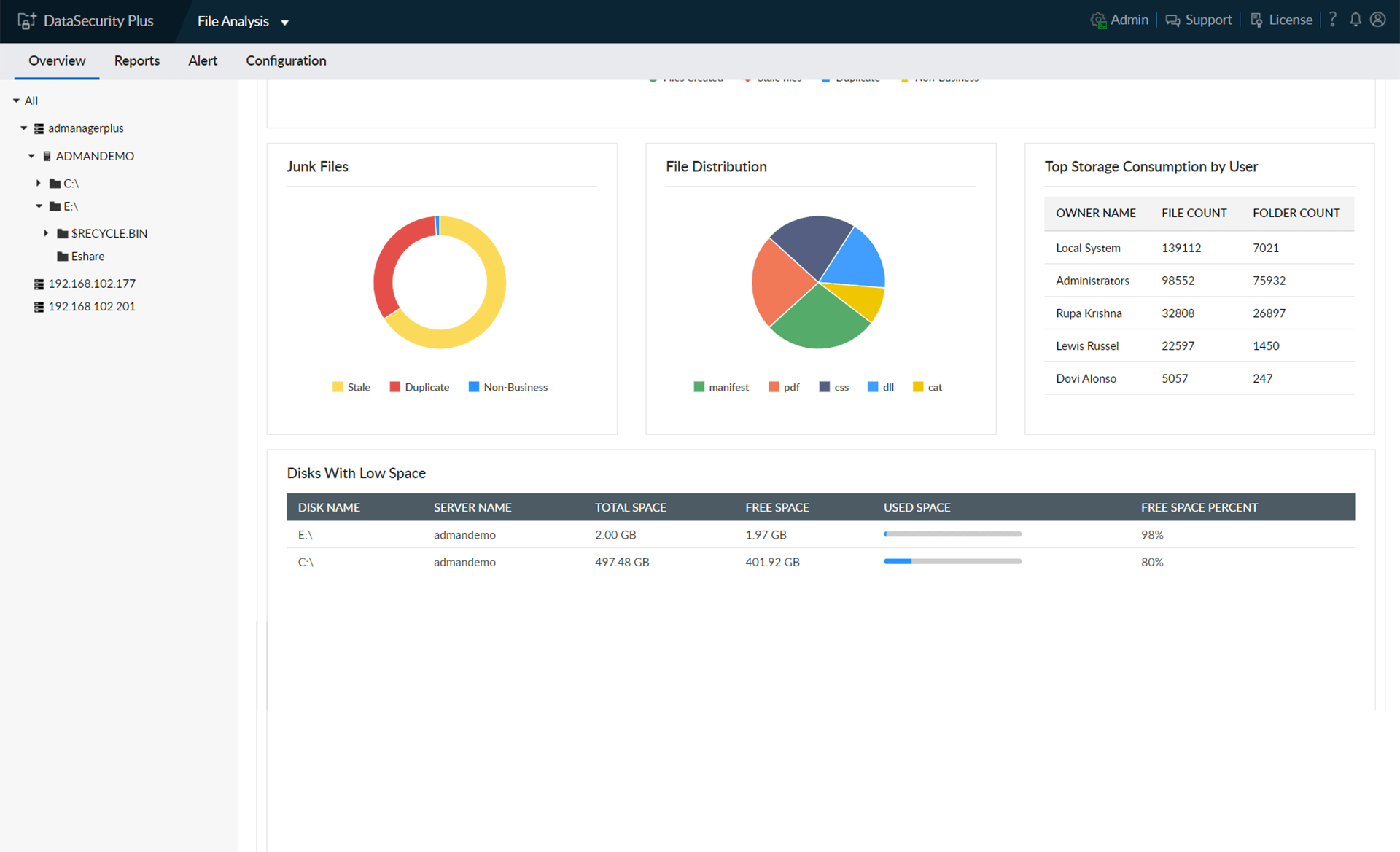

Mit Einblicken in die Anzahl und das Volumen von Dateien in Form von Diagrammen können Sie Ihren Speicher noch besser verstehen.

Erkennen Sie triviale, überholte, geschäftsfremde und sonstige Junk-Dateien, um sie gemäß der Anforderungen Ihres Unternehmens zu verwalten.

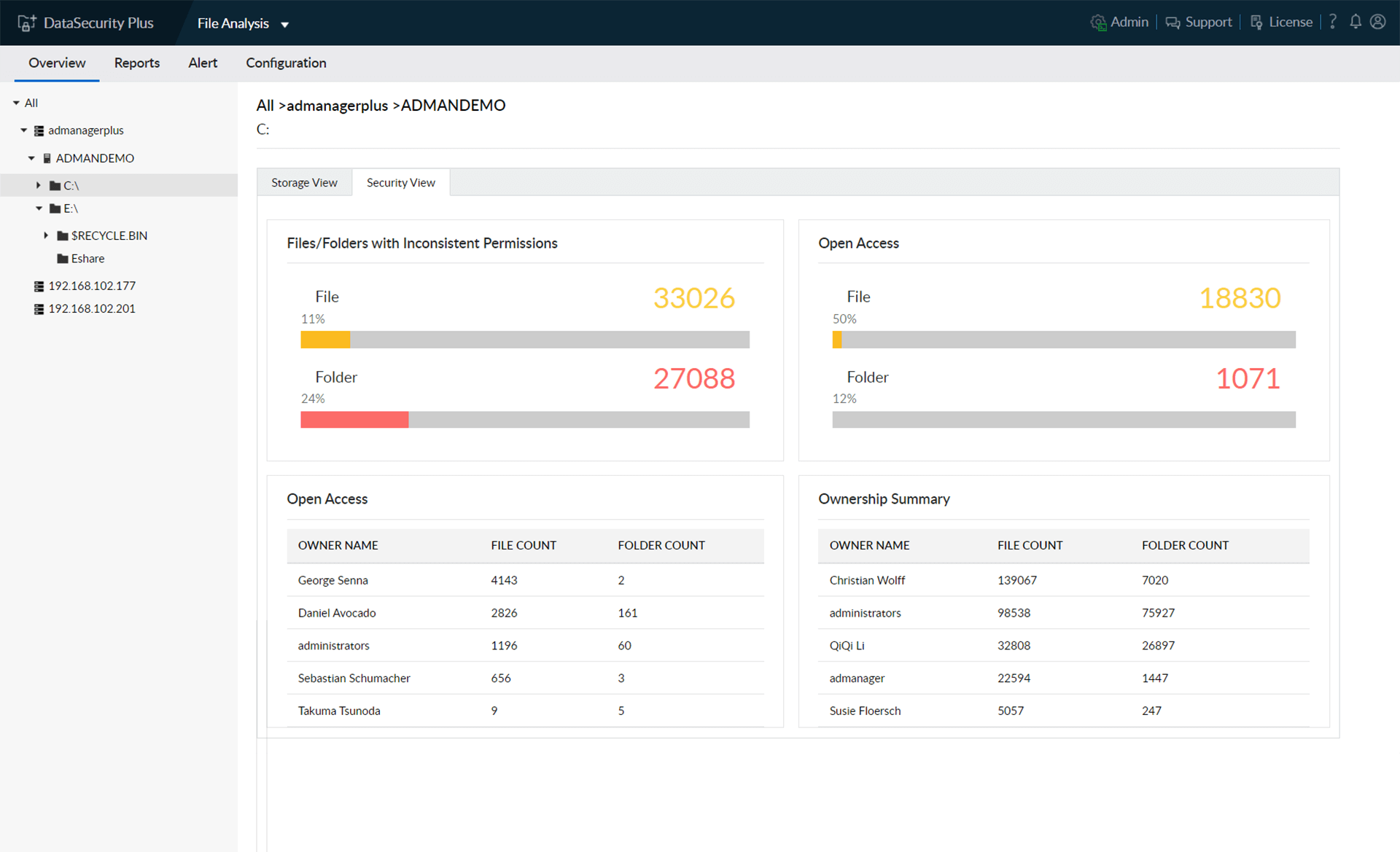

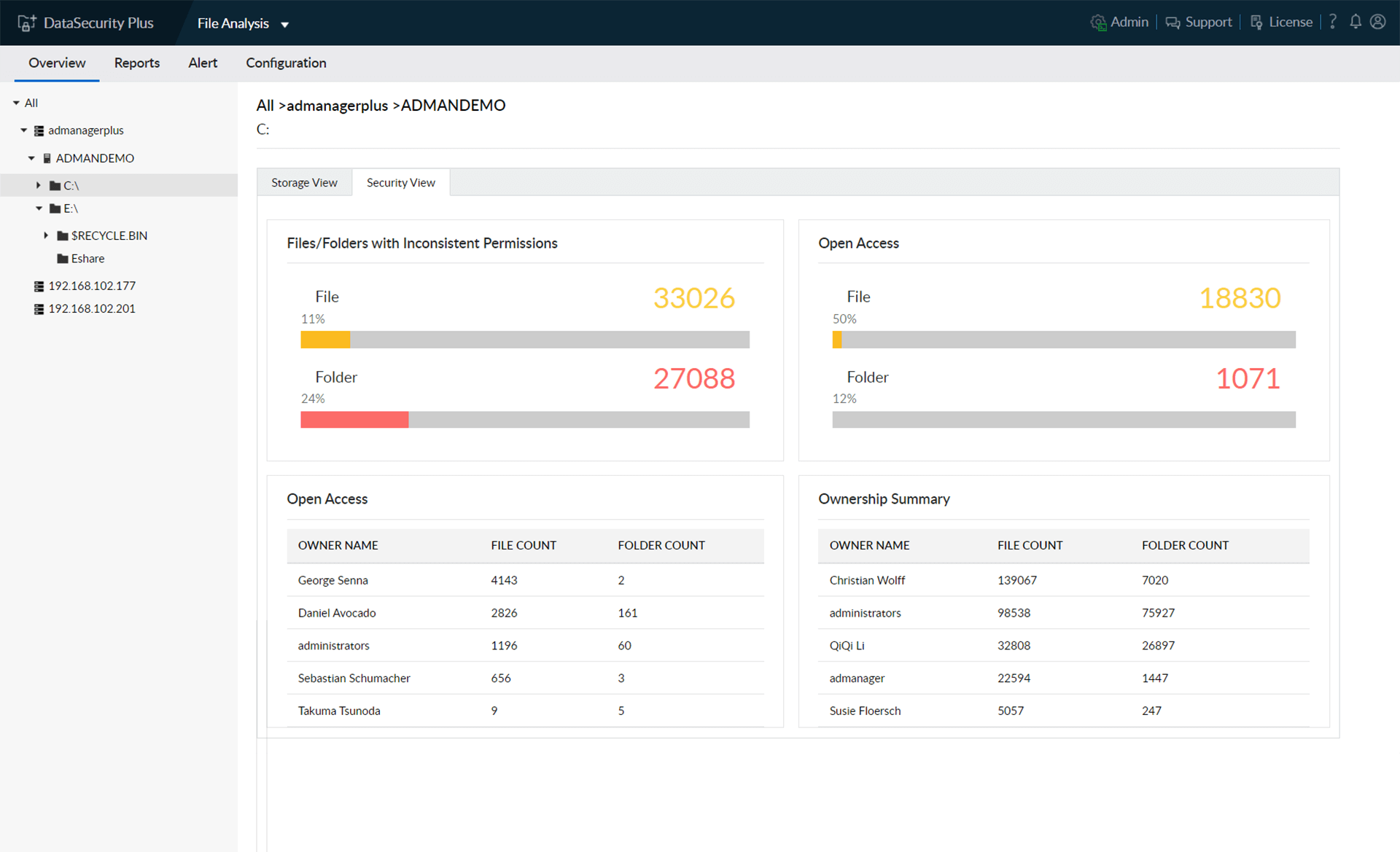

Sehen Sie sich die Speicher- und Sicherheitseigenschaften von Verzeichnissen an, bis hinunter zur Dateiebene.

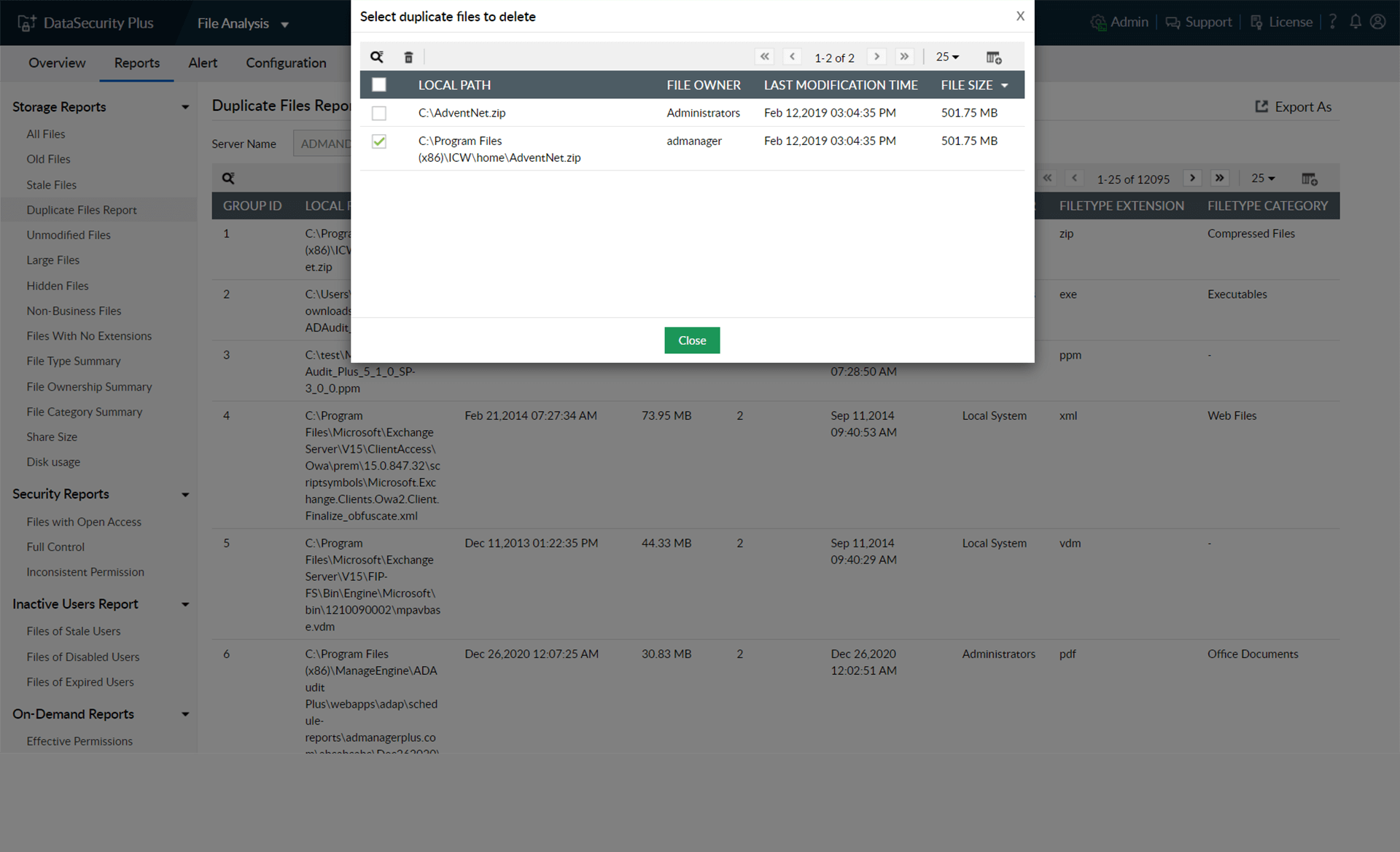

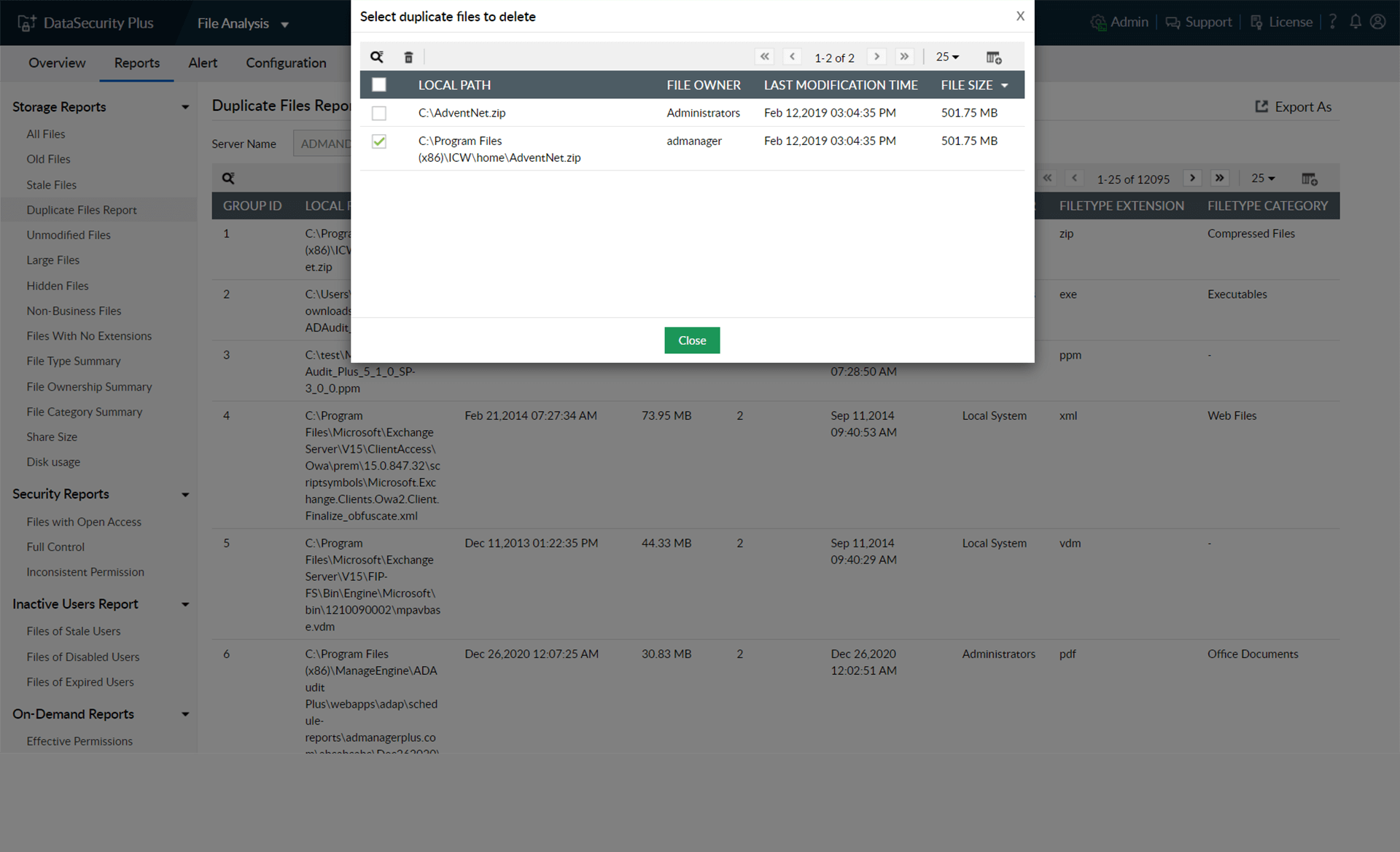

Listen Sie doppelte Dateien auf, mit Details dazu, wie viele Kopien es gibt, wo im Speicher sie sich befinden, und wie groß sie sind.

Handhaben Sie ganz einfach doppelte Dateien, indem Sie Kopien direkt über die Nutzeroberfläche löschen.

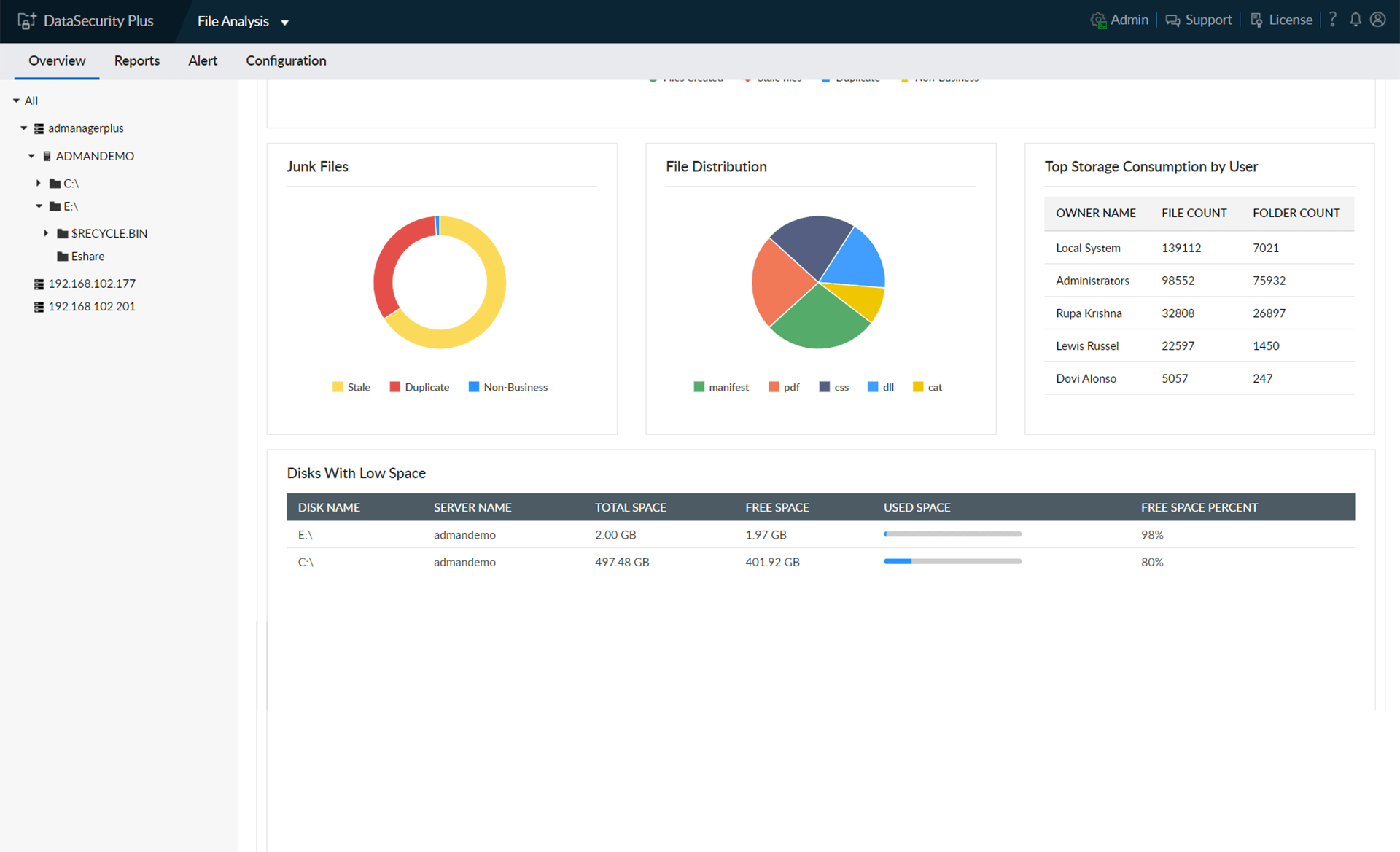

Erhalten Sie detaillierte Berichte zum verfügbaren Festplattenspeicher, zur Speichernutzung, zur Speicherdichte und mehr.

Profitieren Sie von nützlichen Einblicken in die Verteilung der Dateien nach Typ, Kategorie und anderen Attributen.

Finden Sie heraus, wessen Dateien im Unternehmen den meisten Speicherplatz belegen.

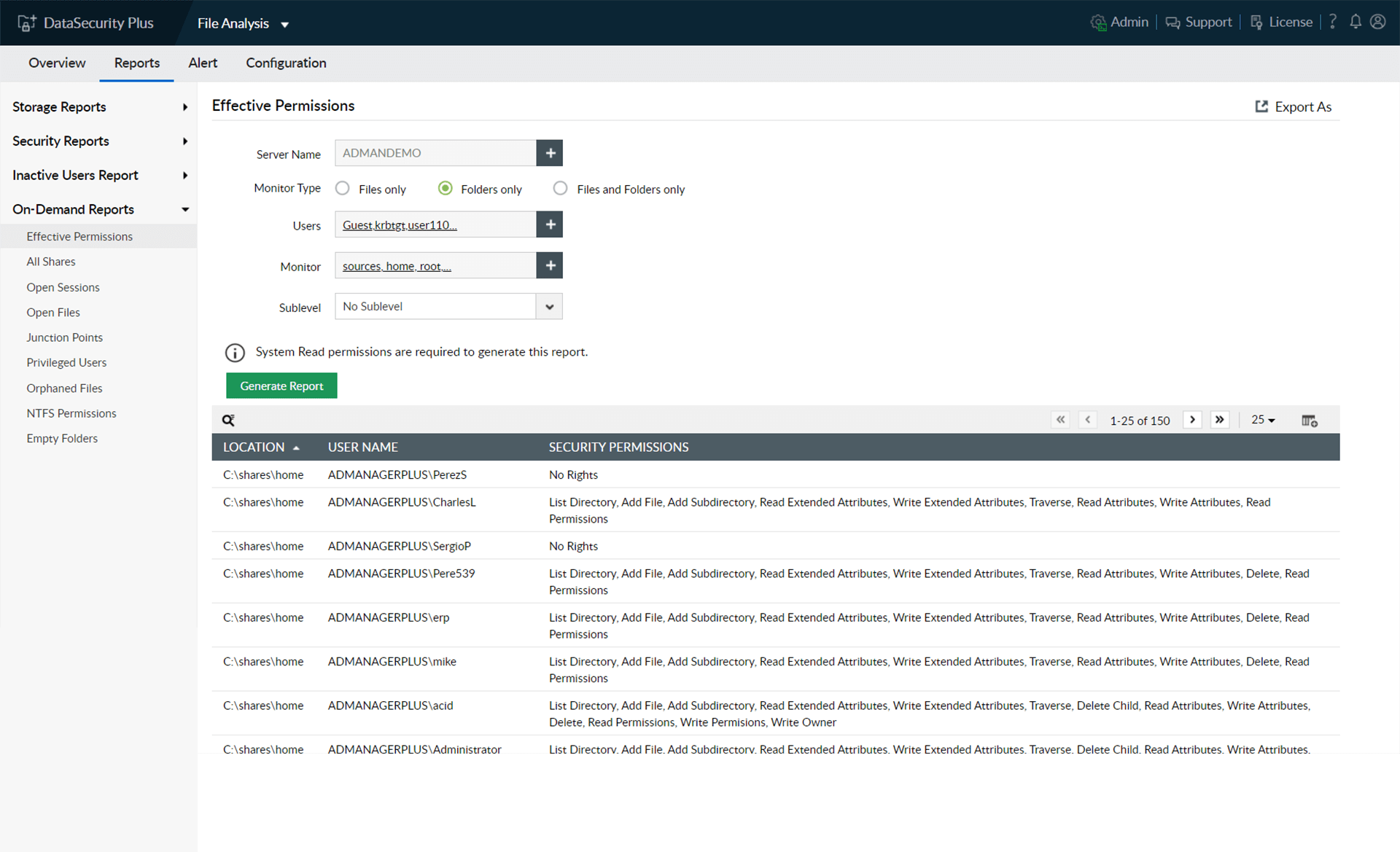

Sie können sich direkt über das Dashboard einen Überblick über die Berechtigungen verschaffen, die mit Dateien/Ordnern verknüpft wurden.

Suchen Sie nach Schwachstellen, wie fehlerhaften Vererbungen und Dateien, auf die Nutzer unbeschränkt zugreifen können.

Wissen SIe stets, wie viele Dateien jedem Nutzer in Ihrer Domäne gehören, und wie groß diese sind.

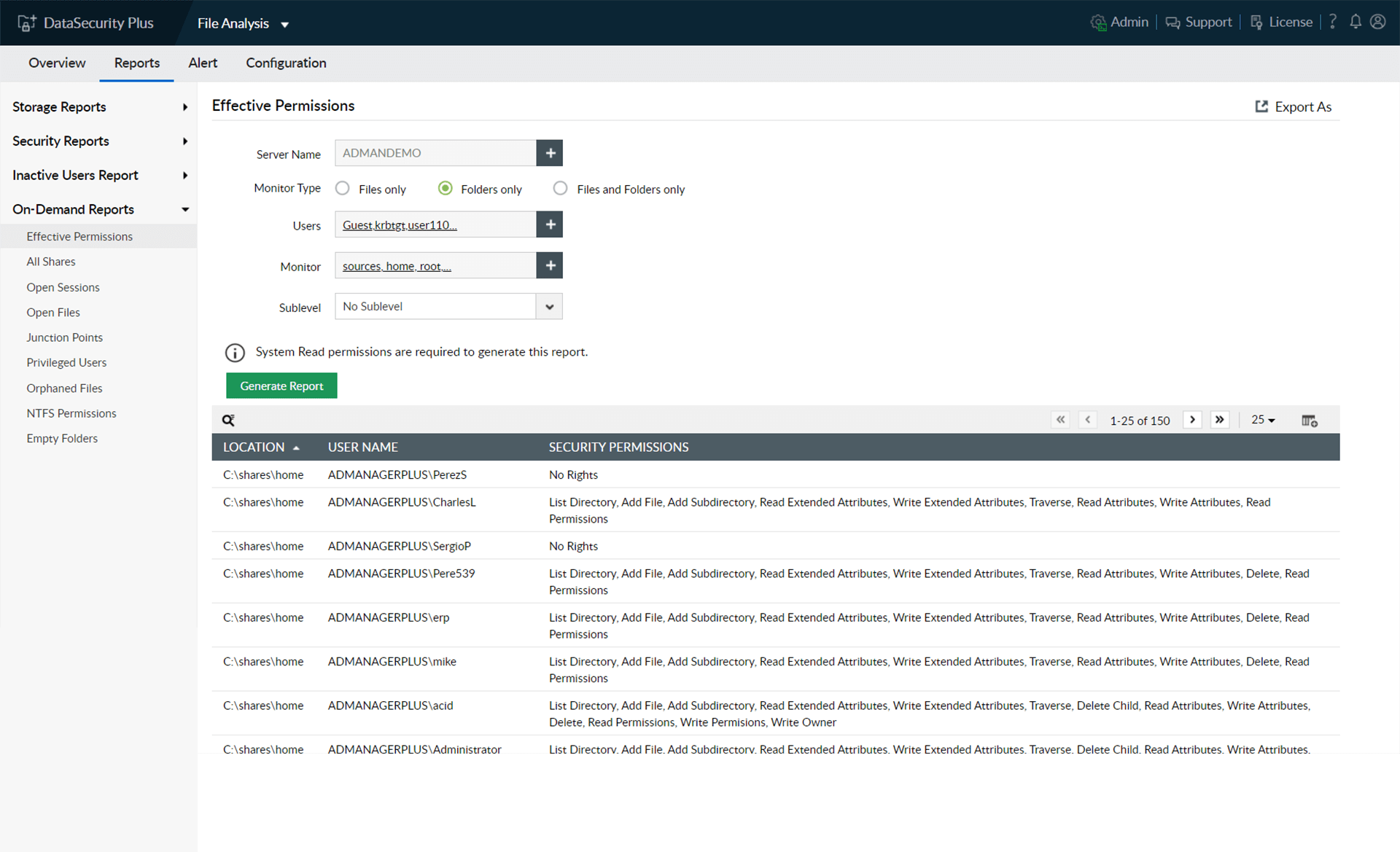

Erstellen Sie Berichte zu den wirksamen Berechtigungen der Nutzer für kritische Ordner. Prüfen Sie, ob wirklich nur die geringsten Berechtigungen angewendet wurden.

Sorgen Sie für Ordnung, mit sofortigen, informativen Berichten zu berechtigten Nutzern, freigegebenen/verwaisten Dateien und mehr.