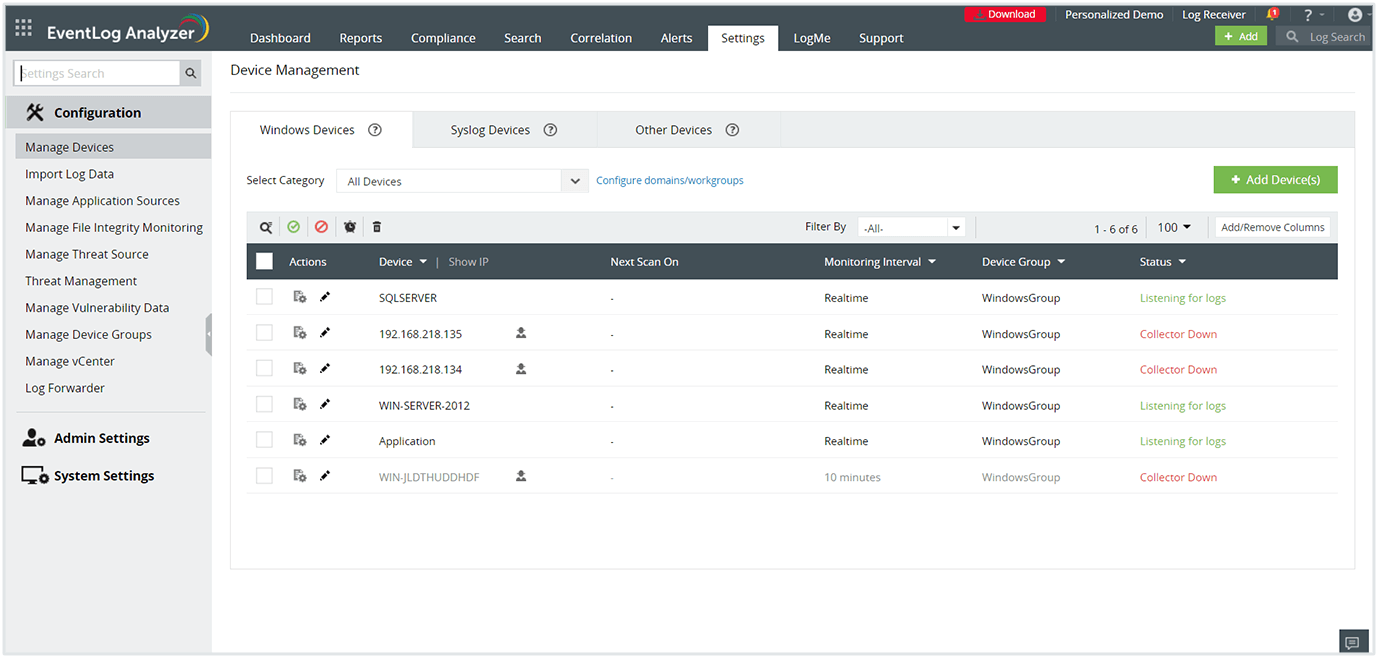

Identifizieren Sie alle Quellen von Windows-Protokollen in Ihrer Domäne und beginnen Sie, Windows-Ereignisprotokolle zu sammeln Mit der automatischen Erkennung von EventLog Analyzer ist das ganz einfach. Diese Funktion erkennt automatisch Windows-Workstations, Firewalls, IIS-Server und SQL-Server. Wählen Sie einfach die kritischen Quellen aus und automatisieren Sie die Verwaltung von Protokolldateien, um Ihr Netzwerk zu stärken.

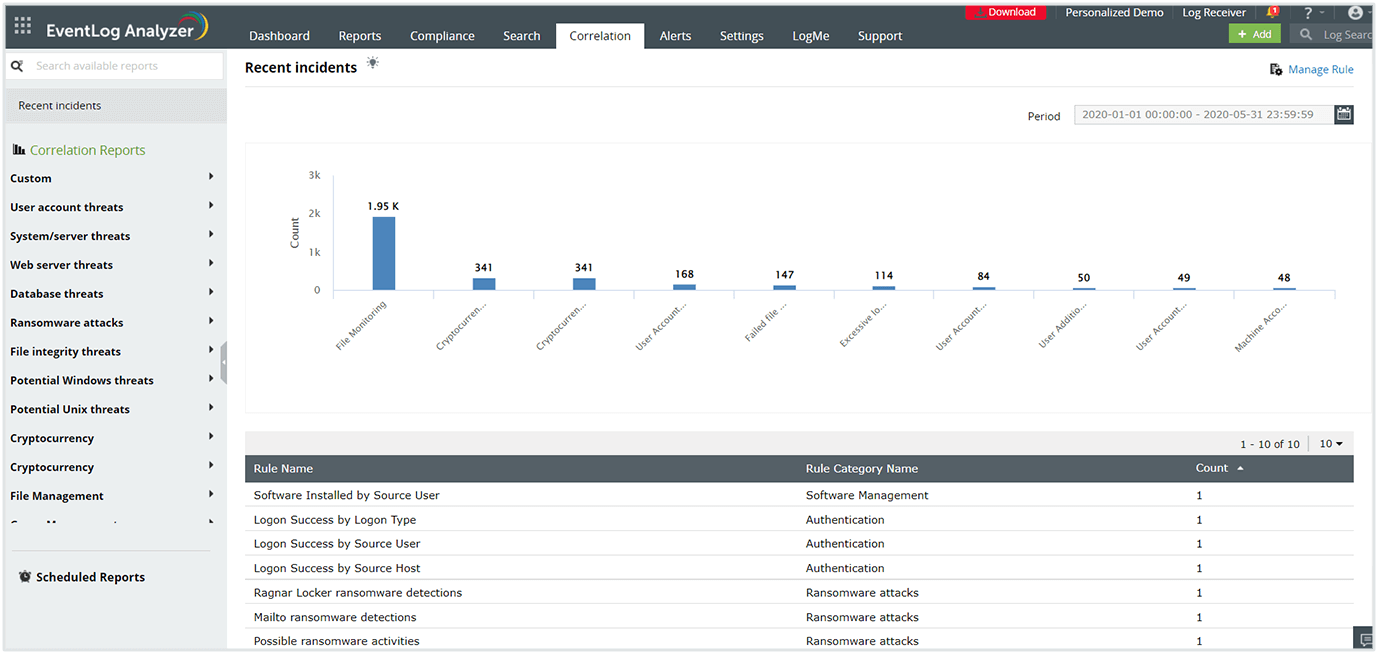

Nutzen Sie unsere leistungsstarke Korrelations-Engine, um umfassende Einsichten zu erhalten und die Protokolldaten aus allen Quellen in Ihrem Netzwerk besser zu verstehen. Das Überwachungstool für Windows-Protokolle enthält über 40 vorgefertigte Korrelationsregeln, mit denen Sie die häufigsten Cyberangriffe erkennen können, wie SQL-Injection-Angriffen, DoS und Brute-Force-Angriffe. Sie haben außerdem die Möglichkeit, eigene spezifische Regeln festzulegen, um komplexere Muster zu erkennen.

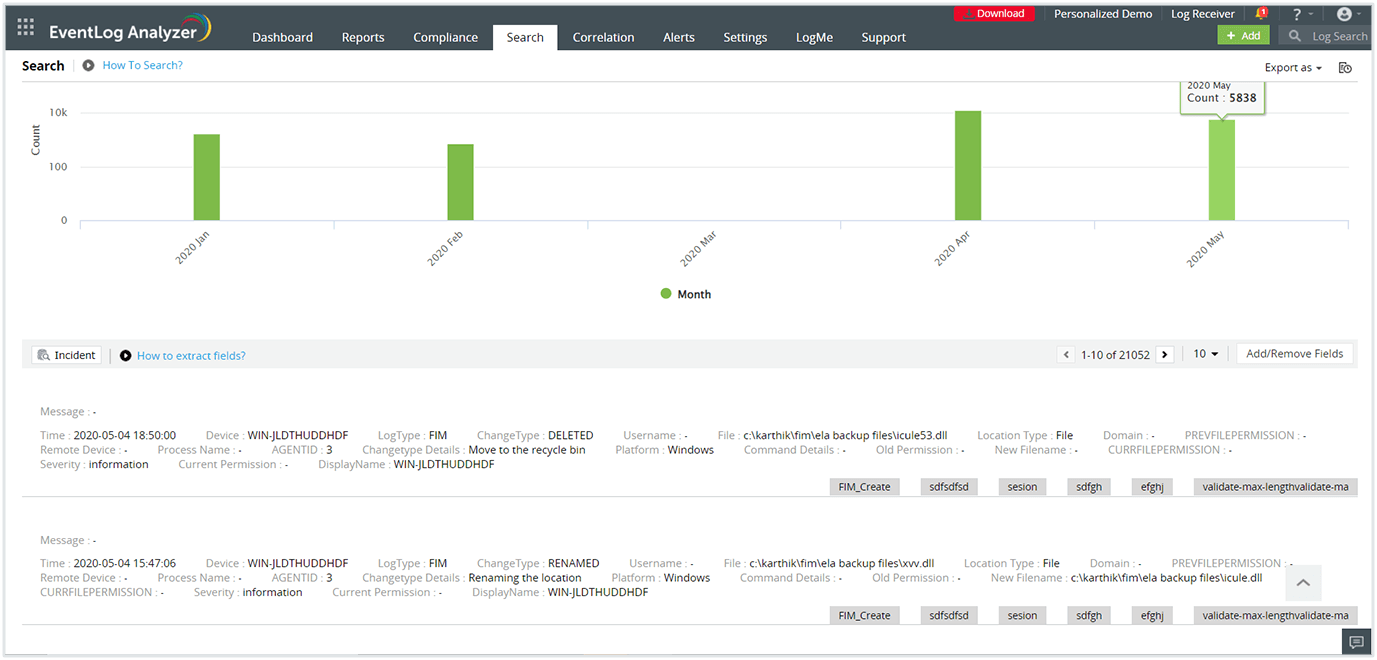

Mit unserer Lösung können Sie in Minutenschnelle eine Ursachenanalyse für Windows-Aktivitäten durchführen. EventLog Analyzer überwacht Windows-Aktivitäten in Echtzeit, wodurch Sie Rohdaten in Ereignisprotokollen durchsuchen und genau den Protokolleintrag finden können, der einen Sicherheitsvorfall ausgelöst hat. Die Lösung macht es einfach, missionskritische Informationen über den erkannten Vorfall zu finden, darunter Schweregrad, Uhrzeit, Standort und Benutzer, der das Ereignis ausgelöst hat. Dies hilft Ihnen, in kurzer Zeit die erforderlichen Gegenmaßnahmen zu ergreifen, wodurch die Lösung des Vorfalls beschleunigt wird.

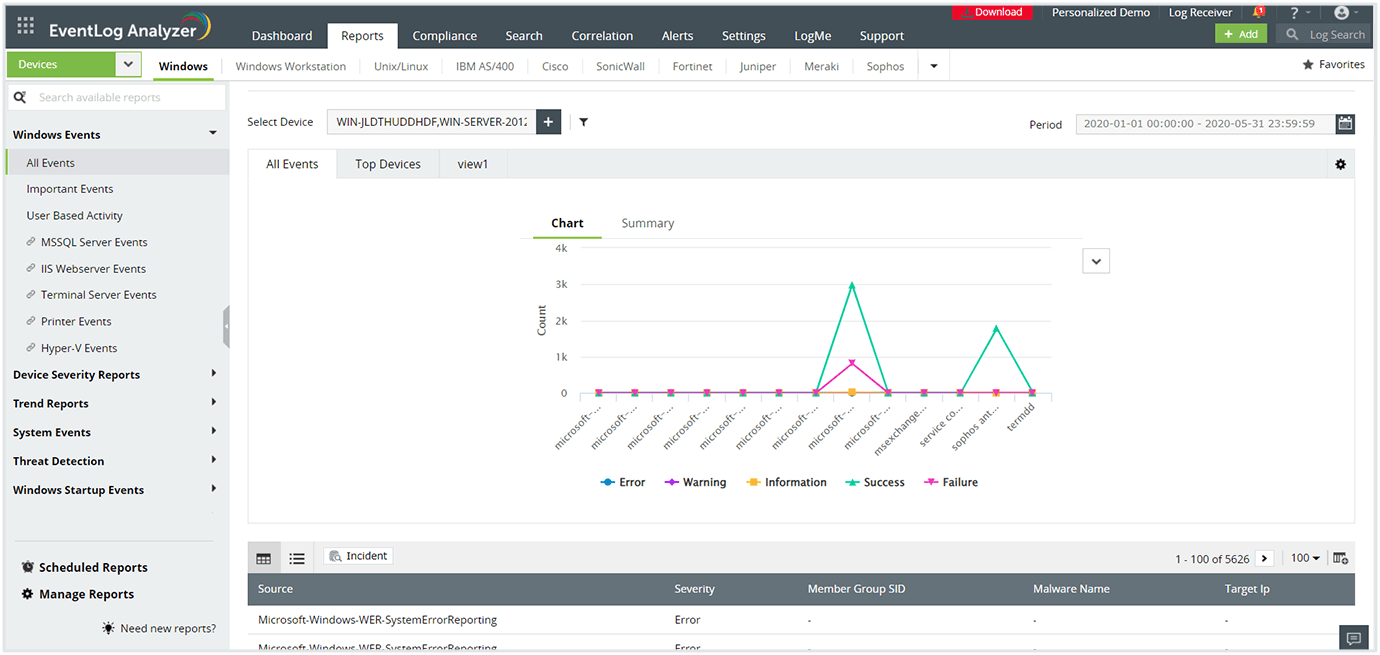

Erzeugen Sie detaillierte Berichte basierend auf Ereignisprotokollen von Windows-Servern und -Workstations. EventLog Analyzer enthält zahlreiche Windows-spezifische Berichtsvorlagen für Sicherheitsereignisse darunter fehlgeschlagene Anmeldungen, gesperrte Konten und gefälschte Sicherheitsprotokolle. Die Lösung enthält Berichtsvorlagen, die gesetzliche Vorschriften wie PCI DSS, SOX, HIPAA, DSGVO und FISMA einhalten. Sie können außerdem eigene spezifische Berichte erstellen, um interne Audit-Richtlinien einzuhalten.

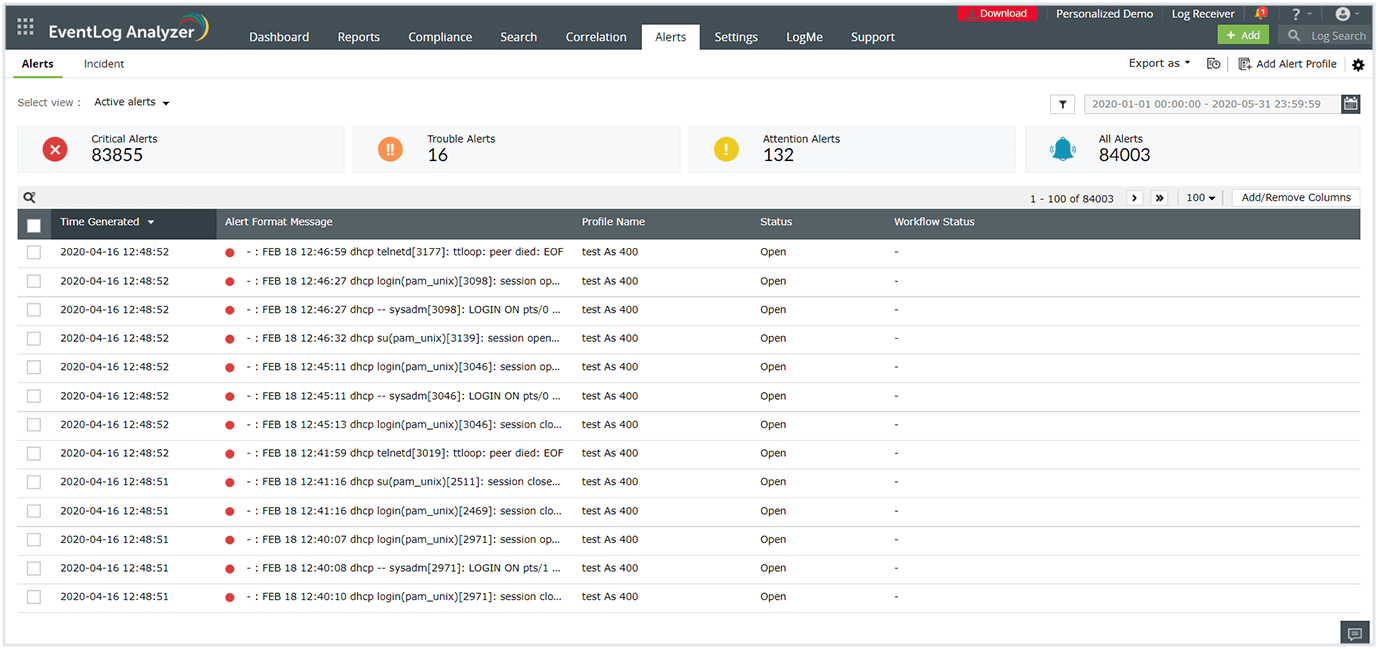

Erkennen Sie Sicherheitsereignisse sofort, wenn diese in Ihrem Netzwerk auftreten, und beschleunigen Sie die Problemlösung. Sie können EventLog Analyzer dazu konfigurieren, in Echtzeit Alarmierungen zu versenden, um Vorfälle zu verwalten Verwenden Sie dazu erstellte Protokolle mit bestimmten Protokolltypen, Ereignis-IDs, Protokollnachrichten oder Schweregraden. Außerdem unterstützt unsere Lösung die Integration mit Ihrer HelpDesk-Software, sodass dort automatisch Tickets erstellt werden können.

Your download is in progress and it will be completed in just a few seconds!

If you face any issues, download manually here