Sådan kan ADAudit Plus hjælpe dig med at finde kilden til mislykkede loginforsøg

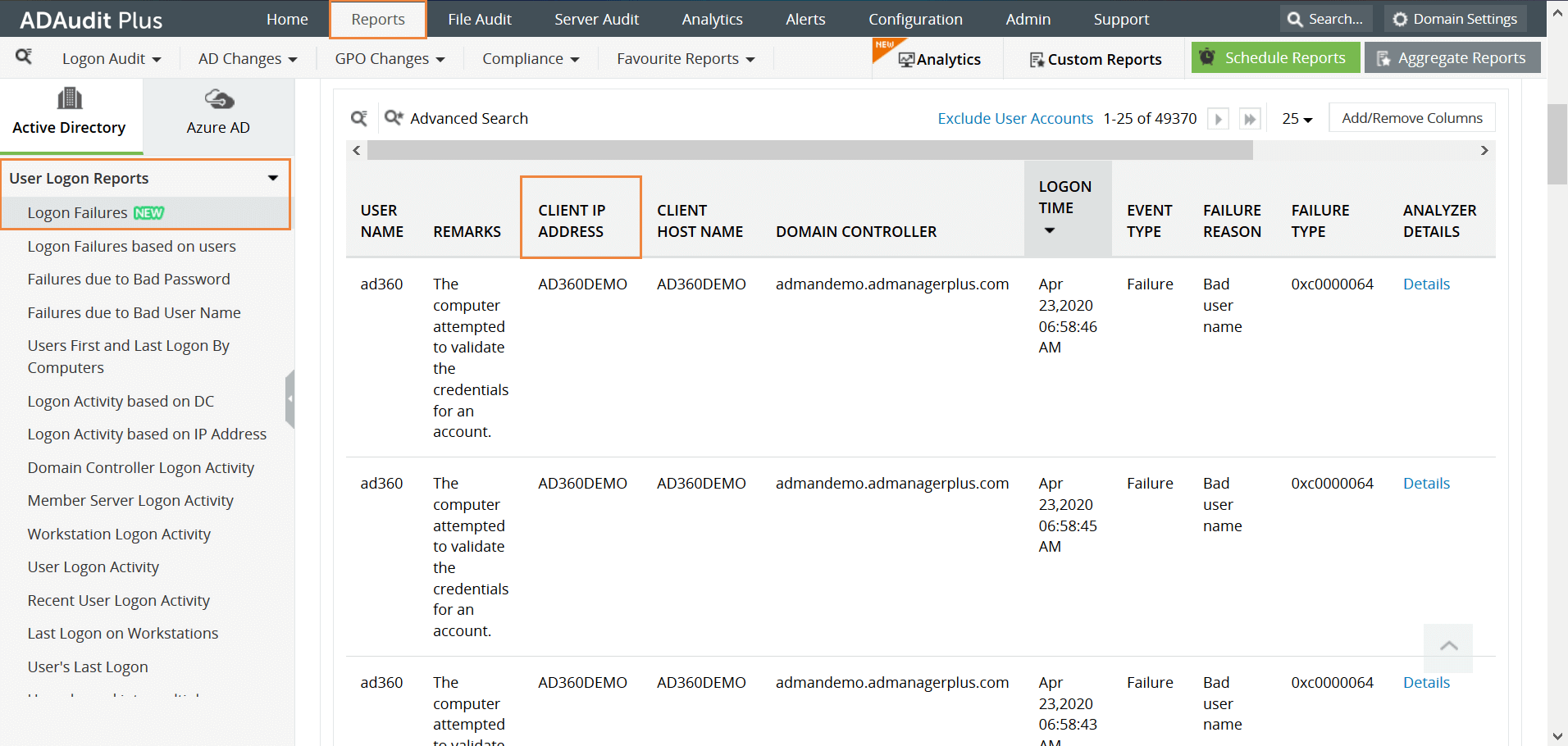

Find fanen Rapporter, naviger til Rapporter om brugerlogin, og klik på Mislykkede loginforsøg.

Dette vil generere en detaljeret rapport, der blandt andet indeholder IP-adresse, logintidspunkt, domænecontroller og årsagen til det mislykkede login. Denne rapport hjælper administratoren med at beslutte, om det mislykkede login skal betragtes som en sikkerhedstrussel.

Sådan kan du finde kilden til mislykkede loginforsøg i indbygget AD.

Åbn "Serverstyring" på din Windows-server.

Under Administrer skal du vælge Gruppepolitikadministration og starte Group Policy Management Console.

Naviger til Område > Domæne > Dit domæne > Domænecontrollere.

Du skal enten oprette et nyt gruppepolitikobjekt eller redigere et eksisterende GPO.

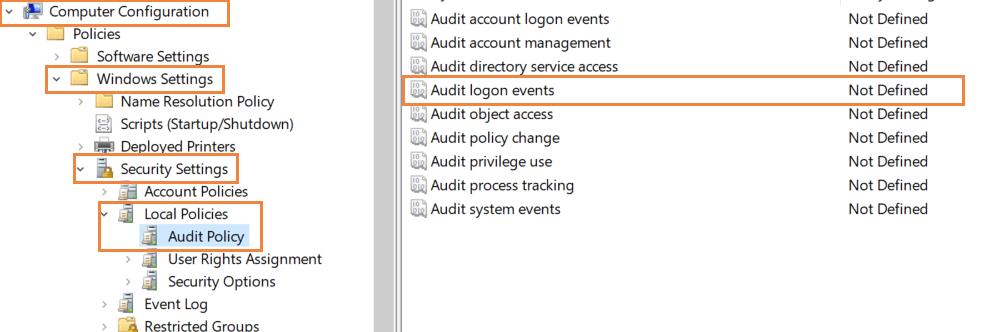

I gruppepolitikeditoren skal du navigere til Computerkonfiguration -> Windows-indstillinger -> Sikkerhedsindstillinger -> Lokale politikker -> Overvågningspolitik.

I overvågningspolitikker skal du vælge "Overvåg loginhændelser" og aktivere det for "mislykket".

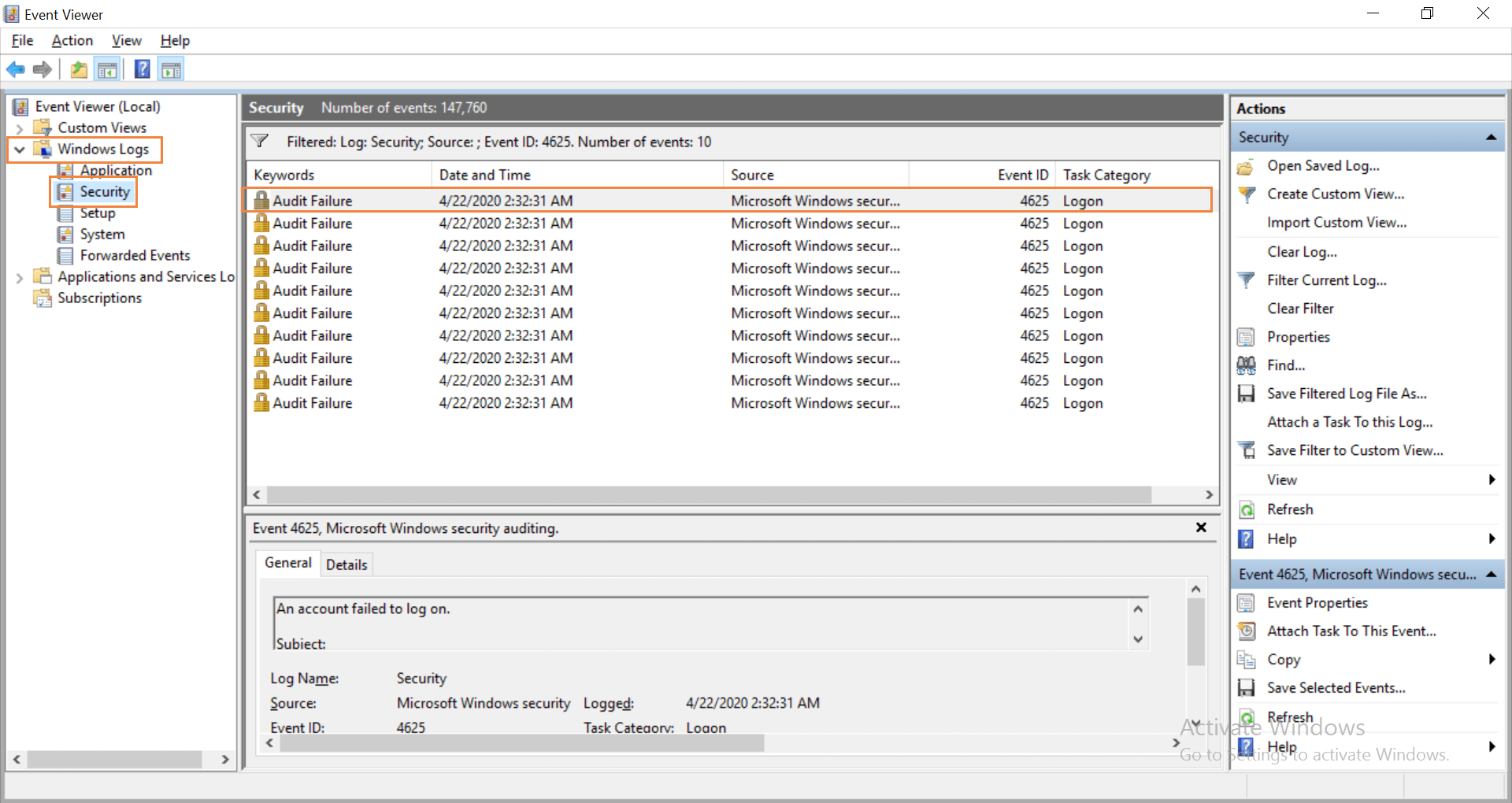

Logbogen vil nu registrere en hændelse, hver gang der er et mislykket loginforsøg i domænet. Se efter hændelses-ID 4625, som udløses, når et mislykket login registreres.

Åbn Logbog i Active Directory, og naviger til Windows Logs > Sikkerhed. Ruden i midten viser alle de hændelser, der er sat op til overvågning. Du bliver nødt til at gennemgå registrerede hændelser for at se efter mislykkede loginforsøg. Når du finder dem, kan du højreklikke på hændelsen og vælge Hændelsesegenskaber for at få flere oplysninger. I det vindue, der åbnes, kan du finde IP-adressen på den enhed, hvorfra loginforsøget blev gjort.

Er overvågning med indbyggede metoder blevet for besværligt?

Gør Active Directory-overvågning og ‑rapportering enklere med ADAudit Plus.

Få din gratis prøveperiode 30-dages prøveperiode med alle funktioner