Gå efter nul trusler med Log360s præcise model for ML-baseret adaptiv tærskel

Nuværende sikkerhedsværktøjer og SIEM-løsninger hjælper sikkerhedsanalytikere med at få en overordnet synlighed af virksomhedsnetværk og forsvare sig mod cybertrusler. Men efterhånden som omfanget og mængden af netværkslogfiler, hændelser og trusler vokser eksponentielt, er det blevet uundgåeligt for SOC-teams at håndtere følgende smertepunkter:

Manuel håndtering

Analyse, konfiguration og periodiske revisioner af flere trusselssituationer.

Falske alarmer

Gennemgang af tusindvis af meddelelser fra sikkerhedsværktøjer for at finde en eller to kritiske alarmer.

Efterhånden som vi går over til mere avancerede og automatiserede systemer for registrering af trusler for at løse disse problemer,

er ManageEngine Log360 trådt ind i en verden af en sand next-gen SIEM ved at introducere

branchens første adaptive tærskelfunktion til alarmering i realtid.

Udforsk, hvad funktionen tilbyder:

Sådan fungerer Smart Threshold

- Smart Threshold-funktionaliteten er en del af Log360s Vigil IQ, registrering af trusler, undersøgelse og svar (TDIR) Log360-modulet, som fungerer sammen med konsollen til svar på hændelsen i realtid, og analyse af brugerenhedsadfærd (UEBA).

- Funktionaliteten bruger eksponentielt glidende gennemsnits-algoritmen (EMA) til automatisk at analysere og rette et baseline-antal for hændelser og uregelmæssigheder, der opstår inden for en bestemt tidsramme.

- Den oprindelige tærskel opdateres med jævne mellemrum for hvert 15. datasæt.

Hændelser samlet fra hele dit netværk med Log360s centraliserede logstyringssystem.

Log360 indhenter, analyserer og analyserer logfiler fra 750+ logkilder, hvilket giver realtidsregistreringer af alle de hændelser, der forekommer i dit netværk.

Registrering af unormale hændelser og mønstre med advarselsmoduler.

SIEM-alarmmodulet bruger hundredvis af forudbyggede kriterier, der er specifikke for forskellige logkilder, til at registrere ondsindede aktiviteter fra de registrerede hændelser.

UEBA-funktionen bruger ML-baseret adfærdsanalyse og mønsterregistrering til at udløse alarmer om uregelmæssigheder.

Præcisionsjustering for at filtrere sande alarmer med adaptiv tærskel.

Genereringen af alarmer finjusteres yderligere ved hjælp af den adaptive tærskelfunktionalitet til præcist at give dig besked, når der er en afvigelse fra den sædvanlige forekomst af hændelser eller uregelmæssigheder.

Hvorfor bør du overveje at indføre Smart Threshold?

- Automatisering

- Registrering af trusler

- Nøjagtighed over tid

- Antalsbaserede uregelmæssigheder

Automatisering

Angivelse af tærskler for specifikke tidsrammer, baseret på logkilder og alarmkriterier, er en af de avancerede konfigurationer, der tilbydes i SIEM-løsninger for at reducere alarmstøj. Log360s adaptive tærskelfunktion automatiserer denne funktionalitet og hjælper SOC-teams med at aktivere flere advarselsprofiler, der kræves til deres miljø, uden besværet med manuel konfiguration.

Dobbeltlagsmodel til præcis registrering af trusler

Mens UEBA-modulet nøjagtigt finder uregelmæssigheder, er præcis registrering af trusler også nødvendig for at undgå at arbejde med lav prioritet, ikke-trusselshændelser eller falske positiver. Smart Threshold-laget sammen med UEBA-modulet vil kontekstuelt berige uregelmæssighederne og præcist identificere reelle trusler. Mens det første lag af den forudbyggede registrering af uregelmæssigheder i UEBA finder afvigelser fra etablerede mønstre og prioriterer dem baseret på risikoscore, skaber det andet lag en baseline-tærskel for hyppigheden af afvigelser for at opdage uregelmæssigheder, der er reelle trusler.

Forbedret nøjagtighed over tid med dynamisk tilpasning

Med Log360s Smart Threshold er der konstant læring og finjustering af registreringsprocessen for trusler. EMAs dynamiske ML-model reviderer tærskelværdien for hvert 15. datasæt baseret på ændringerne i netværket, f.eks.:

- Udvikling af brugeradfærd

- Forøgelse eller reduktion af mængden af logkilder

- Konfigurationsændringer, f.eks. en opdateret firewallregel, der kan begynde at tillade mere trafik

- Ændringer i SIEM-advarselskriterierne og reglerne for uregelmæssigheder.

Tidlig registrering af antalsbaserede uregelmæssigheder og afhjælpning

Antalsbaseret registrering af uregelmæssigheder er konfigureret til almindeligt forekommende netværkshændelser for at hjælpe med at registrere vigtige indikatorer for kompromittering tidligt, før trusselsmønstre for ransomware-angreb og avancerede vedvarende trusler udvikles fuldt ud. Tabellen nedenfor indeholder eksempler på nogle antalsbaserede uregelmæssigheder, der kan være tidlige indikatorer for kendte angreb.

| Antalsbaserede uregelmæssigheder | Tidlige indikatorer på brud |

|---|---|

| Log ind | Brute-force angreb Kompromittering af legitimationsoplysninger |

| Unormale stigninger i nye udgående eller indgående forbindelser | Kompromittering af kommando- og kontrolkanaler, dataudtrækning |

| Stigning i DNS-omdirigeringshændelser | Pharming-angreb, botnets |

| Nye filer dukker op, øget ressourceudnyttelse og programnedbrud | Malware |

Log360s adaptive tærskler hjælper med at finde betydelige stigninger i disse hændelser uden en konstant udløsning af falske alarmer. IoC'erne til tidlig registrering letter også øjeblikkelig svar å og afhjælpning af trusler, hvilket gradvist reducerer den gennemsnitlige tid til opdagelse (MTTD) og den gennemsnitlige tid til at svare (MTTR).

Alarmer i Log360

- Tilføj logkilder og kriterier

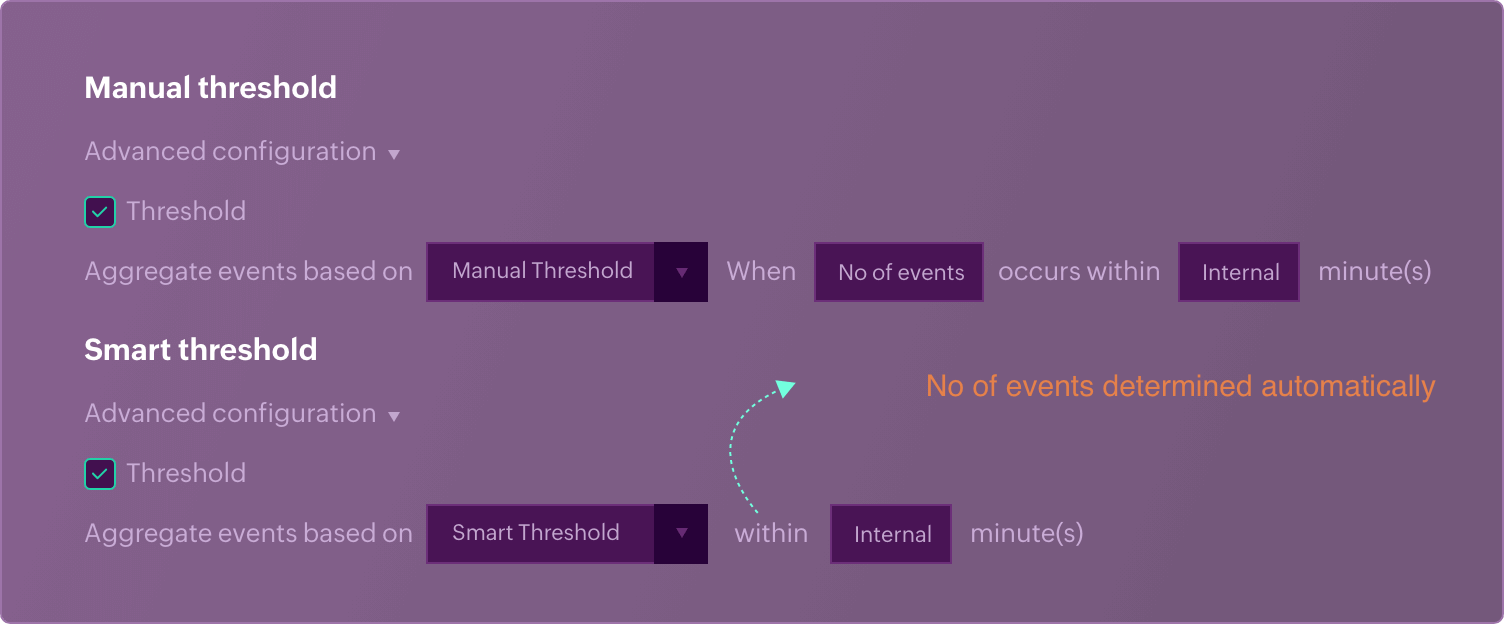

- Manuel vs smart tærskel

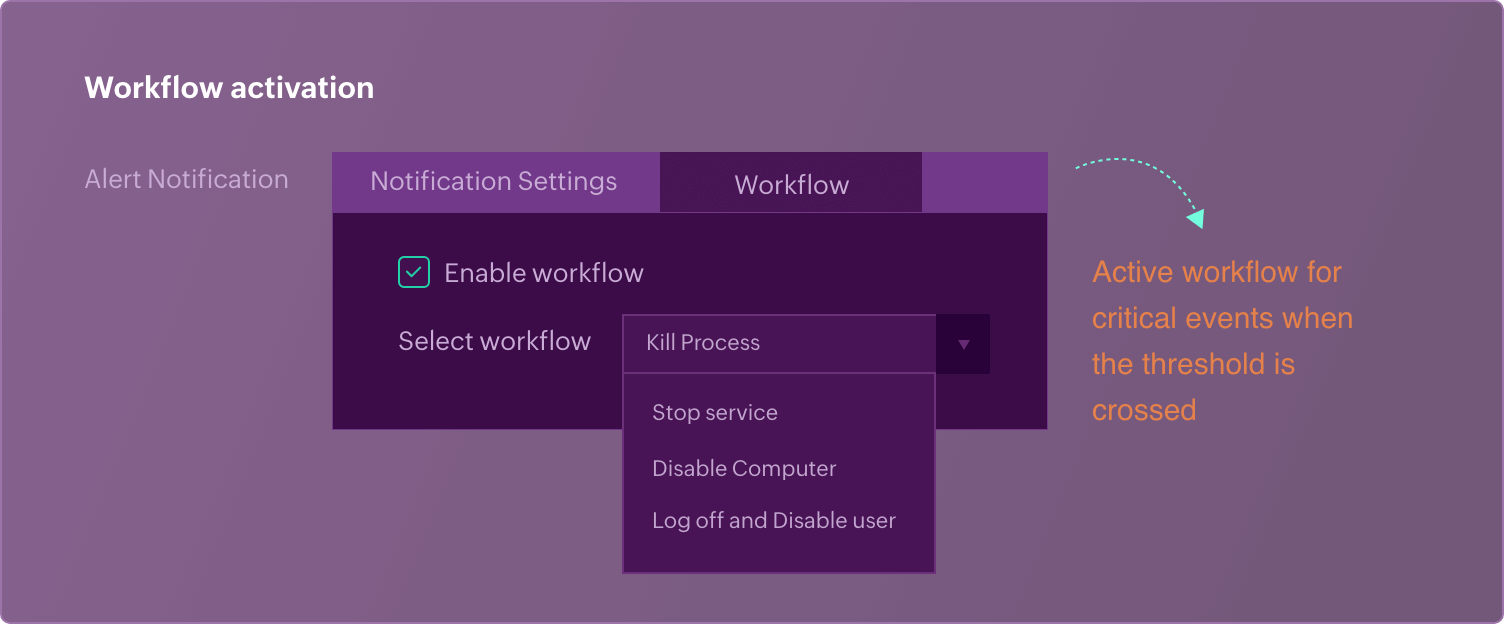

- Arbejdsproces for afhjælpning

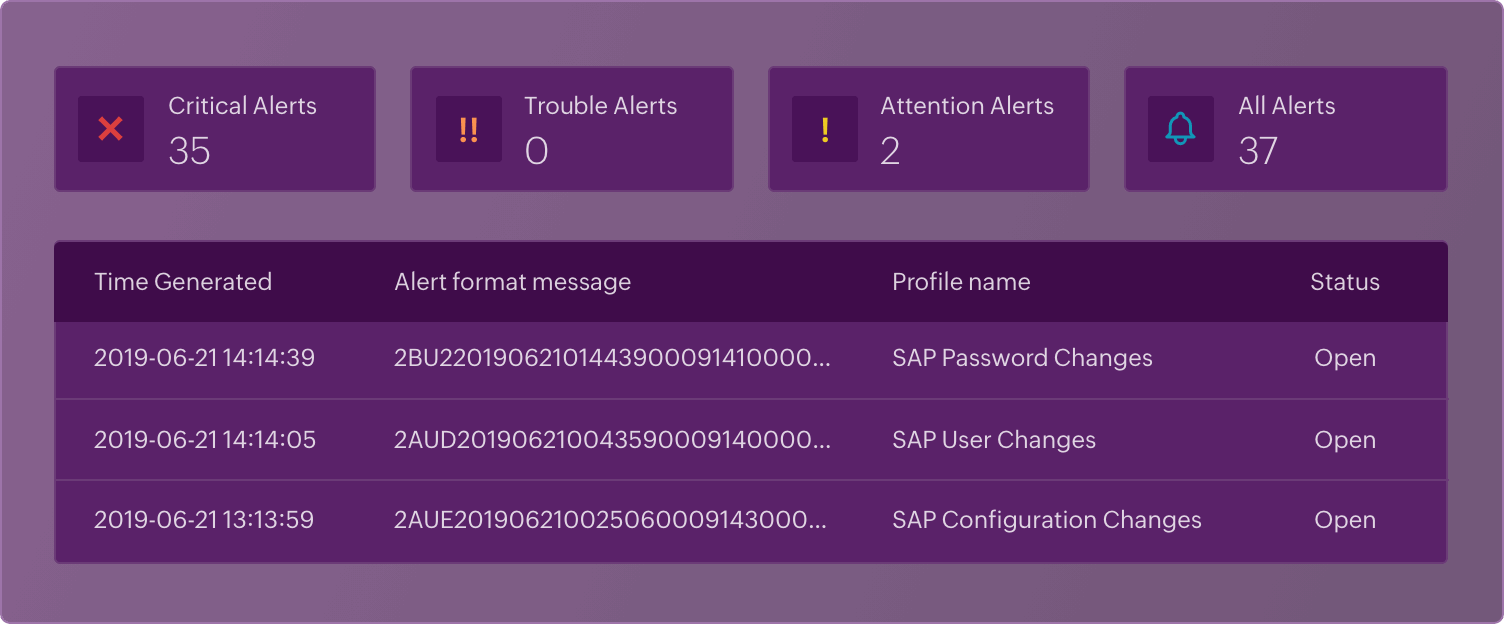

- Administrer alarmer fra en central oversigt

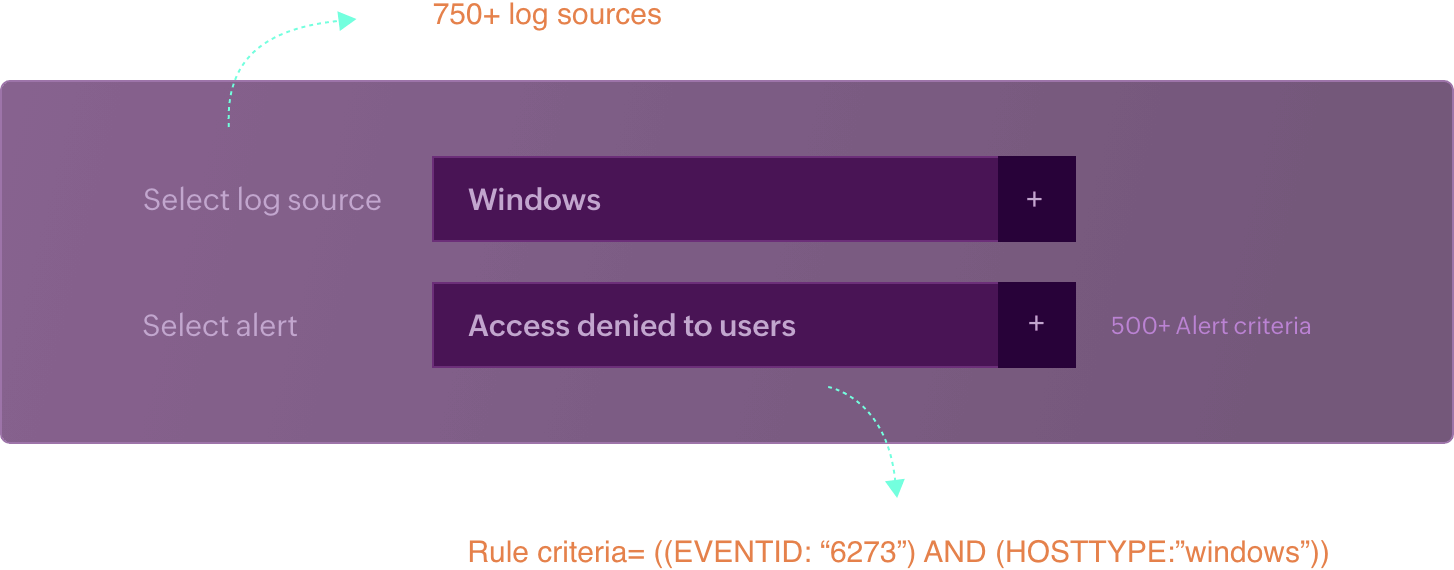

Tilføj logkilder og kriterier

Manuel vs smart tærskel

Arbejdsproces for afhjælpning

Administrer alarmer fra en central oversigt

Hvorfor Log360?

Nem konfiguration af alarmer

Opbyg dine alarmprofiler med lethed ved at bruge Log360s oversigt til alarmer i realtid, der tilbyder:

- En række logkilder, herunder en bred vifte af netværksenheder, programmer, sårbarhedsscannere og mere.

- Over 500 forudbyggede kriterier til forskellige brugsscenarier

- Avanceret konfiguration med automatiseret adaptiv tærskel

- Enkelt konsol til at overvåge alarmer, filtrere dem baseret på sværhedsgrad og oprette sager

- Integreret arbejdsprocesaktivering for alarmprofiler

Avanceret trusselsintelligens

Log360 indarbejder også STIX/TAXII- og Alienvalult OTX-trusselsfeeds til kontekstafhængig registering af trusler sammen med regelbaseret registrering af mønstre med morrelation mellem hændelser i realtid og implementering af MITRE ATT&CK-modellen.

En komplet programpakke af integrerede værktøjer

Opgrader dit TDIR-game ved at implementere en omfattende SIEM-løsning som Log360 med UEBA, CASB og integrerede DLP-funktioner, der samler alle dine sikkerhedsbehov i en enkelt konsol og hjælper dig med præcist at registrere trusler med automatiserede funktioner som adaptiv alarmtærsel.

Ofte stillede spørgsmål

Hvad er adaptiv tærskel?

I forbindelse med SIEM-løsninger er adaptiv tærskel en mekanisme, der dynamisk analyserer forekomsten af hændelser i det overvågede netværk for at skabe en baseline, der skelner mellem normal adfærd og sande uregelmæssigheder. Adaptiv tærskel tilpasser sig dynamisk til de skiftende miljøer og bruger statistiske ML-modeller til at opnå dette.

Hvad er et lagdelt system til registrering af trusler?

Moduler til registrering af trusler opdager ondsindede mønstre i et netværk, finder unormale stigninger i strømmen af hændelser og bruger regelbaserede og signaturbaserede metoder til at registrere trusler. Sekvensering af flere metoder til registrering af uregelmæssigheder producerer et lagdelt system til registrering af trusler.

I Log360 er antalsbaseret filtrering ved hjælp af adaptiv tærskel lagt oven på adfærdsbaseret registrering af uregelmæssigheder. Her er et eksempel for at forstå, hvorfor det er effektivt med præcis registrering af trusler:

Lag 1: Adfærdsmønster – Generer uregelmæssigheder, hvis vigtige arbejdsfiler åbnes uden for arbejdstiden.

Sammenhæng: Overvej et virksomhedsmiljø med tusindvis af medarbejdere. Medarbejder A er en ondsindet insider, som er ved at forlade virksomheden. Medarbejderen har pludselig fået adgang til flere filer uden for arbejdstiden. Ovennævnte mønster genererer alarmer for denne adfærd. Men problemet er, at denne sande alarm vil blive begravet i hundredvis af lignende falske alarmer. Der kan være flere reelle årsager til afvigelser i brugeradfærd i en virksomhed med et stort antal ansatte.

Lag 2: Smart Threshold – hvis en bestemt brugerkonto genererer flere uregelmæssigheder inden for en bestemt tidsramme, der afviger fra det sædvanlige antal, skal der genereres en alarm.

Et sekundært lag af filtrering med en antalsbaseret adaptiv tærskel vil reducere alarmstøjen for de 100 andre brugere, der normalt har et par uregelmæssigheder, der kan anses for normale for deres adfærd. Det sekundære lag vil dog udpege medarbejder As aktiviteter ved at generere alarm, da adfærden overskrider tærsklen.

Lyt til dem, der transformerede sikkerheden med Log360

Ekspertgennemgang

Planlæg et en-til-en-opkald med vores løsningseksperter for at udforske Log360

Planlæg demo© 2025 Zoho Corporation Pvt. Ltd. Alle rettigheder forbeholdes.