Find skjulte uregelmæssigheder, følg en angribers vej på tværs af enheder og identificer angrebsmønstre inden for få sekunder.

Når det kommer til at opdage sikkerhedstrusler, spiller hændelseslogfiler en afgørende rolle, da de indeholder vigtige sikkerhedsoplysninger. Log360s hændelseskorrelationsmodul korrelerer forskellige sikkerhedshændelser og identificerer trusselsmønstre på tværs af dit netværk. Log360 sætter isolerede sikkerhedshændelser sammen for at identificere indikatorer for et angreb. Med hurtige, præcise advarsler kan du være proaktiv for at forhindre beskadigelse af dine netværksdata og ressourcer.

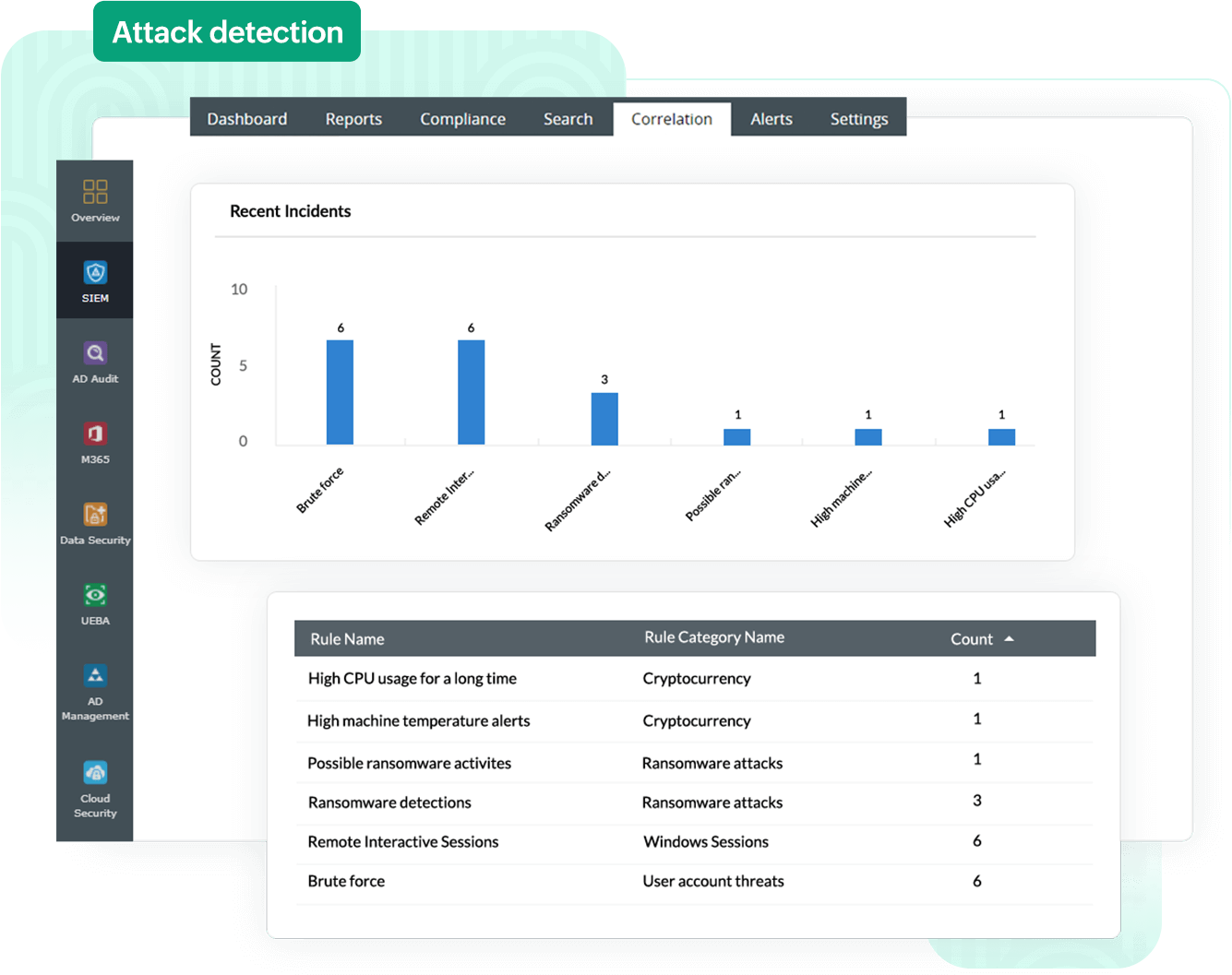

Med Log360s intuitive korrelationsoversigt kan du se alle opdagede sikkerhedstrusler, herunder ransomware-angreb, trusler mod filintegritet og trusler mod databaser samt webservertrusler, ondsindet brug af kommandolinjeværktøjer, mistænkelig processkabelse og udnyttelse af indbyggede binære værktøjer og hjælpeprogrammer. Du kan få indsigt i de seneste hændelser, forbedre analyse af digitale beviser og løse problemer hurtigt.

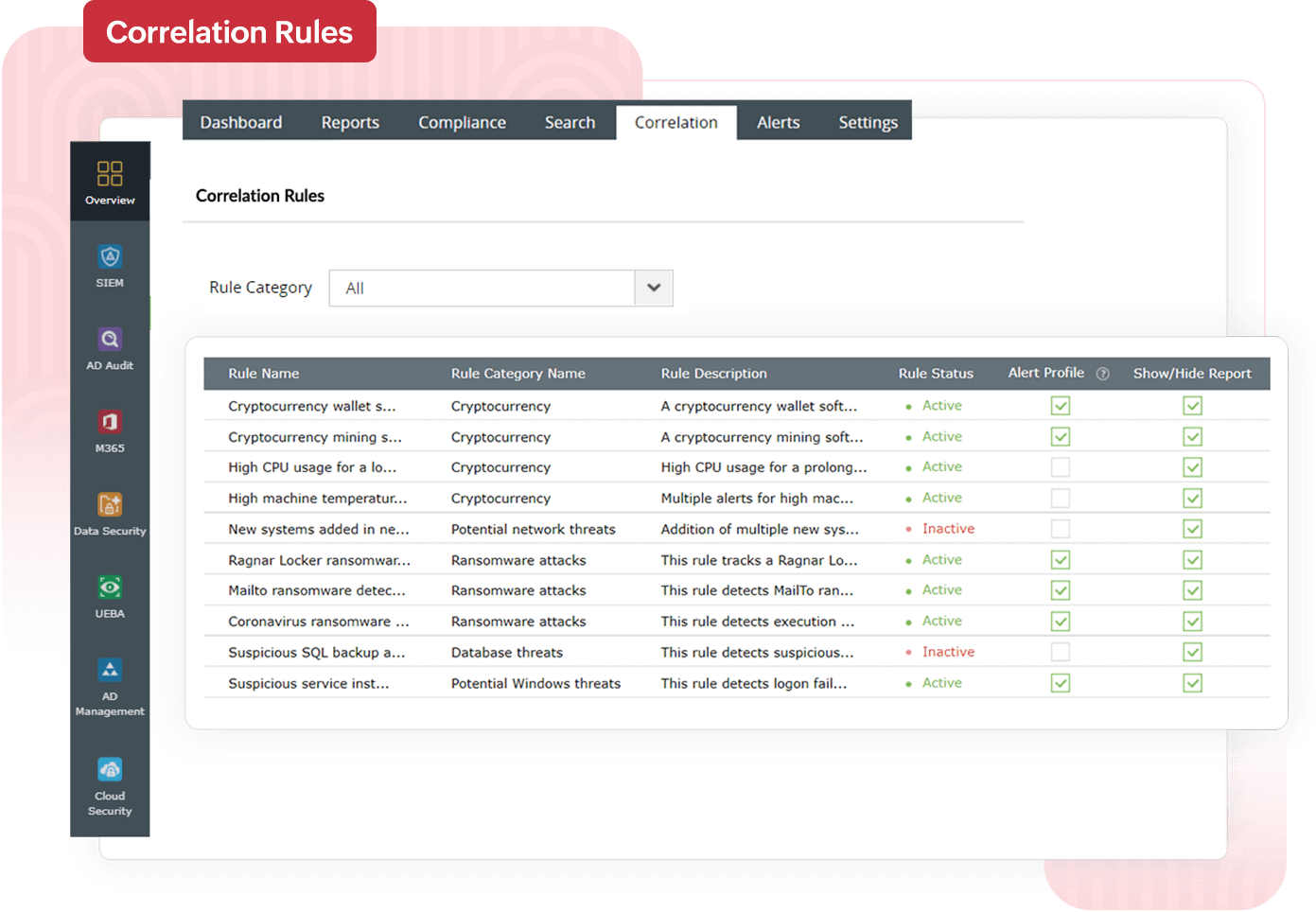

Log360s hændelseskorrelationsmotor har over 80 foruddefinerede korrelationsregler for:

Du kan også oprette dine egne korrelationsregler samt klone og redigere de foruddefinerede regler baseret på dine krav.

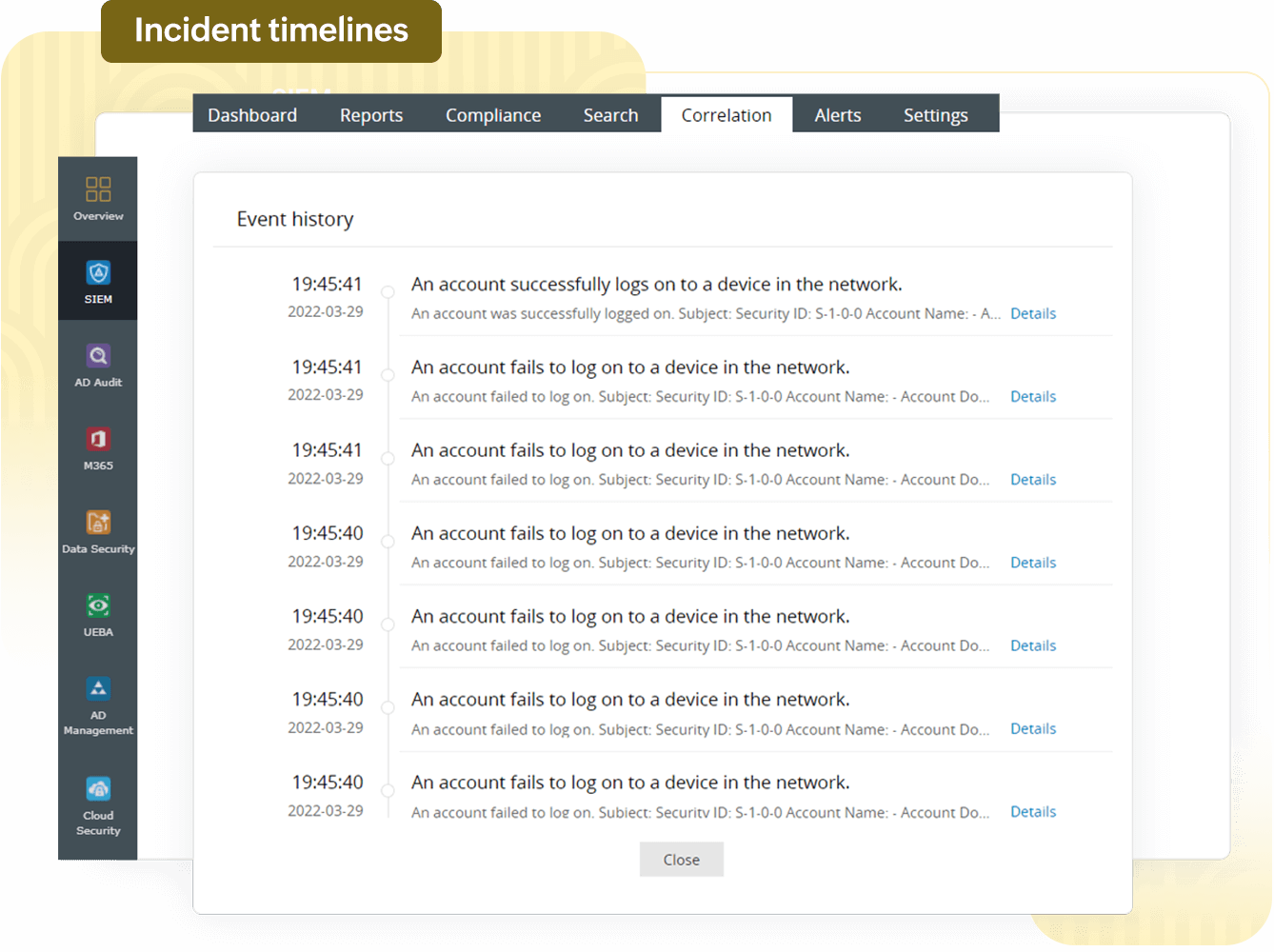

Naviger i en detaljeret hændelsestidslinje for hver registreret hændelse, og analyser råt logindhold for at få dybdegående oplysninger om kompromitterede konti, inficerede enheder og meget mere. Undersøg cyberangreb, f.eks. forsøg på brute-force og kryptovaluta-minedrift ved at se hændelseshistorikken med sekventielle sikkerhedsbegivenheder.

Udnyt centraliseret visning af hændelseslogfiler, hvor du kan analysere data fra forskellige kilder på tværs af dit netværk.

Få e-mail- og SMS-beskeder, når der registreres en sikkerhedshændelse.

Log360s hændelsesstyringskonsol hjælper dig med at administrere sikkerhedshændelser med lethed. Ved at konfigurere arbejdsgange kan du automatisere svar på hændelser.

Du modtager en e-mail med ressourcepakken til hændelseskorrelation inden længe.

Denne hvidbog er en god introduktion til begrebet hændelseskorrelation og forklarer præcis, hvordan det fungerer, samt hvordan det passer ind i din organisations overordnede sikkerhedsstrategi.

Vores håndbog om netværkssikkerhed forklarer de praktiske anvendelser af hændelseskorrelation og giver dig et par nyttige indledende brugssager.

Få mere at vide om kryptovaluta og kryptojacking. Hvordan påvirker ulovlig kryptomining organisationer, og hvordan kan hændelseskorrelation hjælpe? Vores infografik fortæller dig mere.

Hændelseskorrelation i SIEM hjælper sikkerhedsteams med at identificere og prioritere sikkerhedshændelser fra forskellige kilder, hvilket giver et mere omfattende overblik over den overordnede sikkerhed.

I et typisk IT-miljø genereres et stort antal hændelser og logfiler på tværs af forskellige systemer og applikationer. Mange af disse hændelser kan virke harmløse eller ubetydelige, når de ses isoleret. Men når disse tilsyneladende ikke-relaterede hændelser analyseres og korreleres sammen, kan de indikere en potentiel sikkerhedstrussel.

Netværkslogdata indsamles og analyseres med foruddefinerede regler og algoritmer for at opdage uregelmæssigheder, komplekse angrebsmønstre eller andre indikatorer på kompromittering (IoC'er). Ved at registrere mønstre og uregelmæssigheder på tværs af forskellige datakilder forbedrer hændelseskorrelation effektiviteten af trusselsregistrering, reducerer falske positiver og muliggør hurtigere reaktion på potentielle sikkerhedstrusler.

Hændelseskorrelation er processen med at identificere relationer mellem hændelser. Hændelseskorrelation fungerer ved at indsamle data fra netværkstrafik, slutpunktsenheder, applikationsenheder og meget mere. Ved at analysere disse data kan mønstre af mistænkelig aktivitet identificeres og korreleres med andre hændelser for at bestemme potentielle sikkerhedstrusler.

Regelmæssig korrelation reducerer falske positiver ved at filtrere normal systemadfærd fra unormal adfærd, minimere unødvendige advarsler og hjælpe med effektiv trusselsreduktion. Selvom processen med at indsamle og korrelere store mængder logdata er meget kompleks og tidskrævende, er fordelene betydelige. Det gør det muligt for organisationer at reagere hurtigt på nye sikkerhedshændelser.

Hvis en medarbejder for eksempel får adgang til et system på et usædvanligt tidspunkt og engagerer sig i uautoriserede filoverførsler, kan hændelseskorrelation straks udløse handlinger som at blokere den pågældende IP-adresse og isolere systemet for at reducere uønskede hændelser.