Dit første skridt til at vinde kampen: Opdag fjenden.

Hvis du leder efter en løsning, der kan registrere cybertrusler i dit miljø, sende advarsler i realtid og automatisere svar på hændelser, er du på det rigtige sted. Log360, ManageEngines SIEM-løsning, kan opnå alt dette og mere til.

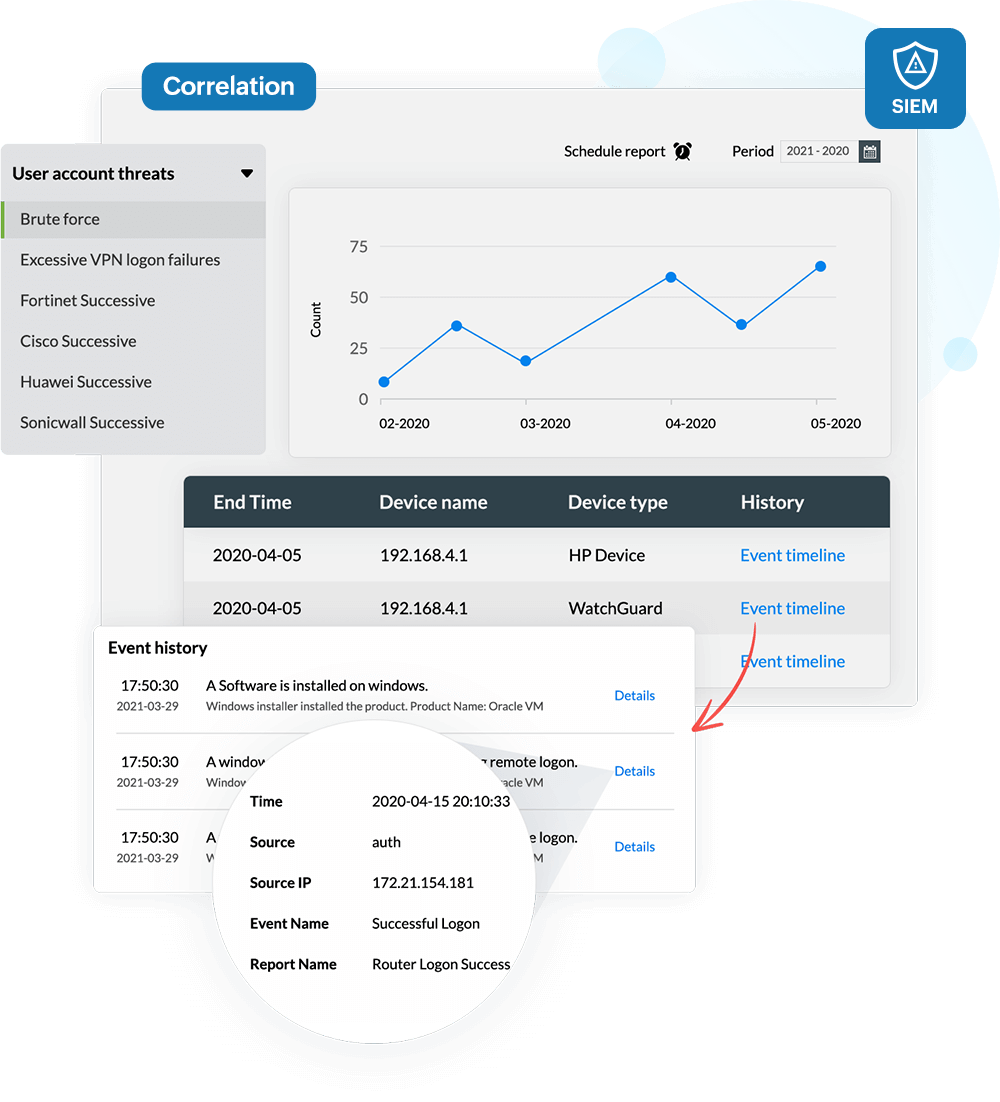

Analyser trusler med kontekstuelle data hentet fra Log360s kraftfulde korrelationsprogram integreret med en omfattende platform, der reducerer falske positiver og funktioner:

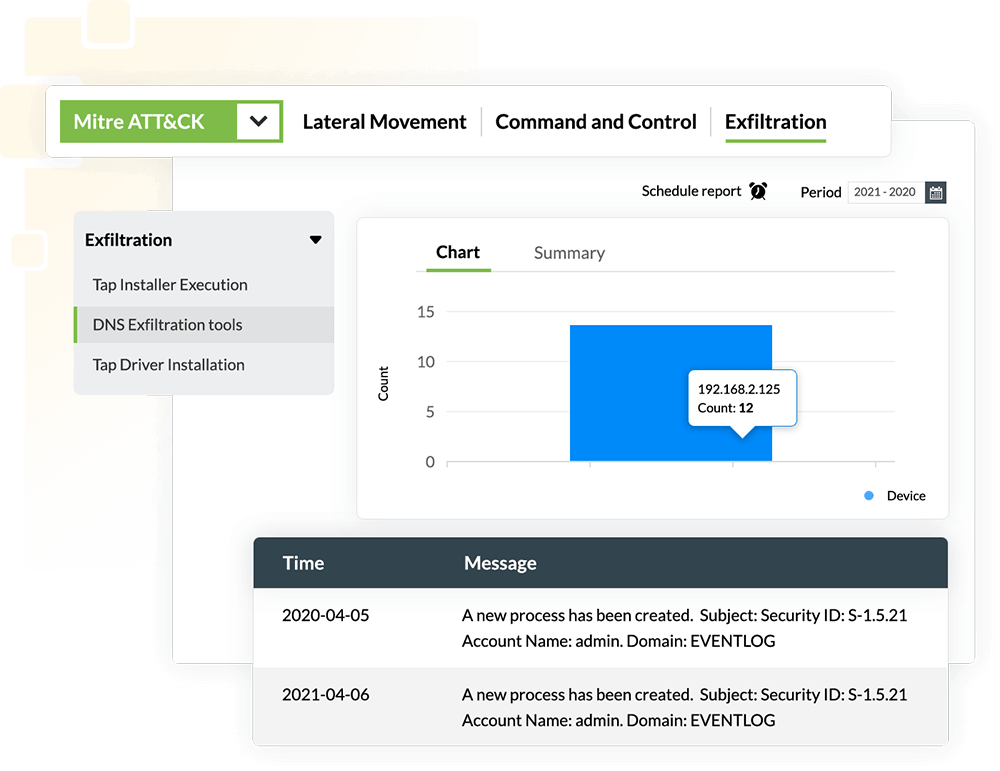

Log360 understøtter MITRE ATT&CK-modellen, der finder og afslører ubudne gæster, og giver:

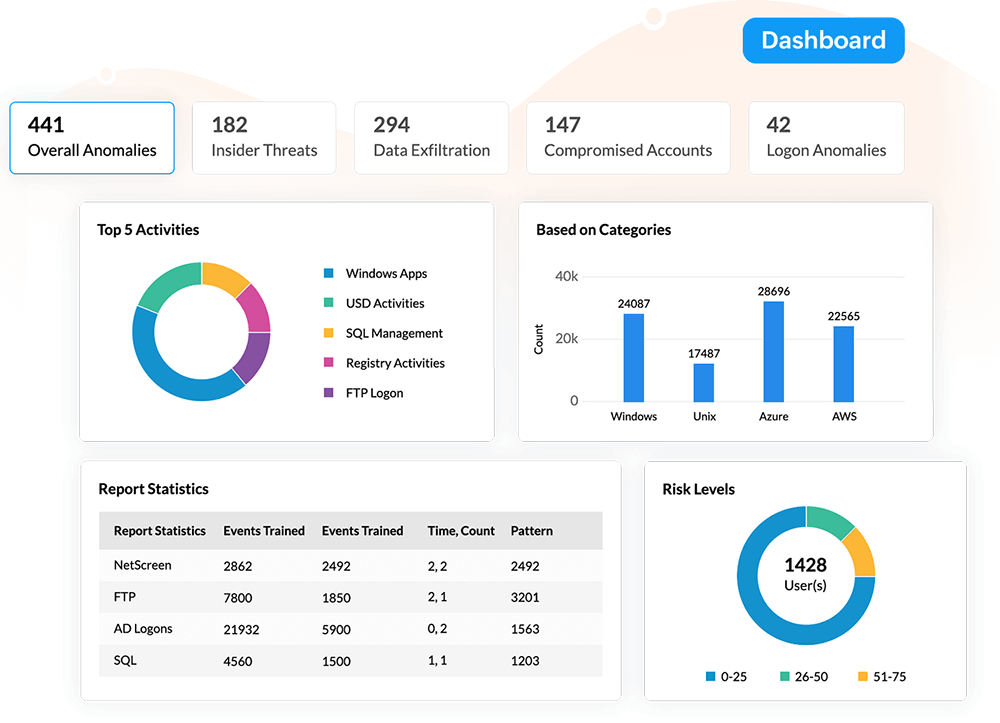

Find og stop ondsindede insidertrusler, kompromitterede konti, misbrug af privilegier, tilgang af uautoriserede data

og udtrækning og drag fordel af:

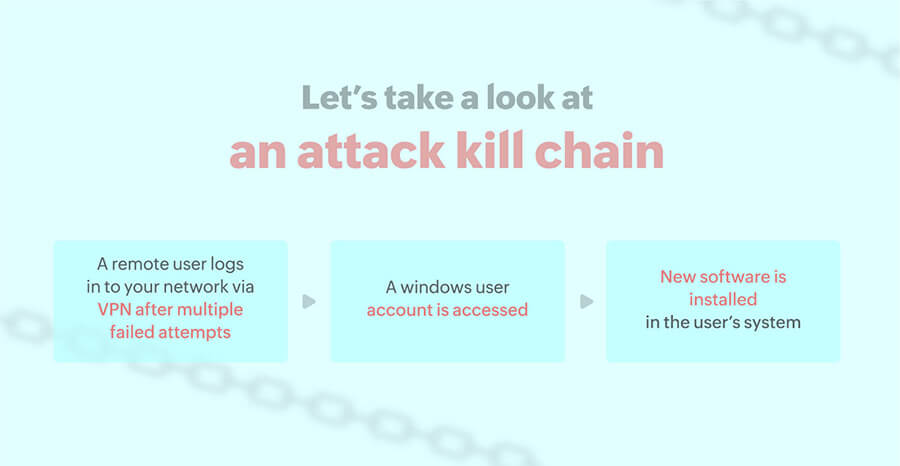

Malware er en af de mest vedvarende cybertrusler i den moderne verden. Efterhånden som ny malware dukker op, er det fortsat en udfordring at opdage den. Log360 afslører tilstedeværelsen af malware i netværket ved hjælp af dets foruddefinerede korrelationsregler. Den opdager mistænkelige software- eller tjenesteinstallationer af ondsindede aktører, advarer sikkerhedsadministratorer med det samme og giver detaljerede hændelsestidslinjer til undersøgelse. Denne løsning giver dig også mulighed for at tilknytte en arbejdsprocesprofil for at stoppe tjenesten eller processen, hvilket letter øjeblikkeligt svar på hændelser.

Læs hele use casen her.Ofte opdages angribere, der udfører avancerede og sofistikerede angreb, når de forsøger at forlade din netværksperimeter med de stjålne data. Log360 opdager og advarer dit sikkerhedsteam om dataafpresning i realtid. Løsningen overvåger sikkerhedshændelser og afdækker teknikker som dataudtrækning over alternativ protokol (T1048) og usædvanlige datastrømme i netværket. Hvis nogen af programmerne sender mere trafik, end de modtager, vil dette blive betragtet som mistænkeligt, og der vil blive udløst en alarm for at advare sikkerhedsteamet om en mulig sikkerhedstrussel.

Læs hele use casen her.Udnyt maskinlæring til at opdage ondsindede insidere Det er sværere at opdage insiderangreb, da de udføres med legitim adgang. Log360s UEBA-komponent indhenter logdata fra brugere over en periode og profilerer al deres adfærd. Når der registreres en kæde af mistænkelig adfærd, f.eks. usædvanlige logontider, usædvanlig adgang til følsomme data eller flere fildownloads, øges brugerens risikoscore for insidertrussel, og sikkerhedsteamet får besked. Log360 giver også detaljerede tidslinjer for hændelser til yderligere undersøgelse.

Udforsk disse interaktive grafikker for at se, hvordan risikoscorer lægges sammen under trusler.