Une introduction à la Confiance Zéro

La Confiance Zéro est une norme de sécurité qui fonctionne sur le principe de « ne jamais faire confiance, toujours vérifier » et garantit qu'aucun utilisateur ou appareil n'est digne de confiance, qu'il se trouve à l'intérieur ou à l'extérieur du réseau de l'organisation. En termes simples, le modèle Confiance Zéro élimine le concept de faire confiance à quoi que ce soit dans le périmètre de sécurité d'une organisation et préconise à la place des stratégies de vérification d'identité strictes pour accorder l'accès aux utilisateurs à la fois à l'intérieur et à l'extérieur du périmètre de sécurité. La norme Confiance Zéro (Zero Trust) a été proposée pour la première fois par John Kindervag de Forrester Research en 2009 pour compenser les inconvénients rencontrés par les modèles de sécurité traditionnels basés sur le périmètre.

Dans l'approche de sécurité traditionnelle, également appelée modèle de « château et de douve », tous les utilisateurs, appareils et applications d'un réseau sont approuvés par défaut. Le périmètre du réseau est protégé à l'aide de pare-feu et d'autres solutions sur site. Le problème avec cette approche est qu'une fois qu'un attaquant a franchi le périmètre de sécurité, il peut se déplacer latéralement au sein du réseau et accéder facilement aux ressources du réseau. Avec l'augmentation de la mobilité, l'adoption du cloud, le travail à distance, les politiques d'apport de votre propre appareil (BYOD) et les cyberattaques sophistiquées, le modèle de sécurité traditionnel n'est plus suffisant pour protéger les actifs et les ressources de l'organisation.

L'analogie des bonbons M&M a souvent été utilisée pour décrire le modèle de sécurité traditionnel basé sur le périmètre : dur et croquant à l'extérieur, doux et moelleux au centre. L'objectif fondamental de la Confiance Zéro est d'éliminer cet intérieur mou et d'établir des mesures de sécurité strictes sur l'ensemble du réseau. Cela se fait principalement en déplaçant l'accent sur la protection des ressources du réseau plutôt que sur le périmètre du réseau.

Insuffisance du modèle de sécurité traditionnel

Avec la récente augmentation exponentielle du nombre de travailleurs à distance, la sécurité basée sur le périmètre n'est plus adéquate. Les périmètres de réseau des organisations sont activement redéfinis car les données et les utilisateurs sont situés en dehors des limites, et l'augmentation rapide de la mobilité et de l'adoption du cloud entraîne la propagation des données et des ressources au-delà du périmètre du réseau. Cela s'applique également aux employés, aux vendeurs et aux autres fournisseurs de services. Par conséquent, cela augmente la surface d'attaque et ouvre la voie aux attaquants pour entrer dans le réseau en utilisant des méthodes nouvelles et sophistiquées, et un seul contrôle de sécurité ne peut pas être appliqué à l'ensemble du réseau.

Comme mentionné précédemment, la protection du périmètre à l'aide de pare-feu, de VPN et de contrôle d'accès au réseau est inadéquate. Bien que cela puisse empêcher les attaquants et les menaces externes, le problème des attaques internes reste important car tout ce qui se trouve dans le périmètre du réseau est intrinsèquement fiable. De plus, les cybercriminels trouvent constamment des moyens d'accéder au réseau via des informations d'identification d'utilisateur de confiance ou des liens et pièces jointes malveillants. Une fois que l'attaquant a franchi le périmètre de sécurité, il peut se déplacer latéralement dans le réseau et a généralement libre cours sur les ressources du réseau, ce qui entraîne des fuites de données.

Le modèle de sécurité traditionnel basé sur le périmètre n'a pas été développé en pensant à de tels changements dynamiques dans le paysage de la sécurité, et il n'a pas non plus été conçu pour prendre en charge les travailleurs à distance ou les applications hébergées dans le cloud. Mais étant donné que les entreprises accélèrent vers de tels changements, une approche hybride de la cybersécurité est devenue nécessaire. Un point central de gestion et de contrôle est désormais requis, appelant à une nouvelle approche de la sécurité du réseau avec le modèle Confiance Zéro.

Stratégies et technologies de Confiance Zéro

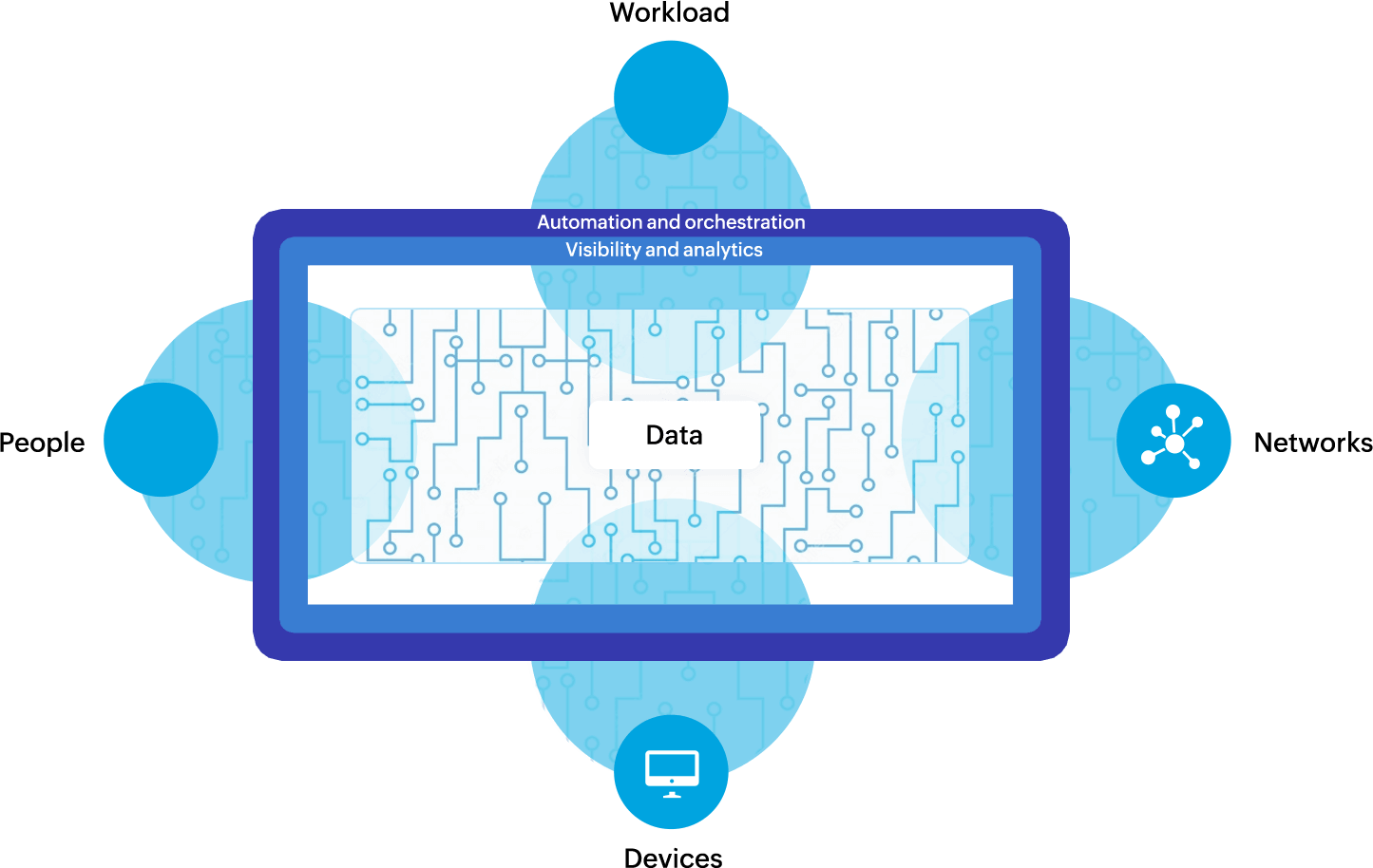

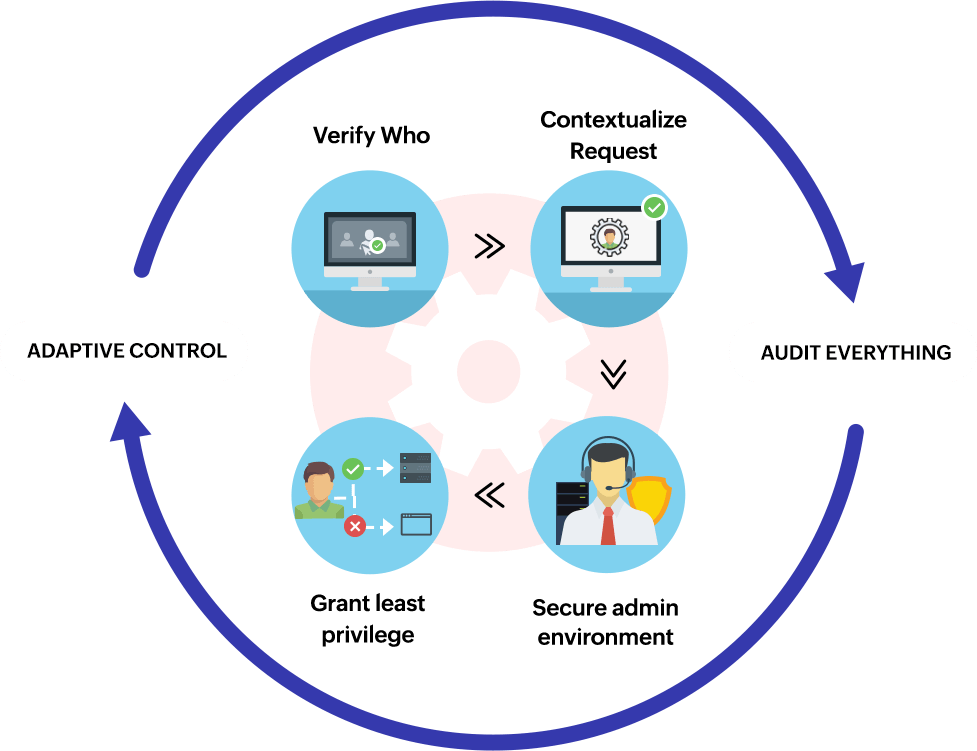

L'approche Confiance Zéro appelle à éliminer l'idée que la confiance est binaire et que les attaquants ne peuvent pas être présents à la fois à l'intérieur et à l'extérieur du périmètre du réseau. Chaque utilisateur, appareil, application et le réseau lui-même sont supposés être hostiles et destinés à être authentifiés avant d'établir la confiance. Ainsi, la gestion des identités et des accès est au cœur du modèle Confiance Zéro. Cependant, Confiance Zéro n'est pas une approche universelle ; les organisations doivent analyser et développer une approche holistique qui s'appuie sur les stratégies et technologies existantes pour répondre à leurs besoins. Certaines de ces stratégies sont les suivantes :

Composants du modèle Confiance Zéro

Identités

La gestion des identités et des accès (IAM) est au cœur de la sécurité Confiance Zéro. Les utilisateurs doivent être authentifiés et autorisés avant de pouvoir accéder aux ressources du réseau. Gartner recommande 15 fonctionnalités critiques que chaque solution IAM devrait avoir. Il spécifie des fonctionnalités d'automatisation des identités, qui réduisent considérablement le risque d'erreurs d'origine humaine dans le processus de gestion des identités.

Terminaux

Le rôle principal de la sécurité du réseau est d'empêcher les attaques malveillantes d'atteindre les terminaux du réseau ; alors que le périmètre du réseau conventionnel commence à s'estomper, l'application d'une sécurité renforcée des terminaux est cruciale pour protéger le réseau contre les menaces et les attaques. Confiance Zéro préconise l'intégration de la sécurité du réseau et des terminaux pour développer un modèle de sécurité holistique.

Le réseau

Le réseau peut être sécurisé en effectuant une microsegmentation et en appliquant une protection contre les menaces pour aider à prévenir les menaces et les attaques de sécurité. Les limites des réseaux traditionnels disparaissent rapidement avec l'augmentation de l'adoption du cloud, des politiques BYOD et du travail à distance. Pour sécuriser les ressources du réseau contre les menaces en constante évolution, le réseau doit être surveillé à l'aide d'outils d'analyse comportementale du nouvel âge.

ManageEngine AD360 pour l'application d'une architecture Confiance Zéro

Gérer, surveiller, auditer et créer des rapports sur Office 365

Simplifiez les tâches complexes telles que la gestion des utilisateurs en masse et la gestion des boîtes aux lettres en masse avec AD360. Les administrateurs peuvent surveiller en continu Office 365, recevoir des notifications par e-mail en temps réel sur les pannes de service et afficher la disponibilité des terminaux en particulier et accéder aux performances et à l'état d'intégrité de leurs fonctionnalités et terminaux Office 365. AD360 fournit également des rapports détaillés qui facilitent la gestion de la conformité et d'autres tâches qui assurent la sécurité d'Office 365.

Effectuer la gestion du cycle de vie des identités

Automatisez les tâches de gestion de routine telles que le provisionnement des utilisateurs, la modification, le déprovisionnement et l'administration d'Active Directory (AD) avec la solution de gestion du cycle de vie des identités offerte par AD360. L'exécution de tâches de gestion des identités pour des milliers d'utilisateurs, y compris des employés temporaires et des sous-traitants, impose une lourde charge de travail aux administrateurs informatiques. AD360 élimine le traitement manuel de ces tâches et permet d'éliminer les redondances et les erreurs souvent causées par l'homme. La solution de gestion des identités compétente et rationalisée garantit que des politiques d'accès strictes sont suivies pour fournir le bon niveau d'accès aux utilisateurs en fonction de leurs rôles et de leurs exigences. Il s'agit d'une étape cruciale vers l'utilisation de Confiance Zéro.

AD360 permet le provisionnement, la modification et le déprovisionnement faciles de plusieurs comptes d'utilisateurs et boîtes aux lettres sur AD, Exchange Server, Office 365 et G-Suite à partir d'une seule console. Des modèles de création d'utilisateurs personnalisables peuvent être utilisés pour importer des données à partir de fichiers CSV vers des comptes d'utilisateurs de provisionnement en masse. En intégrant AD, Office 365, Exchange, G-Suite et les applications du système de gestion des ressources humaines, AD360 simplifie les tâches de gestion informatique critiques pour les administrateurs qui auraient autrement à gérer plusieurs applications et outils. Cela aide les organisations à économiser de la main-d'œuvre et des ressources précieuses tout en maintenant la sécurité et la productivité.

Auditez en toute sécurité AD, Office 365 et les serveurs de fichiers

Avec AD360, les administrateurs peuvent surveiller AD, Office 365, Windows Server et Exchange Server pour se tenir au courant et obtenir des rapports sur les modifications. La gestion de la conformité est également simplifiée grâce aux rapports de conformité intégrés et aux fonctionnalités d'audit avancées, qui minimisent la charge de travail des administrateurs informatiques. Les rapports d'audit en temps réel sur les changements critiques aident à détecter les menaces internes en surveillant en permanence les activités de connexion des utilisateurs et d'autres changements dans les environnements AD, Office 365 et Exchange Server. En garantissant la conformité aux normes telles que HIPAA, GDPR, SOX et PCI DSS à l'aide de rapports préemballés, AD360 aide à prévenir les risques réglementaires.

Mettre en œuvre l'authentification adaptative

Les administrateurs peuvent utiliser AD360 pour effectuer une authentification adaptative et renforcer la sécurité avec l'outil d'analyse d'identité. En utilisant des technologies telles que le big data, l'apprentissage automatique (ML) et l'IA, les outils d'analyse d'identité fournissent une authentification contextuelle basée sur les risques. Ceci, à son tour, permet de suivre le comportement inhabituel des utilisateurs et de restreindre les privilèges d'accès tout en améliorant la sécurité et la surveillance des comptes privilégiés. Les utilisateurs ont accès aux applications et aux ressources sur la base du principe du moindre privilège, qui est l'un des principes fondamentaux de la Confiance Zéro.

AD360 fournit des fonctionnalités MFA et SSO pour atténuer le vol d'identité et les attaques de mot de passe. L'authentification MFA combinée à l'authentification unique fournit une couche de sécurité supplémentaire et une expérience utilisateur transparente, réduisant le temps consacré à la gestion des mots de passe tout en augmentant la productivité globale. Les mots de passe sont sur le point de devenir obsolètes en raison de leur inefficacité à fournir une immunité contre les attaques sophistiquées par mot de passe. Le module de gestion des mots de passe dans AD360 permet aux administrateurs d'appliquer des politiques de mot de passe strictes en spécifiant la longueur, la complexité, la période d'expiration et les paramètres de mot de passe granulaires. Les utilisateurs peuvent réinitialiser leurs mots de passe et mettre à jour les attributs utilisateur dans leurs profils AD.

Utiliser des rapports et des analyses du comportement des utilisateurs basées sur le ML

AD360 utilise l'analyse du comportement des utilisateurs (UBA) pour détecter activement les anomalies dans le comportement des utilisateurs et fournir des alertes de menace intelligentes. UBA offre une précision et une efficacité améliorées tout en réduisant le taux de fausses alertes positives. Le comportement des utilisateurs est analysé sur une période prolongée et une base de référence des activités normales des utilisateurs est développée à l'aide de l'analyse de données et de l'apprentissage automatique. Chaque fois qu'il y a un écart par rapport au comportement normal de l'utilisateur, la solution UBA le considère comme anormal et l'administrateur en est immédiatement averti. Ceci est particulièrement utile pour détecter les menaces internes et les abus de privilèges. Les solutions de sécurité traditionnelles utilisent généralement des techniques de détection des menaces basées sur des règles, ce qui peut conduire par inadvertance à de fausses alarmes. Cela crée des difficultés pour reconnaître les menaces réelles, ce qui affecte la sécurité de l'organisation. De la même manière, les solutions traditionnelles n'utilisent pas le ML et sont incapables de détecter les anomalies avec précision. En tirant parti des capacités UBA basées sur le ML offertes par AD360, les organisations peuvent créer un modèle Confiance Zéro pour assurer une sécurité maximale.

Les meilleures pratiques pour la mise en œuvre de la Confiance Zéro

- Identifiez les données sensibles et classez-les en fonction de leur priorité et de leur toxicité.

- Limitez et contrôlez l'accès aux utilisateurs, aux données et aux applications en utilisant le principe du moindre privilège.

- Surveillez et suivez en permanence l'activité du réseau à l'aide d'analyses de sécurité pour détecter les menaces internes et externes.

- Surveillez les terminaux pour détecter les menaces de manière proactive et utilisez des politiques d'accès granulaires.

- Automatisez les processus de surveillance et d'analyse de la sécurité pour minimiser les erreurs et les risques.

Comment AD360 prend en charge vos besoins IAM

Automatisation des identités

Éliminez la redondance et les erreurs humaines, et améliorez les processus métier en automatisant le provisionnement des utilisateurs, le nettoyage des comptes obsolètes et d'autres tâches liées à l'identité.

En savoir plus →Gestion du cycle de vie des identités

Rationalisez la gestion des identités tout au long du cycle de vie des utilisateurs, du provisionnement aux changements de rôle et au déprovisionnement.

Authentification multifacteur

Élevez la confiance dans les identités et atténuez les attaques d'usurpation d'identité à l'aide d'applications biométriques, d'authentification et d'autres méthodes d'authentification avancées.

IAM hybride

Gérez de manière centralisée les identités sur site et dans le cloud, ou les deux, et gérez leurs privilèges à partir d'une console unique.

Protection de l'identité avec UBA

Détectez, enquêtez et atténuez les menaces telles que les connexions malveillantes, les mouvements latéraux, les attaques de logiciels malveillants et les abus de privilèges avec UBA basé sur l'apprentissage automatique ; automatisez votre réponse aux menaces.

Analyse d'identité

Utilisez plus de 1000 rapports préconfigurés pour surveiller l'accès aux données cruciales et satisfaire aux obligations de conformité.

Repensez votre IAM avec AD360

AD360 vous aide à simplifier l'IAM dans votre environnement informatique en offrant aux utilisateurs un accès rapide aux ressources dont ils ont besoin tout en établissant des contrôles d'accès stricts pour assurer la sécurité sur les serveurs Active Directory, les serveurs Exchange et les applications cloud sur site à partir d'une console centralisée.

Demande de démo reçue

Merci de l'intérêt que vous portez à ManageEngine AD360. Nous avons reçu votre demande de démo personnalisée et vous contacterons sous peu.

Obtenez une présentation individuelle du produit

Zoho Corporation Pvt. Ltd. Tous droits réservés.