Solution d’audit des fichiers

Le maintien de la sécurité des fichiers et la mise en conformité exigent un audit des fichiers efficace. L’entreprise doit suivre les utilisateurs qui accèdent aux fichiers, les modifications effectuées et les dates de cette activité. Cela offre l’aperçu nécessaire pour identifier les incidents de sécurité. ADAudit Plus renforce ce suivi avec un audit des fichiers Windows et NAS centralisé et une analyse comportementale avancée pour détecter les menaces.

Télécharger une version d'évaluation gratuite totalement fonctionnelle de 30 jours

Sécuriser les fichiers et les dossiers avec notre outil d’audit des fichiers

- Audit des fichiers Windows

- Audit NAS

- Pistes d’audit détaillées

- Réponse aux rançongiciels

- Détection des anomalies d’accès

- Suivi de conformité

Solution d’audit des fichiers Windows en temps réel

- Surveillez l’auteur de chaque modification et le fichier concerné, la date de l’opération et son origine avec des rapports détaillés qui suivent chaque opération, comme la création, la lecture, la modification, la suppression, le déplacement et le copier-coller.

- Vérifiez plus facilement les opérations de renommage ou de déplacement de fichier avec un meilleur contexte, comme des détails sur l’emplacement précédent et actuel et les noms des fichiers une fois l’opération effectuée.

- Obtenez des détails sur l’autorisation modifiée ainsi que les valeurs applicables avant et après l’opération en suivant les modifications des autorisations d’accès à un objet et les types d’accès permis sur les serveurs.

- Affichez les rapports intégrés d’ADAudit Plus sur les échecs d’’accès à des fichiers et des dossiers pour identifier les problèmes récurrents ou les menaces de sécurité. On peut résumer les opérations de lecture, d’écriture et de suppression avortées et analysez les tendances.

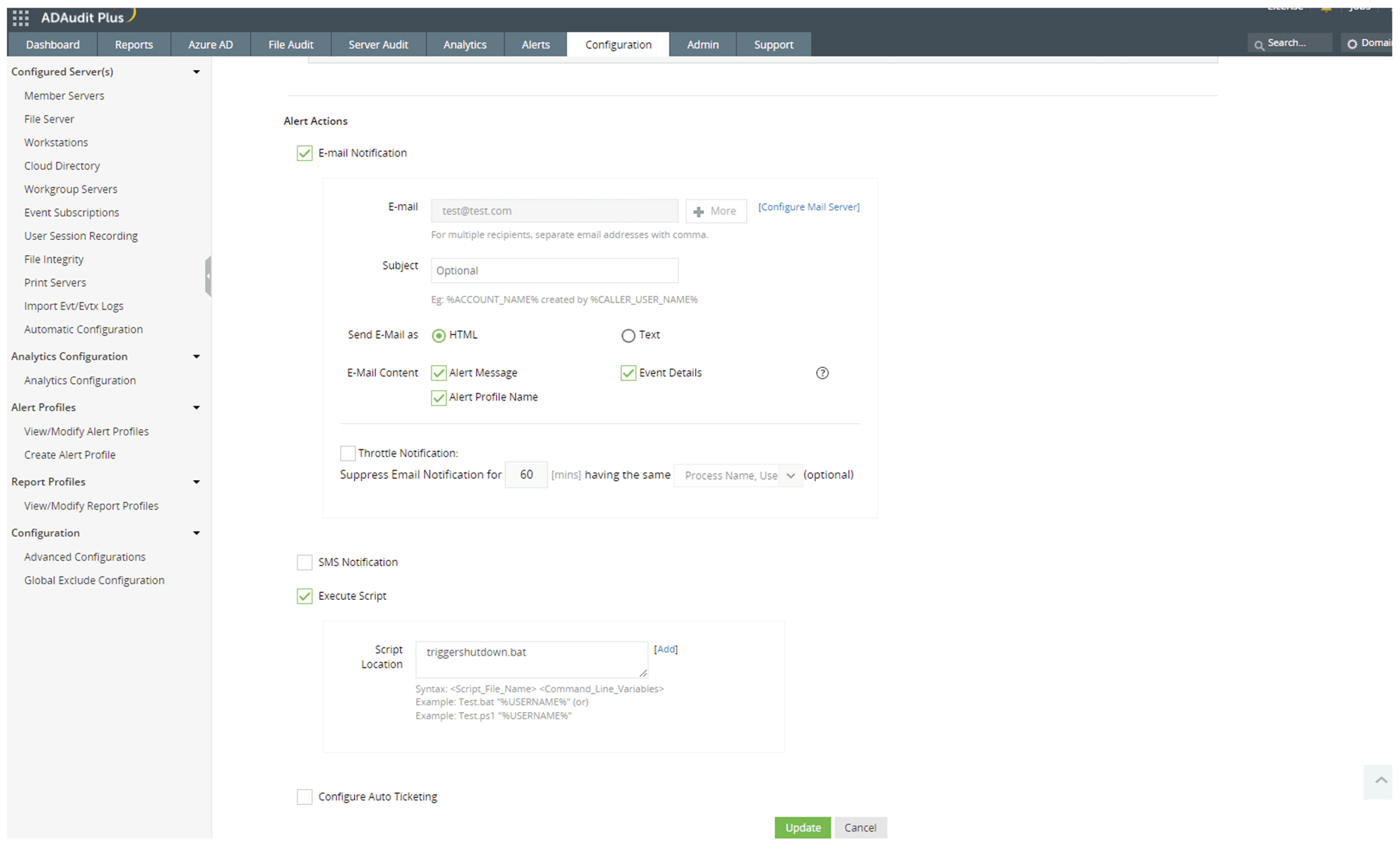

- Créez vos propres alertes ou utilisez les profils prédéfinis pour aviser les acteurs des événements clés comme l’activité de certains utilisateurs ou fichiers et les modifications en dehors des heures normales.

Audit NAS hétérogène dans une seule console

- Obtenez un suivi unifié des tentatives d’accès aux fichiers sur des périphériques de stockage d’entreprise. L’audit des fichiers détaillé dans un environnement de stockage hybride assure un bon contrôle de conformité et une détection des menaces efficace.

- Vérifiez complètement l’activité des utilisateurs sur les fichiers de systèmes de stockage Windows, NetApp, EMC (notamment VNX, VNXe, Celerra, Unity et Isilon), Synology, Huawei, Hitachi, QNAP, Amazon FSx pour Windows et Azure, dans une seule console.

- Veillez à maintenir la cohérence pour informer les acteurs sur l’activité de l’environnement de stockage avec un audit unifié et des rapports globaux.

- Offrez aux équipes les outils de réponse aux incidents nécessaires pour sécuriser les données comme les alertes instantanées par courrier ou SMS et décelez toutes les menaces.

- Collectez les détails d’audit de l’environnement de stockage hybride dans une base de données et appliquez des stratégies de conservation et d’archivage des journaux centralisés avec des périodes de rétention plus longues que celles des fournisseurs.

Meilleur suivi et responsabilité des modifications

- Tenez un registre à long terme de l’activité des fichiers pour référence ultérieure ou examen d’historique et disposez de données d’audit pour analyse même des mois après leur génération.

- Utilisez des journaux antérieurs pour bien reconstituer l’ordre des événements ayant entraîné une violation ou survenus pendant celle-ci pour comprendre son étendue et le premier point de compromission. Appliquez ensuite des mesures de réponse aux incidents efficaces.

- Suivez et consignez l’activité des utilisateurs et l’accès à des ressources sensibles pour assurer la responsabilité. Cela aide à déceler les menaces internes, imposer des stratégies de sécurité et maintenir la transparence des actions des utilisateurs.

- Assurez la fiabilité des opérations de sécurité en créant une source cohérente et sure de données d’audit dans l’environnement de stockage hybride. Cette fiabilité étaye la détection des menaces, l’analyse des violations et la réponse aux incidents.

- Tenez des pistes d’audit détaillées pour répondre aisément aux exigences imposées par diverses normes de conformité.

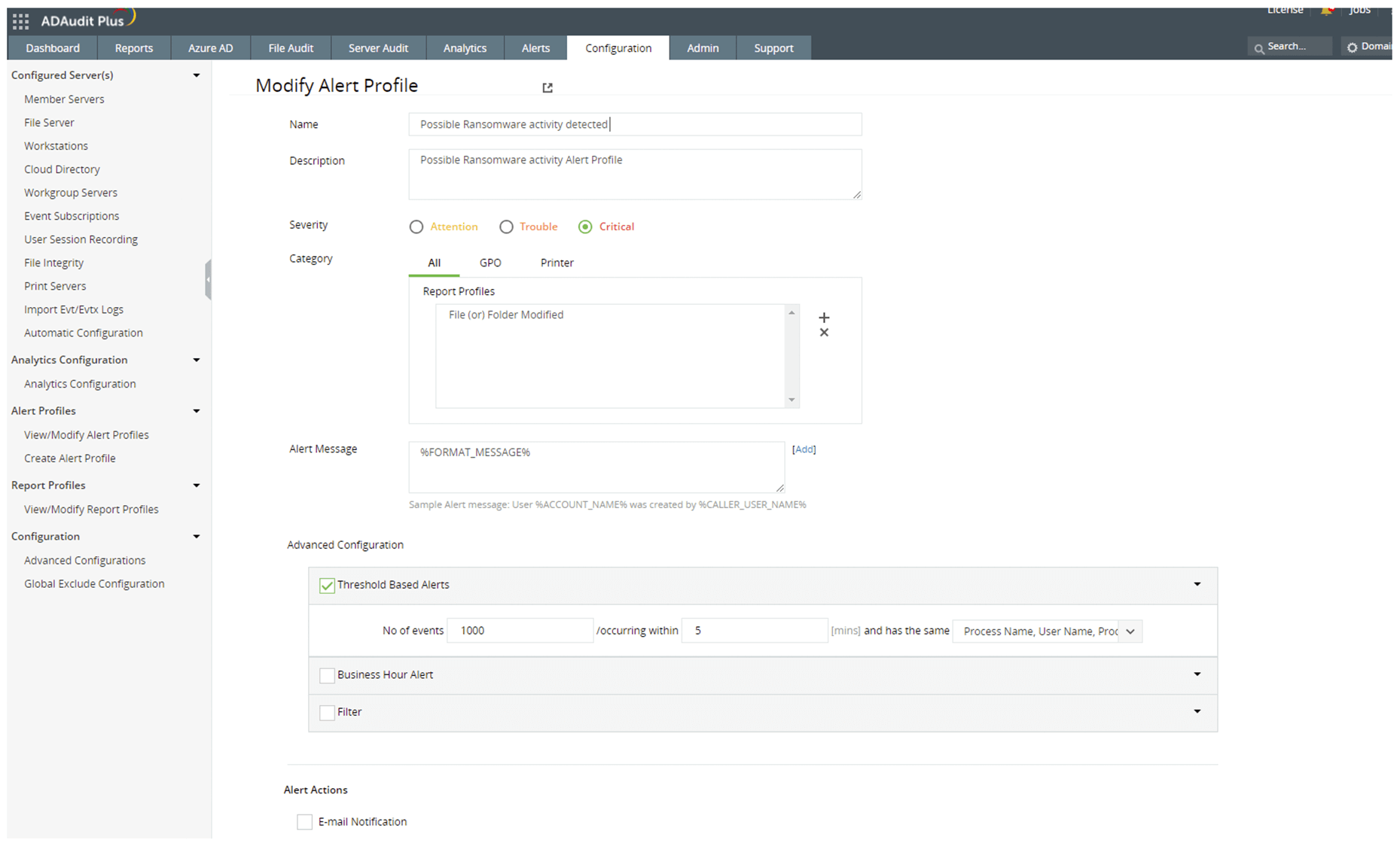

Prévention rapide des rançongiciels

- Définissez des alertes basées sur des seuils pour l’accès aux fichiers et les modifications afin d’en générer lorsque des tentatives d’accès inhabituelles ou nombreuses sont détectées. Ces alertes aident les équipes de sécurité à identifier les attaques de rançongiciel en temps réel.

- Déclenchez des mesures correctives prédéfinies et automatisées à la détection d’opérations en masse sur des fichiers pouvant signaler un risque. En matière de rançongiciel, une réponse rapide peut faire la différence entre confinement et escalade.

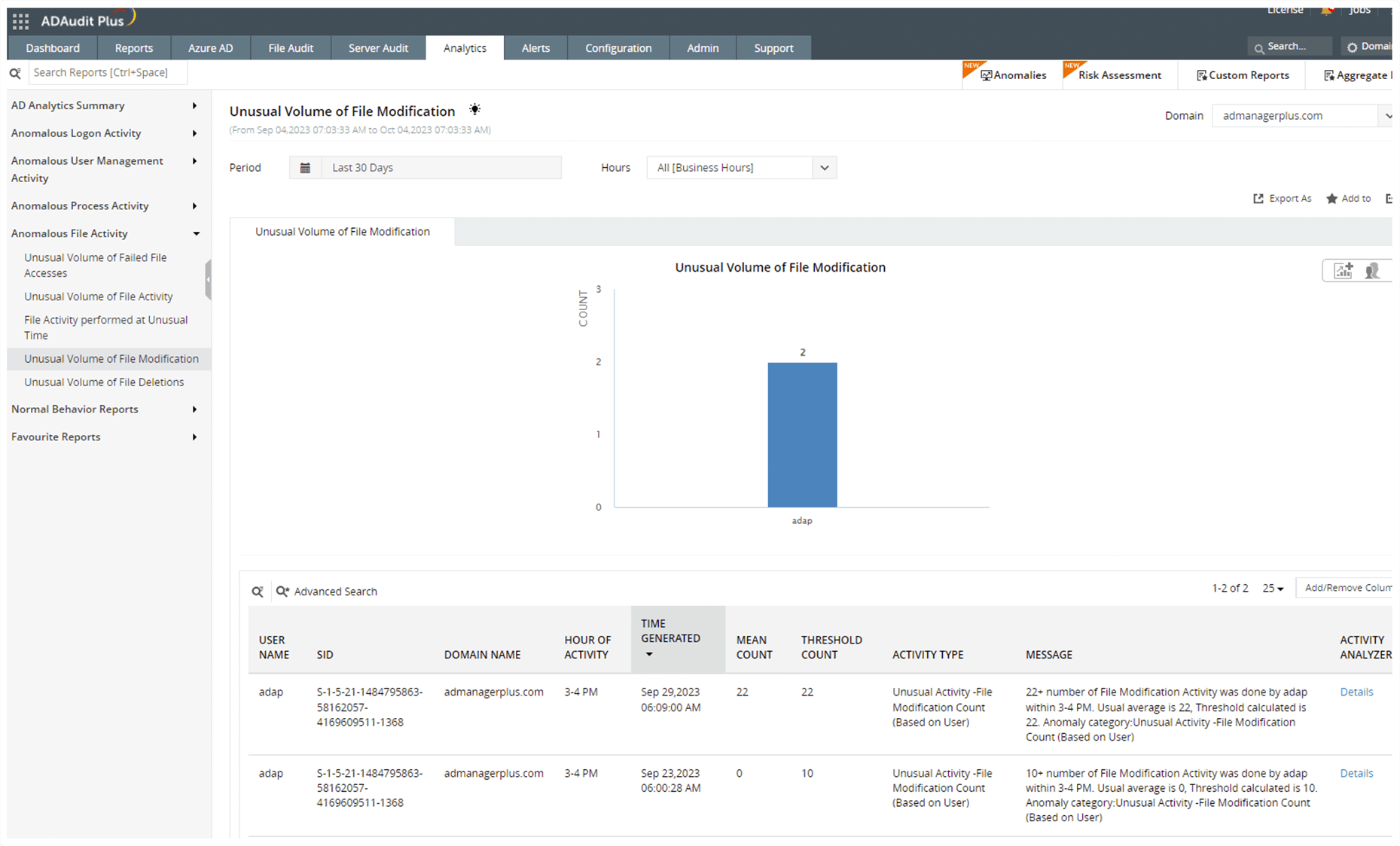

- Utilisez des algorithmes UBA pour analyser les modèles de comportement des utilisateurs et identifiez une hausse suspecte des événements d’accès aux fichiers et de modification, signes courants de rançongiciel. Cela permet de déceler les attaques de rançongiciel tôt dans leur exécution.

- Déterminez les fichiers et les dossiers probablement modifiés par un rançongiciel après une attaque. Cela s’avère crucial pour prioriser les tâches de récupération et évaluer l’impact global de l’attaque.

- Simplifiez le processus de réponse aux incidents en créant et gérant automatiquement des tickets d’incident dans la plateforme de gestion des services informatiques lorsque des événements liés à un rançongiciel sont détectés.

Aperçu de l’activité alimenté par l’UBA

- Établissez une base de comportement normal des utilisateurs au fil du temps en enregistrant des détails comme les fichiers concernés, la fréquence et l’auteur de l’opération. On peut utiliser cette base comme point de référence pour définir un comportement type dans l’organisation.

- Le moteur UBA d’ADAudit Plus permet une adaptation dynamique à des modèles de comportement évolutifs. L’activité des utilisateurs variant, le système ajuste ses profils comportementaux pour refléter les changements. On veille ainsi à conserver un système de détection d’anomalies efficace.

- Utilisez des algorithmes d’apprentissage automatique et statistiques pour créer des profils comportementaux pour chaque utilisateur avec le moteur UBA. Ce profilage tient compte de facteurs comme l’heure d’accès et le nombre de tentatives.

- Suivez les modèles d’accès aux fichiers des utilisateurs et signalez lorsqu’ils s’écartent notablement des bases établies. Ces écarts peuvent inclure un accès à des fichiers à une heure inhabituelle ou des tentatives pour les ouvrir sans autorisation

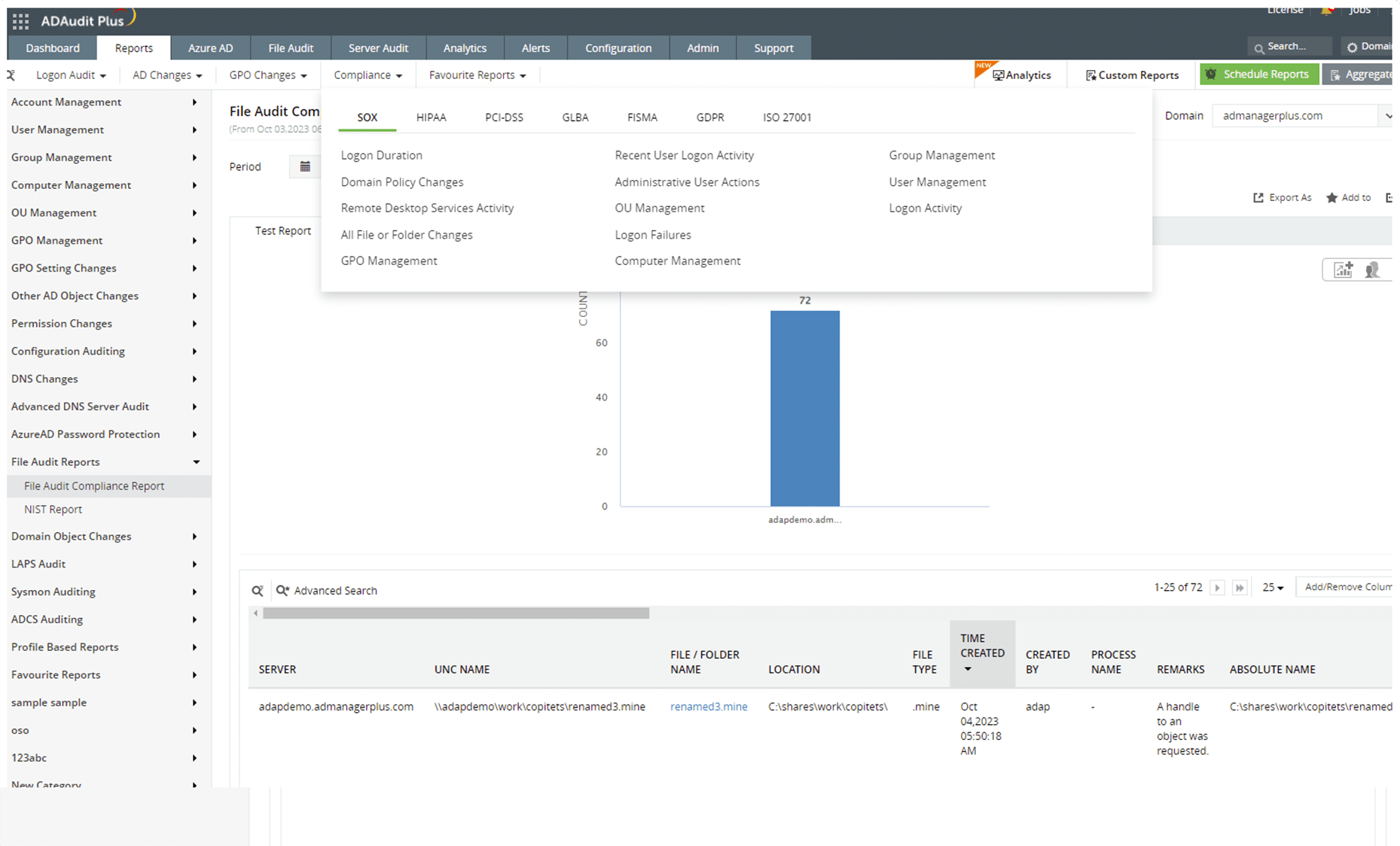

Audits de conformité simplifiés

- Utilisez les rapports d’audit des fichiers intégrés, axés sur la réglementation, pour simplifier les audits imposés, réduire les tâches liées à la conformité et éviter le risque de violation, le tout sans trop de personnalisation.

- Automatisez la génération de rapports d’audit des fichiers à intervalles fixés pour veiller à produire régulièrement les rapports de conformité essentiels. On peut remettre les rapports planifiés aux acteurs et aux auditeurs selon le besoin.

- Créez des rapports répondant précisément aux exigences du secteur ou à un cadre réglementaire avec la riche bibliothèque de rapports prédéfinis et l’option d’en personnaliser.

- Avisez immédiatement les acteurs, les équipes de sécurité ou les chargés de conformité par courrier ou SMS en cas d’activité à risque élevé, comme un accès non autorisé à des fichiers cruciaux, pour une réponse proactive aux problèmes de conformité.

- Obtenez et présentez des données historiques lors des audits ou des contrôles réglementaires, prouvant la conformité constante.

Audit des fichiers pour Windows et NAS

- Audit des serveurs de fichiers Windows

- Exécution d’un audit des fichiers hybride

- Rapports de conformité simplifiés

- Déclenchement d’alertes instantanées

- Réponse aux incidents rapide

- Détection des menaces avec l’UBA

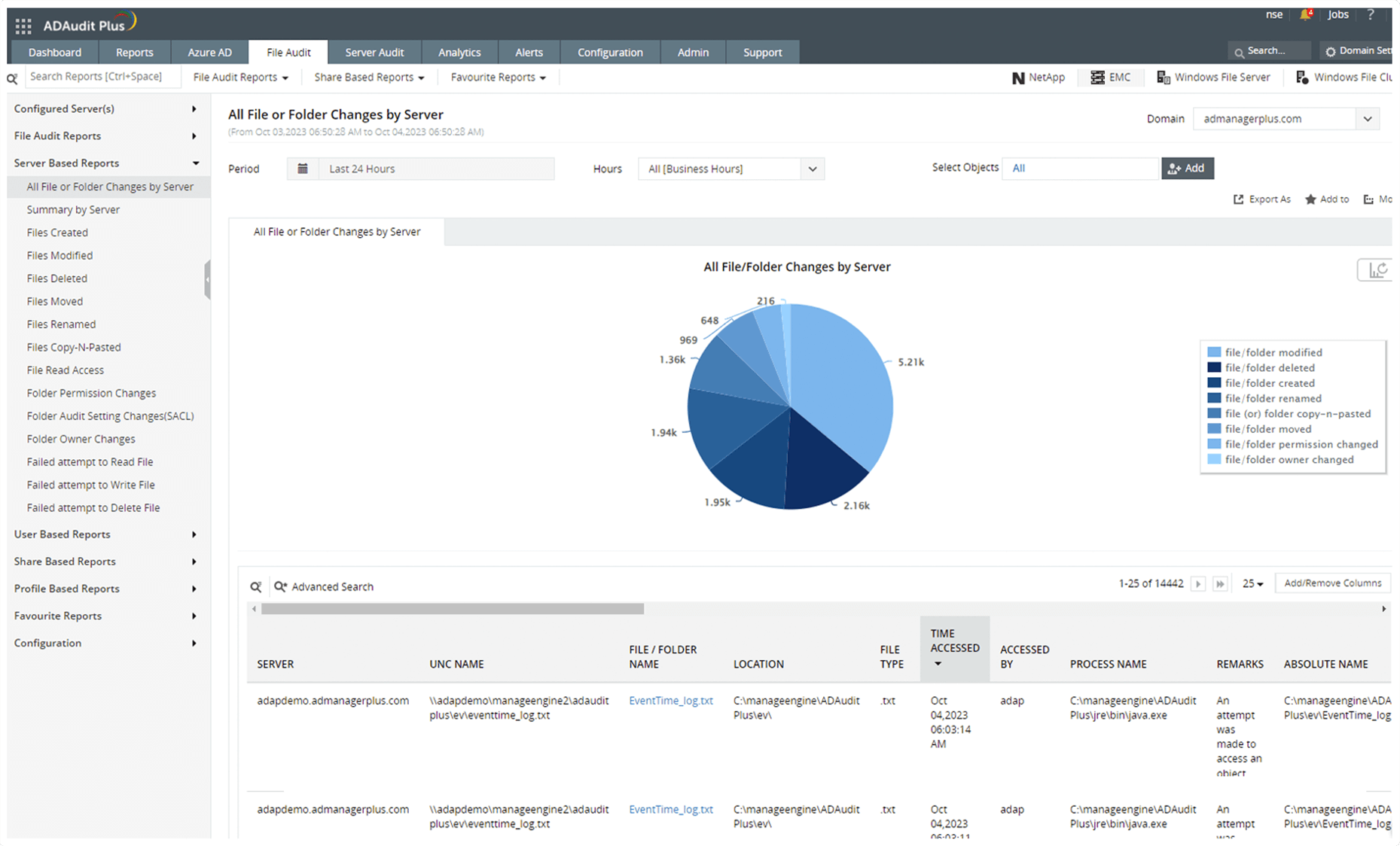

Audit des modifications de fichier

Suivez toutes les modifications de fichier et de dossier en temps réel avec des rapports détaillés.

Analyse des échecs d’accès à des fichiers

Suivez les échecs de lecture, d’écriture ou de suppression de fichiers cruciaux.

Audit des modifications de fichier:Suivez toutes les modifications de fichier et de dossier en temps réel avec des rapports détaillés.

Analyse des échecs d’accès à des fichiers: Suivez les échecs de lecture, d’écriture ou de suppression de fichiers cruciaux.

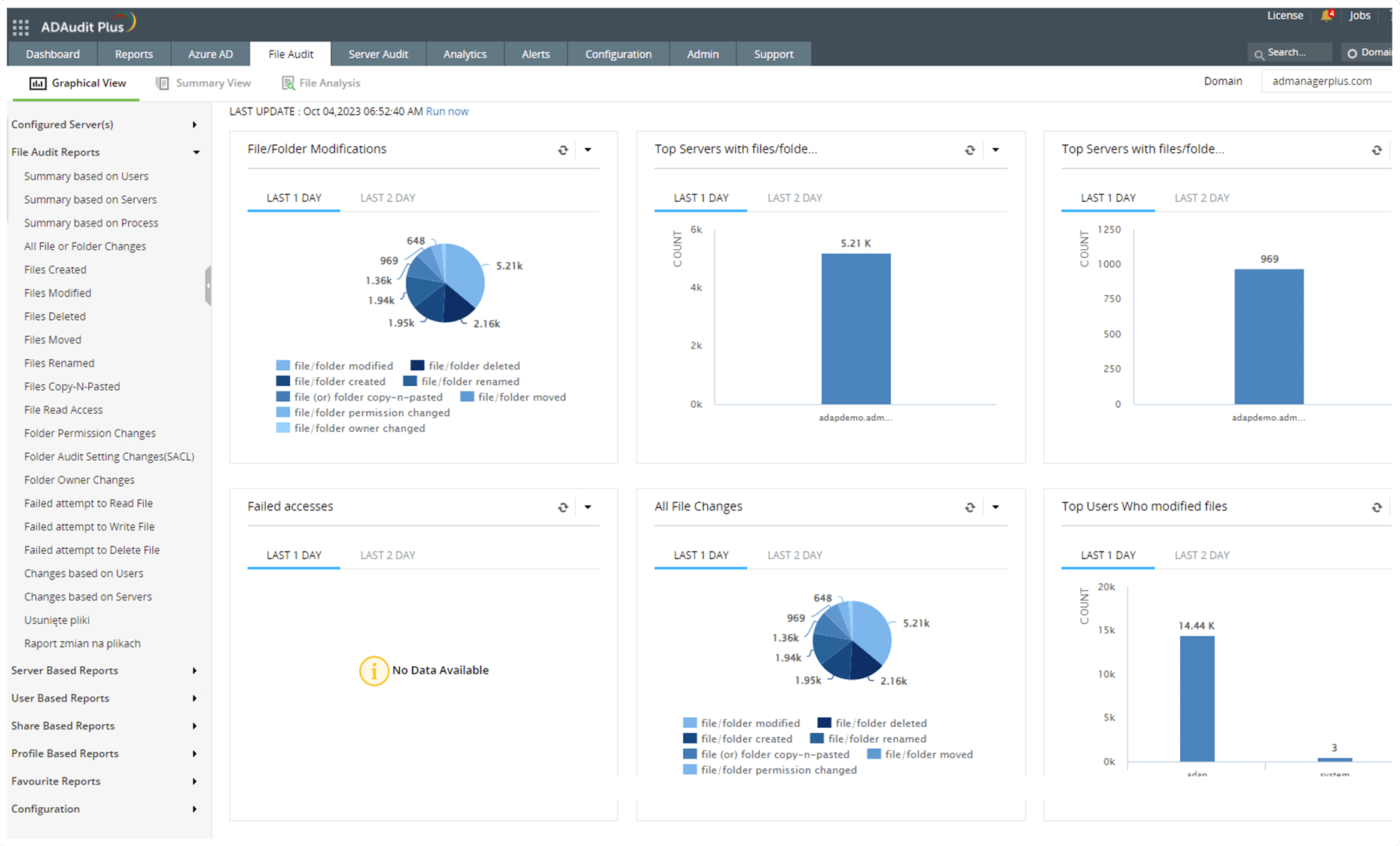

Aperçu global

Affichez un aperçu utile des modifications de fichier du domaine dans l’environnement de stockage hybride.

Audit des fichiers NAS

Vérifiez les modifications des serveurs de fichiers Windows et des clusters de basculement, mais aussi des périphériques NAS comme les systèmes NetApp, EMC, Synology, Huawei, Hitachi, QNAP et Amazon FSx.

Aperçu global:Affichez un aperçu utile des modifications de fichier du domaine dans l’environnement de stockage hybride.

Audit des fichiers NAS:Vérifiez les modifications des serveurs de fichiers Windows et des clusters de basculement, mais aussi des périphériques NAS comme les systèmes NetApp, EMC, Synology, Huawei, Hitachi, QNAP et Amazon FSx.

Rapports de conformité intégrés

Suivez les modifications de fichier et de dossier pour diverses normes (SOX, HIPAA, PCI DSS, GLBA, FISMA, RGPD et ISO/IEC 27001).

Rapports de conformité intégrés: Suivez les modifications de fichier et de dossier pour diverses normes (SOX, HIPAA, PCI DSS, GLBA, FISMA, RGPD et ISO/IEC 27001).

Notifications par courrier et SMS

Envoyez des alertes instantanées au personnel de sécurité désigné ou aux administrateurs lorsque des événements de fichier ou dossier clé sont détectés.

Alertes basées sur des seuils

Créez vos propres alertes pour des opérations sensibles comme la suppression de fichiers en masse, qui s’avèrent inhabituelles et exigent un examen immédiat.

Notifications par courrier et SMS: Envoyez des alertes instantanées au personnel de sécurité désigné ou aux administrateurs lorsque des événements de fichier ou dossier clé sont détectés.

Alertes basées sur des seuils: Créez vos propres alertes pour des opérations sensibles comme la suppression de fichiers en masse, qui s’avèrent inhabituelles et exigent un examen immédiat.

Automatisation de la réponse aux incidents de sécurité

Parez rapidement aux attaques avec des réponses aux alertes prédéfinies, comme l’isolement des serveurs et la fin des sessions utilisateur.

Administration documentée

Intégrez des plateformes de gestion des services répandues pour veiller à documenter, affecter et suivre rapidement les incidents de sécurité jusqu’à la résolution.

Automatisation de la réponse aux incidents de sécurité:Parez rapidement aux attaques avec des réponses aux alertes prédéfinies, comme l’isolement des serveurs et la fin des sessions utilisateur.

Administration documentée: Intégrez des plateformes de gestion des services répandues pour veiller à documenter, affecter et suivre rapidement les incidents de sécurité jusqu’à la résolution.

Profilage dynamique

Identifiez facilement une base de référence dynamique d’activité normale pour les fichiers et les dossiers avec la fonctionnalité UBA d’ADAudit Plus.

Détection d’anomalies dans l’activité des fichiers

Détectez les écarts avec la base d’activité normale des fichiers, comme les pics de modifications ou des opérations à une heure inhabituelle.

Profilage dynamique: Identifiez facilement une base de référence dynamique d’activité normale pour les fichiers et les dossiers avec la fonctionnalité UBA d’ADAudit Plus.

Détection d’anomalies dans l’activité des fichiers: Détectez les écarts avec la base d’activité normale des fichiers, comme les pics de modifications ou des opérations à une heure inhabituelle.

Trouvez le plan parfait pour votre entreprise

Prix annuel à partir de

595 $Pour vous aider dans votre évaluation, nous offrons :

- Essai gratuit de 30 jours entièrement fonctionnel

- Pas de limites d’utilisateur

- Assistance technique 24/5 gratuite

Merci

Nous vous remercions de l'intérêt que vous portez à ManageEngine ADAudit Plus. Nous avons reçu votre demande de devis et vous contacterons sous peu.

Garantir la sécurité AD et assurer la conformité

Avis de clients

Découvrir ADAudit Plus

Lisez la fiche technique pour découvrir comment ADAudit Plus aide à vérifier les modifications AD, prévenir les menaces de sécurité, prouver la conformité, etc.

Accéder à la fiche techniqueADAudit Plus ne se résume pas à l’audit des fichiers

Audit AD

Obtenez des rapports détaillés sur chaque modification apportée aux objets AD comme les utilisateurs, les ordinateurs, les groupes et les GPO.

Audit Azure AD

Analysez et suivez toutes les connexions et les événements Azure Active Directory dans des environnements cloud et hybrides.

Audit des fichiers de périphérique NAS

Suivez les modifications sur des serveurs de fichiers Windows, NetApp, EMC, Synology, Hitachi, Huawei, Amazon FSx pour Windows, QNAP et Azure.

Suivi de pointage

Évaluez la productivité du personnel en analysant les heures d’entrée et de sortie et tenez des fiches de présence exactes pour calculer les heures facturables.

Audit des serveurs Windows

Vérifiez les serveurs Windows de l’environnement AD et suivez les connexions et déconnexions locales, l’intégrité des fichiers, l’utilisation d’imprimantes, l’état de réplication, etc.

Audit des postes de travail Windows

Suivez les connexions et déconnexions locales, contrôlez l’intégrité des fichiers et analysez l’utilisation de périphériques USB en vérifiant les postes de travail AD.

Évaluer gratuitement ADAudit Plus

ADAudit Plus est une solution d’audit orienté UBA qui permet d’assurer la responsabilité, la sécurité et la conformité du domaine AD, des serveurs de fichiers ou Windows et des postes de travail.