Table des matières :

La première étape du suivi de qui a supprimé un fichier de vos serveurs de fichiers consiste à activer l’audit. L’audit vous permet d’indiquer à Windows l’ensemble spécifique de modifications que vous souhaitez surveiller afin que seuls ces événements soient enregistrés dans le journal de sécurité.

Pour activer l’audit des événements liés à l’accès aux objets, suivez les étapes sous :

A. Définition des stratégies d’audit.

- 1 Exécutez gpmc.msc (Console de gestion des stratégies de groupe).

- 2 Créez un nouveau GPO.

- 3 Cliquez sur Éditer et accédez à Configuration de l’ordinateur > Stratégies > Paramètres de Windows > Paramètres de sécurité > Configurer la stratégie d’audit avancée > Stratégies d’audit. Sous Stratégies d’audit, vous trouverez des paramètres spécifiques de l’accès aux objets.

Accès aux objets :

- Audit du système de fichiers > Définir > Succès et échecs.

- Manipulation des descripteurs d’audit > Définir > Succès et échecs.

- 4 Pour lier le nouveau GPO à votre domaine, cliquez avec le bouton droit sur ‹votre domaine›, sélectionnez Lier un GPO existant et choisissez le GPO que vous avez créé.

B. Définissez la liste de contrôle d’accès au système (SACL).

- 1 Accédez au partage de fichiers, cliquez avec le bouton droit de la souris et sélectionnez Propriétés. Sous l’onglet Sécurité, accédez à Avancé > Audit, puis cliquez sur Ajouter.

- 2 Cela ouvre une autre fenêtre dans laquelle vous allez effectuer les sélections suivantes — Principal : Tout le monde ; Type : Tout ; S’applique à : Ce dossier, ses sous-dossiers et fichiers.

- 3 Sélectionnez ensuite Autorisations avancées : Supprimer les sous-dossiers et les fichiers, puis Supprimer.

Pour afficher les événements, ouvrez l’Observateur d’événements et accédez à Journaux Windows › Sécurité. Vous trouverez ici les détails de tous les événements pour lesquels vous avez activé l’audit. Vous pouvez y définir la taille du journal de sécurité, et vous pouvez choisir de remplacer les événements plus anciens afin que les événements récents soient enregistrés lorsque le journal est plein.

Comprendre les ID d’événement associés à l’activité de connexion et de déconnexion

ID d’événement 4663 - Une tentative d’accès à un objet a été effectuée

L’ID d’événement 4663 montre qu’une opération spécifique a été effectuée sur un objet. L’objet peut être un système de fichiers, un noyau, un objet de registre ou un objet de système de fichiers sur un support amovible ou un périphérique.

ID d’événement 4660 - Un objet a été supprimé

Les identificateurs communs requis pour lier ces événements ensemble correspondent aux ID de processus et aux ID de descripteur sur les ID d’événement 4663 et 4660. Cela aidera à identifier l’objet qui a été supprimé des données de l’événement 4663.

Les identificateurs communs requis pour lier ces événements ensemble correspondent aux ID de processus et aux ID de descripteur sur les ID d’événement 4663 et 4660. Cela aidera à identifier l’objet qui a été supprimé des données de l’événement 4663.

Limitations des outils d’audit natifs

- Il n’y a pas de référentiel central pour tous les journaux d’audit des modifications. Les journaux d’activité des fichiers et des dossiers ne sont enregistrés que dans le journal de sécurité des ordinateurs individuels (postes de travail ou serveurs Windows).

- La taille des journaux de sécurité Windows est limitée, ce qui peut être un problème majeur pour la sécurité.

- Windows n’offre pas de rapports d’événements, et avec de mauvais filtres de recherche, cela rend très difficile l’analyse des causes profondes.

- L’absence d’un système robuste de notification des incidents et de réponse aux menaces en temps réel constitue une grave limitation.

Un moyen plus facile de détecter qui a supprimé un fichier de vos serveurs de fichiers

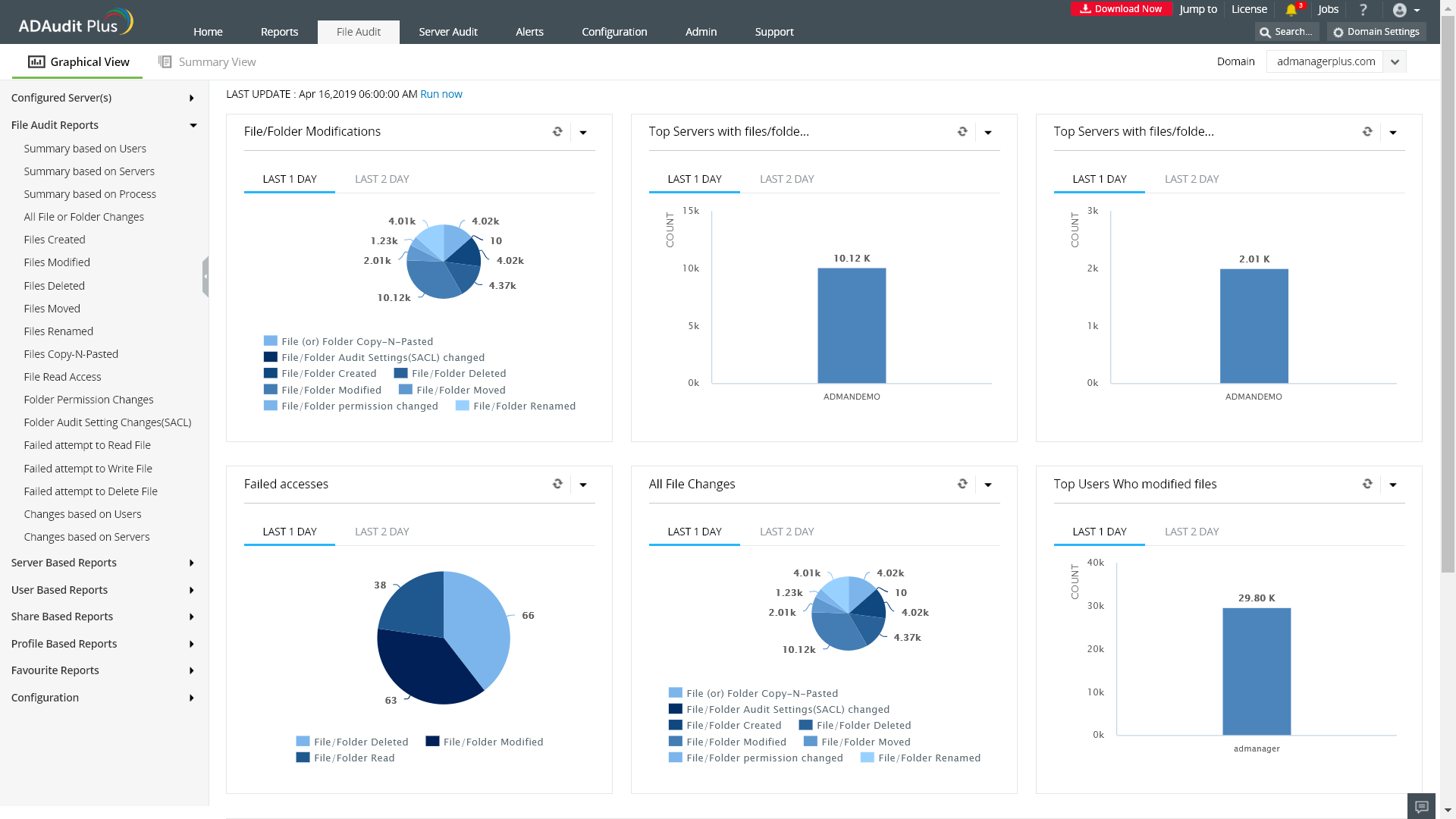

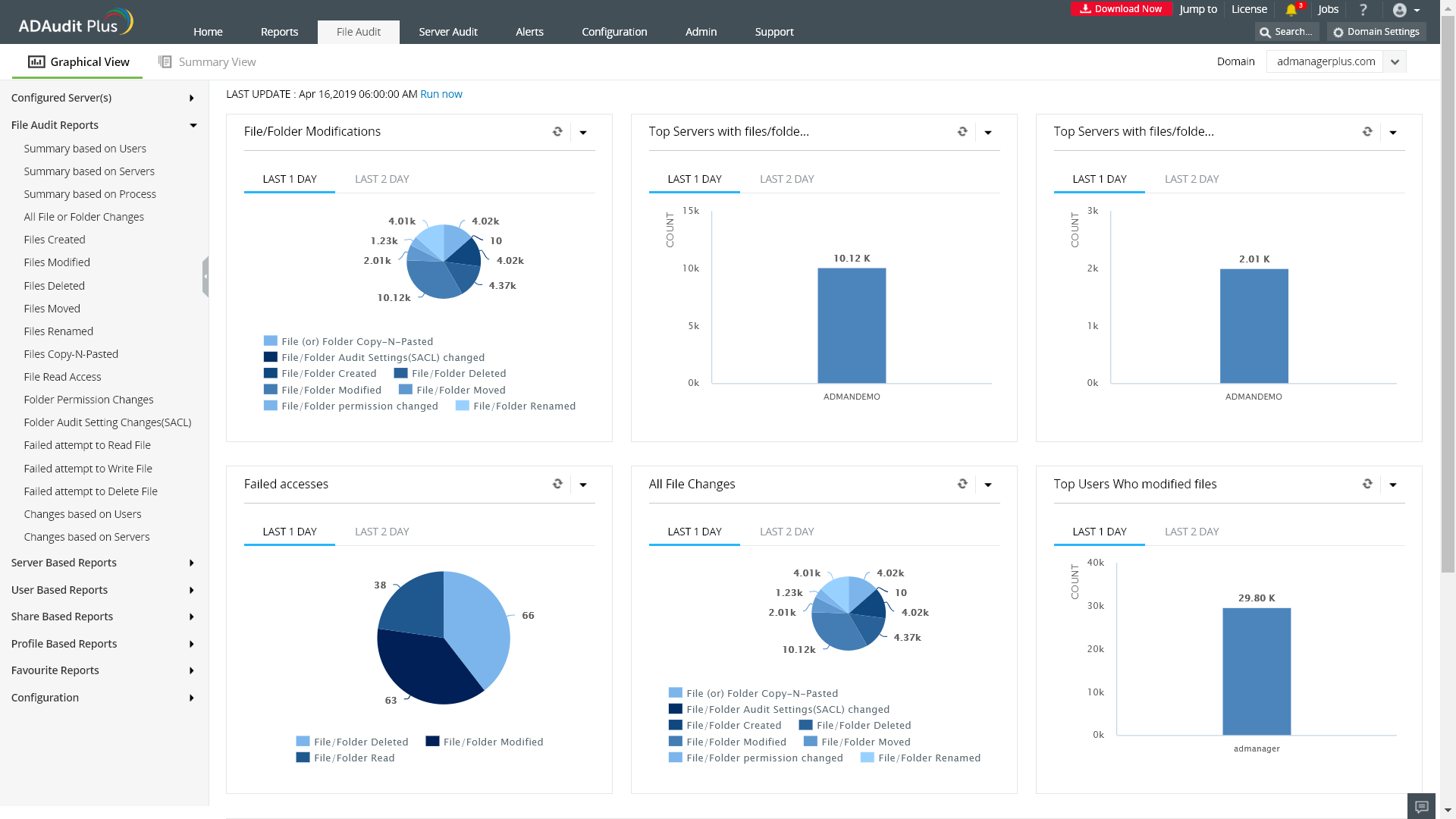

Un outil tel qu’ADAudit Plus audite les serveurs de fichiers Windows, les clusters de basculement, les périphériques de stockage NetApp et EMC pour documenter les modifications apportées aux fichiers et aux dossiers. Il permet également de surveiller les modifications de configurations système, des fichiers des programmes et des dossiers pour garantir l’intégrité des fichiers sur votre réseau.

Avec ADAudit Plus, vous pouvez afficher instantanément les rapports suivants :

- Lectures des fichiers.

- Actions d’écriture sur les fichiers.

- Fichiers modifiés.

- Fichiers créés, supprimés, déplacés, renommés, copiés et collés.

- Modifications des autorisations.

- Échec des tentatives d’accès, et autres.

Ces informations sont fournies dans une interface Web facile à comprendre qui affiche des informations statistiques sous forme de tableaux, de graphiques et d’une liste de rapports prédéfinis et personnalisés.

Affichez instantanément des graphiques et des rapports détaillés sur tous les serveurs Windows avec ADAudit Plus.