Étapes à suivre pour activer l'audit à l'aide de la console de gestion des stratégies de groupe (GPMC)

Effectuez les opérations suivantes sur le contrôleur de domaine (DC) :

- Appuyez sur Démarrer, recherchez et ouvrez la console de gestion des stratégies de groupe, ou exécutez la commande gpmc.msc.

- Faites un clic droit sur le domaine ou l'unité d'organisation (UO) que vous souhaitez auditer, puis cliquez sur Créer un GPO dans ce domaine et le lier ici... Si vous avez déjà créé un objet de stratégie de groupe (GPO), passez à l'étape 4.

- Nommez le GPO.

- Faites un clic droit sur le GPO, et choisissez Modifier.

- Dans le volet gauche de l'éditeur de gestion de stratégie de groupe, accédez à Configuration de l'ordinateur > Stratégies > Paramètres Windows > Paramètres de sécurité > Stratégie d’audit.

- Dans le volet de droite, double-cliquez sur Vérifier les événements de connexion au compte et cochez les cases en regard de Définir ces paramètres de stratégie, Succès et Échec.

- Accédez à Configuration de l'ordinateur > Stratégies > Paramètres Windows > Paramètres de sécurité > Configuration avancée de la stratégie d'audit > Stratégies d'audit > Connexion au compte.

- Dans le volet de droite, double-cliquez sur Validation des informations d’identification de l’audit, et cochez les cases en regard de Configurer les événements d’audit suivants, Succès, et Échec.

- Cliquez sur Appliquer, puis sur OK.

- Accédez à Configuration de l'ordinateur > Stratégies > Paramètres Windows > Paramètres de sécurité > Configuration avancée de la stratégie d'audit > Stratégies d'audit > Gestion des comptes > Audit de la gestion des comptes d'utilisateurs, et cochez les cases situées à côté de Configurer les événements d'audit suivants, Succès et Échec.

- Accédez à Configuration de l'ordinateur > Stratégies > Paramètres Windows > Paramètres de sécurité > Configuration avancée de la stratégie d'audit > Stratégies d'audit > Gestion des comptes > Audit Gestion des comptes d'ordinateur, et cochez les cases en regard de Configurer les événements d'audit suivants, Succès et Échec.

- Accédez à Configuration de l'ordinateur > Stratégies > Paramètres Windows > Paramètres de sécurité > Configuration avancée de la stratégie d'audit > Stratégies d'audit > Accès DS > Audit des changements du service d'annuaire, et cochez les cases situées à côté de Configurer les événements d'audit suivants, Succès et Échec.

- Retournez dans la console de gestion des stratégies de groupe,et, dans le volet de gauche, faites un clic droit sur l’UO souhaitée dans laquelle le GPO a été lié, puis cliquez sur Mise à jour de la stratégie de groupe... Cette étape permet de s'assurer que les nouveaux paramètres de stratégie de groupe sont appliqués instantanément au lieu d'attendre la prochaine actualisation planifiée.

Étapes à suivre pour afficher ces événements à l'aide de l’Observateur d'événements

Une fois les étapes ci-dessus terminées, les événements sont stockés dans le journal des événements. Ceux-ci peuvent être consultés dans l'Observateur d'événements. Cependant, avant cela, vous devez déterminer quels sont les utilisateurs qui ont des privilèges d'administrateur. Effectuez les opérations suivantes sur un contrôleur de domaine (DC) :

- Appuyez sur Démarrer, puis recherchez et ouvrez la console Utilisateurs et ordinateurs Active Directory.

- Accédez à l'unité d'organisation,Nom de domaine > Utilisateurs, et double-cliquez sur le groupe intitulé Admins de domaine. Passer à l’onglet membres. Vous y trouverez une liste d'utilisateurs disposant de droits d'administration.

- Appuyez sur Démarrer,recherchez l'Observateur d'événements, et cliquez dessus pour l'ouvrir.

Dans le volet gauche, faites un clic droit sur.

- Dans la fenêtre Créer une vue personnalisée, passez à l'onglet XML,cochez la case en regard de Modifier la requête manuellementet cliquez sur Oui dans la boîte de dialogue de la fenêtre contextuelle.

- Dans le champ requête, saisissez la requête suivante :

- In the query field, enter the following query:

<QueryList>

<Query Id="0" Path="Security">

<Select Path="Security">

*[EventData[Data[@Name='SubjectUserName'] and(Data='<username>')]]

</Select>

</Query>

</QueryList>

*remplacer par le nom d'utilisateur de l'administrateur souhaité.

- Cliquez sur OK,et nommez la vue personnalisée. Vous pouvez maintenant voir une liste d'ID d'événements liés aux actions effectuées par le compte d'administrateur sous Vues personnalisées.

La méthode ci-dessus n'est pas réaliste lorsque vous devez gérer de nombreux administrateurs et des milliers d'événements. En tant qu'administrateur, vous devez rechercher manuellement chaque événement pour en afficher les détails.

ADAudit Plus, un outil d'audit AD complet, vous aide à contrôler toutes les modifications apportées à votre Active Directory, y compris celles effectuées par les comptes d'administrateur.

Steps to monitor administrator user activity using ManageEngine ADAudit Plus

- Download and install ADAudit Plus.

- Find the steps to configure auditing on your domain controller here.

- Open the console, and log in as an administrator.

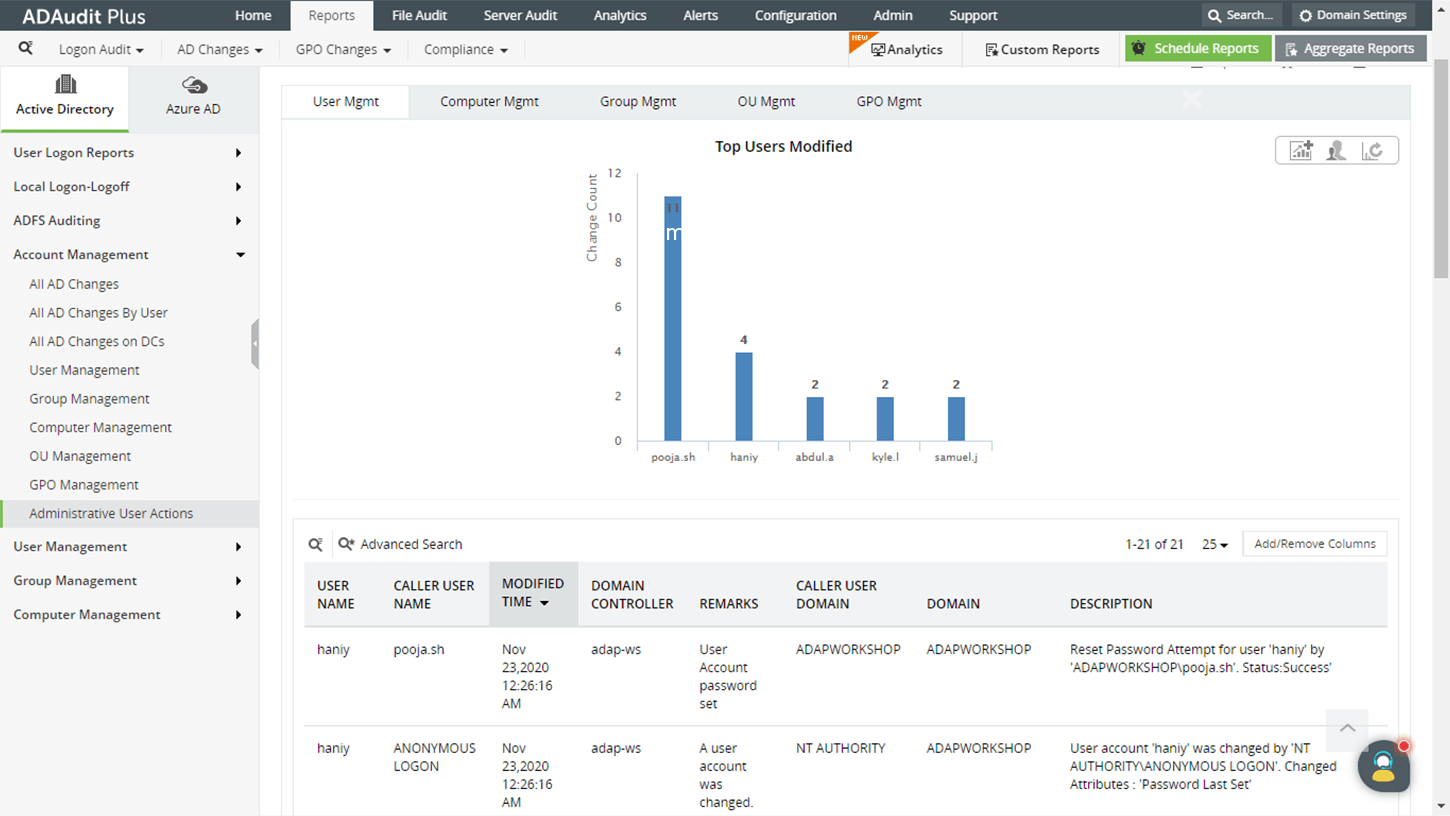

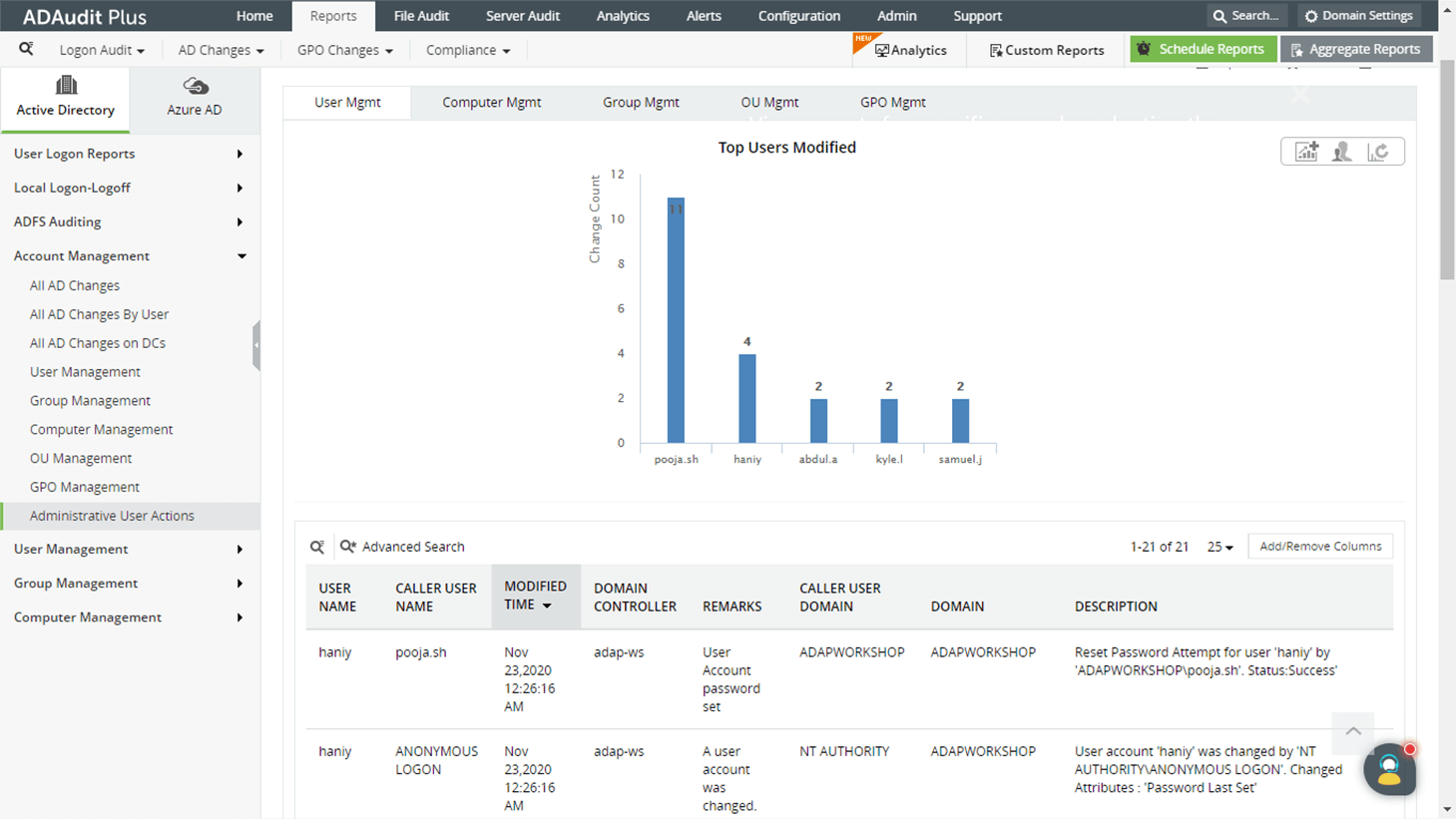

- Navigate to Reports > Account Management > Administrative User Actions

Advantages of using ADAudit Plus over native auditing:

- Get reports on changes to all AD objects by administrator accounts in one place, and get reports for any changes made by other users.

- View out-of-the-box reports for changes to your Azure AD, and get real-time alerts for critical events.

- Get notified upon detection of irregular user behavior. ADAudit Plus uses user behavior analytics (UBA) to create a baseline of normal user activity and alerts you when any user deviates from that behavior. For example, an unusually high volume of login attempts, logins occurring at unusual times, or the first time a user accesses a host remotely.