Comment générer et exporter un rapport sur l'historique du verrouillage des comptes des utilisateurs ?

Le verrouillage des comptes utilisateurs est l'un des problèmes les plus courants traités au quotidien par les administrateurs système. Windows PowerShell peut être utilisé pour obtenir les événements de verrouillage de compte d'un utilisateur mais c'est un processus fastidieux. En utilisant des outils tiers comme ADAudit Plus, il est possible d'obtenir des rapports complets en un clin d'œil. Ce qui suit est une comparaison entre l'obtention d'un rapport sur l'historique de verrouillage de compte d'un utilisateur AD avec Windows PowerShell et ADAudit Plus :

PowerShell

Étapes à suivre pour obtenir l'historique de verrouillage des comptes utilisateurs à l'aide de PowerShell :

- Identifiez le domaine à partir duquel vous voulez récupérer le rapport.

- Identifiez les attributs LDAP dont vous avez besoin pour obtenir le rapport.

- Identifiez le DC primaire pour récupérer le rapport.

- Compilez le script.

- Exécutez-le dans Windows PowerShell.

- Le rapport sera exporté dans le format donné.

- Pour obtenir le rapport dans un autre format, modifiez le script en fonction des besoins de l'utilisateur.

Exemple de script Windows PowerShell

$ErrorActionPreference = "SilentlyContinue"

Clear-Host

$User = Read-Host -Prompt "Please enter a user name"

#Locate the PDC

$PDC = (Get-ADDomainController -Discover -Service PrimaryDC).Name

#Locate all DCs

$DCs = (Get-ADDomainController -Filter *).Name #| Select-Object name

foreach ($DC in $DCs) {

Write-Host -ForegroundColor Green "Checking events on $dc for User: $user"

if ($DC -eq $PDC) {

Write-Host -ForegroundColor Green "$DC is the PDC"

}

Get-WinEvent -ComputerName $DC -Logname Security -FilterXPath "*[System[EventID=4740 or EventID=4625 or EventID=4770 or EventID=4771 and TimeCreated[timediff(@SystemTime) <= 3600000]] and EventData[Data[@Name='TargetUserName']='$User']]" | Select-Object TimeCreated,@{Name='User Name';Expression={$_.Properties[0].Value}},@{Name='Source Host';Expression={$_.Properties[1].Value}} -ErrorAction SilentlyContinue

}

ADAudit Plus

Pour obtenir le rapport,

- Connectez-vous à la console web ADAudit Plus en tant qu’administrateur.

- Naviguez jusqu'à la page Rapports et à partir de l'onglet Gestion des utilisateurs dans le volet de gauche, sélectionnez le rapport Analyseur de verrouillage de compte.

- Sélectionnez le domaine et cliquez sur Générer.

- Sélectionnez Exporter en tant que pour exporter le rapport dans l'un des formats préférés (CSV, PDF, HTML, CSVDE et XLSX).

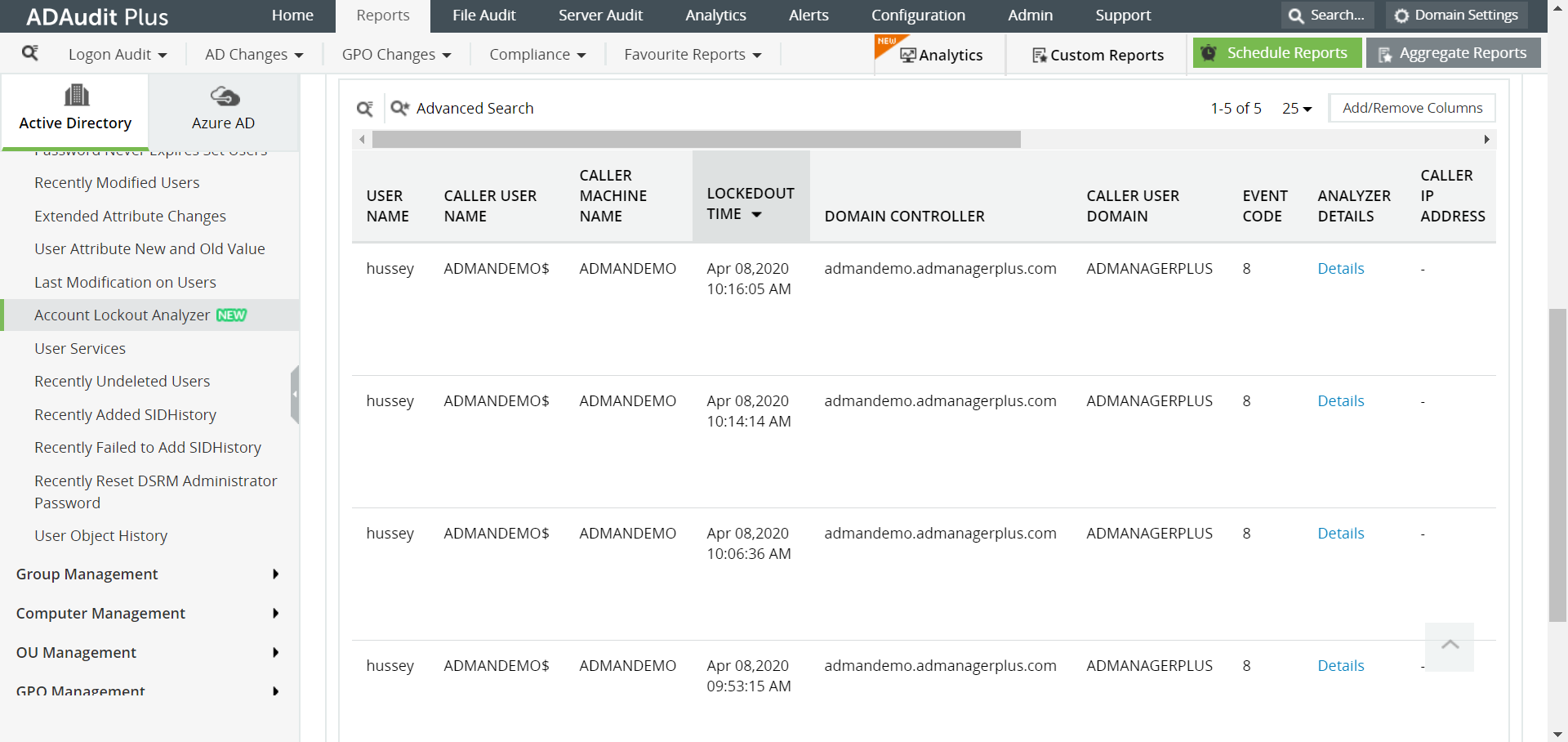

Capture d'écran

Voici les limitations pour obtenir un rapport sur l'historique du verrouillage des comptes en utilisant des outils natifs comme Windows PowerShell :

- Le script ne peut être exécuté qu'à partir des ordinateurs qui ont le rôle de services de domaine Active Directory.

- Il est difficile de modifier les formats de date et d'appliquer différents fuseaux horaires sur les résultats de la date.

- Il est difficile d'exporter le rapport dans des formats de fichiers autres que CSV.

- L'application d'un plus grand nombre de filtres tels que UO ou « Le nom de l'utilisateur commence par » augmente la complexité de la requête LDAP.

ADAudit Plus génère le rapport en analysant automatiquement tous les DC du domaine pour récupérer l'historique de verrouillage de compte des utilisateurs à l’aide d’une interface utilisateur simple et intuitive.

Ressources connexes:

Connexion-déconnexion

- Comment obtenir l'utilisateur actuellement connecté sur PowerShell

- Comment savoir sur quel ordinateur un utilisateur est connecté ?

- Comment voir à distance quels utilisateurs sont connectés à Windows ?

- Comment obtenir l'utilisateur connecté actuel

- Comment obtenir l'historique des connexions d'un utilisateur à l'aide de PowerShell

- Obtenir les identifiants du serveur Terminal

- Obtenir un rapport d'audit sur les activités de connexion et de déconnexion d'un compte d'utilisateur AD

- Comment obtenir les échecs des tentatives de connexion en utilisant powershell

- Get-rdusersession

- Comment obtenir le dernier utilisateur connecté sur un ordinateur distant à l'aide de Powershell ?

- Comment trouver l'ordinateur sur lequel un utilisateur s'est connecté à l'aide de powershell ?

- Comment obtenir la dernière connexion d'un utilisateur à l'aide de Powershell ?

- Comment déployer des services de bureau à distance à l'aide de Powershell ?

Blocage des comptes

- Afficher l'historique du verrouillage des comptes d'utilisateurs Active Directory

- Comment trouver des comptes d'utilisateurs verrouillés

- Comment trouver la source du blocage de compte

- Recherche de comptes verrouillés dans Active Directory

- Comment trouver la raison du blocage d'un compte à l'aide de Powershell ?

Journaux d'événements Windows

- Comment vérifier les journaux d'événements de Windows

- Comment auditer les journaux de sécurité à l'aide de powershell

- Get-winevent

- Script Powershell pour la sécurité

- Comment obtenir les journaux d'événements de sécurité sans powershell ?

- Comment surveiller le journal des événements à l'aide de powershell

Audit des serveurs de fichiers

- Comment surveiller les nouveaux fichiers dans un dossier ?

- Comment surveiller les modifications d'un dossier à l'aide de powershell

- Comment vérifier les permissions d'un dossier à l'aide de powershell

- Powershell Filesystemwatcher - Suivi des modifications de fichiers et de dossiers

- NTFSSecurity module powershell

- Get-fileintegrity

- Get-FileShare

- Comment auditer un cluster de basculement à l'aide de powershell

- How to get file creation date using powershell

- Comment obtenir le dernier fichier modifié dans un répertoire en utilisant powershell

- Script Powershell pour trouver des fichiers par propriétaire

Audit de l'Active Directory

- Comment savoir qui a créé un compte AD à l'aide de Powershell ?

- Comment auditer Active Directory à l'aide de powershell

- Obtenir des rapports sur Active Directory à l'aide de Powershell

- Comment savoir qui a supprimé un objet AD à l'aide de Powershell ?

- Comment obtenir un compte privilégié en utilisant powershell

- Obtenir des rapports sur les GPO sans powershell

- Comment auditer le mot de passe LAPS à l'aide de powershell ?

- Comment obtenir les propriétés d'adfs en utilisant powershell -ADAudit Plus

- Comment obtenir les diagnostics d'un serveur DNS à l'aide de Powershell ?

- Comment obtenir les liens vers les GPO à l'aide de Powershell

- Comment auditer les changements de l'Active Directory en utilisant powershel

- Comment surveiller un processus en temps réel à l'aide de powershell

Azure AD

Audit du serveur

Démarrage et arrêt des ordinateurs