Comment déployer et auditer les services de bureau à distance

Les services de bureau à distance (RDS) permettent aux utilisateurs de se connecter à un ordinateur distant ou à une machine virtuelle via le réseau. Avec RDS, les utilisateurs peuvent contrôler un ordinateur distant, tout comme ils le font pour leur propre ordinateur. D'un autre point de vue, RDS permet à un serveur d'accueillir plusieurs sessions de clients simultanées. Dans un environnement PC, chaque utilisateur d'une organisation possède différentes applications installées sur son ordinateur. Toutefois, dans un environnement basé sur RDS, les utilisateurs peuvent disposer de « clients légers » qui se connectent simplement à un serveur terminal. Le serveur terminal peut ensuite se connecter à d'autres serveurs pour accéder aux données.

L'adoption de RDS au sein de l'entreprise permet de réduire les coûts, d'accroître la mobilité et d'assurer l'évolutivité. Il réduit également le temps et les efforts nécessaires à l'installation des postes de travail des utilisateurs finaux. D'un autre côté, il y a un grand défi à relever en matière de sécurité : la mise en œuvre des services Bureau à distance augmente le nombre de points de terminaison vulnérables, et les cyber-criminels ont désormais un moyen supplémentaire pour tenter une violation des données. Les administrateurs informatiques doivent donc surveiller en permanence les sessions RDS et s'assurer qu'aucune action malveillante n'est effectuée.

Dans cet article, nous allons d'abord voir comment les organisations peuvent déployer RDS à l'aide de PowerShell. Nous verrons ensuite comment ADAudit Plus, une solution complète d'audit Active Directory, peut aider à sécuriser les connexions de bureau à distance.

Étapes du déploiement de RDS à l'aide de PowerShell

La commande cmdlet PowerShell New-SessionDeployment est utilisée pour déployer RDS. Les trois composants RDS obligatoires qui doivent être installés au moment du déploiement sont les suivants : 1) Courtier en connexion, 2) Hôte de session, et 3) Accès Web. Ces composants définissent comment les utilisateurs peuvent utiliser le RDS une fois déployé.

Voici comment vous pouvez déployer RDS :

- Ouvrez PowerShell avec des privilèges administratifs.

- Exécutez ce script PowerShell :

New-SessionDeployment -ConnectionBroker server1.manageengine.com -WebAccessServer server1.manageengine.com -SessionHost server1.manageengine.com

Après le déploiement, pour auditer les activités se déroulant dans RDS, les administrateurs peuvent utiliser PowerShell. Par exemple, pour obtenir la liste des événements liés à une authentification RDP réussie (EventID 4624), les administrateurs informatiques peuvent utiliser cette commande cmdlet PowerShell :

Get-EventLog security -after (Get-date -hour 0 -minute 0 -second 0) | ?{$_.eventid -eq 4624 -and $_.Message -match 'logon type:\s+(10)\s'} | Out-GridViewCependant, le moyen le plus simple d'auditer les activités de RDS consiste à utiliser ManageEngine ADAudit Plus

Étapes pour auditer RDS avec ADAudit Plus

- Connectez-vous à la console web d'ADAudit Plus.

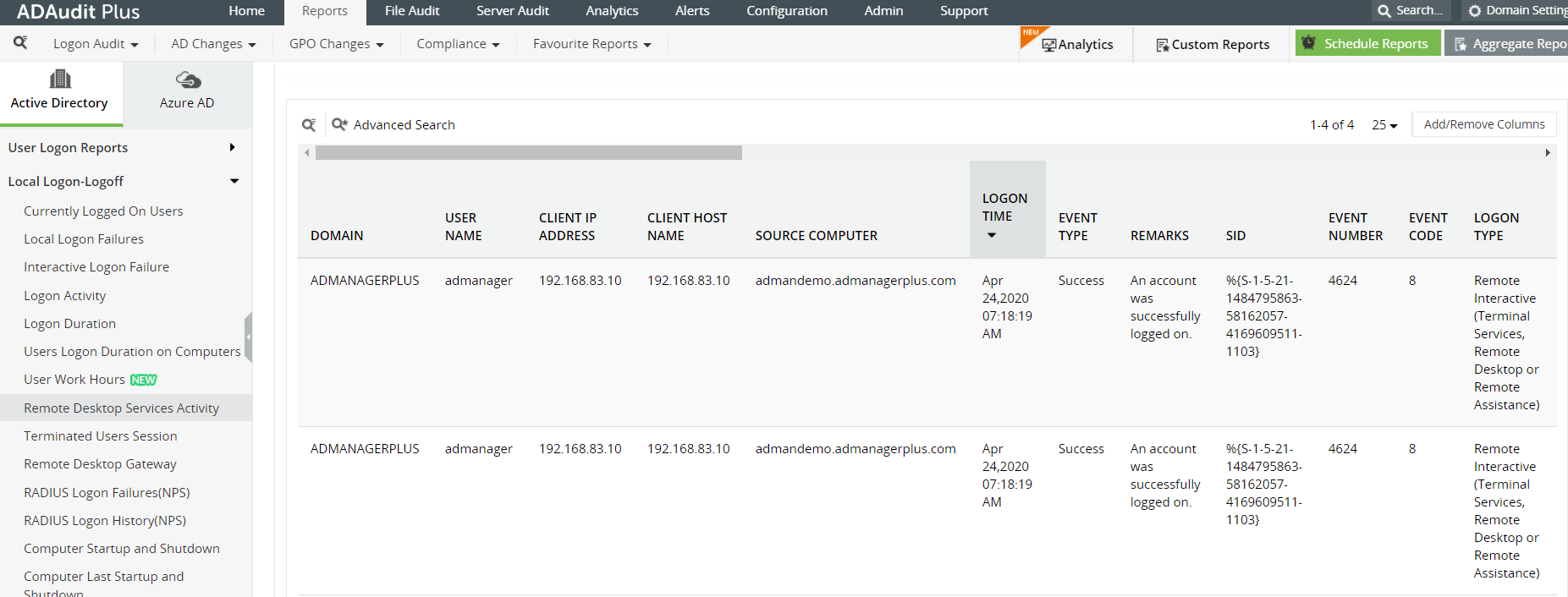

- Naviguez vers les rapports > Rapports -> Connexion-déconnexion locale -> Activité des services de bureau à distance.

- Sélectionnez la période pour laquelle vous souhaitez obtenir des informations.

- Un affichage graphique avec un résumé détaillé des événements répertorie les informations d'audit pour la période sélectionnée.

- Le rapport montre des informations granulaires sur toute l'activité du RDS.

- En cliquant sur un événement dans le graphique à barres, la vue du rapport est filtrée et ne met en évidence que l'événement sélectionné.

- Les options de recherche rapide et avancée peuvent être utilisées pour un filtrage précis.

Ressources connexes:

Connexion-déconnexion

- Comment obtenir l'utilisateur actuellement connecté sur PowerShell

- Comment savoir sur quel ordinateur un utilisateur est connecté ?

- Comment voir à distance quels utilisateurs sont connectés à Windows ?

- Comment obtenir l'utilisateur connecté actuel

- Comment obtenir l'historique des connexions d'un utilisateur à l'aide de PowerShell

- Obtenir les identifiants du serveur Terminal

- Obtenir un rapport d'audit sur les activités de connexion et de déconnexion d'un compte d'utilisateur AD

- Comment obtenir les échecs des tentatives de connexion en utilisant powershell

- Get-rdusersession

- Comment obtenir le dernier utilisateur connecté sur un ordinateur distant à l'aide de Powershell ?

- Comment trouver l'ordinateur sur lequel un utilisateur s'est connecté à l'aide de powershell ?

- Comment obtenir la dernière connexion d'un utilisateur à l'aide de Powershell ?

- Comment déployer des services de bureau à distance à l'aide de Powershell ?

Blocage des comptes

- Afficher l'historique du verrouillage des comptes d'utilisateurs Active Directory

- Comment trouver des comptes d'utilisateurs verrouillés

- Comment trouver la source du blocage de compte

- Recherche de comptes verrouillés dans Active Directory

- Comment trouver la raison du blocage d'un compte à l'aide de Powershell ?

Journaux d'événements Windows

- Comment vérifier les journaux d'événements de Windows

- Comment auditer les journaux de sécurité à l'aide de powershell

- Get-winevent

- Script Powershell pour la sécurité

- Comment obtenir les journaux d'événements de sécurité sans powershell ?

- Comment surveiller le journal des événements à l'aide de powershell

Audit des serveurs de fichiers

- Comment surveiller les nouveaux fichiers dans un dossier ?

- Comment surveiller les modifications d'un dossier à l'aide de powershell

- Comment vérifier les permissions d'un dossier à l'aide de powershell

- Powershell Filesystemwatcher - Suivi des modifications de fichiers et de dossiers

- NTFSSecurity module powershell

- Get-fileintegrity

- Get-FileShare

- Comment auditer un cluster de basculement à l'aide de powershell

- How to get file creation date using powershell

- Comment obtenir le dernier fichier modifié dans un répertoire en utilisant powershell

- Script Powershell pour trouver des fichiers par propriétaire

Audit de l'Active Directory

- Comment savoir qui a créé un compte AD à l'aide de Powershell ?

- Comment auditer Active Directory à l'aide de powershell

- Obtenir des rapports sur Active Directory à l'aide de Powershell

- Comment savoir qui a supprimé un objet AD à l'aide de Powershell ?

- Comment obtenir un compte privilégié en utilisant powershell

- Obtenir des rapports sur les GPO sans powershell

- Comment auditer le mot de passe LAPS à l'aide de powershell ?

- Comment obtenir les propriétés d'adfs en utilisant powershell -ADAudit Plus

- Comment obtenir les diagnostics d'un serveur DNS à l'aide de Powershell ?

- Comment obtenir les liens vers les GPO à l'aide de Powershell

- Comment auditer les changements de l'Active Directory en utilisant powershel

- Comment surveiller un processus en temps réel à l'aide de powershell

Azure AD

Audit du serveur

Démarrage et arrêt des ordinateurs