Mises à jour de la règle de sécurité HIPAA : proposition d’un délai de 15 jours pour corriger les vulnérabilités critiques

Le secteur de la santé fait face à une nouvelle urgence. Les mises à jour proposées de la règle de sécurité HIPAA pour 2025 introduisent un calendrier de correctifs strict : corriger les vulnérabilités critiques dans un délai de 15 jours calendaires après l’identification du besoin — si un correctif est disponible — ou dans les 15 jours suivant la mise à disposition du correctif.

Cela signifie que les équipes SecOps et ITOps, responsables des postes de travail cliniques, des serveurs back-end et des environnements multi-OS au sein des hôpitaux et cliniques, devront probablement revoir leurs cycles de mise à jour afin de rester conformes.

Mais avant cela, un bref rappel de l’évolution de cette norme :

Contexte de la règle de sécurité HIPAA

La dernière révision majeure de la règle de sécurité HIPAA remonte à 2013, avec la HIPAA Omnibus Rule. Celle-ci a rendu les partenaires commerciaux (business associates) et les entités couvertes directement responsables de la conformité HIPAA, tout en augmentant l’amende maximale annuelle de 25 000 $ à 1,5 million de dollars, renforçant ainsi les sanctions en cas de violation liée à la non-conformité.

Au cours de la dernière décennie, l’IT dans le secteur de la santé a profondément évolué. Les dispositifs incluent désormais des postes de travail, des tablettes, des téléphones, des bornes, des équipements BYOD, des objets connectés portables (wearables), des dispositifs de réalité augmentée et virtuelle, ainsi que des appareils médicaux IoT. Cette diversité a considérablement élargi la surface d’attaque, faisant du secteur de la santé une cible privilégiée des cyberattaques.

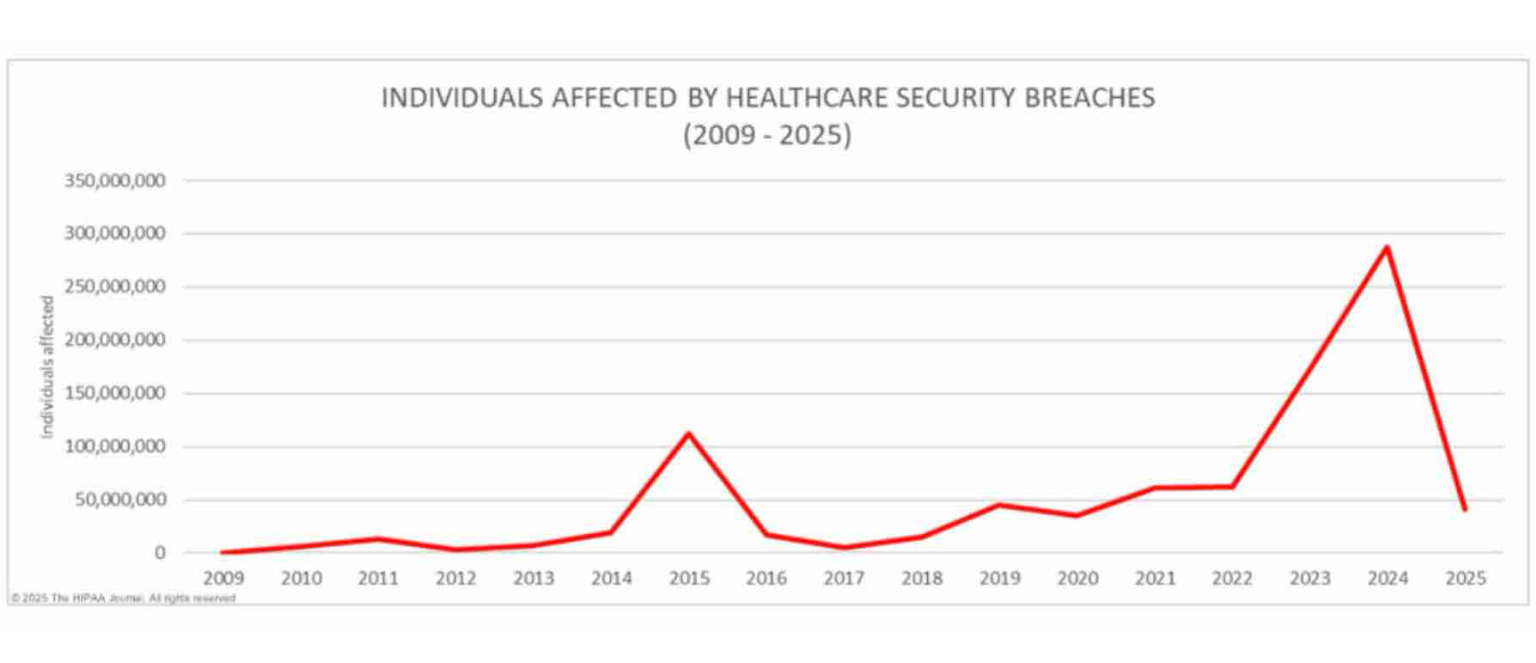

L’année 2024 a marqué un record en matière d’impact des cyberattaques dans la santé, avec 14 violations de données affectant plus d’un million d’enregistrements chacune, et la plus importante violation de données de santé jamais recensée, touchant plus de 190 millions de personnes.

Dossiers de santé exposés par année

Source : The HIPAA Journal

Le Department of Health and Human Services (HHS) des États-Unis a suivi de près la hausse des cyberattaques visant le secteur de la santé et a mené une analyse globale afin de comprendre pourquoi ce secteur reste un vecteur d’attaque privilégié. Ses conclusions ont été publiées dans un rapport de 2023 intitulé Hospital Cyber Resiliency Initiative Landscape Analysis, qui met en lumière les points suivants :

Le ransomware : la menace principale

Le ransomware a l’impact le plus élevé en raison de l’indisponibilité des services qu’il provoque, affectant directement la prise en charge des patients.

Des évaluations des vulnérabilités insuffisantes

Seuls 53 % des hôpitaux disposent d’un plan documenté de réponse aux vulnérabilités.

À peine 20 % des hôpitaux réalisent des tests de vulnérabilité avancés.

Les passerelles tierces

46 % des incidents liés aux ransomwares impliquent des sources tierces.

Les CISO classent le risque lié aux tiers comme la troisième menace la plus critique.

Des actifs obsolètes

96 % des hôpitaux utilisent des systèmes hérités (legacy systems) présentant des vulnérabilités connues.

Hausse des primes d’assurance cyber

Les primes ont augmenté de 46 % en 2021, poussant certains hôpitaux à s’auto-assurer.

Le plan d’action

En réponse, le HHS a publié des objectifs volontaires de performance en cybersécurité (CPGs). Un document de référence sur la cybersécurité du secteur de la santé y souligne que des modifications de la règle de sécurité HIPAA seraient apportées afin de lutter plus efficacement contre la non-conformité.

P.S. : Si vous souhaitez consulter l’évolution détaillée des CPGs, vous pouvez la découvrir ici.

Mise à jour proposée : un délai de correction de 15 jours

« Plus précisément, un délai raisonnable et approprié pour appliquer un correctif, une mise à jour ou une mise à niveau de la configuration d’un système d’information électronique concerné serait de 15 jours calendaires à compter de l’identification de la nécessité de traiter un risque critique lorsqu’un correctif, une mise à jour ou une mise à niveau est disponible ; ou, lorsqu’aucun correctif, mise à jour ou mise à niveau n’est disponible, de 15 jours calendaires à compter de sa mise à disposition. »

— Règle proposée du HHS pour la règle de sécurité HIPAA, section 164.308(a)(4)(i) — Norme : gestion des correctifs, page 970

La règle proposée est claire : les vulnérabilités critiques doivent être corrigées dans un délai de 15 jours calendaires après leur identification ou dans les 15 jours suivant la disponibilité d’un correctif.

Prenons toutefois un peu de recul pour évaluer le réalisme de cette exigence proposée.

L’écosystème des dispositifs de santé est particulièrement complexe. Il comprend des postes de travail cliniques, des serveurs critiques et des équipements utilisés en rotation (shift-based), fonctionnant sur plusieurs systèmes d’exploitation. Il n’est donc pas toujours envisageable de mettre à jour l’ensemble des dispositifs simultanément.

Imaginons des serveurs critiques hébergeant des services essentiels tels que les PACS et les DPI/EHR, pour lesquels toute interruption de service est inacceptable. Ces services doivent d’abord être pris en charge par un serveur de secours (failover), puis arrêtés sur le groupe de serveurs nécessitant la mise à jour. Une fois le correctif appliqué, les services doivent reprendre leur fonctionnement sur les serveurs principaux.

De plus, les correctifs critiques nécessitent généralement un redémarrage, mais ces serveurs ne peuvent pas être redémarrés en dehors de fenêtres de maintenance strictement planifiées, au risque de perturber les activités quotidiennes de prise en charge des patients.

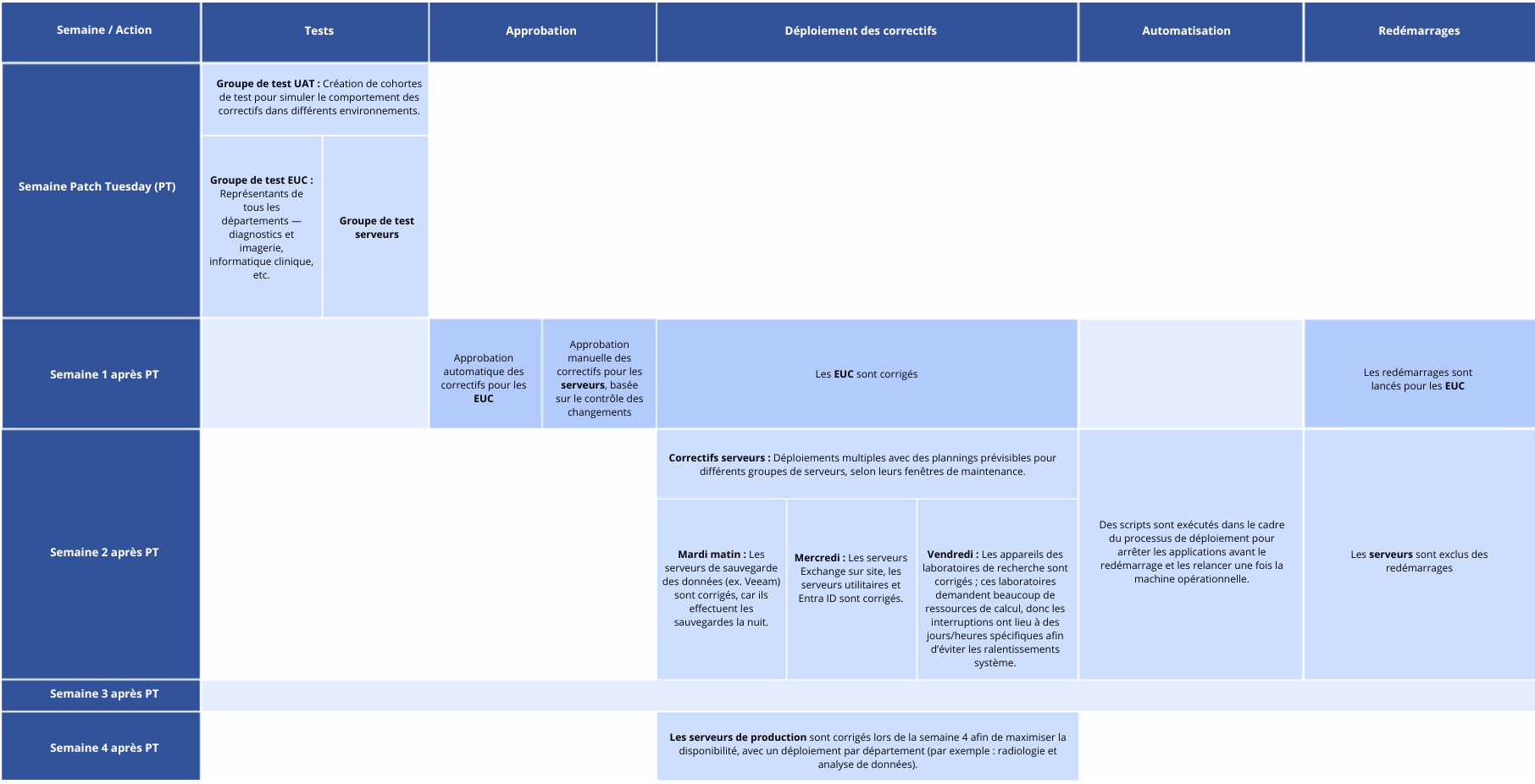

C’est là que la conformité devient difficile à assurer sans perturber les flux de soins. Une grande organisation de santé suit généralement un calendrier de correctifs rigoureux, adapté à la diversité de ses équipements, comme illustré ci-dessous.

C’est précisément dans ce type de situation que l’automatisation des cycles de correctifs devient essentielle. Imaginez devoir vous réveiller à des heures improbables uniquement pour arrêter manuellement des services, puis planifier des redémarrages ? C’est exactement ce qu’une solution comme ManageEngine Endpoint Central permet d’éviter.

« Pour certains serveurs, je devais arrêter manuellement les applications avant le redémarrage, ce qui m’obligeait à me réveiller à 5h30 une fois par mois — une vraie contrainte. Mais rater cette étape signifiait laisser ces serveurs vulnérables plus longtemps. Grâce aux workflows de gestion des correctifs d’Endpoint Central, j’ai pu planifier les redémarrages et arrêter les applications à l’aide de ses fonctions de pré- et post-déploiement. »

— Administrateur systèmes réseau au sein d’une organisation de soins communautaires basée à Port Townsend, Washington (États-Unis)

Pour en savoir plus sur la manière dont cette organisation de soins communautaires de Port Townsend a automatisé son calendrier de correctifs, avec une personnalisation avancée adaptée à la diversité de son parc d’équipements, consultez l’étude de cas.

Une validation indépendante pour étayer ces affirmations

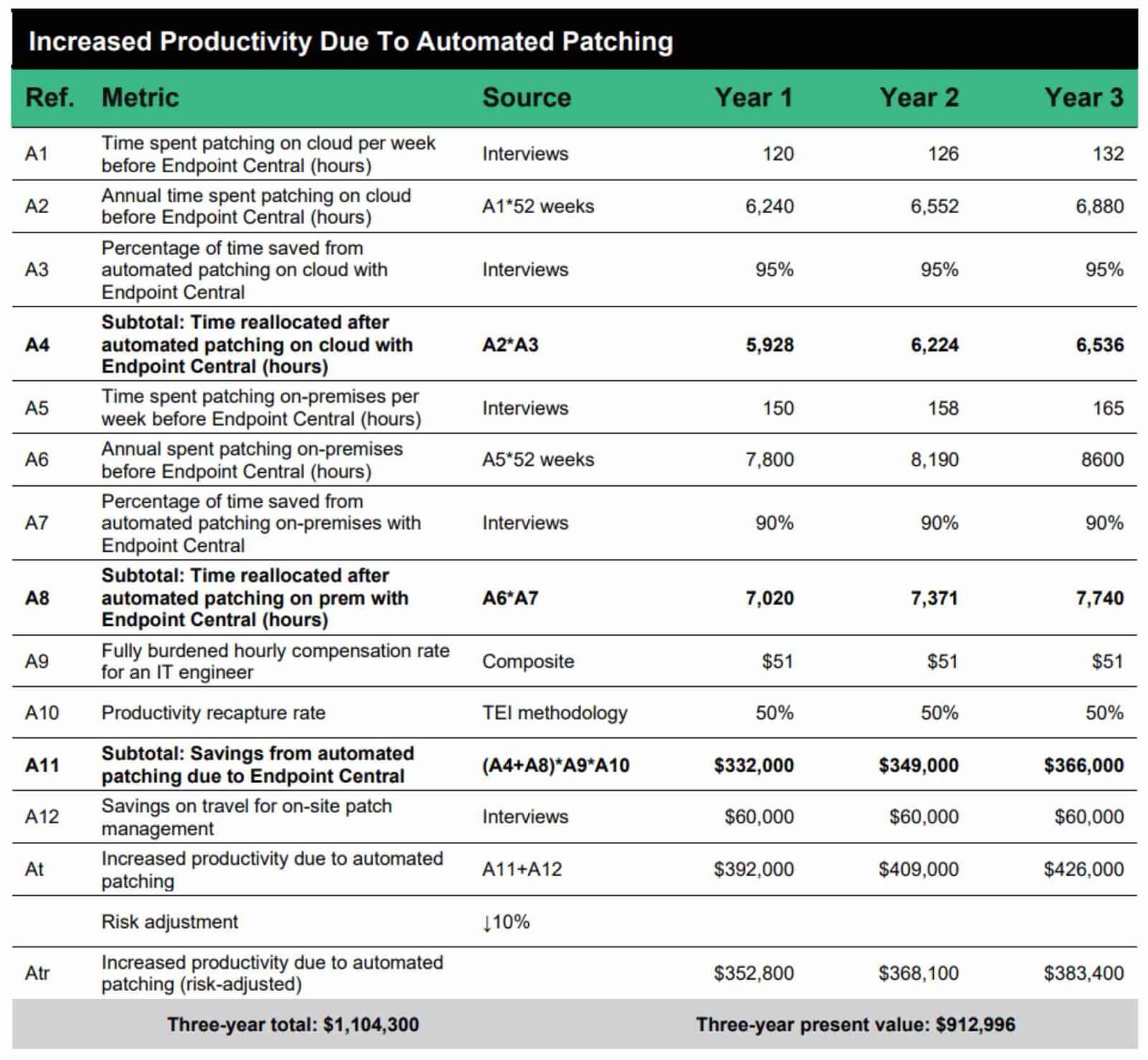

Nous avons également mandaté Forrester, cabinet d’études indépendant, afin d’interroger quatre de nos plus grands clients grands comptes, issus de différents secteurs d’activité, dans le but d’évaluer le Total Economic Impact™ de l’utilisation d’Endpoint Central.

Parmi les impacts les plus significatifs cités par les clients figure les économies réalisées grâce à l’automatisation des correctifs : une réduction des coûts de 913 000 dollars et une diminution du temps consacré de 95 %.

Pour obtenir les détails sur le Total Economic Impact d’Endpoint Central, accédez au rapport ici.

Atteindre le délai de 15 jours avec Endpoint Central

En réalité, nous avons vu des clients réduire leurs cycles de correctifs de plusieurs mois à seulement 14 jours, et ce avant même que les mises à jour de la règle de sécurité HIPAA ne soient envisagées.

« Nous sommes passés d’un délai de 90 jours à 14 jours pour le déploiement et la mise à jour des correctifs sur nos terminaux grâce à Endpoint Central. »

— Directeur de la sécurité IT d’un grand hôpital du New Jersey (États-Unis)

Comment y sont-ils parvenus ? La réponse est simple : l’automatisation.

Dans un écosystème IT de santé composé d’une multitude d’équipements — postes de travail cliniques, serveurs critiques, appareils utilisés en rotation — fonctionnant sur plusieurs systèmes d’exploitation, respecter un délai de 15 jours est particulièrement difficile. C’est là qu’une solution comme Endpoint Central intervient, en réduisant considérablement les délais de correction grâce aux fonctionnalités suivantes :

Tester et mettre en préproduction les correctifs par type ou groupe de dispositifs avant un déploiement à grande échelle.

Automatiser les redémarrages en fonction des rotations de travail afin d’éviter toute interruption des activités cliniques.

Mettre en pause ou différer les correctifs et redémarrages dans les contextes de soins critiques.

Corriger Windows, macOS, Linux ainsi que plus de 850 applications tierces depuis une console unique.

Associer automatiquement les identifiants CVE aux correctifs disponibles afin d’accélérer la remédiation.

Appliquer des correctifs sur des serveurs critiques à la demande, sans calendrier fixe, via un portail en libre-service.

Vous souhaitez découvrir en détail comment ces fonctionnalités peuvent vous aider à respecter le délai de correction de 15 jours proposé par la HIPAA ? À lire ici.

Source: HIPAA Security Rule updates: A proposed 15‑day patch mandate for critical vulnerabilities