Aperçu d’Active Directory

Active Directory (AD) est le principal service d’annuaire de plus de 90 % des entreprises dans le monde.

Il conserve les détails des utilisateurs, de leurs mots de passe et leurs privilèges d’accès. Lorsqu’un utilisateur tente de se connecter à une machine jointe au domaine en indiquant ses identifiants, AD vérifie son identité et l’authentifie. AD autorise aussi l’utilisateur lorsqu’il tente d’accéder à des ressources du réseau. Le service contrôle s’il possède les autorisations requises pour utiliser une ressource. Si c’est le cas, il peut y accéder ; sinon, l’accès est refusé.

Menaces Active Directory

Les entreprises utilisent AD pour gérer les autorisations et l’accès à des ressources du réseau, mais cela peut s’avérer difficile à cause des nombreux paramètres et configurations. Si elles procèdent correctement, AD est un puissant outil. Cela dit, une erreur de configuration risque de créer des failles exploitables. Voici quelques exemples :

- Exposition de données sensibles à des utilisateurs non autorisés.

- Ajout d’un utilisateur non privilégié à un groupe privilégié.

- Modification de GPO.

- Octroi de privilèges supérieurs à des utilisateurs dont les rôles ne l’exigent pas.

- Portes dérobées que des attaquants externes peuvent exploiter.

- Administrateur ou compte à privilèges élevés compromis.

- Attaques AD de type Kerberoasting, relais SMB ou résolution de noms sur un réseau local (LLMNR).

Il ne s’agit que de certaines des failles de sécurité possibles si on configure mal AD.

Audit Active Directory

Les lacunes de la gestion AD peuvent aussi entraîner des violations de conformité. Nombre de normes de conformité comme PCI DSS, HIPAA, SOX, FISMA, GLBA et le RGPD obligent à journaliser les événements survenant dans AD. On peut avoir besoin d’accéder à ces journaux pour interpréter une série particulière ou un modèle d’événements lors d’une analyse forensique.

Il faut protéger Active Directory et sécuriser le réseau. On peut y parvenir en vérifiant et suivant les modifications apportées à Active Directory, notamment des utilisateurs, des ordinateurs, des groupes, des OU et des GPO.

Il existe essentiellement deux types de solutions pour l’audit AD :

Outil d’audit AD sur site

Il s’agit d’un logiciel d’audit AD installé dans le réseau, sur un serveur propre à l’entreprise.

Outil d’audit AD dans le cloud

Il s’agit d’un logiciel d’audit AD déployé dans le cloud sous forme de solution SaaS. En fait, certaines solutions SIEM cloud de nouvelle génération offrent aussi des fonctions d’audit AD, permettant de couvrir une large gamme de cas d’usage.

Avantages de l’audit Active Directory dans le cloud

L’audit Active Directory dans le cloud offre les avantages suivants :

- Accès de n’importe où

- Haute disponibilité et performance

- Stockage de journaux dans un centre de données centralisé

- Flexibilité et agilité

- Déploiement et résultats rapides

Cas d’usage de l’audit AD

Dans le monde actuel, l’audit AD dans le cloud offre plus de flexibilité, d’agilité et d’évolutivité. De plus, on peut administrer son domaine AD sans se soucier du stockage.

Découvrez comment suivre les aspects suivants dans le cloud :

1) Suivi des authentifications d’utilisateur sur des contrôleurs de domaine

Lorsqu’un utilisateur se connecte à une machine jointe au domaine, il génère deux événements :

- Un événement de connexion à sa machine locale

- Une authentification sur le contrôleur de domaine qui vérifie la connexion

Il faut analyser les événements d’authentification enregistrés sur le contrôleur de domaine. Ils couvrent à la fois la réussite et l’échec des authentifications.

Il faut un rapport précisant le contrôleur de domaine ayant effectué l’authentification, la machine où a eu lieu la tentative de connexion réelle, l’heure de la connexion, le compte d’utilisateur concerné et le motif de l’échec, le cas échéant.

Raisons de suivre les authentifications d’utilisateur sur des contrôleurs de domaine

Le suivi des authentifications de connexion permet de vérifier le compte d’utilisateur connecté ou ayant tenté de se connecter à une machine donnée. Il est important à des fins de conformité, d’administration et de sécurité.

Conformité : les réglementations comme SOX, HIPAA, PCI DSS, GLBA et le RGPD obligent à enregistrer et suivre l’activité de connexion des utilisateurs. On doit aussi disposer de journaux d’activité de connexion à la demande.

Administration AD: un rapport sur les connexions d’utilisateur aide à identifier et corriger les erreurs de configuration AD. Par exemple, un compte d’utilisateur peut s’authentifier avec succès sur une machine qui ne lui appartient pas, alors que l’organisation (en principe) ne permet pas une telle connexion. Le rapport signale l’erreur et permet de la corriger.

Sécurité : une authentification d’utilisateur réussie est une étape de la plupart des chaînes de frappe. Un employé malveillant peut effectuer cette authentification ou elle peut être l'œuvre d’un attaquant externe qui a compromis un compte. L’examen de ces authentifications aide à déceler des modèles d’éventuelle attaque.2) Suivi des connexions d’utilisateur sur des postes de travail particuliers

Un utilisateur se connecte à sa machine plusieurs fois pendant sa journée de travail. Dans une organisation, la plupart de ces connexions ont lieu en début de journée ou juste après le déjeuner. Lorsqu’un utilisateur se connecte à son poste de travail, il démarre une session qui s’exécute jusqu’à la déconnexion.

On doit suivre l’activité des utilisateurs sur chaque poste de travail pour les raisons suivantes :

Conformité : les réglementations comme GLBA et FISMA obligent à suivre l’activité de connexion et déconnexion locale des postes de travail.

Administration AD:on peut examiner les échecs de connexion locale et autres problèmes liés aux mots de passe. De plus, on peut suivre les heures de travail des utilisateurs et la productivité via la durée des sessions.

Sécurité : on peut suivre les cas d’éventuel mouvement latéral. Par exemple, une attaque par relecture a lieu lorsqu’un utilisateur se connecte à une machine via une autre. Un rapport d’audit donnant tous les détails utiles facilite la tâche. On peut suivre les échecs répétés de connexion interactive par compte d'utilisateur, possible signe d’une attaque par force brute.

Il faut souvent corréler les données relatives aux authentifications d’utilisateur sur un contrôleur de domaine à celles des connexions sur un poste de travail pour obtenir un aperçu complet de l’activité.

3) Suivi des créations, modifications et suppressions d’utilisateur

Dans le cycle de vie normal des utilisateurs, on crée, modifie et supprime des comptes. On crée en général un compte d’utilisateur lorsqu’un nouvel employé rejoint l’organisation. Lorsqu’un employé quitte l’organisation, son compte d’utilisateur est d’abord désactivé, puis supprimé. On le modifie si des attributs du compte changent. Pour une administration AD efficace, il faut suivre tous ces événements. On a besoin d’un groupe de rapports donnant des détails sur :

- Compte d’utilisateur qui a été créé, supprimé ou modifié.

- Compte qui a créé, supprimé ou modifié l’autre compte d’utilisateur.

- Heure de l’événement.

- Contrôleur de domaine où le compte a été créé.

- Attributs récemment modifiés du compte d’utilisateur, le cas échéant.

4) Suivi des modifications des groupes de sécurité et des unités d’organisation

On crée des groupes de sécurité dans AD pour gérer les autorisations des utilisateurs et des ordinateurs. Au lieu d’affecter à part les autorisations à chaque utilisateur ou ordinateur, il s’avère plus efficace de créer un groupe pour les comptes exigeant le même niveau de privilèg

Une fois un groupe créé, on peut activer certaines autorisations pour des utilisateurs, des ordinateurs ou d’autres groupes appartenant au premier. Ils peuvent alors accéder à une ressource précise comme un dossier partagé.

Les unités d’organisation (OU), quant à elles, définissent des limites administratives d’Active Directory. Elles reproduisent en général la structure organisationnelle. Les OU peuvent contenir des utilisateurs, des ordinateurs, des groupes ou d’autres OU enfants. Des objets stratégie de groupe (GPO) sont liés aux OU.

Il faut des détails sur le groupe ou l’OU comme l’heure de création, les utilisateurs, ordinateurs, groupes ou OU ajoutés et le compte d’administrateur qui a ajouté ces objets. Le suivi de tous ces éléments permet de prévenir une élévation de privilèges et d’autres chaînes de frappe d’attaque.

Exemple :

Supposons qu’un attaquant :

- Obtient un accès initial à Active Directory.

- Est capable de modifier un groupe de sécurité en groupe de distribution.

- Ajoute un compte d’utilisateur récemment créé au groupe de distribution.

- Remodifie le groupe de distribution en groupe de sécurité, obtenant des privilèges plus élevés pour le compte d’utilisateur.

Il faut pouvoir suivre ces modifications dans Active Directory en temps réel.

5) Suivi des modifications des GPO et des stratégies de domaine

Les GPO forment une liste des paramètres de stratégie appliqués à une limite administrative comme le domaine complet ou une unité d’organisation. Les stratégies que contient un GPO concernent la totalité de l’OU ou du domaine de rattachement.

Il faut donc pouvoir suivre les paramètres GPO et les modifications de lien. On assure ainsi une administration AD et une sécurité efficaces. En cas d’erreurs de configuration GPO, on peut les identifier et les corriger. Si un individu modifie la nature de GPO dans l’environnement AD, on peut aussi le déceler.

6) Suivi de l’élévation de privilèges et des modifications d’autorisations

Il faut pouvoir suivre les modifications d’autorisations survenant dans Active Directory en temps réel. Ces modifications d’autorisations interviennent à différents niveaux, comme :

- Totalité du domaine

- Unités d’organisation

- Schéma.

- GPO.

- Utilisateurs.

- Groupes.

Etc

Une modification d’autorisation à l’un de ces niveaux peut être l'œuvre d’un attaquant cherchant à élever des privilèges. Elle peut aussi révéler une grave erreur de configuration à corriger immédiatement. Dans les deux cas, on doit le savoir et agir pour remédier à une telle faille.

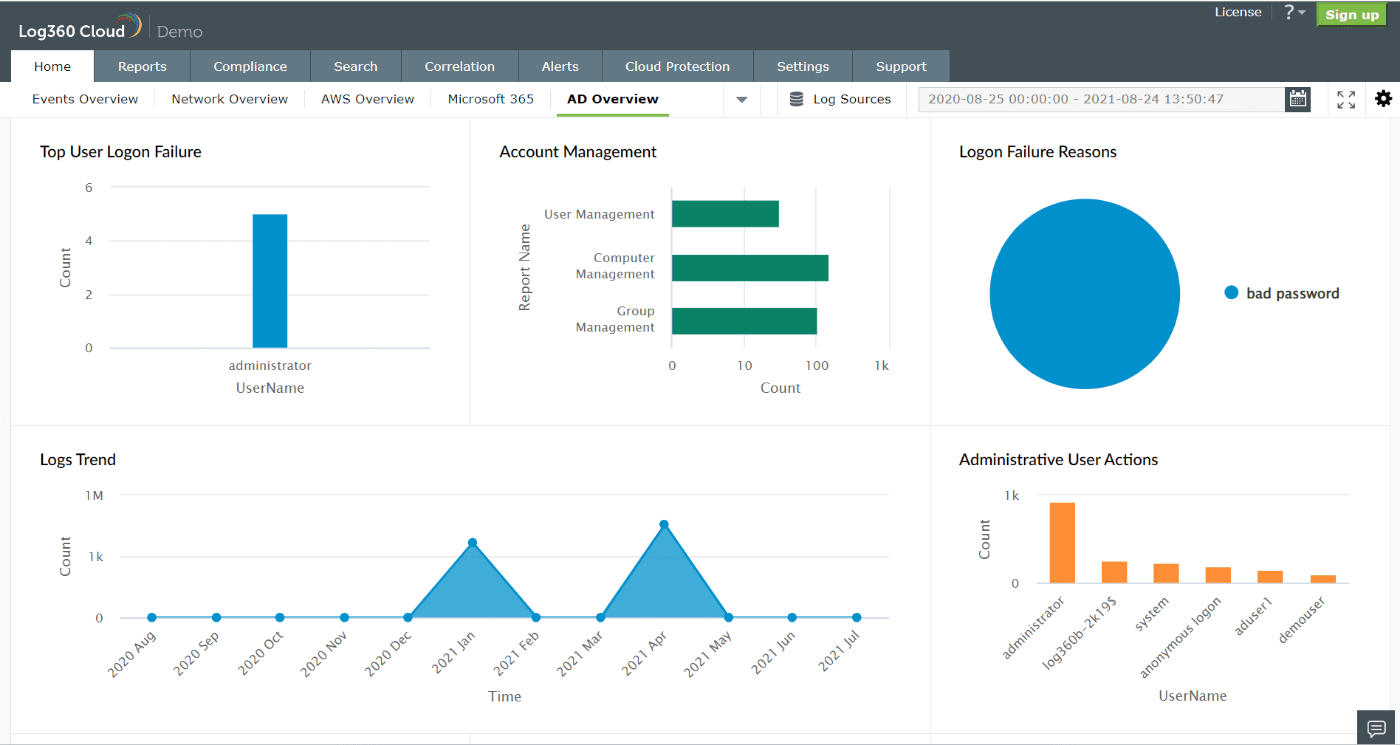

Audit AD avec Log360 Cloud

Rapports prêts à l’emploi et alertes

Exploitez plus de 100 rapports AD pour analyser les modifications d’utilisateur ou d’ordinateur, les verrouillages de compte, les changements de configuration et les GPO et recevez des alertes en temps réel.

Conformité

Assurez la conformité avec les normes réglementaires grâce à des rapports d’audit pour SOX, HIPAA, le RGPD, PCI DSS, ISO 27001, etc.

Déploiement et gestion faciles

Découvrez automatiquement les contrôleurs de domaine du réseau et lancez rapidement l’audit. Accédez aux rapports n’importe où tout en vous souciant moins du stockage des journaux.

Démarrez votre audit AD sécurisé dans le cloud

Évaluez Log360 Cloud dès maintenant.

FAQ

- Comment fonctionne la collecte de journaux d’événements ?

Différents outils d’audit Active Directory dans le cloud collectent des journaux d’activité de différentes façons.

Log360 Cloud utilise le protocole WMI pour extraire des journaux de l’observateur d’événements des contrôleurs de domaine et des postes de travail.

- Où les journaux sont-ils stockés dans un outil d’audit AD dans le cloud ?

Selon l’endroit d’où se connecte l’utilisateur de l’outil d’audit AD, les journaux collectés sont stockés dans le centre de données le plus proche. Log360 Cloud est actuellement opérationnel dans les centres de données suivants :

- États-Unis

- Europe

- Australie

- Inde

- Un outil d’audit AD cloud est-il plus ou moins coûteux qu’une solution sur site ?

Cela dépend du volume de stockage requis. Estimez les besoins en taille des journaux avec le calculateur de stockage de Log360 Cloud.