Petit rappel --- la cybersécurité est une préoccupation quotidienne!

Ce mois-ci, considérez-le comme une opportunité

pour passer à l'action. Alors, continuez à naviguer

et tirez le meilleur parti de ce qui vous attend.

Sans surprise, la cybercriminalité est en constante augmentation.

On peut donc affirmer avec certitude que toutes les

entreprises doivent améliorer leur niveau de cybersécurité.

Répondez à ces quelques questions et nous vous

révélerons la situation de votre entreprise.

Eh oui, vous connaissez les répercussions

désastreuses d'une cyberattaque. Mais,

alors que vous dégustez votre

café ou que vous profitez d'une petite

pause entre collègues, avez-vous

déjà imaginé ce qui se passe

derrière vos écrans, juste

avant qu'une cyberattaque ne se produise ?

... bien évidemment. Dans un premier temps, les hackers examinent leurs cibles afin d'obtenir des informations et choisir leur mode d'attaque. Il s'agit d'obtenir des détails sur les actifs de l'entreprise cible, sa posture en matière de cybersécurité, ses adresses IP, ses logiciels, etc. L'attaquant cherche à trouver une faille, afin de s'infiltrer facilement à travers les défenses de l'entreprise.

La bataille, également connue sous le nom de phase d'armement, est le moment où l'attaquant fixe sa méthode d'attaque. S'agira-t-il d'hameçonnage ? Un rançongiciel ? Une tactique d'ingénierie sociale ? Tout dépend des informations recueillies au cours de la première étape. Que ce soit en collectant des outils pour trouver des vulnérabilités ou en attaquant des logiciels de sécurité non corrigés, les attaquants sont prêts à tout pour obtenir ce qu'ils veulent.

Le cyberpirate se concentre sur une cible en se basant sur les informations recueillies à son sujet et utilise son choix d'attaque pour la piéger. Cela peut consister à envoyer un faux e-mail (hameçonnage), créer une fausse page ou attaquer la cible avec un ransomware, un spyware ou autre.

Voici la partie la plus critique du plan du hacker -- l'exploitation ! Une fois que la cible a involontairement donné accès à l'attaquant, la victime se retrouve dans une situation délicate. Le cyberpirate pénètre virtuellement dans l'entreprise pour obtenir une vue d'ensemble de l'infrastructure et se prépare à l'attaque.

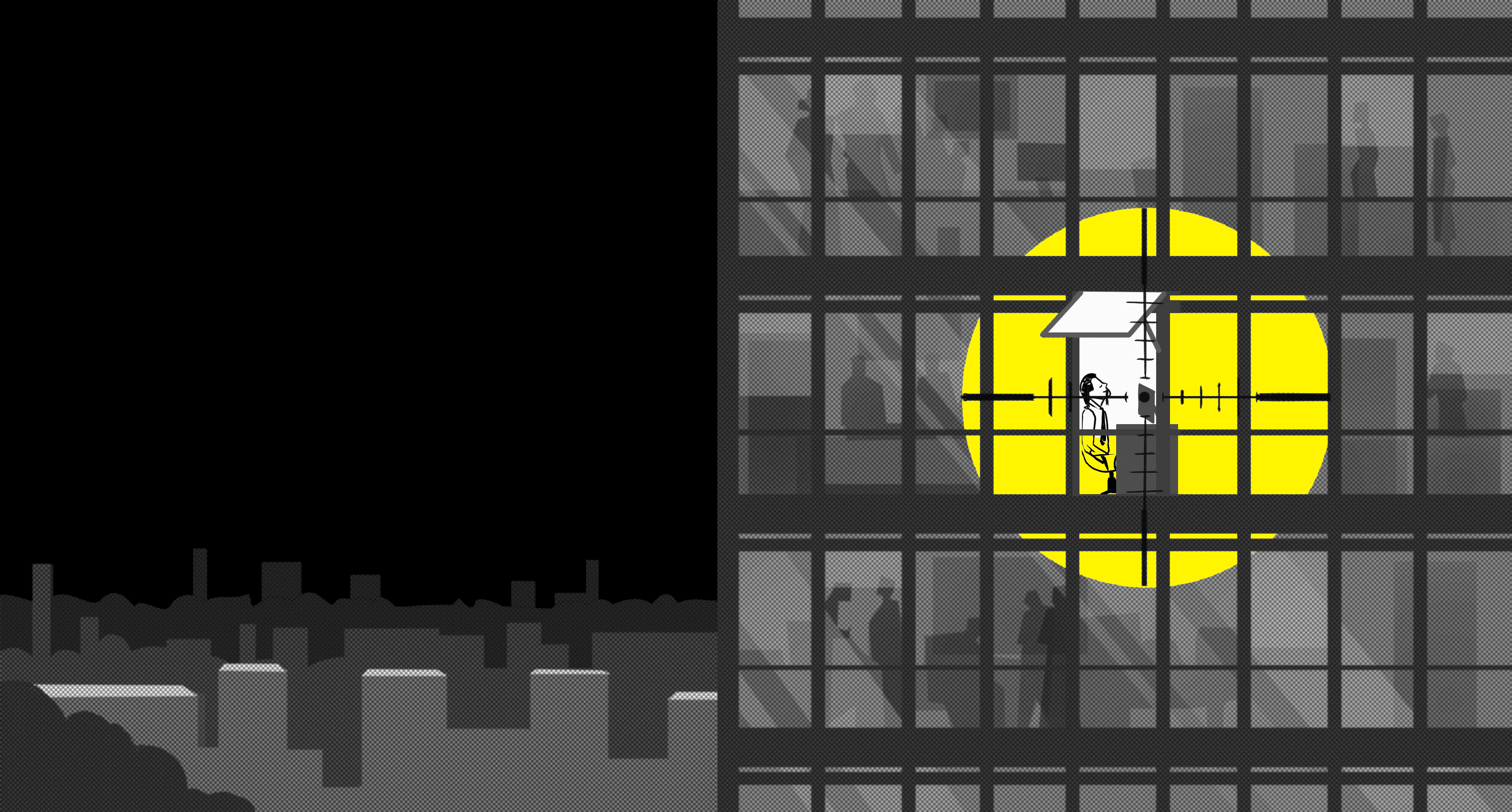

Le pirate s'assure d'avoir un accès continu à l'infrastructure de la société - les réseaux et les systèmes - en désactivant les pare-feu et en identifiant d'autres moyens d'exploitation. Il installe des logiciels malveillants sur les appareils piratés pour en prendre le contrôle. Et il met tout en œuvre pour que ces actions restent discrètes le plus longtemps possible.

Oui, c'est probablement ainsi qu'ils se sentiront lorsqu'ils obtiendront un accès et un contrôle total sur le réseau, les applications et le système. Cela leur permettra d'agir au nom des utilisateurs non avertis. Ils seront pratiquement libres d'extraire toutes les données de l'appareil.

Au cours de cette dernière étape, l'attaquant vole des données cruciales, provoque le chaos dans l'entreprise et demande une rançon en échange des accès et du contrôle sur celle-ci. L'objectif d'une cyberattaque peut varier et n'est pas toujours de nature financière. Cependant, le résultat de celle-ci reste le même

La première ligne de défense de votre entreprise doit être solide comme un roc. Cela implique de suivre certaines bonnes pratiques, telles que l'utilisation d'authentification à deux facteurs, l'adoption de mots de passe solides, la désinstallation des logiciels obsolètes et la fourniture d'un accès VPN aux employés travaillant à distance, etc.

À plus grande échelle, votre entreprise devrait adopter une stratégie Zero Trust, renforcer sa posture en matière de sécurité digitale et maintenir un plan de gestion des risques en matière de cybersécurité. Enfin, il est essentiel de veiller à ce que vos employés reçoivent une formation adéquate en matière de sécurité numérique.

Il est temps de passer à l'action avec un challenge de cybersécurité !

C'est super simple. Répondez correctement aux questions de cette semaine

pour avoir une chance de gagner une carte-cadeau d'une valeur de

C'est un défi chronométré, donc plus vous serez rapide, mieux ce sera.

Semaine 1

Semaine 1 Semaine 2

Semaine 2 Semaine 3

Semaine 3 Semaine 4

Semaine 4

Nous avons des ressources super intéressantes pour vous, et croyez-nous,

elles sont loin d'être ennuyeuses ! Téléchargez-les et

lancez-vous sur la voie de la cyber-résilience.

Cybersecurity solutions guide

TÉLÉCHARGER

Patch management best practices: A detailed guide

TÉLÉCHARGER

Adopting a Zero Trust framework to safeguard against generative AI cyberthreats

TÉLÉCHARGER

Top five critical alerts you need for IT security

TÉLÉCHARGER

5 mistakes that make your cybersecurity incident plan fail miserably

TÉLÉCHARGER

The what, why and how of Zero Trust Network Architecture

TÉLÉCHARGER

Breaching the cybersecurity silo

TÉLÉCHARGER

Accelerate Zero Trust with strong authentication

TÉLÉCHARGER

Le côté sombre de l'IA, le guide ultime pour lutter contre ses menaces émergentes

TÉLÉCHARGER

Gestion des accès privilégiés

TÉLÉCHARGER

Gestion des accès privilégiés

TÉLÉCHARGER

5 raisons de protéger l'accès VPN de l'entreprise avec MFA

TÉLÉCHARGER

Améliorez la sécurité du cloud avec le CASB

TÉLÉCHARGER

Les rançongiciels jusqu'à présent

TÉLÉCHARGER

Les 4 meilleures pratiques pour gérer efficacement les vulnérabilités des firmwares

TÉLÉCHARGER

Assurez la continuité des activités grâce à un cadre solide de gestion des mots de passe

TÉLÉCHARGERConsulter plus

Si vous êtes choisi(e) comme gagnant(e), nous devrons vous contacter. Veuillez indiquer votre nom et votre adresse e-mail.

Please select any one option!!!!

Timer

Your score has been submitted.

You are being redirected to the video/resource page.

Examinez l'évaluation des risques associés aux données,

aux utilisateurs et aux entités à différents niveaux,

et documentez-la. Vous pouvez ensuite définir des processus d'évaluation

continue des risques et en faire des politiques internes à votre entreprise.

Évaluez les actifs, les systèmes et les données en

fonction des risques de cybersécurité. Maintenez

à jour l'inventaire des appareils et des logiciels. Intégrez

l'évaluation des risques par des tiers dans votre stratégie

Instaurez une authentification forte des utilisateurs et des contrôles

d'accès.