Contrôle d'accès basé sur le rôle

Device Control Plus est une solution de gestion des appareils fiable qui permet d’établir un contrôle d’accès basé sur le rôle (RBAC). Il s’agit d’un dispositif de cybersécurité visant à éviter un accès non autorisé en n’accordant des autorisations qu’à certains utilisateurs, selon leurs fonctions ou leurs tâches. Les effectifs d’une organisation suivant sa croissance, l’un de ses impératifs les plus cruciaux consiste à réguler les autorisations d’accès pour éviter la perte de données. Device Control Plus permet de protéger les données vitales en configurant des autorisations d’accès complètes pour les appareils et les fichiers, en quelques clics.

Mode de déploiement du contrôle d’accès basé sur le rôle, avec des exemples

Pour établir efficacement un contrôle d’accès basé sur le rôle, on peut utiliser une solution logicielle. Les grandes règles de la sécurité RBAC consistent à classer tous les utilisateurs dans divers rôles, à définir les privilèges de chaque utilisateur selon son rôle et sa fonction, puis à affecter les autorisations concernées. Device Control Plus offre une solution complète de gestion des appareils et des fichiers permettant aux administrateurs d’établir un contrôle d’accès basé sur le rôle et de l’automatiser en trois étapes simples :

- Affectation de rôle

- Création de stratégies liées à un rôle

- Association de stratégies à des ordinateurs cibles

Voici un exemple de la façon de déployer le RBAC dans l’entreprise Zylker

Affectation de rôle

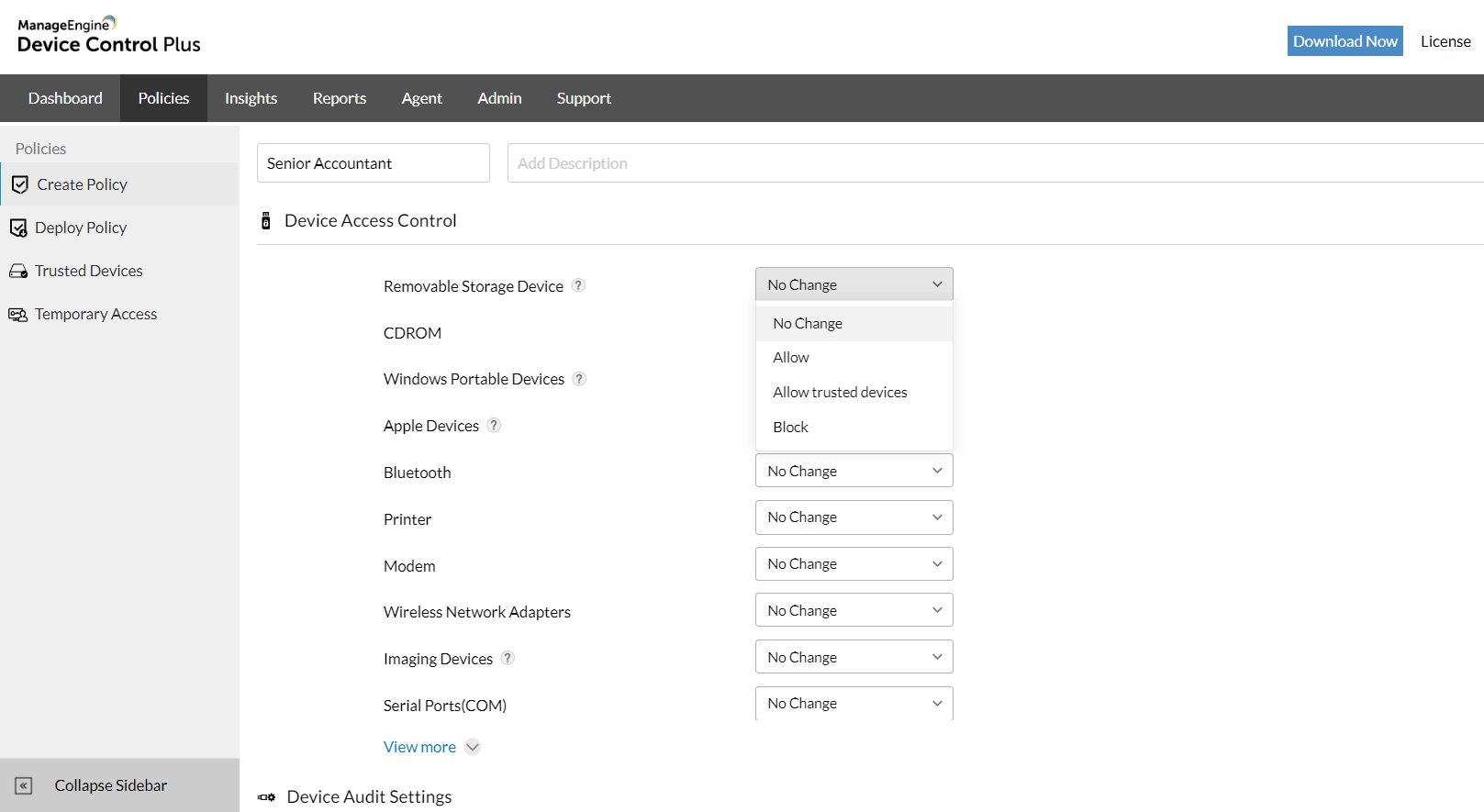

La première étape pour instaurer une sécurité basée sur le rôle consiste à affecter des rôles. Pour ce faire, on distingue les différents utilisateurs de l’organisation et leurs diverses fonctions. Ces rôles reposent en général sur leurs fonctions relevant de grandes divisions comme la comptabilité, le marketing, les ressources humaines, etc. Device Control Plus permet aux administrateurs d’indiquer un nom et une description pour chaque stratégie de contrôle d’accès basé sur le rôle qu’ils créent. Pour un classement et un suivi faciles des stratégies, on peut les nommer selon la fonction à laquelle elles s’appliquent et préciser dans la description le service ainsi que d’autres détails clés du rôle.

Création de stratégies liées à un rôle

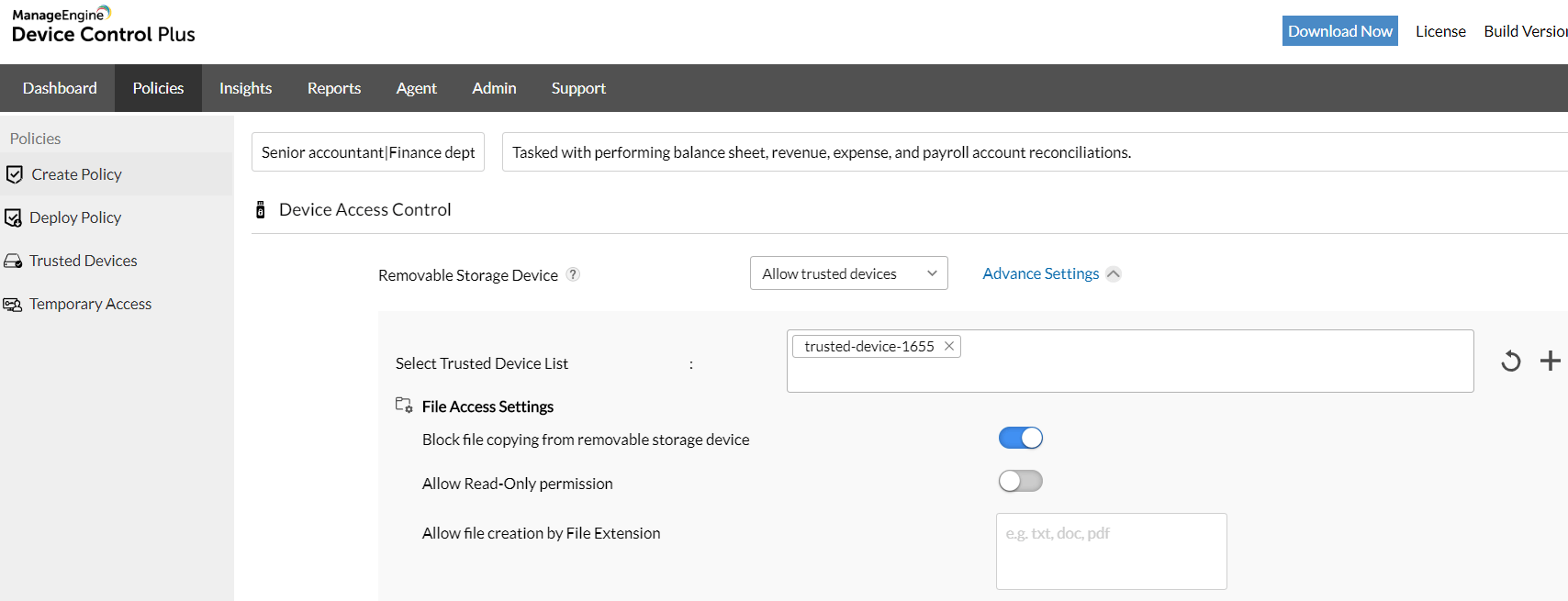

Une fois une stratégie nommée et sa description définie selon un rôle, on configure les paramètres. On ajoute d’abord à la liste verte les appareils appartenant aux principaux utilisateurs jouant un rôle administratif ou exécutif. On peut accorder à ces appareils une mobilité accrue/supérieure en matière d’accès à diverses données de leur service. Ensuite, pour la plupart des autres utilisateurs, on attribue des autorisations de lecture seule à leurs appareils ou certains droits délégués pour n’accéder qu’aux données cruciales selon les besoins de leurs fonctions, l’accès aux autres données restant limité.

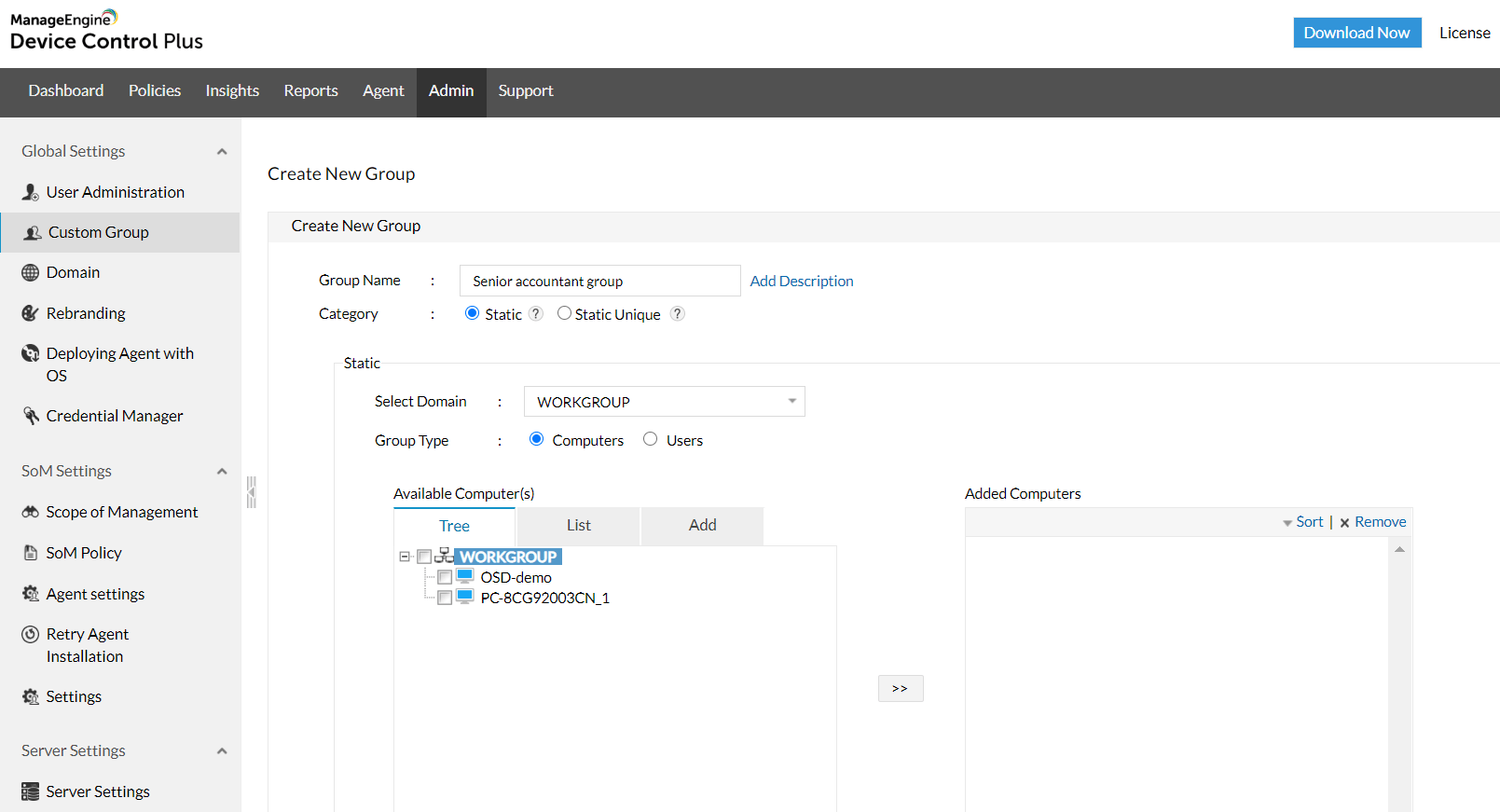

Association de stratégies à des ordinateurs cibles

On peut créer des groupes d’ordinateurs personnalisés pour les diverses unités opérationnelles d’une organisation. Toutefois, le cycle d’exécution de certaines tâches exigeant certains types de machines, on peut établir ces groupes selon les fonctions remplies par des utilisateurs ayant un poste donné. Ensuite, on applique simultanément les stratégies créées à des services entiers ou des utilisateurs jouant un rôle précis en les associant aux groupes personnalisés concernés.

Par exemple, considérons une entreprise nommée Zylker. Pour établir un dispositif RBAC, son administrateur informatique classe d’abord les membres selon leur rôle, service, hiérarchie organisationnelle ou géolocalisation conformément au choix de Zylker. Dans Device Control Plus, l’administrateur crée ensuite diverses stratégies de contrôle d’accès pour tous les rôles, avec des noms et des descriptions sur mesure, comme expliqué à la première étape.

La configuration des paramètres de chaque stratégie de Zylker suit la définition. L’administrateur ajoute à une liste verte les appareils appartenant aux principaux membres comme les directeurs pour leur accorder des privilèges élevés comme la copie de fichier ou l’écriture, tout en restreignant ceux des autres rôles. Par exemple, les auditeurs ou les contractuels peuvent recevoir des autorisations de lecture seule alors que leurs managers se voient attribuer un accès en écriture. Les appareils du CEO de Zylker sont ajoutés à la liste verte pour plus de mobilité.

La dernière étape du déploiement RBAC consiste à créer des groupes personnalisés selon l’affectation de rôle que l’administrateur de Zylker a effectuée à la première étape. Par exemple, il peut ajouter tous les ordinateurs appartenant à des télétravailleurs à un tel groupe, puis l’associer à une stratégie de contrôle ayant un accès en lecture seule activé.

Définition du contrôle d’accès basé sur le rôle (RBAC)

Le contrôle d'accès basé sur le rôle est le procédé consistant à attribuer des autorisations d’accès aux utilisateurs de l’organisation selon leurs rôles et les tâches qu’ils effectuent. Un tel dispositif de sécurité veille à ce que les utilisateurs n’aient accès qu’aux données ou fichiers nécessaires pour leur poste ou projet actuel. Dans les organisations ayant de grandes divisions, il est essentiel d’établir un système de contrôle d’accès basé sur le rôle pour éviter la perte de données.

Raisons de l’importance du contrôle d’accès basé sur le rôle (RBAC)

Nombre d’organisations étant divisées en plusieurs services ayant leur propre équipe de membres dédiés utilisant souvent leurs propres ordinateurs, le système de contrôle d’accès basé sur le rôle que permet Device Control Plus offre la meilleure solution RBAC pour obtenir une sécurité optimale. Si les autorisations d’accès aux fichiers reposent sur une série de règles s’appliquant universellement à toute l’organisation, les mesures de sécurité risquent de s’avérer trop rigides et d’entraver le workflow d’un membre ou trop laxistes et d’engendrer des failles cachées pour les pirates. La sécurité basée sur le rôle permet de concilier une sécurité optimale et la productivité en accordant divers niveaux d’autorisations aux utilisateurs selon leur rôle. Les utilisateurs autorisés peuvent facilement accéder aux données relatives à leur service et une fonction précise, l’accès à toutes les autres données de l’entreprise restant limité.

Raisons pour lesquelles Device Control Plus est la meilleure solution RBAC d’entreprise

Pour les grandes entreprises et les PME, Device Control Plus offre des fonctionnalités aidant les administrateurs à assurer un contrôle précis sur les appareils et l’activité des utilisateurs. Même en cas de nombreuses connexions d’appareil par jour, on détecte rapidement chaque appareil et lui applique des autorisations d’accès sur mesure selon le propriétaire et la pertinence de ses tâches de bureau. Chaque utilisateur peut afficher et transférer les données dont il a besoin, les autres de l’organisation restant intactes et protégées contre la divulgation ou l’altération. On peut aussi suivre et examiner les données déplacées. Les analystes exploitent ainsi les données d’audit pour renforcer l’efficacité de leur stratégie de contrôle d’accès basé sur le rôle.

Avantages de déployer des solutions RBAC

Degré de transparence optimal

L’organisation joue un rôle clé dans une cybersécurité hermétique. Grâce à la délégation d’autorisations respectant les protocoles de sécurité RBAC, les utilisateurs et les administrateurs connaissent clairement les fonctions du personnel et ses besoins en ressources. Cela permet d’améliorer notablement l’efficience administrative dans la création de stratégies.

Prévention de l’élévation de privilèges et la divulgation de données

Accordez des privilèges à différents utilisateurs selon leurs tâches à accomplir. Utilisez le contrôle d’accès basé sur le rôle pour limiter l’accès aux données vitales et garder en lieu sûr toutes les autres confidentielles.

Modèles de stratégie RBAC pour une affectation d’accès rapide et facile

Les moyens de contrôle d’accès basé sur le rôle qu’offre Device Control Plus permettent de préparer facilement des modèles de stratégie au préalable pour les divers rôles de l’organisation. On peut attribuer méthodiquement de nouveaux membres à une stratégie donnée selon leur fonction. Au besoin, on peut affiner rapidement les stratégies pour répondre aux exigences précises de l’individu.

Réponse aux besoins d’accès des utilisateurs et mise en conformité

Déployez une sécurité RBAC pour bien satisfaire les exigences de tous les membres de l’organisation en accordant certaines autorisations d’utilisateur. En parallèle, respectez toutes les normes et réglementations de confidentialité du secteur.

Contrôle d'accès basé sur le rôle - bonnes pratiques

Création de groupes personnalisés exclusifs et mise à jour des autorisations d’utilisateur selon certains attributs de fonction et les nouveaux membres

Créez des groupes personnalisés selon les services, les fonctions, etc. Pour protéger efficacement les données, les utilisateurs ne doivent accéder qu’à celles qu’exige leur rôle. Pour établir un contrôle plus strict, il faut subdiviser les groupes personnalisés en niveaux. Par exemple, la DSI d’une entreprise peut créer un groupe pour les ordinateurs appartenant aux stagiaires et un autre pour les ordinateurs destinés aux tuteurs et superviseurs.

Création de groupes personnalisés pour toutes les équipes transversales afin de garantir la sécurité des projets collaboratifs

Les organisations encouragent souvent la collaboration entre différents services, d’où la formation d’équipes de projet transversales. Bien que de nombreux membres aient différentes fonctions, ils peuvent tous avoir besoin d’accéder au même ensemble de données pour certaines tâches. Dans ce cas, on crée une liste verte pour les appareils appartenant aux membres concernés par un événement et on associe la stratégie créée spécialement pour leur appareil à un groupe personnalisé comprenant aussi les machines qu’ils utilisent.

Modification des stratégies et des privilèges d’utilisateur pour les actualiser à l’intégration de nouveaux membres

Comme il existe toujours un flux constant de membres nouveaux ou venant d’autres parties de l’organisation, il faut classer rapidement leurs appareils comme de confiance ou bloqués et intégrer leurs ordinateurs à un groupe personnalisé. Cette bonne pratique vaut aussi si des utilisateurs actuels reçoivent du nouveau matériel. Ce processus proactif garantit que les stratégies de contrôle d’accès des appareils et des fichiers s’appliquent dès la création de l’utilisateur et durant toute sa carrière dans l’entreprise. Son activité reste ainsi surveillée et la perte de données évitée.

Évitez les attaques liées aux fichiers avec un outil efficace de contrôle d’accès basé sur le rôle en téléchargeant une version d’évaluation gratuite de 30 jours de Device Control Plus !