- Home

- Qu’est-ce qu’une menace interne ?

Les organisations rencontrent de nombreux défis pour protéger leurs données sensibles et biens numériques contre les cybermenaces évolutives. Les vastes cyberattaques font souvent la une des journaux, mais les menaces internes s’avèrent tout aussi dangereuses.

Qu’est-ce qu’une menace interne ?

Une menace interne est un risque de sécurité provenant des utilisateurs ayant un accès légitime au réseau et aux bases de données d’une organisation. Il peut s’agir d’employés actuels ou anciens et de fournisseurs ou partenaires tiers avec des identifiants utilisateur légitimes. Les menaces internes ne sont pas faciles à identifier car l’utilisateur à leur origine dispose d’un accès valable et autorisé au réseau, rendant difficile sa distinction des utilisateurs normaux.

Classement des menaces internes

Toutes les menaces internes ne sont pas provoquées par des utilisateurs dans un but malveillant. Parfois, un défaut de sensibilisation ou la négligence entraîne une violation de sécurité. Selon l’intention de l’utilisateur, on classe les menaces internes dans les catégories suivantes :

1. Menaces internes malveillantes

Ces menaces sont provoquées par un utilisateur cherchant à nuire à son organisation ou exploiter des données confidentielles à son profit. Sa connaissance d’initié facilite souvent le fait de mener des attaques néfastes sans susciter la suspicion.

2. Menaces internes accidentelles

Ces menaces involontaires résultent souvent d’une formation insuffisante ou de l’ignorance des règles de sécurité. Des actes comme un mauvais usage de données sensibles ou la prise au piège de messages de phishing les entraînent.

3. Menaces internes négligentes

Un utilisateur négligent n’a pas forcément une mauvaise intention, mais son imprudence crée un risque majeur. Il peut ne pas suivre les stratégies de sécurité, mal configurer des systèmes ou utiliser des mots de passe faibles. Il existe deux types d’utilisateur négligent :

- i. Pions : utilisateurs amenés par des pratiques d’ingénierie sociale à commettre des actes malveillants. Par exemple, utilisateur qu’un imposteur manipule pour divulguer des données sensibles.

- ii. Idiots : utilisateurs qui ne respectent pas les procédures de sécurité. Par exemple, utilisateur qui stocke des données client sensibles sur son appareil personnel, sachant qu’il viole les règles de sécurité.

L’impact des menaces internes dépasse celui d’autres cyberattaques à cause de l’accès légitime, la confiance inhérente et les privilèges élevés que possèdent les utilisateurs. La connaissance d’initié des systèmes et la capacité de contourner les défenses permettent une non-détection prolongée.

Une grave attaque interne a frappé Twitter en 2020, plusieurs comptes très en vue, dont ceux d’Elon Musk, de Barack Obama et de Bill Gates, étant compromis. Des attaquants ont obtenu un accès illicite à ces comptes et publié des tweets étayant une arnaque qui promettait de doubler sa mise en envoyant des bitcoins à une adresse donnée. Ces tweets trompeurs devenant viraux, ils ont créé un grave malaise et doute chez les utilisateurs de la plateforme. La violation résultait d’une stratégie d’ingénierie sociale bien exécutée, les attaquants utilisant des techniques de phishing pour obtenir des détails de connexion auprès d’employés de Twitter. L’équipe de sécurité de Twitter a vite agi pour éliminer les tweets frauduleux et reprendre en mains les comptes concernés. L’incident a soulevé de graves questions sur la sécurité des médias sociaux et souligné le risque de menaces internes.

Flux d’attaque type

On peut exposer comme suit les étapes d’une attaque interne :

- 11Définir le but de l’attaque et identifier les systèmes cibles correspondant aux mobiles.

- 22Exploiter l’accès légitime pour violer le système.

- 33Élever les privilèges et utiliser la connaissance de l’infrastructure de l’organisation pour exploiter des vulnérabilités octroyant un niveau d’accès supérieur.

- 4Identifier et collecter les données cibles.

- 5Effacer les traces en supprimant les journaux et altérant l’horodatage pour éviter la détection.

- 6Exfiltrer les données volées du réseau de l’organisation et quitter le système.

Détection des menaces internes

La détection des menaces internes s’avère lourde car elle exige un contrôle constant d’un comportement anormal des utilisateurs.

Voici des indices et des actes pour détecter les menaces internes :

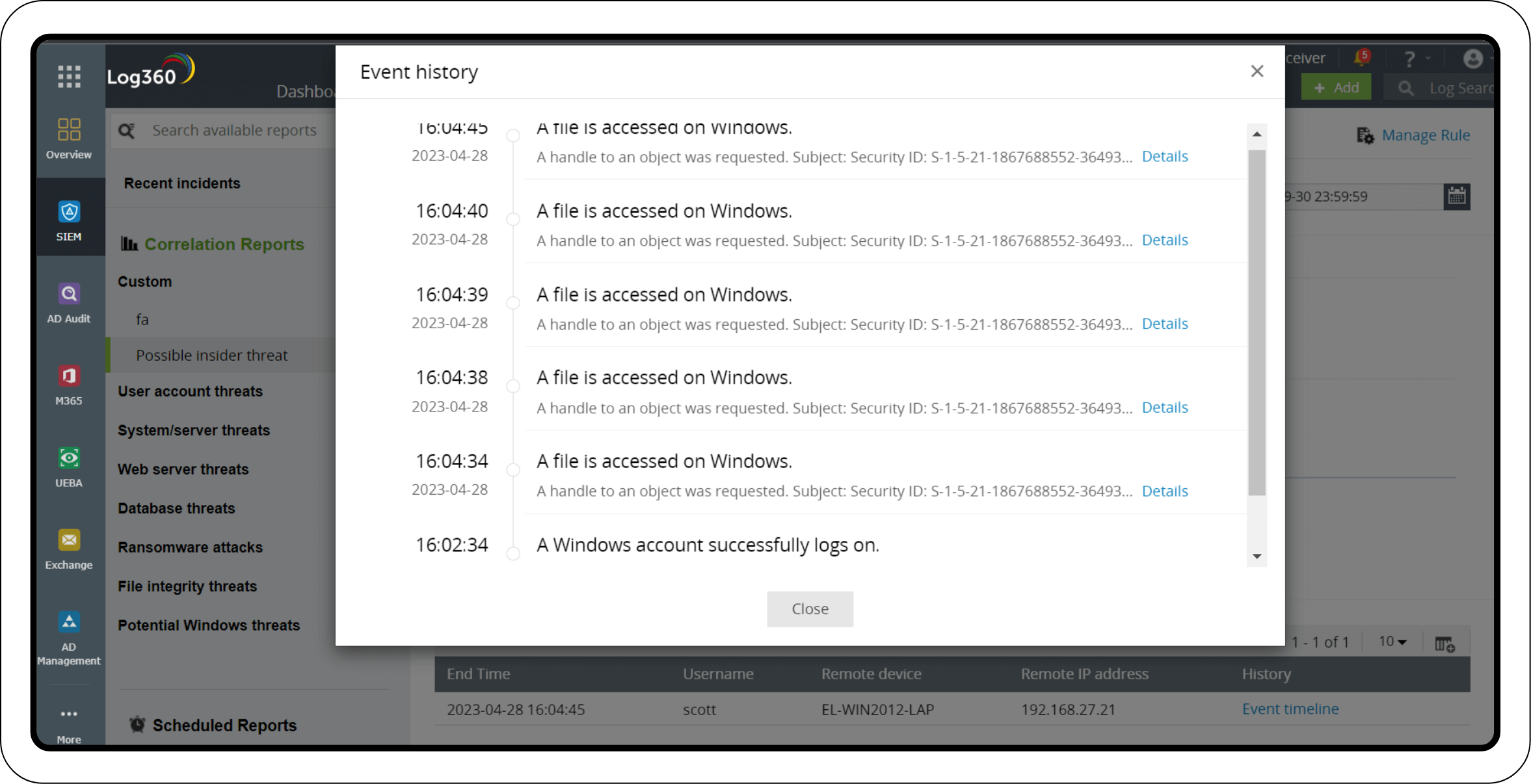

- Modèle d’accès inhabituel, comme un employé tentant de se connecter à un système ou d’ouvrir des fichiers en dehors de ses tâches attribuées ou ses heures de travail.

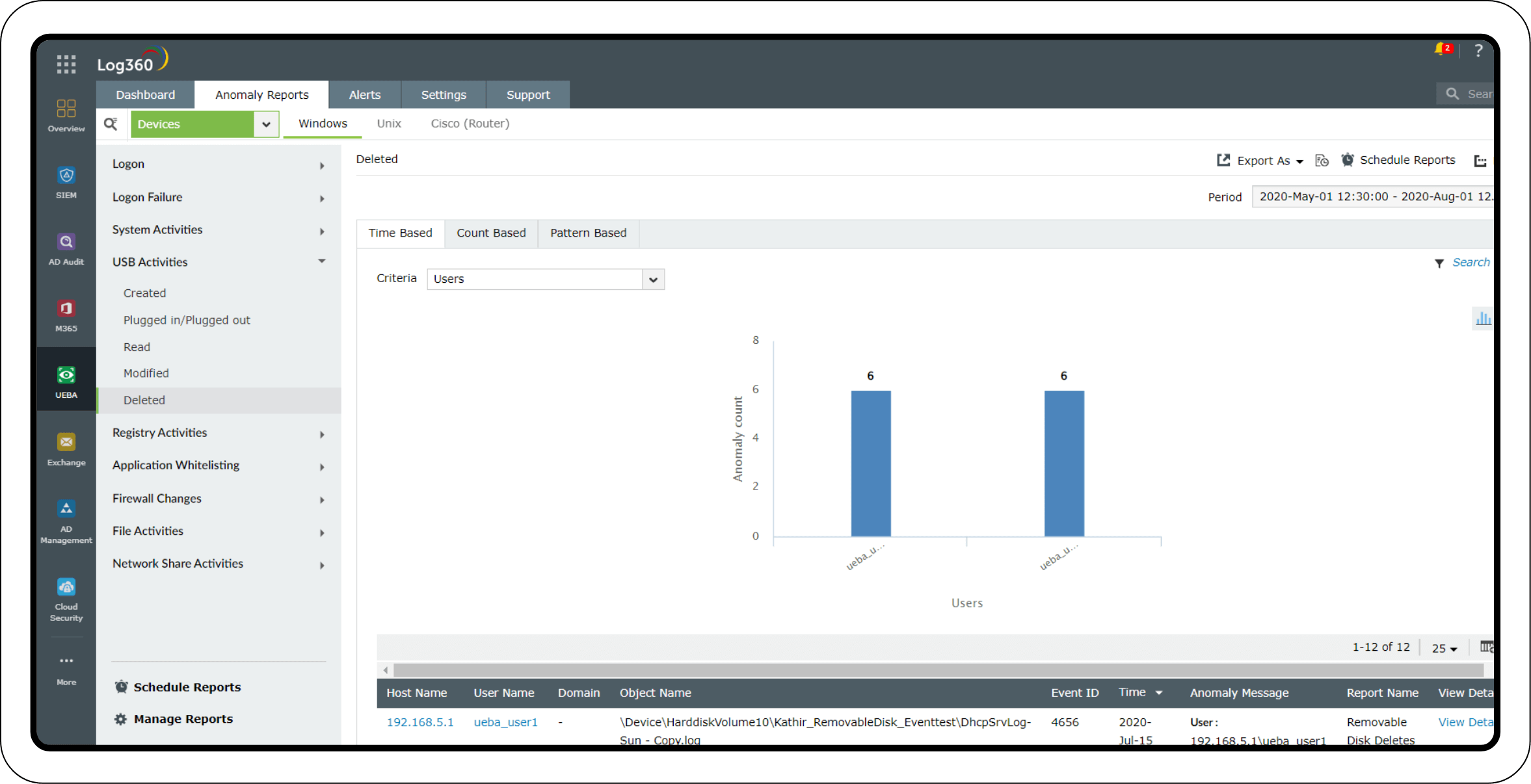

- Changement de comportement soudain de l’utilisateur, comme l’accès à un volume de données anormalement grand ou la copie de documents confidentiels sur des périphériques de stockage amovibles. L’utilisation non autorisée ou la tentative d’élever des privilèges doit déclencher des alarmes.

- Un changement marqué dans le comportement d’un employé au travail, son attitude ou des soucis financiers imprévus peuvent motiver des menaces internes.

- Les indices d’activité non autorisée comprennent aussi les échecs de connexion, les lieux de connexion inhabituels ou l’accès récurrent à des espaces interdits.

Prévention des menaces internes

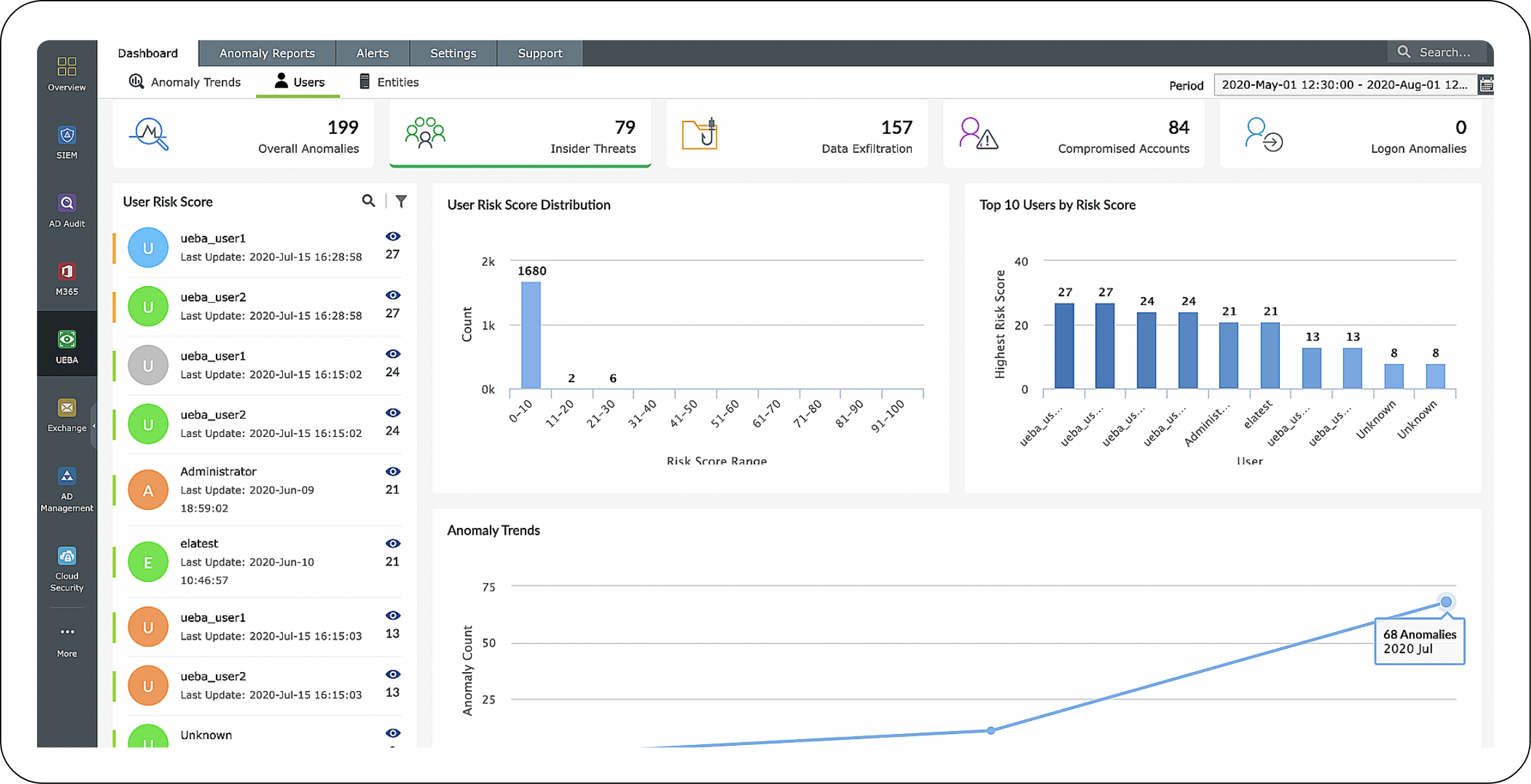

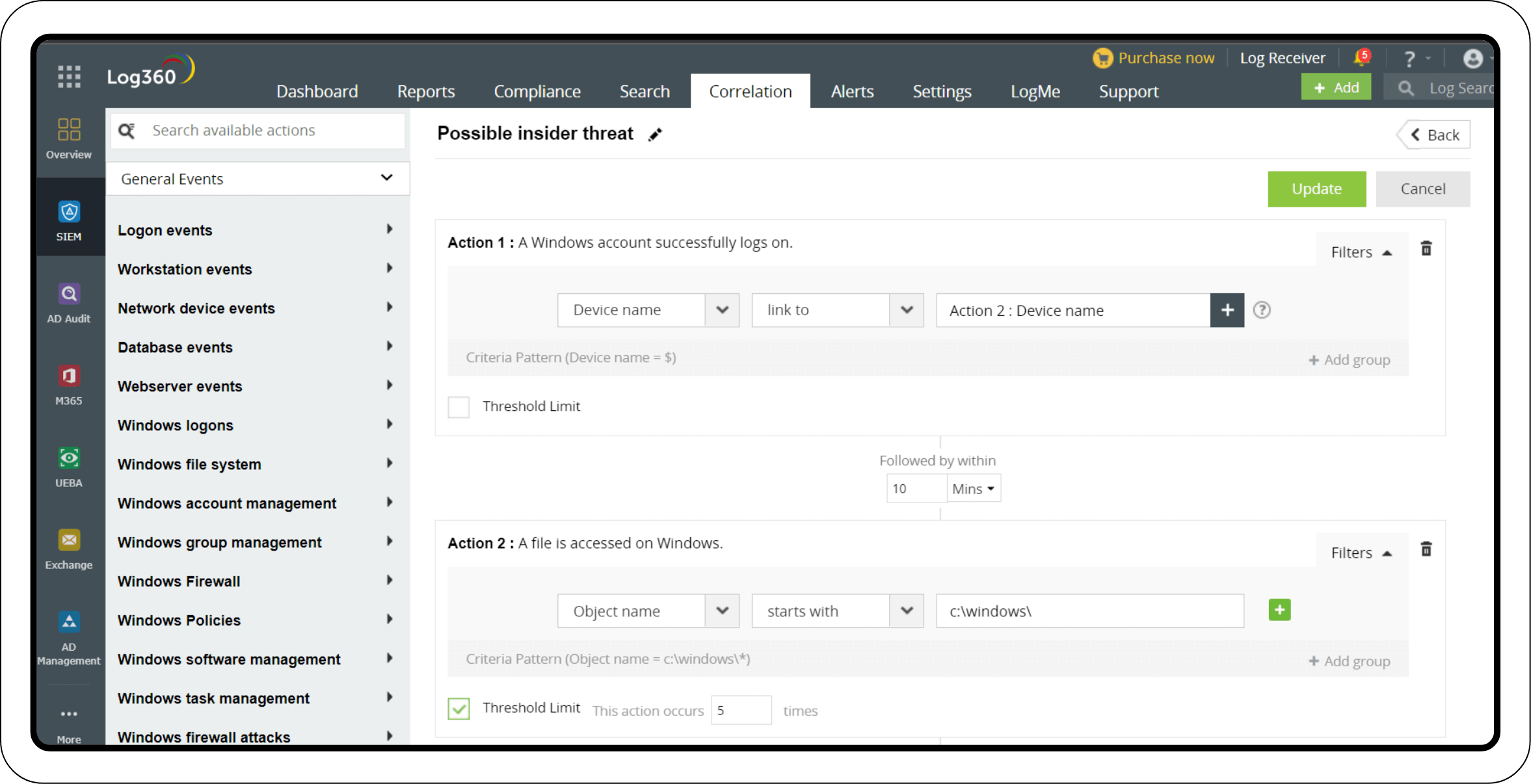

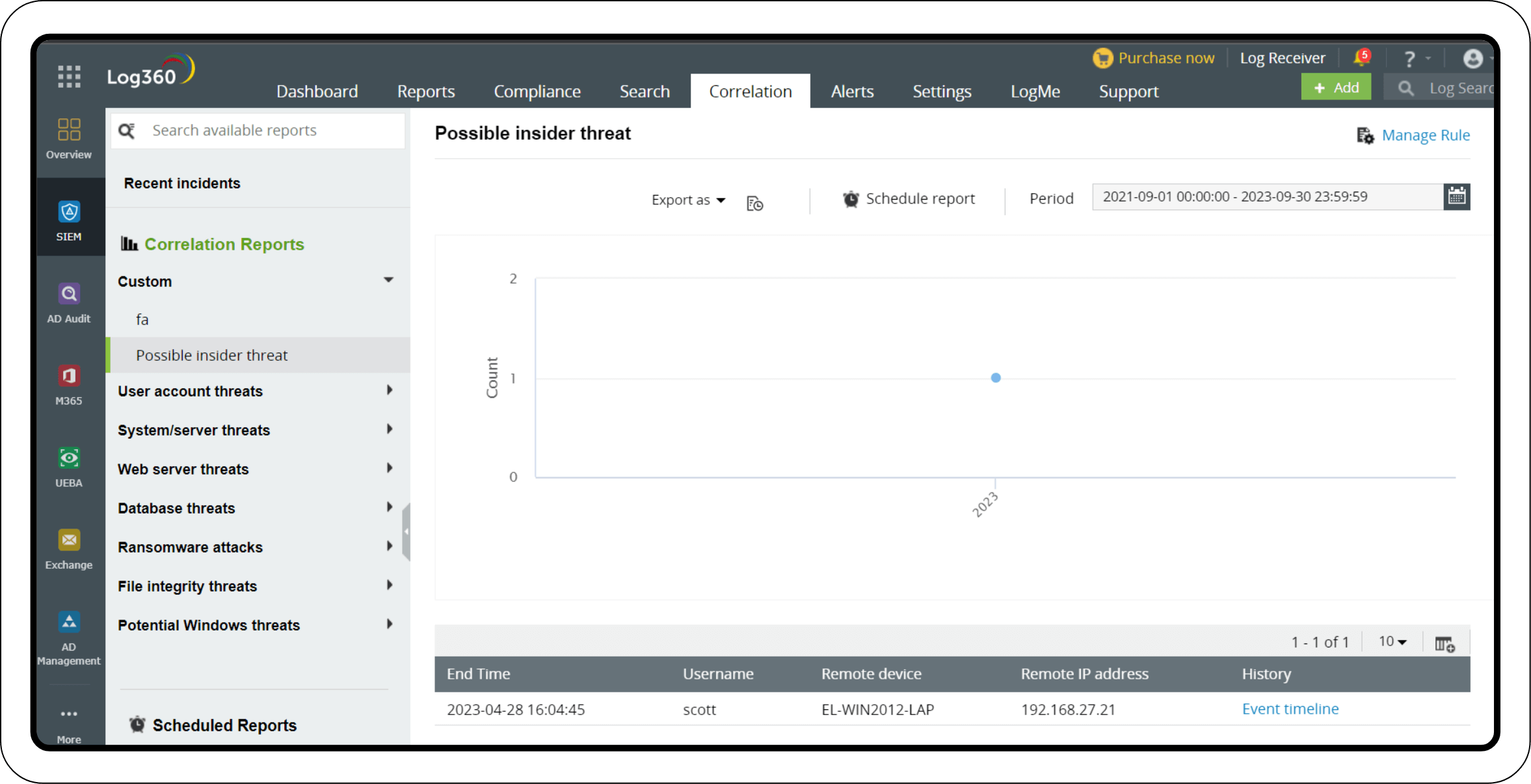

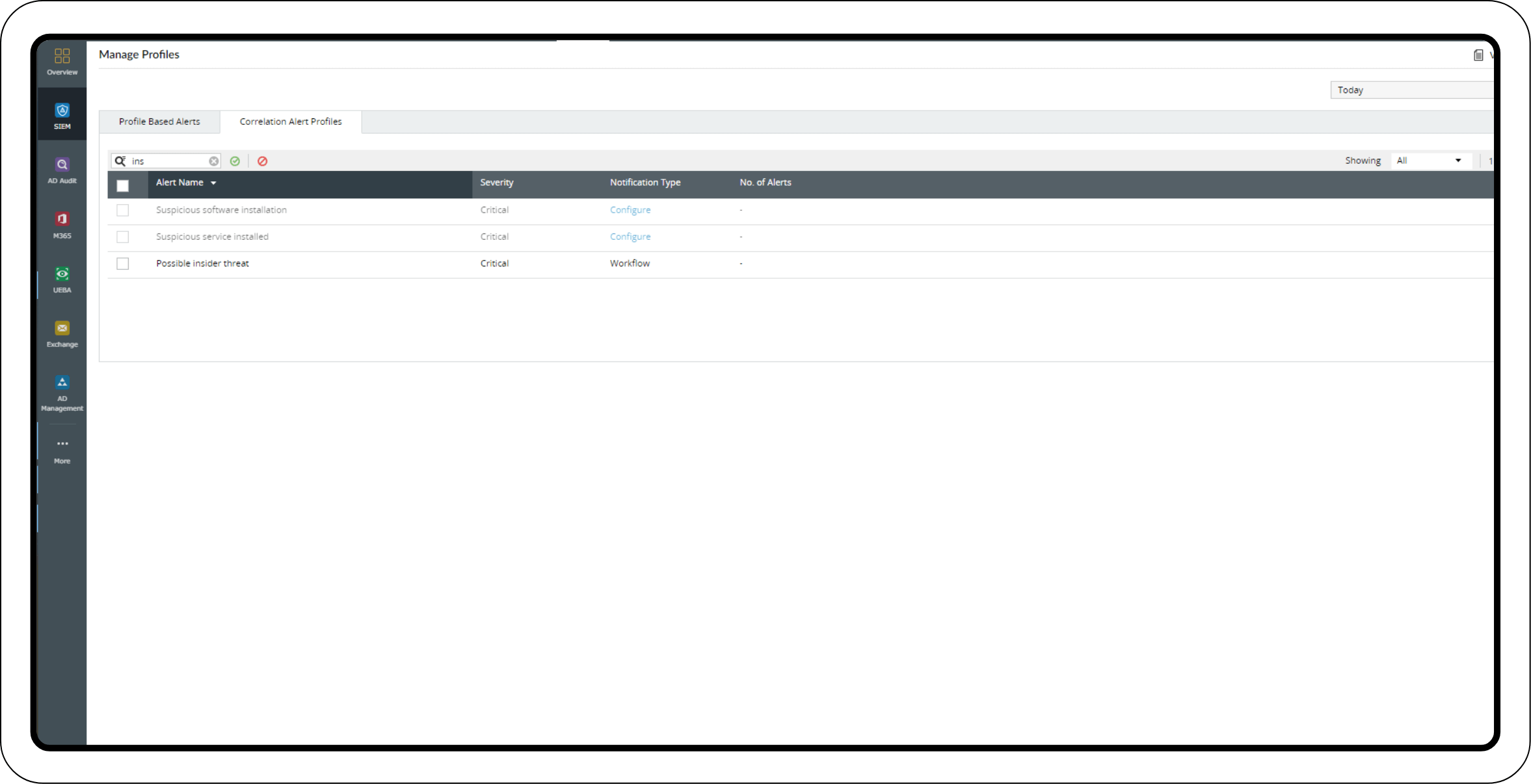

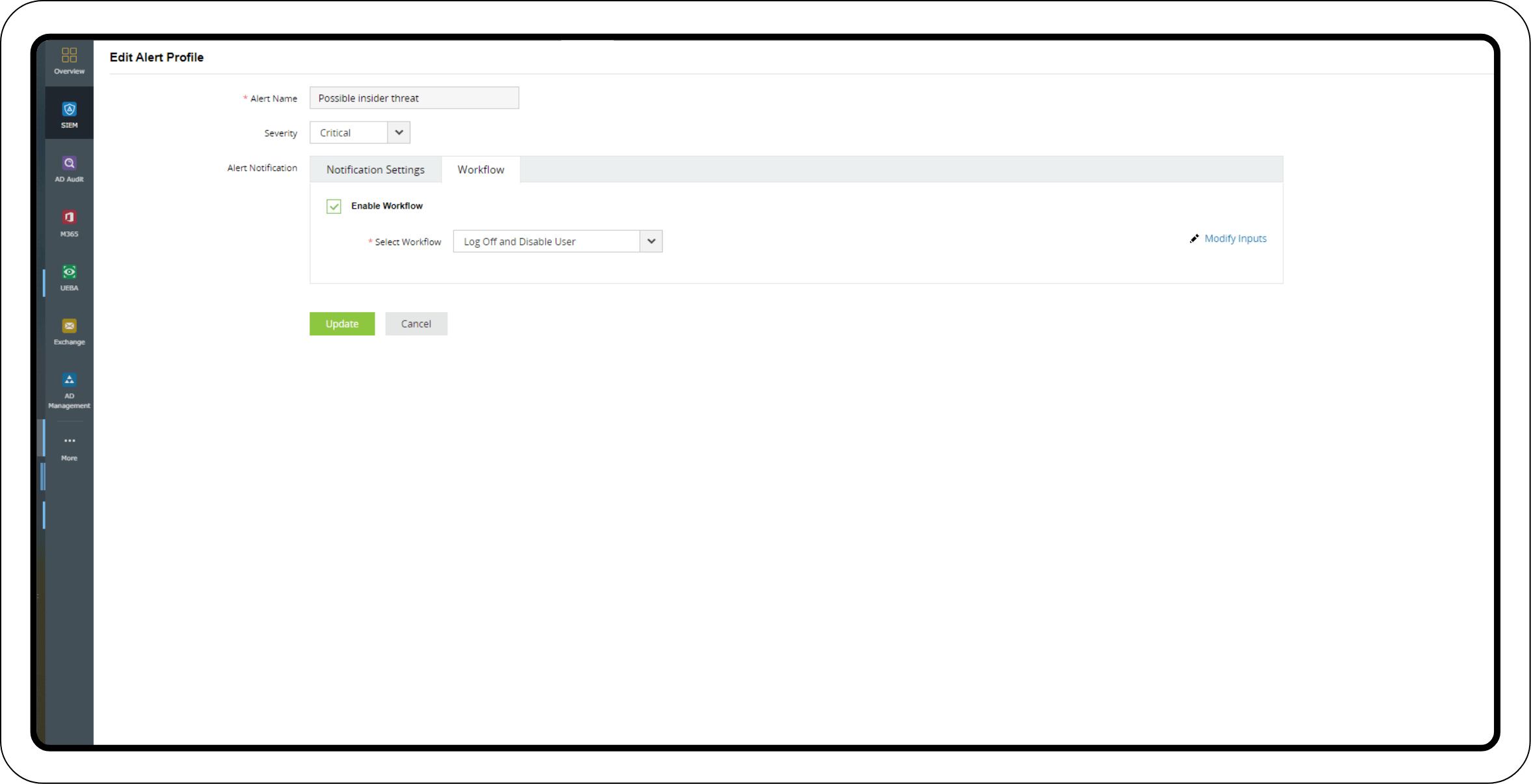

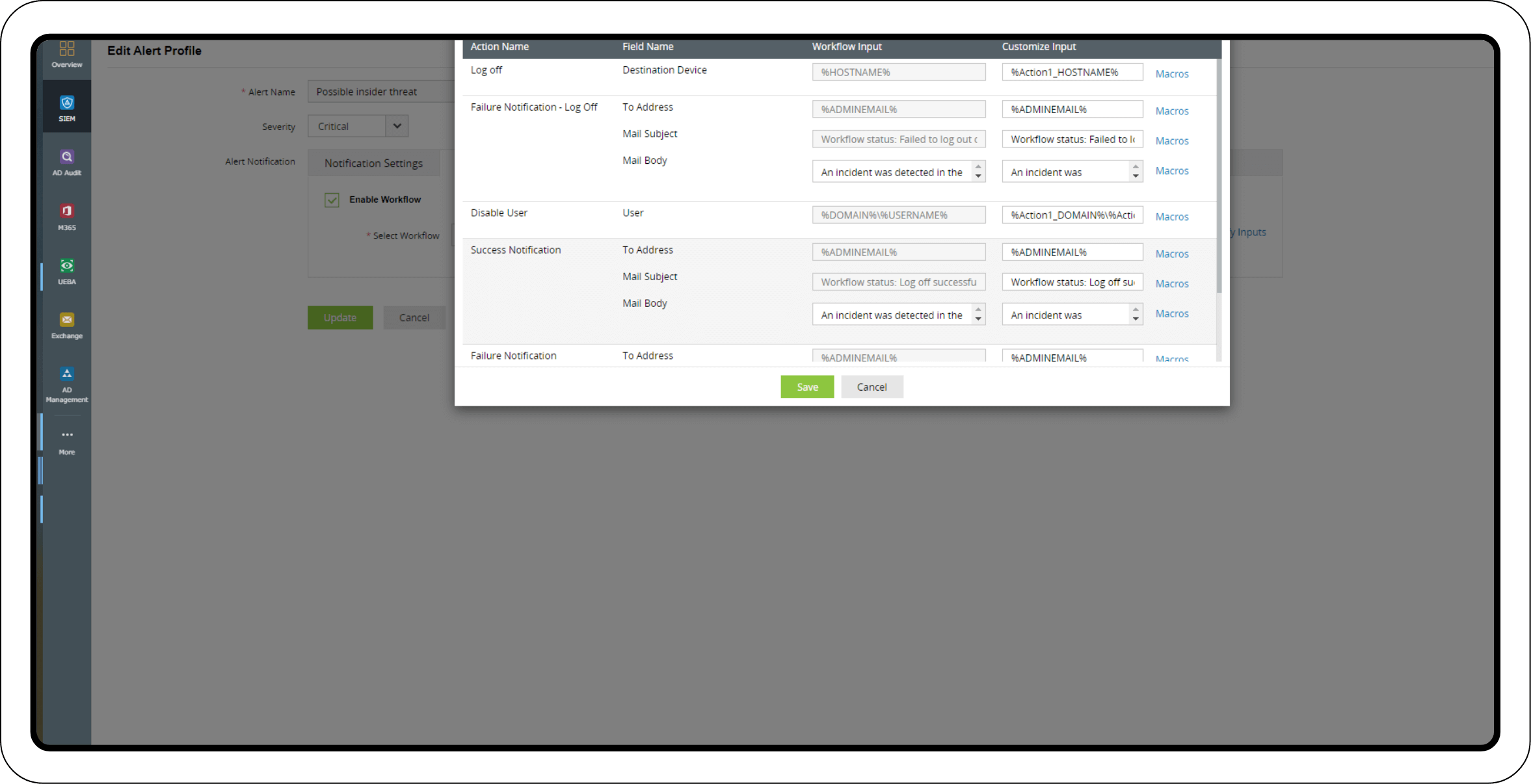

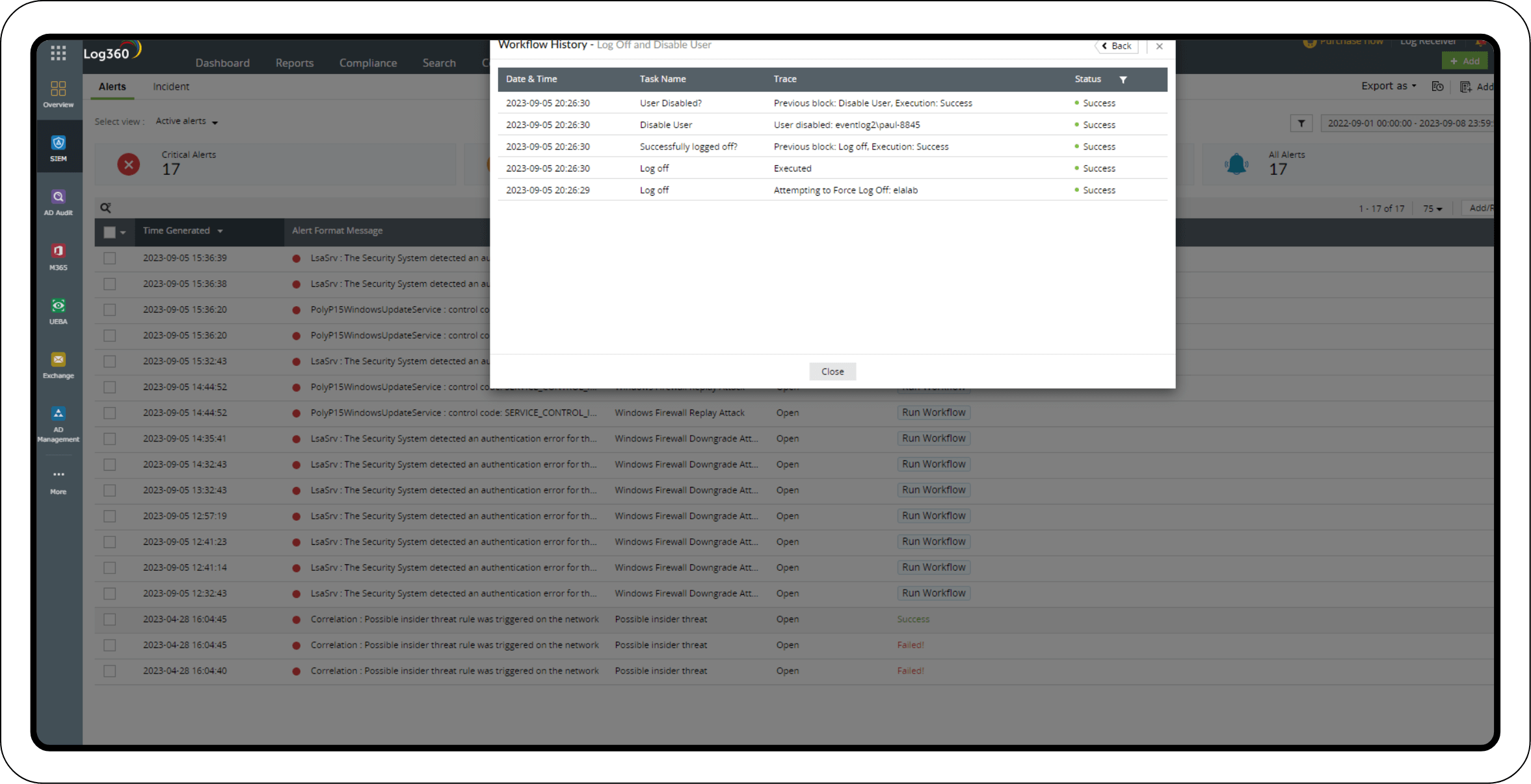

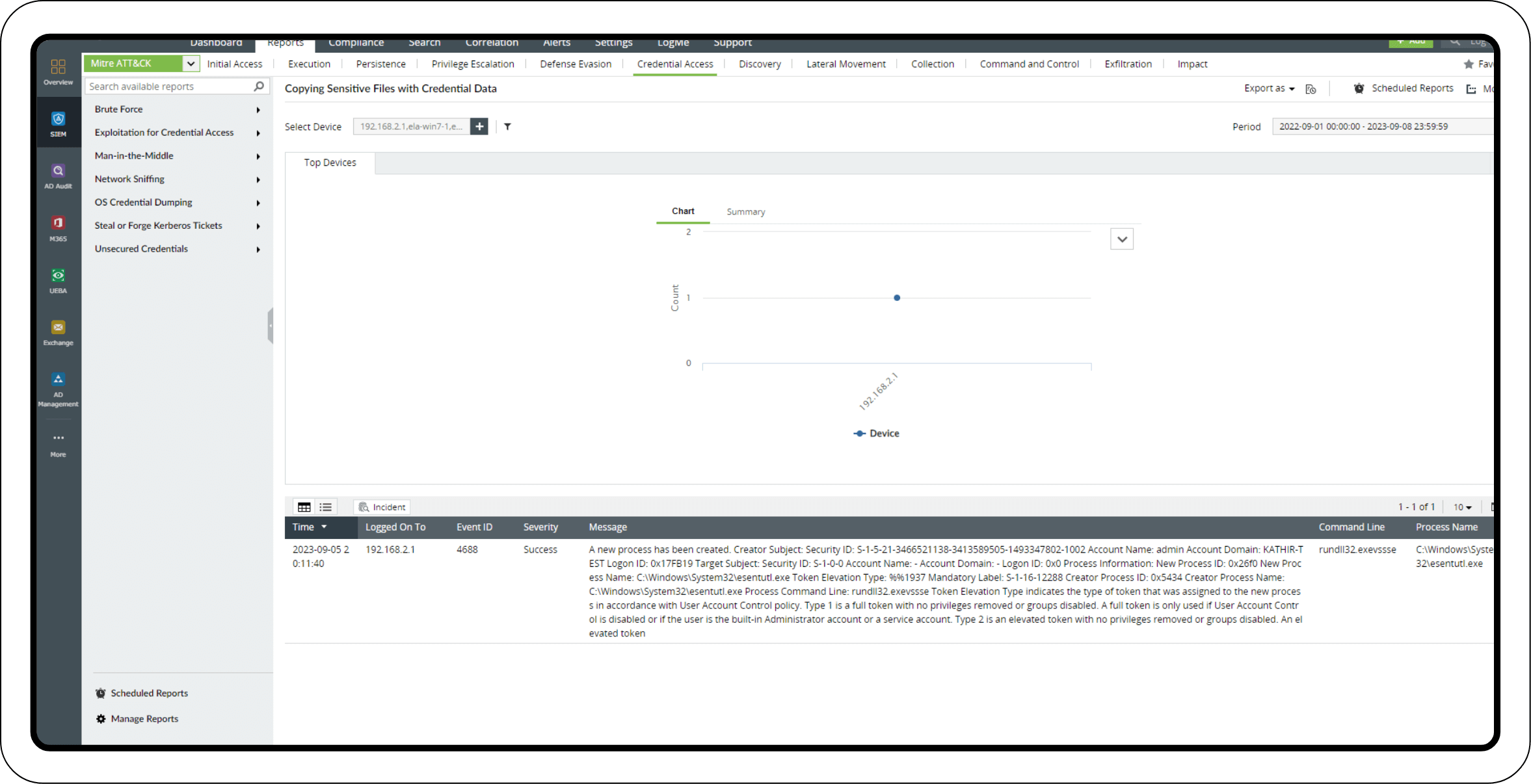

Un plan de défense multiniveau est nécessaire pour gérer les menaces internes. Les outils de sécurité offrant des fonctionnalités comme l’analyse comportementale des utilisateurs et des entités (UEBA) et la veille sur les menaces sont des points clés de la stratégie. En créant des bases de comportement type des utilisateurs et des entités, l’UEBA à moteur ML détecte les écarts, signes de comportement malveillant. Combinée à l’analyse réseau en temps réel, elle permet la détection rapide des événements anormaux, l’équipe de sécurité pouvant alors agir avant tout grave dommage.

Une solution SIEM qui intègre l’UEBA à la veille sur les menaces et la réponse aux incidents aide l’organisation à gérer les menaces internes.

En outre, elle peut réduire le risque d’accès non autorisé en adoptant des restrictions d’accès strictes, le principe du privilège minimum et une surveillance constante des comptes privilégiés.

Des campagnes régulières de formation et sensibilisation du personnel jouent aussi un rôle clé dans la prévention. La promotion d’une culture de sensibilisation à la cybersécurité incite le personnel à se responsabiliser pour signaler immédiatement une activité suspecte, permettant une intervention rapide.