Excellez dans les bonnes pratiques de protection des données avec notre solution SIEM unifiée !

Exclusion de responsabilité : ce guide cite des conseils et des documents sur la loi HIPAA publiés par le site Web du Département de la santé et des services sociaux (HSS) et le Bureau d’impression du gouvernement des États-Unis.

Aperçu de la conformité HIPAA

La loi Health Insurance Portability and Accountability Act de 1996 est une série de réglementations visant à :

- Assurer la confidentialité et l’intégrité des données à caractère personnel (PII), des renseignements médicaux protégés (PHI) et des données numériques de santé protégées (ePHI) des patients.

- Protéger les salariés en rendant leurs régimes d’assurance maladie portables et renouvelables lorsqu’ils changent d’emploi.

- Définir des directives pour les régimes collectifs et les polices d'assurance vie.

D’après le d document officiel, cette loi a pour but de :

« Modifier le code fiscal américain de 1986 pour améliorer la portabilité et le maintien de la couverture d’assurance maladie des domaines collectif et individuel, lutter contre le gaspillage, la fraude et les abus en matière d’assurance et de soins de santé, promouvoir l’usage de comptes d’épargne pour soins médicaux, améliorer l’accès à des services et une couverture de soins à long terme, simplifier l’administration de l’assurance maladie et à d’autres fins. »

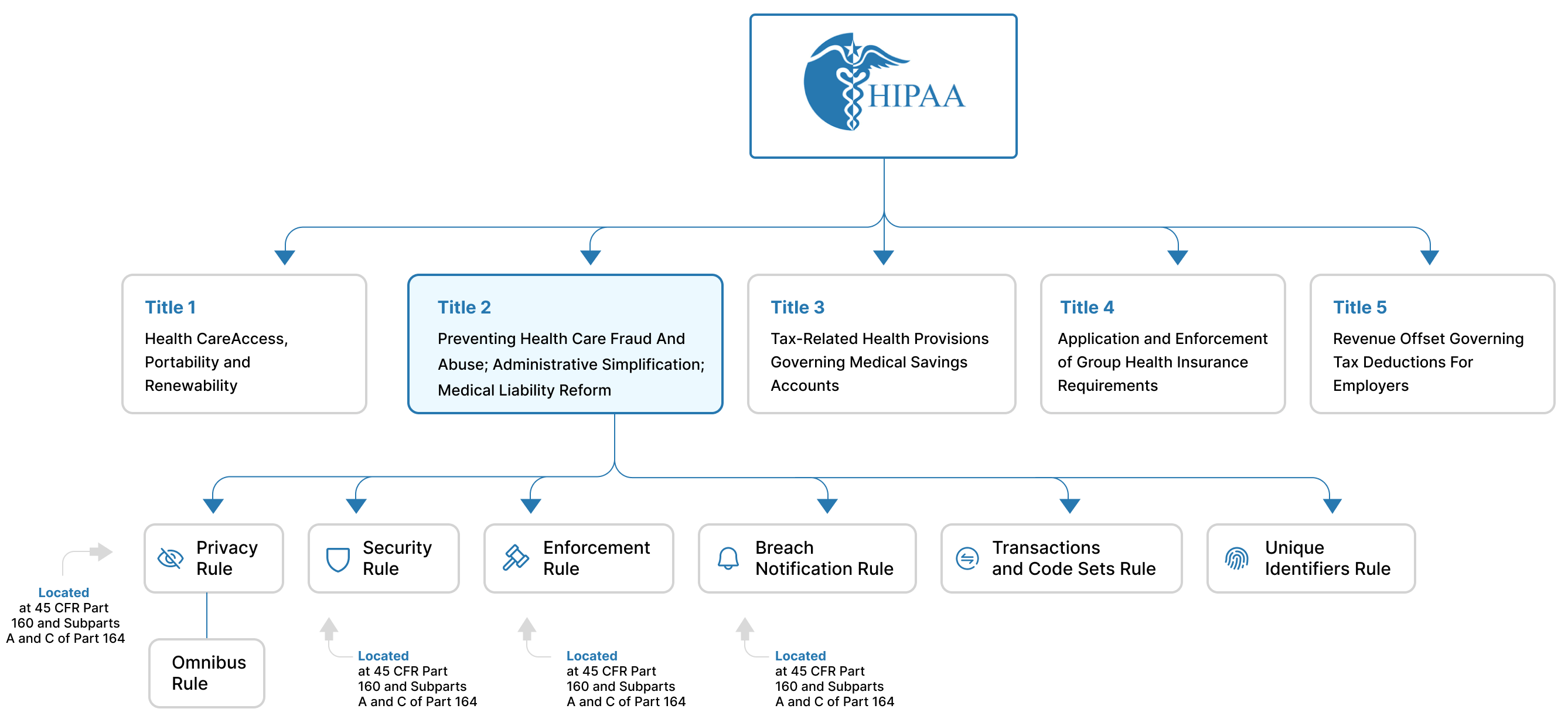

La loi HIPAA se structure en cinq titres :

- Titre I -- Accès aux soins de santé, portabilité et renouvelabilité : garantit la couverture d’assurance maladie des salariés et de leurs personnes à charge lors d’un changement ou d’une perte d’emploi.

- Titre II -- Prévention de la fraude et l’abus aux soins de santé ; simplification administrative ; réforme sur la responsabilité médicale : porte sur la fixation de directives pour établir un programme de lutte contre la fraude et l’abus et pour la bonne transmission des données de santé.

- >Titre III -- Dispositions fiscales en matière de santé : établit des règles pour les comptes de frais médicaux avant impôts.

- Title IV -- Application et respect des exigences de régime collectif d’assurance maladie : établit des règles pour les régimes collectifs d'assurance maladie.

- Title V -- Compensations financières : régit les mesures fiscales et les compensations en faveur des actions de santé.

En termes de confidentialité et de sécurité des données, les dispositions de simplification administrative que contient le titre II sont les plus importantes. Elles obligent le Département de la santé et des services sociaux (HHS) à créer des normes pour la transmission efficace, sure, confidentielle et fiable des données de santé. Notez que les dispositions de simplification administrative s’adressent directement au HHS et lui donnent des directives pour créer les normes, plutôt que de les établir lui-même.

Conformément aux exigences de simplification administrative du titre II, le HHS a élaboré six règles :

- Règle de confidentialité

- Règle de sécurité

- Règle de notification de violation

- Règle d’application

- Règle d’opérations et de jeux de codes

- Règle d’identifiants uniques

Outre ces six règles, le HHS a élaboré une règle générale que l’on peut considérer comme faisant partie de la règle de confidentialité. La règle générale consiste en des mises à jour et des modifications des normes existantes. Voir la figure 1 pour une illustration du cadre de la loi HIPAA.

Figure 1: cadre de la loi HIPAA avec des détails sur les titres et les règles

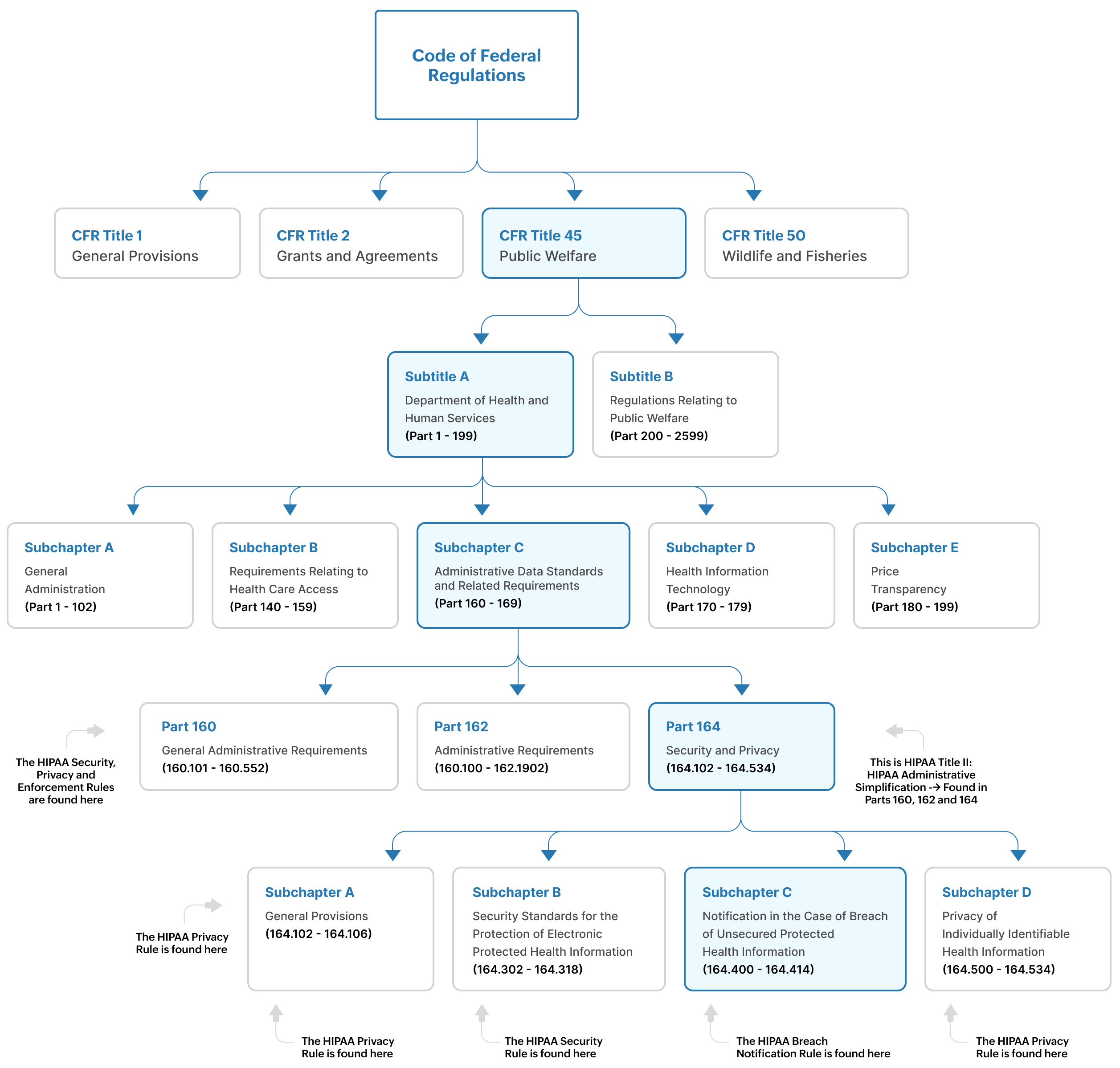

Ces six règles consistent en plusieurs normes élaborées par le HHS. Ces normes ont été codifiées dans le code de réglementation fédérale (CFR). Elles figurent dans plusieurs parties du CFR. (voir figure 2).

Figure 2: emplacement des règles et exigences HIPAA dans le code de réglementation fédérale

Comme l’indiquent les figures 1 et 2 :

- La règle de confidentialité figure à la section 45 partie 160 et sous-parties A et E de partie 164.

- La règle de sécurité figure à la section 45 partie 160 et sous-parties A et C de partie 164.

- La règle d’application figure aux sous-parties C, D et E de la section 45 partie 160.

- La règle de notification de violation figure à la section 45 partie 164, 164.400-164.414.

Les dispositions de la section 45 sont administrées par le HHS et d’autres agences fédérales intervenant dans les programmes de protection sociale.

Public concerné

La loi HIPAA ne s’applique qu’aux entités et individus opérant aux États-Unis. Elle décrit deux groupes d’établissements devant s’y conformer :

Entités visées (EV) :

Prestataire de soins de santé, fournisseur de régime d’assurance maladie ou organisme de traitement chargé de transmettre des données de santé relevant de la loi HIPAA. Exemples : médecin, thérapeute, dentiste, hôpital, compagnie d’assurance maladie et organisme public qui règle les soins de santé d’un patient.

Partenaires commerciaux (PC) au service des EV :

Tiers (individu ou entité) qui exerce certaines fonctions ou exécute des tâches au nom d’une entité visée, pouvant impliquer l’utilisation ou la divulgation de données personnelles. Exemples : MSP, prestataire informatique, opérateur de communication et fournisseur de stockage cloud.

Voici un guide du HHS pour déterminer si vous êtes une entité visée ou pas

Exigences HIPAA

Le titre II de la loi HIPAA (connu notablement pour les dispositions de simplification administrative) vise à améliorer l’efficacité du système de santé en établissant des normes d’opération de santé électronique et assurant la protection des données médicales. Les exigences du titre II figurent dans les règles de confidentialité, de sécurité, de notification de violation, d’application, d’opérations et de jeux de codes et d’identifiants uniques comme fixé par le HHS. On peut les trouver dans les parties 160, 162 et 164 de la section 45 CFR.

Règle de confidentialité

La règle de confidentialité vise à protéger les données de santé personnelles (ou PHI). Cela couvre les renseignements sur la santé physique ou mentale du patient, les soins reçus par le patient et les règlements afférents. La règle de confidentialité garantit les droits des individus à accéder à leurs données de santé. Elle oblige aussi les CE et BA à obtenir une autorisation écrite des patients pour divulguer des données de santé dépassant le cadre des opérations de traitement, de règlement et de soins.

Règle de sécurité

Si la règle de confidentialité s’attache à établir les données de patient à protéger, la règle de sécurité définit les normes relatives aux modalités de protection. Elle met l’accent sur les moyens d’assurer l’intégrité et la disponibilité des données en examinant leurs conditions de stockage, d’audit, de transmission, etc. La règle de sécurité impose d’établir des outils et des stratégies qui protègent les données ePHI contre des entités susceptibles de vouloir les détourner.

Elle fixe des mesures administratives, physiques et techniques pour la protection des données PHI. (voir figure 3).

Figure 3: la règle de sécurité HIPAA comprend des mesures administratives, physique

Les mesures administratives sont des stratégies et des procédures garantissant qu’une entité visée ou un partenaire commercial peut détecter les risques ou la falsification de données ePHI.

Les mesures physiques garantissent que les acteurs ont établi des mécanismes de contrôle pour limiter l’accès physique à leurs locaux au seul personnel autorisé. Elles obligent aussi les acteurs à appliquer des stratégies pour un accès physique adéquat aux appareils, postes de travail, serveurs, etc.

Les mesures techniques obligent les acteurs à :

- Mettre en place et investir dans des solutions techniques qui offrent des mécanismes de contrôle pour ne permettre qu’un accès autorisé aux données ePHI.

- Déployer les outils requis, comme une solution de gestion des informations et des événements de sécurité (SIEM), pour détecter, analyser et examiner l’activité des serveurs contenant des données ePHI.

- S’assurer que les données ePHI ne sont pas falsifiées, sabotées ou détruites.

- Protéger contre les attaques de type interception qui tentent de détourner dans un but malveillant des données ePHI circulant dans un réseau.

Règle de notification de violation

Cette règle expose les procédures que les CE et les BA doivent suivre en cas de violation de données ePHI non sécurisées. Les données ePHI non sécurisées sont des données médicales de patient n’ayant pas été chiffrées ou protégées par des mesures de sécurité, les rendant vulnérables et aisément accessibles par une entité non autorisée.

La règle fournit des instructions claires quant au moment d’aviser les individus concernés, le HHS et la presse en cas de violation. Elle fournit aussi des détails sur la façon de communiquer une notification de violation et la documentation requise à des fins d’audits.

Règle d’opérations et de jeux de codes

Cette règle établit des normes nationales pour les opérations de santé électroniques comme les demandes, les avis de règlement, les questions d’éligibilité ou sur l’état des demandes. Elle expose des jeux de codes précis que les acteurs de la santé doivent utiliser dans leurs pratiques de facturation et de suivi : ICD (classification internationale des maladies), CPT (terminologie de procédure actuelle), et HCPCS (système de codage de procédure commun) for healthcare organizations to use in their billing and reporting practices.

Règle d’identifiants uniques

Par l’utilisation d’ identifiants uniques, cette règle garantit l’identification exacte des entités intervenant dans les activités et les opérations de santé. Par exemple, des identifiants de fournisseurs nationaux (NPI) servent à identifier les prestataires de soins. Un autre identifiant important est celui des régimes d’assurance maladie (HPID).

Règle d’application

Le Bureau des droits civils (OCR) du HHS supervise l’application des règles de confidentialité et de sécurité. Les entités visées et les partenaires commerciaux risquent des sanctions en cas de violation HIPAA. La règle d’application expose les procédures d’enquête en cas de violation HIPAA.

Outre ces six règles, la règle générale a été publiée par le HHS en 2013 pour renforcer et étendre certaines dispositions de la loi HIPAA, surtout celles relatives à la confidentialité et la sécurité des données de santé protégées. Elle entraîne des améliorations et mises à jour majeures des règles de confidentialité, de sécurité, d’application et de notification de violation de la loi HIPAA.

Voici les principaux changements de la règle générale : élargissement des responsabilités du partenaire commercial, sanctions aggravées en cas de non-conformité, exigences de notification de violation plus strictes et droits du patient accrus.

Resources

comment protéger la confidentialité des patients par la mise en conformité HIPAA

Renforcement de la sécurité informatique des acteurs de la santé : plan stratégique condensé

Liste de contrôle à 7 points pour une sécurité informatique fiable dans le secteur de la santé

Cyberattaques dans un hôpital

Log360 permet à Guthrie Medical Group de vérifier aisément les modifications de son infrastructure informatique

En savoir plusInvivoscribe Technologies, Inc. détecte efficacement les menaces et combat les cyberattaques avec Log360

En savoir plusComment les solutions SIEM aident les organisations à respecter les exigences HIPAA

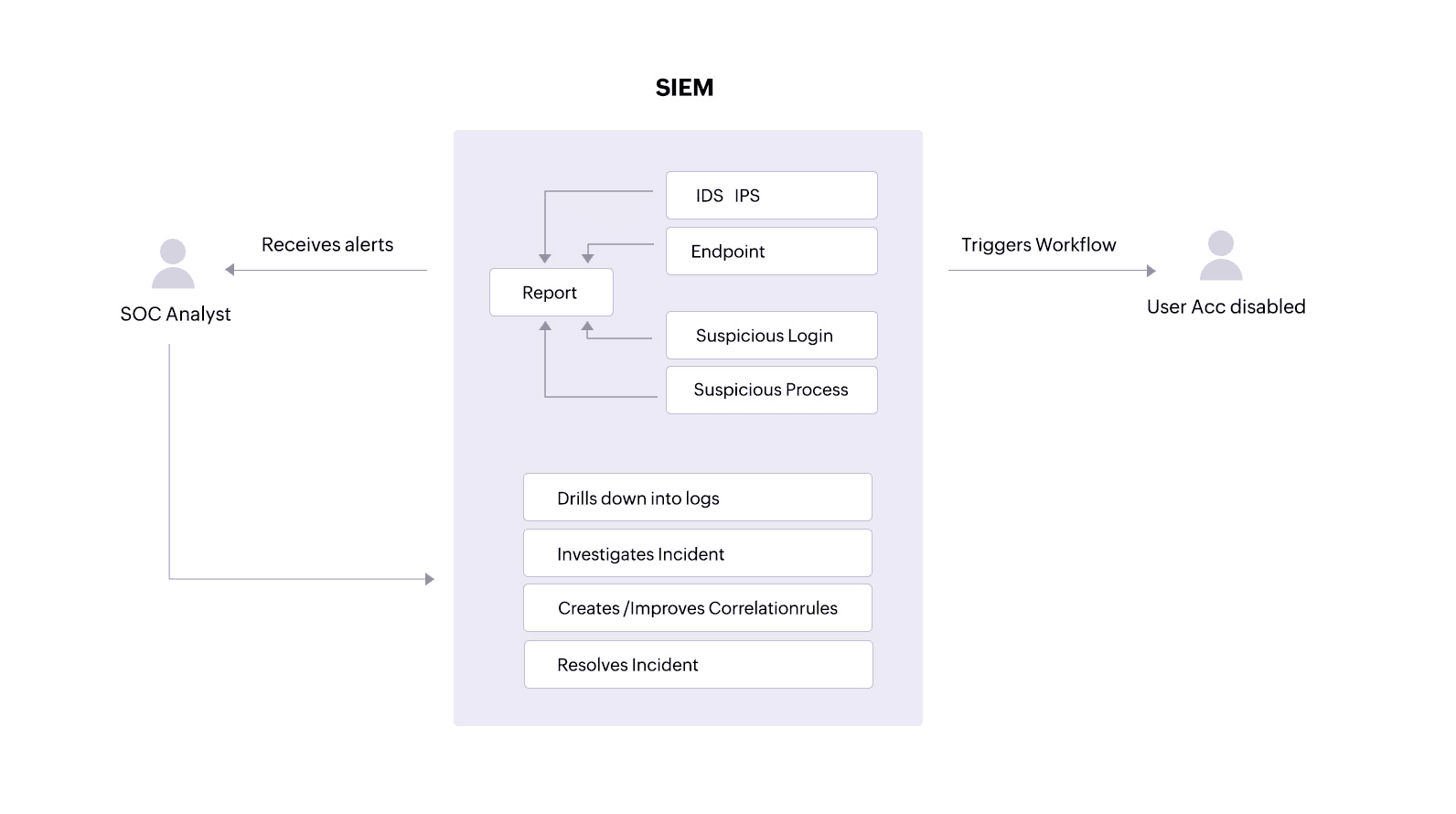

Cas d’usage 1 : adoption de stratégies et de procédures pour analyser les menaces des données ePHI

Ce cas d’usage correspond directement à la règle de sécurité HIPAA 164.312(c)(1), qui oblige les entités visées et leurs partenaires commerciaux à mettre en œuvre des stratégies et des procédures pour protéger les données de santé contre une altération ou destruction injustifiée.

Problème

TLes données ePHI que détiennent les entités visées et leurs partenaires sont souvent la cible d’acteurs de menace. 2023 a vu un pic de 725 violations et la compromission de plus de 133 millions de dossiers de patient.

Un réseau du secteur de la santé stocke en général les données ePHI dans des systèmes centralisés, de stockage cloud ou de sauvegarde, des bases de données, des serveurs de messagerie, etc. Ces éléments de stockage sont souvent une cible première des attaquants. Le vol de données sensibles de patient est une activité lucrative pour les attaquants cherchant à vendre des informations sur le dark web. La perte de données ePHI ou leur falsification a d’autres graves conséquences, comme un traitement retardé du patient, la divulgation de données sensibles et des sanctions juridiques ou financières pour l’établissement de santé.

Solution

L’entité visée doit établir les bonnes stratégies et procédures pour protéger les données du patient. À cet effet, elle doit adopter une stratégie pour collecter et vérifier des journaux des serveurs sensibles contenant des données ePHI. De plus, l’équipe SOC doit établir un mécanisme d’alerte pour aviser des événements suspects. Voici certains des événements suspects qu’une équipe SOC doit surveiller :

- Activité d’utilisateur non autorisée (tentative d’accès, suppression ou modification d’autorisations) relative à des données sensibles de patient.

- Processus suspect visant des données ePHI.

- Connexion suspecte sur un appareil contenant des données ePHI.

Une solution SIEM peut avertir un analyste de tentatives d’accès non autorisé ou d’une falsification. Des rapports clairs permettent à l’analyste de suivre les utilisateurs, les programmes malveillants ou les processus risquant de menacer la sécurité et l’intégrité des données de patient. Il peut aussi explorer les journaux des appareils contenant des données ePHI pour examiner et résoudre les incidents.

En outre, une solution SIEM offrant des fonctionnalités de réponse aux incidents peut déclencher une réponse automatique à une alerte, exécutant des actions prédéfinies comme la désactivation de comptes d’utilisateur risquant de tenter d’accéder à des appareils contenant des fichiers ePHI ou l’arrêt de processus ciblant des données sensibles de patient.

Cas d’usage 2 : analyse de l’activité des utilisateurs sur différents terminaux

Ce cas d’usage correspond directement à la règle de sécurité HIPAA 164.308(a)(3)(ii)(A), qui oblige les entités visées et leurs partenaires à appliquer des procédures pour autoriser et/ou superviser leurs collaborateurs utilisant des données ePHI ou se trouvant là où elles sont accessibles.

Problème

La loi HIPAA impose une analyse de l’activité des utilisateurs sur les réseaux des entités visées. Cela permet à un analyste de sécurité de savoir si le réseau présente une activité suspecte pour pouvoir la bloquer immédiatement.

Solution

Une solution SIEM peut avertir un analyste SOC d’une activité suspecte des utilisateurs susceptible d’indiquer une menace interne sur un serveur ou un autre système de stockage contenant des données de patient. Dans la solution, l’analyste examine les connexions utilisateur suspectes, les processus anormaux démarrés par certains utilisateurs et une éventuelle falsification de fichier ePHI en lien avec des comptes précis.

Outre l’analyse, une solution SIEM facilite l’examen des journaux. Cela permet à un analyste de sécurité de rechercher des programmes malveillants ayant pu échapper aux défenses du réseau et eu accès à des données ePHI. Cette information l’aide à examiner et résoudre rapidement les incidents pour atténuer les dommages et la perte de données.

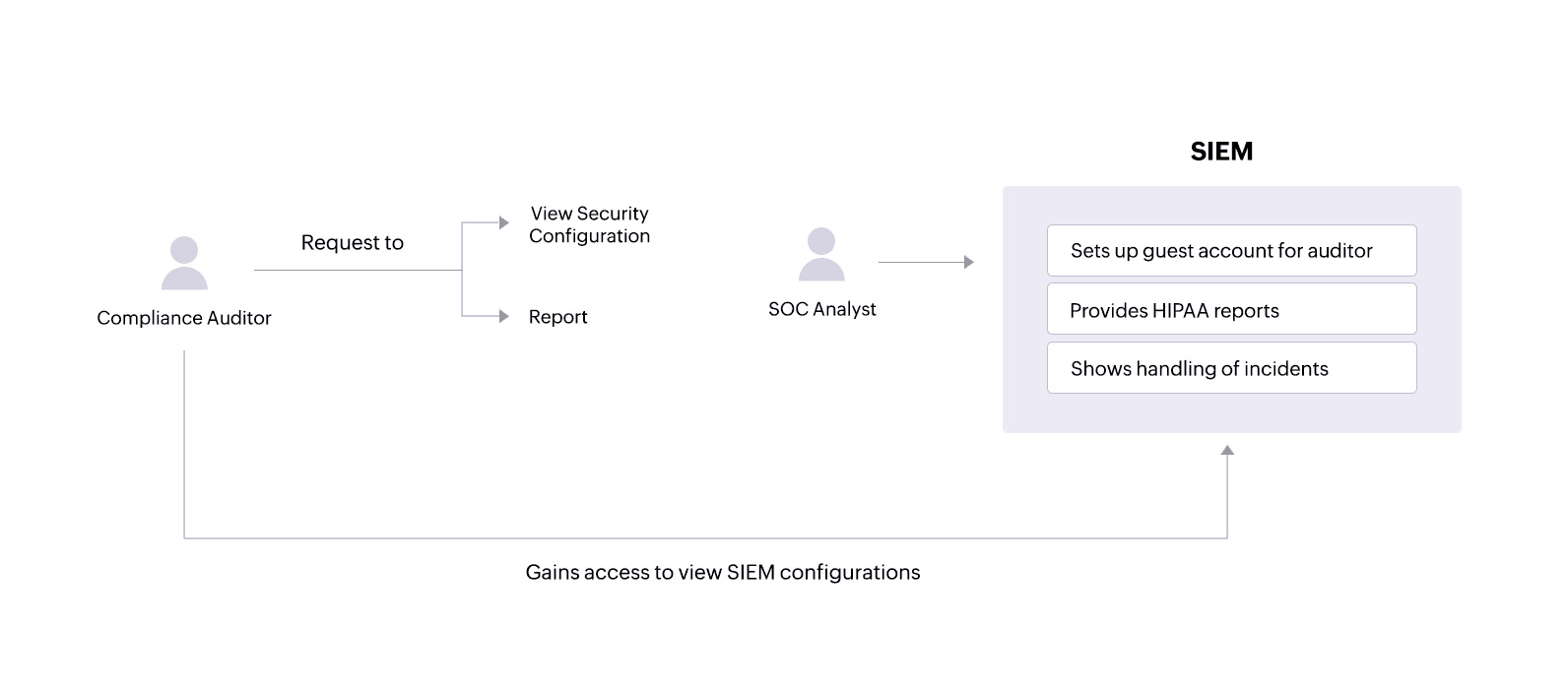

Cas d’usage 3 : coopération lors de processus d’audit de conformité

Ce cas d’usage correspond directement à la règle d’application HIPAA 160.310(b), qui indique que les entités visées et leurs partenaires doivent coopérer aux enquêtes sur les plaintes et aux audits de conformité.

Problème

Les audits s’avèrent parfois pénibles pour une organisation. Un audit où on ne peut pas prouver la conformité peut aboutir à de graves sanctions. Une violation HIPAA peut entraîner des sanctions financières, une action en justice, voire des peines de prison.

Solution

Lors d’un audit de conformité, un auditeur demande à accéder à divers rapports sur l’activité du réseau et afficher des configurations de sécurité dans la solution SIEM.

Une solution SIEM comme Log360 permet aux administrateurs de définir des comptes d’invité avec certains privilèges qu’un auditeur peut utiliser pour n’afficher que les configurations nécessaires. Elle offre aussi des rapports sur mesure qui fournissent une information importante et aident les entités visées et leurs partenaires à respecter des normes HIPAA précises.

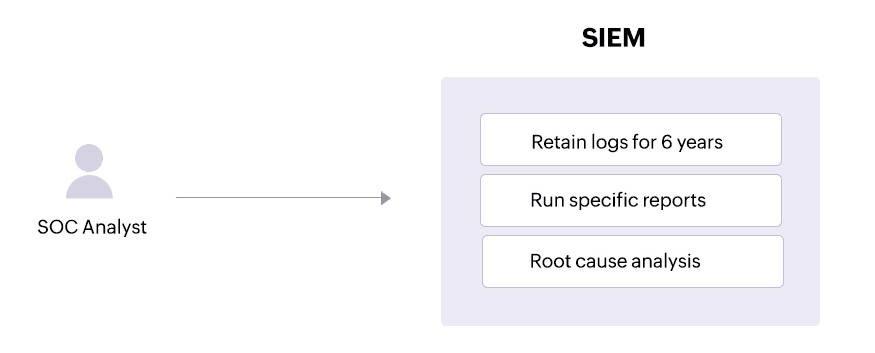

Un analyste SOC peut :

- Consulter des rapports précis sur l’activité relative aux données sensibles de patient.

- Obtenir des détails sur les tentatives de connexion réussies ou avortées à des serveurs clés contenant des données ePHI.

- Recevoir des rapports identifiant les processus système local malveillants et pouvant compromettre la sécurité.

Tout cela aide l’organisation à passer avec succès des audits HIPAA.

Cas d’usage 4 : suivi et analyse des journaux d’audit

Ce cas d’usage correspond directement à la règle de sécurité HIPAA 164.312(b), qui oblige les entités visées et leurs partenaires à établir des mécanismes matériels, logiciels et/ou organisationnels pour enregistrer et examiner l’activité des systèmes d’information contenant ou utilisant des données ePHI.

Problème

La suppression de journaux est une tactique utilisée par les attaquants pour couvrir leurs traces après une violation de sécurité. Des employés malveillants peuvent aussi tenter d’effacer leurs actions en supprimant des journaux.

Solution

Une solution SIEM aide les équipes SOC à respecter les règles d’audit HIPAA en protégeant tous les journaux sur l’activité des systèmes d’information. Elle rassemble les journaux des appareils contenant des données ePHI, d’autres terminaux et de sources de veille sur les menaces pour fournir un aperçu complet des modèles d’attaque susceptibles de violer les données ePHI. Les analystes SOC peuvent aussi recevoir des alertes sur la falsification de fichiers journaux ou la suppression, examiner ces incidents et modifier en conséquence les autorisations de sécurité.

Cas d’usage 5 : conservation de journaux

Ce cas d’usage correspond directement à la règle d’application HIPAA 160.310(c)(1), qui oblige une entité visée ou son partenaire à permettre l’accès aux heures de bureau normales du secrétaire à ses locaux, registres, dossiers, comptes et autres sources d’information, dont les données de santé protégées, pertinents pour vérifier la conformité avec les dispositions de simplification administrative applicables.

Problème

Les exigences de détention de dossiers HIPAA indiquent qu’il faut conserver tous les documents relatifs à la loi HIPAA pendant au moins six ans après la date jusqu’à laquelle une stratégie ou procédure a été en vigueur.

Solution

Une solution SIEM comme Log360 permet aux administrateurs de configurer des conditions de conservation des journaux selon leurs besoins. Cela aide à maintenir la conformité et coopérer aux audits de conformité.

Mode de mise en conformité HIPAA

Règle de sécurité : règles générales

Exigence 164.306(a)(1)

Protéger toutes les données ePHI pour assurer leur confidentialité, exactitude et accessibilité.

Pour s’y conformer, on doit analyser les fichiers, les dossiers et les répertoires sensibles où peuvent résider des données ePHI. Pour y parvenir, on dispose de fonctionnalités comme le contrôle d’intégrité des fichiers.

On peut remplir cette exigence avec ManageEngine Log360

Exigence 164.306(a)(2)

L’entité doit être en mesure de protéger les données ePHI contre toute menace raisonnablement prévue.

Il faut d’abord élaborer des cas d’usage de sécurité pour mieux évaluer les risques. On peut ensuite s’y référer pour créer des règles de détection qui ciblent les menaces.

On peut remplir cette exigence avec ManageEngine Log360

Exigence 164.306(a)(4)

L’entité doit veiller à ce que tout le personnel respecte la règle de sécurité.

Pour s’y conformer, il faut pouvoir suivre l’activité des utilisateurs au niveau fichier et recevoir des alertes si l’un d’eux exécute une action non autorisée.

On peut remplir cette exigence avec ManageEngine Log360

Exigence 164.306(b)(2)(i)

L’entité doit adopter des mesures de sécurité prenant en compte la complexité de l’activité, la taille et les capacités.

To meet this requirement, you must be able to track employee activity at the file level, and receive alerts if an employee performs any activity that is not allowed.

Les mesures de sécurité établies doivent être très adaptables et répondre aux besoins.

Exigence 164.306(b)(2)(ii)

L’entité doit adopter des mesures de sécurité prenant en compte l’infrastructure technique ou réseau, le matériel et les fonctionnalités logicielles.

Les mesures de sécurité établies doivent être très adaptables. Si on utilise une solution de sécurité, elle doit pouvoir s’intégrer et communiquer avec l’infrastructure actuelle.

On peut remplir cette exigence avec ManageEngine Log360

Exigence 164.306(b)(2)(iii)

L’entité doit adopter des mesures de sécurité rentables sans compromettre la qualité.

Tant qu’elles restent efficaces, les mesures de sécurité établies peuvent assurer un bon ROI sans s’avérer forcément coûteuses.

On peut remplir cette exigence avec ManageEngine Log360

Exigence 164.306(b)(2)(iv)

L’entité doit adopter des mesures de sécurité prenant en compte la probabilité de risques pour les données ePHI.

Il faut pouvoir créer des règles de détection dans la solution de sécurité selon la probabilité d’un risque précis. La solution de sécurité doit pouvoir fournir un aperçu du risque utilisateur et entité avant qu’un incident ne se produise effectivement.

On peut remplir cette exigence avec ManageEngine Log360

Règle de sécurité : mesures administratives

Exigence 164.308(a)(1)(i)

Établir des stratégies pour détecter et juguler les violations de sécurité.

Pour s’y conformer, il faut pouvoir créer des règles de détection dans la solution de sécurité selon la probabilité d’un risque précis. Cette solution doit aussi permettre de répondre automatiquement aux violations de sécurité.

Exigence 164.308(a)(1)(ii)(A)

Effectuer une analyse des risques et évaluer les vulnérabilités en termes de confidentialité, d’intégrité et de disponibilité des données ePHI.

La solution de sécurité doit signaler les possibles vulnérabilités du réseau. Elle doit aussi afficher un score de risque pour les entités comme les serveurs de fichiers contenant des données sensibles.

On peut remplir cette exigence avec ManageEngine Log360

Exigence 164.308(a)(1)(ii)(D)

Établir des procédures pour examiner régulièrement les registres d’activité des systèmes d’information.

Une solution d’analyse de sécurité ou SIEM efficace peut fournir un aperçu global de l’activité des systèmes d’information importants : journaux d’audit, rapports sur l’accès et de suivi des incidents de sécurité.

On peut remplir cette exigence avec ManageEngine Log360

Exigence 164.308(a)(3)(ii)(A)

Établir des procédures pour autoriser et superviser le personnel qui gère les données ePHI.

On peut y parvenir en déployant une solution d’analyse de sécurité ou SIEM efficace qui analyse l’activité des utilisateurs sur le réseau.

Requirement 164.308(a)(3)(ii)(B)

Implement procedures to determine if access levels an employee has are appropriate.

You must be able to check access levels of employees for a specific file or folder by running on-demand reports. You must also be able to perform file analysis to detect any inappropriate access.

Exigence 164.308(a)(3)(ii)(C)

Appliquer le principe du privilège minimum.

Un individu ayant accès à des données ePHI ne doit plus y avoir accès une fois son emploi terminé. On peut automatiser des stratégies de contrôle d’accès avec des critères comme l’heure et le rôle.

On peut remplir cette exigence avec ManageEngine Log360

Exigence 164.308(a)(4)(ii)(A),(B),(C)

Établir des stratégies et des procédures pour autoriser et octroyer un accès à des données ePHI.

Cela peut concerner des services ou des divisions. Il faut aussi pouvoir modifier les privilèges d’un utilisateur au besoin. Pour s’y conformer, on doit établir les bonnes stratégies de contrôle d’accès et suivre les violations.

On peut remplir cette exigence avec ManageEngine Log360

Exigence 164.308(a)(5)(ii)(B)

L’entité a besoin de procédures pour détecter, protéger contre et suivre les programmes malveillants.

Il faut analyser l’installation et l’utilisation de tous les logiciels, services et processus dans l’organisation.

On peut remplir cette exigence avec ManageEngine Log360

Exigence 164.308(a)(5)(ii)(C)

L’entité a besoin de procédures pour analyser les tentatives de connexion et suivre les écarts.

Une solution d’analyse de sécurité ou SIEM qui suit les connexions/déconnexions d’utilisateur réussies et avortées le permet.

On peut remplir cette exigence avec ManageEngine Log360

Exigence 164.308(a)(5)(ii)(D)

Il faut protéger les mots de passe des utilisateurs.

Pour s’y conformer, on doit veiller à établir une stratégie de mots de passe efficace et suivre leur utilisation.

On peut remplir cette exigence avec ManageEngine Log360

Exigence 164.308(a)(6)(i)

En cas d’incident de sécurité, il faut pouvoir réagir efficacement.

Pour s’y conformer, on doit veiller à établir une stratégie efficace. Elle doit intégrer des moyens d’automatiser la réponse à un incident de sécurité, si possible.

On peut remplir cette exigence avec ManageEngine Log360

Exigence 164.308(a)(6)(ii)

En cas d’incident de sécurité, il faut pouvoir réagir efficacement. Il faut pouvoir répondre pour atténuer l’incident autant que possible.

Pour s’y conformer, on doit veiller à établir une stratégie efficace. Elle doit intégrer des moyens d’automatiser la réponse à un incident de sécurité. Par exemple, on peut utiliser des guides et des workflows pour établir le premier niveau de réponse à un incident.

On peut remplir cette exigence avec ManageEngine Log360

Règle de sécurité : mesures techniques

Exigence 164.312(b), ( c)(1)

Il faut déployer une solution pouvant vérifier, enregistrer et analyser l’activité sur des serveurs contenant des données ePHI. Il faut aussi les protéger contre la falsification et la destruction.

Une solution SIEM qui intègre les différents éléments du réseau et analyse toute l’activité le permet. En cas d’accès non autorisé ou de modification, il faut veiller à avertir l’équipe de sécurité informatique de l’organisation.

On peut remplir cette exigence avec ManageEngine Log360

Exigence 164.312(c)(2), (d)

Protéger les données ePHI contre un accès injustifié.

You need to implement an effective identity and access management solution to authenticate and authorize users.

Règle d’application

Exigence 160.308

Si le HHS mène une enquête sur une possible violation HIPAA, l’entité doit pouvoir coopérer et fournir des détails pertinents sur l’état de conformité.

Il faut pouvoir fournir les rapports requis pour démontrer que l’entité est conforme avec la preuve des configurations de sécurité lors d’un audit.

On peut remplir cette exigence avec ManageEngine Log360

Exigence 160.310(a)

Fournir des registres et des rapports de conformité lors d’une enquête.

L’entité doit détenir des registres et des rapports informant sur la confidentialité et la sécurité des données personnelles.

On peut remplir cette exigence avec ManageEngine Log360

Exigence 160.310(c)

Permettre aux auditeurs nommés par le HHS d’accéder aux informations pertinentes.

Lors d’une enquête, le HHS peut obliger l’entité à permettre l’accès à certaines données sensibles pour vérifier sa conformité.

On peut remplir cette exigence avec ManageEngine Log360

Règle de notification de violation

Exigence 164.404(2)(c)(A)

Fournir un résumé concis de l’incident, incluant la date de violation et celle de découverte, si possible.

Une solution SIEM permet d’étudier les données forensiques des journaux pour déterminer les événements du réseau. Avec des horodatages et d’autres métadonnées, des notifications doivent être envoyées aux individus touchés par l’incident de sécurité.

On peut remplir cette exigence avec ManageEngine Log360

Exigence 164.404(2)(c)(B): Description des données concernées :

détail des catégories de données de santé protégées non sécurisées que la violation a compromises, notamment, sans s'y limiter, nom complet, numéro de sécurité sociale, date de naissance, adresse du domicile, numéro de compte, diagnostic, code invalidité et autres données pertinentes.

Une solution SIEM adéquate fournit aussi des détails sur les données violées. Cela permet à l’entité visée d’aviser l’individu quant au type des données personnelles exposées.

On peut remplir cette exigence avec ManageEngine Log360

Exigence 164.406 (2)(c)

détail des catégories de données de santé protégées non sécurisées que la violation a compromises, notamment, sans s'y limiter, nom complet, numéro de sécurité sociale, date de naissance, adresse du domicile, numéro de compte, diagnostic, code invalidité et autres données pertinentes.

Une solution SIEM adéquate fournit aussi des détails sur les données violées. Cela permet à l’entité visée d’aviser l’individu quant au type des données personnelles exposées.

On peut remplir cette exigence avec ManageEngine Log360

Exigence 164.410

La notification doit inclure l’identification de chaque individu dont les données ePHI ont été consultées, acquises, utilisées ou divulguées lors de la violation.

Une solution SIEM adéquate fournit des détails sur les données violées. Cela permet à l’entité visée d’aviser l’individu quant au type des données personnelles exposées.

On peut remplir cette exigence avec ManageEngine Log360

Exigence 164.410(c)(2)

Un partenaire commercial doit fournir tous les détails requis de la violation à l’entité visée avec les autres informations nécessaires à la notification. Un résumé clair de l’incident, avec la date de la violation et celle de sa découverte, doit en faire partie.

Une solution SIEM aide à comprendre le profil des événements ayant conduit à la violation. Cela peut servir à aviser les entités visées.

On peut remplir cette exigence avec ManageEngine Log360

Règle de confidentialité

Exigence 164.524

Les individus ont le droit de consulter leurs données de santé protégées et d’en obtenir une copie. Les exceptions comprennent les notes de psychothérapie et les informations destinées à des procédures judiciaires.

L’entité visée utilise des contrôles d’accès dans son système pour veiller à ce que seul le personnel autorisé ayant les autorisations requises peut accéder aux données ePHI. Une solution SIEM analyse les tentatives d’accès. Lorsqu’on extrait les données ePHI demandées, la solution SIEM journalise l’activité, créant une piste d’audit à des fins de conformité. En cas de tentative d’accès anormale aux données, elle peut alerter l’équipe de sécurité pour examen.

On peut remplir cette exigence avec ManageEngine Log360

Exigence 164.526(d)(4)

Si un patient n’est pas d’accord avec son dossier médical, il peut demander une modification. L’entité visée peut accepter ou refuser la demande. En cas de refus, les deux parties peuvent ajouter une explication (désaccord du patient et motif de refus du médecin) au dossier médical.

Une solution SIEM ne modifie pas les dossiers, mais elle conserve un journal des accès avec l’auteur et le moment. Ce journal aide à prouver que seul le personnel autorisé a effectué les modifications.

On peut remplir cette exigence avec ManageEngine Log360

Exigence 164.528

Il faut rendre compte de toutes les divulgations de données ePHI d’un individu.

Bien qu’une solution SIEM n’intervienne pas directement dans la génération du compte-rendu, elle permet indirectement la conformité en collectant les journaux de divers systèmes, notamment ceux concernés par des tentatives d’accès aux données. En analysant les journaux d’accès, la solution crée une piste d’audit qui prouve que seul le personnel autorisé a eu accès aux données pour divulgation.

On peut remplir cette exigence avec ManageEngine Log360

Liste de contrôle de conformité HIPAA

Pour appliquer la loi HIPAA, on doit établir des stratégies standards et former le personnel concerné avec une sensibilisation adéquate. Voici quelques bonnes pratiques pour gérer les données ePHI et éviter une non-conformité HIPAA et les sanctions encourues de l’OCR :

Stratégie de mots de passe et authentification multifacteur :

- Renforcez les stratégies de mots de passe et employez l’authentification multifacteur sur tous les appareils accédant à des dossiers médicaux pour une sécurité accrue.

Modèle Zero Trust pour le contrôle d’accès :

- Adoptez un modèle de sécurité Zero Trust qui limite strictement l’accès aux données du patient à des besoins essentiels ou avec son consentement explicite, pour renforcer l’analyse réseau et réduire l’accès non autorisé.

Interdiction du partage d’identifiants :

- Appliquez une stricte interdiction du partage d’identifiants parmi le personnel pour éviter un accès non autorisé à des données sensibles.

Limitation des données PHI dans le courrier :

- Évitez d’utiliser des données ePHI dans le courrier en raison de ses vulnérabilités de sécurité et du risque d’accès non autorisé ou de transfert.

Bilans de sécurité HIPAA réguliers :

- Réalisez des bilans de sécurité HIPAA réguliers pour maintenir la conformité avec les stratégies et les consignes mises à jour.

Mises à jour des logiciels antivirus :

- Assurez une mise à jour constante des logiciels antivirus sur tous les appareils pour prévenir le risque de programmes malveillants et de violations de sécurité.

Conformité des services et des applications de stockage

- Vérifiez que tous les services et les applications de stockage utilisés suivent les consignes de sécurité HIPAA pour bien protéger les données de patient.

Mise en place d’un plan de réponse aux incidents :

- Actionnez l’équipe de réponse aux incidents et exécutez rapidement le plan en cas de violation de données pour atténuer les dommages et accélérer la reprise. Examinez et éliminez les menaces de sécurité à leur racine.

Contrôle d’accès aux documents et d’envoi :

- Vérifiez que les documents partagés ne contiennent pas de données sensibles accessibles par des individus non autorisés.

- Fournissez les documents indiqués aux auditeurs sur demande, en vérifiant qu’ils sont à jour et transmis aux formats conformes (Microsoft Excel, Word ou PDF) via le portail Web de l’OCR.

Comment vérifier la conformité

Note sur les stratégies de sécurité et les procédures :

- Tout le personnel a-t-il reçu une note sur les stratégies de sécurité et les procédures ?

- A-t-il lu et validé la note ?

- La validation est-elle documentée ?

Examen et mise à jour des stratégies de sécurité :

- Existe-t-il une documentation sur les examens et les mises à jour des stratégies de sécurité ?

Formation à la conformité HIPAA :

- Une formation à la conformité HIPAA a-t-elle été dispensée à tout le personnel ?

- Une documentation est-elle disponible pour la formation dispensée ?

- Un employé est-il désigné pour superviser les sessions de formation et la conformité HIPAA ?

Partenaires commerciaux et conformité HIPAA :

- A-t-on identifié tous les partenaires commerciaux ?

- Un contrat de partenaire commercial a-t-il été établi avec les tiers traitant des données de santé ?

- A-t-on effectué un audit de conformité HIPAA des partenaires commerciaux ?

- Existe-t-il une documentation adéquate des audits des partenaires commerciaux ?

Gestion des incidents de sécurité :

- A-t-on mis en place une infrastructure technique et administrative pour gérer les incidents de sécurité ?

- Existe-t-il des systèmes pour suivre les violations du réseau ?

- Existe-t-il une documentation des examens des incidents de sécurité ?

- Dispose-t-on de rapports complets sur tous les incidents de sécurité et leurs causes ?

Conséquences d’une violation de la loi HIPAA

Une entité qui ne respecte pas les normes HIPAA risque de graves conséquences :

Sanctions financières civiles

- L’OCR applique les règles HIPAA et impose des sanctions financières civiles de non-conformité pouvant aller de 100 à 50 000 $ par violation. Cela dépend du niveau de négligence et de la gravité de la violation.

- Pour les violations dues à une négligence délibérée que l’on ne corrige pas, des sanctions supérieures existent, jusqu’à 1,5 million de $ par violation par an.

Plans de mesures correctives

- Outre les sanctions financières, les entités non conformes doivent exécuter des plans de mesures correctives. Ces plans définissent des mesures correctives que l’entité doit prendre pour remédier aux lacunes actuelles et respecter les normes HIPAA.

- Les mesures comme la révision des stratégies et des procédures, la formation du personnel, le renforcement des contrôles de sécurité et la mise en place de garanties pour préserver les données de santé protégées aident une entité sanctionnée à se mettre en conformité HIPAA.

Atteinte à la réputation et perte de confiance

- Une violation HIPAA nuit à la réputation de l’entité auprès des patients et des acteurs. Elle engendre aussi une publicité négative et une perte de confiance.

Conséquences juridiques

- Les violations HIPAA ont aussi des conséquences juridiques sous forme de poursuites civiles par les individus concernés ou d’actions collectives. Ces actions en justice pèsent financièrement sur l’entité.

Refus de remboursement Medicare/Medicaid

- Un niveau de non-conformité élevé risque d’entraîner un refus de paiement Medicare ou Medicaid par le HHS, ce qui aggrave la situation financière des établissements de santé dépendant des programmes publics pour leur remboursement.

Audits et enquêtes

- La non-conformité HIPAA peut aboutir à des audits ou des enquêtes de l’OCR ou d’autres instances de réglementation. Ces audits englobent un examen de la conformité HIPAA de l’entité. Les entités se révélant non conformes risquent des mesures d’exécution.