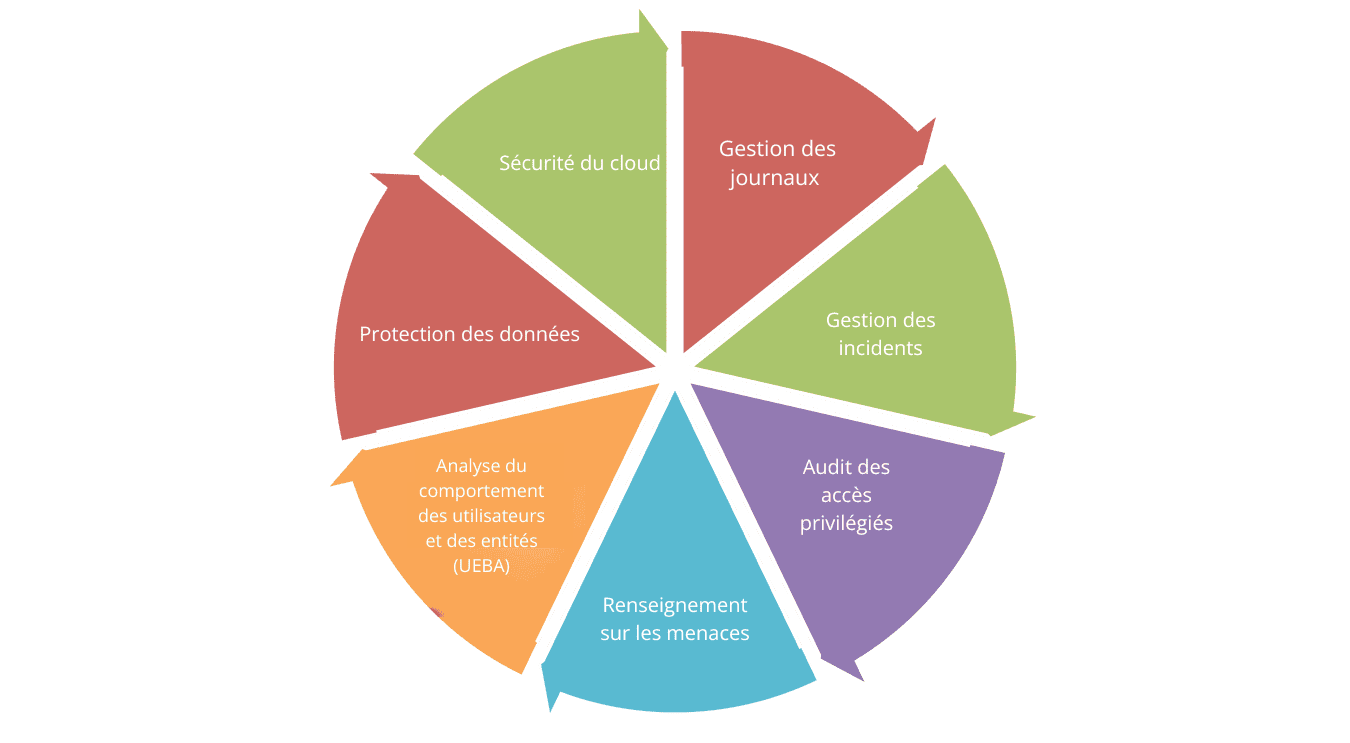

Fonctions d’un outil SIEM

Contenu de la page

- Gestion des journau

- Gestion des incidents

- Audit de l’accès privilégié

- Veille sur les menaces

- Sécurité du cloud

- Analyse comportementale des utilisateurs et des entités (UEBA)

- Protection des données

Les solutions de gestion des événements et des informations de sécurité offrent un aperçu global de toute l’activité d’une infrastructure informatique en analysant l’activité du réseau et employant la veille sur les menaces et l’analyse comportementale des utilisateurs et des entités (UEBA) pour détecter et prévenir les attaques.

Gestion des journaux

La gestion des journaux consiste à collecter, normaliser et analyser les données de journal. Elle sert à améliorer le suivi de l’activité réseau, détecter les attaques et les incidents de sécurité et remplir les exigences des normes réglementaires. Pour une analyse efficace des journaux, une solution SIEM utilise différents processus comme la corrélation et l’examen forensique, aidant à détecter les violations de données et les attaques en temps réel. La gestion des journaux intègre aussi un archivage sécurisé des données de journal pour les conserver pendant une durée choisie.

À propos de cet explicatif: ce contenu fait partie de notre série détaillée sur le concept SIEM et les outils SIEM. Continuez à découvrir l’avis des experts et les bonnes pratiques !

Gestion des incidents

Un incident de sécurité est un événement anormal par rapport à l’activité habituelle d’un réseau. Un incident peut mettre en péril les données sensibles d’une entreprise et entraîner une violation de données ou une attaque, mais pas toujours. La gestion des incidents consiste à détecter et prévenir ces événements.

La détection des incidents consiste à identifier une menace de sécurité frappant un réseau. On peut détecter des incidents via divers techniques comme la corrélation des journaux, l’UEBA et l’analyse des menaces.

La résolution des incidents consiste à remédier au problème du réseau et le rétablir dans un état fonctionnel. Une solution SIEM offre divers workflows exécutables de façon automatique lorsqu’une alerte se déclenche. Ces workflows facilitent beaucoup la prévention d’une diffusion latérale des attaques dans le réseau.

Audit de l’accès privilégié

Les comptes d’utilisateur privilégié sont ceux dotés de privilèges d’administrateur. Ces privilèges permettent à l’utilisateur d’installer, de supprimer ou de mettre à jour des logiciels, de modifier des configurations système, de créer ou modifier des autorisations d’utilisateur, etc.

Les comptes privilégiés revêtent une extrême importance pour veiller à la sécurité du réseau, un seul compte compromis pouvant donner accès à d’autres ressources à un attaquant. Il s’avère essentiel de suivre et vérifier l’activité des utilisateurs privilégiés et de générer des alertes en temps réel en cas d’anomalies. L’analyse des comptes d’utilisateur privilégié aide à suivre et prévenir les menaces internes, car ils disposent d’autorisations pour observer l’activité d’autres utilisateurs d’un réseau. Si un utilisateur tente d’élever ses privilèges, cela crée un risque de menace. Une solution SIEM peut détecter un tel comportement et vérifier l’activité des utilisateurs privilégiés pour renforcer la sécurité du réseau.

Veille sur les menaces

La veille sur les menaces est essentielle pour prévenir la survenue d’une attaque plutôt que d’y réagir après coup. Elle allie la connaissance tirée des preuves, des détails contextuels, des indicateurs et des réponses issues de diverses menaces et produit des cas concrets d’indicateurs de compromission. Elle peut aussi informer sur les tactiques, techniques et procédures (TTP) liées aux nouvelles menaces et analyser l’activité réseau actuelle pour déceler des modèles anormaux. La veille intègre des outils d’intelligence artificielle (IA) et d’apprentissage automatique (ML) pour distinguer les modèles normaux des autres dans un réseau afin de déterminer si une activité crée une menace.

Sécurité du cloud

La sécurité du cloud consiste à protéger les données et l’infrastructure qu’hébergent des plateformes cloud. Ces plateformes sont aussi vulnérables que celles sur site en termes de sécurité. Une solution SIEM aide les équipes de sécurité à protéger les plateformes en détectant les anomalies réseau, un comportement anormal des utilisateurs, un accès non autorisé aux ressources vitales, etc.

Analyse comportementale des utilisateurs et des entités (UEBA)

Le module UEBA d’une solution SIEM repose en général sur des outils ML ou IA et analyse les pratiques normales d’un utilisateur ou la façon particulière dont il accède au réseau chaque jour. Il peut détecter des écarts avec l’activité normale, générer une alerte et aviser immédiatement l’administrateur.

Plus la solution SIEM traite des données de différentes sources (routeurs, pare-feux, contrôleurs de domaine, applications, bases de données et tout appareil informatique d’un réseau), plus la détection des anomalies s’affine avec le temps. L’UEBA utilise des techniques ML et des algorithmes IA pour traiter les données, isoler les modèles de menaces et déterminer si un modèle précis d’un réseau correspond à une anomalie survenue auparavant. Cette détection sert à générer des alertes en temps réel et adopte l’automatisation de la prévention pour gagner en fiabilité.

Protection des données

L’un des objectifs premiers des équipes de sécurité consiste à empêcher la perte de données sensibles ou l’exfiltration. Une solution SIEM aide à détecter, parer et éviter les violations de données en analysant constamment le comportement des utilisateurs. Elle suit l’accès aux données sensibles et identifie les tentatives non autorisées. Elle surveille également les élévations de privilèges des comptes d’utilisateur et les modifications de données liées à ces comptes. En alliant ces moyens de détection à la gestion des workflows, les équipes de sécurité peuvent configurer la solution SIEM pour prévenir l’activité malveillante dans le réseau.