Aperçu d’un outil SIEM

La gestion des événements et des informations de sécurité (SIEM) est un processus avancé visant à collecter et corréler de façon centralisée des données de cybersécurité de diverses sources dans un réseau. Elle joue un rôle crucial pour protéger contre les cyberattaques sophistiquées et assurer la conformité.

Gartner® a créé le terme SIEM en 2005 pour souligner l’impératif d’une analyse de sécurité centralisée. Les solutions SIEM couvrent à présent un large éventail de besoins de sécurité d’entreprise, comme la détection avancée des menaces et la conformité. Elles offrent des outils de gestion opérationnelle comme la gestion des incidents, le suivi et les tableaux de bord d’analyse de sécurité.

Rôle d’un outil SIEM

Les équipes de sécurité éprouvent souvent des difficultés à réunir les données de sécurité des applications et des appareils du réseau. Elles manquent souvent d’un suivi complet, crucial pour détecter rapidement les menaces et y remédier, évaluer l’impact des cyberattaques et renforcer de façon proactive l’état de sécurité du réseau.

Contrairement à d’autres outils de sécurité axés sur certaines fonctionnalités, un outil SIEM offre une plateforme configurable qui donne un aperçu complet des environnements sur site et cloud. Les outils SIEM améliorent le suivi de la sécurité, assurent une détection des menaces en temps et facilitent la gestion de la conformité, renforçant la sécurité du réseau. En intégrant l’intelligence artificielle (IA), ils automatisent la correction, prévoient les stades suivants de la menace et allègent la charge des analystes. Ils donnent un aperçu utile et aident les équipes de sécurité à prendre des mesures correctives efficaces

"" ManageEngine Log360 permet de détecter et parer une attaque de ver 20 fois plus vite. ""

Fonctionnement d’un outil SIEM

Figure 1: fonctionnement des solutions SIEM.

La fonction la plus essentielle d’un outil SIEM consiste à centraliser les points de données de sécurité, principalement des journaux et des événements. Si on adopte un outil SIEM sur site, les données résident sur un serveur, puis sont archivées sur un support de stockage secondaire pour une extraction facile. Si on adopte un outil cloud, les données résident dans le cloud et l’environnement du fournisseur. La collecte de données de journal centralisée constitue un atout majeur d’un outil SIEM, car elle fournit aux analystes en sécurité un suivi complet du réseau et facilite ensuite l’analyse forensique.

La seconde fonction essentielle d’un outil SIEM consiste à analyser les données collectées et générer un aperçu utile. L’analyse utilise diverses techniques, comme la corrélation,l’ analyse comportementale, et la visualisation de tendances. La corrélation en temps réel permet aux analystes de lier plusieurs événements apparemment distincts pour identifier des modèles afin de bien détecter les menaces, fonction clé d’un outil SIEM. L’analyse comportementale, reposant souvent sur l’apprentissage automatique et l’IA, établit des bases de comportement des utilisateurs et des entités ou d’activité pour détecter des anomalies, renforçant la fiabilité de détection des menaces.Les outils SIEM combinent en général des règles de détection statique à des modèles d’anomalie pour détecter les menaces très précisément et exactement.

Want to learn about ManageEngine's threat coverage?

Check out our exhaustive threat detection rule library.

De plus, les outils SIEM offrent une analyse de sécurité continue pour la gestion des modifications et le suivi de l'activité des utilisateurs, points essentiels pour la plupart des exigences de conformité. Avec l’archivage des données de journal, l’analyse forensique et celle de sécurité, l’adoption d’un outil SIEM devient un aspect crucial de toute stratégie de conformité.

Fonctionnalités d’un outil SIEM

Gestion des journaux

La capacité d’analyser les événements des journaux et d’autres données de diverses sources constitue une fonction clé d’un outil SIEM. Un processus de collecte et stockage centralisé des points de données de sécurité permet une analyse en temps réel ou historique et une identification rapide des incidents de sécurité. En centralisant et corrélant les journaux de sécurité, un outil SIEM améliore le suivi de l’activité du réseau, remplit les exigences de conformité et facilite la réponse aux incidents et l’examen forensique.

Figure 2: tableau de bord d’aperçu des événements de Log360.

Détection des menaces

Grâce à l’analyse avancée, des règles de corrélation et l’apprentissage automatique, une solution SIEM détecte les anomalies, l’activité suspecte, les modèles d’attaque connus et les menaces de sécurité. Les éditeurs SIEM se réfèrent souvent à des cadres de modélisation des menaces comme MITRE ATT&CK pour bien détecter les tactiques, techniques et procédures en matière de cyberattaques.

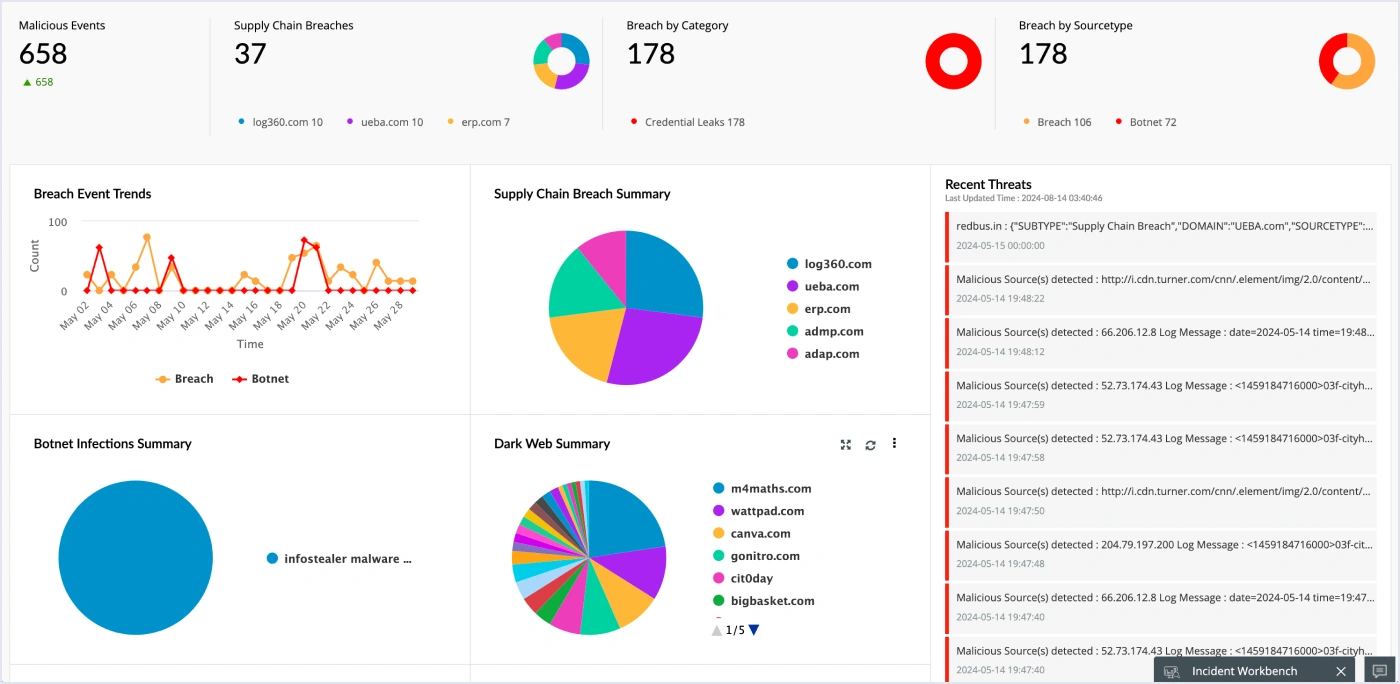

Figure 3: tableau de bord d’analyse des menaces de Log360.

Vous voulez en savoir plus sur la façon dont une solution SIEM gère les faux positifs ?

Les faux positifs (alertes sur des menaces non réelles) sont un gros problème actuel des centres des opérations de sécurité. Les outils SIEM évoluent chaque jour pour gérer les faux positifs dans la détection des menaces. Les outils SIEM de nouvelle génération utilisent plusieurs méthodes, notamment :

Optimisation et personnalisation

L’optimisation de l’outil SIEM à un environnement précis et au cadre des menaces d’une entreprise est la première étape pour réduire les faux positifs. Cela implique d’ajuster les règles de corrélation et les seuils en fonction de l’environnement. L’outil SIEM sert de plateforme personnalisée pour faciliter le réglage et l’optimisation qu’exige une entreprise.

Apprentissage automatique et IA

Les outils SIEM avancés utilisent des algorithmes d’apprentissage automatique pour analyser les incidents passés et gagner en justesse avec le temps. Cela aide à distinguer l’activité légitime des menaces réelles. Log360 utilise des seuils intelligents basés sur des algorithmes d’apprentissage automatique pour comprendre le comportement du réseau et détecter précisément les menaces sans devoir définir des seuils.

Analyse contextuelle

Un outil SIEM intègre des données contextuelles comme des détails d’utilisateur, des scores de risque, des détails de vulnérabilité et la criticité des ressources pour mieux évaluer la gravité d’une alerte et réduire les faux positifs. Découvrez la fonction d’ analyse contextuelle et guidée de Log360 qui enrichit les données d’alerte.

Boucles de rétroaction

Les analystes en sécurité peuvent fournir un retour sur les alertes, que l’outil SIEM utilise pour affiner ses moyens de détection. Ce processus d’amélioration continue aide à minimiser les faux positifs.

Orchestration de la sécurité

Un outil SIEM s’intègre souvent et orchestre avec d’autres outils de sécurité, de type EDR (détection des menaces et réaction) ou IDS (système de détection d’intrusion), pour confirmer les alertes et réduire les faux positifs.

Analyse de sécurité pour l’examen des menaces

Un outil SIEM offre une solution d’analyse contextuelle et guidée pour que les analystes en sécurité examinent réellement un incident signalé. Il combine le trafic réseau, le comportement des utilisateurs et la veille sur les menaces externes pour affiner l’examen des menaces. L’analyse de sécurité décèle les menaces cachées et les vecteurs d’attaque pour accélérer la réponse aux incidents. Cela s’avère crucial pour isoler la cause première des incidents de sécurité, éviter d’autres attaques et prouver la conformité avec les réglementations sectorielles.

Figure 4: analyse de traçabilité de repérage de processus de Log360.

Automatisation de la réponse aux menaces

Grâce à l’analyse des données en temps réel et des procédures prédéfinies, un outil SIEM identifie et pare rapidement les menaces, réduisant les temps de réponse et les dommages éventuels. Des scripts d’actions prédéfinies selon des indices de menace précis ou des déclencheurs aident à prévenir automatiquement les menaces, réduisant l’intervention humaine et les temps de réponse. Du blocage des adresses IP malveillantes et l’isolement des systèmes compromis au refus d’accès d’un utilisateur, l’automatisation de la réponse aux menaces permet aux équipes de sécurité de se consacrer aux tâches stratégiques tout en assurant une gestion rapide et efficace des incidents. Un outil SIEM utilise son intégration et orchestration pour optimiser l’exécution de workflow entre différentes plateformes.

Gestion de la conformité

En centralisant les données de sécurité et automatisant le suivi, un outil SIEM rationalise et simplifie la preuve du respect des normes du secteur comme le RGPD, PCI DSS et HIPAA. Les pistes d’audit fiables, l’analyse en temps réel, les rapports d’audit prédéfinis et les alertes de violation aident à identifier de façon proactive les défauts de conformité et bien prévenir les risques. De plus, un outil SIEM de nouvelle génération évalue constamment l’environnement réseau par rapport aux normes du secteur pour déceler les risques et les défauts de conformité et offrir un aperçu complet de l’état des risques.

Figure 5: tableau de bord d’aperçu des événements de Log360.

Consultez le Magic Quadrant™ 2024 ™ de Gartner sur les outils SIEM pour en savoir plus sur leurs fonctionnalités clés et le positionnement des fournisseurs.

Cas d’usage essentiels pour les équipes de sécurité modernes

Les équipes de sécurité adaptent leurs cas d’usage selon des facteurs comme la taille de l’entreprise, la nature de l’activité, la maturité de sécurité et le secteur. Gartner conseille de maintenir une série de cas d’usage de sécurité bien structurés et affinés en continu afin qu’ils restent utiles et pertinents pour les opérations, plutôt que de devenir obsolètes. Le déploiement d’un outil SIEM repose sur la formulation de solides cas d’usage de sécurité.

Un outil SIEM, servant de pivot central des données de sécurité, s’affirme comme un moyen très efficace d’adopter une large gamme de cas d’usage de sécurité. Ses moyens d’orchestration et d’intégration le rendent particulièrement utile pour la détection des menaces, la gestion de la conformité et l’analyse continue.

Selon Gartner, on peut classer en gros les cas d’usage de sécurité de la façon suivante.

Un outil SIEM peut couvrir ces trois types de cas d’usage : détection des menaces, analyse de conformité et continue, examen forensique et repérage de menaces.

Principaux cas d’usage

SIEM pour la détection des menaces

Détection des menaces internes

Détectez l’activité interne suspecte, comme un accès inhabituel à une ressource sensible, les tentatives d’exfiltration de données ou les connexions anormales, avec l’analyse comportementale d’un outil SIEM. Intégrez un système de gestion des risques liés aux utilisateurs à l’analyse comportementale pour détecter les attaques internes lentes ou persistantes, les comptes compromis, etc.

Détection des utilisateurs compromis

Décelez les fuites d’identifiants ou l’utilisation inhabituelle d’un compte d’utilisateur pour identifier les comptes compromis. Affinez les règles de détection pour analyser des indices d’attaque, comme la connexion d’un lieu inhabituel ou à une heure tardive ou plusieurs connexions dans un court laps de temps de différents endroits. Cela aide à détecter des comptes d’utilisateur compromis.

Log360, solution SIEM de ManageEngine, intègre l’analyse du dark web pour détecter les fuites d’identifiants et d’autres détails d’utilisateur sur le dark web. Soyez averti des fuites sur le dark web et automatisez des mesures proactives comme la réinitialisation d’identifiants ou le verrouillage de compte avant qu’un attaquant ne les utilise pour détourner des comptes.

Détection des menaces persistantes avancées

Détectez les menaces avancées et complexes, comme le mouvement latéral, l’élévation de privilèges, l’exfiltration de données ou l’accès aux identifiants, avec des règles de corrélation et la détection d’anomalies à apprentissage automatique. L’association de règles aux tactiques et techniques du cadre de modélisation des menaces MITRE ATT&CK aide à évaluer la couverture des menaces obtenue via le déploiement SIEM.

Détection des menaces connues

Recherchez un outil SIEM qui s’intègre de façon native à des plateformes de veille sur les menaces pour étoffer les moyens de détection des menaces connues. Un outil SIEM offre souvent son propre référentiel de menaces complet pour détecter les adresses IP, les URL et les domaines malveillants et les indicateurs de compromission. Il offre aussi des procédures pour déceler et parer instantanément les menaces connues.

SIEM pour les contrôles et l’analyse de conformité

Les contrôles et l’analyse de conformité visent à unifier les données de sécurité et à générer des rapports d’audit avec elles. Un outil SIEM joue alors un rôle crucial en offrant un suivi en temps réel des événements de sécurité, générant des rapports de conformité pour diverses normes (PCI DSS, HIPAA, RGPD, SOX et FISMA) et assurant la protection des données.

De plus, pour améliorer l’analyse de l’activité des utilisateurs, un outil SIEM suit les modifications des identifiants et les modèles d’accès pour détecter des modifications autorisées et garantir le respect des règles internes. L’outil collecte et vérifie les journaux système et de sécurité, aidant à générer des rapports de conformité détaillés et réaliser un examen forensique en cas de violation de sécurité.

SIEM pour l’examen forensique et le repérage de menaces

Un outil SIEM améliore l’examen forensique et le repérage de menaces pour les équipes de sécurité avec ses fonctions de recherche et corrélation. Cela permet la recherche par lot de données de journal historiques, aidant les équipes à examiner les incidents passés et identifier des modèles ou tendances. Grâce aux fonctions de recherche et corrélation, l’outil indique des tendances à long terme et des modèles cruciaux pour un examen forensique efficace. En outre, le module d’analyse de sécurité d’un outil SIEM, avec des historiques d’incidents automatisés, des visuels de traçabilité de processus, des aperçus de chemin d’attaque et un mappage contextuel des utilisateurs, facilite une analyse complète des événements de sécurité et un repérage de menaces efficace.

Rôle d’un outil SIEM dans la cybersécurité

Un outil SIEM fournit une plateforme de sécurité complète plutôt qu’une solution unique offrant des fonctionnalités dédiées. Depuis sa création par Gartner en 2005, la notion SIEM a beaucoup évolué, s’adaptant sans cesse à la dynamique et aux besoins du marché.

Simple processus de gestion des journaux et de la conformité au départ, il s’agit à présent d’une technologie de nouvelle génération. Les différences clés entre elle et d’autres technologies, comme celles de détection des menaces et réponse de type EDR, NDR (détection et réponse réseau) ou XDR (détection et réponse étendue), sont les suivantes :

Approche globale

Un outil SIEM intègre la collecte et l’analyse des données, son exécution autonome le démarquant d’autres produits qui dépendent souvent de technologies tierces pour bien fonctionner.

Haute capacité de personnalisation

Aucune solution ne peut répondre aux besoins de sécurité variés de différents secteurs. Pour garantir une sécurité optimale, il faut personnaliser et optimiser la solution selon les besoins précis de l’entreprise. Les plateformes SIEM sont très personnalisables.

Intégration

Un outil SIEM sert de centre de sécurité, unifiant les données de tous les éléments du réseau. Il s’avère très évolutif et modulable, surtout avec l’adoption de solutions cloud. Les solutions SIEM dans le cloud, alliant des moyens d’intégration complète et d’analyse très rapide, offrent aux entreprises des aperçus ponctuels.

Découvrir les intégrations de Log360

Différences entre un outil SIEM et les autres de sécurité

On compare souvent les outils SIEM à d’autres produits de sécurité évolutifs, comme ceux SOAR (orchestration de la sécurité, automatisation et réponse aux incidents) ou XDR. Une confusion générale entoure le choix d’un outil et les besoins précis à satisfaire. Le tableau ci-dessous indique les principales différences entre les outils de gestion des journaux, SOAR, XDR et SIEM. Pour choisir un outil adapté, nous recommandons d’examiner les exigences de sécurité, d’étudier les cas d’usage auquel il doit répondre, d’évaluer les modes de déploiement et de déterminer les ressources que l’on prévoit d’investir.

| Caractéristique | Gestion des journaux | SOAR | XDR | SIEM |

|---|---|---|---|---|

| Fonction principale | Collecte, stockage et recherche des journaux | Orchestration des workflows de sécurité et automatisation des réponses | Détection et réponse unifiée à divers niveaux de sécurité | Collecte, corrèle et analyse les événements de sécurité |

| Étendue | Globale | Globale | Extension aux terminaux, réseaux, serveurs et charges de travail cloud | Globale |

| Ciblage des données | Tous les journaux (de sécurité et autres) | Incidents de sécurité et workflows | Métriques de sécurité de plusieurs sources | Événements de sécurité |

| Cas d’usage types | Conservation des journaux, recherche et suivi de la conformité | Automatisation de la réponse aux incidents, procédures, repérage de menaces et orchestration | Détection avancée des menaces, réponse aux incidents et repérage de menaces | Détection avancée des menaces, réponse aux incidents, conformité et analyse de sécurité |

| Interface utilisateur | Tableau de bord centralisé | Tableau de bord centralisé | Tableau de bord centralisé | Suivi unifié entre divers outils |

SIEM et SOAR : quelle est la différence ?

Avantages d’un outil SIEM pour les grandes ou petites entreprises

SIEM pour les équipes de sécurité

Un outil SIEM offre aux équipes de sécurité un suivi en temps réel de l’activité du réseau, assurant une détection et réponse rapide aux menaces. En corrélant de gros volumes de données, il aide à identifier les anomalies, l’activité suspecte et les attaques. Cette meilleure connaissance du contexte permet aux équipes de sécurité de prioriser les incidents, réduire les temps de réponse et renforcer l’état de sécurité global.

SIEM pour les opérationnels

Un outil SIEM offre aux opérationnels un aperçu utile de la performance et l’intégrité du système. En analysant les journaux de divers composants informatiques, ils peuvent identifier les problèmes, optimiser l’utilisation des ressources et assurer la disponibilité des services. Un outil SIEM aide aussi à planifier la capacité, résoudre les problèmes et suivre la conformité, rationalisant les opérations informatiques.

SIEM pour les dirigeants

Un outil SIEM offre aux dirigeants un aperçu complet de l’état de sécurité de l’entreprise et des risques. En mesurant les risques de sécurité et prouvant la conformité avec les réglementations sectorielles, il aide à protéger la réputation de l’entreprise et sa rentabilité. En outre, l’outil SIEM peut optimiser les investissements informatiques en identifiant les points à améliorer et démontrant l’intérêt des mesures de sécurité.

Projet de déployer une solution SIEM

Envisagez-vous de déployer une solution SIEM ? Voici quelques étapes rapides à considérer.

Liste de contrôle de pré-déploiement :

1. Formuler les cas d’usage de sécurité

Documentez et actualisez les cas d’usage de sécurité pour lesquels vous envisagez de déployer un outil SIEM. Cela aide à choisir le bon mode de déploiement de l’outil et optimiser ses fonctionnalités pour satisfaire les besoins.

2. Vérifier les ressources

Évaluez et tirez des conclusions sur les ressources disponibles pour déployer et gérer l’outil SIEM. Cela englobe le coût du matériel et la rémunération des analystes qui utiliseront l’outil. En cas de petite équipe de sécurité et de budget limité pour le matériel, optez pour une solution cloud qui allie une maintenance facile à l’absence d’investissement initial.

3. Choisir le mode de déploiement

Un outil SIEM offre diverses options de déploiement : sur site, dans le cloud et service géré. Selon les ressources et la maturité de sécurité de l’entreprise, choisissez le mode de déploiement le plus adapté.

Liste de contrôle de déploiement :

4. Acquisition des données requises

Qu’il s’agisse d’analyser la conformité ou de détecter les menaces, l’outil SIEM fonctionne mieux si l’on configure les bonnes sources de données et y collecte les données utiles. La plupart des faux positifs résultent de mauvaises pratiques en la matière. Il convient de voir avec le fournisseur SIEM ou le prestataire de services d’infogérance pour examiner l’environnement et bien définir les données.

5. Configuration des règles de détection

Selon les cas d’usage choisis, testez et configurez les règles de détection et d’anomalie. Il convient d’optimiser régulièrement les règles car l’environnement change sans cesse.

6. Configuration de l’accès des utilisateur

Configurez des comptes d’utilisateur et un accès basé sur le rôle pour l’outil SIEM selon les stratégies de contrôle d’accès définies.

7. Formation des utilisateurs

Offrez une formation continue aux utilisateurs de l’outil SIEM pour une utilisation optimale et vérifiez leur maîtrise.

Mise à jour de post--déploiement

8. Analyse continue

Analysez constamment la performance de l’outil SIEM et comparez-la aux objectifs. Vérifiez que l’outil SIEM collecte et traite les données comme prévu.

9. Gestion des alertes

Examinez les alertes que génère l’outil SIEM et répondez-y. Établissez une procédure pour gérer les alertes selon la gravité ou le domaine pour remédier immédiatement aux problèmes.

10. Optimisation des résultats

Vérifiez régulièrement l’efficacité des règles de détection et optimisez-les sans cesse pour réduire les faux positifs et gagner en précision et exactitude de détection.

IA et SIEM : relever les défis

Les éditeurs intègrent l’IA à leurs outils SIEM pour améliorer la détection des menaces, l’analyse prédictive et la réponse automatisée. Un outil SIEM à moteur IA relève les défis actuels de déploiement comme la génération de faux positifs, le temps de réponse accru et le défaut de mesures de sécurité proactives. En intégrant l’IA, un outil SIEM peut :

- Améliorer l’exactitude en réduisant les faux positifs avec des seuils intelligents.

- Renforcer l’analyse de sécurité avec des prévisions, pour une stratégie de sécurité proactive.

- Accélérer la réponse aux incidents en intégrant les métriques de sécurité et l’analyse d’impact selon la criticité et en suggérant des mesures pour neutraliser les menaces.

Améliorer l’exactitude en réduisant les faux positifs avec des seuils intelligents. Renforcer l’analyse de sécurité avec des prévisions, pour une stratégie de sécurité proactive. Accélérer la réponse aux incidents en intégrant les métriques de sécurité et l’analyse d’impact selon la criticité et en suggérant des mesures pour neutraliser les menaces.

Contacter les experts SIEM de ManageEngine

Contactez nos experts pour une évaluation et intégration d’outil SIEM fluide. Obtenez un support pour relever aisément les défis courants comme la surcharge de données, les faux positifs et les lacunes de compétences.

- Aperçu d’un outil SIEM

- Rôle d’un outil SIEM

- Fonctionnement d’un outil SIEM

- Fonctionnalités d’un outil SIEM

- Prochaines étapes

- Cas d’usage essentiels pour les équipes de sécurité modernes

- Principaux cas d’usage

- Rôle d’un outil SIEM dans la cybersécurité

- Différences entre un outil SIEM et les autres de sécurité

- Avantages d’un outil SIEM pour les grandes ou petites entreprises

- Projet de déployer une solution SIEM

- IA et SIEM : relever les défis

- Aide au déploiement SIEM