Il convient aujourd’hui d’adopter une stratégie proactive plutôt que défensive.

La question n’est plus de savoir si les violations de sécurité arrivent, mais quand. Pour parvenir à atténuer leur impact, l’entreprise doit se préparer à les détecter et y répondre au plus tôt. Offrant de riches outils de repérage des menaces, ManageEngine Log360 permet d’agir en premier.

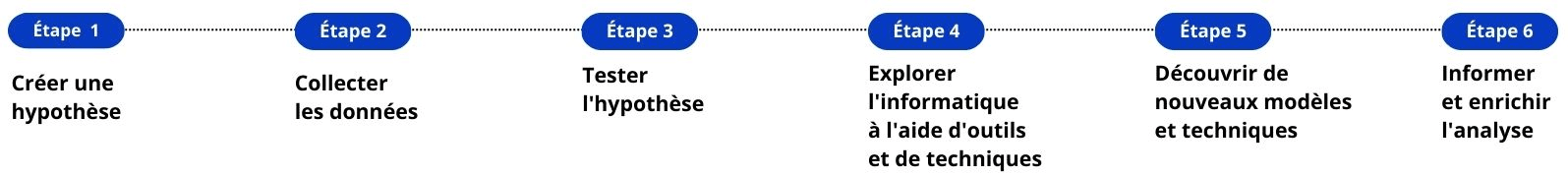

Analyse de recherche très rapide

Recherchez dans l’ensemble des journaux.

Un outil de recherche très rapide, flexible et commode permet de créer des requêtes SQL pour rechercher dans tous les journaux en quelques secondes.

- Obtention de résultats rapides : analysez rapidement les données de journal avec une vitesse de traitement de 25 000 journaux par seconde.

- Création flexible de requêtes : utilisez des options de base ou avancées pour créer des requêtes SQL. Effectuez facilement des recherches avec des caractères génériques, des opérateurs booléens, des phrases ou groupées et trouvez rapidement des réponses.

- Recherche universelle : recherchez n’importe quel champ et n’importe quelle valeur. Extrayez de nouveaux champs et trouvez-les dans les données de journal via une recherche d’expression régulière.

- Enregistrement de l’avancement : enregistrez les paramètres de recherche pour ne pas avoir à répéter tout le processus.

- Configuration d’alertes en temps réel : veillez à être avisé lorsque des modèles de menace se répètent dans le réseau.

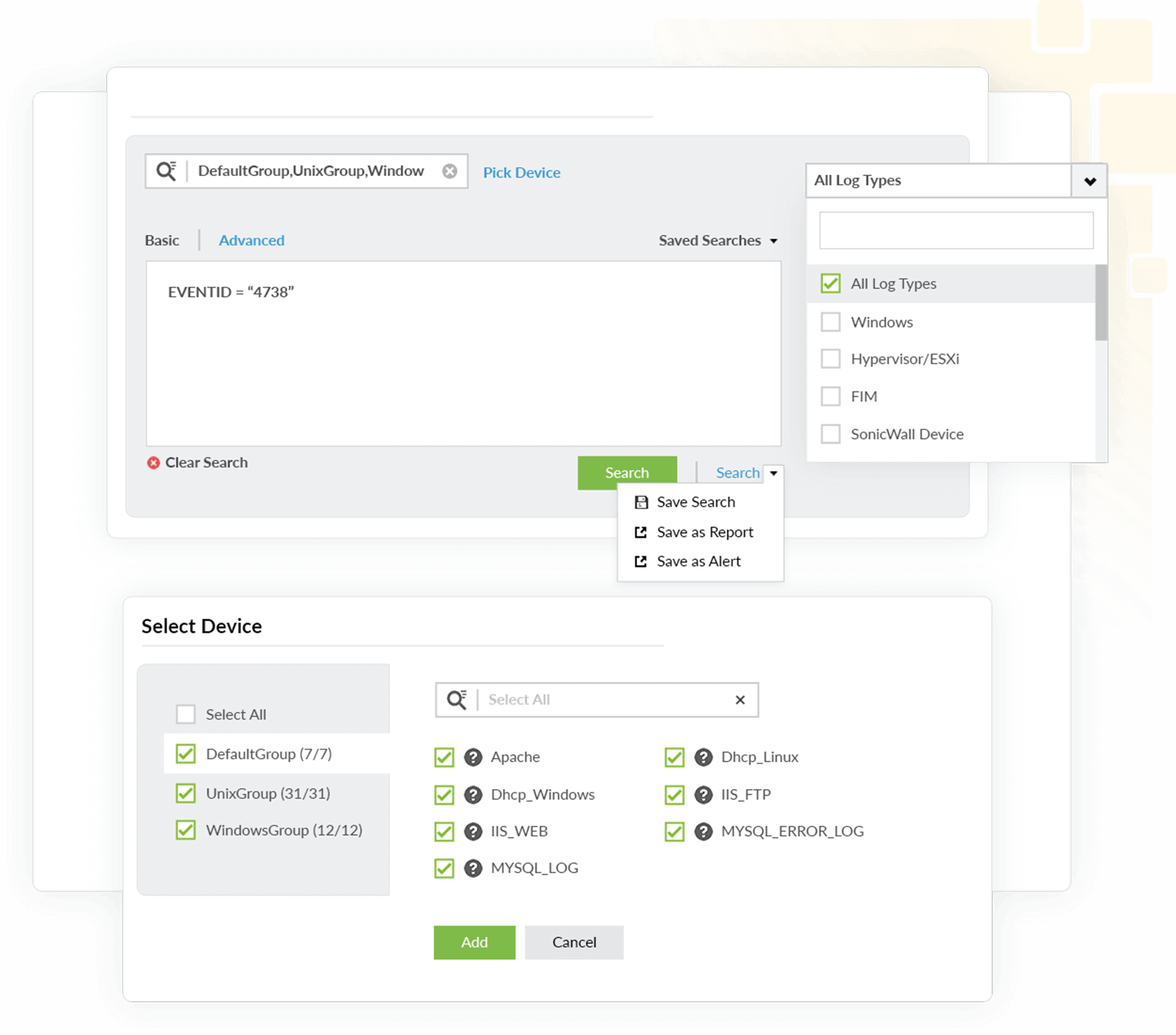

Analyse comportementale des utilisateurs et des entités (UEBA)

Prévenez une activité malveillante avec des listes de surveillance. Le module UEBA à ML identifie constamment des modèles de comportement des utilisateurs et signale une activité inhabituelle et des événements suspects comme des anomalies. Selon les anomalies, il affecte des scores de risque aux utilisateurs et aux entités du réseau. L’UEBA exploite cette information comme suit.

- Détection et surveillance des entités à haut risque : Log360 surveille les entités à haut risque selon leurs scores pour prendre des mesures en temps réel.

- Envoi d’alertes en temps réel : Log360 avise l’équipe de sécurité par courrier ou SMS lorsque le score de risque d’une entité donnée franchit un seuil fixé.

- Création d’historiques détaillés : Log360 extrait des données de journal pour créer des historiques détaillés avec un aperçu de l’auteur d’une opération, son objet, sa date et son origine.

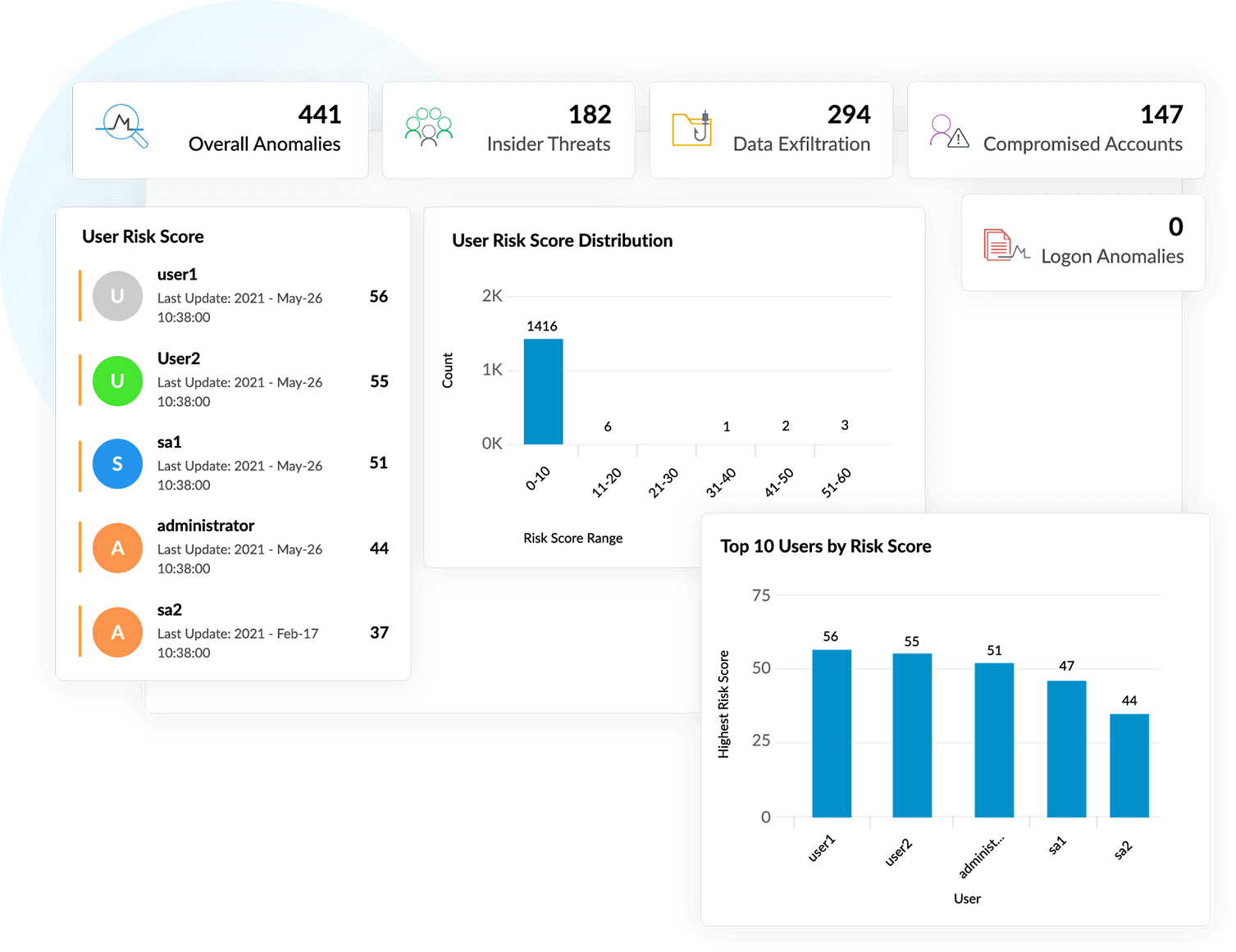

Raisons de choisir Log360 pour le repérage de menaces

Dotez l’équipe chargée de repérer les menaces de tous les outils nécessaires.

S’inscrire à une démo dès maintenantCollecte Collectez les journaux de tout le réseau.

Analyse Recherchez n’importe quoi dans les journaux et découvrez des modèles de menace.

Enregistrement Enregistrez les menaces découvertes dans des recherches sous forme de rapports pour référence ultérieure.

Réponse Utilisez des workflows automatisés pour répondre immédiatement.

Détection Définissez des alertes pour veiller à n’ignorer aucune menace découverte à l’avenir.

Examen Utilisez des historiques détaillés pour connaître les événements, leurs dates et localisations.

Résolution Résolvez l’incident grâce à la console intégrée.