Protocole réseau

Les protocoles réseau sont un ensemble de règles, de conventions et de structures de données qui dictent la manière dont les appareils échangent des données sur les réseaux. En d'autres termes, les protocoles réseau peuvent être assimilés à des langages que deux appareils doivent comprendre pour une communication transparente des informations, indépendamment de leur infrastructure et des disparités de conception.

Le modèle OSI: comment fonctionnent les protocoles réseau

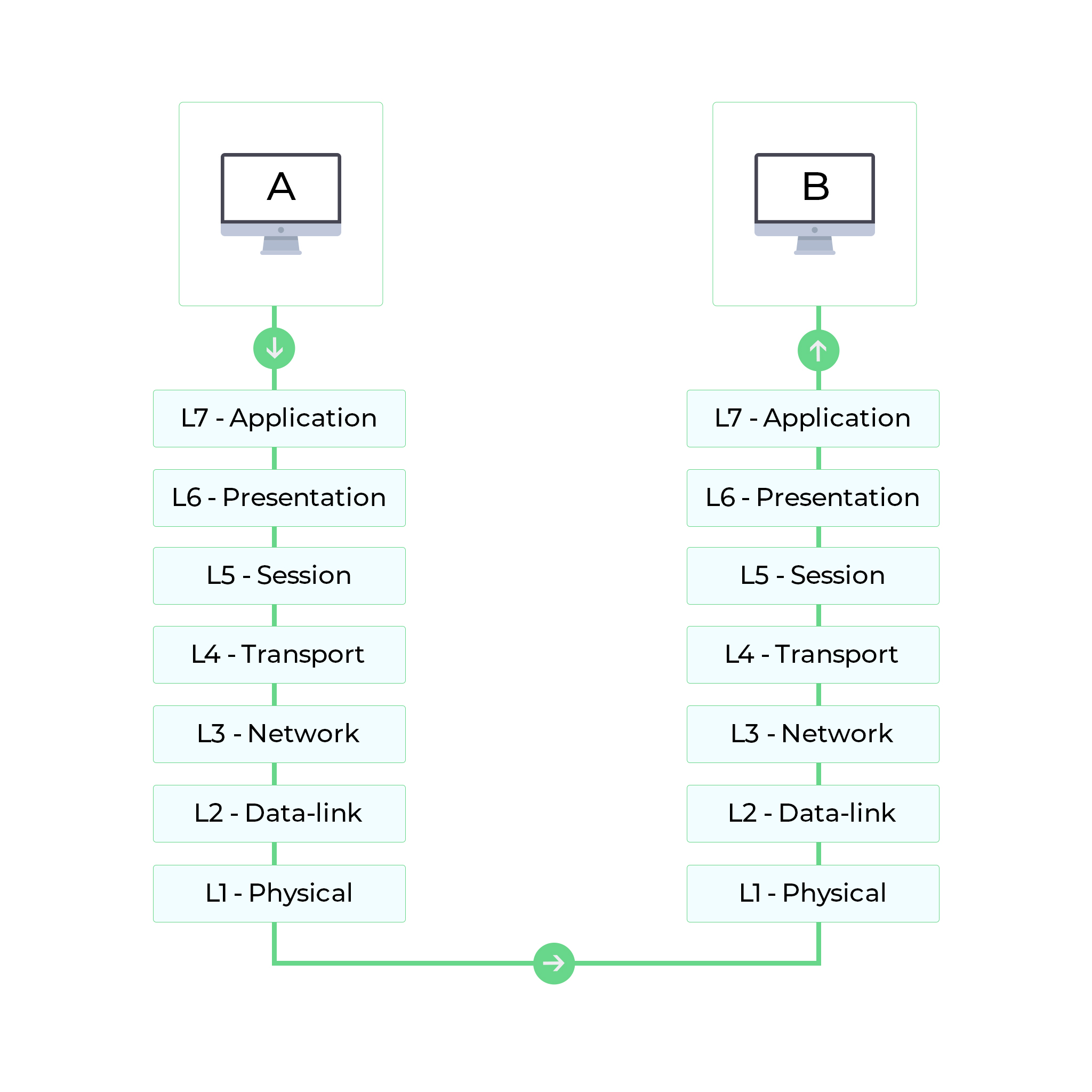

Pour comprendre les nuances des protocoles réseau, il est impératif de connaître d'abord le modèle d'interconnexion des systèmes ouverts (OSI). Considéré comme le principal modèle architectural des communications de travail Internet, la majorité des protocoles réseau utilisés aujourd'hui sont structurellement basés sur le modèle OSI.

Le modèle OSI divise le processus de communication entre deux périphériques réseau en 7 couches. Une tâche ou un groupe de tâches est affecté à chacune de ces 7 couches. Toutes les couches sont autonomes et les tâches qui leur sont assignées peuvent être exécutées indépendamment.

Pour mettre cela en contexte, voici une représentation du processus de communication entre deux périphériques réseau suivant le modèle OSI:

Les sept couches du modèle OSI peuvent être divisées en deux groupes: les couches supérieures, y compris les couches 7, 6 et 5, et les couches inférieures, y compris les couches 4, 3, 2 et 1. Les couches supérieures traitent des problèmes d'application, et les couches inférieures traitent des problèmes de transport de données.

Les protocoles réseau divisent le processus de communication en tâches discrètes sur chaque couche du modèle OSI. Un ou plusieurs protocoles de réseau fonctionnent à chaque couche dans l'échange de communication.

Voici les descriptions détaillées du fonctionnement des protocoles de réseau dans chaque couche du modèle OSI:

| Couche 7: protocoles réseau de la couche application |

|

| Couche 6: protocoles réseau de la couche Présentation |

|

| Couche 5: protocoles réseau de la couche Session |

|

| Couche 4: protocoles réseau de la couche Transport |

|

| Couche 3: protocoles de la couche Réseau |

|

| Couche 2: protocoles réseau de la couche Liaison de données |

|

| Couche 1: protocoles réseau de la couche Physique |

|

Bien que certains disent que le modèle OSI est maintenant redondant et moins significatif que le modèle de réseau TCP/IP, il y a encore des références au modèle OSI, même aujourd'hui, car la structure du modèle aide à encadrer les discussions sur les protocoles et à comparer diverses technologies.

Classification des protocoles réseau

Maintenant que vous savez comment fonctionne le modèle OSI, vous pouvez plonger directement dans la classification des protocoles. Voici quelques-uns des protocoles les plus importants utilisés dans les communications réseau.

Protocoles réseau de la couche application

1. DHCP: protocole de configuration dynamique d'hôte

DHCP est un protocole de communication qui permet aux administrateurs réseau d'automatiser l'attribution d'adresses IP dans un réseau. Dans un réseau IP, chaque appareil se connectant à Internet nécessite une adresse IP unique. DHCP permet aux administrateurs réseau de distribuer les adresses IP à partir d'un point central et d'envoyer automatiquement une nouvelle adresse IP lorsqu'un périphérique est branché à partir d'un autre endroit du réseau. DHCP fonctionne sur un modèle client-serveur.

Avantages de l'utilisation de DHCP

- Gestion centralisée des adresses IP.

- Ajout transparent de nouveaux clients dans un réseau.

- Réutilisation des adresses IP, réduisant le nombre total d'adresses IP requises.

Inconvénients de l'utilisation de DHCP

- Le suivi de l'activité Internet devient fastidieux, car le même appareil peut avoir plusieurs adresses IP sur une période de temps.

- Les ordinateurs avec DHCP ne peuvent pas être utilisés comme serveurs, car leurs adresses IP changent avec le temps.

2. DNS: protocole du système de noms de domaine

Le protocole DNS aide à traduire ou à mapper les noms d'hôtes sur les adresses IP. DNS fonctionne sur un modèle client-serveur et utilise une base de données distribuée sur une hiérarchie de serveurs de noms.

Les hôtes sont identifiés en fonction de leurs adresses IP, mais la mémorisation d'une adresse IP est difficile en raison de sa complexité. Les adresses IP sont également dynamiques, ce qui rend d'autant plus nécessaire de mapper les noms de domaine aux adresses IP. DNS aide à résoudre ce problème en convertissant les noms de domaine des sites Web en adresses IP numériques.

Avantages

- DNS facilite l'accès à Internet.

- Élimine le besoin de mémoriser les adresses IP.

Désavantages

- Les requêtes DNS ne portent pas d'informations relatives au client qui les a initiées. En effet, le serveur DNS ne voit que l'adresse IP d'où provient la requête, ce qui rend le serveur susceptible d'être manipulé par des pirates.

- Les serveurs racine DNS, s'ils sont compromis, pourraient permettre aux pirates de rediriger vers d'autres pages pour les données de phishing.

3. FTP: protocole de transfert de fichiers

Le protocole de transfert de fichiers permet le partage de fichiers entre les hôtes, locaux et distants, et s’exécute sur TCP. Pour le transfert de fichiers, FTP crée deux connexions TCP: contrôle et connexion de données. La connexion de contrôle est utilisée pour transférer des informations de contrôle telles que des mots de passe, des commandes pour récupérer et stocker des fichiers, etc., et la connexion de données est utilisée pour transférer le fichier réel. Ces deux connexions s'exécutent en parallèle pendant tout le processus de transfert de fichiers.

Avantages

- Permet de partager des fichiers volumineux et plusieurs répertoires en même temps.

- Vous permet de reprendre le partage de fichiers s'il a été interrompu.

- Vous permet de récupérer les données perdues et de planifier un transfert de fichiers.

Désavantages

- FTP manque de sécurité. Les données, les noms d'utilisateur et les mots de passe sont transférés en texte brut, ce qui les rend vulnérables aux acteurs malveillants.

- FTP manque de capacités de cryptage, ce qui le rend non conforme aux normes de l'industrie.

4. HTTP: protocole de transfert Hyper Text

HTTP est un protocole de couche application utilisé pour les systèmes d'information distribués, collaboratifs et hypermédia. Il fonctionne sur un modèle client-serveur, où le navigateur Web agit en tant que client. Des données telles que du texte, des images et d'autres fichiers multimédias sont partagées sur le World Wide Web en utilisant HTTP. En tant que protocole de type requête et réponse, le client envoie une requête au serveur, qui est ensuite traitée par le serveur avant de renvoyer une réponse au client.

HTTP est un protocole sans état, ce qui signifie que le client et le serveur ne sont conscients l'un de l'autre que tant que la connexion entre eux est intacte. Après cela, le client et le serveur s'oublient mutuellement. En raison de ce phénomène, le client et le serveur ne peuvent pas tous les deux conserver les informations entre les demandes.

Avantages

- L'utilisation de la mémoire et l'utilisation du processeur sont faibles en raison de moins de connexions simultanées.

- Les erreurs peuvent être signalées sans fermer les connexions.

- En raison de la réduction des connexions TCP, la congestion du réseau est réduite.

Désavantages

- HTTP manque de capacités de chiffrement, ce qui le rend moins sécurisé.

- HTTP nécessite plus de puissance pour établir la communication et transférer les données.

5. IMAP et IMAP4: protocole d'accès aux messages Internet (version 4)

IMAP est un protocole de messagerie qui permet aux utilisateurs finaux d'accéder et de manipuler les messages stockés sur un serveur de messagerie à partir de leur client de messagerie comme s'ils étaient présents localement sur leur appareil distant. IMAP suit un modèle client-serveur et permet à plusieurs clients d'accéder simultanément aux messages sur un serveur de messagerie commun. IMAP comprend des opérations pour créer, supprimer et renommer des boîtes aux lettres; vérifier les nouveaux messages; supprimer définitivement les messages; définir et supprimer des drapeaux; et beaucoup plus. La version actuelle d'IMAP est la version 4 révision 1.

Avantages

- Comme les e-mails sont stockés sur le serveur de messagerie, l'utilisation du stockage local est minimale.

- En cas de suppression accidentelle d'e-mails ou de données, il est toujours possible de les récupérer au fur et à mesure de leur stockage sur le serveur de messagerie.

Désavantages

- Les e-mails ne fonctionneront pas sans une connexion Internet active.

- Une utilisation élevée des e-mails par les utilisateurs finaux nécessite plus de stockage de boîtes aux lettres, augmentant ainsi les coûts.

6. POP et POP3: Post Office Protocol (version 3)

Le Post Office Protocol est également un protocole de courrier électronique. À l'aide de ce protocole, l'utilisateur final peut télécharger des e-mails du serveur de messagerie vers son propre client de messagerie. Une fois les e-mails téléchargés localement, ils peuvent être lus sans connexion Internet. De plus, une fois que les e-mails sont déplacés localement, ils sont supprimés du serveur de messagerie, libérant de l'espace. POP3 n'est pas conçu pour effectuer des manipulations approfondies avec les messages sur le serveur de messagerie, contrairement à IMAP4. POP3 est la dernière version du protocole Post Office.

Avantages

- Lisez les e-mails sur les appareils locaux sans connexion Internet.

- Le serveur de messagerie n'a pas besoin d'avoir une capacité de stockage élevée, car les e-mails sont supprimés lorsqu'ils sont déplacés localement.

Désavantages

- Si l'appareil local sur lequel les e-mails ont été téléchargés plante ou est volé, les e-mails sont perdus.

7. SMTP: protocole de transfert de courrier simple

SMTP est un protocole conçu pour transférer du courrier électronique de manière fiable et efficace. SMTP est un protocole push et est utilisé pour envoyer l'e-mail, tandis que POP et IMAP sont utilisés pour récupérer les e-mails du côté de l'utilisateur final. SMTP transfère les e-mails entre les systèmes et notifie les e-mails entrants. En utilisant SMTP, un client peut transférer un e-mail vers un autre client sur le même réseau ou un autre réseau via un accès relais ou passerelle disponible sur les deux réseaux.

Avantages

- Facilité d'installation.

- Se connecte à n'importe quel système sans aucune restriction.

- Il n'a besoin d'aucun développement de votre part.

Désavantages

- Les conversations aller-retour entre les serveurs peuvent retarder l'envoi d'un message et augmenter également le risque que le message ne soit pas remis

- Certains pare-feu peuvent bloquer les ports utilisés avec SMTP.

8. Telnet: protocole d'émulation de terminal

Telnet est un protocole de couche application qui permet à un utilisateur de communiquer avec un périphérique distant. Un client Telnet est installé sur la machine de l'utilisateur, qui accède à l'interface de ligne de commande d'une autre machine distante qui exécute un programme serveur Telnet.

Telnet est principalement utilisé par les administrateurs réseau pour accéder et gérer les périphériques distants. Pour accéder à un périphérique distant, un administrateur réseau doit entrer l'adresse IP ou le nom d'hôte du périphérique distant, après quoi il sera présenté avec un terminal virtuel qui peut interagir avec l'hôte.

Avantages

- Compatible avec plusieurs systèmes d'exploitation.

- Gain de temps grâce à sa connectivité rapide avec les appareils distants.

Désavantages

- Telnet ne dispose pas de capacités de chiffrement et envoie des informations critiques en texte clair, ce qui facilite la tâche des acteurs malveillants.

- Cher en raison des vitesses de frappe lentes.

9. SNMP: protocole de gestion de réseau simple

SNMP est un protocole de couche application utilisé pour gérer les nœuds, tels que les serveurs, les postes de travail, les routeurs, les commutateurs, etc., sur un réseau IP. SNMP permet aux administrateurs réseau de surveiller les performances du réseau, d'identifier les problèmes de réseau et de les résoudre. Le protocole SNMP comprend trois composants: un périphérique géré, un agent SNMP et un gestionnaire SNMP.

L'agent SNMP réside sur le périphérique géré. L'agent est un module logiciel qui a une connaissance locale des informations de gestion et traduit ces informations sous une forme compatible avec le gestionnaire SNMP. Le gestionnaire SNMP présente les données obtenues de l'agent SNMP, aidant les administrateurs réseau à gérer efficacement les nœuds.

Actuellement, il existe trois versions de SNMP: SNMP v1, SNMP v2 et SNMP v3. Les versions 1 et 2 ont de nombreuses fonctionnalités en commun, mais SNMP v2 offre des améliorations telles que des opérations de protocole supplémentaires. SNMP version 3 (SNMP v3) ajoute des capacités de sécurité et de configuration à distance aux versions précédentes.

Protocoles réseau de la couche Présentation

LPP: Lightweight Presentation Protocol

Le Lightweight Presentation Protocol permet de fournir une prise en charge simplifiée des services d'application OSI dans les réseaux fonctionnant sur des protocoles TCP/IP pour certains environnements contraints. LPP est conçu pour une classe particulière d'applications OSI, à savoir les entités dont le contexte d'application contient uniquement un élément de service de contrôle d'association (ACSE) et un élément de service d'opérations à distance (ROSE). LPP ne s'applique pas aux entités dont le contexte d'application est plus étendu, c'est-à-dire contient un élément de service de transfert fiable.

Protocoles réseau de couche Session

RPC: Remote Procedure Call protocol

RPC est un protocole permettant de demander un service à un programme dans un ordinateur distant via un réseau, et peut être utilisé sans avoir à comprendre les technologies réseau sous-jacentes. RPC utilise TCP ou UDP pour transporter les messages entre les programmes en communication. RPC fonctionne également sur le modèle client-serveur. Le programme demandeur est le client et le programme fournisseur de services est le serveur.

Avantages

- RPC omet de nombreuses couches de protocole pour améliorer les performances.

- Avec RPC, les efforts de réécriture ou de redéveloppement du code sont minimisés.

Désavantages

- Pas encore prouvé qu'il fonctionne efficacement sur des réseaux étendus.

- Hormis TCP/IP, RPC ne prend pas en charge les autres protocoles de transport.

Protocoles de réseau de couche de Transport

1. TCP: Transmission Control Protocol

TCP est un protocole de couche de transport qui fournit un service de livraison de flux et de connexion virtuelle fiable aux applications grâce à l'utilisation d'un accusé de réception séquencé. TCP est un protocole orienté connexion, car il nécessite l'établissement d'une connexion entre les applications avant le transfert de données. Grâce au contrôle de flux et à l'acquittement des données, TCP fournit une vérification complète des erreurs. TCP assure le séquençage des données, ce qui signifie que les paquets de données arrivent dans l'ordre à l'extrémité de réception. La retransmission des paquets de données perdus est également possible avec TCP.

Avantages

- TCP garantit trois choses: les données atteignent la destination, y parviennent à temps et y parviennent sans duplication.

- TCP divise automatiquement les données en paquets avant la transmission.

Désavantages

- TCP ne peut pas être utilisé pour les connexions de diffusion et de multidiffusion.

2. UDP: User Datagram Protocol

UDP est un protocole de couche de transport sans connexion qui fournit un service de messagerie simple mais peu fiable. Contrairement à TCP, UDP n'ajoute aucune fonction de fiabilité, de contrôle de flux ou de récupération d'erreur. UDP est utile dans les situations où les mécanismes de fiabilité de TCP ne sont pas nécessaires. La retransmission des paquets de données perdus n'est pas possible avec UDP.

Avantages

- Les connexions de diffusion et de multidiffusion sont possibles avec UDP.

- UDP est plus rapide que TCP.

Désavantages

- Dans UDP, il est possible qu'un paquet ne soit pas livré, soit livré deux fois ou pas du tout livré.

- Une désintégration manuelle des paquets de données est nécessaire.

Protocoles de couche Réseau

1. IP: Internet Protocol (IPv4)

IPv4 est un protocole de couche réseau qui contient des informations d'adressage et de contrôle, qui aident les paquets à être acheminés dans un réseau. IP fonctionne en tandem avec TCP pour fournir des paquets de données sur le réseau. Sous IP, chaque hôte se voit attribuer une adresse 32 bits composée de deux parties principales: le numéro de réseau et le numéro d'hôte. Le numéro de réseau identifie un réseau et est attribué par Internet, tandis que le numéro d'hôte identifie un hôte sur le réseau et est attribué par un administrateur réseau. L'IP est uniquement responsable de la livraison des paquets, et TCP aide à les remettre dans le bon ordre.

Advantages

- IPv4 crypte les données pour garantir la confidentialité et la sécurité.

- Avec IP, le routage des données devient plus évolutif et économique.

Désavantages

- IPv4 demande beaucoup de travail, est complexe et sujet aux erreurs.

2. IPv6: Internet Protocol version 6

IPv6 est la dernière version du protocole Internet, un protocole de couche réseau qui possède des informations d'adressage et de contrôle pour permettre le routage des paquets dans le réseau. IPv6 a été créé pour traiter l'épuisement d'IPv4. Il augmente la taille de l'adresse IP de 32 bits à 128 bits pour prendre en charge plus de niveaux d'adressage.

Advantages

- Routage et traitement des paquets plus efficaces par rapport à IPv4.

- Meilleure sécurité par rapport à IPv4.

Désavantages

- IPv6 n'est pas compatible avec les machines fonctionnant sous IPv4.

- Défi lors de la mise à niveau des appareils vers IPv6.

3. ICMP: Internet Control Message Protocol

ICMP est un protocole de prise en charge de la couche réseau utilisé par les périphériques réseau pour envoyer des messages d'erreur et des informations opérationnelles. Les messages ICMP livrés dans des paquets IP sont utilisés pour les messages hors bande liés au fonctionnement du réseau ou à une mauvaise opération. ICMP est utilisé pour annoncer les erreurs de réseau, la congestion et les délais d'attente, ainsi que pour aider au dépannage.

Avantages

- ICMP est utilisé pour diagnostiquer les problèmes de réseau.

Désavantages

- L'envoi d'un grand nombre de messages ICMP augmente le trafic réseau.

- Les utilisateurs finaux sont affectés si des utilisateurs malveillants envoient de nombreux paquets de destination ICMP inaccessibles.

Protocoles réseau de la couche liaison de données

1. ARP: Address Resolution Protocol

Le protocole de résolution d'adresse permet de mapper les adresses IP sur des adresses de machine physique (ou une adresse MAC pour Ethernet) reconnues dans le réseau local. Une table appelée cache ARP est utilisée pour maintenir une corrélation entre chaque adresse IP et son adresse MAC correspondante. ARP propose les règles pour effectuer ces corrélations et aide à convertir les adresses dans les deux sens.

Avantages

- Les adresses MAC n'ont pas besoin d'être connues ou mémorisées, car le cache ARP contient toutes les adresses MAC et les mappe automatiquement avec les adresses IP.

Désavantages

- ARP est sensible aux attaques de sécurité appelées attaques par usurpation d'ARP.

- Lors de l'utilisation d'ARP, un pirate informatique peut parfois arrêter complètement le trafic. Ceci est également connu sous le nom de déni de services ARP.

2. SLIP: Serial Line IP

SLIP est utilisé pour les connexions série point à point utilisant TCP/IP. SLIP est utilisé sur des liaisons série dédiées et parfois à des fins d'accès à distance. SLIP est utile pour permettre à des mélanges d'hôtes et de routeurs de communiquer entre eux; par exemple, hôte-hôte, hôte-routeur et routeur-routeur sont toutes des configurations réseau SLIP courantes. SLIP est simplement un protocole de tramage de paquets: il définit une séquence de caractères qui encadrent les paquets IP sur une ligne série. Il ne fournit pas d'adressage, d'identification du type de paquet, de détection ou de correction d'erreurs ou de mécanismes de compression.

Avantages

- Puisqu'il a une petite surcharge, il convient à une utilisation dans des microcontrôleurs.

- Il réutilise les connexions commutées et les lignes téléphoniques existantes.

- Il est facile à déployer car il est basé sur le protocole Internet.

Désavantages

- SLIP ne prend pas en charge la configuration automatique des connexions réseau dans plusieurs couches OSI en même temps.

- SLIP ne prend pas en charge les connexions synchrones, telles qu'une connexion créée via Internet à partir d'un modem vers un fournisseur d'accès Internet (FAI).

Vous avez des difficultés à gérer votre réseau?

OpManager de ManageEngine est un outil de surveillance réseau complet qui surveille la santé, les performances et la disponibilité de tous les périphériques réseau dans un réseau IP, dès la sortie de la boîte. OpManager utilise la plupart des protocoles énumérés ci-dessus pour fonctionner, vous permettant d'avoir un contrôle complet sur vos périphériques réseau. Pour en savoir plus sur OpManager, inscrivez-vous pour une démo gratuite ou téléchargez un essai gratuit.

Avis de clients

Études de cas - OpManager

Récompenses et distinctions

Reconnu comme une solution préférée des clients par le rapport Gartner Peer Insights de mai 2019 pour les solutions d’analyse de la performance réseau et de diagnostics

Reconnu comme une solution préférée des clients par le rapport Gartner Peer Insights de mai 2019 pour les solutions d’analyse de la performance réseau et de diagnostics Reconnu comme une solution préférée des clients par le rapport Gartner Peer Insights d’avril 2019 pour les outils d’analyse de l’infrastructure informatique.

Reconnu comme une solution préférée des clients par le rapport Gartner Peer Insights d’avril 2019 pour les outils d’analyse de l’infrastructure informatique. Éditeur de l’année 2018/2019 pour l’analyse et la gestion des réseaux

Éditeur de l’année 2018/2019 pour l’analyse et la gestion des réseaux Figure dans le Magic Quadrant NPMD 2019 de Gartner.

Figure dans le Magic Quadrant NPMD 2019 de Gartner. Classé deuxième de l’Infotech Research Software Reviews Data Quadrant 2018.

Classé deuxième de l’Infotech Research Software Reviews Data Quadrant 2018.