Détection des appareils indésirables facile avec OpUtils

Les réseaux gagnant en complexité, il devient essentiel d’établir un suivi complet pour identifier les appareils non autorisés. OpUtils relève ce défi avec ses outils de recherche avancés, qui analysent régulièrement le réseau pour recenser tous les appareils connectés. Les administrateurs peuvent alors les regrouper selon leurs niveau d’autorisation, gérer efficacement les ports de commutateur et bloquer instantanément les appareils indésirables. En bref, OpUtils renforce la sécurité du réseau en simplifiant la détection des appareils indésirables.

Caractéristiques marquantes : outil de détection des appareils indésirables d’OpUtils

Analyse automatisée

OpUtils planifie automatiquement des analyses régulières du réseau. La solution recherche de façon proactive les appareils non autorisés du réseau pour la prise de mesure rapide.

Détection en temps réel

Les administrateurs reçoivent des notifications immédiates lorsque des appareils non autorisés se connectent au réseau. Aucun appareil indésirable ne passe inaperçu.

Blocage à distance

Les administrateurs peuvent déconnecter rapidement les appareils non autorisés du réseau en bloquant à distance des ports de commutateur. Cette mesure proactive arrête net les appareils indésirables, assurant l’intégrité et la sécurité du réseau.

Authentification

OpUtils renforce la sécurité du réseau en permettant de vérifier les détails des appareils et les classer selon leur authenticité.

Moyens d’intégration

La détection des appareils indésirables s’intègre étroitement au mappage des ports de commutateur,la gestion des adresses IP , et Active Directory pour un suivi et un contrôle détaillés de l’activité du réseau. Cela améliore l’identification et la gestion des appareils non autorisés.

Comment OpUtils simplifie la détection des appareils indésirables

Recherche facile

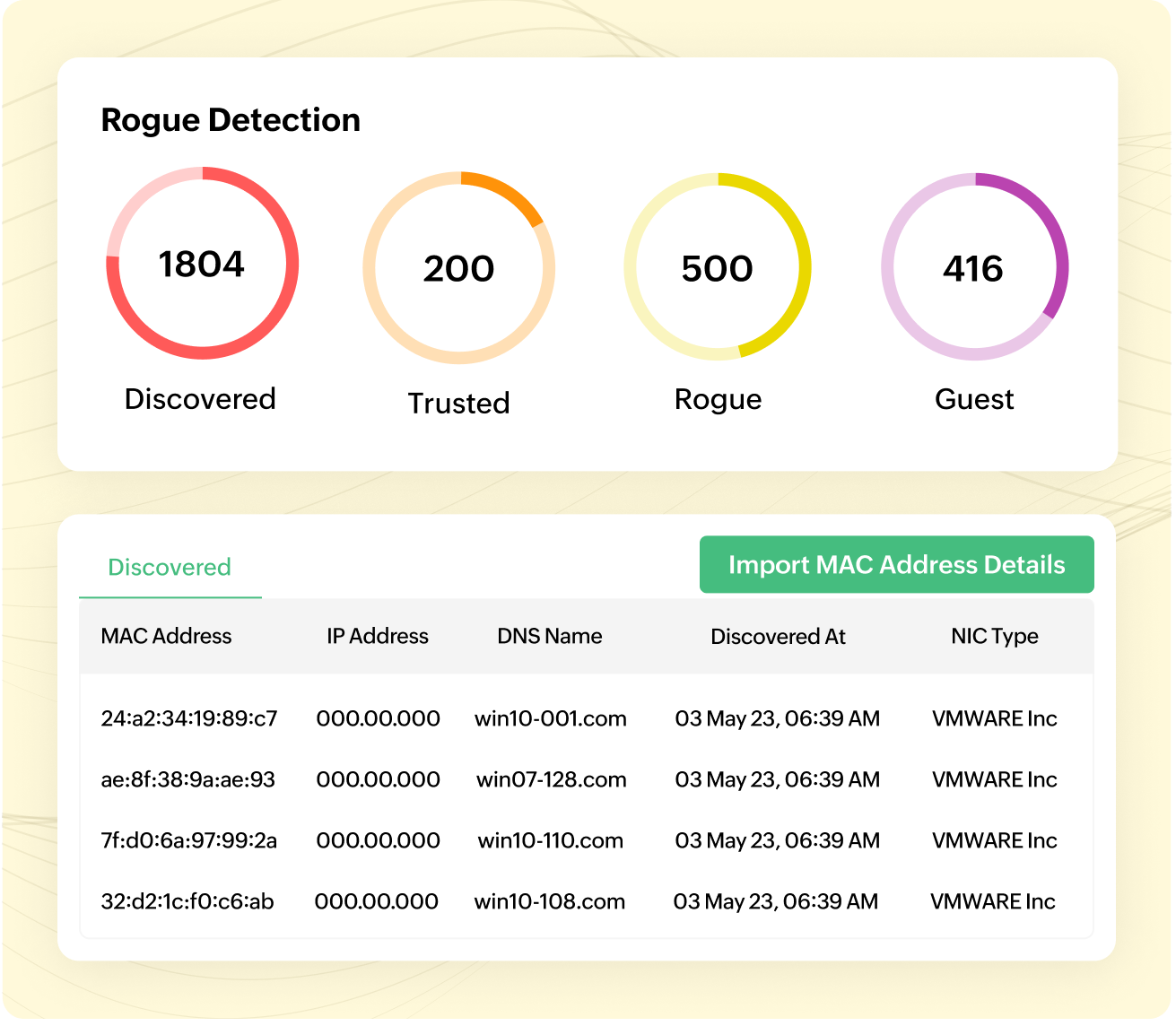

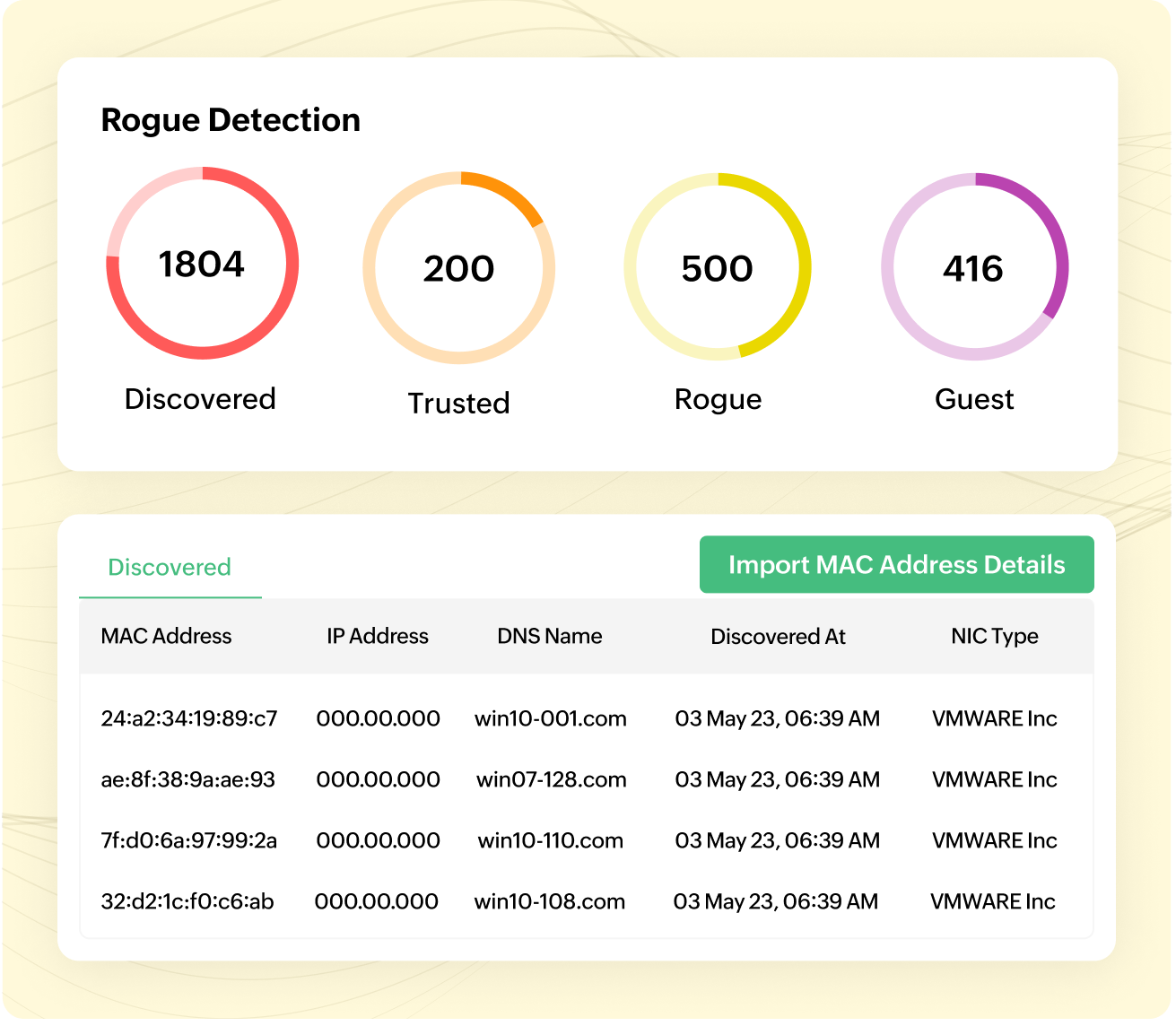

La détection des appareils indésirables extrait facilement les adresses MAC des appareils recensés via les routeurs, l’analyse des ports, l’analyse IP et l’importation de serveur DHCP. Elle compare ensuite ces adresses à Active Directory pour une classification automatique. On peut aussi importer manuellement des adresses MAC pour les appareils en dehors d’Active Directory, d’où une couverture complète du réseau. Les nouveaux appareils sont automatiquement ajoutés lors d’analyses ultérieures, veillant ainsi à bien les recenser tous dans l’outil.

Profilage d’authenticité

OpUtils permet aux administrateurs d’inspecter les appareils en cliquant sur ceux recensés, affichant des détails comme l’adresse MAC, le nom DNS, l’adresse IP et le port connecté. Grâce au mappage des ports de commutateur, OpUtils cartographie tous les commutateurs et indique détails des ports connectés. Les administrateurs peuvent déterminer les appareils par lesquels ont transité les données indésirables, pour prendre aussi des précautions les concernant. Cette information complète leur permet de vérifier et classer les appareils selon leur authenticité, renforçant le contrôle et la sécurité du réseau.

Accès d’invités

Dans certains cas, on doit octroyer un accès au réseau à des appareils précis pour une durée limitée. Si ces appareils sont désignés comme approuvés et le restent après la durée requise, cela peut avoir de graves conséquences pour la sécurité. Pour y remédier, OpUtils offre une option de désignation comme invité. Les administrateurs peuvent l’utiliser pour désigner les appareils comme invités et fixer une durée de validité et une expiration. Ils peuvent ensuite choisir de prolonger la durée de validité des invités.

Blocage des appareils non autorisés

En intégrant la détection des appareils indésirables au mappage des ports de commutateur, OpUtils permet de recevoir des notifications instantanées d’un accès non autorisé. Cette intégration fournit des détails sur les commutateurs et les ports utilisés par les appareils indésirables, assurant une réaction rapide. Les administrateurs peuvent bloquer ou débloquer à distance des ports de commutateur directement dans OpUtils, d’où une bonne gestion de la sécurité réseau. Une fois le problème résolu, les administrateurs peuvent débloquer les ports de commutateur.

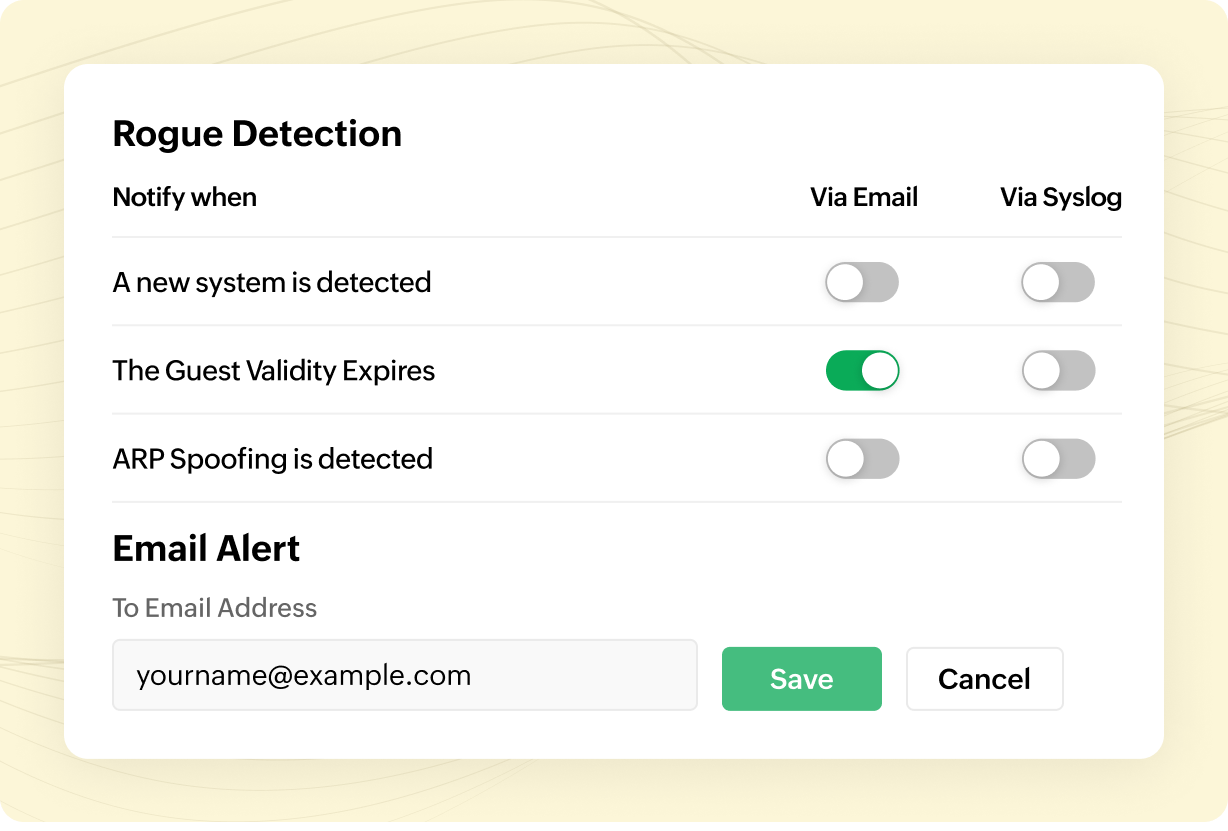

Envoi d’alertes en temps réel

OpUtils avertit instantanément les administrateurs à la détection de nouveaux appareils, l’expiration de la validité d’invités et en cas d’incidents d’usurpation ARP en temps réel, pour une analyse de la sécurité réseau fiable. De plus, on peut recevoir les notifications par courrier, message Syslog et via la console. Cela garantit une gestion de la sécurité complète dans le réseau.

Suivi complet

Le module de détection des appareils indésirables permet de générer des rapports détaillés qui offrent un aperçu complet des incidents de sécurité réseau et de l’activité anormale. Ces rapports jouent un rôle vital pour maintenir la conformité avec les normes du secteur et les réglementations et dans les audits. Cet aperçu précis aide à identifier les vulnérabilités et les menaces potentielles. Enfin, cet aperçu s’avère crucial pour améliorer et affiner les stratégies de sécurité globale.