Protégez vos accès contre la force brute et les rainbow tables

Vos mots de passe sont les gardiens de votre vie numérique. Pourtant, face à des méthodes de piratage de plus en plus efficaces comme l'attaque par force brute ou l'utilisation de tables arc-en-ciel (Rainbow Tables), cette première ligne de défense peut sembler bien fragile. Comment ces techniques fonctionnent-elles vraiment ? Laquelle est la plus redoutable ? Et surtout, comment protéger vos comptes contre ces assauts ? Cet article décrypte tout pour vous permettre de renforcer votre sécurité efficacement.

Qu’est-ce qu’une attaque par force brute ?

Une attaque par force brute est une méthode de piratage qui consiste à tester systématiquement toutes les combinaisons de caractères possibles jusqu'à découvrir le mot de passe correct.

Comment fonctionne-t-elle concrètement ?

Imaginez un cadenas à code numérique : l'attaquant commence par tester 0000, puis 0001, 0002, et ainsi de suite jusqu'à trouver la bonne combinaison.

Appliquée aux mots de passe, cette méthode explore progressivement tous les schémas possibles : lettres, chiffres et symboles, selon leur ordre d'apparition dans la table des caractères.

Comment fonctionne une Rainbow Table (table arc-en-ciel) ?

Pour comprendre le mécanisme des Rainbow Tables, commençons par le principe fondamental du hachage. Pour des raisons de sécurité, les mots de passe ne sont jamais stockés en clair dans les bases de données, mais sous forme d'empreintes numériques uniques, appelées hashes.

Son principe : optimiser le pré-calcul

Plutôt que de stocker toutes les paires "mot de passe → hash" (ce qui exigerait des téraoctets), la Rainbow Table utilise des chaînes de hachage :

MDP initial → H1 → MDP2 → H2 → MDP3 → H3 → MDP4 → H4

On part d’un mot de passe initial, on le hache → H1

Une fonction de réduction génère un nouveau mot de passe MDP2 à partir de H1

On hache MDP2 → H2, et ainsi de suite…

Seuls le premier et le dernier de la chaîne sont sauvegardés.

Comment l’attaquant s’en sert ?

Il récupère une base de données de hashs volés

Il cherche si un hash figure dans une de ses chaînes

Si oui, il repart du mot de passe initial de la chaîne et reproduit les opérations jusqu’à tomber sur le hash volé → le mot de passe est cracké

Avantage : Extrêmement rapide après construction de la table..

Limites:

Stockage encore conséquent

Inefficace si les mots de passe sont salés (ajout d’une valeur aléatoire avant hachage)

Contournée par les algorithmes lents (bcrypt, Argon2)

En résumé, les Rainbow Tables sont une méthode astucieuse mais aujourd’hui facilement contrecarrée par les bonnes pratiques de sécurité.

Force brute vs rainbow table : les différences clés

Critère | Force brute | Rainbow table |

Principe | Tester toutes les combinaisons en temps réel | Comparer avec une base de hashs pré-calculée |

Vitesse | Lente (dépend de la complexité) | Rapide (une fois la table construite) |

Ressources | Intensive en puissance de calcul | Intensive en espace de stockage |

Cible | Peut attaquer un login en direct | Nécessite une base de hashes volés |

Contournement | Mots de passe longs et complexes | Salage et algorithmes robustes (bcrypt, Argon2) |

Usage typique | Dernier recours, mots de passe simples | Mots de passe courants, bases de données compromises |

En résumé: la force brute est le “marteau”, la rainbow table est le “scalpel”. Deux approches différentes pour casser la même serrure.

ADSelfService Plus : une défense robuste contre les deux attaques

Face à la recrudescence des cyberattaques, la solution ADSelfService Plus de ManageEngine propose un arsenal complet pour sécuriser l'authentification et contrer efficacement les méthodes de piratage comme la force brute et les rainbow tables.

Mécanismes de protection avancés :

contre la force brute:

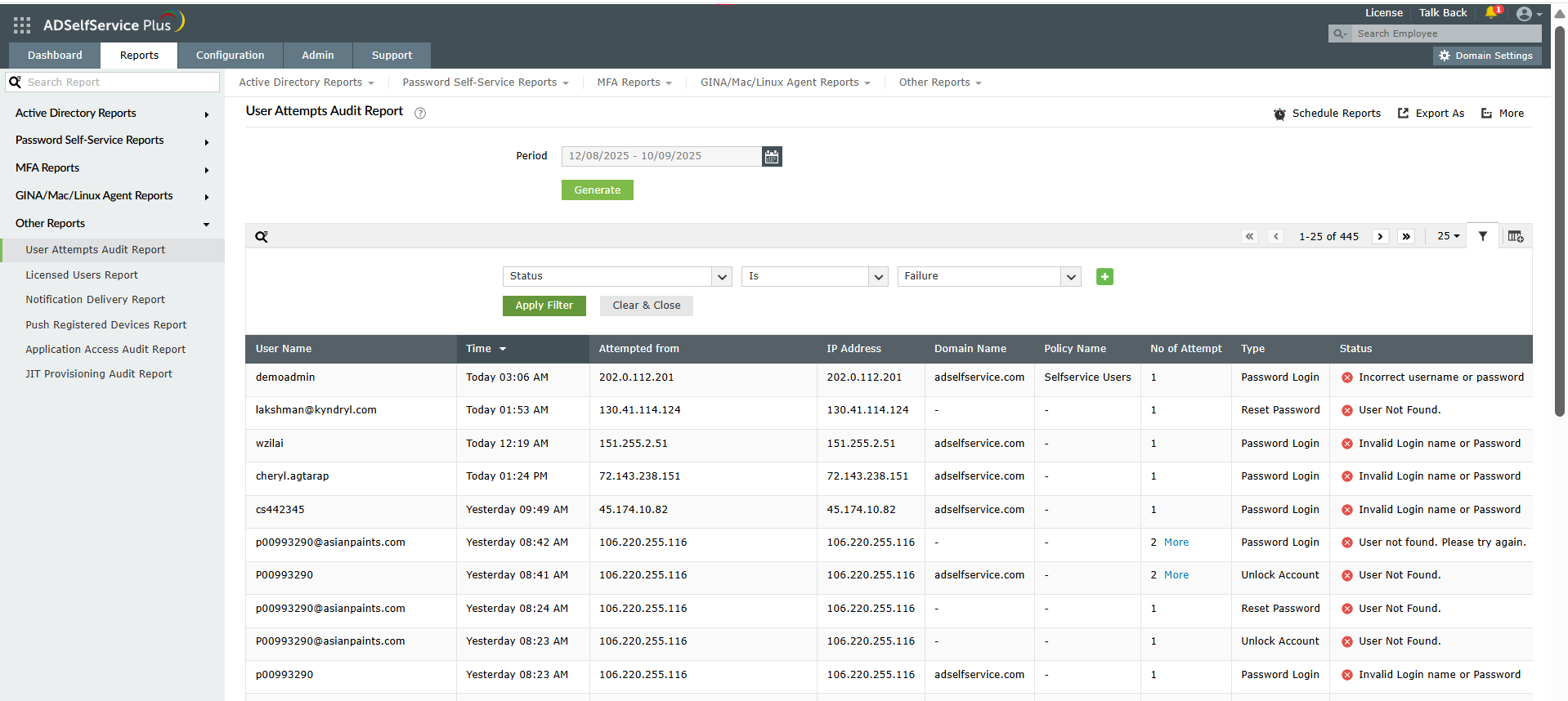

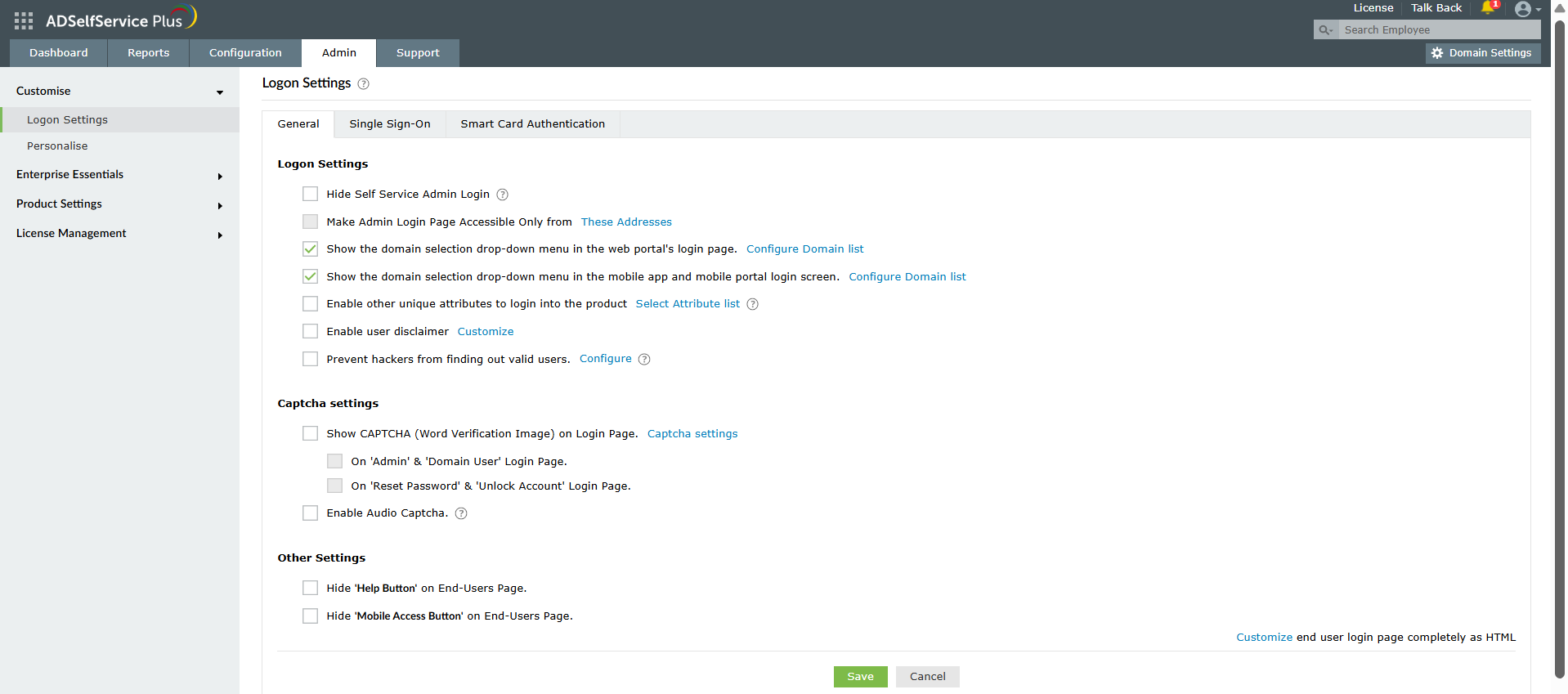

Audit des connexions en temps réel: détection immédiate des tentatives suspectes grâce à des rapports détaillés sur les échecs de connexion.

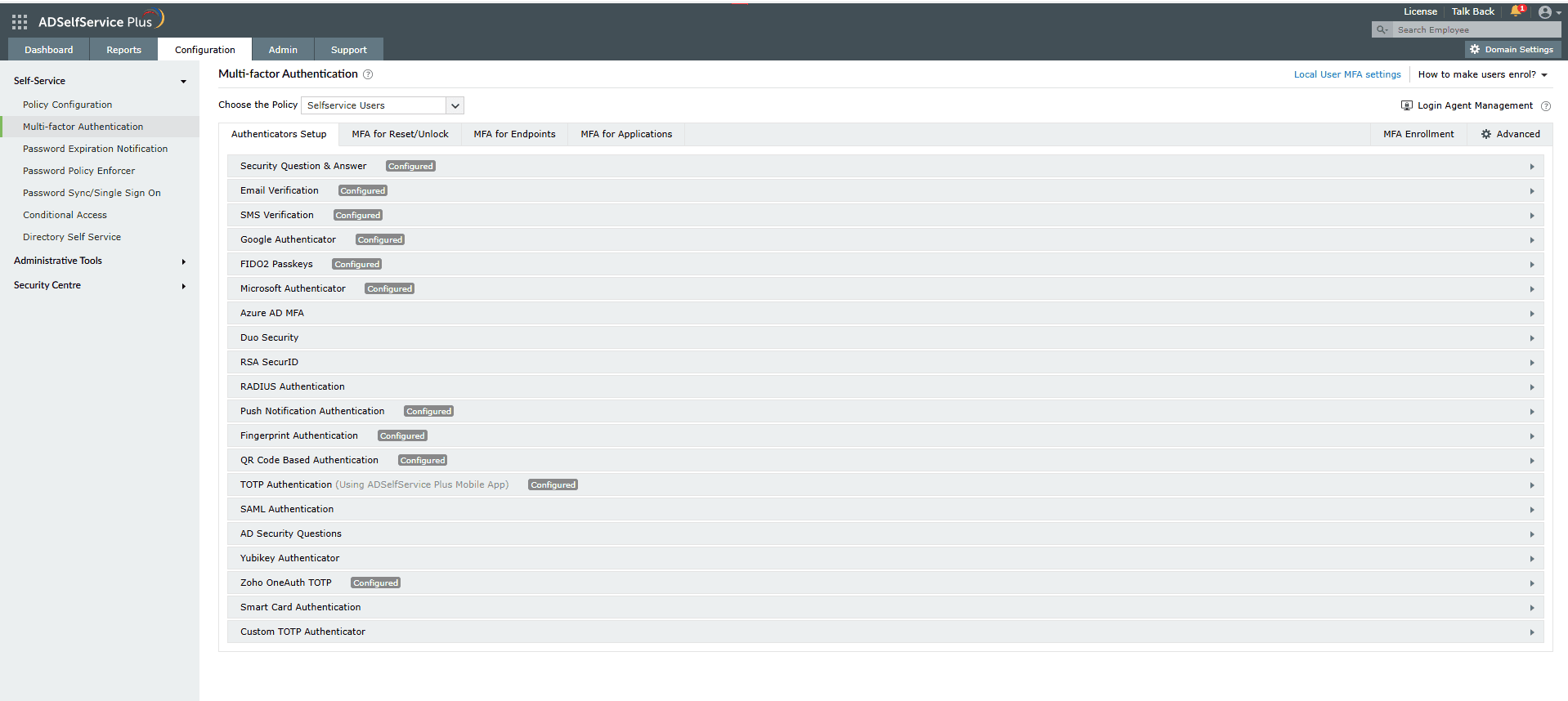

MFA adaptative: plus de 20 facteurs d’authentification (biométrie, OTP, YubiKey…), déployables sur postes, VPN et applications cloud.

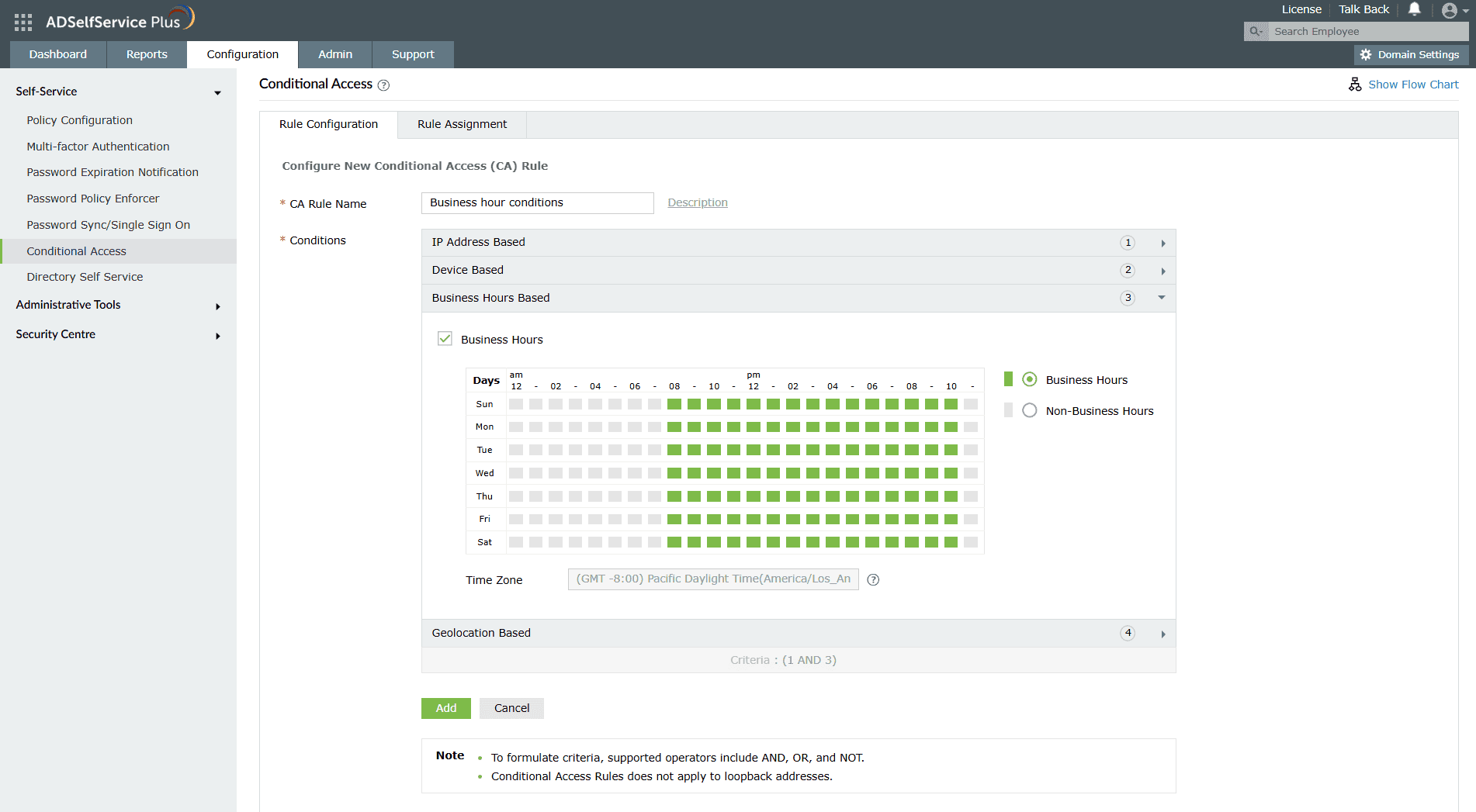

Accès conditionnel : sécurité contextuelle basée sur l'IP, l'heure, l'appareil ou la localisation

CAPTCHA configurable: blocage des scripts automatisés et des bots

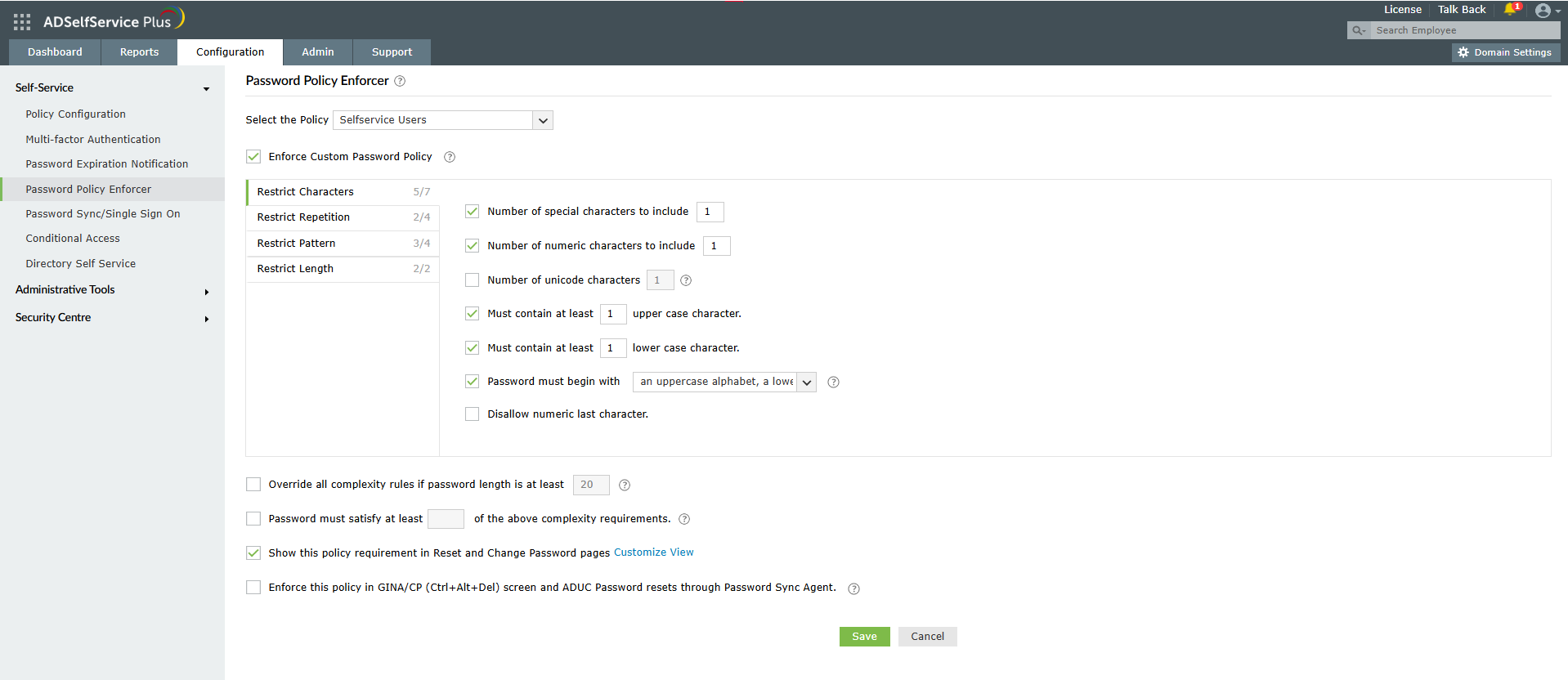

Password Policy Enforcer: Configurez des paramètres avancés pour prévenir les attaques par force brute.

Contre les rainbow tables:

Password Policy Enforcer : imposition de mots de passe complexes et uniques, rendant les rainbow tables inefficaces

Audits de sécurité réguliers : suivi rigoureux des changements et réinitialisations de mots de passe

Intégration avec Have I Been Pwned? : blocage proactive des mots de passe déjà compromis dans des fuites de données

Bénéfices stratégiques :

Double protection: Neutralise à la fois les attaques par force brute et l'exploitation de rainbow tables

Conformité renforcée : Respect des exigences réglementaires (RGPD, NIS2, Cyber Resilience Act)

Expérience utilisateur préservée : Sécurité robuste sans complexité accrue pour les utilisateurs finaux

Gouvernance centralisée : Management unifié des politiques de sécurité et d'authentification

En résumé, ADSelfService Plus transforme l'authentification en une véritable forteresse digitale, rendant obsolètes les techniques traditionnelles de piratage tout en maintenant une agilité opérationnelle optimale.

Conclusion

Face aux attaques par force brute et rainbow tables, une défense efficace repose sur trois piliers : des mots de passe robustes, un hachage avec salage, et l'authentification multifacteur.

N’hésitez pas à planifier une démo en ligne personnalisée pour découvrir comment ADSelfService Plus peut protéger votre organisation.