- Fonctionnalités

- Stratégies d’accès conditionnel

Automatiser les décisions d’accès

avec l'accès conditionnel

Le modèle du télétravail s’est avéré favorable aux organisations et au personnel et devrait perdurer. Les utilisateurs distants étant plus exposés aux cyberattaques, il faut établir des mesures de sécurité strictes comme l'authentification multifacteur (MFA)) pour éviter les violations de données. Toutefois, l’application d’une stratégie d’accès stricte et globale comme la MFA risque de nuire à l’expérience utilisateur. Alors que l’authentification à deux ou trois facteurs sécurise la connexion distante, elle peut créer une complication inutile pour les utilisateurs sur site déjà protégés au sein du périmètre du bureau. Une approche plus efficace consiste à appliquer des stratégies d’accès contextuelles. La fonctionnalité de stratégie d’accès conditionnel qu’offre ADSelfService Plus le permet. Elle permet aux organisations de :

- Déployer des contrôles d’accès sans intervention de l’administrateur.

- Améliorer le niveau de sécurité de l’organisation sans nuire à l’expérience utilisateur.

Aperçu de l’accès conditionnel

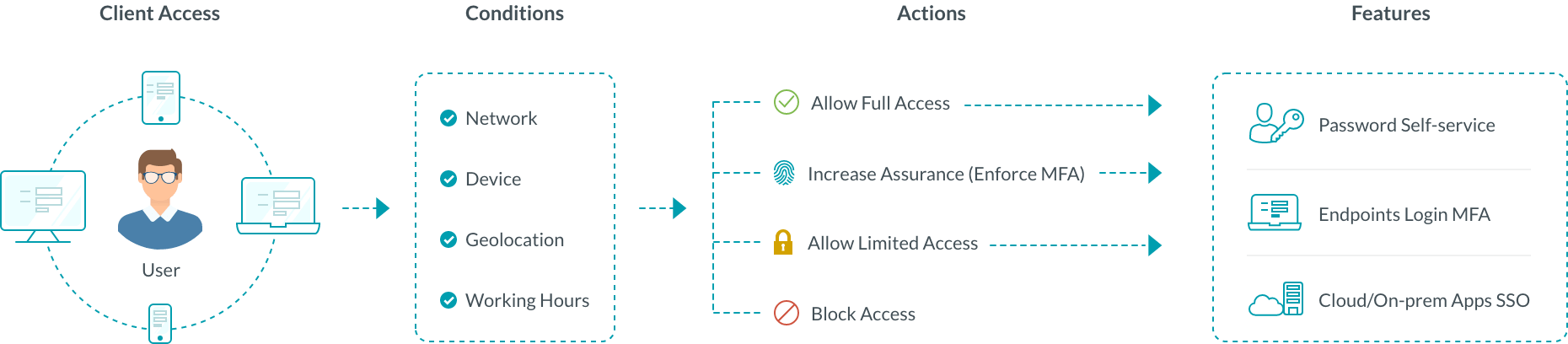

L’accès conditionnel applique une série de règles qui analysent divers facteurs de risque, comme l’adresse IP, l’heure d’accès, l’appareil et la géolocalisation de l’utilisateur, pour imposer des décisions de contrôle d’accès automatisées. Les décisions s’appliquent en temps réel selon les facteurs de risque de l’utilisateur pour éviter des mesures de sécurité inutilement strictes imposées en l’absence de risque. Cela assure une meilleure expérience utilisateur sans affecter la sécurité.

L’accès conditionnel permet d’établir certains scénarios courants et les mesures de sécurité correspondantes :

- Obligation d’une vérification multifacteur pour les utilisateurs privilégiés.

- Obligation d’une MFA pour l’accès à distance à des applications stratégiques de tout le personnel.

- Blocage de l’accès à des opérations très risquées comme les demandes de réinitialisation de mot de passe d’adresses IP non autorisées ou d’appareils inconnus.

Fonctionnement d’une stratégie d’accès conditionnel

Avant d’apprendre comment fonctionne l’accès, examinons les bases de la création d’une règle d’accès conditionnel :

1. Conditions

Cela comprend la liste des facteurs déterminant la sécurité de l’organisation. ADSelfService Plus permet de configurer des conditions selon les facteurs de risque suivants :

- Adresse IP (de confiance et à risque)

- Appareil (type d’appareil et plateforme)

- Heures d’ouverture (heures et en dehors)

- Géolocalisation (selon l’origine de la demande)

2. Critères

Une fois les conditions configurées, on peut créer un critère avec des opérateurs comme AND, OR ou NOT. Il s’agit du critère à associer à la stratégie d’accès.

3. Stratégie d'accès

On associe ensuite les critères à une stratégie d’accès prédéfinie, désignée dans ADSelfService Plus comme une stratégie de libre-service. Les administrateurs peuvent créer des stratégies de libre-service et offrir certaines fonctions à des utilisateurs appartenant à des domaines, des unités d’organisation (OU) ou des groupes donnés.

Pour en savoir plus sur la création de règles d’accès conditionnel, consultez les guides sur la configuration de stratégie de libre-service et d’accès conditionnel.

Une fois une règle d’accès conditionnel établie, voici le processus :

- Un utilisateur tente de se connecter à sa machine ou, après sa connexion, tente d’accéder à une application ou l’une des fonctions en libre-service d’ADSelfService Plus.

- Sur la base des conditions prédéfinies, les facteurs de risque comme l’adresse IP, l’heure d’accès et la géolocalisation sont analysés.

- Si les données remplissent les conditions, une stratégie de libre-service est affectée à l’utilisateur pour permettre l’une de ces opérations :

- Accès complet au compte du domaine et aux fonctions

- Accès sécurisé via la MFA

- Accès limité à certaines fonctions

- Accès restreint à des fonctions particulières

- Si l’utilisateur ne remplit pas l’une des règles d’accès conditionnel établies, une stratégie de libre-service s’applique selon son groupe ou unité d’organisation.

Cas d’usage illustrant comment fonctionne une stratégie d’accès conditionnel

Besoin de sécuriser la connexion à distance au domaine Active Directory (AD) d’une organisation via la MFA

Dans cet exemple, supposons que les utilisateurs sur site représentent 50 % du personnel de l’organisation. Les utilisateurs distants représentent quant à eux 20 %. Les 30 % restants sont des utilisateurs qui alternent entre les modes télétravail et sur site selon le besoin. Il faut appliquer l’authentification multifacteur pour les utilisateurs se connectant à distance. Dans ce scénario, le recours à l’accès conditionnel implique :

- Application d’une stratégie de libre-service pour l’authentification multifacteur sur les terminaux.

- Configuration de deux conditions :

- Adresse IP : une liste d’adresses IP de confiance est établie.

- Emplacement : choix d’emplacements en dehors des locaux de l’organisation.

- Création des critères suivants

- (adresses IP NOT autorisées) AND emplacements choisis

- Le critère est associé à la stratégie de libre-service.

Voici comment fonctionne la règle d’accès conditionnel :

Lorsqu’un utilisateur tente de se connecter à une application d’entreprise via la SSO, l’adresse IP de l’appareil et le type sont analysés. S’il s’agit d’une adresse IP de confiance et que l’objet ordinateur appartient au domaine AD, le critère créé est rempli. La stratégie de libre-service associée au critère est alors affectée à l’utilisateur. Cela permet à l’utilisateur d’accéder aux applications d’entreprise via la SSO.

Permettre aux seuls utilisateurs dont les machines sont reliées à un domaine d'accéder aux applications d'entreprise en utilisant le SSO

Les applications d'entreprise sont souvent utilisées pour traiter et stocker les données sensibles des utilisateurs. Comme la plupart de ces applications sont désormais déployées dans le cloud et en dehors du périmètre de sécurité de votre réseau, elles constituent une cible privilégiée pour les cyberattaquants. Ils utilisent le phishing et d'autres techniques d'attaque pour accéder aux applications et exfiltrer les données à distance. Grâce à l'accès conditionnel, vous pouvez autoriser uniquement les utilisateurs qui disposent d'un ordinateur relié à un domaine à accéder à des applications importantes contenant des données sensibles. Vous pouvez aller plus loin et n'autoriser qu'une liste d'adresses IP de confiance à accéder aux applications critiques, ce qui garantit que les attaquants ne peuvent pas avoir accès à ces applications même s'ils volent les informations d'identification de vos utilisateurs. Voici un exemple de configuration d'une règle d'accès conditionnel pour ce scénario :

- Configurer une stratégie de libre-service qui permet le SSO pour les applications requises.

- Configurer deux conditions :

- Basé sur l'adresse IP : Une liste d'adresses IP de confiance est fournie.

- Basé sur l’appareil : Tous les objets informatiques liés à un domaine sont sélectionnés.

- En créant les critères suivants :

- Adresses IP de confiance ET objets informatiques sélectionnés

- Associer les critères à la stratégie de libre-service créée.

Voici comment cette règle d'accès conditionnel va fonctionner :

Lorsqu'un utilisateur tente de se connecter à une application d'entreprise via le SSO, l'adresse IP et le type de l'appareil sont analysés. S'il s'agit d'une adresse IP de confiance et que l'objet ordinateur appartient au domaine AD, le critère créé est satisfait. La stratégie de libre-service associée aux critères est alors attribuée à l'utilisateur. Cela permet à l'utilisateur d'accéder aux applications d'entreprise en utilisant le SSO.

Avantages de l’accès conditionnel avec ADSelfService Plus

Utilisation de plus de 20 facteurs d’authentification avancés pour déployer la MFA.

Contrôle d’accès aux machines, VPN, RDP, OWA et centre d’administration Exchange dans une seule console.

Mise en place de stratégies d’accès conditionnel fines pour différents services de l’organisation

Renforcement de la gestion de l’accès avec l’

authentification

contextuelle selon le risque.

Prévoir une démoADSelfService Plus prend en charge :

MFA adaptative

Déployez une MFA contextuelle avec 19 facteurs d’authentification différents pour la connexion à des applications et des terminaux.

En savoir plusSécurité et gestion des mots de passe

Déployez une MFA contextuelle avec 19 facteurs d’authentification différents pour la connexion à des applications et des terminaux.

En savoir plusLibre-service d’entreprise

Déléguez des mises à jour de profil et des abonnements de groupe à des utilisateurs et suivez les opérations en libre-service avec des workflows d’approbation.

En savoir plus

Facilitation du télétravail

Améliorez le télétravail avec des mises à jour d’identifiants en cache, la connexion sécurisée et la gestion des mots de passe mobiles.

En savoir plusIntégrations performantes

Établissez un environnement informatique efficace et sûr grâce à l’intégration à des outils SIEM, ITSM et IAM.

En savoir plusSuivi et audit

Simplifiez l’audit avec des rapports exploitables prédéfinis sur les échecs d’authentification, les tentatives de connexion et les utilisateurs bloqués.

En savoir plus