Un ID evento 4768 di Windows viene generato ogni volta che il centro di distribuzione delle chiavi (KDC) tenta di convalidare le credenziali.

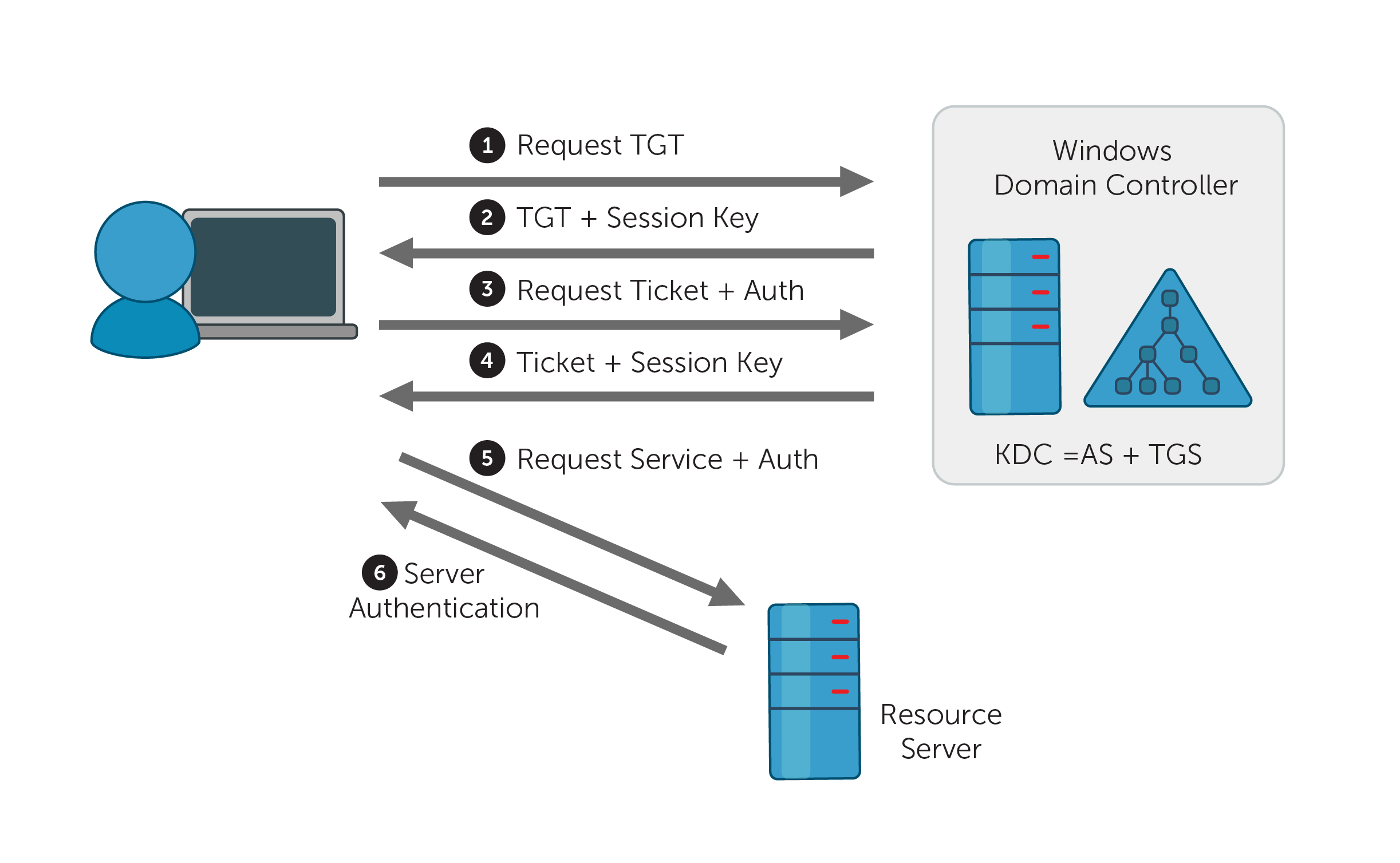

Figura 1. Protocollo di autenticazione Kerberos

ID evento 4768 (S) — Autenticazione riuscita

Quando le credenziali vengono convalidate correttamente, il controller di dominio salva l'ID evento con il codice del risultato pari a “0x0” ed emette un ticket-granting ticket (TGT) Kerberos (Figura 1, Passo 2).

ID evento 4768 (F) — Autenticazione non riuscita

Se la convalida delle credenziali fornite da parte del controller di dominio non riesce, l'ID evento 4768 viene salvato con un codice del risultato non “0x0”. (Vedi tutti i codici dei risultati.)

L'accesso non avviene finché non viene fornito un ticket di servizio, che viene controllato dall'ID evento 4769.

Nota: Viene salvato un ID evento 4768 in caso di tentativi di autenticazione mediante il protocollo di autenticazione Kerberos. Fai riferimento all'ID evento 4776 per i tentativi di autenticazione utilizzando l'autenticazione NTLM.

Nome dell'account: Nome dell'account per cui è stato richiesto un TGT.

Nota: Il nome dell’account del computer termina con $.

Esempio di account utente: mark

Esempio di account computer: WIN12R2$

Nome dell'area di autenticazione fornita: Nome dell'area di autenticazione Kerberos a cui appartiene il nome dell’account.

ID utente: Il SID dell'account che ha richiesto un TGT. Il visualizzatore eventi tenta automaticamente di risolvere i SID e visualizza il nome dell’account. Se non è possibile risolvere il SID, vengono visualizzati i dati di origine nell'evento. Per esempio, ADAPWS\mark o ADAPWS\WIN12R2$.

Nome del servizio: Nome del servizio nell'area di autenticazione Kerberos a cui è stata inviata la richiesta di TGT.

ID del servizio: SID del account di servizio nell'area di autenticazione Kerberos a cui è stata inviata la richiesta di TGT.

Indirizzo del client: L'indirizzo IP del computer da cui è stata ricevuta la richiesta di TGT.

Porta del client: Il numero di porta dell'origine di una connessione di rete del client. La porta del client è "0" per le richieste locali (localhost)

Informazioni sui certificati di smart card utilizzati durante l'accesso (se applicabili).

Nome dell'autorità emittente del certificato: Il nome dell'ente certificatore che ha emesso il certificato di smart card.

Numero di serie del certificato: Il numero di serie del certificato di smart card.

Impronta digitale del certificato: L'impronta digitale del certificato di smart card.

Le soluzioni di controllo come ADAudit Plus offrono monitoraggio in tempo reale, analisi del comportamento di utenti ed entità e report; insieme, queste funzionalità aiutano a proteggere il tuo ambiente AD.

Sebbene tu possa allegare un'attività al registro di sicurezza e chiedere a Windows di inviarti un'e-mail, ricevi solo un'e-mail quando viene generato l'ID evento 4768. Windows non ha la funzionalità di applicare filtri più dettagliati che sono necessari per soddisfare i requisiti di sicurezza.

Con uno strumento come ADAudit Plus, non solo puoi applicare filtri dettagliati per puntare l'attenzione sulle minacce reale, ma potrai anche ricevere una notifica in tempo reale tramite SMS.

Usufruisci di analisi statistiche avanzate e di tecniche di apprendimento automatico per rilevare i comportamenti anomali all’interno della tua rete.

Soddisfa vari standard di conformità come SOX, HIPAA, PCI, FISMA, GLBA e GDPR report di conformità pronti all'uso.

Scarica ADAudit Plus e inizia a ricevere gli avvisi in tempo reale dopo meno di 30 minuti. Grazie a oltre 200 avvisi e report preconfigurati, ADAudit Plus garantisce che la tua Active Directory sia protetta e conforme.