Un attacco ransomware è una tecnica di attacco sofisticata in cui l'hacker prende il controllo di un computer, ne blocca i dati e chiede un riscatto alla vittima promettendo di ripristinare l'accesso ai dati dietro pagamento. Il pagamento viene solitamente richiesto sotto forma di criptovalute come il bitcoin per nascondere l'identità e la posizione dell'utente malintenzionato.

Il ransomware in genere entra in una rete attraverso un'e-mail di phishing e si diffonde lateralmente in tutta la rete installando software dannoso.

Una volta che il ransomware riesce a penetrare in un sistema, crittografa i dati in esso contenuti. L'attacco utilizza semplici algoritmi di crittografia che utilizzano la stessa chiave di crittografia e decrittografia. Tuttavia, il ransomware più potente utilizza la crittografia a chiave pubblica/privata. Utilizzando chiavi separate per la crittografia e la decrittografia, l'utente non sarà in grado di recuperare i file a meno che l'utente malintenzionato non la fornisca una volta pagato il riscatto.

Una volta che gli utenti malintenzionati ottengono l'accesso al sistema, il malware blocca l'accesso al sistema e inizia a crittografare i file. Una volta che ciò accade, nessun software di sicurezza o ripristino del sistema può restituirli, a meno che la vittima non paghi il riscatto in cambio della chiave di decrittazione. Anche se le vittime pagano, non c'è alcuna garanzia che i criminali informatici restituiscano quei file.

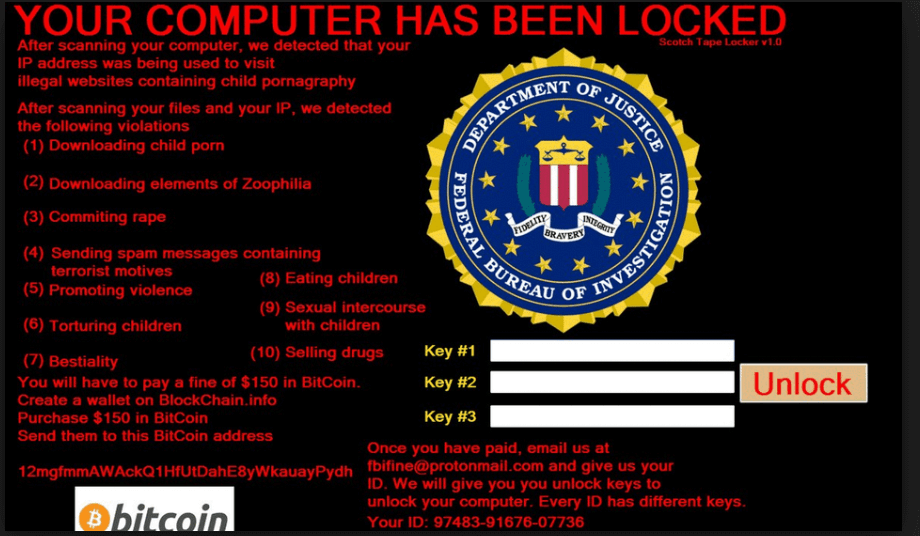

All'avvio del computer, appare una finestra, spesso accompagnata da un sigillo ufficiale dell'FBI o del Dipartimento di Giustizia degli Stati Uniti che dice che è stata rilevata un'attività illegale sul tuo computer e che il tuo sistema rimarrà instabile a meno che tu non paghi l'importo richiesto nell'avviso.

Disconnettiti: questo viene fatto per evitare la diffusione dell'infezione al resto della rete. L'identificazione e la disconnessione del dispositivo infetto da internet e da qualsiasi altro dispositivo è necessaria per la sicurezza della rete aziendale.

Esegui una pulizia: alcune istanze di ransomware possono essere rimosse utilizzando un software antivirus o antimalware.

Recupera i dati utilizzando i backup: reinstallando il sistema operativo e ripristinando i file dai backup, tornerai di nuovo in attività con i tuoi file più importanti.

Denuncia il reato: contatta le forze dell'ordine per segnalare di essere stato vittima di un attacco ransomware. Conoscere meglio le vittime e le loro esperienze con il ransomware aiuterà le forze dell'ordine a determinare chi c'è dietro l'attacco e come stanno identificando o prendendo di mira le vittime.

Il processo di rimozione di un'infezione ransomware dipende dal tipo di ransomware che ha infettato il sistema. Nella fretta di recuperare l'accesso alla propria rete, le organizzazioni decidono di pagare agli hacker un riscatto esorbitante. Tuttavia, l'FBI sconsiglia di farlo poiché potrebbe incoraggiare i gruppi che eseguono minacce informatiche a lanciare altri attacchi contro di te o altre organizzazioni.

Alcune misure per rimuovere l'infezione da ransomware includono:

Isolamento del dispositivo infetto e identificazione del tipo di infezione da ransomware

Alcuni ceppi di ransomware sono progettati per crittografare i file all'interno di un dispositivo e infiltrarsi in diversi dispositivi all'interno della rete locale senza mostrare segni di infezione. Per questo motivo, è fondamentale isolare il dispositivo interessato scollegandolo sia dalle connessioni cablate che wireless nella rete aziendale e dai dispositivi di archiviazione esterni. Chiedere l'aiuto del tuo team di sicurezza IT o di un esperto di cybersecurity di terze parti per esaminare tutti i sistemi della rete è un buon punto di partenza.

Distribuzione di strumenti di decrittografia ransomware

In base al tipo di ceppo di ransomware, al modo in cui si propaga e ai tipi di file che crittografa, le opzioni per la rimozione variano. Uno strumento di decrittazione ransomware può decrittografare i file e i dati in modo da potervi accedere di nuovo.

Ripristino dei file dai backup dei dati

Se la decrittografia è esclusa, è possibile recuperare i dati dai backup più recenti. Una volta formattato il disco e ripristinato il backup pulito, il virus viene rimosso con successo dal sistema. Restare sempre al passo con gli aggiornamenti sulle patch consigliate per il sistema e sul software antivirus aiuterà a mitigare le possibilità che software dannoso entri nel sistema.

Esistono diversi modi per prevenire gli attacchi ransomware.

Nella migliore delle ipotesi, un attacco ransomware può comportare un tempo di inattività dei servizi mentre il team IT tenta di riportare il sistema alla normalità. A seconda della gravità dell'attacco e delle misure di sicurezza che l'organizzazione ha messo in atto, l'entità dei danni potrebbe variare. Tra le diverse conseguenze da considerare ci sono:

Ecco una carrellata dei cinque exploit ransomware più popolari che si sono verificati negli ultimi anni.

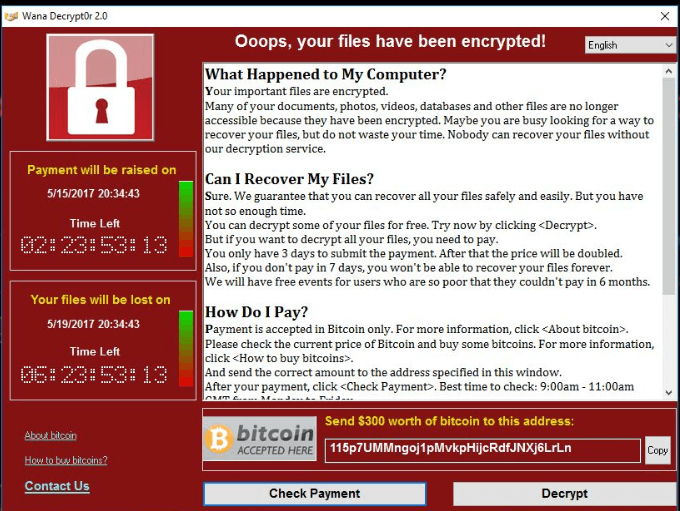

WannaCry è emerso per la prima volta nel 2017 e ha colpito centinaia di migliaia di computer in ben 150 Paesi, inclusi molti sistemi del National Health Services (NHS) di Inghilterra e Scozia.

Petya è attiva dal 2016 e ha infettato organizzazioni in Ucraina e Russia prima di diffondersi ad aziende in Sud America, Stati Uniti e Asia. Questo malware impedisce agli utenti l'accesso all'intero disco rigido crittografando la tabella dei file master (MFT) in modo che il file system diventi illeggibile e Windows non si avvii.

CryptoLocker è stato lanciato alla fine del 2013. È progettato per attaccare il sistema operativo Windows crittografando tutti i file nel sistema tramite una chiave pubblica che può essere decrittografata utilizzando una chiave privata univoca. Il virus visualizza schermate di avviso che indicano che i dati verranno distrutti se gli utenti non pagano un riscatto per ottenere la chiave privata.

Locky è un tipo di ransomware che è stato rilasciato per la prima volta nel 2016. Gli utenti malintenzionati inviano e-mail infette da ransomware richiedendo il pagamento tramite una fattura sotto forma di un documento Microsoft Word contaminato che esegue macro infettive. Il malware indirizza l'utente a un sito web dannoso in cui richiede all'utente di pagare un pesante riscatto per sbloccare i file crittografati.

TelsaCrypt è stato rilevato per la prima volta nel 2015; prende di mira i file di giochi per computer come salvataggi di giochi, profili utente, replay registrati, ecc. In seguito alla crittografia dei file, i pirati informatici chiedono un riscatto alla vittima, che dovrà pagare entro un certo tempo. Quando la vittima paga il riscatto, può scaricare una chiave di decrittazione che ripristinerà i suoi file, altrimenti andranno persi definitivamente.

Il ransomware è semplice da creare e distribuire e offre ai criminali informatici un modello di business a rischio estremamente basso e ad alto rendimento per monetizzare sul malware. Se a questo si aggiunge il fatto che la maggior parte delle aziende e degli utenti in genere non è preparata ad affrontare il ransomware, non c'è da stupirsi che il ransomware sia diventato il secondo problema di cybersecurity più urgente in tutto il mondo.