La nube híbrida es una ventaja para las empresas centradas en lo digital

Para las organizaciones que dependen de la infraestructura de TI on-premise y de los modelos de seguridad tradicionales, es más fácil verificar y autorizar todo dentro de la red corporativa, incluidos los dispositivos, los usuarios, las aplicaciones y los servidores. Los usuarios que intentan acceder desde fuera de la red corporativa se autentifican mediante las redes privadas virtuales (VPN) y el control de acceso a la red (NAC). Dada la creciente adopción de la nube y el trabajo remoto, la nueva arquitectura empresarial está redefiniendo el perímetro. Los datos también se almacenan fuera del perímetro corporativo, y los usuarios acceden a las aplicaciones de la empresa que se encuentran en la nube, así como dentro de su red corporativa, a través de varios tipos de dispositivos desde ubicaciones fuera de la red corporativa.

Dado que el perímetro tradicional de la red, con puntos de entrada y salida conocidos, se está volviendo más difuso, la identidad se está convirtiendo en el nuevo perímetro de la red. La gestión de la identidad será aún más crucial con la creciente adopción de la nube híbrida y los nuevos medios de acceso.

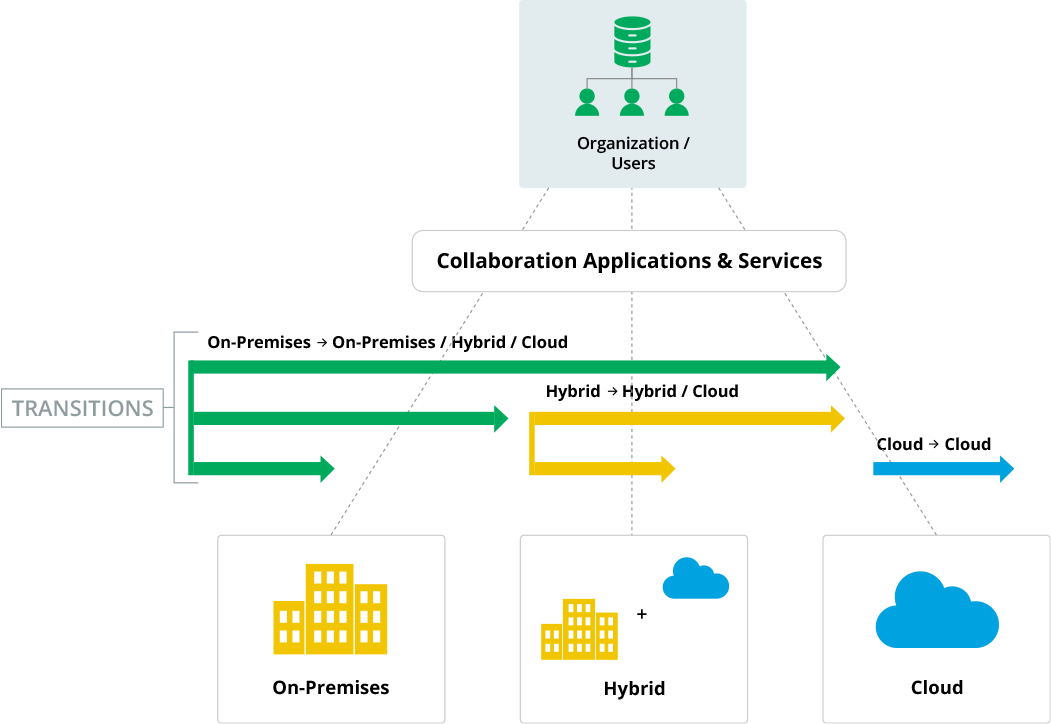

El Instituto Nacional de Estándares y Tecnología (NIST) de Estados Unidos define la nube híbrida como "un entorno mixto de computación, almacenamiento y servicios compuesto por infraestructura local, servicios de nube privada y una nube pública, con orquestación entre las distintas plataformas". Su principal ventaja es la agilidad. La infraestructura en la nube es propiedad del proveedor de servicios en la nube (CSP), que la gestiona y monitorea, y posee un control considerable sobre las funciones y servicios de seguridad de los datos dentro de su infraestructura alojada en la nube. Algunos proveedores de servicios no siempre son transparentes en cuanto a sus decisiones comerciales, lo que podría afectar negativamente a las operaciones de sus clientes. Por ejemplo, un proveedor de servicios puede optar por trasladar la ubicación de sus data center pero no anunciarlo, lo que podría causar problemas de cumplimiento. Incluso las diferencias entre las plataformas de los proveedores crean problemas para los clientes que quieren cambiar entre los servicios de forma eficiente, y limita su capacidad de migrar los data center on-premises a una nube pública, o a una nube privada, y viceversa. Una nube híbrida permite a las organizaciones optimizar su conectividad con la nube y mantener la flexibilidad en términos de migración de datos y cargas de trabajo entre infraestructuras de nube.

Optimizar la carga de trabajo y la ubicación de los datos mediante una estrategia de nube híbrida

A medida que las empresas se embarcan en la modernización de aplicaciones y datos, deberían considerar el uso de una nube híbrida, ya que equilibra la carga de trabajo de las aplicaciones y los datos en ambas plataformas.

Las implementaciones híbridas incluyen las ventajas de los entornos en la nube y on-premise. Aportan la innovación, la velocidad, el almacenamiento y la escalabilidad de la nube, y el cumplimiento normativo, el rendimiento y la gravedad de los datos de los entornos on-premises en una misma plataforma. Las organizaciones que operan con cargas de trabajo distribuidas entre múltiples data center y la nube necesitan seguir el ritmo de las tendencias emergentes en torno a la transformación digital y seguridad de TI. Una implementación de la nube híbrida puede ser beneficiosa, ya que puede mejorar eficazmente el rendimiento, la flexibilidad y la seguridad.

Con el aumento de la adopción del trabajo remoto, las organizaciones están luchando por gestionar los servicios de TI de manera eficiente. Las empresas deben utilizar sus recursos de forma estratégica para que todas las infraestructuras, aplicaciones, datos, implementaciones en la nube y on-premise sean seguros y estén optimizados para garantizar la continuidad del negocio. En estas situaciones, las empresas globales suelen preferir una aplicación híbrida para optimizar la ubicación de los datos. Los factores clave que se deben recordar al implementar el modelo de nube híbrida son:

- Las organizaciones deben comenzar con una hoja de ruta para crear una estrategia de nube híbrida. Esto incluye elegir qué aplicaciones y cargas de trabajo se colocan en la nube y cuáles permanecen on-premises para obtener escalabilidad, mejor rendimiento y disponibilidad.

- Se debe tener en cuenta la disposición de la infraestructura de TI existente al elaborar la hoja de ruta. Esto garantiza que las funciones críticas para el negocio estén en su lugar en caso de que falle la migración a la nube.

- Extraer los datos en tiempo real de un modelo operativo en la nube y analizarlos mediante soluciones basadas en machine learning puede proporcionar a las organizaciones un control total sobre sus datos, aplicaciones y cargas de trabajo. Puede ayudar a aumentar la agilidad del negocio al tiempo que garantiza la seguridad de los datos.

- La mayoría de las veces, las implementaciones en la nube no tienen éxito debido a la falta de profesionales con las habilidades y la experiencia adecuadas para realizar las operaciones técnicas. Las organizaciones deben incorporar proveedores de tecnología y servicios bien formados que puedan ayudar a la organización a aplicar con éxito una implementación híbrida al tiempo que garantizan la continuidad del negocio.

En el modelo on-premise, todo lo que está dentro del perímetro de la red se verifica y es de confianza. Ahora, a medida que avanzamos hacia el trabajo remoto y hacia programas de modernización de la infraestructura lista para la nube y el Internet de las cosas (IoT), el perímetro de la red está desapareciendo. Con el creciente número de violaciones de la seguridad de los datos, las empresas se están dando cuenta de que el enfoque tradicional de "un castillo y un foso" no funcionará para los modelos híbridos.

Cerrar la brecha de seguridad en la nube

El uso indebido de las credenciales de los empleados y los controles de acceso inadecuados representan el 42 por ciento de los accesos no autorizados a la red, según una investigación realizada por Cybersecurity Insiders. El acceso no autorizado se percibe como la mayor vulnerabilidad para la seguridad de la nube, y por eso es fundamental implementar una herramienta de gestión de la seguridad integral diseñada exclusivamente para la seguridad de la nube híbrida. Con la herramienta adecuada, todas las aplicaciones y gateways de la nube se pueden gestionar y monitorear desde una única consola.

La gestión de las identidades, la autenticación y el acceso en las infraestructuras on-premises se puede llevar a cabo de forma sencilla con el Protocolo Ligero de Acceso a Directorios (LDAP) de Microsoft y Active Directory (AD). Sin embargo, en la nube, es mucho más difícil para los departamentos de TI controlar qué usuarios acceden a qué aplicaciones y servicios. Por lo tanto, la mayoría de las organizaciones optan por un enfoque práctico y adoptan más aplicaciones de software como servicio (SaaS). Muchas organizaciones actualizan sus aplicaciones existentes a una versión en la nube, y retiran las versiones on-premise obsoletas y heredadas cuando es posible.

Ya que una parte de la carga de trabajo se encuentra fuera de los data center on-premises, las empresas híbridas deben centrarse en garantizar un acceso seguro a cada usuario, aplicación y dispositivo, independientemente de su ubicación. Este acceso debe ser contextual, lo que permite a los administradores de TI crear políticas de acceso para los usuarios basadas en la ubicación, la dirección IP, el dispositivo, etc. En otras palabras, la única manera de tener éxito con la nube es implementar la solución de gestión de identidades y accesos (IAM) adecuada.

Los proveedores de IAM se pueden clasificar en tres categorías:

- IAM heredada on-premises: Las organizaciones comprometidas con la IAM on-premises no suelen migrar su tecnología heredada a una plataforma en la nube, ya que presenta muchos desafíos. En su lugar, muchas de estas organizaciones inician su paso a la nube a través de una opción híbrida.

- Mezcla de IAM heredada on-premises y en la nube: Los proveedores de IAM que empezaron con soluciones on-premises ahora intentan ofrecer soluciones de identidad híbridas. Una solución de gestión de identidades y accesos híbrida en la nube incluye tanto sistemas on-premises como en la nube, y utiliza un método común para la autorización. Aunque estos proveedores tienen soluciones avanzadas para cargas de trabajo puramente on-premises, sus funcionalidades equivalentes a la IAM híbrida en la nube, como la autenticación multifactor (MFA), el inicio de sesión único (SSO) y los inicios de sesión sociales se integran con su solución de IAM on-premises existente. Las empresas medianas y grandes prefieren elegir este enfoque al abordar aspectos como la gestión de datos y la seguridad.

- IDaaS: Dado que el número de usuarios aumenta rápidamente, un proveedor centrado en la identidad como servicio (IDaaS) ayuda a aprovechar las eficiencias de la identidad en la nube, así como a gestionar los efectos de red que tiene la nube. Las organizaciones que planean migrar a la nube, y mantener una presencia mínima on-premises, tienen que habilitar la autenticación basada en la nube en su arquitectura de seguridad. Algunas aplicaciones heredadas no se pueden rediseñar según los estándares modernos. En estos casos, las organizaciones deben ser capaces de integrar las ventajas de la IDaaS en sus aplicaciones heredadas. Este enfoque híbrido, conocido como "nube primero", puede reducir la carga de las organizaciones que realizan el dimensionamiento de la carga de trabajo antes de la implementación inicial.

Dada la variedad de modelos de implementación en la nube, las organizaciones necesitan aplicar políticas de acceso adecuadas para garantizar la seguridad de los datos. Las estrategias tradicionales de IAM no son suficientes en un entorno híbrido en constante evolución. Para hacer frente a este desafío, las organizaciones deben construir una estrategia de seguridad unificada enfocada en la gestión de identidades híbridas. La IAM híbrida debe centrarse en tres objetivos principales:

- Verificar y proporcionar un acceso seguro a todos los usuarios que intentan acceder a los recursos de la organización a través de la nube privada, la nube pública o los data center on-premises.

- Aplicar el aprovisionamiento justo a tiempo integrado con el acceso de mínimo privilegio para controlar y limitar el acceso a los activos críticos de la empresa. Este control de acceso granular es esencial para evitar los movimientos laterales de los atacantes.

- Inspeccionar el tráfico de la red para identificar actividades maliciosas o anomalías para prevenir ataques. Todos los usuarios y dispositivos conectados a la red deben someterse a un monitoreo en tiempo real y, basándose en las políticas de acceso contextual, el acceso se debe revocar cuando se detecte una anomalía.

A medida que la organización se traslada a la nube, una importante cantidad de sus datos migra fuera del perímetro corporativo. Para crear un marco de seguridad que pueda afrontar los retos dinámicos de la infraestructura en la nube, es importante adoptar un modelo de seguridad de confianza cero.

Lo mejor de ambos mundos: IAM híbrida con un enfoque de confianza cero

Basado en la noción "nunca confíes, siempre verifica", el principio de confianza cero aborda las preocupaciones de seguridad relacionadas con el trabajo remoto, la adopción de la nube y el uso de dispositivos propios (BYOD). Las organizaciones necesitan monitorear la red y verificar a todos los usuarios que intentan acceder a los recursos corporativos. La confianza cero añade una capa de seguridad adicional con la autenticación contextual en tiempo real, en la que el usuario o la entidad se monitorea continuamente para evaluar el riesgo con respecto a un punto de referencia (puntuación de riesgo). En caso de una anomalía o un comportamiento malicioso, puede conllevar la re-autenticación según sea necesario.

Cuando las aplicaciones sensibles y los datos críticos se colocan en los sistemas, tanto on-premises como en la nube, es muy importante fragmentar los datos en micro perímetros o micro segmentos. Esto reduce la superficie de ataque y protege los datos de la organización del riesgo de exposición al malware y las vulnerabilidades.

La adopción de la nube impulsa la transformación digital de las organizaciones que se embarcan en un programa de modernización. Es crucial decidir cuáles cargas de trabajo se trasladan a la nube y cuáles permanecen on-premises. Para garantizar una gestión segura del acceso a los datos, las organizaciones deben realizar una valoración adecuada de los datos evaluando la criticidad de la carga de trabajo que pretenden migrar a la nube. Explotar las cargas de trabajo que contienen datos sensibles podría causar estragos si la organización no logra protegerlas durante las violaciones de la seguridad de los datos.

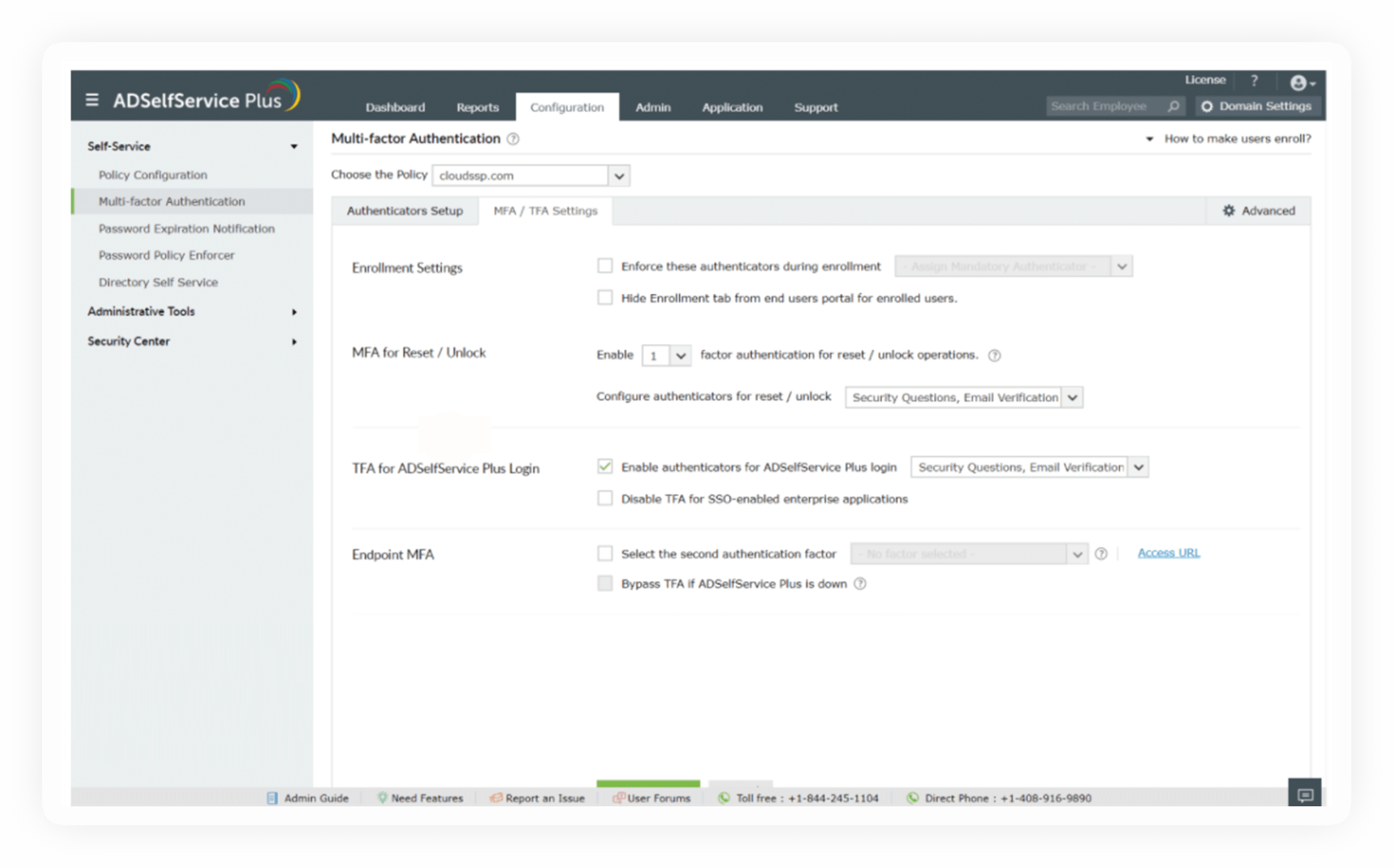

La implementación del modelo de seguridad de Confianza Cero implica varias etapas. Un buen punto de partida es habilitar la MFA junto con políticas de contraseñas seguras en todas las aplicaciones y dispositivos. El SSO garantiza una experiencia de autenticación simple al pedir a los usuarios que inicien sesión con un único ID y contraseña para múltiples aplicaciones, reduciendo así la superficie de ataque. Como mejor práctica, se debería implementar una VPN con MFA para acceder a la red corporativa.

Equilibrar la accesibilidad y la seguridad: Las mejores prácticas de IAM híbrida

- Definir el perímetro de seguridad: Ya que los datos y las cargas de trabajo están distribuidos entre las instalaciones y la nube, los atacantes pueden acceder fácilmente a la información crítica. Este perímetro de seguridad indefinido aumenta los puntos de entrada y la superficie de ataque, facilitando a los hackers el acceso a la red de una organización. Se debe poder identificar el usuario y el dispositivo para implementar la seguridad y los controles de acceso adecuados.

- Utilizar métodos de autenticación seguros: Se utilizan varios métodos de ataque a las contraseñas para obtener acceso no autorizado a las cuentas de los usuarios. Por eso es crucial aplicar políticas de contraseñas seguras basadas en las recomendaciones de organismos, como el NIST, para evitar que los atacantes utilicen la información de los usuarios y de las aplicaciones de forma indebida. Una opción aún mejor es implementar una política de MFA que actúe como segunda línea de defensa si la primera se ve comprometida.

- Utilizar un sistema de gestión de accesos e identidades centralizado: En las implementaciones híbridas, es aconsejable gestionar todas las cuentas de usuario y los dispositivos desde una única consola. Esto ayuda a los administradores de TI a monitorear su red y detectar anomalías fácilmente.

- Aplicar el principio de mínimo privilegio: El principio de mínimo privilegio impone un nivel mínimo de derechos de usuario para garantizar que ninguna aplicación o usuario tenga derechos no autorizados a los recursos críticos de la empresa.

- Monitorear y proteger el entorno híbrido utilizando la SIEM: Para monitorear de forma exhaustiva un entorno híbrido, las organizaciones deben implementar soluciones de monitoreo de eventos e información del sistema (SIEM) que registren y analicen continuamente los datos e identifiquen los riesgos correspondientes.

Utilizar la herramienta adecuada: Cómo ManageEngine AD360 puede ayudar a crear un programa de gestión de identidades híbrido

- Gestión del ciclo de vida del usuario optimizada: Aprovisione, modifique y desaprovisione fácilmente cuentas y buzones de correo para varios usuarios a la vez en AD, servidores Exchange, servicios de Office 365 y G Suite desde una única consola. Utilice las plantillas de creación de usuarios personalizables e importe datos desde CSV para aprovisionar cuentas de usuario de forma masiva.

- SSO y gestión de contraseñas de autoservicio para empresas: La función de SSO de AD360 elimina la necesidad de que los usuarios finales recuerden varias contraseñas, lo que les evita tener que iniciar sesión varias veces en diferentes aplicaciones. AD360 permite a los usuarios acceder de forma segura a todas sus aplicaciones empresariales desde un único dashboard, y proporciona la MFA SSO como una capa adicional de seguridad.

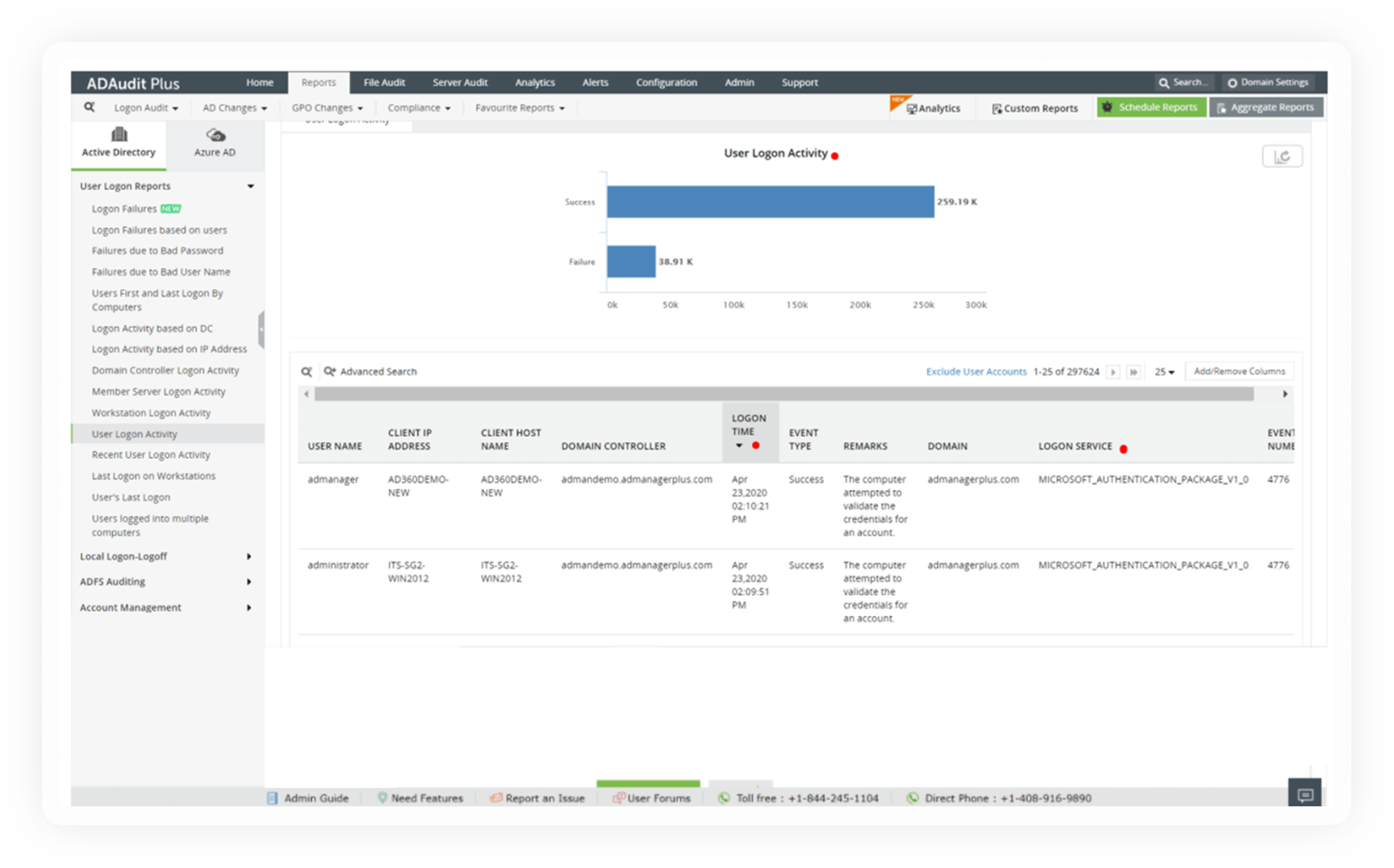

- Auditar AD, Office 365 y servidores de archivos de forma segura: Obtenga información sobre todos los cambios que se producen en su AD, Office 365, servidores Windows y servidores Exchange. Monitoree las actividades de inicio de sesión de los usuarios, los cambios en los objetos de AD y mucho más en tiempo real. Cumpla con las regulaciones de cumplimiento de TI, como SOX, HIPAA, PCI DSS y GLBA, utilizando informes preintegrados.

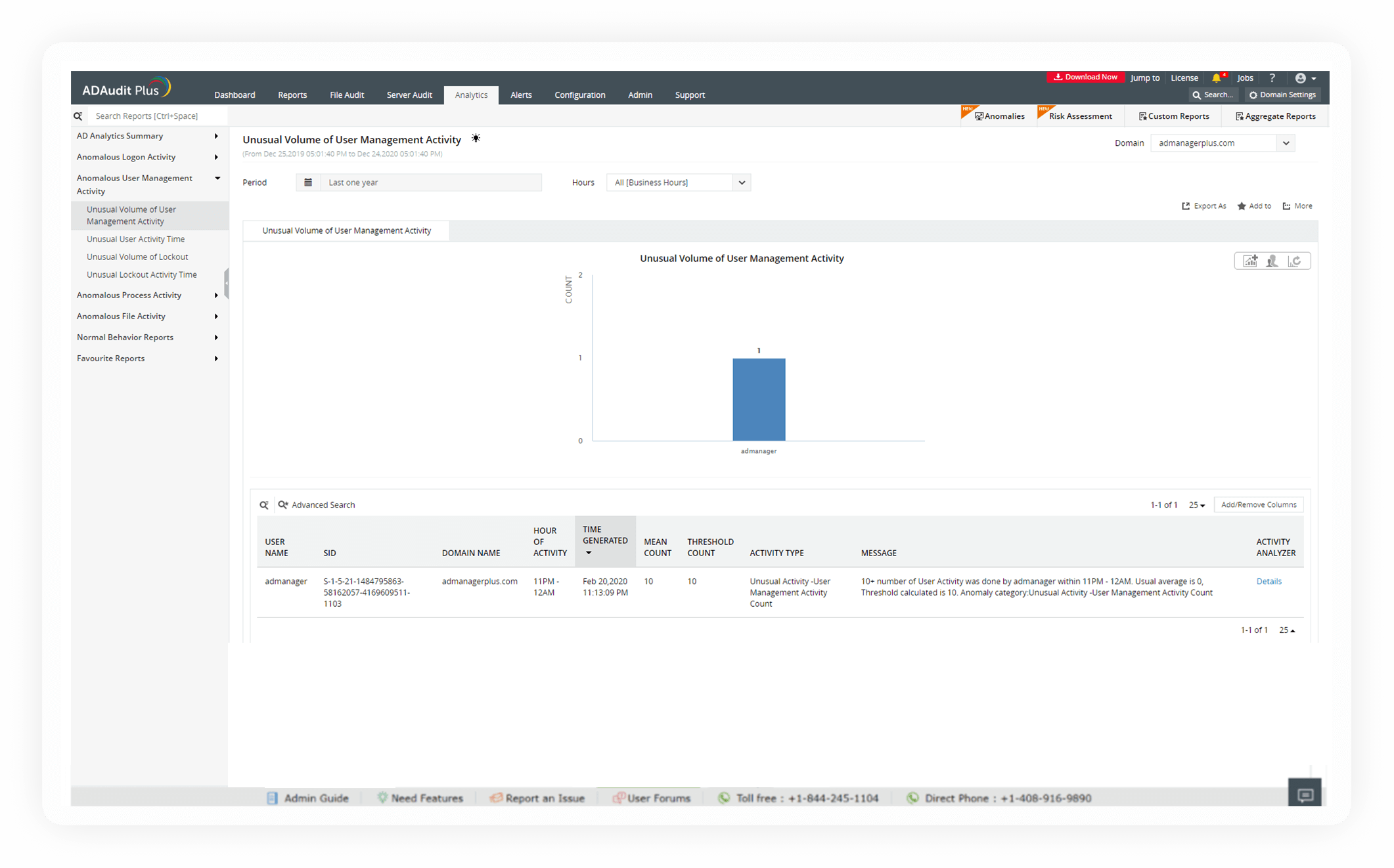

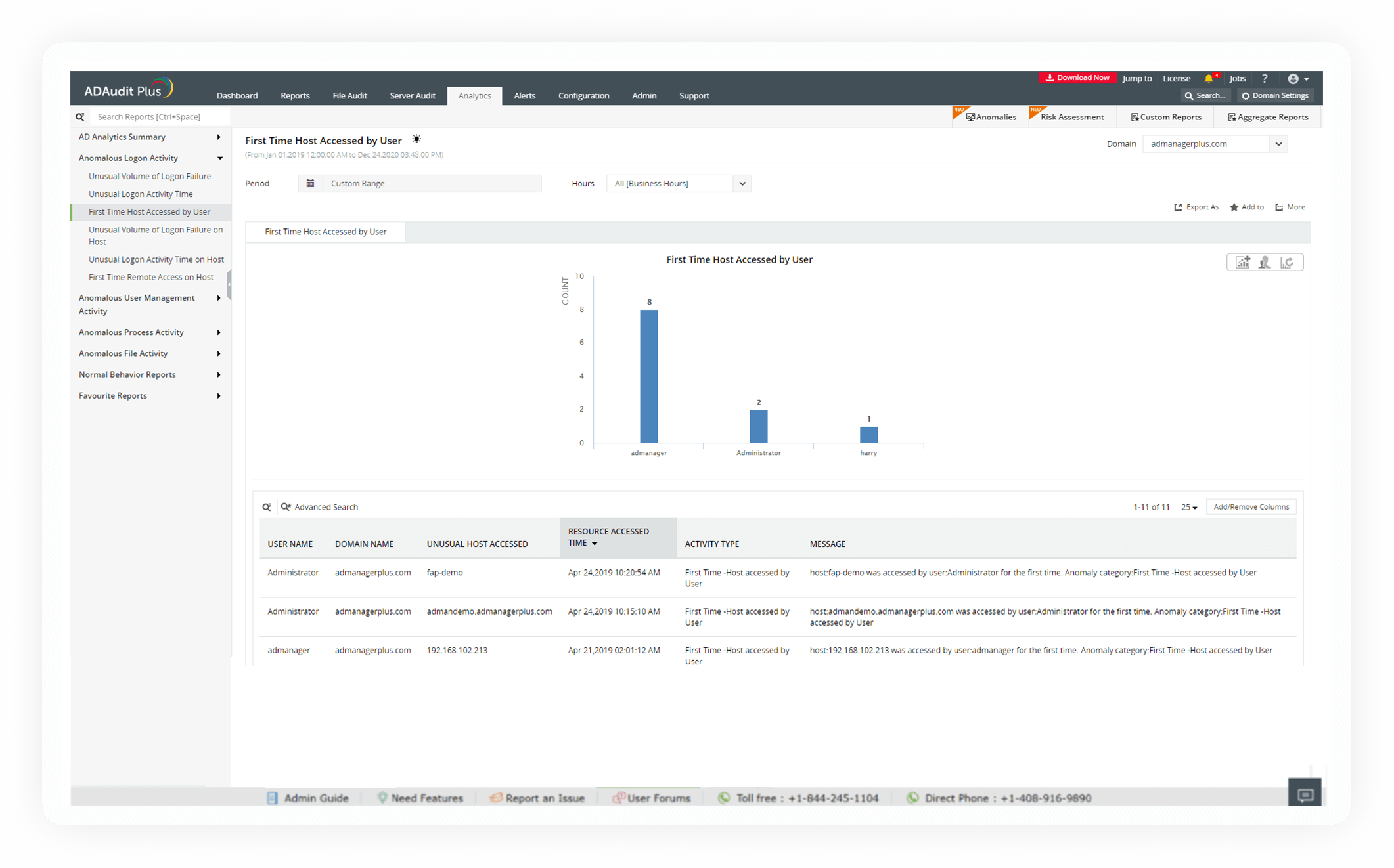

- Alertas de amenazas inteligentes: Con AD360, los administradores de TI pueden configurar perfiles de alerta para enviar mensajes personalizados a los administradores cuando se produzcan acciones específicas dentro de su configuración de Office 365. Estas alertas pueden incluir información sobre la gravedad de la acción que activó la alerta, quién realizó la acción, la hora en que se realizó y mucho más. Esto permite priorizar y actuar fácilmente con base en las alertas. Con su función de análisis del comportamiento del usuario (UBA), AD360 utiliza la tecnología de machine learning para crear una línea de base de las acciones típicas específicas de cada usuario para detectar con precisión los comportamientos anómalos y las amenazas.

Cómo AD360 cubre sus necesidades de IAM

Protección de la identidad con UBA

Detecte, investigue y mitigue amenazas como inicios de sesión maliciosos, movimientos laterales, ataques de malware y abuso de privilegios con el UBA basado en machine learning; automatice su respuesta a las amenazas.

Conozca más →Automatización de la identidad

Elimine la redundancia y los errores humanos, y mejore los procesos empresariales automatizando el aprovisionamiento de usuarios, la limpieza de cuentas obsoletas y otras tareas relacionadas con la identidad.

Conozca más →Gestión del ciclo de vida de la identidad

Optimice la gestión de identidades a lo largo de todo el ciclo de vida de los usuarios, desde el aprovisionamiento hasta los cambios de rol y el desaprovisionamiento.

Conozca más →Autenticación multifactor

Aumente la confianza en las identidades y mitigue los ataques de suplantación de identidad utilizando métodos biométricos, aplicaciones de autenticación y otros métodos de autenticación avanzados.

Conozca más →Análisis de identidades

Más de 1.000 informes preconfigurados para monitorear el acceso a los datos cruciales y cumplir los mandatos reglamentarios.

Conozca más →

Transforme su IAM con AD360

AD360 le ayuda a simplificar la IAM en su entorno de TI, proporcionando a los usuarios un acceso rápido a los recursos que necesitan y al mismo tiempo estableciendo controles de acceso estrictos para garantizar la seguridad en todo el Active Directory on-premises, los servidores Exchange y las aplicaciones en la nube desde una consola centralizada.

Solicitud de demostración recibida

Gracias por el interés en ManageEngine AD360. Hemos recibido su solicitud de demostración personalizada y nos comunicaremos con usted a la brevedad.

Reciba una demo personalizada del producto

© 2021 Zoho Corporation Pvt. Ltd. All rights reserved.