Con auditoría nativa de AD

Con ADAudit Plus

I. ACTIVIDAD DE INICIO DE SESIÓN

- Siga los pasos 1 y 2 indicados en la sección de auditoría nativa para activar la Directiva de auditoría y habilitar la auditoría de inicio y cierre de sesión.

- Inicie sesión en la consola web de ADAudit Plus.

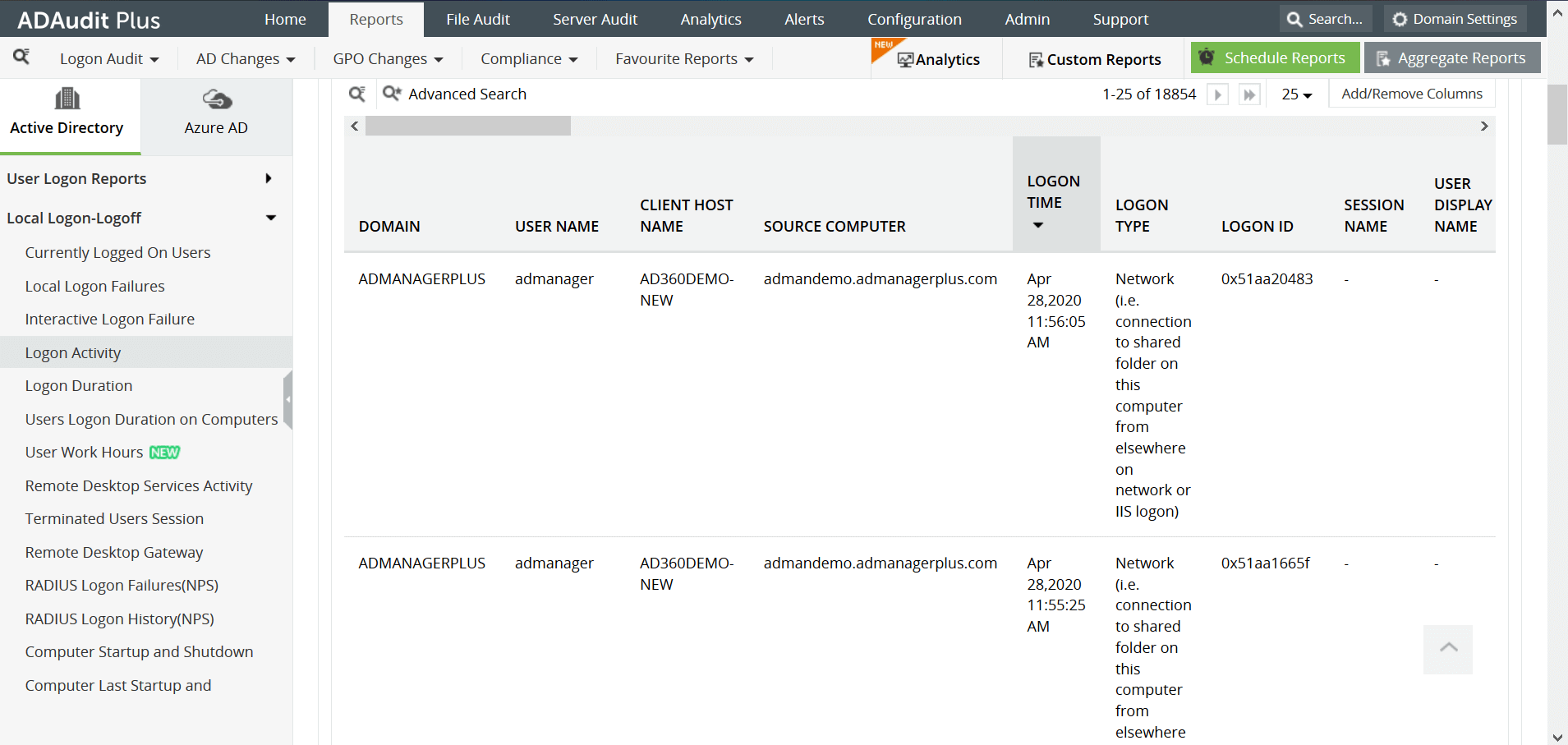

Haga clic en la pestaña de Reports. En la sección Local logon-logoff del panel izquierdo, seleccione el informe de Logon Activity.

El informe de Logon Activity en ADAudit Plus muestra los intentos de inicio de sesión, junto con el nombre de usuario, la hora de inicio de sesión, el nombre de la estación de trabajo y el tipo de inicio de sesión, entre otros ejemplos. ADAudit Plus permite recibir alertas en tiempo real cuando se produce una actividad de inicio de sesión de un usuario específico cuando el mismo empleado ha llamado para decir que está enfermo, una actividad de inicio de sesión durante horas no laborables o cualquier otra actividad sospechosa preconfigurada por el equipo de TI de la organización.

II. SUPERVISIÓN DE CUENTAS PRIVILEGIADAS

- Siga los pasos 1 y 2 indicados en la sección de auditoría nativa para activar las directivas de auditoría.

- Inicie sesión en la consola web de ADAudit Plus como administrador.

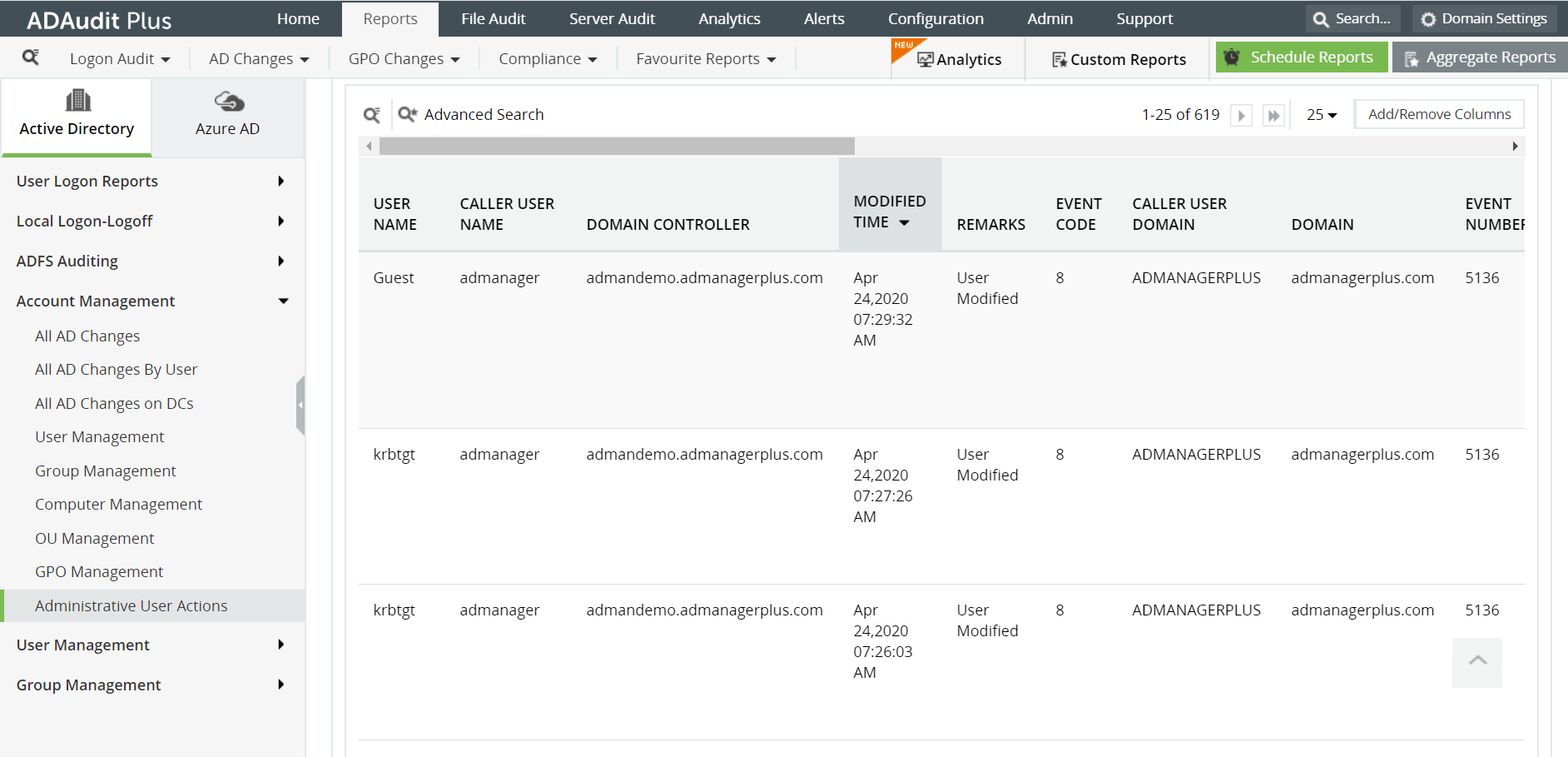

Haga clic en la pestaña de Reports. En la sección Account Management del panel izquierdo, seleccione el informe Administrative User Actions.

- Estos son algunos de los detalles importantes que puede obtener de un vistazo con este informe:

- Nombre de usuario de la cuenta privilegiada con la que se realizaron los cambios

- La hora en que se realizaron los cambios

- El computador o servidor desde el que se realizaron los cambios

- La descripción de los cambios realizados

- Estas son algunas de las limitaciones para rastrear actividades sospechosas en Active Directory utilizando métodos de auditoría nativos:

- Obtener los datos necesarios en medio del ruido es un proceso complejo.

- Es difícil generar el informe para distintas zonas horarias y formatos de fecha.

- Con ADAudit Plus, es fácil supervisar la actividad sospechosa en Active Directory con sólo unos clics.

I. ACTIVIDAD DE INICIO DE SESIÓN

Paso 1: Habilite Directiva de auditoría

- Abra Administrador de servidores en el servidor Windows

- En la pestaña de Administrar, abra la consola Administración de directiva de grupo.

- Vaya a Bosque -> Dominio -> Su dominio -> Controladores de dominio.

- Puede editar un objeto de directiva de grupo existente o crear uno nuevo.

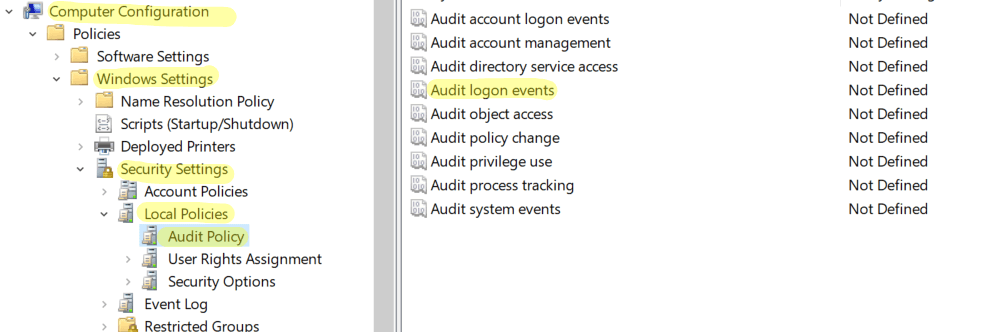

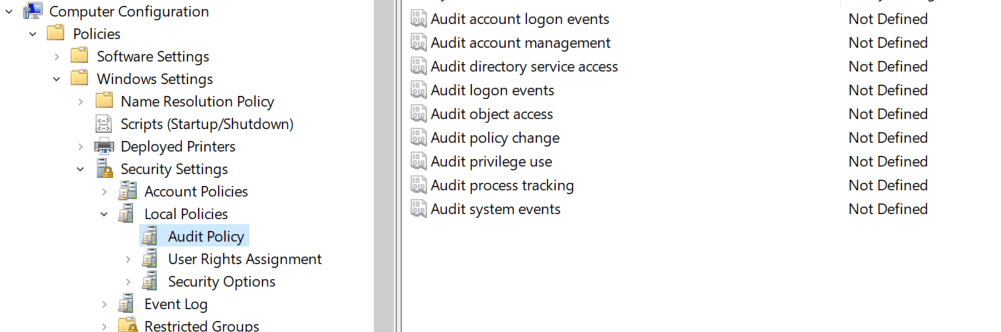

- En el Editor de directivas de grupo, vaya a Configuración del equipo -> Directivas -> Configuración de Windows -> Configuración de seguridad -> Directivas locales -> Directiva de auditoría.

En Directiva de auditoría, seleccione “Inicio de sesión de cuentas” y habilite la auditoría “Éxito” y “Error”.

Paso 2: Habilite inicio-cierre de sesión

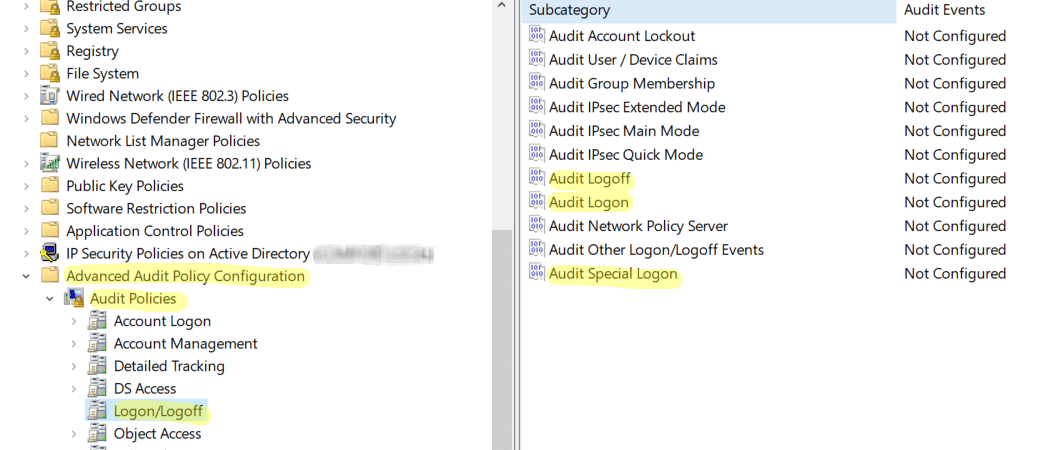

- Vuelva a Configuración del equipo. Vaya a Configuración de Windows -> Configuración de seguridad -> Configuración de directiva de auditoría avanzada -> Directiva de auditoría -> Inicio y cierre de sesión.

- Bajo esta opción, habilite la auditoría de Éxito y error para el Inicio y cierre de sesión, y Auditar inicio de sesión especial.

Abra la consola de Administración de directivas de grupo y seleccione la GPO que ha editado o creado. En Filtrado de seguridad, agregue los usuarios cuyos inicios de sesión deben rastrearse. También puede elegir auditar el inicio de sesión de cada usuario de dominio seleccionando Todos los usuarios. Para auditar un grupo de usuarios de dominio, se pueden agregar los grupos específicos.

Paso 3: Use Active Directory Visor de eventos para comprobar los registros

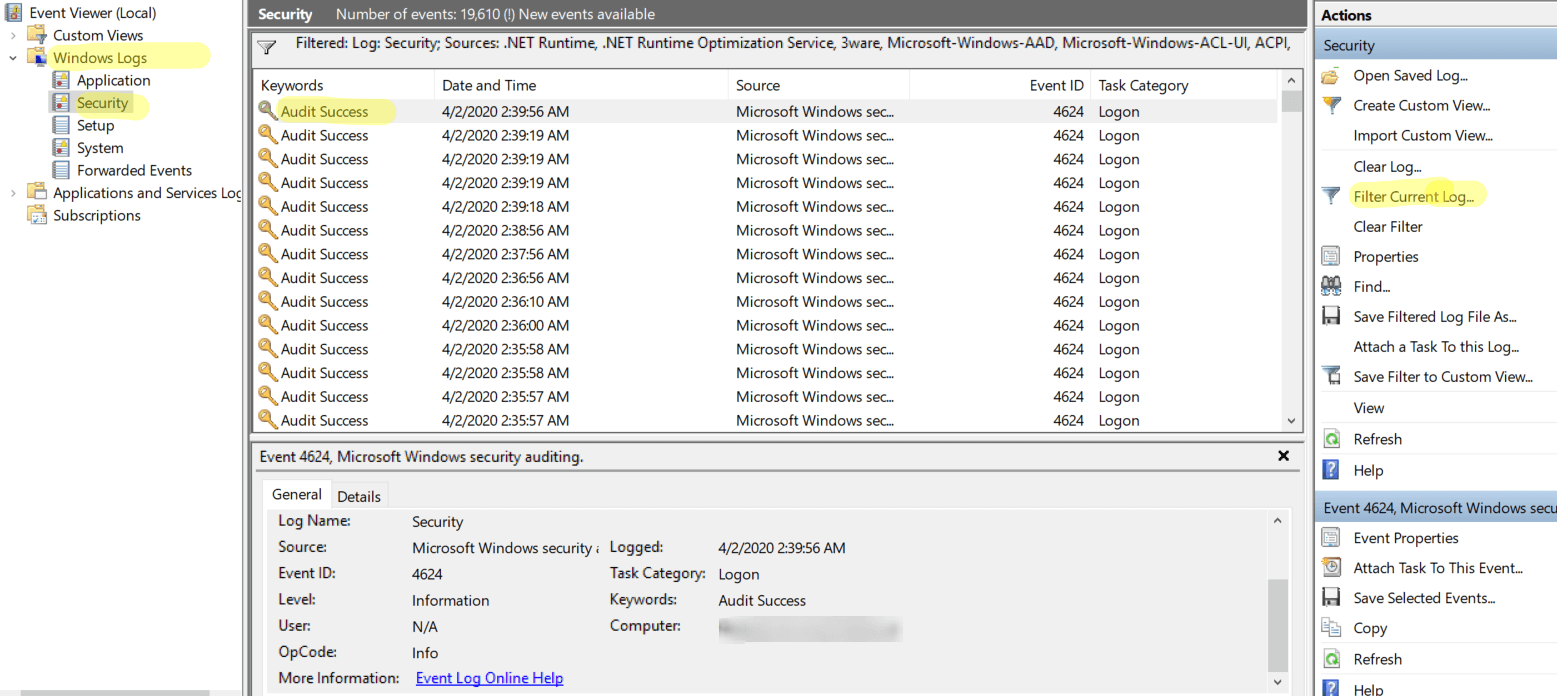

- Abra Visor de eventos y navegue hasta los registros de Windows -> Seguridad.

Busque los ID de evento 4624 (la cuenta inició sesión), 4634 (la cuenta cerró sesión), 4647 (el usuario inició la sesión), 4672 (el inicio de sesión especial), 4800 (la estación de trabajo se bloqueó) y 4801 (la estación de trabajo se desbloqueó).

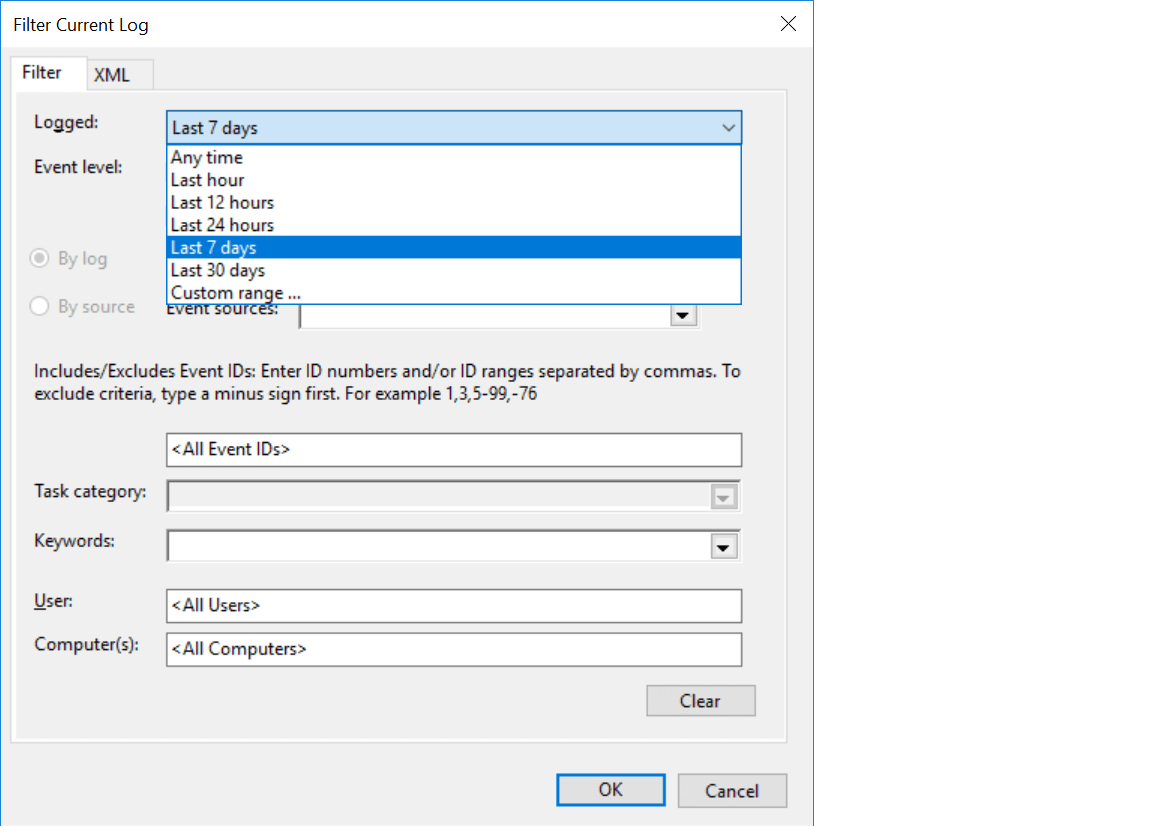

Haga clic en Filtrar registro actual en el lado derecho para filtrar los registros según los ID de evento o el intervalo de tiempo para el que se requiere la información.

Los administradores del sistema tienen que revisar la lista de horas de inicio de sesión y detectar patrones sospechosos, si los hay. Se trata de un proceso mundano y propenso a errores, ya que hay muchas posibilidades de que se pasen por alto algunos registros.

II. SUPERVISIÓN DE CUENTAS PRIVILEGIADAS

Paso 1: Detectar las cuentas de usuario privilegiadas.

Si un usuario de dominio satisface uno o más de los criterios mencionados a continuación, puede ser identificado como usuario privilegiado.

- Usuarios o grupos que son miembros de cualquiera de los grupos administrativos.

- Usuarios o grupos que heredan privilegios administrativos a través de su unidad organizativa.

- Cuentas de usuario locales y cuentas de servicio que pueden haber recibido privilegios administrativos localmente en los controladores de dominio.

- Usuarios con privilegios para restablecer contraseñas y desbloquear cuentas de usuarios del dominio.

- Usuarios que tienen privilegios administrativos a través de los cuales pueden acceder a Cuentas de servicio.

- Usuarios que tienen acceso de "escritura" a los objetos de directiva de grupo relacionados con los controladores de dominio.

- Usuarios que tienen acceso a cualquier aplicación que gestione Active Directory.

Usuarios administradores del entorno del Sistema virtual.

Puede listar todos los usuarios con privilegios utilizando Usuarios y equipos de Active Directory y la Consola de administración de directiva de grupo.

Paso 2: Habilitación de las directivas de auditoría necesarias

- Abra Administrador de servidores en el servidor Windows

- En la pestaña de Administrar, abra la consola Administración de directiva de grupo.

- Vaya a Bosque -> Dominio -> Su dominio -> Controladores de dominio.

- Puede editar un objeto de directiva de grupo existente o crear uno nuevo.

- En el Editor de directivas de grupo, vaya a Configuración del equipo -> Directivas -> Configuración de Windows -> Configuración de seguridad -> Directivas locales -> Directiva de auditoría.

- La directiva de auditoría enumera todas sus sub-directivas en el panel derecho, como se muestra en la figura siguiente.

- Seleccione las directiva que desea activar tanto para sus eventos de Éxito como de Error. En caso de múltiples errores, la organización puede iniciar el protocolo de seguridad, si es necesario.

Haga clic en Aplicar y en Aceptar para cerrar la ventana Propiedades.

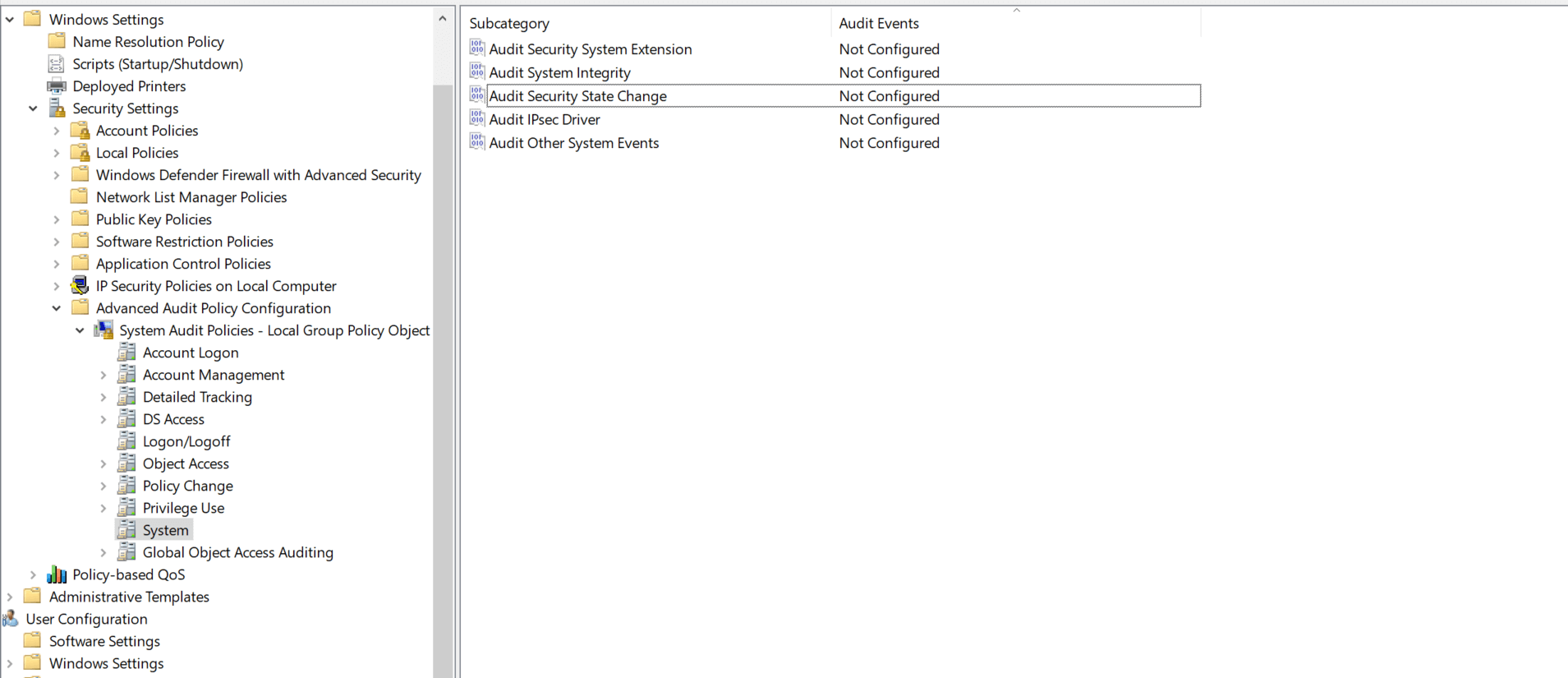

Paso 3: Configure Configuración de directiva de auditoría avanzada

- Inicie el Administrador de servidores en la instancia de servidor de Windows.

- En Administrar, seleccione Administración de directivas de grupo e inicie la Consola de administración de directiva de grupo.

- Navegue a Configuración del equipo -> Configuración de Windows -> Configuración de seguridad -> Configuración de directiva de auditoría avanzada -> Directiva de auditoría.

- Seleccione las Directivas de auditoría requeridas que desea habilitar y seleccione los eventos de Éxito y Error.

Forzar que la configuración de subcategorías de la directiva de auditoría anule la configuración de categorías de la directiva de auditoría en la directiva de grupo para asegurarse de que la auditoría básica está desactivada.

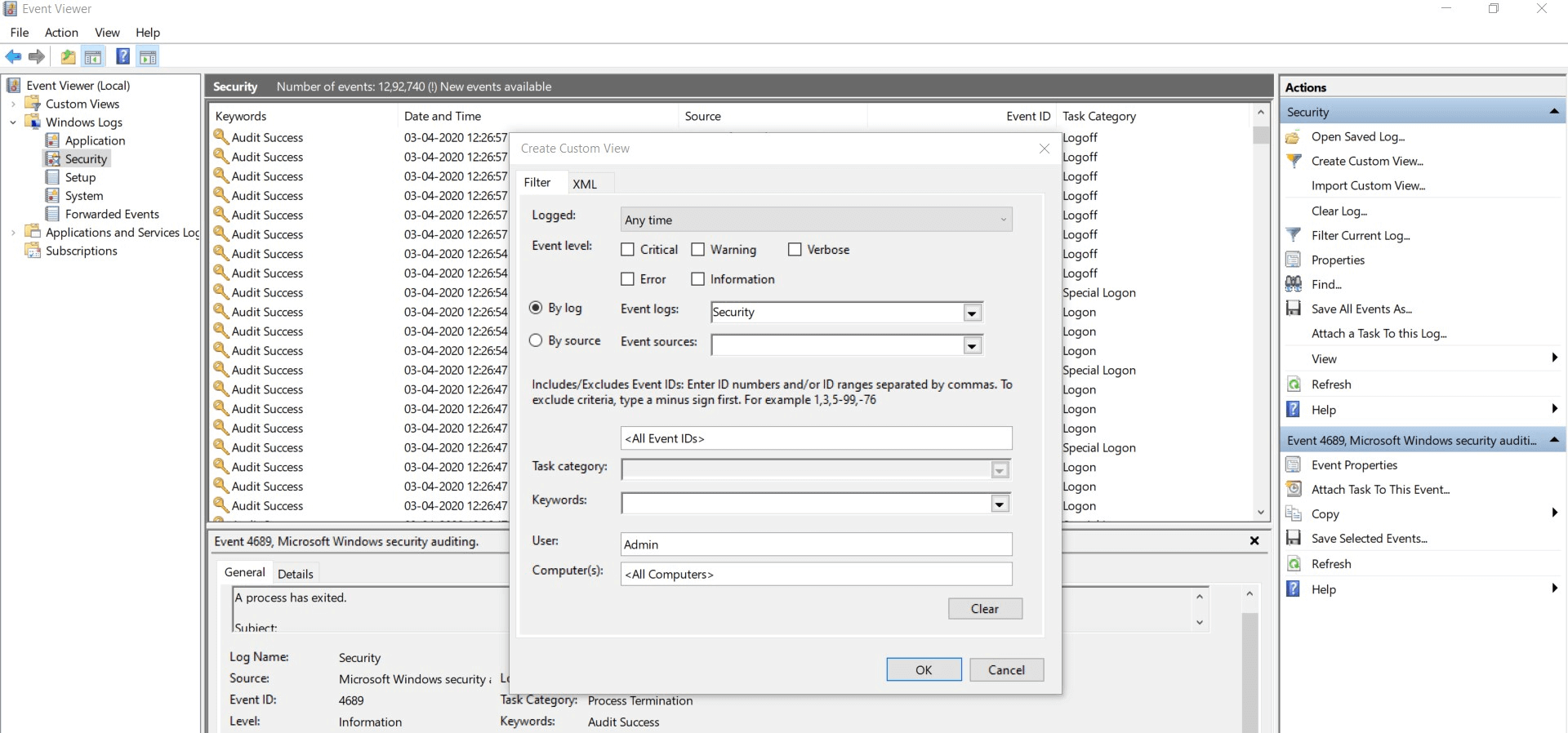

Paso 4: Ver los eventos mediante el Visor de eventos de Windows

- Abra Visor de eventos y navegue hasta los registros de Windows -> Seguridad. Verá todos los eventos registrados en los registros de seguridad.

Busque utilizando la opción Buscar o cree una vista personalizada para mostrar los eventos generados por una cuenta privilegiada específica.

¿Llega a ser demasiado la auditoría nativa?

Simplifique la auditoría y la generación de informes de grupos de distribución con ADAudit Plus.

Obtenga su prueba gratuitaPrueba gratuita de 30 días con todas las funciones