Con auditoría nativa de AD

Con ADAudit Plus

Cómo puede ayudar AD Audit Plus

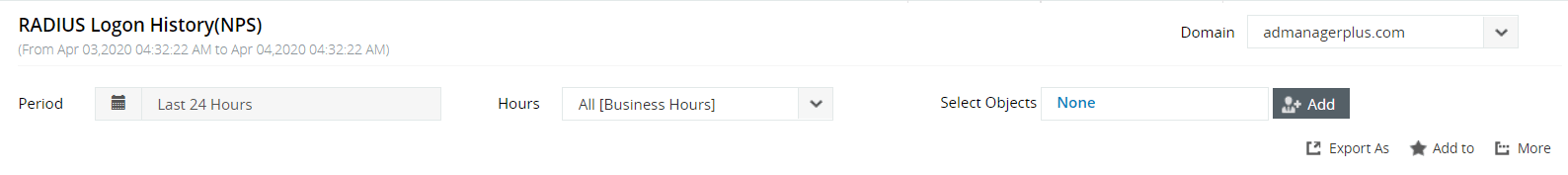

Con AD Audit Plus, puede ver todos sus inicios de sesión de RADIUS desde un panel fácil de usar.

Para ver un informe de auditoría sobre el error de inicio de sesión de RADIUS:

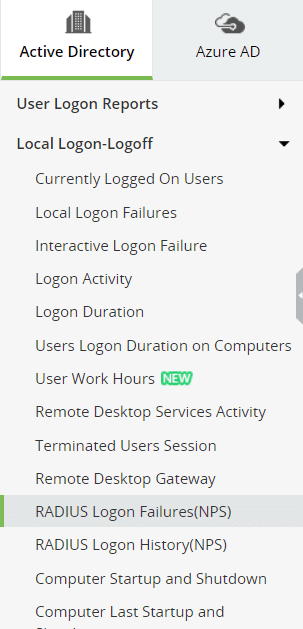

Haga clic en la pestaña "Reports" y, a continuación, expanda Local Logon-Logoff y seleccione RADIUS Logon Failure.

- Seleccione el dominio

- Seleccione el equipo. Puede utilizar el botón "Add" para seleccionar computadores, incluidos los controladores de dominio o los servidores miembros.

Seleccione el "Period" para el que desea ver los errores de inicio de sesión.

- Enumera la información de auditoría sobre el "Historial de inicio de sesión de los computadores seleccionados" para el periodo seleccionado a través del protocolo RADIUS.

A continuación se muestra cómo puede ver un historial de fallos de inicio de sesión RADIUS en Active Directory nativo.

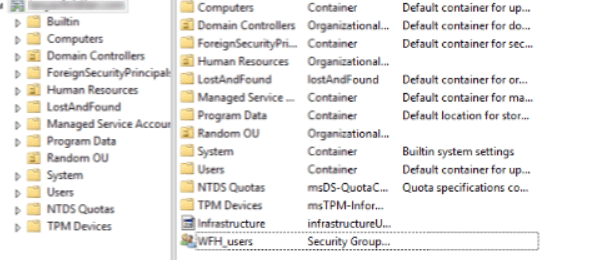

Requisito previo: Antes de configurar una función de servidor RADIUS, puede crear un grupo de usuarios AD (por ejemplo, un grupo denominado WFH_Users) que puedan autenticarse mediante el protocolo RADIUS.

El protocolo RADIUS es parte del rol del servidor de directivas de red.

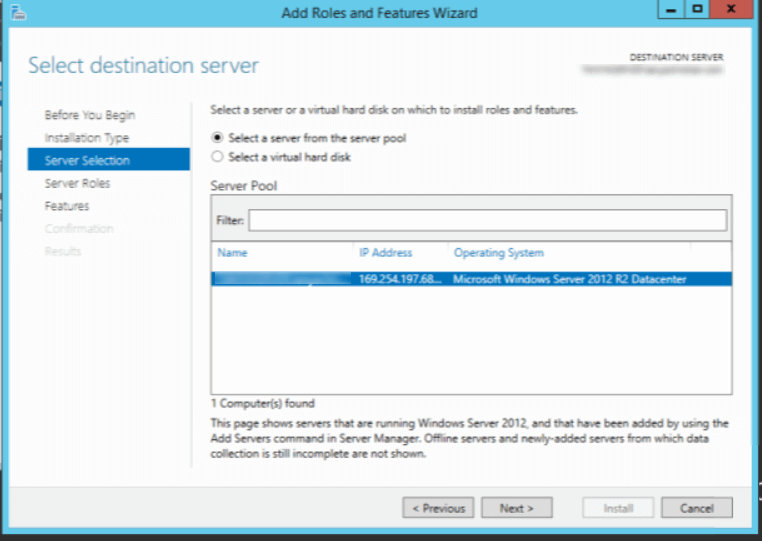

Paso 1: Instale el servidor RADIUS a través de NPS en Active Directory

- Inicie el Administrador de servidores en la instancia de servidor de Windows.

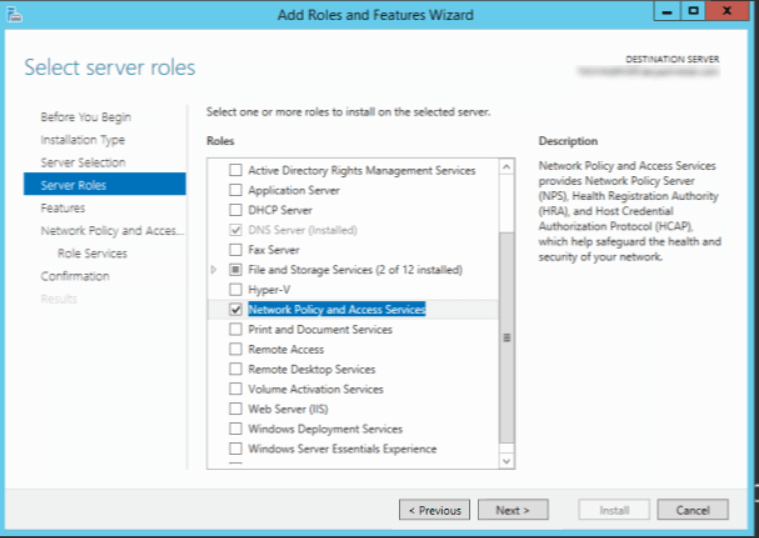

- Vaya a Agregar roles y características. Debe recorrer las diferentes etapas de instalación que se muestran en el panel izquierdo para finalizar la instalación.

- En el panel Antes de comenzar, haga clic en Siguiente. Se le trasladará al panel Tipo de instalación, donde deberá seleccionar el tipo de instalación: basada en roles o basada en características y haga clic en Siguiente.

En el panel Antes de comenzar, haga clic en Siguiente. Se le trasladará al panel Tipo de instalación, donde deberá seleccionar el tipo de instalación: basada en roles o basada en características y haga clic en Siguiente.

En el panel Roles del servidor, seleccione el rol Directiva de red y servicios de acceso de la lista de roles del servidor proporcionada. Cuando pase al panel Características, podrá aplicar las características predeterminadas que ya estén seleccionadas.

Paso 2: Registre el servidor NPS en Active Directory

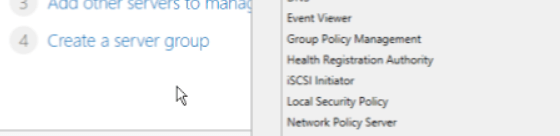

Vaya al menú desplegable bajo Herramientas y seleccione Servidor de directivas de red.

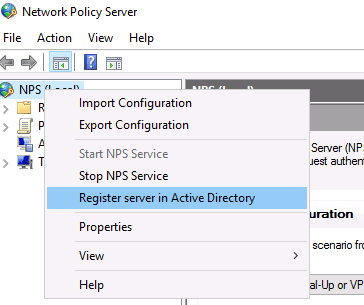

Esto abre el complemento NPS. Ahora puede hacer clic con el botón derecho del ratón en el árbol NPS (generalmente se muestra como NPS local) y seleccionar la opción Registro de Servidor NPS en Active Directory.

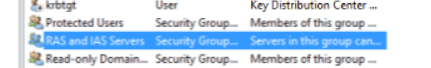

Haga clic en “Aceptar” en el cuadro de diálogo de confirmación que se muestra. Este servidor NPS se incluirá ahora en los grupos de dominio predeterminados denominados "Servidores RAS e IAS".

Paso 3: Agregue un cliente RADIUS

Un cliente RADIUS es un dispositivo que reenvía solicitudes de inicio de sesión y autenticación a su NPS.

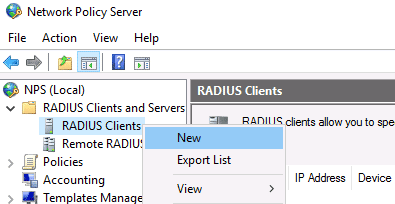

En el complemento NPS, expanda el árbol NPS para encontrar la carpeta Clientes y servidores RADIUS. Expanda esta carpeta para ver los elementos Clientes RADIUS y Servidor RADIUS remoto que contiene.

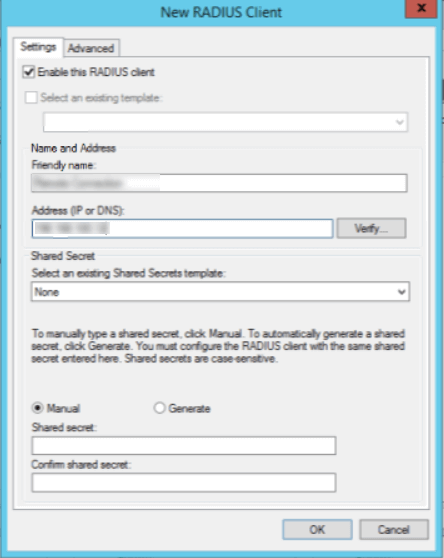

Haga clic con el botón derecho del ratón en el elemento Cliente RADIUS y seleccione Nuevo. Se abrirá la ventana Nuevo cliente RADIUS. En la pestaña Configuración, seleccione Habilitar este cliente RADIUS, y rellene los campos Friendly Name (nombre del cliente RADIUS que está asignando) y Dirección IP o Dirección DNS del cliente. Finalmente puede configurar una clave secreta compartida manualmente.

- En la pestaña "Avanzado", seleccione el "Nombre del proveedor" asociado a su cliente RADIUS.

Paso 4: Configurar directivas NPS para autenticación

Configurar una directiva NPS le permite autenticar un grupo distinto de usuarios remotos en su NPS con varios niveles de permisos de acceso.

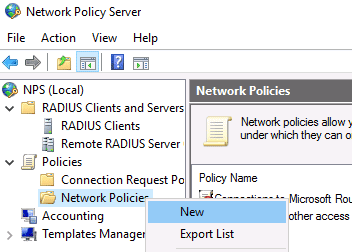

Debajo del árbol NPS (Local), expanda la pestaña “Directivas”. Haga clic con el botón derecho del ratón en "Directivas de red" y seleccione "Nuevo".

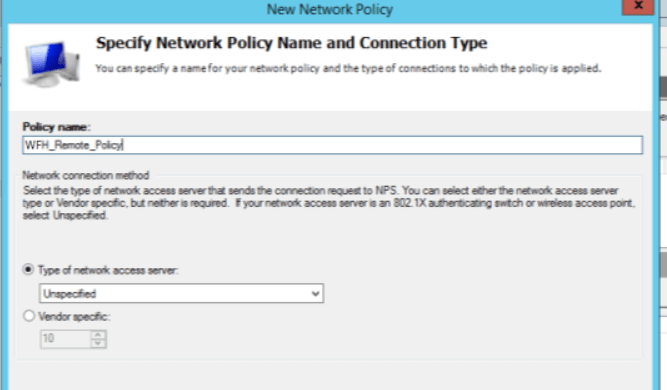

Puede nombrar su directiva y dejar el “Tipo de servidor de acceso a la red” sin especificar.

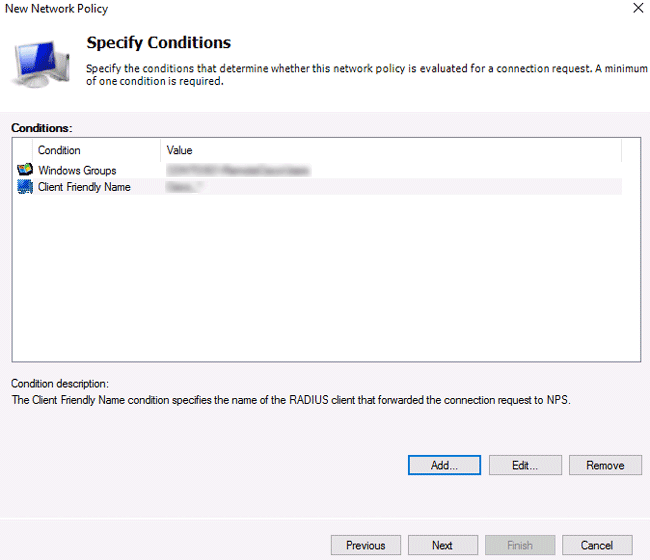

Luego puede especificar reglas para permitir que solo los usuarios dentro de un grupo en particular (por ejemplo, WFH_Users) puedan autenticarse en NPS haciendo clic en “Agregar” en la opción "Grupos de Windows".

- En la opción “Client Friendly Name”, “Agregar” el nombre descriptivo del cliente RADIUS que había especificado anteriormente.

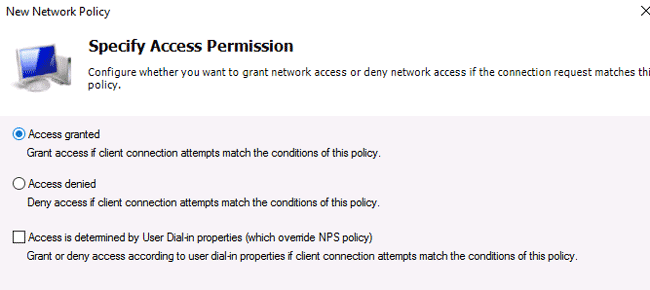

En el panel “Siguiente”, seleccione “Acceso concedido”.

Paso 5: Configure la contabilidad para NPS

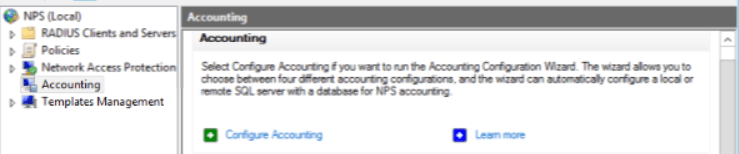

- Abra el complemento NPS.

- En el árbol de la consola, haga clic en Contabilidad.

En el panel de detalles, seleccione Configurar contabilidad.

Paso 6: Habilite auditoría NPS

Para ver un historial de fallos de inicio de sesión RADIUS en el Visor de sucesos, debe activar la auditoría para NPS.

- En el símbolo del sistema, puede activar la auditoría con el siguiente comando

auditpol/set/subcategory: “Servidor de políticas de red” //fallo:habilitar - Si se habilitan tanto los eventos de éxito como los de fallos, el resultado debería ser:

Directiva de auditoría del sistema

Configuración de Categoría/subcategoría

Inicio y cierre de sesión

Fallo del servidor de directivas de red

Paso 7: Vea los inicios de sesión RADIUS en el Visor de eventos.

Cuando un usuario al que se le ha otorgado acceso remoto y ha sido autenticado, el evento se registra en el Visor de eventos.

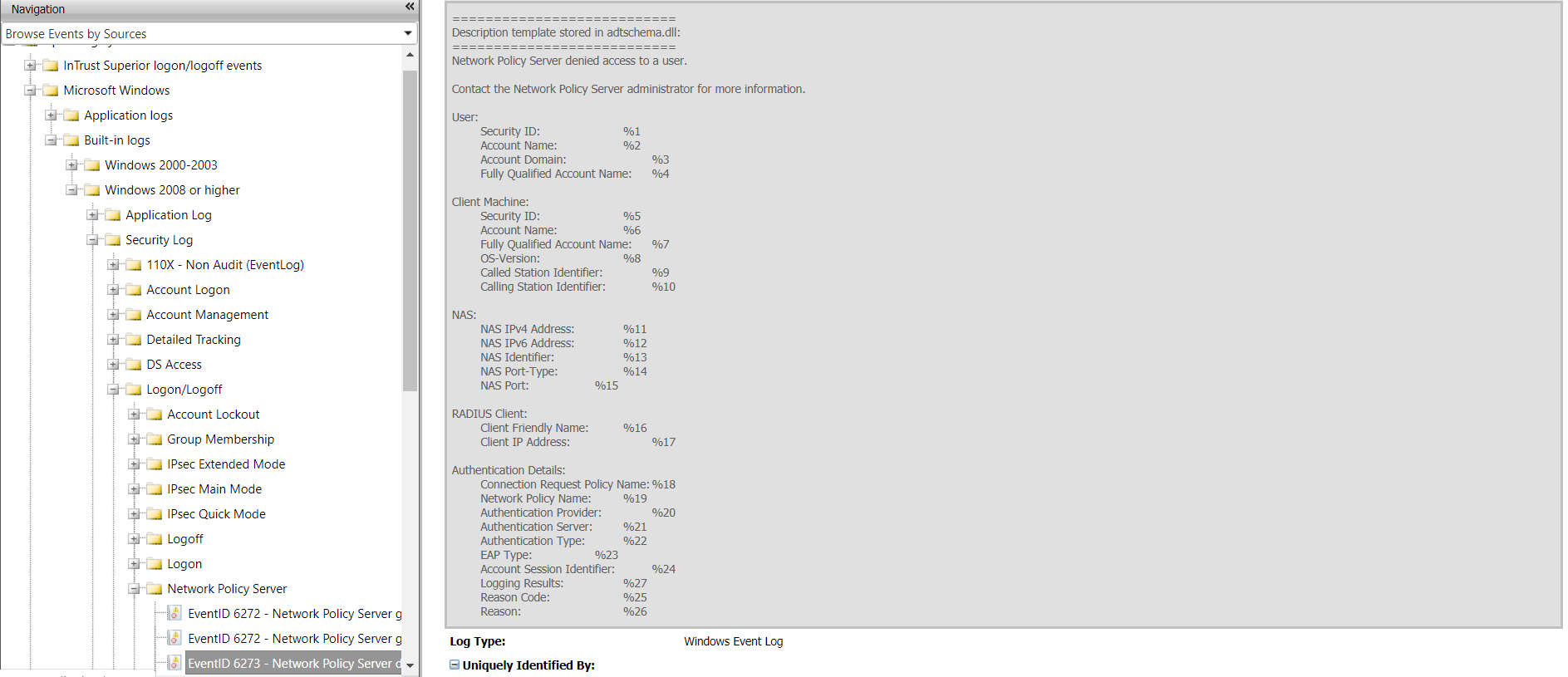

- Abra “Visor de eventos” y expanda “Registros de seguridad”. Expanda la pestaña “Inicio y cierre de sesiónf” y luego expanda la pestaña “Servidor de directivas de redes”.

- Seleccione “Filtrar registro actual” en el panel derecho y busque los siguientes ID de eventos

- EventID 6273: el servidor de directivas de red denegó el acceso a un usuario.

- EventID 6273: el servidor de directivas de red denegó el acceso a un usuario.

- Seleccione “Filtrar registro actual” en el panel derecho y busque los siguientes ID de eventos

Con esta información puede ver los fallos de inicio de sesión RADIUS.

¿Se está volviendo demasiado la auditoría nativa?

Rastrea los fallos de inicio de sesión de RADIUS con ADAudit Plus.

Obtenga su prueba gratuitaPrueba gratuita de 30 días con todas las funciones