Cómo detectar quién agregó un usuario al grupo Administradores de dominio

El grupo Administradores de dominio de Active Directory (AD) se utiliza para asignar roles administrativos a los usuarios del dominio. Por defecto, es miembro del grupo Administradores y, por tanto, lleva asociados una serie de privilegios.

Los miembros del grupo Administradores de dominio tienen acceso ilimitado a los recursos compartidos y a los objetos de AD. Debido a los privilegios que posee, las afiliaciones y los cambios de afiliación del grupo de administradores de dominio deben auditarse exhaustivamente. En esta página se detallan los pasos para auditar las actividades de este grupo.

Pasos para activar la auditoría mediante la Consola de administración de directiva de grupo (GPMC, Group Policy Management Console):

Realice las siguientes acciones en el controlador de dominio (DC):

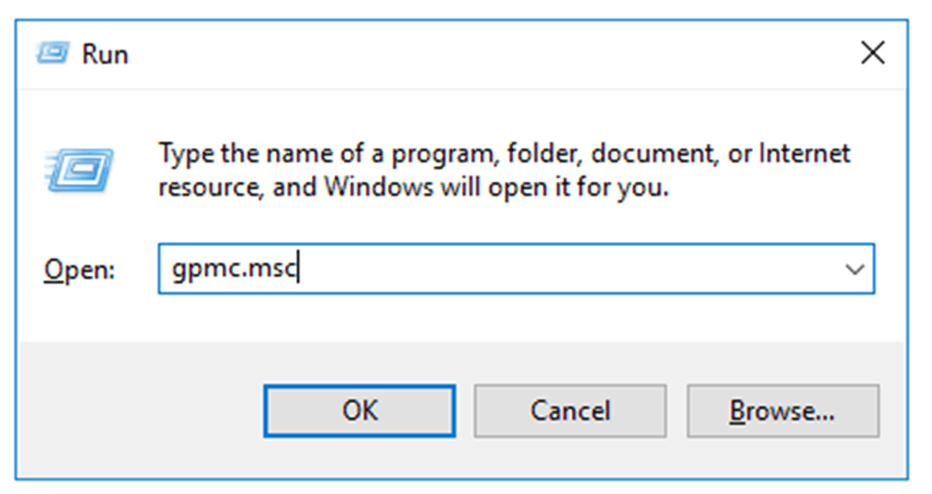

- Presione en Inicio y, a continuación, busque y abra la Consola de administración de directiva de grupo o ejecute el comando gpmc.msc.

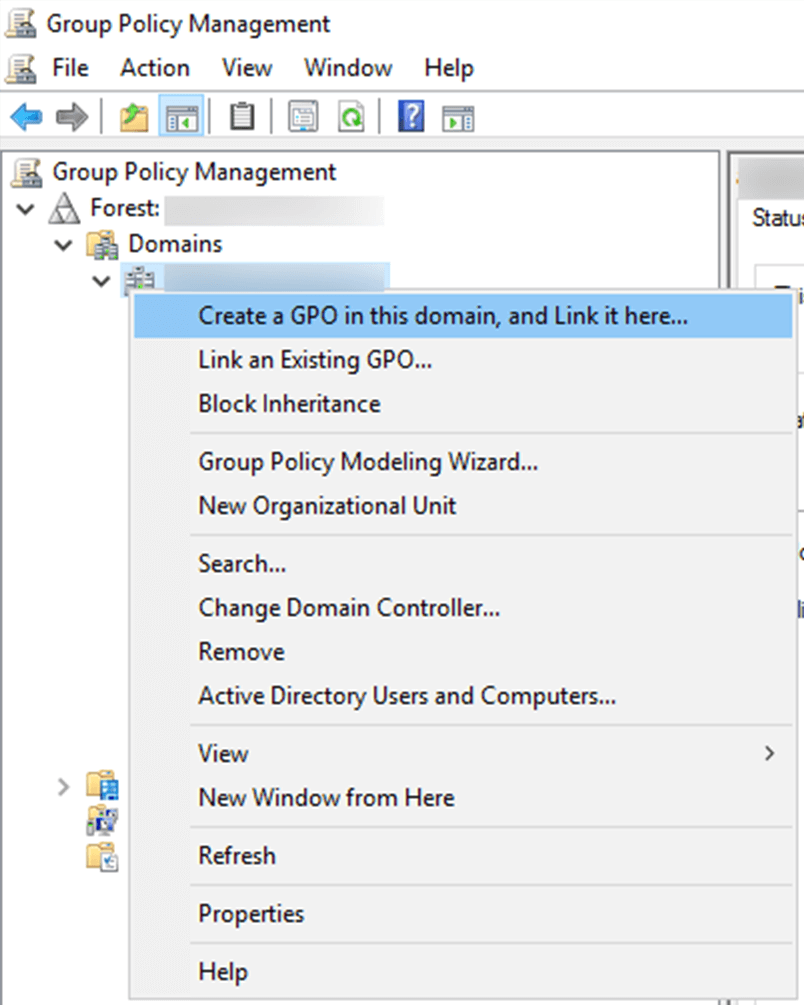

- Haga clic con el botón derecho en el dominio o unidad organizativa (UO) que desea auditar y haga clic en Crear una GPO en este dominio y vincúlela aquí... Si ya ha creado un objeto de directiva de grupo (GPO), vaya al paso 4.

- Asigne un nombre a la GPO.

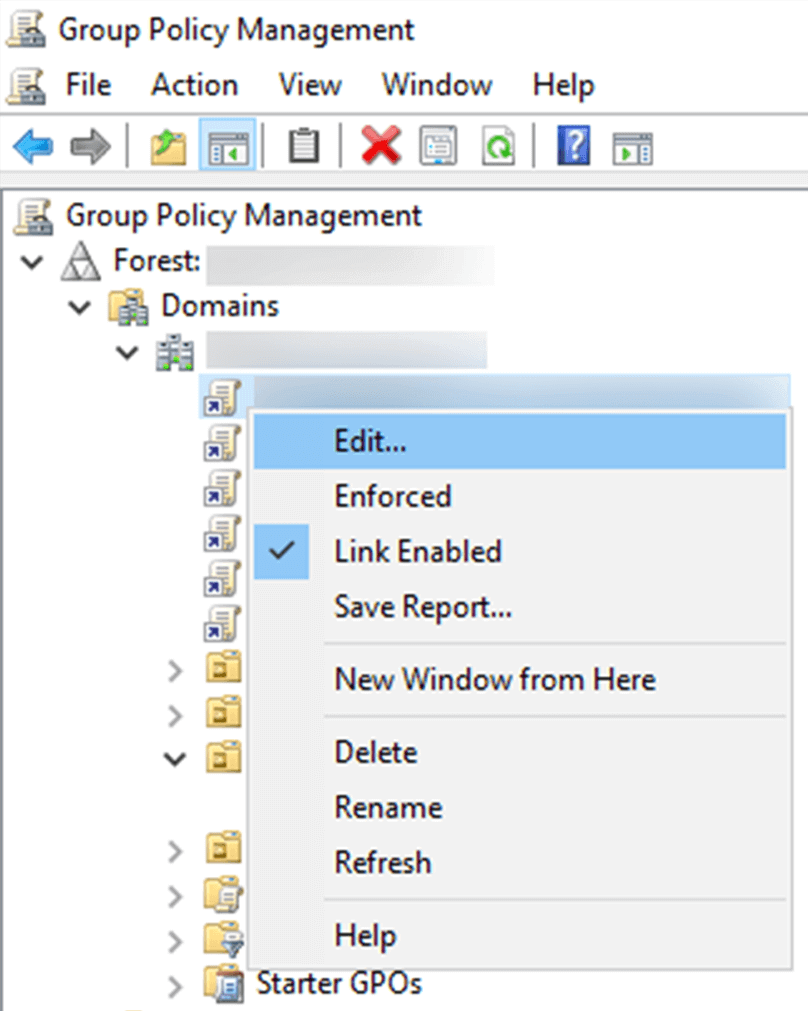

- Haga clic con el botón derecho en la GPO y elija Editar.

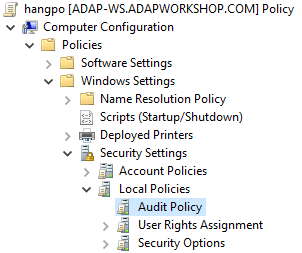

- En el panel izquierdo de la Editor de administración de directivas de grupo, navegue hasta Configuración del equipo → Directivas → Configuración de Windows → Configuración de seguridad → Directivas locales → Directiva de auditoría.

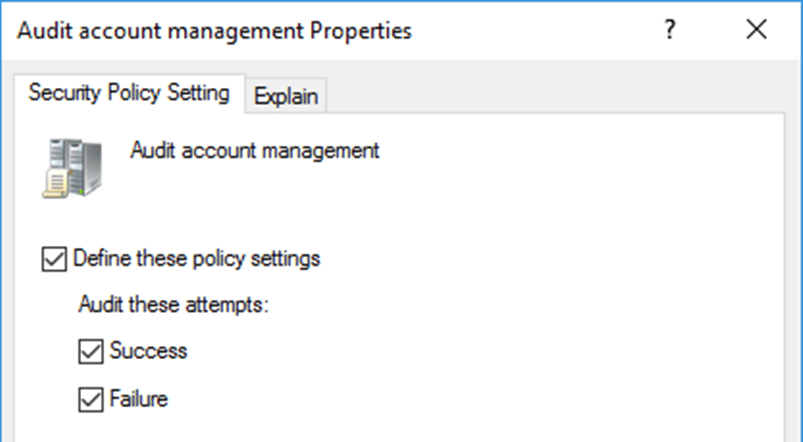

- En el panel derecho, verá una lista de directivas en Directiva de auditoría. Haga doble clic en Directivas de cuenta y marque las casillas junto a Defina esta configuración de la directiva, Éxitoy Error.

- Haga clic en Aplicar, luego en Aceptar.

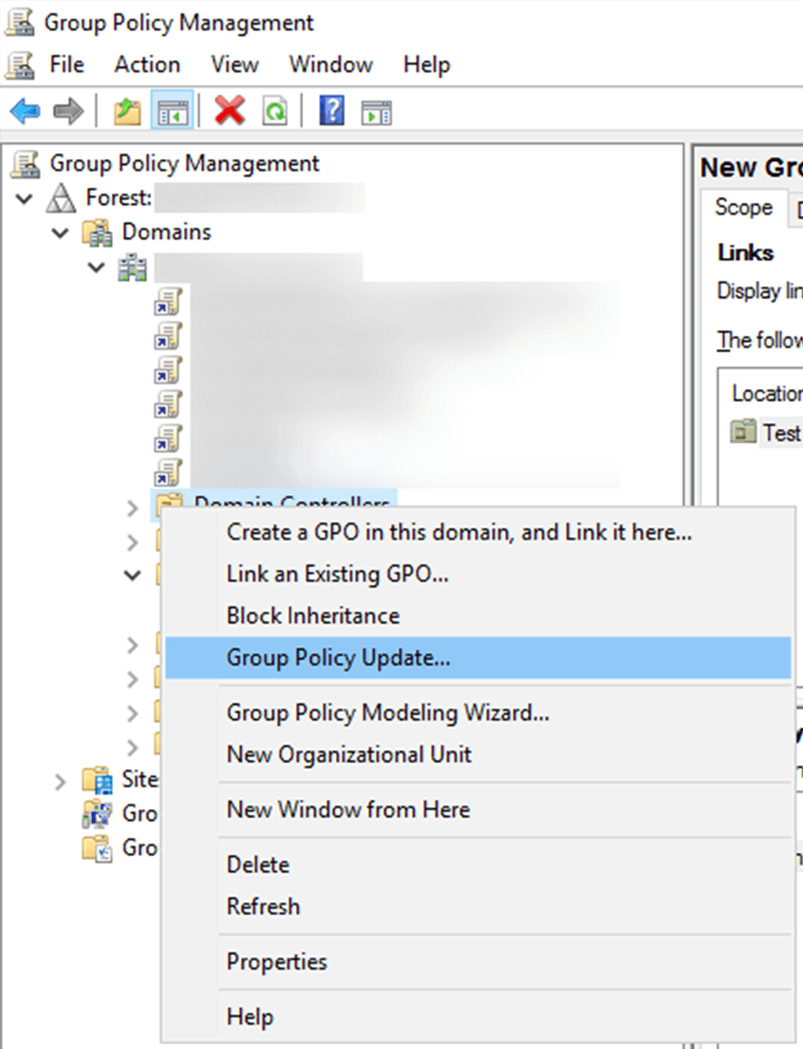

- Vuelva a la sección Consola de administración de directiva de grupoy, en el panel izquierdo, haga clic con el botón derecho en el icono UO en el que se vinculó la GPO y haga clic en Actualizar directiva de grupo. Este paso garantiza que la nueva configuración de la directiva de grupo se aplique instantáneamente en lugar de esperar la próxima actualización programada.

Una vez activada esta directiva, siempre que se agregue un usuario al grupo habilitado para seguridad, se registrarán los eventos correspondientes en la categoría de registro de seguridad del DC.

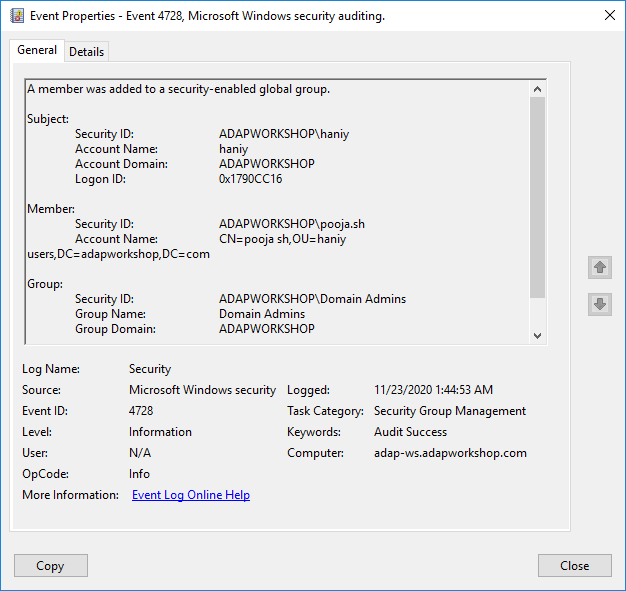

Pasos para ver estos eventos usando el Visor de eventos

Una vez que se completen los pasos anteriores, los eventos se almacenarán en el registro de eventos. Esto se puede ver en el Visor de eventos siguiendo los pasos que se indican a continuación:

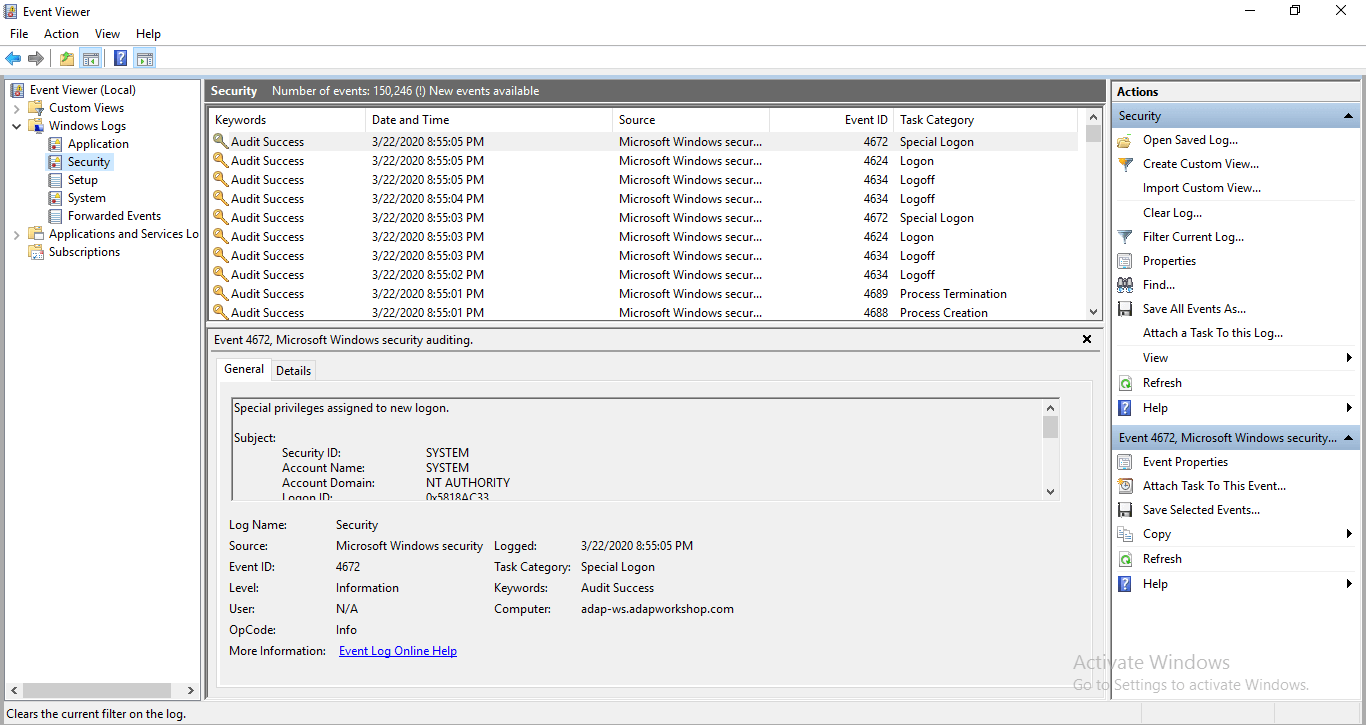

- Presione en Inicio, busque el Visor de eventosy haga clic para abrirlo.

- En el panel izquierdo de la ventana Visor de eventos, vaya a Registros de Windows → Seguridad.

- Aquí encontrará una lista de todos los eventos de seguridad que se registran en el sistema.

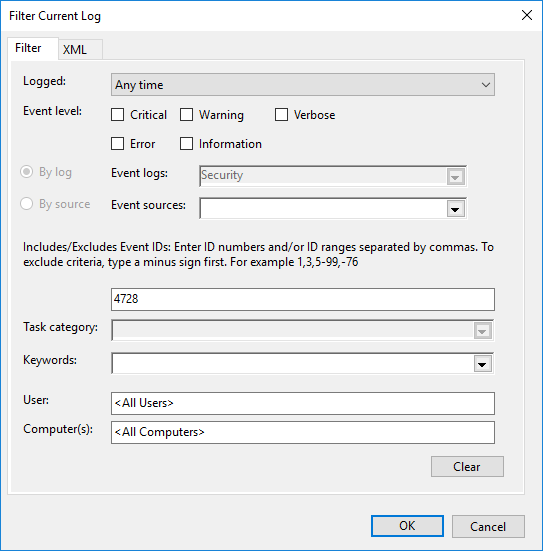

- En el panel derecho, en Seguridad, haga clic en Filtrar registro actual.

- En la ventana emergente, ingrese 4728 en el campo denominado <Todos los ID de eventos>.

- Haga clic en Aceptar. Esto proporcionará una lista de ocurrencias del ID del evento 4728, que se registra cuando se agregue un nuevo usuario a un grupo de seguridad.

- Haga doble clic en el ID del Evento para ver sus propiedades (descripción). Busque Administradores de dominio debajo del Nombre del grupo en la descripción.

La sección etiquetada Sujeto muestra quién agregó el nuevo usuario.

La sección etiquetada Miembro muestra el nombre y el SID del nuevo usuario que se agregó al grupo.

Este método es agotador ya que hay que ver la descripción de cada evento para encontrar el que pertenece al grupo de Administradores de dominio.

ADAudit Plus, una herramienta optimizada de auditoría de AD, permite a los administradores auditar sin esfuerzo los cambios en la membresía a grupos de seguridad y otra información de gestión de grupos.

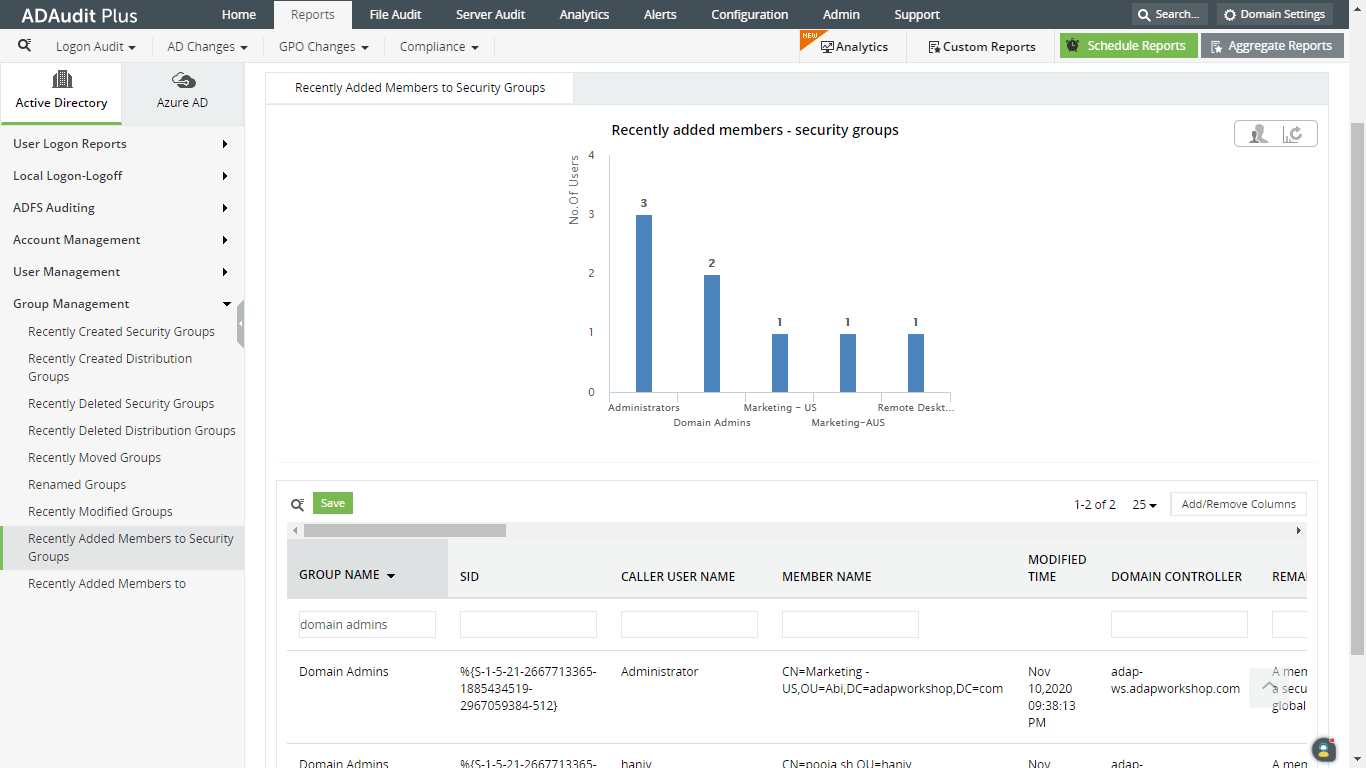

Detectar quién ha agregado un usuario al grupo Administradores de dominio mediante ADAudit Plus

- Descargue e instale ADAudit Plus.

- Configuración de la auditoría en su controlador de dominio.

- Abra la consola e inicie sesión como administrador.

- Vaya a Reports → Active Directory → Administración de grupos → Recently Added Members to Security Groups.

- Haga clic en el botón de Icono de búsqueda.

- Entre en Administradores de dominio en el campo debajo de GROUP NAME y presione Enter.

1

Supervise de forma diferenciada todos los eventos de AD y vea quién ha agregado al usuario al grupo Administrador del dominio junto con los detalles sobre cuándo y dónde.

2

Configure alertas y reciba notificaciones por SMS o correo electrónico cada vez que se agregue una cuenta de usuario a un grupo habilitado para la seguridad.

Supervise de forma diferenciada todos los eventos de AD y vea quién ha agregado al usuario al grupo Administrador del dominio junto con los detalles sobre cuándo y dónde.

Configure alertas y reciba notificaciones por SMS o correo electrónico cada vez que se agregue una cuenta de usuario a un grupo habilitado para la seguridad.

Ventajas de usar ADAudit Plus sobre la auditoría nativa:

- Audite todos los cambios realizados en objetos AD (locales y Azure) y supervise la actividad de los usuarios en los servidores y estaciones de trabajo miembros en tiempo real.

- Realice un seguimiento de la actividad de inicio de sesión de los usuarios y solucione más rápidamente los problemas de bloqueo de cuentas con el Analizador de bloqueo de cuentas.

- Detecte con precisión las amenazas internas con un enfoque de auditoría de AD basado en el análisis del comportamiento de los usuarios (UBA) y reciba notificaciones de alerta por SMS o correo electrónico cuando se descubra actividad sospechosa.

¿Le supone un reto la auditoría AD?

- Supervisar los inicios de sesión de los usuarios

- Realizar un seguimiento de los cambios en las GPO, los usuarios, etc.

- Averigua quién hizo qué, cuándo y dónde