Active Directory (AD) es el centro neurálgico de la mayoría de las organizaciones, ya que desempeña un rol fundamental en la gestión de los procesos de autenticación y autorización. Esto convierte a AD en un objetivo clave para los ciberdelincuentes deseosos de explotar las vulnerabilidades y robar datos críticos. Para proteger su entorno de AD contra las infiltraciones, es crucial comprender cómo se desarrollan los ataques contra AD que tienen éxito y diseñar una estrategia de defensa sólida para combatirlos. Siga leyendo para conocer los 10 ataques contra AD más comunes y descubra cómo puede detectarlos rápidamente en su entorno y proteger sus recursos de AD.

Ataques basados en contraseñas

La mayoría de los sistemas de AD confían en las contraseñas como su primera línea de defensa contra el compromiso. Pero las contraseñas débiles y fáciles de adivinar suelen dejar las cuentas vulnerables a los ataques. Como resultado, los actores maliciosos siempre están al acecho de oportunidades para explotar las malas prácticas de contraseñas. Las dos formas más comunes en que lo hacen son a través de ataques de fuerza bruta y pulverización de contraseñas.

Ataques de fuerza bruta

En este popular ataque, los hackers intentan adivinar la contraseña de una cuenta probando sistemáticamente todas las combinaciones posibles. Con la ayuda de herramientas automatizadas como hashcat y John the Ripper, los atacantes pueden probar miles o incluso millones de contraseñas en cuestión de minutos, convirtiendo un proceso que llevaría años de forma manual en uno rápido y mucho más sencillo.

Cómo detectar los ataques de fuerza bruta

Busque repetidos intentos fallidos de inicio de sesión desde una misma cuenta o IP e investigue patrones de inicio de sesión inusuales para detectar posibles ataques de fuerza bruta.

Ataques de pulverización de contraseñas

La pulverización de contraseñas es más sigilosa que los ataques de fuerza bruta. En lugar de probar varias contraseñas en una sola cuenta, los atacantes prueban una única contraseña de uso común (como Contraseña123) en muchas cuentas. Esto minimiza el riesgo de activar el bloqueo de cuenta y, por tanto, no llama la atención.

Cómo detectar los ataques de pulverización de contraseñas

Controle los múltiples inicios de sesión fallidos que se producen en diferentes cuentas pero que tienen su origen en la misma fuente. Este es un signo de un posible ataque de pulverización de contraseñas.

Cómo protegerse de los ataques basados en contraseña

Aplique contraseñas seguras y políticas de bloqueo de cuenta en toda su organización y eduque a los usuarios sobre las mejores prácticas para mitigar los ataques basados en contraseñas.

Ataques basados en la autenticación NTLM

New Technology LAN Manager (NTLM) es un protocolo de autenticación que utiliza hashes de contraseñas para verificar las identidades de los usuarios. Aunque proporciona una seguridad básica, los atacantes pueden explotarlo mediante métodos como los ataques pass-the-hash y retransmisión NTLM para obtener acceso no autorizado a las cuentas.

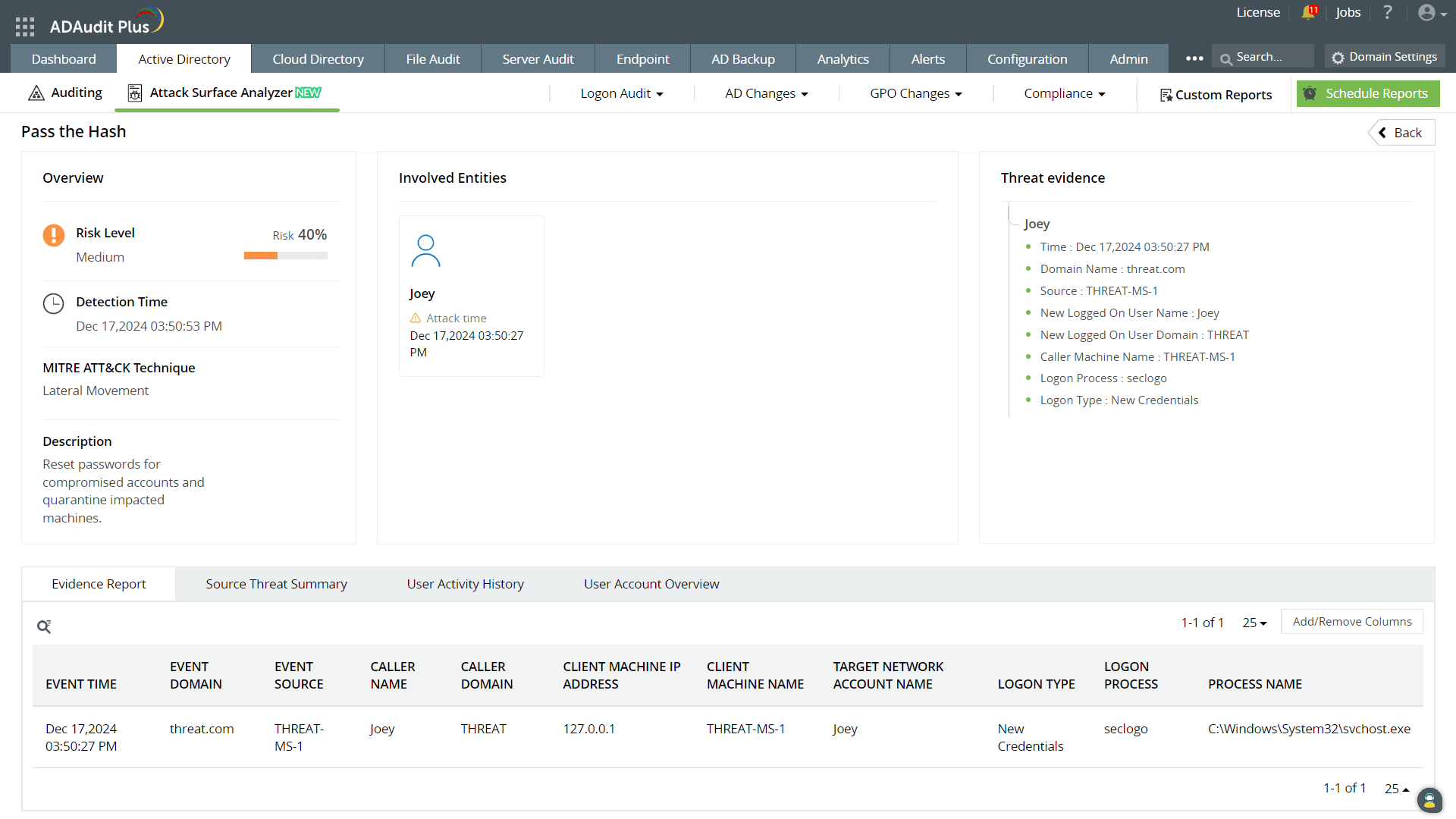

Ataques pass-the-hash

En un ataque pass-the-hash, los atacantes roban la versión hash de una contraseña (en lugar de la contraseña en texto plano) y la utilizan para autenticarse como usuario. Dado que NTLM no valida la fuente del hash, lo trata como una contraseña legítima. Esto permite a los atacantes eludir por completo la autenticación de contraseñas y suplantar a los usuarios para moverse lateralmente por su red.

Cómo detectar los ataques pass-the-hash

Los comportamientos anómalos de los usuarios, como los inicios de sesión fuera del horario laboral desde lugares o dispositivos inesperados y los picos repentinos en las solicitudes de autenticación, son probables indicadores de intentos de ataque pass-the-hash.

Ataques de retransmisión NTLM

El ataque de retransmisión NTLM es un tipo de ataque manipulator-in-the-middle en el que un atacante malicioso intercepta y reenvía las solicitudes de autenticación y sus respuestas válidas para obtener acceso a los recursos de AD de forma ilegítima. A diferencia de los ataques pass-the-hash, los ataques de retransmisión NTLM no requieren que los atacantes descifren contraseñas o hashes, sino que simplemente retransmitan la información interceptada.

Cómo detectar los ataques de retransmisión NTLM

Las solicitudes de autenticación de dispositivos o direcciones IP sospechosas seguidas de actividades de servicio anormales sugieren posibles ataques de retransmisión NTLM.

Cómo protegerse de los ataques basados en la autenticación NTLM

Minimice el uso de NTLM y en su lugar utilice la autenticación Kerberos siempre que sea posible para combatir los ataques basados en NTLM. Si no puede evitar la autenticación NTLM, asegúrese de auditar las actividades al tiempo que perfila los patrones de comportamiento de los usuarios para identificar fácilmente las anomalías.

Ataques basados en la autenticación Kerberos

Kerberos reemplazó a NTLM como protocolo de autenticación predeterminado en Windows. A pesar de ser más segura que NTLM, la autenticación Kerberos tiene su propia vulnerabilidad que los atacantes aprovechan para llevar a cabo ataques basados en Kerberos como los ataques de Kerberoasting, Silver Ticket y Golden Ticket.

Ataques kerberoasting

El kerberoasting es un ataque cibernético común que tiene como objetivo las cuentas de servicio en AD. Explota una debilidad inherente en la autenticación basada en tickets de Kerberos, permitiendo a los atacantes solicitar tickets de servicio que contengan el hash de la contraseña cifrada de una cuenta. Cuando se extraen y craquean fuera de línea, estos hashes dan a los atacantes el control de las cuentas de servicio, permitiendo potencialmente el escalamiento de privilegios y un mayor compromiso de la red.

Cómo detectar los ataques kerberoasting

Marque los intentos de autenticación Kerberos monitoreando constantemente el ID de evento 4769, que corresponde a los eventos de autenticación Kerberos. Si encuentra 0X17 junto al campo "Tipo de cifrado del ticket" en los detalles del evento, podría ser señal de un posible ataque kerberoasting.

Ataques silver ticket

En un ataque silver ticket, los hackers utilizan el hash NTLM de una cuenta de servicio comprometida para falsificar tickets de servicio en Kerberos. Estos tickets falsificados (también conocidos como silver tickets) permiten a los atacantes acceder a servicios específicos sin interactuar con el controlador de dominio (DC), lo que dificulta detectar el ataque. Su naturaleza sigilosa ha hecho que el ataque silver ticket sea uno de los métodos preferidos por los atacantes que desean moverse lateralmente por AD sin ser detectados.

Cómo detectar los ataques silver ticket

Correlacione las actividades de las cuentas de servicio con los logs de Kerberos e identifique discrepancias que puedan apuntar a posibles ataques silver ticket.

Ataques golden ticket

El ataque golden ticket también explota la autenticación Kerberos comprometiendo la cuenta especial krbtgt responsable de emitir y validar los tickets de Kerberos. Al obtener su hash, los atacantes pueden crear tickets de Kerberos falsificados (también conocidos como golden tickets) para obtener acceso sin restricciones al dominio. A diferencia de los silver tickets, que se dirigen a servicios específicos, los golden tickets permiten a los atacantes omitir por completo la autenticación normal, hacerse pasar por cualquier usuario (incluidos los administradores) y mantener el control de la red a largo plazo. Lo que hace que este ataque sea especialmente peligroso es su persistencia, ya que sus efectos permanecen incluso después de restablecer todas las contraseñas de los usuarios.

Cómo detectar los ataques golden ticket

Monitoree todas las actividades de Kerberos e investigue los tickets con tiempos de vida inusualmente largos para detectar posibles ataques golden ticket.

Cómo protegerse de los ataques basados en la autenticación Kerberos

Utilice contraseñas seguras y complejas (que contengan más de 20 caracteres) para las cuentas de servicio y actualícelas periódicamente para minimizar los riesgos. Restablezca dos veces la contraseña de la cuenta krbtgt para invalidar los tickets de Kerberos falsificados. Habilite el registro de Kerberos (para el ID de evento 4769) y monitoree continuamente los eventos de Kerberos para detectar anomalías.

Ataques basados en la replicación

Los ataques basados en la replicación explotan el proceso de replicación de AD, que es fundamental para que los DC sincronicen los datos de directorio y los cambios entre ellos. Al dirigirse a este mecanismo central, los atacantes pueden extraer información sensible o introducir cambios maliciosos difíciles de detectar. Dos ataques comunes basados en la replicación son los ataques DCSync y DCShadow.

Ataques DCSync

En un ataque DCSync, los atacantes imitan a un DC y realizan solicitudes de replicación legítimas para recuperar datos sensibles de AD, como los hashes de contraseñas de cuentas con privilegios elevados. Al obtener el hash krbtgt u otras credenciales de administrador, pueden escalar los privilegios aún más o incluso falsificar golden tickets.

Cómo detectar los ataques DCSync

Monitoree los ID de eventos 4928 y 4929 para identificar actividades de replicación inusuales, como solicitudes de replicación de equipos que no son DC.

Ataques DCShadow

En un ataque DCShadow, los hackers registran un servidor malicioso como DC y utilizan la replicación para aplicar cambios maliciosos en el dominio de AD. Dado que los cambios se introducen a través de la replicación (que es un proceso normal de AD), las estrategias de detección tradicionales no logran detectar estos ataques. Si tienen éxito, los atacantes pueden establecer un control a largo plazo borrando las trazas de sus actividades.

Cómo detectar los ataques DCShadow

Marque los cambios no autorizados en objetos críticos auditando los ID de evento 4672 y 5136. Busque actualizaciones sospechosas en la topología de replicación de AD y registros de DC no aprobados.

Cómo protegerse de los ataques basados en la replicación

Monitoree todas las actividades de replicación de AD y limite los permisos de replicación sólo a las cuentas esenciales para protegerse contra los ataques basados en la replicación.

Ataques de ransomware

Los ataques de ransomware toman como rehenes los datos sensibles de una organización cifrando los archivos críticos y exigiendo un rescate por su liberación. Los atacantes suelen empezar con tácticas de fuerza bruta, phishing o ingeniería social para inyectar malware en el sistema de un usuario de AD. Una vez dentro, el malware se propaga por la red, cifrando archivos y carpetas críticos para el negocio y volviéndolos ilegibles. En esta fase, los atacantes exigen un rescate y a menudo amenazan con exponer información sensible si no se satisfacen sus demandas.

Cómo detectar los ataques de ransomware

Busque señales de alarma como un aumento en las acciones de renombrado y borrado de archivos o actividades de procesos inusuales, que son indicadores de un ataque activo de ransomware.

Cómo protegerse de los ataques de ransomware

Audite continuamente las actividades de AD y del servidor de archivos para monitorear todos los cambios realizados en los objetos críticos de AD y archivos sensibles. Aplique políticas de contraseñas seguras, eduque a los usuarios sobre la seguridad del correo electrónico e imparta formación para reconocer las tácticas de ingeniería social.

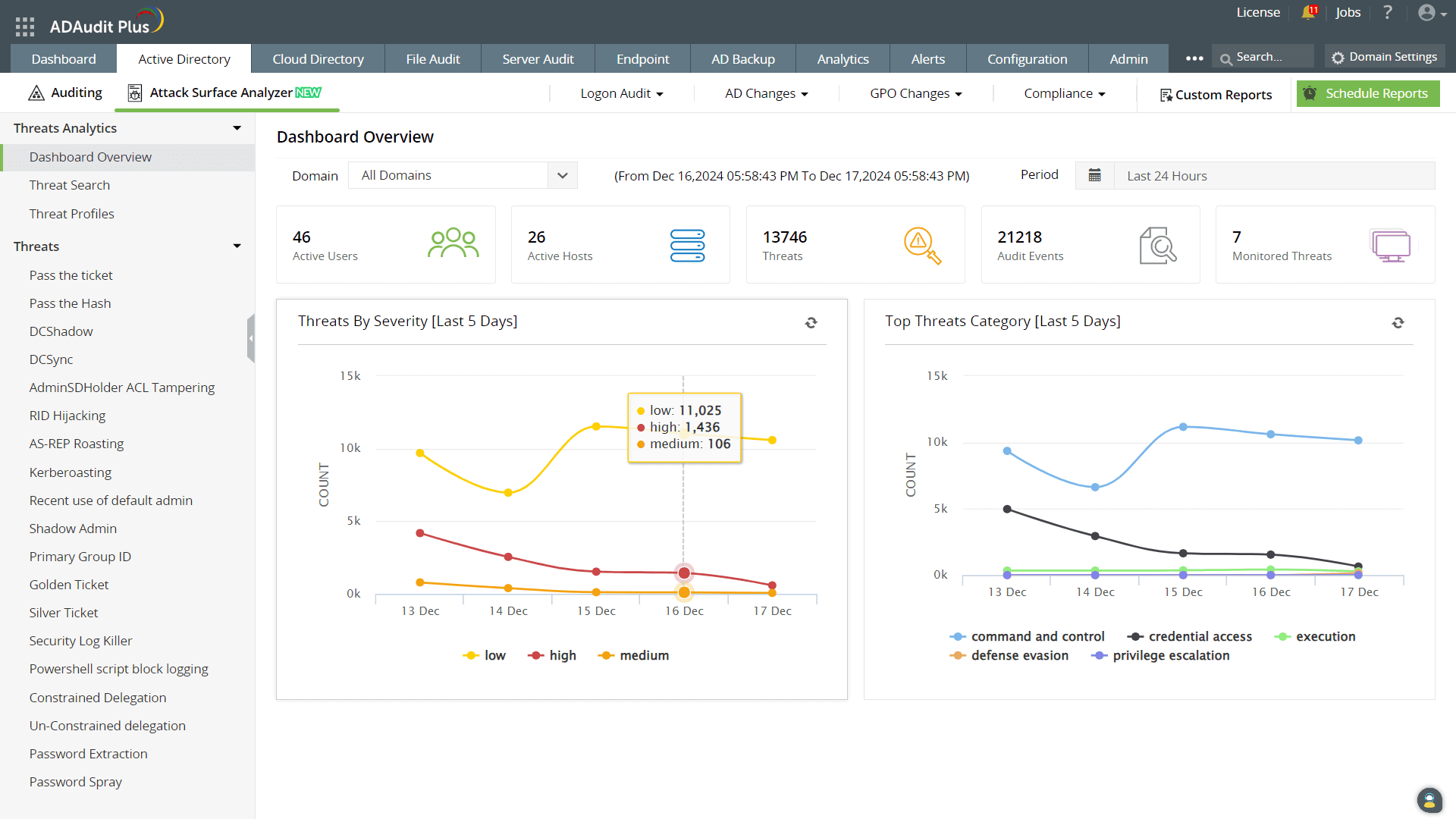

Cómo puede ayudarle ADAudit Plus a detectar y mitigar los exploits de AD

El analizador de la superficie de ataque en ADAudit Plus ofrece información detallada sobre posibles amenazas y errores de configuración en sus entornos de AD on-premise, en la nube e híbridos. Además de dashboards de amenazas intuitivos, el analizador de la superficie de ataque ofrece informes exclusivos para más de 25 ataques contra AD comunes, incluyendo los ataques de fuerza bruta, pass-the-hash, Kerberoasting y DCSync, para ayudarle a mantenerse en guardia y garantizar una seguridad de AD completa.

Comience a proteger sus recursos de AD on-premises y en la nube con ADAudit Plus

Detecte más de 25 ataques contra AD diferentes e identifique posibles errores de configuración en sus entornos en la nube de Azure, GCP y AWS con el analizador de la superficie de ataque.

Vea el analizador de la superficie de ataque en acciónEn esta página

- Ataques basados en contraseñas

- Ataques basados en la autenticación NTLM

- Ataques basados en la autenticación Kerberos

- Ataques basados en la replicación

- Ataques de ransomware

No ponga en riesgo la seguridad de AD

Con ADAudit Plus, puede:

- Detectar más de 25 ataques contra AD

- Recibir alertas de seguridad al instante

- Iniciar una respuesta rápida a las amenazas