¿Qué es un ataque golden ticket?

Como en Charlie y la fábrica de chocolate, tener un boleto dorado (golden ticket) en Active Directory le da un acceso casi ilimitado a todos los recursos, información sensible y sistemas críticos con un dominio de Windows. Los hackers utilizan un ticket de concesión de tickets (TGT) de Kerberos falsificado para hacerse pasar por un usuario autentificado dentro de la red.

¿Cómo es posible un ataque golden ticket?

Un ataque golden ticket en Kerberos explota la forma en que el Centro de Distribución de Claves (KDC) de Active Directory valida la autenticación. El KDC es un servicio de dominio ubicado en los controladores de dominio. Tiene dos componentes básicos, el servidor de autenticación (AS) y el servidor de concesión de tickets (TGS). Cuando un usuario solicita acceso a un servicio/recurso, el AS autentica las credenciales del usuario y emite un TGT, tras cifrarlo con el hash de la contraseña de la cuenta KRBTGT. Este hash de la contraseña se comparte con el TGS. Entonces, el TGS valida el TGT, y emite un token de acceso, permitiendo acceder al servicio/recurso solicitado.

El TGT contiene una clave de sesión y un periodo de validez durante el cual el usuario no tiene que volver a autenticarse. Ahora, si un atacante obtiene el hash de la contraseña KRBTGT, puede falsificar un TGT por su cuenta, cifrarlo con el hash de la contraseña y hacerse pasar por cualquier usuario para obtener acceso sin restricciones, todo ello sin ser detectado en absoluto, lo que provocaría un ataque golden ticket.

El golden ticket creado seguirá siendo válido aunque el usuario restablezca su contraseña, ya que el acceso se da en función del hash de la contraseña KRBTGT, y no de la contraseña del usuario.

Ejemplo de un ataque golden ticket

Un atacante necesita dos piezas clave de información para ejecutar un ataque golden ticket.

- Información sobre el dominio y el usuario

- Hash de contraseña de la cuenta KRBTGT

La primera información se puede obtener comprometiendo una cuenta de usuario dentro del dominio. Por ejemplo, el atacante puede utilizar una estafa de phishing, malware o un ataque de fuerza bruta para acceder a la cuenta del usuario. Con ello, pueden obtener información como el FQDN y el SID del dominio.

Conseguir el segundo dato puede ser un poco complicado, pero no tan difícil. Por ejemplo, un atacante puede utilizar herramientas como Mimikatz para realizar un ataque DCSync, ejecutar un ataque pass-the-hash o robar el archivo BTDS.DIT y descifrar la contraseña sin conexión.

El atacante puede utilizar cualquiera de estas técnicas para obtener el FQDN y el SID del dominio, el nombre de usuario de la cuenta y la información hash de la contraseña KRBTGT. Ahora puede acuñar un nuevo TGT y utilizarlo legítimamente para acceder a recursos, datos o servicios críticos, durante todo el tiempo que desee. Por ejemplo, puede lograr que un TGT conceda acceso a la cuenta del CEO, permitiéndole ver información confidencial o manipular datos financieros sin ser detectado.

Cómo detectar un ataque golden ticket

Es difícil detectar un ataque golden ticket por varias razones:

- Los TGT falsificados parecen legítimos

- No es necesario adivinar la contraseña

- El hash KRBTGT tiene una larga duración

- El modelo de confianza de Kerberos valida intrínsecamente los TGT, por lo que la sospecha es baja o nula.

Sin embargo, hay algunos indicadores de compromiso que pueden ayudar:

Actividad inusual de la cuenta: busque cambios en las cuentas privilegiadas, modificaciones en las políticas de seguridad, un número elevado de solicitudes de TGT de un mismo usuario, cuentas que inician sesión desde IP o sistemas desconocidos fuera del horario habitual, acumulación de datos en los endpoints, acceso por primera vez de un usuario a un recurso crítico.

Seguimiento de procesos: la ejecución de procesos como DCSync y la instalación de software como Mimikatz pueden ser un indicio directo de un ataque inminente.

Anomalías relacionadas con TGT: la creación y emisión excesivas de TGT, el uso inesperado de TGT por una sola cuenta y la duración anormal de los tickets pueden ser signos de un ataque golden ticket.

Uso de la cuenta KRBTGT: investigue cualquier cambio en el hash de la cuenta KRBTGT o acceso inusual.

Cómo protegerse contra un ataque golden ticket

No se pueden evitar por completo los ataques golden ticket. Lo que sí puede hacer es implementar ciertos principios para reducir el riesgo de un ataque. Estos son algunos de ellos:

Rotar regularmente las contraseñas de las cuentas KRBTGT: esto invalida los golden tickets existentes. Sin embargo, todos los TGT emitidos dejarán de ser válidos una vez que se cambie la contraseña.

Restringir el acceso privilegiado: limite las cuentas que pueden acceder a la cuenta KRBTGT. Aplique el principio del menor privilegio y reduzca al mínimo los usuarios con autoridad administrativa.

Implementar una segmentación segura de la red: segregue los controladores de dominio y los recursos sensibles para contener posibles infracciones.

Usar la autenticación multifactor (MFA): añadir MFA en las cuentas privilegiadas hace que sea más difícil para los atacantes lograr el acceso inicial.

Monitoreo continuo: implemente soluciones de detección y respuesta de endpoint (EDR) y audite regularmente los logs del sistema para monitorear cualquier actividad inusual.

Cómo puede ayudarle ADAudit Plus a detectar y mitigar los ataques golden ticket

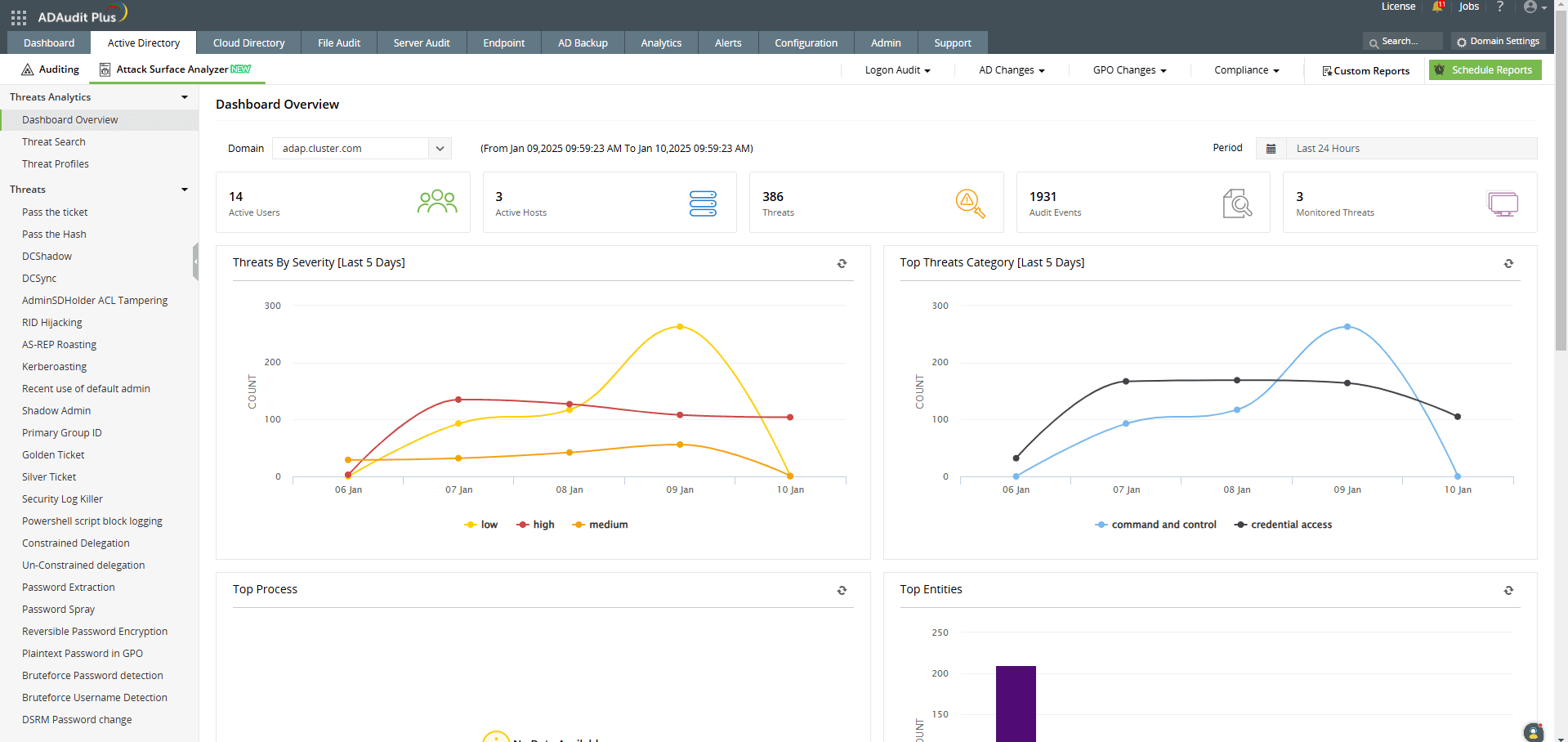

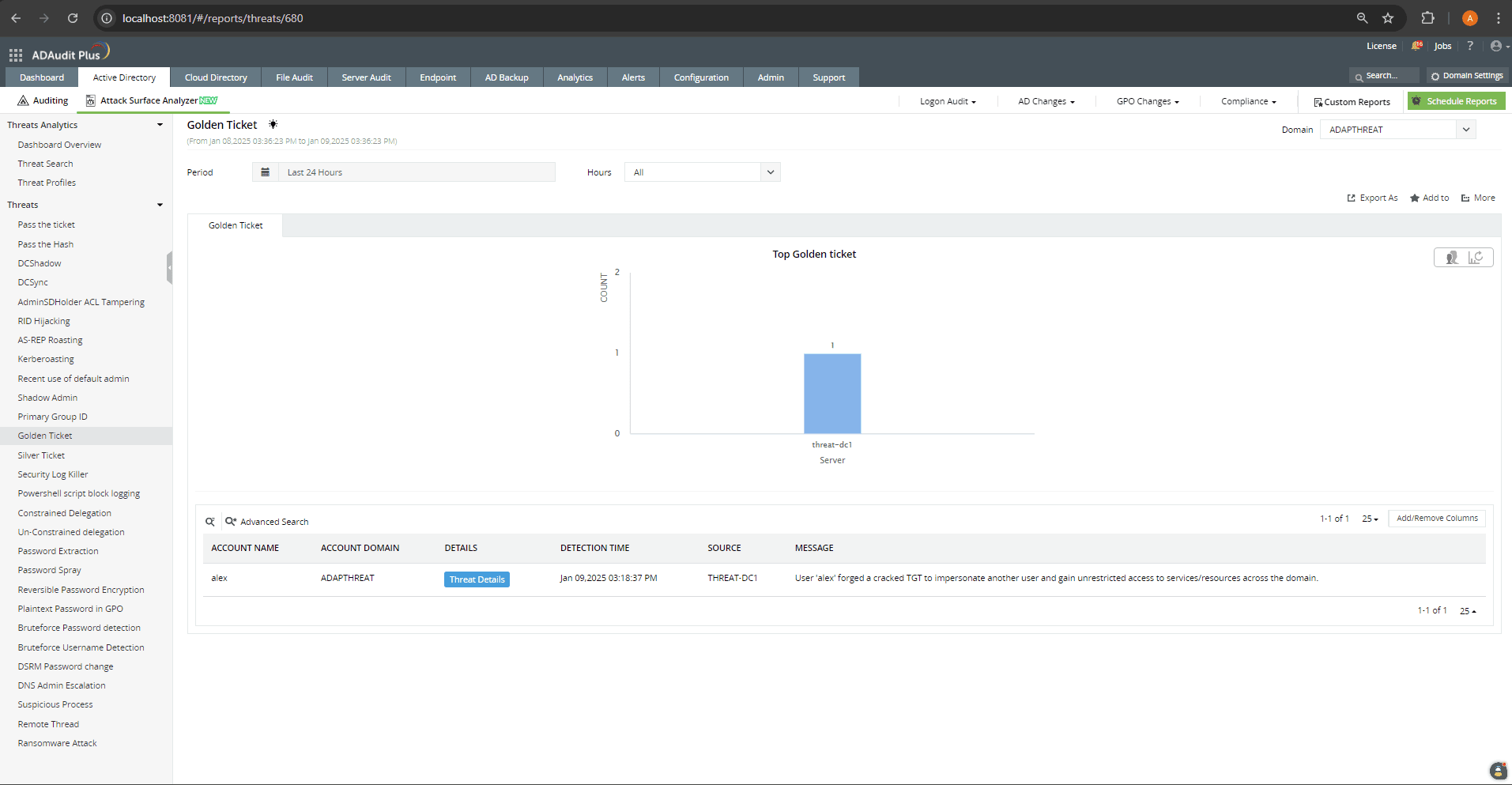

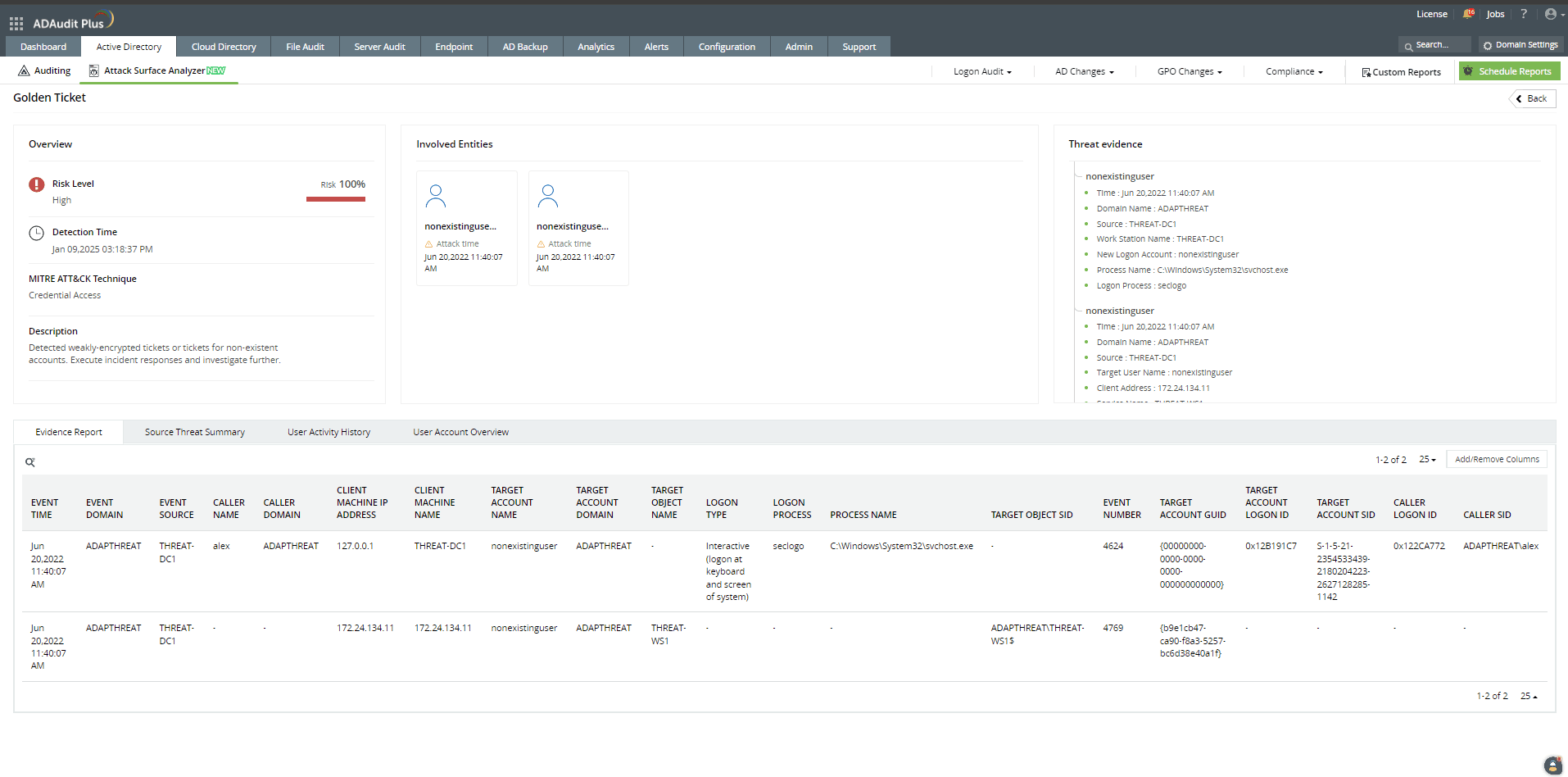

El analizador de la superficie de ataque en ADAudit Plus cuenta con dashboards elaborados e informes especializados que le ayudan a detectar y responder a los ataques golden ticket en tiempo real. Usando las reglas obtenidas del marco MITRE ATT&CK, el analizador de la superficie de ataque ofrece información muy valiosa sobre las amenazas, lo que le permite investigar posibles ataques golden ticket con sólo unos clics.

Comience a proteger sus recursos de AD on-premises y en la nube con ADAudit Plus

Detecte más de 25 ataques contra AD diferentes e identifique posibles errores de configuración en sus entornos en la nube de Azure, GCP y AWS con el analizador de la superficie de ataque.

Vea el analizador de la superficie de ataque en acciónNo ponga en riesgo la seguridad de AD

Con ADAudit Plus, puede:

- Detectar más de 25 ataques contra AD

- Recibir alertas de seguridad al instante

- Iniciar una respuesta rápida a las amenazas