El primer paso para realizar un seguimiento a los eventos de inicio y cierre de sesión es permitir la auditoría. Usted puede indicar a Windows cuál es el conjunto específico de cambios que desea monitorear, de forma que estos eventos se registren en el log de seguridad.

Para verificar el historial de inicio de sesión de los usuarios en Active Directory, habilite la auditoría siguiendo estos pasos:

- 1 Ejecute gpmc.msc (Consola para la Gestión de Políticas de Grupo).

- 2 Cree un nuevo GPO.

- 3 Haga clic en Editar y vaya a Configuración del equipo > Políticas > Ajustes de Windows > Ajustes de seguridad > Configuración avanzada de políticas de auditoría > Políticas de auditorías. En Políticas de auditoría, encontrará los parámetros específicos para el inicio/cierre de sesión e inicio de sesión de la cuenta.

Inicio/cierre de sesión:

- Auditar inicio de sesión > Definir > Exitoso y fallido.

- Auditar cierre de sesión > Definir > Exitoso.

- Auditar otros eventos de inicio/cierre de sesión > Definir > Exitoso.

Inicio de sesión de cuentas:

- Auditar el servicio de autenticación de Kerberos > Definir > Exitoso y fallido.

- 4 Para vincular el nuevo GPO en su dominio, haga clic derecho. Seleccione Conectar a un GPO existente y escoja el GPO que creó.

Por defecto, Windows actualiza la Política de grupo cada 90 minutos; si desea que los cambios se reflejen inmediatamente, puede forzar una actualización en segundo plano de todos los parámetros de la Política de grupo al ejecutar el siguiente comando en el símbolo del sistema de Windows:

gpupdate /force

Ahora, cuando cualquier usuario inicie o cierre sesión, la información se registrará como un evento en el log de seguridad de Windows.

Para ver los eventos, abra el Visor de eventos y vaya a Logs de Windows > Seguridad. Aquí encontrará los detalles de todos los eventos para los que ha habilitado la auditoría. Usted puede definir el tamaño del log de seguridad aquí, así como escoger si desea sobrescribir eventos anteriores de forma que se registren los eventos recientes cuando el log esté lleno.

Entienda las ID de eventos asociadas con las actividades de inicio y cierre de sesión.

-

ID de evento 4624 - Se inició sesión en una cuenta correctamente.

Este evento registra cada intento correcto de inicio de sesión en el equipo local. Incluye información crítica sobre el tipo de inicio de sesión (por ejemplo, interactiva, de lote, de red o de servicio), SID, nombre de usuario, información de red y más. Monitorear este evento particular es crucial, ya que la información con respecto al tipo de inicio de sesión no se encuentra en los DC.

-

ID de evento 4634 - Se cerró sesión en una cuenta.

Este evento señala el final de una sesión.

-

ID de evento 4647 - Un usuario inició un cierre de sesión.

Este evento, como el evento 4634, señala que un usuario cerró sesión; sin embargo, este evento particular indica que el inicio de sesión fue interactivo o interactivo remoto (desktop remoto).

-

ID de evento 4625 - Se presentó un inicio de sesión fallido en una cuenta.

Este evento documenta todo intento fallido de inicio de sesión en el equipo local, incluyendo información sobre por qué falló el inicio de sesión (nombre de usuario erróneo, contraseña vencida, cuenta vencida, etc.) que es útil para auditorías de seguridad.

Todas las ID de eventos mencionadas arriba se deben recopilar de equipos individuales. Si no le preocupa el tipo de inicio y cierre de sesión, puede simplemente supervisar las siguientes ID de eventos desde sus DC para encontrar el historial de inicios de sesión.

-

ID de evento 4768 - Se solicitó un ticket de autenticación de Kerberos (TGT).

Este evento es generado cuando el DC otorga un ticket de autenticación (TGT). Esto significa que un usuario ha ingresado el nombre de usuario y contraseña correctos, y su cuenta pasó las verificaciones de estado y restricción. Si la solicitud del ticket falla (la cuenta está deshabilitada, vencida o bloqueada, el intento se realiza fuera de las horas de inicio de sesión, etc.), entonces este evento se registra como un intento fallido de inicio de sesión.

-

ID de evento 4771 - Falló la preautenticación de Kerberos.

Este evento significa que la solicitud de ticket falló, por lo que este evento se puede considerar un fallo de inicio de sesión.

Probablemente habrá notado que las actividades de inicio y cierre de sesión se denotan mediante distintas ID de eventos. Para vincular entre sí estos eventos, necesita un identificador común..

La ID de inicio de sesión es el número (único entre reinicios) que identifica los inicios de sesión más recientes. Cualquier actividad subsecuente se reporta con esta ID. Al asociar los eventos de inicio y cierre de sesión con la misma ID de inicio de sesión, usted puede calcular la duración del inicio de sesión.

Limitaciones de las herramientas de auditoría nativas.

- Todos los eventos locales relacionados con inicio y cierre de sesión solo se registran en el log de seguridad de los equipos individuales (estaciones de trabajo o servidores de Windows) y no en los controladores de dominio (DC).

- Los eventos de inicio de sesión registrados en los DC no contienen información suficiente para distinguirlos entre sus distintos tipos, es decir, interactivos, interactivos remotos, de red, de lote, de servicios, etc.

- Los eventos de cierre de sesión no se registran en los DC. Esta información es vital para determinar la duración del inicio de sesión de un usuario particular.

Esto significa que tiene que recopilar información de los DC, así como de estaciones de trabajo y otros servidores de Windows para obtener un resumen general de todas las actividades de inicio y cierre de sesión dentro de su entorno. El proceso es tedioso y podría tornarse frustrante rápidamente.

Una forma fácil de auditar la actividad de inicio de sesión.

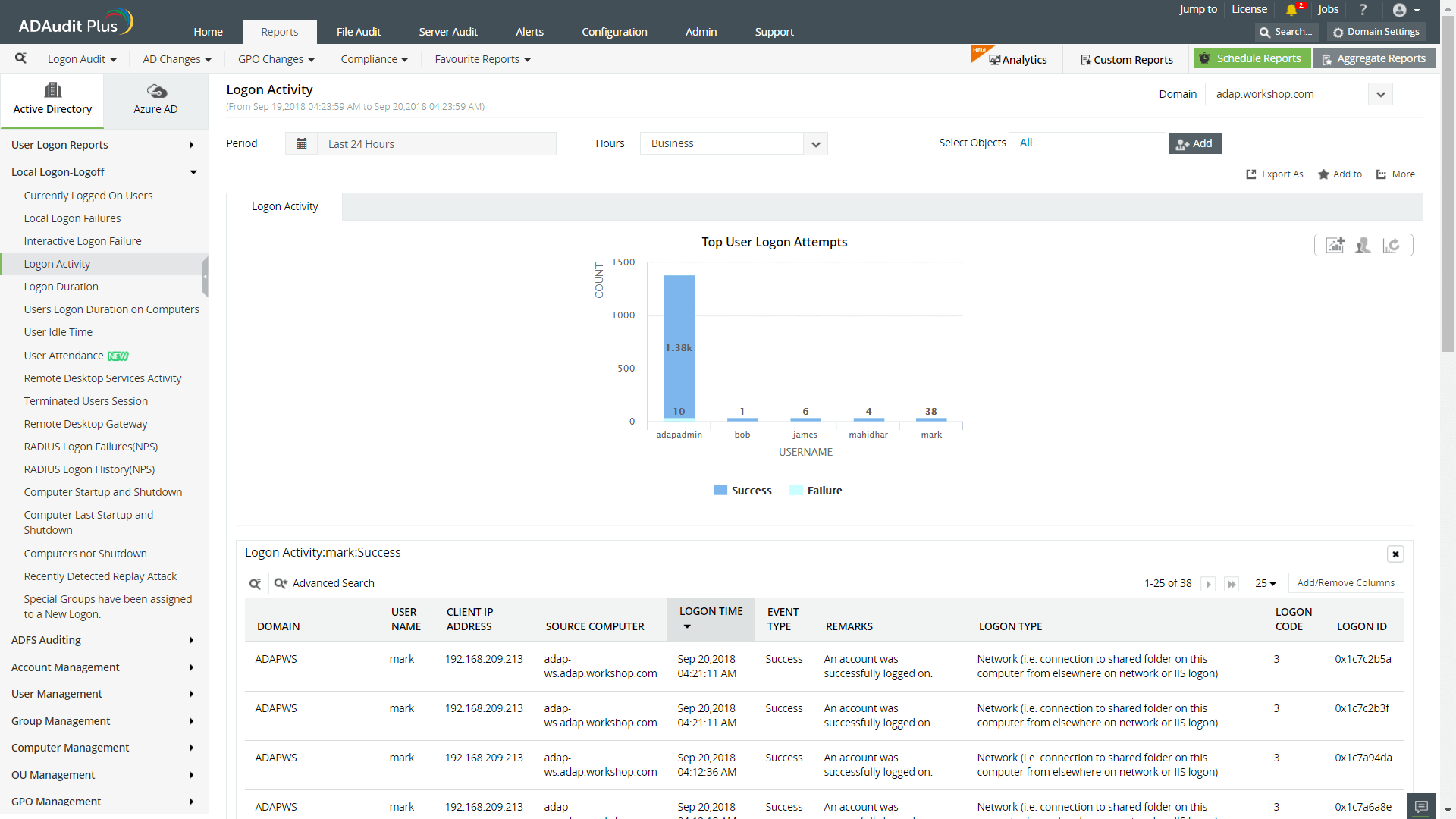

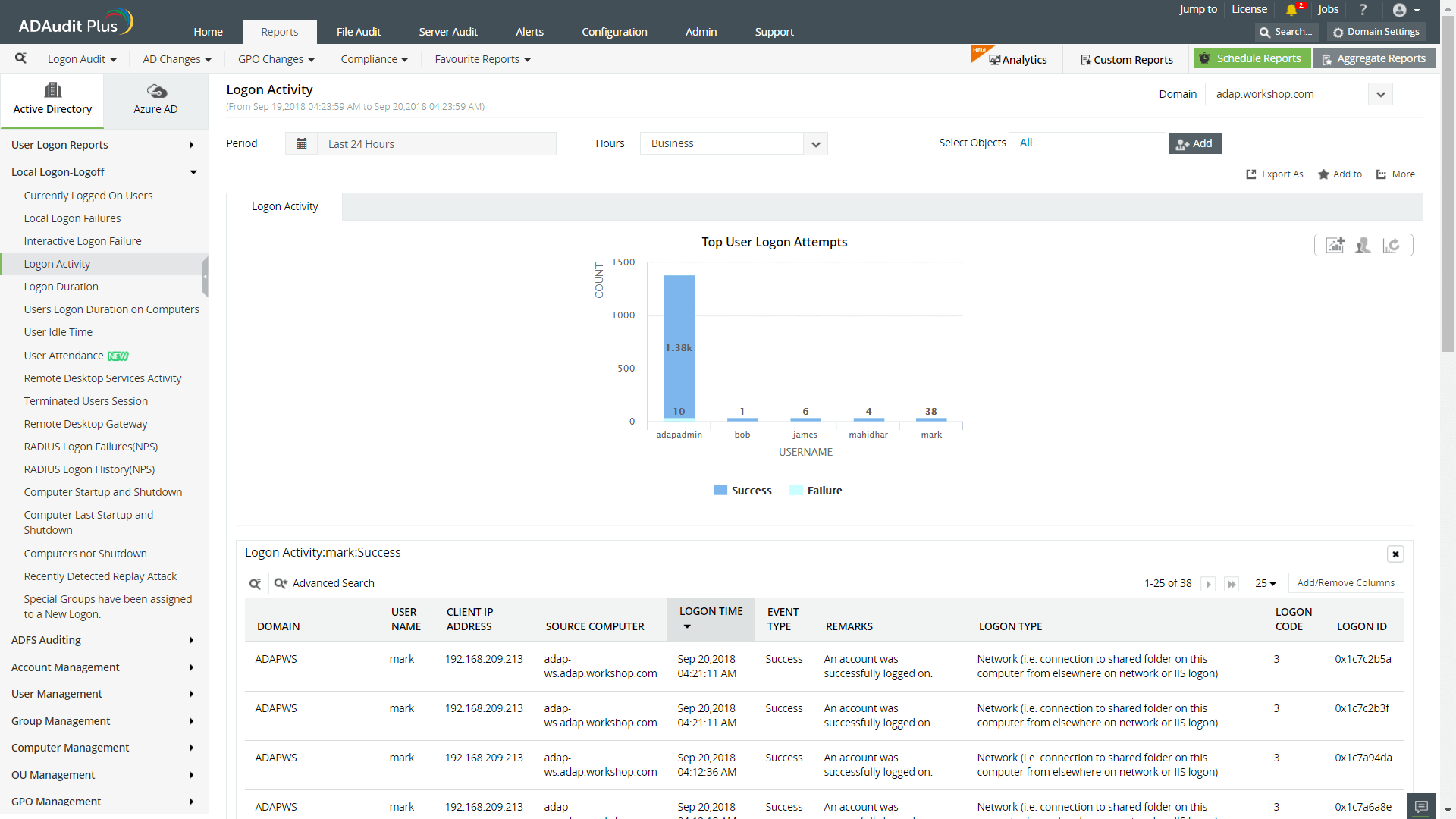

¿Y si hubiera una forma más fácil de auditar la actividad de inicio de sesión? Una herramienta como ADAudit Plus audita eventos de inicio de sesión específicos, así como actividades actuales y pasadas de inicio de sesión para dar una lista de todos los cambios relacionados con el inicio de sesión.

Con ADAudit Plus, usted puede ver al instante informes sobre

- Historial de inicios de sesión de usuarios

- Historial de inicios de sesión en controladores de dominio

- Historial de inicios de sesión en servidores de Windows

- Historial de inicios de sesión en estaciones de trabajo

Esta información se proporciona en una interfaz web fácilmente entendible que muestra datos estadísticos mediante tablas, gráficas y una vista de lista de reportes preconfigurados y personalizados.

Informe sobre la actividad de inicios de sesión de usuarios