AssetExplorer es un software de gestión de activos de TI robusto en el que confían clientes de todo el mundo. Una clientela numerosa conlleva el intercambio diario de una gran cantidad de datos confidenciales. La seguridad de estos datos no puede verse comprometida, ya que podría exponer a las organizaciones a graves riesgos. AssetExplorer está diseñado para ofrecer una estricta seguridad de los datos desde el momento de la instalación y en todas las fases de uso del producto, incluida la autenticación del usuario, la transmisión de datos y el almacenamiento. Además del siguiente resumen de las medidas de seguridad ya implementadas, ManageEngine se esfuerza constantemente por mejorar las funciones de seguridad de AssetExplorer.

Este documento describe las especificaciones de seguridad de AssetExplorer.

Seguridad a varios niveles

Mecanismo de cifrado

En AssetExplorer se utilizan los siguientes algoritmos de cifrado:

- AES-256

- bcrypt

- SHA-256

Autenticación y autorización

- Integración con Microsoft Active Directory y servicios de directorio compatibles con LDAP

- Mecanismo de autenticación local con algoritmo bcrypt

- Restablecimiento obligatorio de contraseñas para la autenticación local

- Opción para desactivar los inicios de sesión simultáneos

- Inicio de sesión único (SSO)

- SAML 2.0 SSO

Integridad de los datos

- Los datos del usuario se cifran y se envían a través de HTTPS

- Modo SSL para conexiones de cliente

- Archivos adjuntos protegidos por contraseña

Medidas de control de acceso

- Mecanismo de control de acceso granular

- Pistas de auditoría

Mecanismo de disponibilidad

- Compatibilidad con servidor failover

- Aplicaciones nativas para iOS y Android

Recuperación en caso de desastres

- Copias de seguridad periódicas de la base de datos

- Archivos de copia de seguridad protegidos por contraseña

Funciones de seguridad

Mecanismo de cifrado

Cifrado en el servidor de aplicaciones

- li>AssetExplorer utiliza cifrado AES-256 (el cifrado más potente conocido, aprobado por el gobierno de EE.UU.) para almacenar toda la información sensible.

- Todas las contraseñas de usuario se almacenan utilizando el algoritmo bcrypt, diseñado para evitar que los hackers las descifren.

- Para evitar vulnerabilidades relacionadas con contraseñas en texto claro, la contraseña se cifra en el lado del cliente (navegador) mientras se envían las credenciales del usuario al servidor de AssetExplorer. La clave de cifrado utilizada para cifrar la contraseña es única para cada instalación de AssetExplorer y se almacena de forma segura en la aplicación.

Cifrado en el servidor de bases de datos

- <

- La base de datos de AssetExplorer está protegida mediante una clave única generada automáticamente para cada instalación, que se almacena de forma segura en la aplicación.

- El usuario puede elegir MSSQL como base de datos back-end y habilitar una conexión de base de datos segura. La base de datos Postgres incluida está diseñada para aceptar únicamente conexiones de host local.

Autenticación y autorización

Autenticación robusta a nivel de aplicación

AssetExplorer tiene cuatro opciones de autenticación para acceder a la aplicación.

- Integración con almacenes de identidades: AssetExplorer se integra de manera eficiente con almacenes de identidad externos como Microsoft Active Directory y servicios de directorio compatibles con LDAP. Los usuarios se identifican en los almacenes de identidades mediante sus cuentas correspondientes y pueden importarse a AssetExplorer. Pueden elegir el mecanismo de autenticación que desean utilizar.

- Cuentas únicas y autenticación local robusta: AssetExplorer viene con un mecanismo de autenticación local en el que se crean cuentas únicas para los usuarios. Se puede acceder a la aplicación con credenciales personales. AssetExplorer emplea el algoritmo bcrypt para almacenar contraseñas, lo que garantiza que cada contraseña de inicio de sesión sea irreversiblemente segura.

- Restablecimiento obligatorio de contraseñas para la autenticación local: Como medida de seguridad, AssetExplorer exige a los usuarios que restablezcan la contraseña de autenticación local cuando comienzan a utilizar la aplicación por primera vez.

- Servicios compatibles con SAML: AssetExplorer ofrece compatibilidad con SAML 2.0, lo que facilita la integración con soluciones de gestión de identidades federadas para SSO. La herramienta AssetExplorer actúa como proveedor de servicios (SP) y se integra con los proveedores de identidades (IdP) mediante SAML 2.0. Esta integración implica el intercambio de información entre el SP y el IdP, y permite a los usuarios iniciar sesión en AssetExplorer directamente desde el IdP sin tener que volver a presentar sus credenciales de inicio de sesión.

Integridad de los datos

Transmisión de datos

- La transmisión de datos entre la interfaz de usuario de AssetExplorer y el servidor está cifrada y se realiza a través de HTTPS.

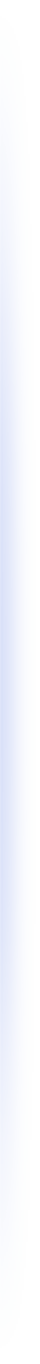

- Diagrama de flujo de datos

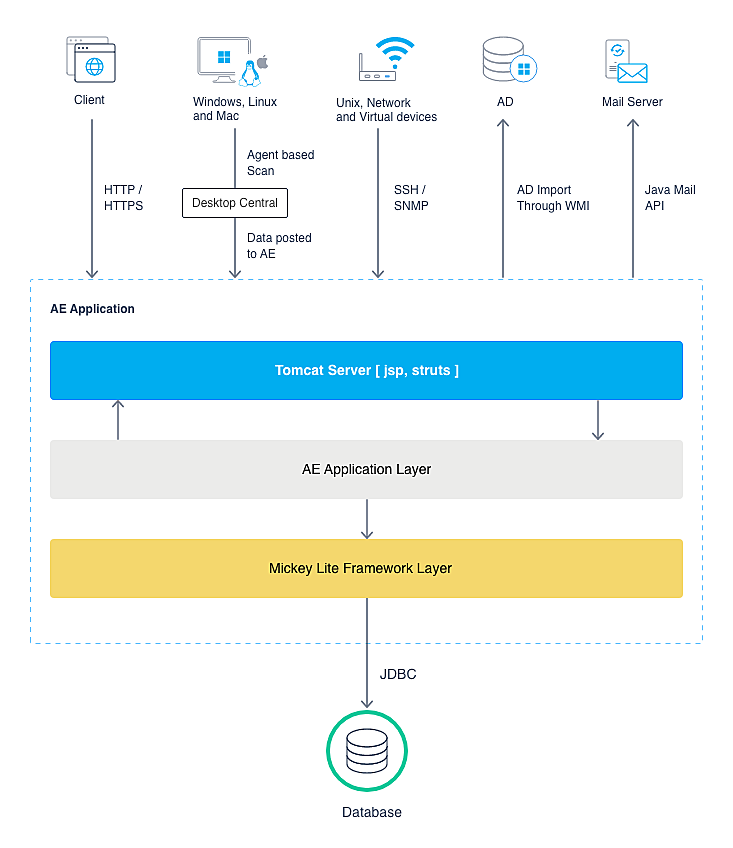

- La transmisión de datos entre el servidor AssetExplorer y la base de datos MSSQL se produce a través de SSL.

- Comunicación entre AssetExplorer y Endpoint Central (antes Desktop Central): AssetExplorer requiere la instalación de ManageEngine Endpoint Central para analizar equipos Windows, Linux y macOS. Endpoint Central permite la implementación de agentes que pueden conectarse al servidor. La transmisión de datos entre el servidor de AssetExplorer y Endpoint Central se realiza a través de SSL con autenticación basada en claves. Cualquier transferencia de datos desde la aplicación del agente al servidor se realiza mediante un protocolo de cifrado robusto, HTTPS.

- Comunicación entre AssetExplorer y servidores remotos: La transmisión de datos entre AssetExplorer y los servidores remotos se realiza a través de SSL con autenticación basada en claves. El servidor remoto solo acepta conexiones desde el servidor de AssetExplorer. El servidor remoto envía los datos como un archivo ZIP al servidor de AssetExplorer, que comprueba si el archivo ZIP presenta la vulnerabilidad Zip Slip antes de procesarlo.

- Comunicación entre el servidor de AssetExplorer y las aplicaciones móviles: La transmisión de datos entre AssetExplorer y las aplicaciones móviles se realiza mediante SSL. Las aplicaciones móviles se conectan al servidor de AssetExplorer utilizando un token de autenticación.

- Comunicación entre AssetExplorer y otros productos ManageEngine integrados: La transmisión de datos entre AssetExplorer y el servidor remoto se produce a través de SSL. Los productos ManageEngine se conectan al servidor AssetExplorer utilizando un token de autenticación.

Almacenamiento de datos con cifrado

- li>AssetExplorer está diseñado como una aplicación web con un servidor web para la lógica de negocio y un RDBMS para el almacenamiento de datos.

- Los datos cifrados de los campos adicionales se envían al RDBMS para su almacenamiento mediante consultas SQL.

Validación de entradas en GUI web

AssetExplorer valida todas las entradas en la GUI. Se filtra el uso de caracteres especiales y código HTML, y la aplicación está protegida contra ataques comunes como inyección SQL, scripts entre sitios (XSS) y desbordamiento de búfer.

Medidas de control de acceso

Control de acceso a los datos

Todo acceso a datos en AssetExplorer está sujeto al mecanismo de control de acceso basado en roles.

Pistas de auditoría

- En AssetExplorer, se pueden configurar alertas y notificaciones para diversos eventos, como el acceso, la modificación, la eliminación o un cambio en los permisos.

- El módulo de auditoría registra todas las acciones de los usuarios.

- La información de auditoría, que contiene detalles como qué operación se realizó, la persona responsable de la misma y la hora y el lugar de la acción, se almacena en la base de datos.

Funciones de deducción

AssetExplorer tiene la capacidad de detectar los siguientes ataques:

- Ataques de fuerza bruta

- Solicitudes maliciosas y ataques DoS

Mecanismo de disponibilidad

Servidor failover

- El acceso constante a la herramienta AssetExplorer es crucial para mantener servicios de TI ininterrumpidos. Una falla inesperada de hardware o software puede provocar tiempos de inactividad en AssetExplorer, lo que podría tener un gran impacto en el negocio. La función Fail Over Service de AssetExplorer resuelve este problema y garantiza que la aplicación esté disponible incluso durante una falla de software o hardware.

- En cualquier momento, los datos de los servidores primario y secundario estarán sincronizados entre sí. La replicación de datos se realiza a través de un canal seguro y cifrado.

Acceso sin conexión

AssetExplorer facilita la exportación segura de informes como archivos protegidos por contraseña para acceder a ellos sin conexión. La contraseña se almacena de forma segura en el servidor de la base de datos.

Acceso móvil

Las aplicaciones nativas de AssetExplorer para iOS y Android permiten un acceso rápido y un uso sencillo de AssetExplorer desde cualquier lugar sin comprometer la seguridad de los datos.

Recuperación en caso de desastres

Opción de copias de seguridad

- AssetExplorer ofrece la opción de realizar copias de seguridad de la base de datos, así como copias de seguridad periódicas mediante tareas programadas.

- Todos los datos confidenciales, como la información personal del archivo de copia de seguridad, se almacenan de forma cifrada en un archivo ZIP dentro o debajo del directorio de destino configurado por el administrador.

Fallo y recuperación del sistema

En caso de desastre que provoque la pérdida de datos, los usuarios pueden realizar rápidamente una nueva instalación de la misma versión de AssetExplorer y restaurar los datos de la copia de seguridad en la base de datos.

Configuraciones de seguridad

Cómo activar la transmisión segura de datos

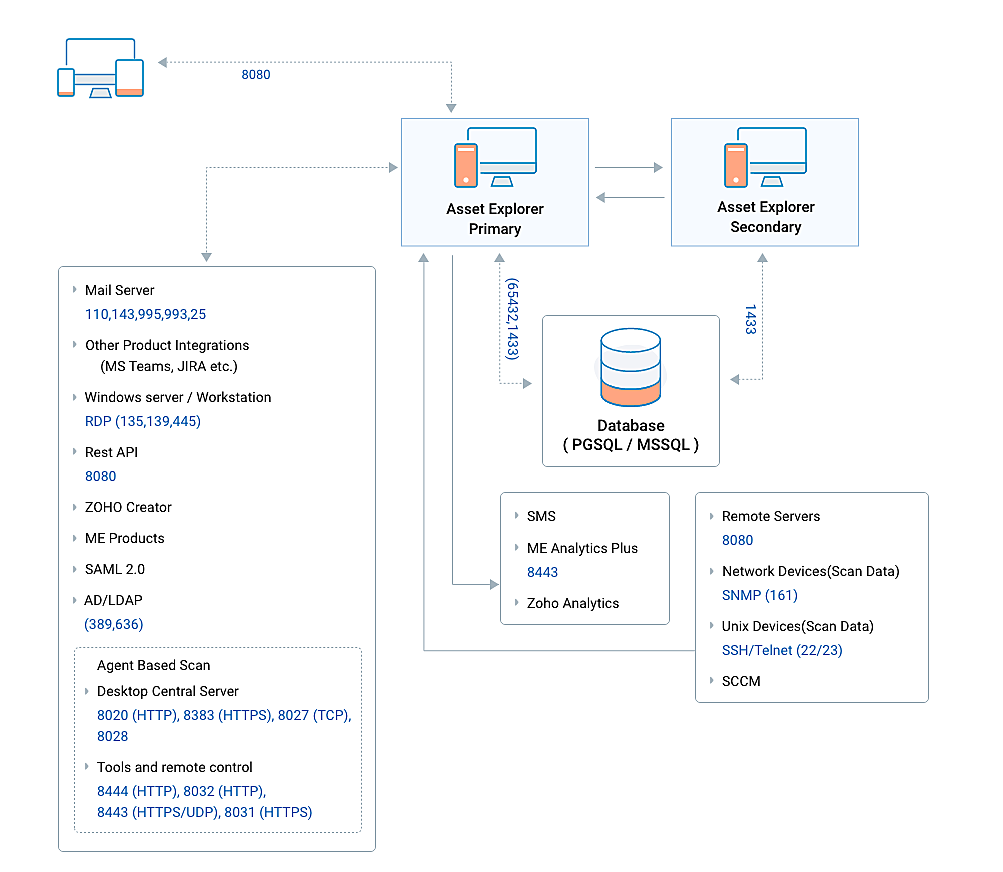

- Configure HTTPS en Admin > General > Ajustes de seguridad para evitar ataques man-in-the-middle.

- Compre y aplique un certificado SSL auténtico en Admin > General > Ajustes de seguridad.

- Aplique el protocolo TLS y los cifrados recomendados.

- Sweet32 (CVE-2016-2183)

- BEAST (CVE-2011-3389)

AssetExplorer está libre de las siguientes vulnerabilidades SSL después de aplicar TLS y cifrados robustos:

Cómo configurar las cabeceras de respuesta de seguridad

Content-Security-Policy (CSP) es una capa de seguridad añadida que ayuda a detectar y mitigar ciertos tipos de ataques, incluidos los ataques XSS y de inyección de datos.

Valor recomendado:

default-src 'unsafe-inline' 'unsafe-eval' <protocol>:// <server-name>: <port> data:

https://salesiq.zoho.com https://js.zohostatic.com https://css.zohostatic.com

https://salesiq.zohopublic.com https://img.zohostatic.com https://www.manageengine.com

https://manageengine.com https://connect.zoho.com https://www.youtube.com

https://www.youtube.com/iframe_api https://s.ytimg.com ws://vts.zohopublic.com ws://<server-name>:<port>

Note: Actualice los datos del servidor en rojo antes de actualizar los datos de la cabecera.

CSP le permite controlar tanto los scripts directos como los externos, que pueden suponer una amenaza para la seguridad de su sitio web. En caso de ataque, los scripts serán bloqueados por CSP.

HTTP Strict-Transport-Security es una cabecera de respuesta (a menudo abreviada como HSTS) que permite a los navegadores acceder a los sitios web solo mediante HTTPS en lugar de HTTP.

Valor recomendado:

max-age=10368000 includesubdomains preload

Al configurar esta cabecera, AssetExplorer queda libre de la vulnerabilidad Strict TLS así como de la CWE-523. Las cabeceras HSTS solo son válidas en conexiones HTTPS, lo que garantiza que no se recibe tráfico HTTP sin cifrar. Combinado con la precarga, HSTS también mejora el tiempo de carga de las páginas al eliminar los redireccionamientos del servidor de HTTP a HTTPS.

Cache-Control contiene directivas (instrucciones) para el almacenamiento en caché tanto en las solicitudes como en las respuestas.

Valor recomendado:

public, max-age=8640000

Ventajas de configurar esta cabecera:

- Minimiza el ancho de banda reduciendo el número de saltos de red necesarios para satisfacer una solicitud.

- Reduce la latencia satisfaciendo las solicitudes más cerca del cliente.

- Reduce la carga del servidor permitiendo que las cachés sirvan las solicitudes.

- Aumenta la robustez permitiendo a las cachés servir contenidos, incluso si el servidor de origen no está disponible.

X-Content-Type-Options ise utiliza para proteger contra vulnerabilidades de sniffing MIME, que se producen cuando un sitio web permite a los usuarios cargar contenido malicioso, creando una oportunidad para que XSS comprometa la integridad del sitio web.

Valor recomendado:<

nosniff

Al configurar esta cabecera, AssetExplorer queda libre de vulnerabilidades de sniffing de contenido.

X-Frame-Options se puede utilizar para indicar si se debe permitir a un navegador representar una página en un , < iframe >, < embed > u < object >. Los sitios pueden utilizar esto para evitar ataques de clickjacking asegurándose de que su contenido no esté incrustado en otros sitios.< /object >

Valor recomendado:

SAMEORIGIN

Al configurar esta cabecera de respuesta de seguridad, AssetExplorer queda libre de vulnerabilidades de clickjacking.

X-XSS-Protection está diseñado para activar el filtro XSS integrado en los navegadores web modernos.

Valor recomendado:

1;mode=block

Al configurar esta cabecera, AssetExplorer queda libre de vulnerabilidades XSS reflejado..

Access-Control-Allow-Origin indica si se puede compartir la respuesta solicitando el código al origen dado.

Valor recomendado:

https://www.zoho.com, https://www.google.com

Para permitir solicitudes de origen cruzado, el valor de la cabecera "Access-Control-Allow-Origin" debe establecerse como "trusted".

trusted

La cabecera HTTP permite a los sitios elegir la notificación y el cumplimiento de los requisitos de transparencia de los certificados para evitar el uso de certificados mal emitidos para ese sitio.

Recommended value:

same-origin

La Expect-CT header lets sites choose reporting and enforcement of certificate transparency requirements to prevent the use of mis-issued certificates for that site.

Valor recomendado:

enforce,max-age=300

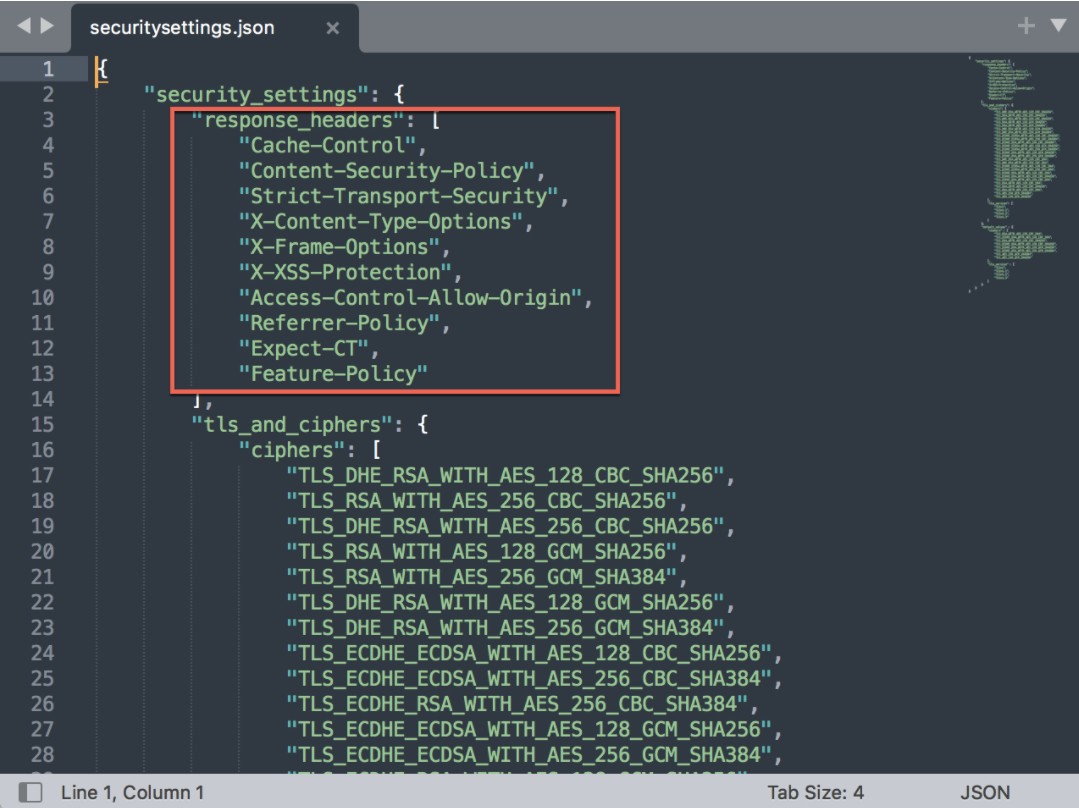

Cómo añadir nuevas cabeceras de respuesta de seguridad

Puede añadir nuevas cabeceras de respuesta para mejorar la seguridad de la aplicación siguiendo los pasos que se indican a continuación:

- Vaya a [AE_Home]/conf.

- Abra el archivo securitysettings.json.

- Añada sus cabeceras de respuesta en el conjunto " response_headers".

- Guarde el archivo y reinicie la aplicación.

Las cabeceras de respuesta recién añadidas se reflejarán en la interfaz de usuario de la aplicación en Admin > Ajustes de seguridad. Puede elegir las cabeceras necesarias para establecerlas como cabeceras de respuesta de seguridad.

Cómo evitar los ataques de fuerza bruta

Un ataque de fuerza bruta utiliza el método de ensayo y error para adivinar la información de inicio de sesión o las claves de cifrado, o para encontrar una página web oculta. Los hackers trabajan con todas las combinaciones posibles con la esperanza de adivinar correctamente la información.

Solución: Active la configuración de seguridad Configurar umbral y duración de bloqueo de cuenta en Admin > General > Ajustes de seguridad > Avanzado.

Cómo desactivar los inicios de sesión simultáneos

Los inicios de sesión simultáneos pueden dar lugar a que personal ilegítimo utilice credenciales válidas para autenticar el acceso a la red. Esto podría causar múltiples problemas de seguridad en la organización, como el uso indebido de la información personal y los recursos del usuario legítimo para realizar acciones no autorizadas.

Solución: Active la configuración de seguridad Deshabilitar inicios de sesión simultáneos en Admin > General > Ajustes de seguridad.

Cómo activar la transmisión cifrada de contraseñas

Las contraseñas en texto claro son un grave riesgo para la seguridad. No hay ningún escenario en el que sea posible transmitir tales contraseñas sin riesgos.

Solución: Active la configuración de seguridad Deshabilitar inicios de sesión simultáneos en Admin > General > Ajustes de seguridad.

Cómo desactivar la función Mantenerme conectado

La funcionalidad "Mantenerme conectado" disminuye la seguridad de una aplicación y debería evitarse, ya que al seleccionar "Mantenerme conectado" se almacena permanentemente un token de sesión, que un hacker podría encontrar y utilizar para acceder a la aplicación.

Solución: Desactive la función Mantenerme conectado en Admin > General > Security Settings.

Cómo solucionar el problema de seguridad de Enumeración de dominios (CVE-2018-7248)

How does the application set folder and file permission for fresh installations

During product installation, the application will automatically assign the necessary file permissions to all admin users and to the user who installed the application. After this, no other users can access the installation directory. These file permissions will be automatically set for AssetExplorer version 7004

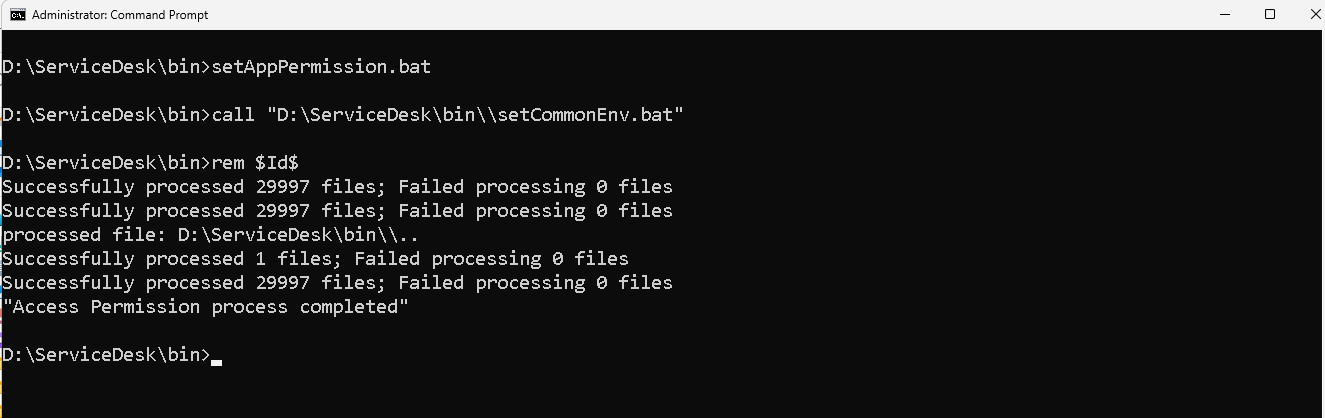

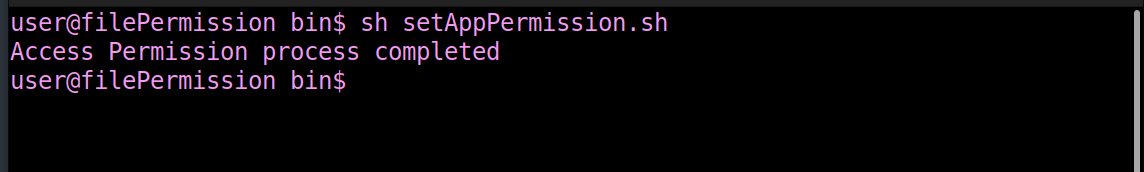

How does the application set folder and file permission for older installations

This will not happen by default for older installations (AssetExplorer < 7004). Application users must set the file permissions manually, as follows:

Step1: Go to the "<application home directory>\bin" directory.

Step2: Run the `setPermission.bat` or `setPermission.sh` file to set necessary file permissions. After this, only admin users and the user who installed the application can access the application installation directories and files.

Note: It is necessary to run the setPermission.bat file with an admin-privileged user. To do this, right-click on the command prompt and select the 'Run as administrator' option.

How to enable encrypted password transmission

Clear text passwords are a serious security risk. There is no scenario where it’s possible to transmit such passwords without risks.

Solution: Open product-config.xml and enable password encryption by changing the below configuration value to “true”. You must restart AssetExplorer to apply this configuration.

<configuration name="user.password.encrypt" value="true"/>

How to disable the Keep me signed in feature

The Keep me signed in functionality decreases the security of an application and should ideally be avoided, because selecting "Remember me" permanently stores a session token, which a hacker could find and use to gain access to the application.

Solution: Disable the Keep me signed in feature under Admin > General > Security Settings.

How to solve the Domain Enumeration security issue (CVE-2018–7248)

Unauthenticated users can validate domain user accounts by sending a request containing the username to an API endpoint, which then sends back the user's logon domain if the account exists.

Solution: Disable the Enable Domain dropdown during login security configuration in Admin > General > Security Settings > Advanced.

How to avoid using unauthenticated URLs

Generally, a non-login URL is generated to upload asset details to AssetExplorer. It's recommended to disable this URL in the following scenarios:

- Script-based scanning is not being used in AssetExplorer.

- AssetExplorer is not integrated for MDM functionality with Endpoint Central.

- AssetExplorer is not integrated with ME Mobile Device Manager Plus.

- AssetExplorer is configured to be accessed via the internet (cloud version).

To disable this URL, enable the Stop uploading scanned XMLs via non-login URL security configuration under Admin > General > Security Settings.

A non-login URL is provided for approvals. It is recommended to enable login for all non-login approval URLs.

Solution: Follow the steps below to enable login for the approvals.

Step 1: Execute the below-mentioned update query in the database query console.

update GlobalConfig SET PARAMVALUE = 'true' where PARAMETER = 'RequiresLogin' and category='ApprovalAction';

Step 2: Restart the application server.

How to disable the option to copy and paste in password input fields

To disable the option to copy and paste, enable the Disable paste for password fields security configuration under Admin > General > Security Settings.

How to remove vulnerable HTTP methods

A few HTTP methods have been identified as vulnerable and can therefore be disabled in AssetExplorer.

Solution: Follow the steps below to disable vulnerable HTTP methods.

Step 1: Execute the below update query in the database query console.

update GlobalConfig SET PARAMVALUE = 'OPTIONS,TRACE' where PARAMETER = 'DISABLED_HTTP_METHODS';

Step 2: Restart the application server.

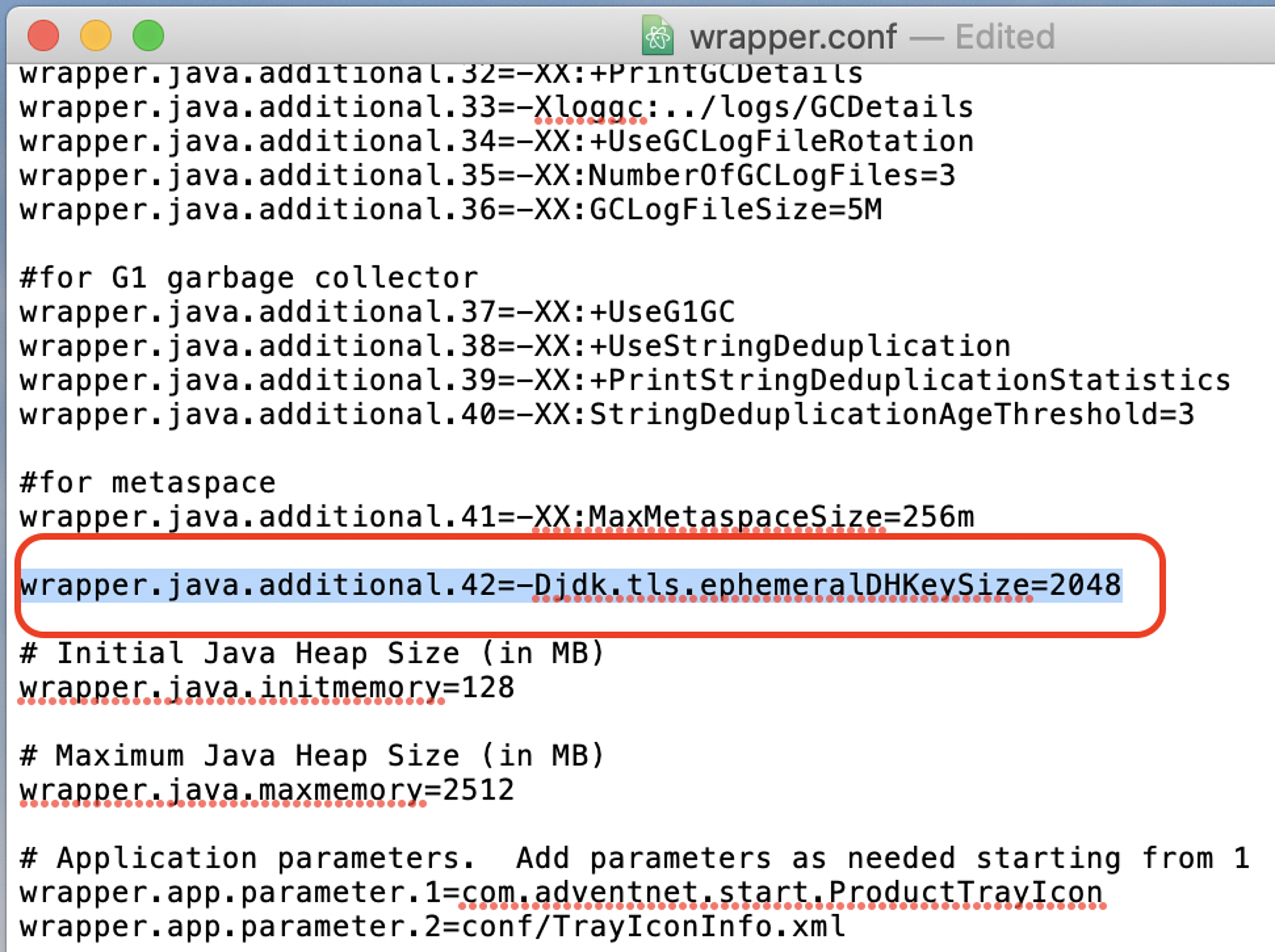

How to prevent the Logjam security issue (CVE-2015-4000)

Vulnerability description: Diffi-Helmen insufficient group strength 1024 bits or 83875 - SSL/TLS Diffie-Hellman Modulus <= 1024 Bits

Configure Java to use a Diffie-Hellman 2048-bit group. Set jdk.tls.ephemeralDHKeySize to “2048” in the JVM parameters (e.g., -Djdk.tls.ephemeralDHKeySize=2048).

Follow the steps below to configure the JVM parameter.

Step 1: Open the wrapper.conf file, which is available under \conf directory.

Step 2: Add the line marked in the screenshot below in the wrapper.conf file.

How to prevent a BREACH attack (CVE-2013-3587)

To prevent a BREACH attack, enable the Disable HTTP compression security configuration under Admin > General > Security Settings.

How to reset default passwords

It is recommended to reset the default password in these areas:

- Administrator account user password

- Guest account user password

- Backup file password

Solution: Reset the bundled user accounts using the Change Password option. Reset the backup password at Admin > General > Backup Scheduling.

How to reset the common user password

In AssetExplorer, all newly imported users will have a common password that they can use to access each other's accounts.

Solution: Select the Enable Force password reset at first login security configuration to reset the password for all new users. This feature is available under Admin > General > Security Settings > Password Policy.

How to enable password protection for file attachments

In AssetExplorer, file attachments are stored in the AssetExplorer server. This gives users access to these files. To prevent this, enable password protection for file attachments.

Solution: Select the Enable password protection for all file attachments configuration under Admin > General > Security Settings.

Note: The application includes a password-protected attachment feature that zips the attachments during upload and stores them in the file attachments folder. This continuous zipping process may be mistakenly flagged as ransomware by antivirus software. However, please note this behavior is intentional and Should not be a cause for concern. The zipping process occurs within the attachment folder initiated by java.exe process (associated with the AssetExplorer Service). Therefore, any alerts related to this process can be safely ignored.

How to enable a password for all exported report files

Sending reports to unauthorized users leads to security issues; enabling password protection for report attachments helps prevent this.

Solution: Select the Enable File Protection Password configuration under Admin > General > Privacy Settings.

How to strengthen the user password policy

A password policy is a set of rules designed to enhance AssetExplorer's security by encouraging users to employ strong passwords and use them correctly.

Solution: Enable the password policy feature under Admin > General > Security Settings > Password Policy.

Handling sensitive cookies

AssetExplorer comes with Secure and HttpOnly cookie attributes for all cookies containing sensitive information.

Note : The Secure attribute will be enabled only when the application is running in https protocol.

How to configure SameSite attribute for the cookies :

Execute the below update query in the database query console.

update globalconfig set paramvalue={value} where parameter like '%SAMESITECOOKIE%';

You can set the "{value}" as one of the following values: Strict, Lax, or None. By default, "None" will be selected

Insecure HTTP methods

The PUT & DELETE methods are used by the application and are enabled securely. Proper validations are done to all these methods. Hence, there are no security issues on these methods.

HEAD - is similar to GET, it requires only the metadata of the response as opposed to GET that will fetch the full response. Hence this doesn’t pose any security concern.

Session hijacking vulnerability

A hacker can launch attacks over active sessions and hijack them. It is therefore mandatory to set expiration timeouts for every session. Insufficient session expiration by AssetExplorer increases exposure to other session-based attacks. To avoid this, configure Session Timeout under Admin > General > Security Settings.

AssetExplorer is free from the below security issues:

- Session fixation

- XML external entity injection

- Insecure deserialization

- Autocomplete enabled for all password fields

- Local file inclusion

- Remote file inclusion

- Access restriction bypass via origin spoof

- Clipboard data stealing attack

- Remote code execution (RCE)

- Denial-of-service (DoS) attack reported in Apache Commons FileUpload library (CVE-2014-0050 and CVE-2016-3092)

- Apache Commons FileUpload RCE vulnerability (CVE-2016-1000031)

- Apache Struts RCE vulnerability discovered by Semmle (CVE-2018-11776)

- ClassLoader vulnerability in Apache Struts 1.1 (CVE-2014-0114)

- Vulnerabilities in Apache Struts validator framework (CVE-2016-1182, CVE-2016-1181, CVE-2015-0899, and CVE-2012-1007)

- Zip Slip vulnerability

- Vulnerabilities in TRACE method

- Multiple vulnerabilities in the jQuery framework (CVE-2016-7103 and CVE-2015-9251)

- Host header injection (CWE-644)

- Multiple vulnerabilities in the DOMPurify framework

- Multiple vulnerabilities in the Bootstrap framework (CVE-2019-8331, CVE-2018-14041, CVE-2018-14040, CVE-2018-14042, and CVE-2018-20677)

- Bundled moment JS (2.11.0) regular expression DoS vulnerability (CVE-2016-4055)

- Multiple vulnerabilities in the Handlebars framework (v4.5.7)

- Cookies with an overly broad path

- Moment module (before 2.19.3) for Node.js regular expression DoS via a crafted date string (CVE-2017-18214)

- Spring4Shell RCE vulnerability (CVE-2022-22965)

- Log4Shell Vulnerability (CVE-2021-44228)

- The jabswitch.exe file is not used by our application and can be safely removed from its appropriate folder. It is also scheduled to remove the file automatically in the next service pack.

The bundled Tomcat server (9.0.54) is free from the following security issues:

- HTTP/2 DoS (CVE-2020-11996 and CVE-2020-13934)

- WebSocket DoS (CVE-2020-13935)

- HTTP/2 request mix-up (CVE-2020-13943)

- HTTP/2 request header mix-up (CVE-2020-17527)

- Information disclosure (CVE-2021-24122)

- Request mix-up with h2c (CVE-2021-25122)

- Denial of Service (CVE-2021-41079, CVE-2021-30639 and CVE-2021-42340)

- Authentication weakness (CVE-2021-30640)

- Request Smuggling (CVE-2021-33037)

- Tomcat RCE vulnerabilities (CVE-2017-12615, CVE-2017-12617, and CVE-2019-0232)

- Slowloris DoS vulnerability (CVE-2012-5568)

- Apache Struts Jakarta RCE vulnerability (CVE-2017-5638)

- ETag Inode number vulnerability (CVE-2003-1418)

- Ghostcat vulnerability (CVE-2020-1938)

- HTTP Request Smuggling (CVE-2020-1935 and CVE-2019-17569)

- RCE attack (CVE-2020-9484)

- Generation of error message containing sensitive information vulnerability in Apache Tomcat (CVE-2024-21733).

- CVE-2023-24998 - DoS attack using multiple file uploads in Apache common file-uploads

- CVE-2022-45143 - User data not properly handled by JsonErrorReportValve

- CVE-2023-28708 - Possibility of session cookies shared via insecure channel when using Tomcat's RemoteIpFilter with reverse proxy.

The bundled Postgres server (15.2) is free from the following vulnerabilities

- CVE-2020-10733: Windows installer runs executables from uncontrolled directories

- CVE-2020-14349: Uncontrolled search path element in logical replication

- CVE-2020-14350: Uncontrolled search path element in CREATE EXTENSION

- CVE-2020-25694: Reconnection can downgrade connection security settings

- CVE-2020-25695: Multiple features escape the "security restricted operation" sandbox

- CVE-2021-32027: Buffer overrun from integer overflow in array subscripting calculations

- CVE-2017-12172: Start scripts permit the database administrator to modify root-owned files

- CVE-2017-15098: Memory disclosure in JSON functions

- CVE-2017-15099: INSERT ... ON CONFLICT DO UPDATE fails to enforce SELECT privileges

- CVE-2024-0985 - PostgreSQL non-owner REFRESH MATERIALIZED VIEW CONCURRENTLY executes arbitrary SQL

If you have any questions, please feel free to write to us at assetexplorer.