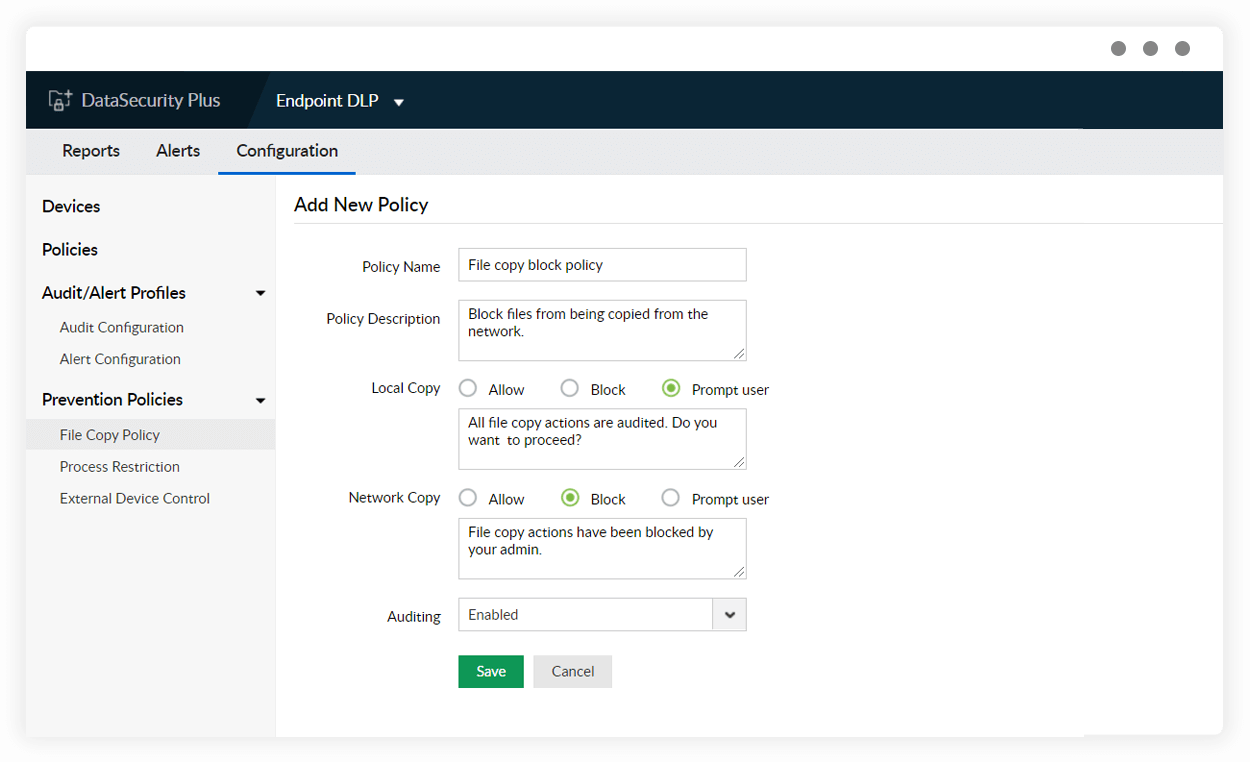

Exija una política anti-copia

Proteja los archivos que contienen información sensible contra las transferencias no autorizadas. Elija bloquear o advertir a los usuarios cuando intenten copiar archivos a través de los controles integrados.

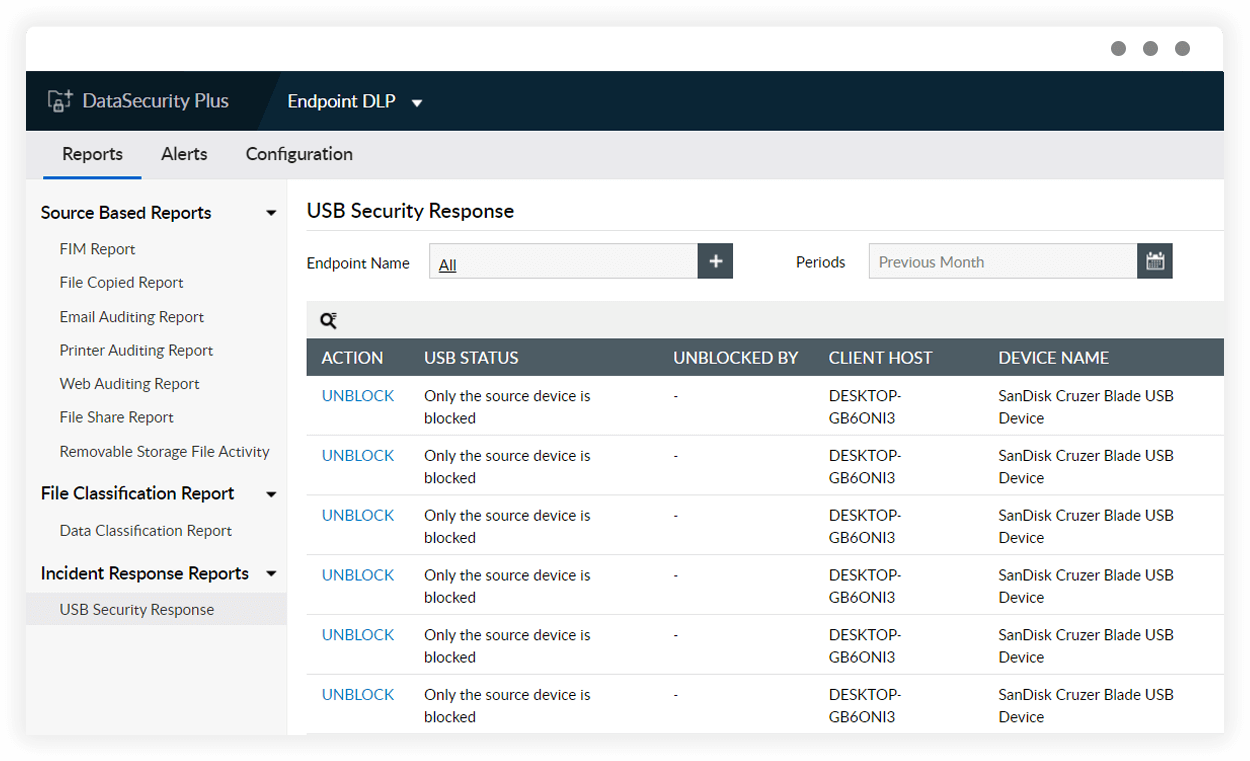

Controle el acceso a través de dispositivos USB

Regule las acciones que los usuarios pueden hacer en las unidades USB para evitar que los usuarios usen indebidamente las unidades flash. Permita solo operaciones específicas como leer, modificar contenido USB o ejecutar archivos ejecutables.

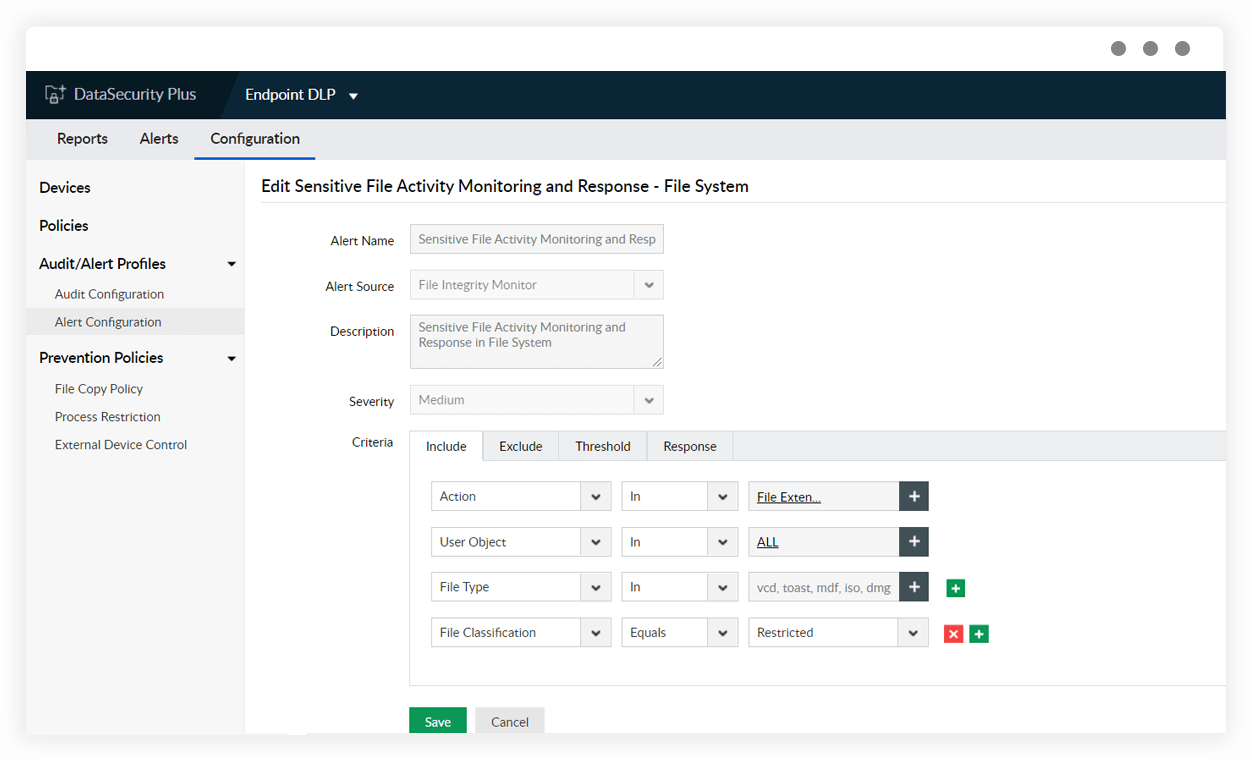

Inspeccione los cambios cruciales en los archivos

Monitoree las modificaciones de archivos, eliminaciones, cambios de extensión y más para estar atento a los indicadores de ransomware. Reciba notificaciones instantáneas sobre los cambios de archivos sospechosos para frustrar ciberamenazas.

Audite la actividad web y de correo electrónico

Escanee los correos electrónicos salientes en busca de filtraciones de datos potencialmente dañinas. Supervise las posibles cargas y descargas web que puedan poner en riesgo su seguridad de TI.

Tome el control de la seguridad de endpoints en su organización con nuestro software de DLP.