Los riesgos de no automatizar su gestión de certificados

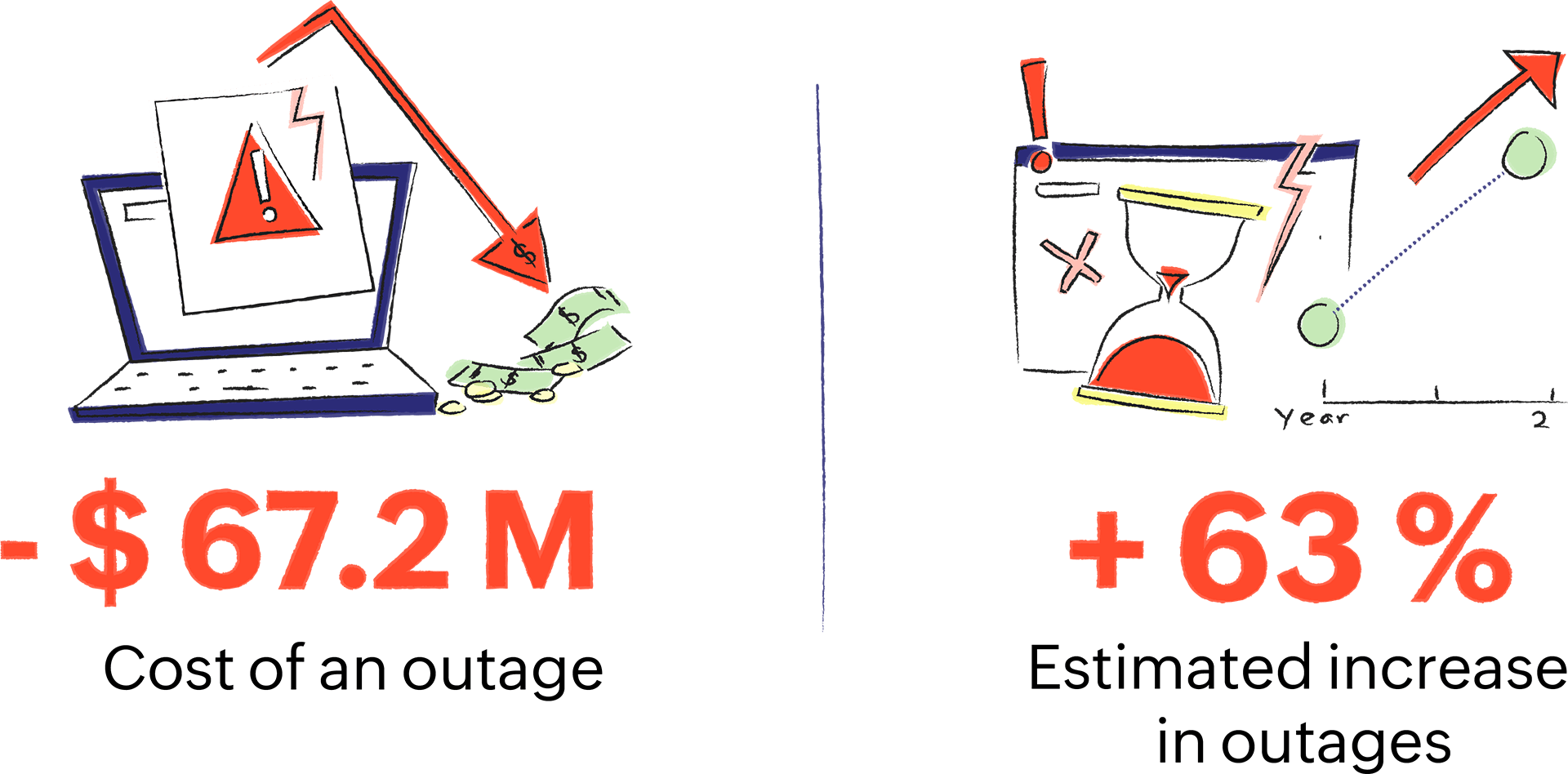

Una interrupción o tiempo de inactividad cuesta a una empresa un promedio de 67,2 millones de dólares* en un periodo de dos años, y se calcula que las interrupciones relacionadas con la caducidad aumentarán un 63% en los próximos 24 meses. Aprovechar una herramienta de automatización puede ayudar a las organizaciones a mitigar las interrupciones y los consiguientes daños.

El costo, la complejidad y el esfuerzo adicional necesario para establecer el proceso impiden a las organizaciones automatizar su gestión de certificados PKI. Un mecanismo gratuito y estandarizado como el protocolo Entorno Automatizado de Gestión de Certificados (ACME) puede automatizar la gestión del ciclo de vida de los certificados (CLM), eliminar vacíos en la visibilidad de la gestión de certificados y frenar las costosas consecuencias de un certificado caducado.

El protocolo ACME

El Entorno Automatizado de Gestión de Certificados (ACME) es un protocolo de comunicaciones que automatiza la emisión, instalación, renovación y revocación de certificados PKI sin intervención humana. ACME automatiza la interacción entre la autoridad de certificación (CA) y el servidor web o dispositivo que aloja los certificados PKI.

Versiones ACME

Creado originalmente por el Internet Security Research Group exclusivamente para su propio servicio de certificados, Let's Encrypt, ACME se utilizaba para emitir certificados SSL/TLS validados por dominio (DV). Ahora, varias CA adoptan cada vez más el protocolo ACME para emitir distintos tipos de certificados, como los validados por extensión (EV) y los validados por organización (OV).

La versión 1 de ACME, publicada en 2016 (y obsoleta en 2021), solo tenía compatibilidad con certificados DV, pero no certificados SSL/TLS wildcard. La versión 2 actualizada de ACME, que se lanzó en marzo de 2018, tiene compatibilidad con certificados wildcard y viene con comprobaciones de seguridad intensivas para certificados DV.

Ventajas de utilizar el protocolo ACME

01.

Sin costo de licencia; herramienta de código abierto

02.

Requiere un tiempo de integración mínimo; fácil de ajustar y utilizar

03.

Ahorra tiempo, costos y trabajo manual a las organizaciones

04.

Evita los ataques MITM y los riesgos de seguridad debidos a las interrupciones

05.

Llega directamente a la CA, eliminando las largas colas de espera

06.

No requiere intervención humana

07.

Mejorado constantemente por la comunidad de código abierto

08.

Ágil y escalable

09.

Sustituye rápidamente los certificados comprometidos por otros nuevos

10.

Cambia fácilmente a otra CA en caso de desastre

¿Cómo funciona el protocolo ACME?

ACME sigue una arquitectura cliente-servidor en la que se comunican entre sí de forma segura a través de conexiones HTTPS cifradas mediante mensajes JSON.

Cliente

Un cliente ACME (también conocido como agente ACME) se ejecuta en cualquier servidor web o equipo en la que sea necesario implementar el certificado PKI. Actúa en nombre del servidor web en el que está instalado para enviar solicitudes de emisión, renovación y revocación de certificados.

Servidor

Un servidor ACME se ejecuta en una CA, como Let's Encrypt o Sectigo, y responde a las solicitudes realizadas por el cliente ACME.

Cómo establecer una arquitectura cliente-servidor ACME

Como cualquier arquitectura cliente-servidor, el servidor ACME responde y ejecuta las solicitudes de certificados (emisión, renovación, revocación) realizadas por el cliente ACME. Uno de los primeros pasos que debe dar un usuario para empezar es elegir el cliente que desea instalar.

Aunque hay un montón de clientes disponibles, se recomienda empezar con Certbot, un cliente ACME fácil de usar y que funciona en muchos sistemas operativos. Es una herramienta gratuita y de código abierto que renueva los certificados cada 60 días.

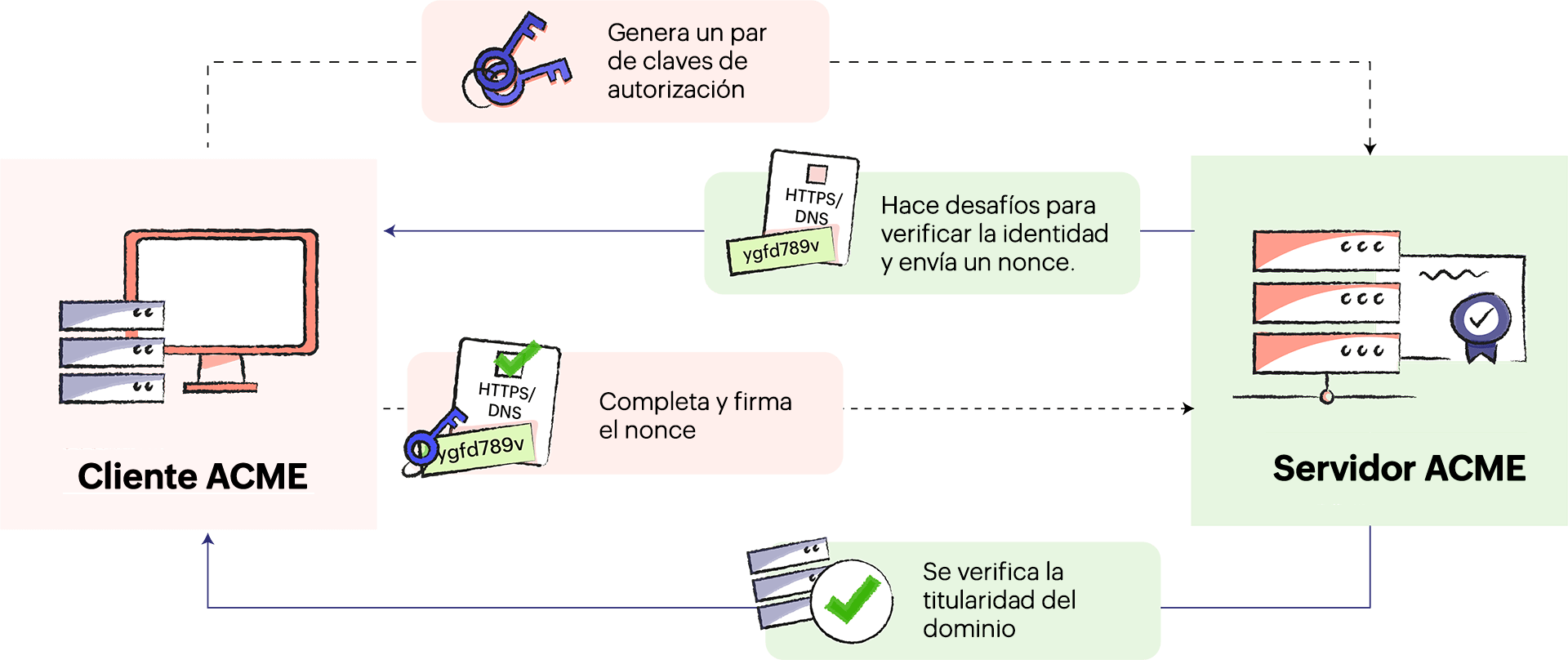

Antes de automatizar la gestión de certificados PKI, el cliente y el servidor deben estar bien establecidos. Dado que el servidor ACME solo acepta solicitudes de clientes autorizados, es necesario asegurarse de que el cliente esté autenticado para emitir solicitudes. Por lo tanto, para demostrar su autenticidad, el cliente ACME necesita completar los desafíos propuestos por el servidor ACME.

Desafíos de ACME

Existen dos tipos de desafíos de ACME: HTTP y DNS. Pueden completarse rápidamente en menos de 15 segundos.

HTTP

Cuando el cliente ACME envía una solicitud a la CA (servidor ACME), esta devuelve un token que debe instalarse en el cliente. El cliente crea un archivo con ese token y le añade una huella digital de la clave de autorización. Tras instalar el archivo, el cliente informa a la CA. El servidor ACME recupera y valida el archivo, completando así el desafío.

DNS

El desafío DNS es similar al de HTTP, pero requiere un factor de verificación adicional. Además de instalar el archivo con el token, el cliente ACME necesita colocar un valor determinado en el registro TXT del espacio DNS. Una vez completado el desafío, el servidor realiza una búsqueda DNS y recupera el registro TXT.

Configurar el cliente ACME

Después de elegir el cliente ACME, el siguiente paso es configurarlo en el servidor o equipo que debe protegerse con un certificado PKI. La configuración completa se realiza en menos de 10 minutos:

- Una vez decidido el dominio, elija la CA deseada de la lista de CA compatibles con ACME.

- El cliente ACME se pone en contacto con la CA (servidor ACME) y genera un par de claves de autorización.

- La CA emite desafíos (HTTP o DNS) para que el cliente verifique su identidad. También envía un nonce (números generados aleatoriamente).

- Una vez completados los desafíos, el cliente firma el nonce con la clave privada que ha generado.

- Se verifica la titularidad del dominio y se realiza la configuración cliente-servidor.

- Configure la frecuencia con la que el cliente ACME debe ponerse en contacto con la CA para renovar los certificados.

- Ahora, el cliente ACME puede actuar en nombre del dominio para realizar la emisión, renovación y revocación automáticas de certificados.

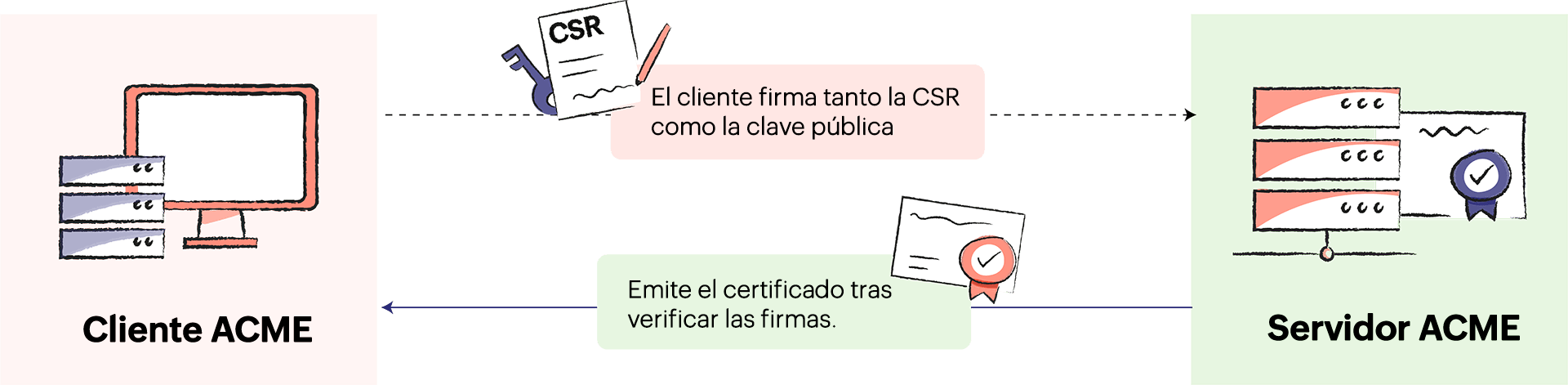

Cómo solicita el cliente ACME la emisión y renovación de certificados

- El cliente ACME genera una solicitud de firma de certificado (CSR) para el dominio.

- El cliente ACME firma tanto la CSR como la clave pública generada con su propia clave privada.

- La CA emite el certificado requerido tras verificar las firmas.

- El cliente ACME instala el certificado en el servidor del dominio.

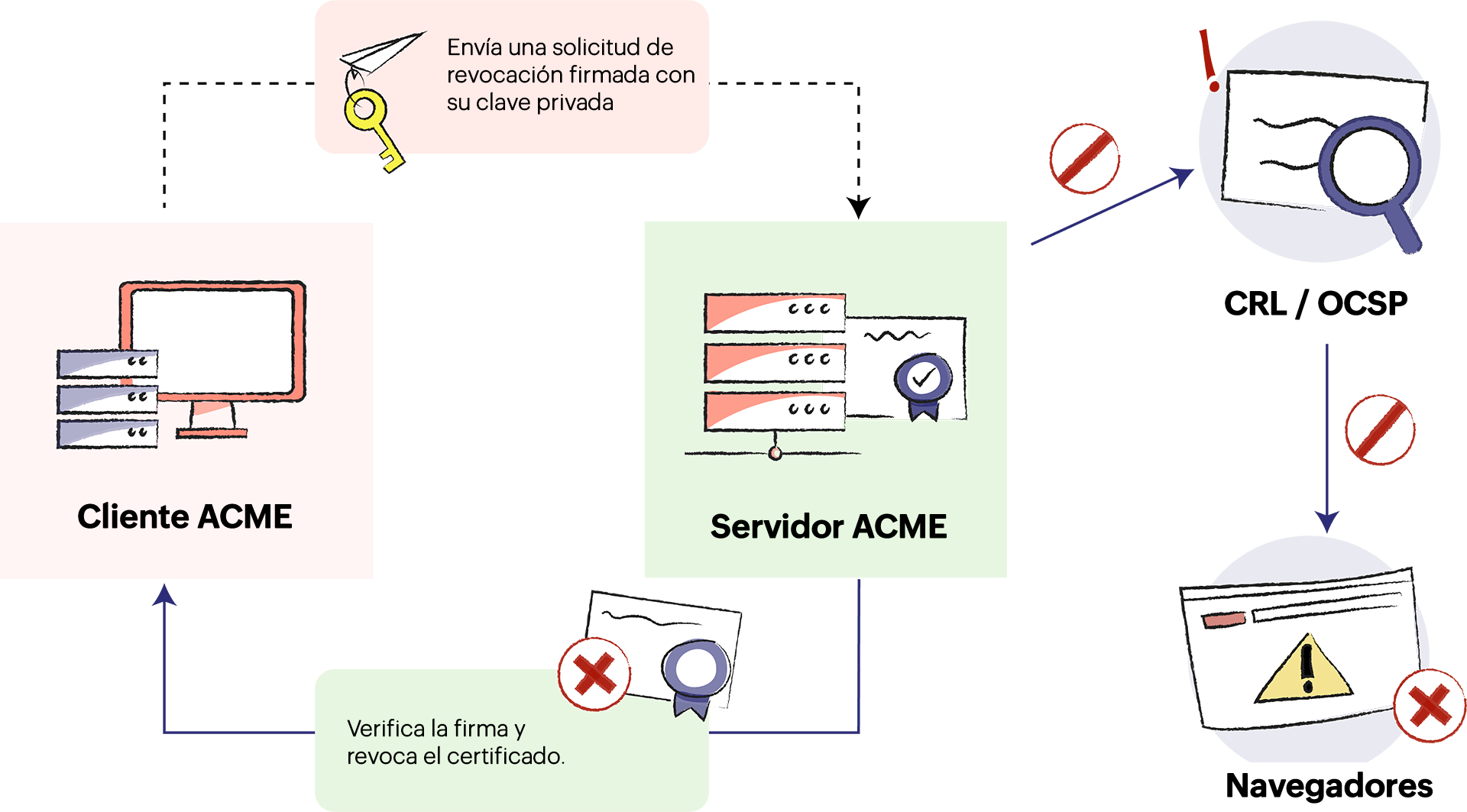

Cómo solicita el cliente ACME la revocación del certificado

- El cliente ACME envía una solicitud de revocación firmada con su clave privada.

- La CA verifica la firma y revoca el certificado.

- La CA envía información a los canales de revocación estándar para que el certificado revocado no sea aceptado por los navegadores.

Automatice la gestión del ciclo de vida de sus certificados con Key Manager Plus

Empiece con la gestión automatizada del ciclo de vida de los certificados utilizando Key Manager Plus. Key Manager Plus se integra directamente con CA de terceros, como Let's Encrypt, Bypass Go SSL y ZeroSSL, mediante el protocolo de Entorno Automatizado de Gestión de Certificados (ACME) y actúa como un cliente ACME. Descargue la versión de prueba gratuita de 30 días sin necesidad de utilizar una tarjeta de crédito.