- Componentes clave de PKI

- ¿Por qué es importante PKI?

- ¿Cómo funciona la PKI?

- Certificados de PKI: La cadena de confianza

- Diferentes modelos de confianza en la PKI

- ¿Cuál es el rol de los certificados digitales en la PKI?

- Diferentes formas en que se utilizan los certificados SSL/TLS en la PKI

- ¿Cuáles son los retos que resuelve la PKI?

- Casos comunes de uso de PKI

- Mejores prácticas de PKI

- Importancia de utilizar una herramienta de gestión de la PKI

Componentes clave de PKI

01. Claves públicas y privadas

Las claves públicas y privadas cifran las comunicaciones utilizando el marco PKI. La clave pública es visible para todos, mientras que la clave privada se utiliza para descifrar el mensaje y permanece privada para la entidad.

Piense en la clave pública de la PKI como en un candado, que es único para los usuarios y las entidades, y que se utiliza para el cifrado. El candado, aunque es único para la entidad, es visible públicamente para cualquiera que quiera acceder a él. La clave privada es la llave específica para ese candado en particular, utilizada para descifrar mensajes. A diferencia de la clave pública, la clave privada no es compartida ni visible para nadie y sólo la conoce el usuario y entidad que la posee.

Cuando se envía un mensaje cifrado a la entidad, el mensaje se cifra utilizando su clave pública. Si el mensaje procede de una fuente autorizada, la entidad lo descifrará utilizando su propia clave privada.

02. Certificados digitales

Los certificados digitales, o certificados PKI, son un componente fundamental de la PKI. Los certificados son los pasaportes y documentos de identidad del mundo digital: ayudan a verificar si la entidad digital es quien dice ser. Un certificado contiene información sobre el usuario o el dispositivo al que pertenece el certificado, junto con la clave pública de la entidad. Los certificados tienen fechas de caducidad y se deben renovar periódicamente. Si no se renuevan a tiempo, pierden su validez.

03. Autoridades de certificación

Las autoridades de certificación (CA) forman la columna vertebral de la PKI. Una autoridad de certificación es una organización de confianza que valida las identidades de las entidades digitales y emite certificados digitales firmados para los solicitantes una vez se completa la verificación. El certificado emitido por la CA vincula una clave pública y los datos de identidad con el sujeto del certificado. Esto garantiza que nadie pueda pretender ser la entidad o replicar su clave pública, evitando los ataques manipulator-in-the-middle (MitM) (también conocidos como ataques man-in-the-middle attacks). Algunas autoridades de certificación conocidas son Sectigo, DigiCert, GoDaddy, GlobalSign, y Let's Encrypt.

04. Autoridades de registro

Las CA utilizan las autoridades de registro (RA) para ayudar a verificar la identidad de los solicitantes de certificados. Las RA actúan como intermediarias entre la entidad que solicita un certificado PKI y la CA. Las RA reciben solicitudes de firma de certificados (CSR) para su emisión y renovación, verifican los datos de identidad del solicitante, piden pruebas de identidad al solicitante, examinan los documentos y pasan la solicitud a la CA. Las RA incluyen agencias gubernamentales, bancos y otras CA.

05. Solicitudes de firma de certificados

Una solicitud de firma de certificados (CSR) es un mensaje cifrado que contiene información sobre la entidad que solicita la emisión o renovación de un certificado digital. Normalmente, se genera una CSR en el servidor en el que se instalará el certificado. La CSR contiene información sobre el solicitante, como el nombre del dominio, el nombre de la organización, la unidad organizativa, la ubicación, el país y la dirección de correo electrónico. También contendrá la clave pública del servidor, junto con el tamaño y el tipo de clave.

¿Por qué es importante PKI?

En un mundo en el que el panorama de las amenazas crece y los ataques cibernéticos son cada vez más frecuentes, la necesidad de disponer de comunicaciones digitales seguras y cifradas es primordial. La PKI no sólo verifica la identidad del cliente y del servidor implicados vinculando sus claves públicas a sus respectivos certificados digitales, sino que también garantiza que la sesión esté cifrada de extremo a extremo, lo que impide el espionaje y los posibles ataques MitM, lo que convierte a la PKI en una necesidad en cualquier interacción digital.

Las firmas digitales emitidas por las CA de confianza y en línea con los mecanismos de la cadena de confianza de las PKI, garantizan que los datos no sean manipulados en la transmisión. Esto establece la confianza y mantiene la integridad de las actividades sensibles en línea, como las transacciones bancarias, los inicios de sesión basados en credenciales y las transferencias de datos confidenciales. Además, las normas de cumplimiento como el PCI DSS y la HIPAA exigen que las organizaciones utilicen PKI para la comunicación digital.

¿Cómo funciona la PKI?

La PKI es un marco que impone mecanismos para verificar la identidad de las entidades digitales mediante la asignación y vinculación de claves públicas al titular del certificado. Dado que la comunicación en la PKI está cifrada de extremo a extremo y se produce mediante un cifrado asimétrico, sólo un destinatario con la clave privada correcta puede descifrar la información que se le transmite. Las firmas digitales de los certificados garantizan que los datos no sean manipulados en tránsito y preservan la integridad de la comunicación.

01. Cifrado asimétrico utilizado en la PKI

La PKI utiliza el método de cifrado asimétrico para lograr una comunicación digital segura. El cifrado asimétrico utiliza un par de claves pública-privada para establecer una comunicación segura. El emisor y el receptor comparten sus claves públicas entre sí, y el emisor cifra el mensaje basándose en la clave pública del receptor. A continuación, el receptor utiliza su clave privada para descifrar el mensaje recibido. Los pares de claves se generan utilizando un algoritmo adecuado como el algoritmo RSA, el algoritmo Elliptic Curve Digital Signature Algorithm (ECDSA) o el algoritmo Diffie-Hellman.

02. PKI: Un proceso paso a paso

- 01

El primer paso en el proceso de la PKI es que el solicitante genere un par de claves pública-privada. Una vez generado el par de claves pública-privada para el servidor, se genera una CSR del servidor, dependiendo del tipo de certificado que se necesite.

- 02

A continuación, se transmite la CSR a una CA para que la examine y emita un certificado digital firmado. La CA, ya sea recurriendo a una autoridad de registro o de forma independiente, verifica si la información sobre el solicitante que fue suministrada en el CSR es correcta y si el solicitante es quien dice ser. Tenga en cuenta que el proceso de verificación varía según el tipo de certificado solicitado.

- 03

Tras la verificación, la CA crea y firma el certificado para el servidor y lo expide al solicitante, guardando también una copia. La firma digital de la CA certifica que la información mencionada en el certificado y la clave pública pertenecen a la entidad titular del certificado. La CA firma los certificados utilizando su clave privada, autentificando la firma y garantizando que no pueda ser duplicada.

- 04

Cuando un usuario o cliente se dirige a la entidad para establecer una comunicación, verifica la firma digital del certificado utilizando la clave pública de la CA y establece una comunicación segura y cifrada con el servidor. Esto también se conoce como negociación SSL/TLS.

Certificados de PKI: La cadena de confianza

La cadena de confianza de la PKI ayuda a verificar la autenticidad de un certificado y la firma digital rastreándola hasta la CA emisora o raíz. Se trata de un sistema de confianza secuencial, establecido desde la CA raíz hasta la entidad digital a la que pertenece el certificado. Entre el servidor o la entidad digital y la CA raíz, suele haber uno o varios certificados intermedios.

01. Certificado raíz

El certificado raíz es un certificado autofirmado de la CA emisora y se almacena de forma segura en el almacén de confianza de un navegador. El certificado raíz es una muestra de confianza establecida y sigue el estándar de certificados X.509. Dado que el certificado se firma utilizando la clave privada de la CA raíz, si la clave privada se ve comprometida, habrá que sustituir todos los certificados firmados por la CA raíz.

Para evitar esta posibilidad y garantizar que la clave privada de la raíz no quede expuesta, ésta no firma directamente los certificados de los servidores finales. En su lugar, existen uno o varios certificados intermedios que vinculan al servidor con la raíz.

02. Certificados intermedios

Los certificados intermedios sirven de enlace entre el servidor final y la raíz. En el modelo jerárquico de la cadena de confianza, el certificado intermedio que se encuentra directamente debajo del certificado raíz en la jerarquía de la cadena de confianza está firmado por la CA raíz.

Si hay más de una CA intermedia entre la raíz y el servidor final, entonces la CA intermedia primaria —es decir, la CA inmediatamente inferior a la raíz en la jerarquía de la cadena de confianza— firma el certificado de la segunda intermedia, y así sucesivamente hasta llegar al certificado del servidor final.

03. Certificados de entidad final

Los certificados de entidad final se instalan en el servidor final y verifican la identidad del titular del certificado. Puede tratarse de un certificado SSL/TLS, un certificado de correo electrónico, un certificado EMV, un certificado de firma de código, entre otros.

En el contexto de la comunicación web en la que un navegador intenta establecer conexión con un sitio web o dominio, el certificado del servidor final es el certificado SSL/TLS del dominio. El certificado SSL/TLS contendrá información sobre el dominio, la organización y la clave pública del servidor web en el que se almacena el certificado, junto con la firma de una CA intermedia. Esta firma se puede rastrear jerárquicamente hasta la CA raíz, que sirve como ancla de confianza en la parte superior de la cadena.

El método de confianza jerárquica, aunque es el más popular, no es el único método de confianza utilizado en la PKI. Para saber más sobre los diferentes métodos de confianza utilizados en PKI, continúe leyendo.

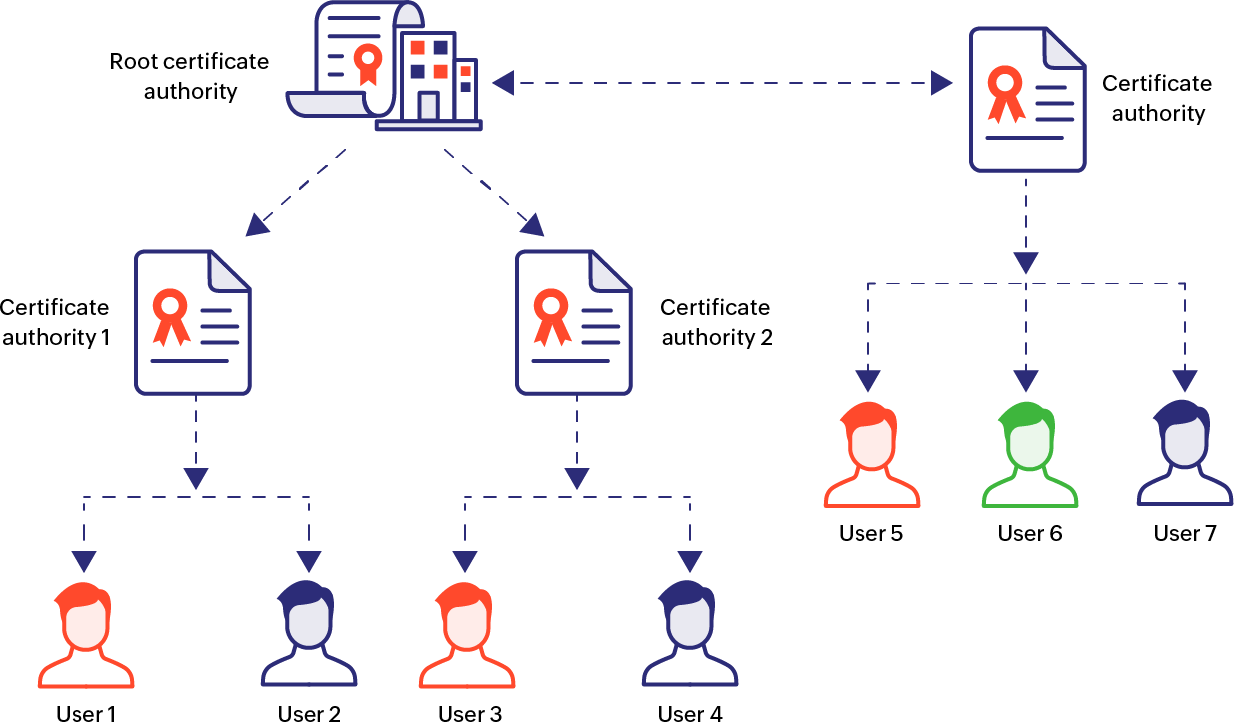

Diferentes modelos de confianza en la PKI

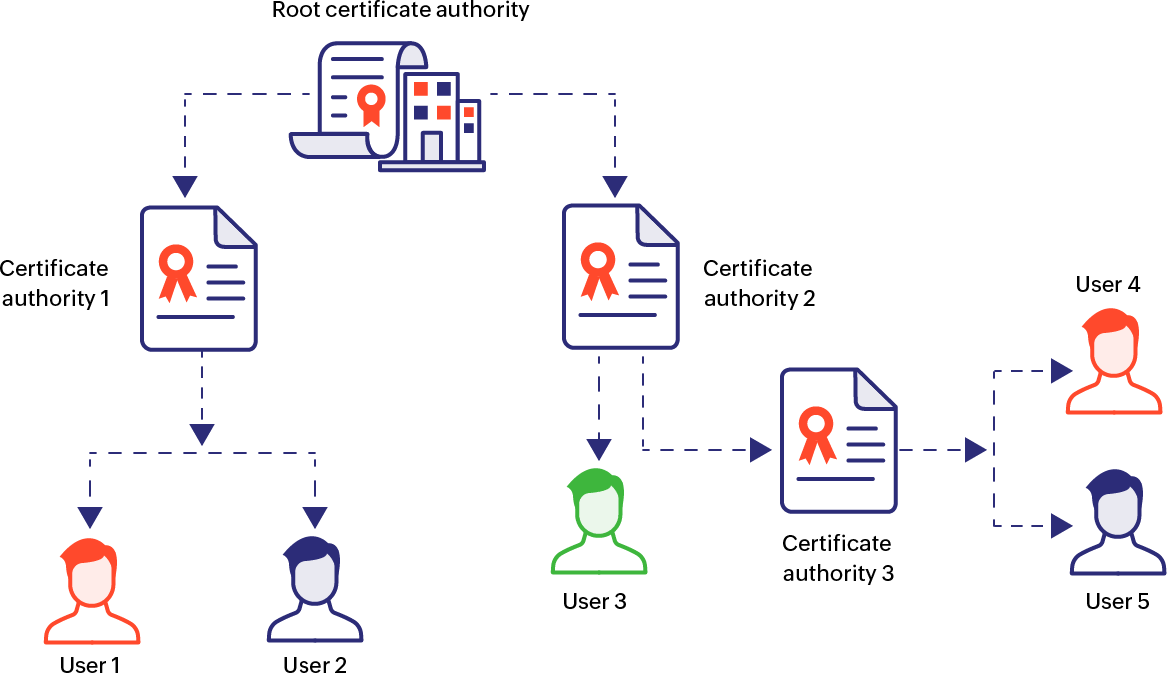

01. Modelo de confianza jerárquico

El método jerárquico es el método de confianza para entender cómo funcionan los certificados raíz, intermedio y de entidad final. Se trata de un enfoque descendente y unidireccional de la confianza, en el que el certificado raíz sirve como ancla de confianza y se sitúa en la parte superior de la cadena. Entre el certificado de la entidad final y el certificado raíz, existen uno o más certificados intermedios que finalmente se remontan a la CA raíz.

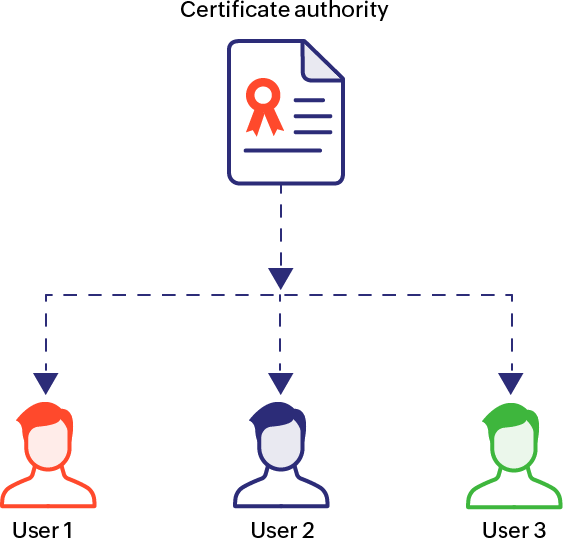

02. Modelo de CA única

El modelo de CA única, como su nombre indica, implica a una sola CA. No hay una CA intermedia ni certificado entre la CA emisora y el servidor final. Este modelo plantea un riesgo de colapso; si se altera la clave privada del certificado raíz, se deben sustituir todos los certificados emitidos por la CA raíz.

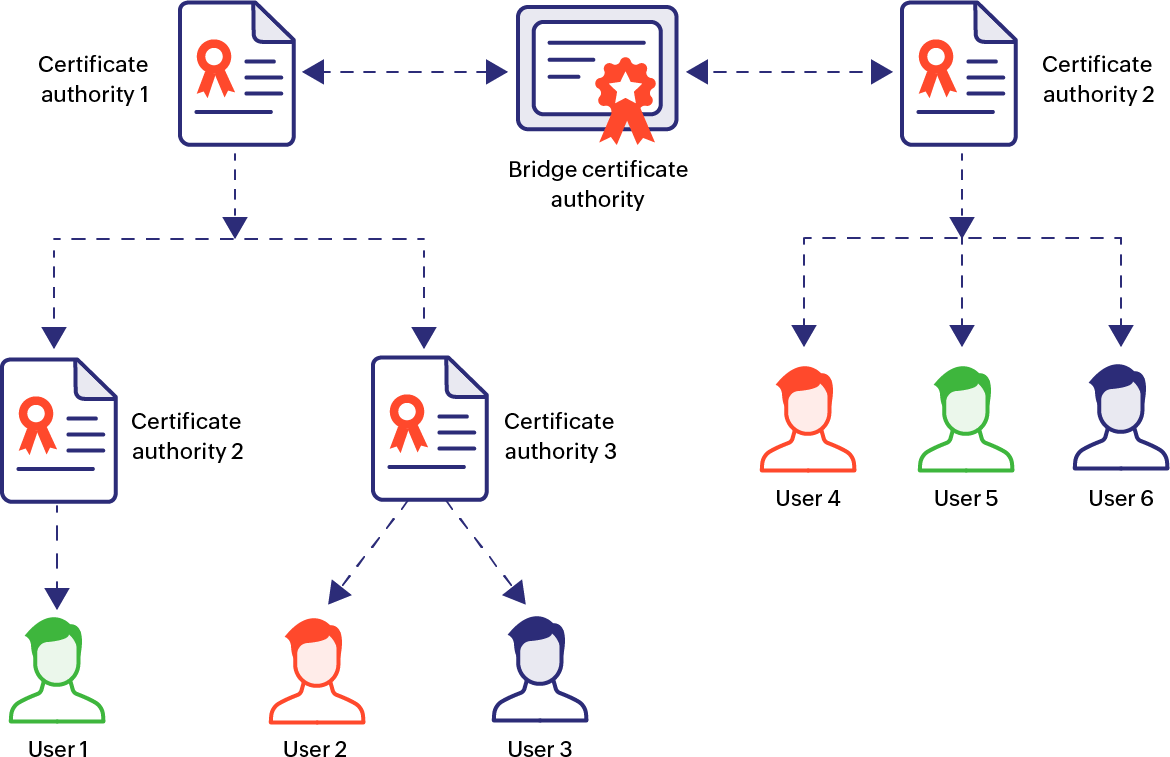

03. Modelo de puente

El modelo de puente implica a las CA raíz de múltiples árboles y dominios de PKI jerárquicos conectados entre sí a través de una o más CA puente. Las CA puente actúan como un centro bidireccional para la verificación de la confianza entre diferentes CA y establece la confianza entre diferentes dominios de PKI. Esto establece la confianza entre diferentes dominios de PKI, de forma que los certificados digitales de un dominio de PKI son fiables para las entidades del otro, lo que permite una comunicación segura.

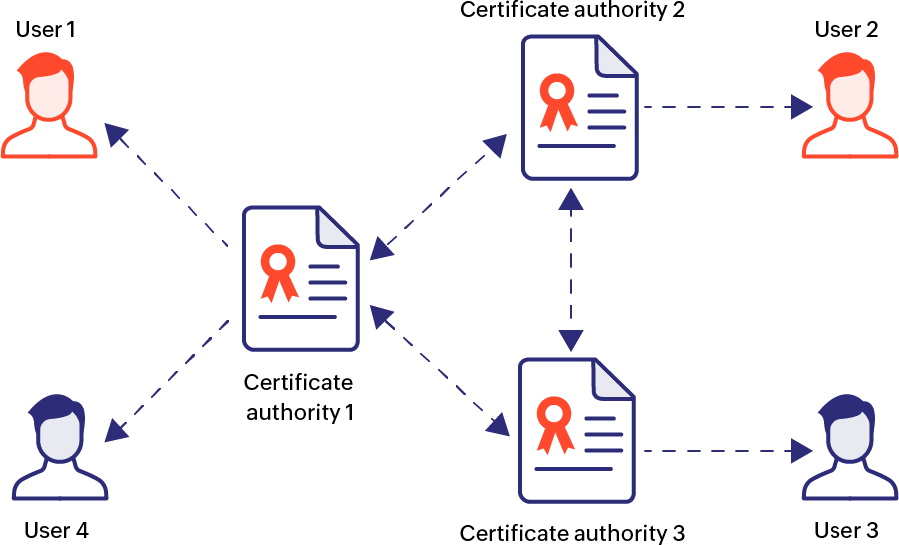

04. Modelo de malla

A diferencia del modelo jerárquico o de puente, el modelo de malla tiene un sistema de confianza descentralizado, en el que cada CA local sirve como ancla de confianza por derecho propio. En el modelo de malla de la PKI, las diferentes CA están interconectadas entre sí, donde verifican la información de forma bidireccional con otras CA conectadas a ellas. Dado que no existe una CA raíz ni un anclaje de confianza superior basado en la jerarquía, el modelo de malla de la PKI no conlleva un único punto de fallo.

05. Modelo híbrido

El modelo híbrido de PKI es una mezcla de los diferentes modelos que hemos visto anteriormente. Utiliza características de los modelos jerárquico, de puente y de malla cuando resulta adecuado en su arquitectura. El modelo híbrido está construido en gran medida para ser flexible —dependiendo de las diferentes necesidades organizativas—, lo que lo hace ágil y escalable.

¿Cuál es el rol de los certificados digitales en la PKI?

Los certificados SSSL/TLS son un componente fundamental para garantizar una comunicación segura basada en la web. Se suelen utilizar para establecer una comunicación cifrada entre un servidor web y un navegador o cliente web. Protegen la integridad de la información que se transmite y evitan la manipulación de los datos.

Los certificados SSL/TLS se pueden clasificar a grandes rasgos en tres subtipos principales:

- Certificados con validación de dominio (DV): Además de verificar la propiedad de un dominio y si el titular del certificado tiene los derechos para utilizar el dominio, los certificados OV también verifican la información organizacional.

- Certificados con validación de organización (OV): Además de verificar la propiedad de un dominio y si el titular del certificado tiene los derechos para utilizar el dominio, los certificados OV también verifican la información organizacional.

- Certificados con validación extendida (EV): Estos certificados se someten a un riguroso proceso de validación. Los certificados EV verifican los detalles organizacionales del titular del certificado, como su estatus legal y su existencia física.

Diferentes formas en que se utilizan los certificados SSL/TLS en la PKI

- Certificados de firma de código: Los certificados de firma de código son certificados que firman los desarrolladores de software para certificar su código o aplicación y verificar su propiedad. El propósito de los certificados de firma de código es garantizar que el código no ha sido manipulado, verificando que se puede descargar y utilizar con seguridad.

- Certificados de firma y cifrado de correo electrónico: Los certificados de firma de correo electrónico o certificados de extensiones seguras/multipropósito de correo de Internet (S/MIME) se firman para verificar la autenticidad del remitente y protegerse contra la falsificación de correo electrónico. Mientras que los certificados de encriptación de correo electrónico se utilizan para cifrar los mensajes de correo electrónico con el fin de mantener la privacidad de su contenido. Lo hacen utilizando la clave pública del destinatario, de forma que sólo se puedan descifrar con la clave privada de éste.

- Certificados de autenticación del cliente: Los certificados de autenticación del cliente ayudan a autenticar a un cliente —es decir, una entidad digital como un usuario o un dispositivo— y a verificar su identidad. Los certificados de autenticación del cliente le indican al servidor que el cliente está intentando conectarse, que el cliente es quien dice ser y que se puede confiar en él. Los servidores pueden aplicar restricciones de control de acceso basadas en el certificado del cliente.

- Certificados de autenticación del servidor: Los certificados de autenticación del servidor son certificados SSL/TLS que se utilizan para verificar la identidad de los servidores cuando los clientes intentan conectarse a él. Los clientes (ej., servidor web) pueden verificar que se están conectando al servidor (ej., sitio web) correcto y no a un impostor o a un sitio malicioso.

¿Cuáles son los retos que resuelve la PKI?

La criptografía segura y los certificados digitales juegan un rol vital a la hora de proteger la infraestructura de las empresas modernas, pero gestionarlos de forma eficiente en una gran organización plantea importantes retos. Sin una gestión adecuada de la PKI, las organizaciones tienen dificultades para autenticar a los usuarios y los dispositivos, proteger las comunicaciones, y mantener el cumplimiento de las normas de seguridad. La falta de una solución de PKI robusta puede provocar caducidades inesperadas de los certificados, fallos de seguridad e interrupciones del servicio.

Dado que las organizaciones dependen cada vez más de las transacciones digitales y del acceso remoto, la necesidad de una verificación de identidad fiable y de comunicaciones cifradas es primordial. Los sistemas tradicionales basados en contraseñas son vulnerables a diversos ataques, mientras que los procesos manuales de gestión de certificados son propensos a errores y consumen muchos recursos. La complejidad se multiplica cuando hay varios endpoints, aplicaciones y servicios repartidos por diferentes redes y ubicaciones.

La PKI aborda estos retos proporcionando un marco para gestionar los certificados digitales y las claves de cifrado a lo largo de su ciclo de vida. Permite a las organizaciones establecer relaciones de confianza, proteger la transmisión de datos confidenciales e implementar mecanismos de autenticación seguros. Un software de PKI completo ayuda a automatizar muchos aspectos de la gestión de certificados, reduciendo los errores humanos y garantizando la renovación oportuna de los certificados. Este enfoque sistemático de la gestión de PKI ayuda a las organizaciones a mantener las normas de seguridad al tiempo que amplían sus operaciones digitales.

Casos comunes de uso de PKI

- 01

Proteja la comunicación por correo electrónico

La PKI del correo electrónico permite a los usuarios firmar digitalmente y cifrar sus mensajes de correo electrónico, garantizando la confidencialidad y autenticidad en las comunicaciones empresariales. Utilizando protocolos como S/MIME, los destinatarios pueden verificar la identidad del remitente y confiar en que el mensaje no ha sido manipulado durante la transmisión.

- 02

Certificados digitales para sitios web

Los certificados de sitios web forman la espina dorsal de la navegación segura por Internet al permitir conexiones HTTPS que cifran los datos entre los navegadores y los servidores. Cuando los usuarios visitan un sitio web con un certificado válido, ven el icono del candado que indica que la conexión es segura para proteger información confidencial como contraseñas y datos de tarjetas de crédito.

- 03

Firma de códigos

Los certificados de firma de código permiten a los desarrolladores de software firmar digitalmente sus aplicaciones, demostrando su identidad como editor legítimo. Esto ayuda a garantizar la integridad del código. Cuando los usuarios descargan o instalan software firmado, su sistema operativo puede verificar la firma y advertirles si el código ha sido modificado desde que se firmó. Esta protección es esencial para evitar la distribución de malware y mantener la confianza en los canales de distribución de software. El software de PKI ayuda a descubrir y gestionar los certificados de firma electrónica.

- 04

Firma de documentos

La firma digital de documentos permite aplicar flujos de trabajo sin papel al proporcionar firmas electrónicas legalmente vinculantes que son imposibles de falsificar. Cada firma está vinculada de forma única tanto al firmante como al contenido del documento, creando un sello a prueba de manipulaciones que mantiene la integridad del documento. Esta tecnología ha revolucionado la gestión de contratos, los procedimientos judiciales y los servicios gubernamentales al reducir el tiempo de procesamiento de días a minutos, manteniendo al mismo tiempo la seguridad y la autenticidad.

- 05

Internet de las cosas

En el entorno del Internet de las cosas (IoT), la PKI proporciona una forma escalable de autenticar y proteger millones de dispositivos conectados. Cada dispositivo recibe un certificado de identidad único, lo que permite una comunicación segura con otros dispositivos y con los sistemas centrales de gestión. Esta infraestructura es crucial para proteger los hogares inteligentes, las implementaciones industriales del IoT y las infraestructuras críticas frente a los accesos no autorizados y las manipulaciones.

- 06

Infraestructura de TI interna

Las organizaciones utilizan la gestión de PKI para proteger sus redes internas al emitir certificados a servidores, estaciones de trabajo y dispositivos de red. Estos certificados permiten una autenticación segura y una comunicación cifrada entre los distintos componentes de la infraestructura de TI, protegiendo los datos y servicios sensibles. El software de PKI integral ayuda a proporcionar un control centralizado sobre las directivas de seguridad y la gestión del ciclo de vida de los certificados.

Mejores prácticas de PKI

Estas son algunas prácticas recomendadas que las organizaciones deben tener en cuenta al implementar una solución de PKI robusta:

- 01

Proteja las claves privadas con módulos de seguridad de hardware (HSM)

Como se mencionó en las secciones anteriores, las claves privadas son la piedra angular de la PKI, por lo que es fundamental protegerlas. Las organizaciones pueden utilizar los HSM para almacenar claves privadas de forma segura, ya que proporcionan un alto nivel de seguridad y protección física. Limitar el acceso y aplicar controles estrictos en torno a los HSM puede reducir aún más el riesgo de que la clave privada se vea comprometida.

- 02

Utilice algoritmos criptográficos y longitudes de clave seguros

Para protegerse contra las amenazas en evolución, las organizaciones pueden utilizar algoritmos de cifrado que son seguros como RSA-2048 o ECDSA con P-256 y SHA-256 para el hashing. También deben revisar y actualizar periódicamente los algoritmos y la longitud de las claves a medida que evolucionan las normas criptográficas para mantenerse resilientes frente a las vulnerabilidades emergentes.

- 03

Automatice la gestión del ciclo de vida del certificado

Las organizaciones deberían tratar de automatizar los procesos de aprovisionamiento, renovación y revocación de certificados como parte de su estrategia de gestión de PKI para minimizar el riesgo de caducidad e interrupciones de los certificados. Una gestión efectiva del ciclo de vida de los certificados con la solución de PKI adecuada evita incidentes de seguridad y garantiza una protección continua manteniendo la validez y autenticidad de los certificados.

- 04

Implemente controles de acceso y mantenga auditorías exhaustivas

Los administradores deben aplicar estrictos controles de acceso a los componentes de PKI, garantizando que sólo el personal autorizado pueda acceder a los sistemas sensibles. Las auditorías y el registro regular son esenciales para detectar intentos de acceso no autorizados y mantener la rendición de cuentas. La auditoría también ayuda a las organizaciones con el cumplimiento y garantiza que haya controles y equilibrios regulares. Un software de PKI completo puede ayudar a implementar los controles de acceso adecuados y a mantener pistas de auditoría continuas.

- 05

Recuperación ante desastres y continuidad del negocio

Un plan integral de recuperación ante desastres y continuidad del negocio es crucial para mantener las operaciones de PKI durante situaciones críticas. Las organizaciones deben establecer procedimientos claros para responder en caso de claves comprometidas y mantener respaldos seguros fuera de línea de todos los componentes críticos de la PKI. Las pruebas periódicas de los procedimientos de recuperación garantizan que las organizaciones puedan mantener su efectividad y ayudan a identificar posibles lagunas en el proceso de recuperación.

Importancia de utilizar una herramienta de gestión de la PKI

Las empresas modernas suelen tener miles de entidades digitales en su entorno, todas ellas con un certificado asociado, y rastrearlas todas es casi imposible. Por ejemplo, si no se renueva un certificado, esto podría afectar todo el dominio, causando daños financieros y de reputación. Si los certificados no son válidos o caducan, toda la estructura de PKI se desmorona. Del mismo modo, una mala gestión de las claves criptográficas puede provocar violaciones de la seguridad, pérdidas de datos y mucho más. Por lo tanto, las soluciones de PKI son esenciales para el correcto funcionamiento e implementación de la PKI.

Una herramienta completa de gestión de PKI como ManageEngine Key Manager Plus ayuda a las organizaciones a reunir todos los certificados y claves de un entorno empresarial en un panel central. Con Key Manager Plus, las empresas pueden gestionar el ciclo de vida integral de todos sus certificados digitales y claves. Esto incluye controlar las fechas de caducidad de los certificados, configurar alertas, crear CSR, rotar y gestionar las claves, asignar certificados a sus respectivos dispositivos, supervisar dónde se almacenan, y mucho más.

Preguntas frecuentes

- ¿Cuál es la diferencia entre PKI y SSL?

PKI es una infraestructura completa y un marco global para la comunicación digital segura, que implica múltiples protocolos y componentes.

SSL es un protocolo utilizado en PKI para establecer una transferencia de datos segura entre un usuario y un servidor web.

- ¿Cuál es la diferencia entre el cifrado simétrico y el asimétrico?

El cifrado simétrico utiliza la misma clave para el cifrado y el descifrado con el fin de lograr una comunicación segura, mientras que el cifrado asimétrico implica una clave pública y una clave privada. La clave pública se utiliza para cifrar mientras que el descifrado se realiza usando la clave privada.

- ¿Cómo puede verificar la autenticidad de una entidad digital con la PKI?

Puede comprobar la autenticidad de una entidad digital con PKI comprobando su certificado digital, emitido por una autoridad de certificación (CA) de confianza. La firma de la CA en el certificado confirma que la clave pública de la entidad es auténtica, lo que garantiza que la identidad de la entidad es legítima y no ha sido manipulada.

- ¿Qué ocurre si se imita la clave pública y la identidad de la entidad digital y se produce un ataque MitM?

Si un atacante imita la clave pública y la identidad de una entidad digital, un ataque MitM puede interceptar y alterar las comunicaciones sin ser detectado. Para evitarlo, la PKI se basa en las CA para emitir certificados únicos y verificados, y los usuarios pueden confirmar la autenticidad verificando la firma digital de la CA para detectar cualquier certificado manipulado o falsificado.

- ¿Qué es la PKI como servicio (PKIaaS)?

La PKI como servicio (PKIaaS) se refiere a implementar la gestión de PKI a lo largo de todo su ciclo de vida como un servicio gestionado que está alojado en una plataforma en la nube. Esto ayuda a las organizaciones a optimizar la gestión del ciclo de vida de los certificados y a ahorrar en costos de infraestructura, operaciones y mantenimiento.

- ¿Cómo la PKI garantiza la seguridad de las transacciones digitales?

La PKI establece un marco de gobernanza para proteger las comunicaciones digitales de extremo a extremo. La PKI utiliza el cifrado asimétrico, que implica un par de claves pública-privada para establecer una comunicación segura de extremo a extremo y certificados digitales SSL/TLS para verificar las identidades de las entidades implicadas. Además, la firma digital creada por el remitente y verificada por el receptor garantiza que los datos no han sido manipulados durante el tránsito.

- ¿La PKI se puede utilizar para las comunicaciones internas y externas?

Sí, el marco de PKI se puede utilizar para establecer comunicaciones internas y externas seguras. Las organizaciones pueden utilizar certificados privados y CA privadas para la intranet o las comunicaciones internas, mientras que los certificados emitidos por CA de confianza públicas se pueden utilizar para establecer comunicaciones externas seguras y cifradas con sitios web, servidores web, entre otros.

- ¿La PKI es un software?

La infraestructura de clave pública (PKI) es un marco de gobernanza para garantizar la seguridad de las comunicaciones digitales. Sin embargo, existen herramientas de gestión de la PKI que pueden ayudar a las organizaciones a lograr una gestión eficaz de la PKI.

- ¿La PKI es lo mismo que una CA?

No, la PKI es el marco de gobernanza para una comunicación digital segura. Una CA, una entidad de confianza de terceros que emite certificados digitales, es un componente de la PKI.

- ¿Cuál es un ejemplo de PKI?

La PKI se utiliza en las comunicaciones digitales cotidianas. Por ejemplo, cuando se conecta a un sitio web, ¿cómo sabe su navegador que es legítimo? El certificado del sitio web ayuda a verificar su autenticidad, y los certificados válidos ayudan a establecer una comunicación cifrada entre su navegador y el sitio web.