- Hogar

- Capacidades de SIEM

- Análisis del comportamiento del usuario

- Análisis de comportamiento

Analice los datos de comportamiento de los usuarios para identificar patrones, tendencias y anomalías en su red

Reduzca el tiempo de permanencia de los atacantes detectando amenazas desconocidas mediante el módulo de análisis del comportamiento de Log360.

Utilización del análisis del comportamiento en seguridad informática

Aunque frustrar los intentos de violación de la seguridad es el objetivo principal de un administrador de seguridad, el verdadero reto es cerrar la brecha en la detección de diferentes tipos de indicadores de compromiso. Los métodos tradicionales de detección de amenazas pueden detectar las conocidas, pero las desconocidas pueden pasar desapercibidas si no se dispone de información sobre ellas.

Por lo tanto, al decidir una estrategia de detección para su organización, es importante tener en cuenta tanto las amenazas conocidas como las desconocidas. Con el módulo de análisis del comportamiento de usuarios y entidades (UEBA) de Log360, que analiza el comportamiento de los usuarios, usted puede realizar un control de las actividades anómalas de usuarios y entidades sospechosos, asignar puntuaciones de riesgo y recibir alertas sobre actividades anómalas en tiempo real, reduciendo el tiempo de permanencia de los atacantes al acecho en su entorno.

Asigne puntuaciones de riesgo a los incidentes de seguridad

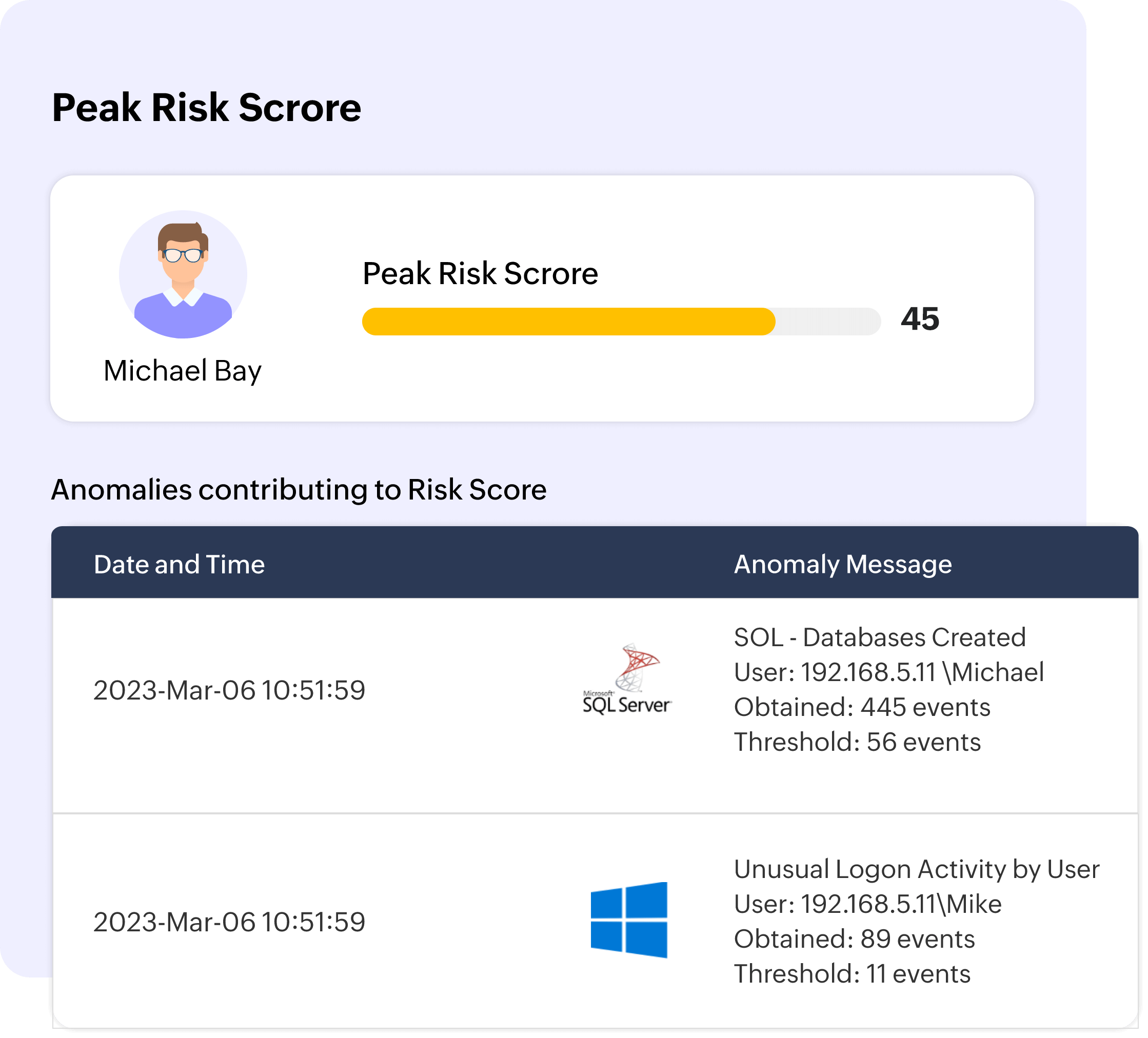

Al detectar amenazas, los administradores de seguridad necesitan saber a qué amenaza deben atender en primer lugar. Esto garantizará que las amenazas más graves se resuelvan rápidamente antes de que puedan causar daños importantes. Mediante la asignación de puntuaciones de riesgo a diferentes eventos de seguridad, los administradores de seguridad pueden atender rápidamente las amenazas de alto riesgo.

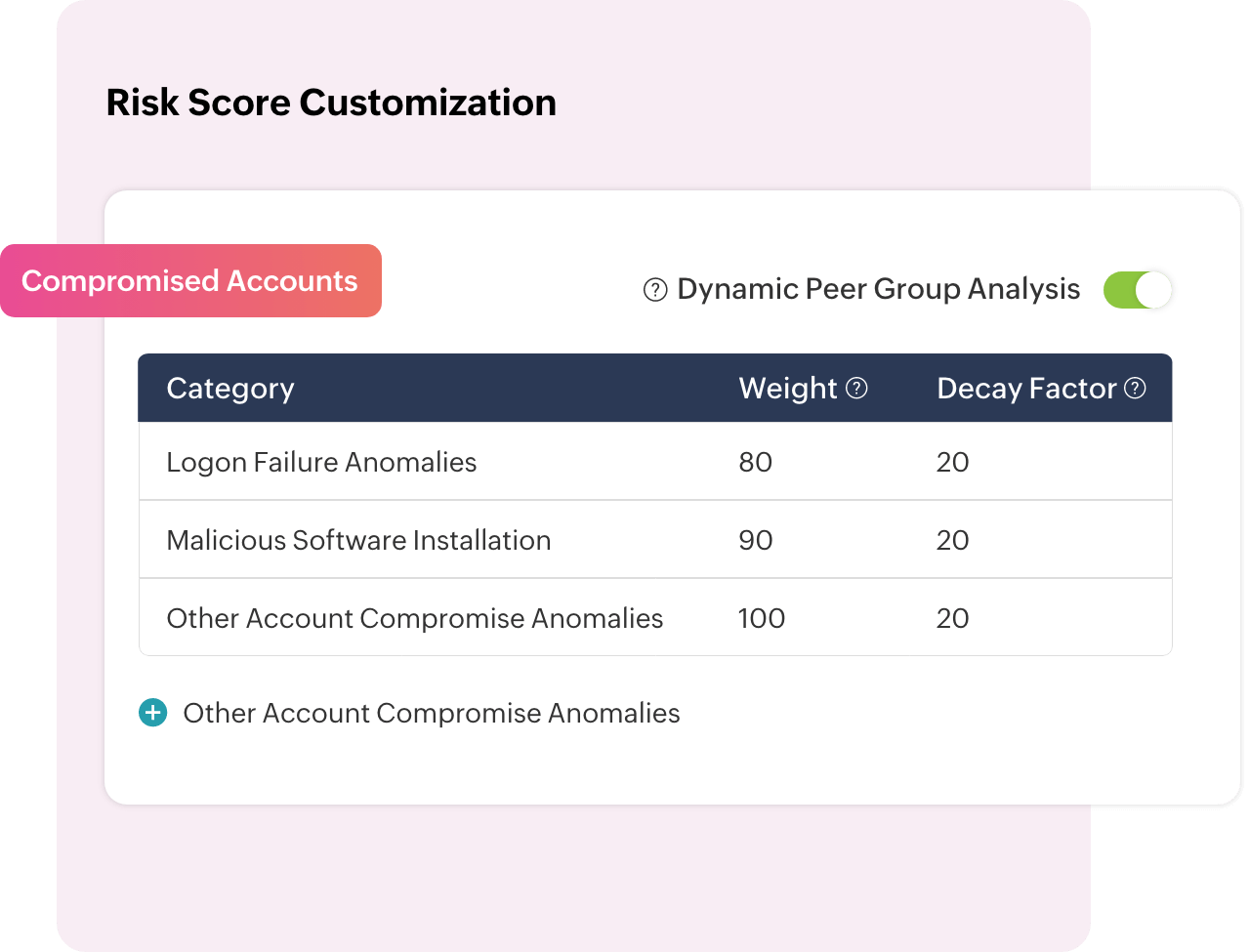

Con Log360, usted puede personalizar las puntuaciones de riesgo para diferentes categorías, incluidas las anomalías, las amenazas internas, la exfiltración de datos, las cuentas comprometidas y las anomalías de inicio de sesión. También puede utilizar la puntuación de riesgo contextual para la medición dinámica de los riesgos.

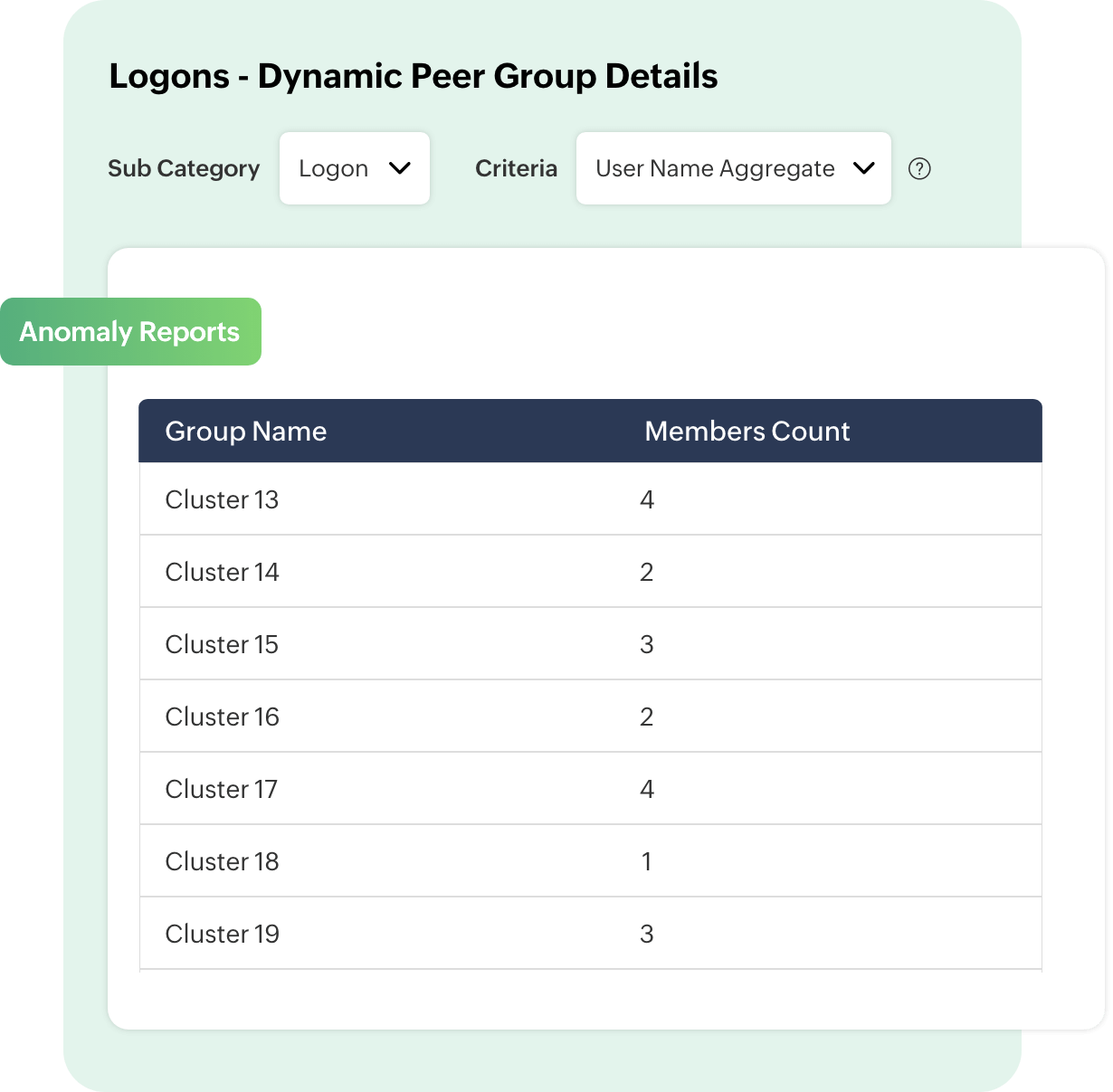

Cree grupos de pares dinámicos

Al agrupar a los usuarios de una red en función de los comportamientos que muestran, el módulo UEBA de Log360 establece una línea de base para el grupo. Esta línea de base se utiliza entonces como referencia para detectar anomalías, y cualquier desviación de esta línea de base activará una alerta. Esto ayuda a mejorar la precisión en la detección de anomalías y a reducir el número de falsos positivos.

Agilice la asignación de identidades de usuario

Log360 UEBA utiliza configuraciones de asignación para conectar cuentas de usuario discretas a la cuenta de usuario base. Esto le ayudará a correlacionar la actividad anómala de un solo usuario en diferentes plataformas y dispositivos, y a consolidar estas actividades para una puntuación efectiva del riesgo del usuario.

Reduzca el tiempo de permanencia de los atacantes

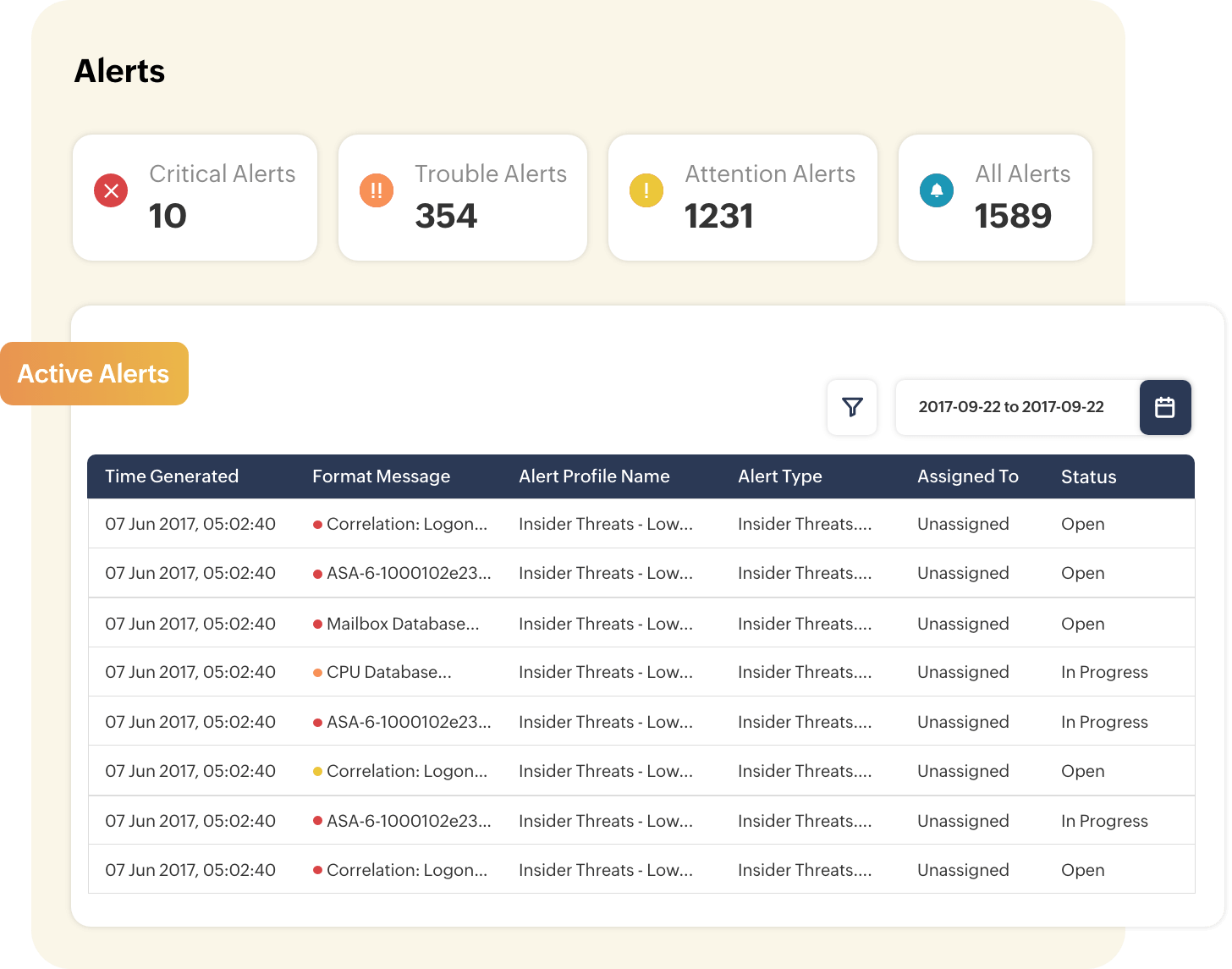

Reciba alertas sobre eventos de seguridad basados en el comportamiento a través del sistema de alertas en tiempo real de Log360. Usted puede recibir notificaciones instantáneas por SMS y correo electrónico, lo que permite a los administradores de seguridad atender rápidamente las amenazas detectadas y responder a ellas. Esto puede garantizar que se identifique inmediatamente cualquier presencia de actores externos de amenazas en su entorno, reduciendo así su tiempo de permanencia.

¿Por qué elegir Log360 para el análisis del comportamiento?

Monitoree las actividades de usuarios y entidades

Detecte anomalías sospechosas en su red monitoreando constantemente el comportamiento de usuarios y entidades.

Protección frente a amenazas desconocidas

Cualquier desviación del comportamiento habitual iniciará una anomalía, alertando así de amenazas de seguridad inusuales en la red.

Automatice su respuesta a las amenazas

Con la gestión del flujo de trabajo de Log360, usted puede automatizar su respuesta a las amenazas de seguridad, deteniendo al instante los ataques cibernéticos que implican amenazas internas, cuentas comprometidas, intentos de exfiltración de datos, etc.