- Hogar

- Capacidades de SIEM

- Análisis de seguridad en tiempo real

- Análisis de registros de aplicaciones

Análisis de logs de aplicaciones

Desmitifique los datos de log de las aplicaciones con Log360.

Adelántese a las amenazas con el análisis de logs de aplicaciones

Con una infraestructura de TI cada vez mayor y más distribuida, dedicar más atención y recursos a garantizar la seguridad e integridad de los datos es una necesidad. Una forma de controlar la seguridad de su infraestructura es analizar los logs de las aplicaciones.

Obtenga una información completa de los logs de aplicaciones gracias a la recopilación detallada de logs

Recopilar logs de varias aplicaciones es uno de los pasos más cruciales para garantizar la seguridad de su infraestructura de TI. Log360, con sus complejas funciones de recopilación de logs, utiliza métodos de recopilación de logs basados en agentes y sin agentes para que ninguna entidad pase desapercibida. El analizador de logs personalizado de Log360 analiza fácilmente todos los logs en formato legible por humanos. Usted también puede establecer alertas de fallo para cuando las aplicaciones dejen de enviar logs.

No deje ningún log sin analizar gracias a los exhaustivos análisis de log

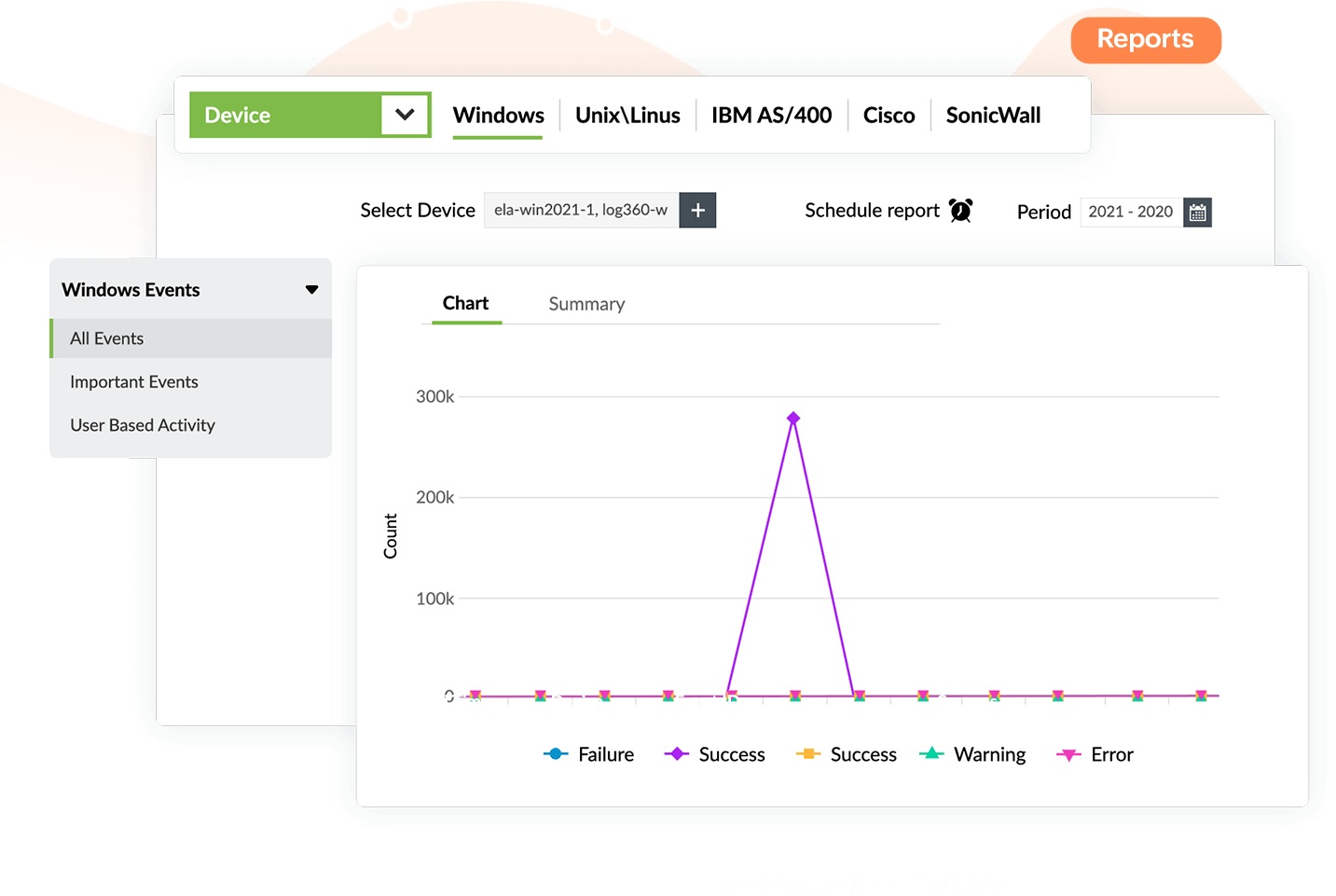

El análisis de los logs puede ayudarle a detectar actividades maliciosas en la red de su organización. Los logs se agregan, se normalizan, se convierten a un formato legible y, a continuación, se analizan. El análisis forense de Log360, junto con la inteligencia contra amenazas, ayuda a identificar el punto de ataque en la red. Log360 indica cómo se llevó a cabo el ataque y qué parte de la red comprometieron los atacantes para conseguir entrar. Todos estos datos se tabulan en forma de informes en el dashboard.

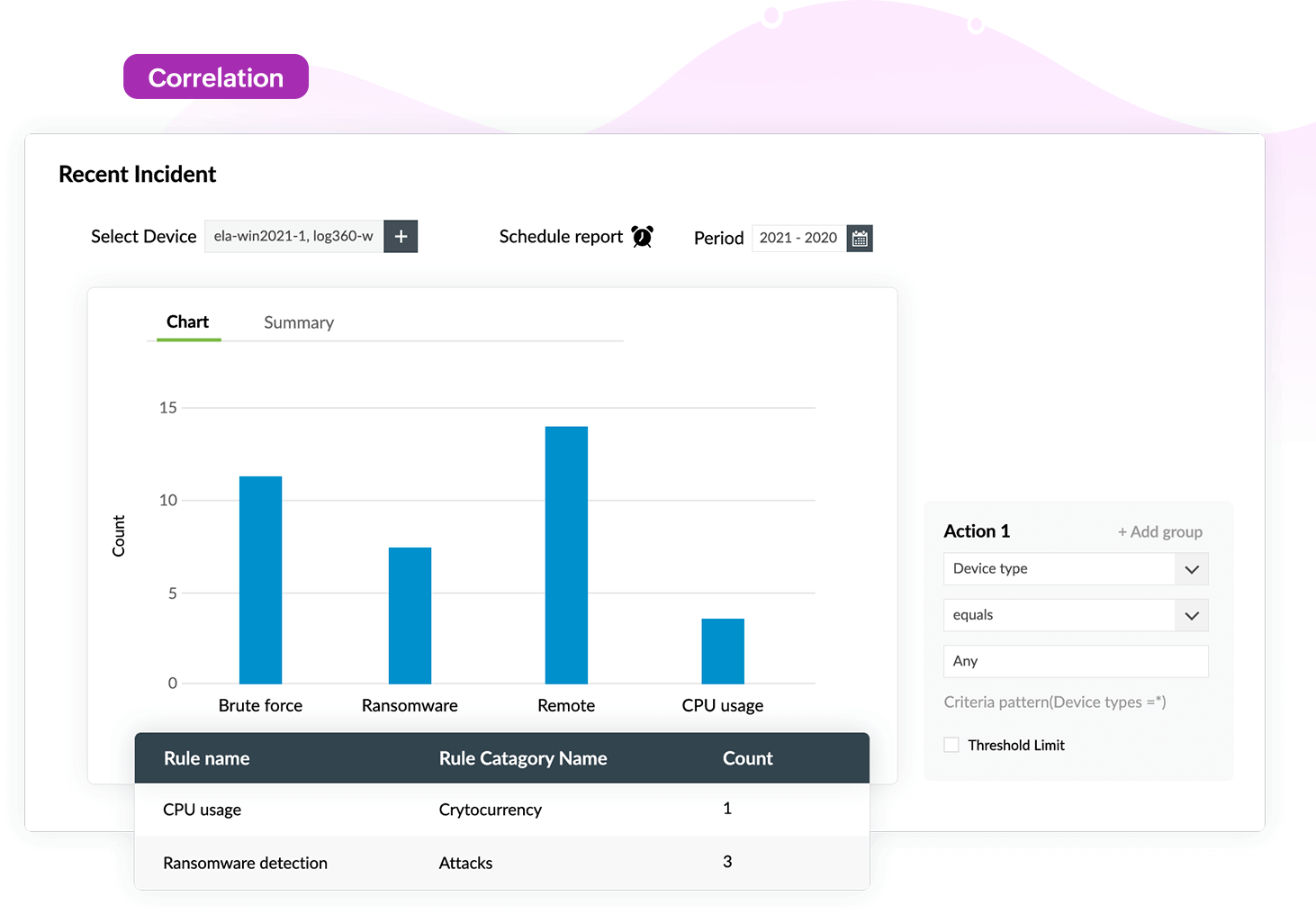

Detecte patrones de ataque mediante la correlación de eventos

La correlación de los datos de log de diferentes fuentes de log le ayuda a detectar amenazas maliciosas y a reducir los riesgos de seguridad. Log360 incorpora un potente motor de correlación con 30 patrones de ataque predefinidos, que le permite detectar los ataques al instante. El generador de correlaciones personalizadas permite crear reglas de correlación personalizadas, especificar marcos temporales y utilizar filtros avanzados para detectar ataques. La correlación de datos puede indicar si los datos de log recopilados de diferentes aplicaciones corresponden a algún evento. Log360 comprueba si este evento amenaza la seguridad de la red y emite una alerta si es necesario.

Fácil corrección de ataques con respuesta automatizada a incidentes

El tiempo que transcurre entre la primera aparición de una amenaza y su corrección es todo lo que necesitan los atacantes para hacerse con el control de su red. La función de respuesta automática a incidentes de Log360 reacciona ante las amenazas a la seguridad asociando flujos de trabajo de incidentes predefinidos y personalizados a los eventos detectados. Un flujo de trabajo de incidentes engloba la secuencia de pasos que deben darse tras un incidente de seguridad. La consola de generación de tickets integrada de Log360 le permite asignar y gestionar fácilmente incidentes o reenviarlos a software de mesa de ayuda de terceros.

Otras razones por las que usted debería considerar Log360 para el análisis de logs de aplicaciones

-

Cumplimiento de los mandatos reglamentarios

Cumpla fácilmente los mandatos normativos, como PCI DSS, HIPAA, SOX, GDPR y CCPA.

-

Fuentes informativas contra amenazas

Aproveche las fuentes contra amenazas para descubrir IP, dominios y URL maliciosas.

-

Seguridad de los datos en la nube

Proteja los datos y las cuentas en la nube de accesos no autorizados.

-

Orquestación, automatización y respuesta de seguridad (SOAR)

Acelere la mitigación de incidentes clasificando las amenazas a la seguridad y automatizando la respuesta a los incidentes.

-

Auditoría e informes de AD

Monitoree los cambios realizados en su entorno AD y haga frente a los escalamientos de privilegios.