The cybersecurity world is moving at a fast pace, with more sophisticated attacks getting executed lately. Irrespective of the type of attack, compromised user credentials have been a constant feature in most of the attacks. And, attackers use different techniques to steal these credentials and infiltrate an organization's network.

In this e-book, we talk about one such technique- credential harvesting. You will learn how a credential harvesting attack is executed and what you can do to prevent such attacks.

Credential harvesting primarily aims at stealing user credentials and then use the stolen credentials to launch attacks on enterprises. This technique involves usage of attack vectors such as Man-In-The-Middle (MITM), phishing, and more. Often phishing is considered as the only credential harvesting technique. Undoubtedbly, it's one of the most common techniques used to steal credentials, but it's not the only one. Depending on what credentials are being targeted and how the adversaries intend to steal the data, credential harvesting can take many form including hackers trying out thousands of username password combination within short span of time (credential stuffing), they relying on credentials available in the dark web, man-in-the-middle (MITM), social engineering, using malware or weaponized documents, and more. Once the credentials are harvested, attackers can use these to launch highly devastating attacks or breaches on enterprises.

The first step in this process of credential harvest is extracting user credentials. And this is where credential harvesting is often confused with phishing. Phishing is a technique used to steal credentials from unsuspecting users. Although, credential harvesting may involve phishing as a method to steal credentials, phishing is just one of the techniques used to accomplish the purpose. Other techniques include social engineering, weaponized documents, and sniffing network packets for sensitive information.

Attackers use a wide variety of tools and techniques to extract huge quantities of credentials from users. Once the credentials are stolen, attackers use these credentials to break into other enterprises, banking on the fact that some users might have used the same credentials across multiple websites.

Once the attacker has compromised the credentials of one user, the attacker can then enter the network using the stolen credentials and execute other ways such as the use of malicious software to harvest more credentials with higher privileges which will allow them to cause greater damage.

One such tool that is often used by attackers is Mimikatz.

Mimikatz is an open-source tool that can be used to harvest passwords, pins and kerberos tickets from Windows environments. This tool can also exploit elements of Windows authentication, if it is run with administrator privileges once installed on a system. Using Mimikatz an attacker can break into other domain accounts and escalate privileges.

Once an attacker has local admin privileges, Mimikatz needs be run with administrator privileges. Mimikatz can be used for:

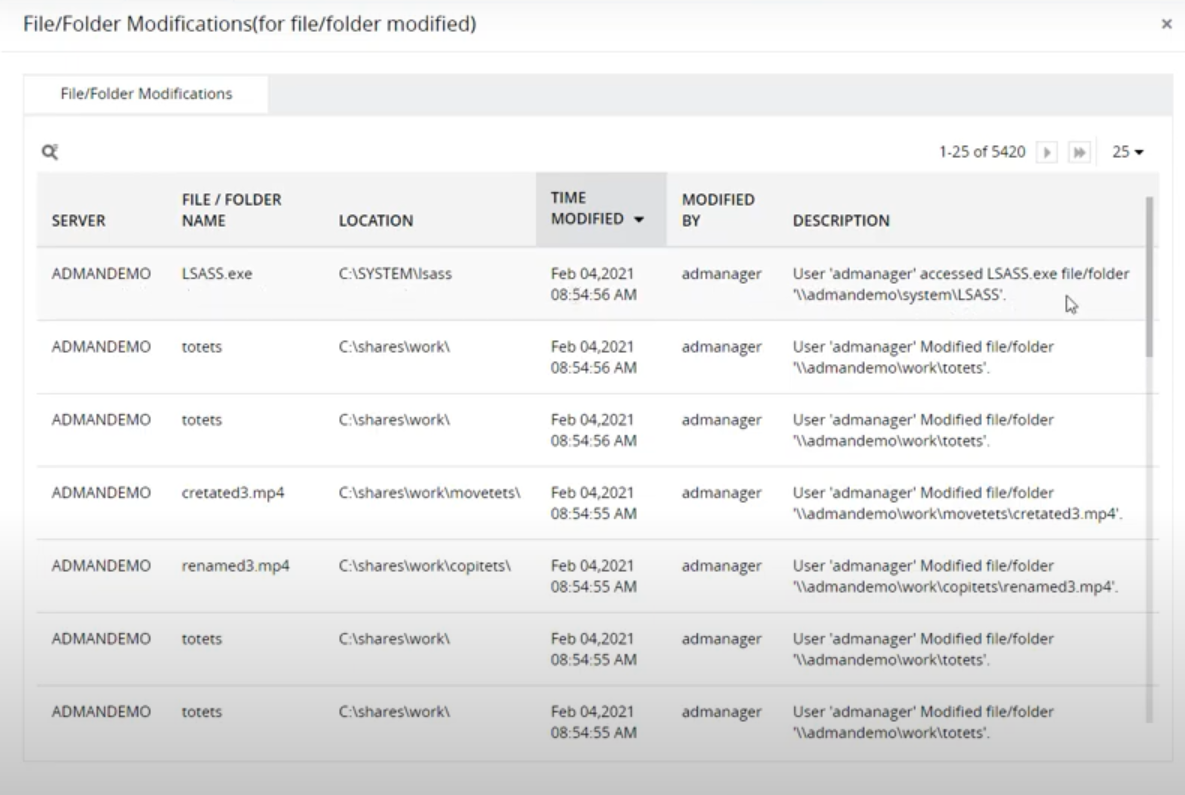

Local Security Authority Subsystem Service (LSASS) is a security process in Microsoft Windows operating systems, that verifies user credentials during sign in and enforces security policies. When a user logs into their account, the system stores the credentials in the process memory.

Using credential dumping tools such as Mimikatz, an attacker can attempt to access the process memory to extract these users' plain-text passwords. This can be done by manipulating the Windows Security Support Provider (SSP) configuration. Windows SSP Dynamic-Link Library can be loaded into LSASS process during system boot. Once loaded into the LSA, SSP DLLs can be used to access encrypted and plain-text passwords stored in the Windows process memory.

When the attackers use Mimikatz to execute such critical events with restricted access, eventID4673 is triggered. This event relates to sensitive privileges.

Event ID4673 indicates that a privileged service was called. This might refer to a user exercising a right that is specified as a privilege. Privileges are granted to perform specific sensitive operations within the network to user accounts in a Windows environment. If audit policies relating to privileges are configured, the event ID 4673 is raised, whenever a user performs a privileged operation.

Listed below are few sensitive operations for which event ID 4673 is triggered.

The following table displays the information supplied when a privileged service is called and event 4673 is raised.

| Event ID | 4673 |

| Category | Privilege use |

| Description | Privileged Service Called |

| Subject | Security ID Account Name Account Domain Logon ID |

| Service | Server Name Service Name |

| Process | Process ID Process Name |

| Service Request Information | Privileges |

During a credential harvesting attack, the event 4673 is raised when Mimikatz is executed and the process tries to access the SeTcb Privilege, which refers to a process trying to act as part of the system.

Further, if Mimikatz is used for manipulating the LSASS process to inject a skeleton key remotely, all the domain controllers in the network, accept the skeleton key's master password as a user's valid credentials. When this occurs, another event 4673 is raised.

If you happen to see the event 4673, you need to know that a sensitive service was being executed by a user with high privileges. This can sometimes turn out to be an administrator backing up the files present in the server, or an Indicator-of-Compromise (IoC). Hence, event 4673 can potentially make-or-break your enterprise, depending on whether you have proper systems in place. A centralized log management system that can collect logs from every device in your network and alert you about malicious activities can help you monitor such events and mitigate threats at the earliest.

Since a major step in credential harvesting involves replaying stolen credentials from other websites into your enterprise, users must be made aware of the importance of adhering to password best practices such as.

Employees can be trained to identify phishing emails and refrain from opening links and attachments from unknown sources. They can also be trained to spot fraudulent login pages and report such incidents immediately to competent authority.

Regardless of the method used to compromise credentials from users, MFA can ensure that the compromised credentials aren't of much use since they do not have access to the second factor to authenticate a user.

Collecting and constantly monitoring logs from network devices such as firewalls, databases, endpoint solutions, domain controllers, and more. Also proactively look for security events such as 4673, to look for similar Indicators-of-Compromise.

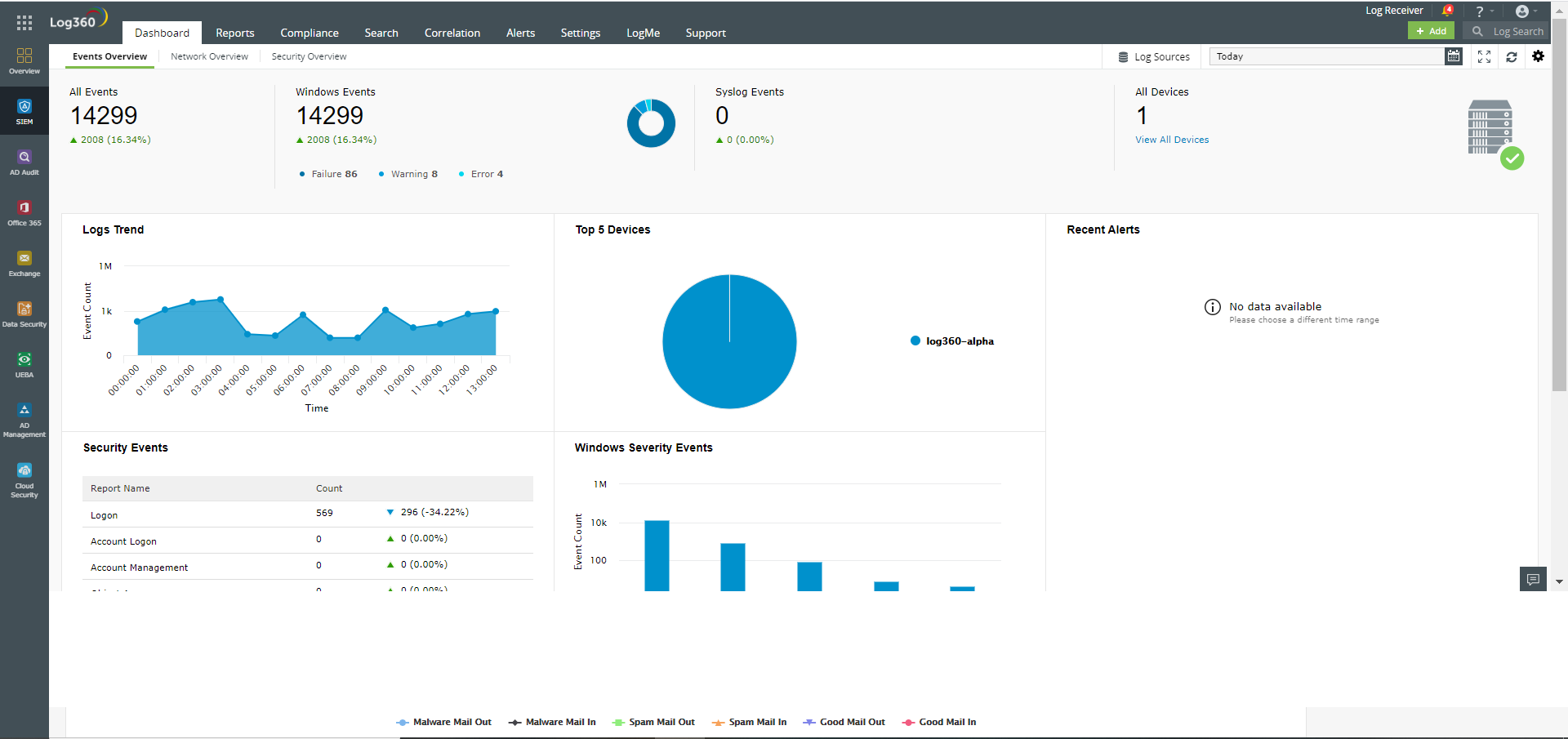

A properly configured Security Information and Event Management (SIEM) solution can help you detect suspicious user activity and provide you with actionable insights on the specifics of the events happening in your network.

Tools such as Mimkatz can be used to cause a lot of damage to your network environment. However, since several processes are executed, it becomes hard to hide the traces. Even if Mimikatz is used to disable event log tracing, and uses tools to clean the event log traces, the use of tools themselves will also leave their own traces.

Hence, it can be seen that if appropriate audit policies are enabled and a centralized logging system such as a SIEM solution is used, you can ensure that malicious activities in your network are detected immediately, enabling you to take necessary remedial measures.

Log360 is a robust SIEM solution that centrally collects and manages all your network logs to provide you with actionable insights and help you devise a proper incident response strategy.

A diferencia de las técnicas de pass-the-hash & pass-the-ticket, que involucran credenciales robadas, los ataques de Ticket dorado y plateado involucran la falsificación de tickets para obtener un acceso legítimo a la red. Estas incursiones pueden tener consecuencias devastadoras a largo plazo. Ya que estos son ataques posteriores a la explotación, usted puede proteger su red al atender a las prácticas recomendadas con el fin de evitar infiltraciones. Se deben dar pasos para educar a sus empleados, aplicar los principios de privilegio mínimo e instalar un software para la protección de los endpoints. Mientras que es esencial tomar medidas preventivas, también necesita saber cómo detectarlos.

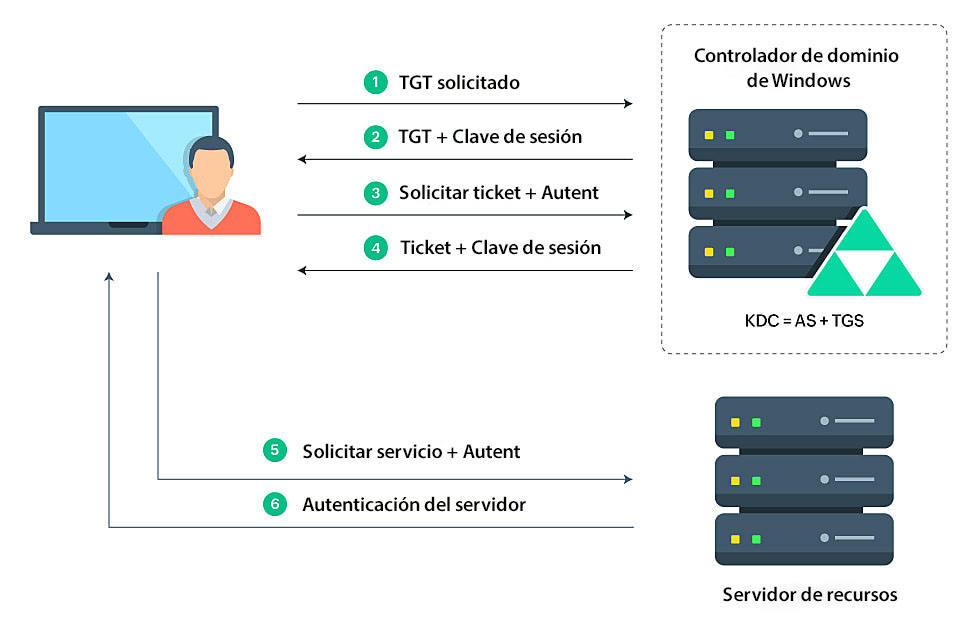

Un ataque de ticket dorado es una técnica que se usa para tomar el control de la Cuenta de servicios de distribución clave de Active Directory (KRBTGT) y emitir tickets que otorguen tickets (TGT) para cualquier recurso o servicio en el dominio. El ticket dorado en sí es el token de autenticación Kerberos para la cuenta de KRBTGT, que es una cuenta escondida que codifica todos los tokens de autenticación para el controlador del dominio (DC). Los atacantes con control sobre la cuenta de KRBTGT mediante el ticket dorado tienen acceso no verificado a todos los recursos del dominio y podrían pasar inadvertidos por mucho tiempo.

Luego de obtener el punto de apoyo inicial, el atacante realiza un reconocimiento para obtener la información necesaria del dominio y ubicar un DC. Luego, viene la adquisición de acceso a nivel administrador local al DC. Después, se cultiva el hash de la contraseña de KRBTGT desde el DC con herramientas como Mimikatz o técnicas como pasar el hash y DCSync. Con acceso al DC y al hash de la contraseña de KRBTGT, el atacante puede obtener un TGT de Kerberos por un periodo de validez de su elección. Esto le da acceso a la red por un periodo indefinido.

Los ataques de ticket dorado son especialmente difíciles de detectar, ya que el atacante ya se ha infiltrado en la red y obtenido acceso legítimo. No obstante, hay algunas señales que le pueden ayudar a identificar un ataque de ticket dorado.

Primero, debe analizar y recopilar logs críticos de servidores, VPN, firewalls, IDPS y estaciones de trabajo. Y recuerde, un ataque de ticket dorado es un ataque posterior a la explotación. Los administradores de seguridad deben siempre estar atentos a actividades e instalaciones de software sospechosas de los usuarios, errores de configuraciones en aplicaciones y otras vulnerabilidades, de forma que no se conviertan en un punto de entrada en un ataque de ticket dorado.

Para detectar las señales de un ataque de ticket dorado, he aquí algunas ID de evento útiles:

| ID de evento | Se solicitó un ticket de autenticación de Kerberos. |

| ID de evento 4769 | Se solicitó un ticket de servicio de Kerberos. |

Los logs de ID de evento 4769 se generan cuando se usa un TGT para solicitar un servicio que otorga tickets (TGS). Registra información crucial como el nombre de la cuenta que solicitó el servicio, el nombre correspondiente del dominio, el SID, el nombre del servicio, la dirección del cliente y el tipo de codificación del ticket. Log360 da una base de datos integral sobre amenazas de direcciones IP maliciosas con su puntuación de reputación y un módulo avanzado de análisis de amenazas que detecta la comunicación con cualquiera de estas URL. La base de datos está preconfigurada y se actualiza automáticamente, lo que le permite detectar la primera señal de una intrusión y prevenir que el atacante obtenga un punto de apoyo en su red.

Las anomalías en cualquiera de estos campos indican actividades sospechosas y se deben investigar. La ID de evento 4768 se genera cuando se solicita un TGT. Una ID de evento 4768 faltante antes de la solicitud de un ticket de servicio indica la presencia de un ticket dorado. Hay otras ID de evento importantes, tales como la ID de evento 4627 (que indica que se inició sesión exitosamente en una cuenta) para identificar la membresía en el grupo, y la ID de evento 4624, para identificar la dirección IP del equipo. Estas son útiles cuando se realizan investigaciones posteriores.

Un ataque de ticket plateado es una técnica que se usa para falsificar un ticket de TGS de Kerberos y obtener acceso a un servicio en una aplicación. El alcance de un ticket plateado se limita a solo el servicio comprometido, a diferencia del ticket dorado, que da autoridad sobre todo un dominio.

Para falsificar un ticket de servicio, el atacante necesita comprometer la cuenta del servicio. Al cosechar credenciales del Director de la cuenta de seguridad del equipo, obtienen el hash de la contraseña para la cuenta de servicio. Esto se puede usar para falsificar tickets al implementar herramientas como Mimikatz. El atacante obtiene acceso directo al servicio sin contactar al DC.

Los tickets plateados se generan sobre los hosts comprometidos sin comunicación alguna con el DC, de forma que detectarlos puede ser complicado. No obstante, puede empezar con recopilar logs de todas las estaciones de trabajo.

Un evento de TGS se registra como una ID de evento 4769. Estos logs se deben monitorear en busca de anomalías, como nuevos nombres de usuario, codificación RC4, campos en blanco y el número de veces que se generan. Demasiados accesos desde la misma cuenta indican un posible ataque.

Además, busque campos en blanco en los eventos de inicio y cierre de sesión de Windows como las ID de evento 4624, 4634 y 4672. Todas son señales de la presencia de actores sospechosos en su red.

Log360, la soluciones de SIEM integral de ManageEngine, puede ayudarle a detectar indicadores de ataques de ticket dorado y plateado.

Ambos son ataques posteriores a la explotación, lo que significa que el atacante debe establecer primero una base en la red. Log360 reduce el tiempo que toma detectar compromisos al descubrir las señales iniciales de un ataque.

Log360 audita logs de firewall, incluidos cambios en las políticas de firewall y su gestión, y logs de IDPS. Puede alertarle sobre estos eventos mediante notificaciones por correo electrónico o SMS. Log360 detecta exitosamente cualquier intruso y le ayuda a identificar posibles fuentes de compromiso de cuentas.

Log360 da una base de datos integral sobre amenazas de direcciones IP maliciosas con su puntuación de reputación y un módulo avanzado de análisis de amenazas que detecta la comunicación con cualquiera de estas URL. La base de datos está preconfigurada y se actualiza automáticamente, lo que le permite detectar la primera señal de una intrusión y prevenir que el atacante obtenga un punto de apoyo en su red.

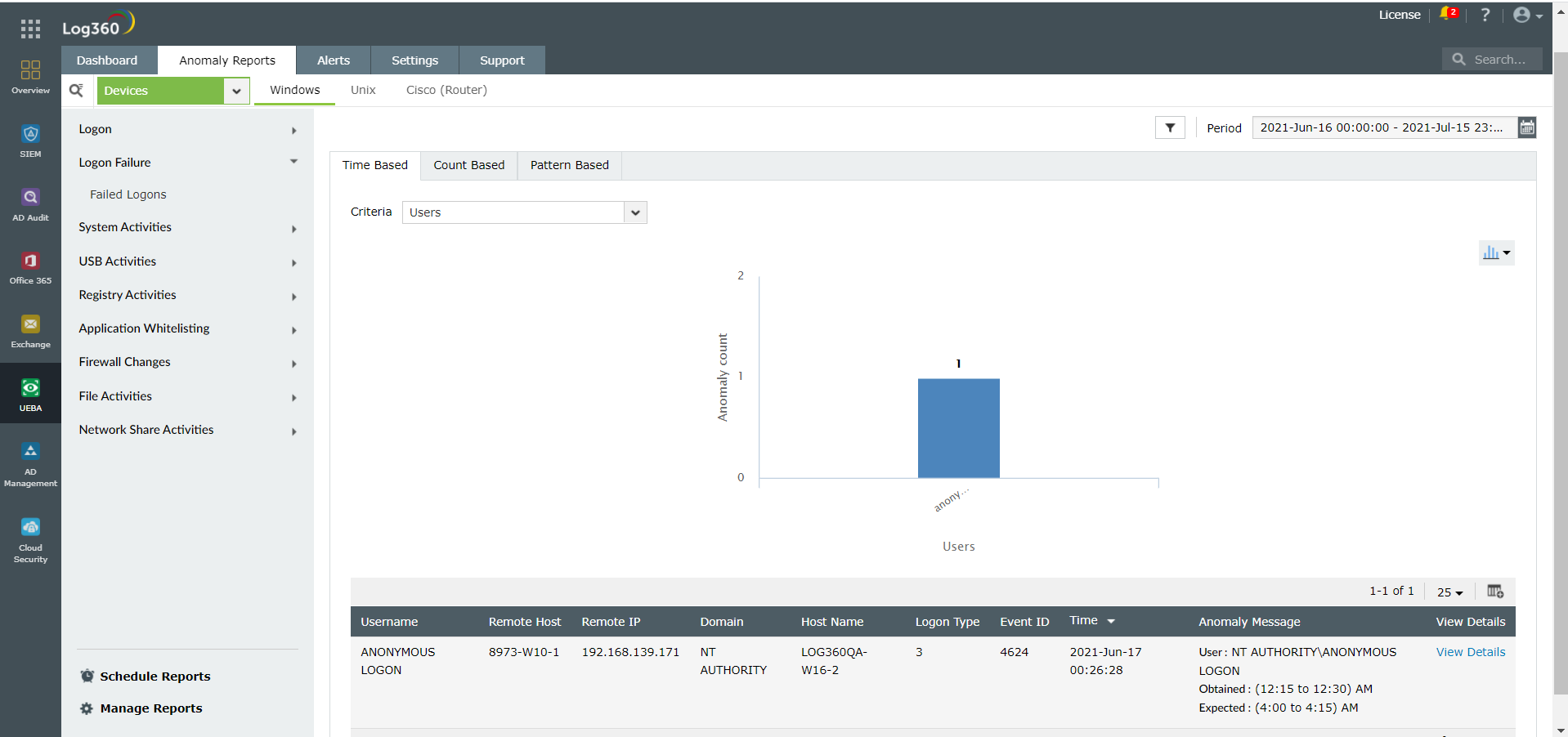

El módulo de UEBA en Log360 detecta compromisos de cuentas al observar e identificar comportamientos inusuales de usuarios en la red. Al observar las señales, incluidos horas extrañas de inicio de sesión, accesos inusuales a archivos y conexiones desde un sistema remoto, el UEBA señala cualquier acción no característica de un usuario como “riesgosa”. Cuando la puntuación de riesgo de un usuario excede un umbral designado, se alerta al administrador de seguridad y puede investigar más para determinar si la cuenta del usuario está comprometida.

Log360 presenta un potente motor de búsqueda que puede realizar búsquedas a alta velocidad a lo largo y ancho de la red. La consola de búsqueda da una avanzada opción para generar consultas con solo señalar y hacer clic que le permite crear consultas rápidamente.

El motor de búsqueda está optimizado para búsquedas simples, como una ID de evento o frases del log, o consultas complejas generadas con operadores booleanos, comparativos o comodín. Para detectar indicadores de ataques de ticket dorado y plateado, usted puede buscar las ID de evento 4768, 4769 y 4770. Log360 le permite añadir estas búsquedas como alertas, de forma que se detecten automáticamente secuencias similares y se notifique proactivamente al administrador de seguridad.

ManageEngine Log360, una solución integrada que combina ADAudit Plus y EventLog Analyzer en una sola consola, es la solución única para todos los retos para la gestión de logs y de seguridad de la red. Esta solución ofrece funciones de recopilación, análisis, monitoreo, correlación y almacenamiento de logs en tiempo real que ayudan a proteger los datos confidenciales, a impedir amenazas internas de seguridad y a combatir ataques externos. Log360 tiene más de 1200 informes predefinidos y criterios de alerta para ayudar a que las empresas cumplan sus demandas de seguridad, auditoría y cumplimiento más exigentes. Para tener más información sobre Log360, visite manageengine.com/latam/log-management.

Cerca de todos los ataques cibernéticos dañinos involucran compromisos de cuentas privilegiadas. Mientras que un ataque de fuerza bruta sobre contraseñas de cuentas toma tiempo, las técnicas de robo de credenciales son simples y toman menos tiempo. Pasar el hash (PtH) y pasar el ticket (PtT) son dos de estas técnicas que eluden el uso de contraseñas para su autenticación. Una vez los atacantes obtienen un punto de apoyo en la red de la organización, se mueven lateralmente con estas técnicas, lo que al final compromete cuentas privilegiadas.

En esta técnica, el atacante captura el hash de una contraseña y lo usa para autenticarse como el usuario, eludiendo la necesidad de la contraseña de la cuenta. En tanto que al contraseña no cambie, el atacante tiene acceso al sistema. Los ataques de pasar el hash pueden darse en Linux, Unix y otras plataformas, pero son más prevalentes en sistemas Windows.

En Windows, las contraseñas con hash pueden encontrarse en el Director de cuentas de seguridad, la memoria de procesos para el Subsistema de autoridad de seguridad local y en el almacén del Director de credenciales, que es una base de datos ntds.dit en Active Directory. Los hackers usan herramientas de volcado de hash como fgdump y pwdump para obtener hash de cualquiera de estos lugares. Con la cuenta de usuarios y hash de contraseña cosechados, ellos pasan a moverse lateralmente a todos los sistemas y recursos posibles con el objetivo de hackear cuentas de usuarios privilegiados.

Los ataques de pass-the-hash se pueden detectar al monitorear constantemente todos los eventos de inicio de sesión y uso de credenciales. Para Windows, ciertos patrones en los logs de eventos pueden revelar el uso de esta técnica.

Por ejemplo, las autenticaciones NTLM Logon Tipo 3 que no están asociadas con un inicio de sesión en un dominio y no son inicios de sesión anónimos son indicadores de inicios de sesión no autenticados. Luego de estos eventos vienen las ID de evento 4768 y 4769, que se generan cuando un usuario solicita un nuevo ticket que otorga tickets y tickets de servicio, respectivamente.

Mire este video para ver cómo Log360 detecta ataques de PtH.En la técnica de pass-the-ticket, el atacante roba tickets de Kerberos válidos de un usuario autenticado y los pasa entre los sistemas para obtener un acceso legítimo a los recursos. Según el nivel de acceso a un sistema, el atacante roba los tickets de servicio o los tickets que otorgan tickets (TGT) del usuario. Mientras que los TGT se pueden usar para obtener los tickets de servicio requeridos a partir de un servidor que otorga tickets, los tickets de servicio se usan para acceder a un servicio específico en el dominio. Esta actividad del atacante puede durar tanto como el ticket tenga validez—usualmente por 10 horas.

Un ataque de pass-the-ticket también es un ataque posterior a la explotación, lo que significa que el atacante ya ha comprometido un sistema. Luego, ellos intentan aumentar sus privilegios para obtener acceso a la memoria caché. Con más privilegios, ellos pueden extraer tickets con una variedad de técnicas. Una técnica notoria es el uso de herramientas como Mimikatz y Rubeus para cosechar y pasar los tickets a fin de solicitar tickets de servicio de Kerberos u obtener acceso ilegal aun servicio en otro lugar de la red. EL marco MITRE ATT&CK enumera técnicas adicionales mediante las cuales tienen lugar ataques de pasar el ticket.

Los ataques de pass-the-ticket se pueden detectar mediante un cuidadoso monitoreo de los inicios de sesión, usos de credenciales y eventos de autenticación remota. Inicios de sesión remotos inusuales que se correlacionan con otras actividades sospechosas, como escribir y ejecutar códigos binarios también pueden indicar actividades maliciosas. Un patrón de ataques de pasar el ticket es cuando las ID de evento 4768 o 4769, seguidas de la ID de evento 4770, se registran en el controlador del dominio.

Los hash de contraseñas son válidos solo hasta que se cambian las contraseñas. Los cambios periódicos de contraseñas hacen que los hash previos sean inválidos y son una forma de cortar el acceso a los hackers.

Los ataques de pasar el hash generalmente explotan la autenticación con un inicio de sesión único en Windows, por lo que la autenticación multi factor es una buena medida para enterrar estos ataques en el fango.

El movimiento lateral puede restringirse en gran medida si se pone en práctica el POLP. Las prácticas como separar la cuenta administradora del dominio y las estándar para el trabajo diario, restringir el acceso a inicios de sesión en servidores y estaciones de trabajo, y reforzar las restricciones de cuentas locales para acceso remoto pueden hacer mucho.

Esta es una técnica de mitigación simple y sólida que reduce en gran medida la superficie de ataque de su organización. Al restringir el tráfico en su red, la probabilidad de hash capturados o tickets que se usen se reduce grandemente.

Detectar ataques de PtH y PtT es más fácil con soluciones para la gestión de la información de seguridad y de eventos como ManageEngine Log360. Mire cómo Log360 detecta estos ataques en su red.

Log360 audita extensivamente logs de firewall, incluidos cambios en las políticas de firewall, gestión de firewall y logs de sistemas para la detección y prevención de intrusiones (IDPS). Incluso ofrece notificaciones por correo electrónico y SMS para alertarlo sobre estos eventos con el fin de ayudarle a detectar exitosamente cualquier intruso e identificar posibles fuentes de compromisos de cuentas.

Log360 tiene preconfigurada una base de datos de amenazas auto actualizada de direcciones IP maliciosas, junto con puntuaciones de reputación y un módulo de análisis avanzado de amenazas que detecta la comunicación con cualquiera de estas URL. Al detectar la primera señal de intrusión, Log360 evita que el atacante obtenga algún punto de apoyo en su red.

El sistema para el monitoreo de la integridad de los archivos de Log360 monitorea todos los accesos, modificaciones, acciones de creación y eliminación en todos los archivos y carpetas críticos y no críticos en su red. También le permite establecer alertas para detectar accesos o modificaciones a archivos críticos, como lsass.exe, en tiempo real.

Log360 tiene un potente motor de búsqueda que puede realizar búsquedas a alta velocidad a lo largo y ancho de su red. Esto le ayuda a buscar rápidamente eventos críticos como las ID de evento 4768, 4769 y 4770, y eventos secuenciales juntos durante la investigación. Usted puede incluso guardar las búsquedas o añadirlas a alertas, de forma que se marquen secuencias similares rápidamente en el futuro.

Log360 tiene un potente motor de correlación que puede vincular eventos específicos cuando se dan uno después del otro. Al aprovechar el creador personalizado de reglas de correlación, usted puede establecer una regla para detectar patrones de logs como las ID de evento 4768 o 4769 seguidas de la ID de evento 4770, que es un indicador de un ataque de pasar el ticket. Si se detectan, Log360 le notifica por correo electrónico o SMS en tiempo real.

Para robar credenciales y moverse lateralmente por la red, los atacantes usan Kerberoasting, uno de los ataques más frecuentes contra controladores de Dominios (DC). Ya que Kerberoasting no explota ningún bache de seguridad, detectar este ataque es difícil.

Kerberos, el protocolo por defecto que usa Active Directory (AD), permite a los usuarios acceder a servicios en la red al usar tickets en lugar de contraseñas. Los tickets se generan para cada sesión y se usan por un periodo de tiempo específico y corto. Los usuarios pueden acceder a servicios remotos al solicitar un ticket de servicio del DC. Las solicitudes de tickets incluyen identificadores únicos llamados los nombres principales de servicio (SPN). Para usar la autenticación Kerberos en su entorno, se deben registrar los SPN en AD con al menos una cuenta de inicio de sesión en un servicio, que es una cuenta dedicada a ejecutar dicho servicio. Se permite un usuario de dominio válido para solicitar un servicio que otorga tickets (TGS) para cualquier SPN, y partes del TGS pueden codificarse con el algoritmo de codificación Rivest Cipher 4 (RC4) usando el hash de contraseña de la cuenta de servicio asignada al SPN solicitado como la clave.

Kerberoasting abusa del trabajo del protocolo Kerberos. Los atacantes necesitan obtener solo una cuenta de usuario de dominio válida—no una cuenta local de administrador o una cuenta con permisos privilegiados—para monitorear las cuentas de SPN y los tickets asociados.

Estos tickets pueden luego descifrarse fuera de línea para obtener los hash de las contraseñas. Demos una mirada más detallada a cómo se ejecuta este ataque.

Analizar la red en busca de las cuentas de servicio y luego detectar la cuenta de servicio requerida es el primer paso. Luego, el atacante adquiere el SPN de la cuenta de servicio requerida con distintas técnicas, como análisis de SPN o búsqueda de LDAP.

Después, el atacante solicita tickets de TGS al controlador del dominio para los SPN extraídos. El TGS valida el uso de un ticket para un fin específico.

El controlador del dominio de AD respondería al enviar un ticket para el servicio solicitado. Los tickets de TGS con frecuencia están codificados con hash NT. Por tanto, los atacantes vuelcan los hash del Director de la red de área local de nueva tecnología (NTLM) de la memoria con herramientas como mimikatz y PWDump X, y se usa el ticket para descifrar la contraseña en texto sin formato.

Luego de obtener el hash, el atacante usa técnicas de fuerza bruta para recuperar contraseñas en texto sin formato. Generalmente, los atacantes realizan este proceso fuera del entorno de la víctima. Esto les permite usar potentes unidades de procesamiento gráfico (GPU) para reducir el tiempo de decodificación y eliminar la posibilidad de documentar eventos de inicios de sesión fallidos, ya que los hash se decodifican fuera de línea.

Una vez que el atacante obtiene la contraseña requerida, pueden moverse lateralmente por la red y obtener acceso a datos sensibles.

Detectar Kerberos es una de las tareas más difíciles, puesto que el ataque no viola ninguna regla. Solo explota el funcionamiento del método de autenticación de Kerberos. Además, entre las numerosas solicitudes legítimas de Kerberos, identificar una anómala es complicado. Los SNP de usuarios pueden recuperarse y descifrarse fuera de línea con facilidad. No dejan traza alguna, ya que los hash de las contraseñas se descifran fuera de línea. Como resultado, no hay cierres de cuentas.

Es difícil detectar este ataque aunque no es imposible. Los analistas de seguridad pueden usar técnicas de detección basadas en firmas y análisis de comportamientos para detectar e impedir un ataque de Kerberoasting.

Asimismo, se recomienda encarecidamente que use algoritmos de codificación fuertes para cuentas de servicio, tales como AES-128 y AES-256. Cambiar frecuentemente las contraseñas de las cuentas de servicio puede también ayudar a proteger las cuentas de verse comprometidas.

Para detectar un ataque de Kerberoasting, busque estos indicadores o eventos:

En las etapas iniciales de un ataque de Kerberoasting, un hacker genera varias solicitudes de TGS (ID de evento = 4769) desde una sola cuenta de usuario para obtener acceso a la red. Es importante monitorear cuentas que generen varias solicitudes en un corto periodo de tiempo.

Los inicios de sesión fallidos son frecuentes. No obstante, cuando hay varios intentos de inicio de sesión fallidos seguidos de un inicio de sesión exitoso, esto podría ser señal de que un atacante está intentando comprometer una cuenta. Las actividades de las cuentas se deben monitorear de cerca siempre.

Una vez que el atacante obtiene acceso, generalmente hacen cambios críticos en una cuenta. Esto puede hacerse para llamar la atención del administrador del sistema o para facilitar el movimiento lateral en la red.

La exactitud de las técnicas basadas en firmas son mínimas y pueden conllevar falsos positivos. No obstante, usted puede implementar una herramienta para la gestión de eventos e información de seguridad (SIEM) que use machine learning (ML) para aprender patrones de ataques y ayudar a defenderse ante ataques conocidos.

Con una solución de SIEM, usted puede filtrar eventos con ID 4796, que generalmente se genera cada vez que el Centro de distribución de claves (KDC) recibe una solicitud de ticket de TGS para Kerberos. Sin embargo, los eventos 4769 son los eventos más registrados en el DC. Por tanto, se recomienda usar este filtro durante las búsquedas de Windows Management Instrumentation.

Con el potente motor de búsqueda, también puede filtrar tickets con el tipo de codificación 0x17 y tickets con opciones y códigos fallidos como 0x40810000 y 0x0, respectivamente.

Puede también filtrar solicitudes a partir de cuentas de servicios. Los ataques de Kerberoasting generalmente se inician desde cuentas de servicios. Asimismo, puede filtrar solicitudes de nombres de servicio con un “$”, que generalmente indica cuentas de equipos.

Al restringir que se usen cuentas de dominio como cuentas de servicios, se puede restringir el movimiento lateral de los atacantes en la red.

ManageEngine Log360, un potente recurso para la SIEM, logra esto al identificar firmas asociadas con un ataque y usando su función de correlación para relacionar los eventos e identificar los patrones.

La función de UEBA de la solución puede detectar amenazas con base en el comportamiento de los usuarios. La solución usa ML e inteligencia artificial (AI) para entender y aprender los patrones de comportamiento y para desarrollar una referencia para cada usuario, todo desde una sola consola. Luego, asigna una puntuación de riesgo a los usuarios cuando sea que haya desviaciones en su comportamiento. Usted puede identificar usuarios maliciosos con base en su puntuación de riesgo.

Con sus informes listos para auditoría, usted puede obtener información detallada sobre todas las actividades en su red. Esto le ayuda a identificar y mitigar amenazas al inicio.

Log360 es una solución integral para la SIEM que combate proactivamente ataques de seguridad internos y externos con una efectiva gestión de logs y una detallada auditoría de AD.

La mayoría de los usuarios tendrán problemas recordando sus credenciales. La forma más sencilla de resolver esto es permitir a los navegadores y aplicaciones recordar sus contraseñas. ¿Sabía que es posible que atacantes roben fácilmente estas credenciales almacenadas con varias técnicas de ataque y, con los recursos adecuados, se puede contrarrestar a estos actores maliciosos de la misma manera?

Esta página web presenta la técnica de ataque conocida como volcado de credenciales, que involucra la obtención de credenciales de usuarios (nombre de usuario y contraseña), y determina dónde se almacenan en la forma de hash o texto sin formato. Las credenciales robadas permiten a los actores maliciosos moverse lateralmente en la red para acceder a información restringida, robar recursos críticos para el negocio o instalar malware.

¿Cómo lo hacen? Hay distintas estrategias, pero una forma es atraer a los administradores para que inicien sesión en un equipo comprometido y volcar sus credenciales de la memoria caché.

Esta no es la única forma. Ya que las técnicas de ataque se vuelven más y más sofisticadas, los adversarios automatizan el proceso de volcar credenciales al usar distintas herramientas, tales como mimikatz. Para volcar manualmente o usar herramientas, los hackers deben acceder a la carpeta o base de datos donde se almacenan las credenciales.

En Windows, las credenciales de la cuenta local se almacenan en la base de datos SAM y se usan para autenticar usuarios locales y remotos. El SAM es parte del registro y se puede encontrar en el disco duro de un sistema. El usuario debe tener acceso a nivel sistema para enumerar la base de datos SAM. El archivo se puede recuperar mediante herramientas de ejecución dentro de la memoria como:

Una vez que el atacante adquiere el privilegio del sistema, vuelcan todas las credenciales de la base de datos SAM de un equipo comprometido al ejecutar los siguientes comandos:

La Autoridad de seguridad local (LSA) gestiona detalles de autenticación de usuarios en un sistema de Windows. También gestiona la política de seguridad local para un equipo y los datos que ese subsistema usa se almacenan en un área protegida llamada secretos de la LSA. A partir de los secretos de la LSA, los atacantes pueden volcar datos sensibles, como contraseñas de dominio caché, claves de codificación, contraseñas de SQL, contraseñas de cuentas de sistema, contraseñas de cuentas para tareas programadas y detalles sobre copias no activadas de Windows.

WDigest es un protocolo de autenticación que funciona por un método de reto y respuesta para LDAP y autenticación web. Este usa el protocolo de transferencia de hipertexto (HTTP) y los protocolos de capa de seguridad y autenticación simple (SASL) para intercambios de comunicación. El cliente solicita al servidor autenticador que le otorgue acceso a un recurso o proceso. El servidor autenticador luego reta al cliente, y este responde al reto codificando su respuesta con una clave derivada de la contraseña. Esta clave codificada se compara frente a la respuesta almacenada en el servidor autenticador para validar la contraseña del usuario. Este WDigest almacena credenciales (en versiones de Windows hasta 8 y Windows Server 2012) o secretos, ambos como texto sin formato. Los adversarios pueden explotar WDigest para volcar estas credenciales y secretos.

En sistemas operativos Unix-like, proc filesystem almacena información útil sobre los procesos que se ejecutan actualmente y actúa como centro de control e información para kernel. Un atacante puede ejecutar un proceso con privilegios principales para desechar la memoria en tiempo real de otras aplicaciones y se puede extraer cualquier credencial almacenada como hash o texto sin formato.

Además, si el atacante logra obtener acceso al controlador del dominio, puede recuperar credenciales de repositorios adicionales, como NTDS y DCSync.

ManageEngine Log360, una solución integral para la SIEM, ofrece varios recursos para detectar y detener técnicas de ataque por volcado de credenciales. Esto incluye:

El volcado de credenciales está enumerado como una de las técnicas (ID: T1003) bajo la táctica Evaluación de credenciales en el marco MITRE ATT&CK. Log360 implementa este marco con una consola de respuesta ante eventos en tiempo real y un módulo de análisis de seguridad. La solución puede alertar al análisis de seguridad en tiempo real cuando sea que se intente un volcado de credenciales desde un registro de SAM, de syskey, servicios remotos y más.

Aunado a esto, la solución da mejor información sobre las actividades de volcado de credenciales al dar widgets de análisis de seguridad en tiempo real para:

Veamos ahora cómo Log360 da visibilidad a un intento de ataque con volcado de credenciales con su potente función de correlación.

Log360 da una lista de eventos que puede seleccionar para indicar el posible resultado de un ataque. Por ejemplo, una forma de realizar un ataque de volcado de credenciales es usar una herramienta como mimikatz.

Usted puede crear una correlación personalizada para identificar herramientas de cosecha de contraseñas y medios portátiles, así como eventos tales como implementación de archivos ejecutables y acceso remoto. Así, usted puede buscar actividades sospechosas en los perfiles administrativos para identificar cambios no autorizados. Usted puede configurar alertas con base en actividades, de forma que pueda detectar amenazas proactivamente.

Cuando el atacante no deja rastros, como cuando realiza un volcado de credenciales y las descifra fuera de línea, la detección de ataques basada en firmas no es la mejor defensa para detenerlo. En dichos casos, el análisis de comportamientos es útil para detectar y detener inmediatamente a los hackers antes de que de hecho hagan daño.

El módulo de UEBA basado en ML de Log360 detecta comportamientos sospechosos e inusuales de comportamiento en tiempo real. Para detectar con exactitud comportamientos maliciosos, este módulo está vinculado al sistema de gestión de riesgos integrado que valida toda anomalía y le asocia una puntuación de riesgo. Con esto, detectar el movimiento lateral de los atacantes a partir de actividades legítimas se hace más fácil.

Log360 le ayuda a monitorear el comportamiento de los usuarios e identificar anomalías. Por ejemplo, luego de que un atacante logre extraer las credenciales, pueden usarlas para moverse lateralmente en la red y acceder a archivos y carpetas. No obstante, Log360 entiende el comportamiento del usuario e identifica anomalías con base en las desviaciones con respecto a referencias preestablecidas.

Si un atacante trata de acceder a ciertos archivos o carpetas desde un departamento particular con las credenciales de una cuenta administrativa de un departamento distinto, Log360 reconoce esto y le permite a su administrador saber que este evento particular podría ser un posible ataque. Luego, usted puede usar el potente motor de búsqueda de la solución para examinar detalladamente los incidentes e identificar el impacto del ataque.

Con la función de UEBA en Log360, la solución puede identificar actividades maliciosas de usuarios que pueden asociarse con eventos de volcado de credenciales.

Digamos que un usuario inicia sesión muy poco después de varios intentos fallidos. El usuario accede a archivos desde un departamento distinto, copia ciertos archivos a una carpeta diferente. Podría tratarse de un posible atacante que ha obtenido acceso a la cuenta de un usuario. Log360 monitorea las actividades del usuario y alerta a los administradores de TI, quienes pueden investigar el incidente. La solución permite a los usuarios designar un flujo de trabajo personalizado para mitigar dichos incidentes al detener los procesos o cerrar la sesión del usuario desde la red.

ManageEngine Log360 es la solución integral para la SIEM que le permite combatir o mitigar proactivamente ataques de seguridad externos e internos al dar informes out-of-the-box y alertas en tiempo real de incidentes y eventos que suceden en su red.