Funciones FIM de Log360

Proteja los datos sensibles

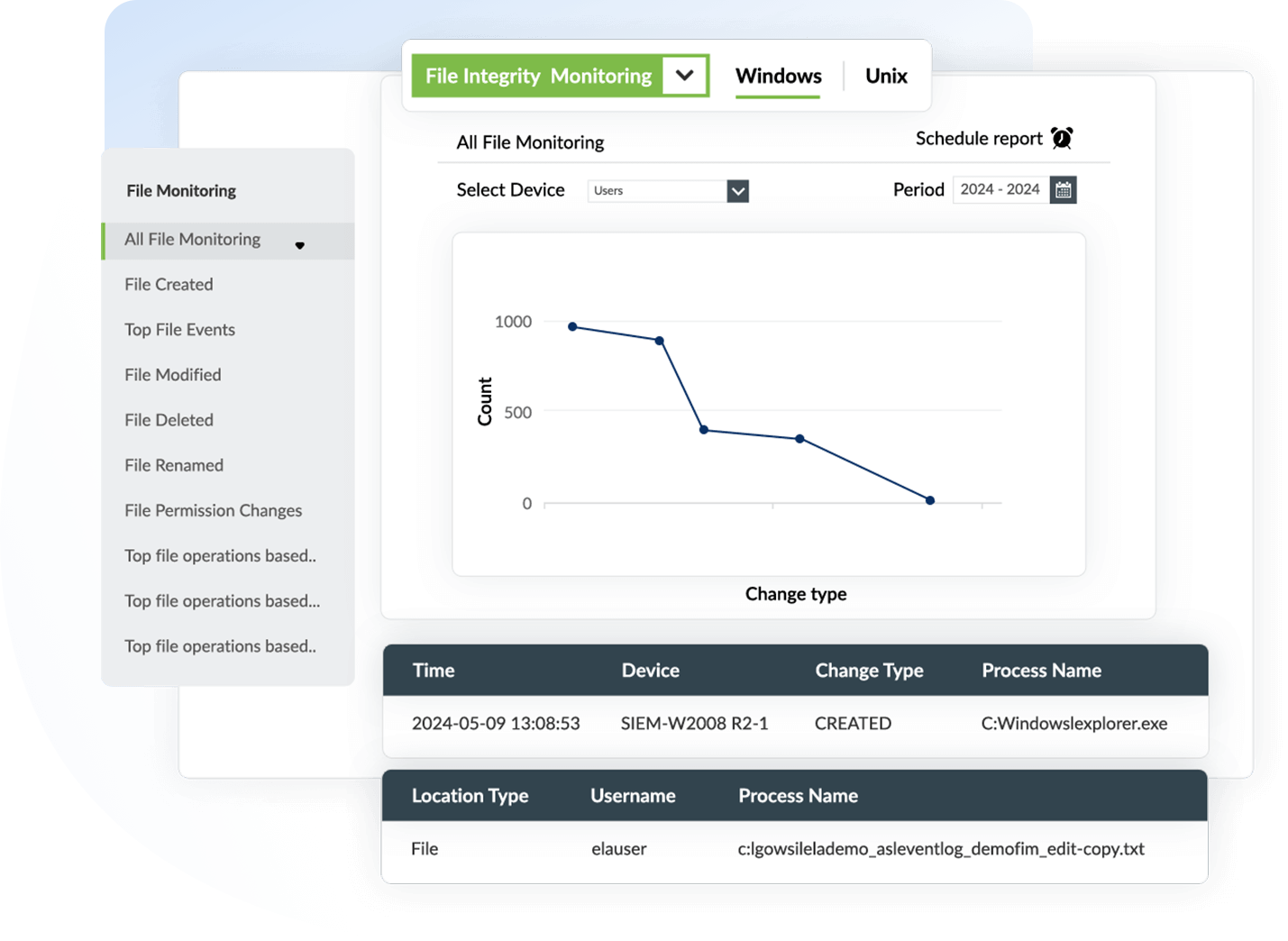

Log360, la solución SIEM unificada de ManageEngine que viene integrada con funciones DLP y CASB, ofrece un potente módulo FIM que ayuda a las organizaciones a cumplir sus objetivos de seguridad y cumplimiento. Audita exhaustivamente las actividades de archivos y carpetas para proporcionar información procesable.

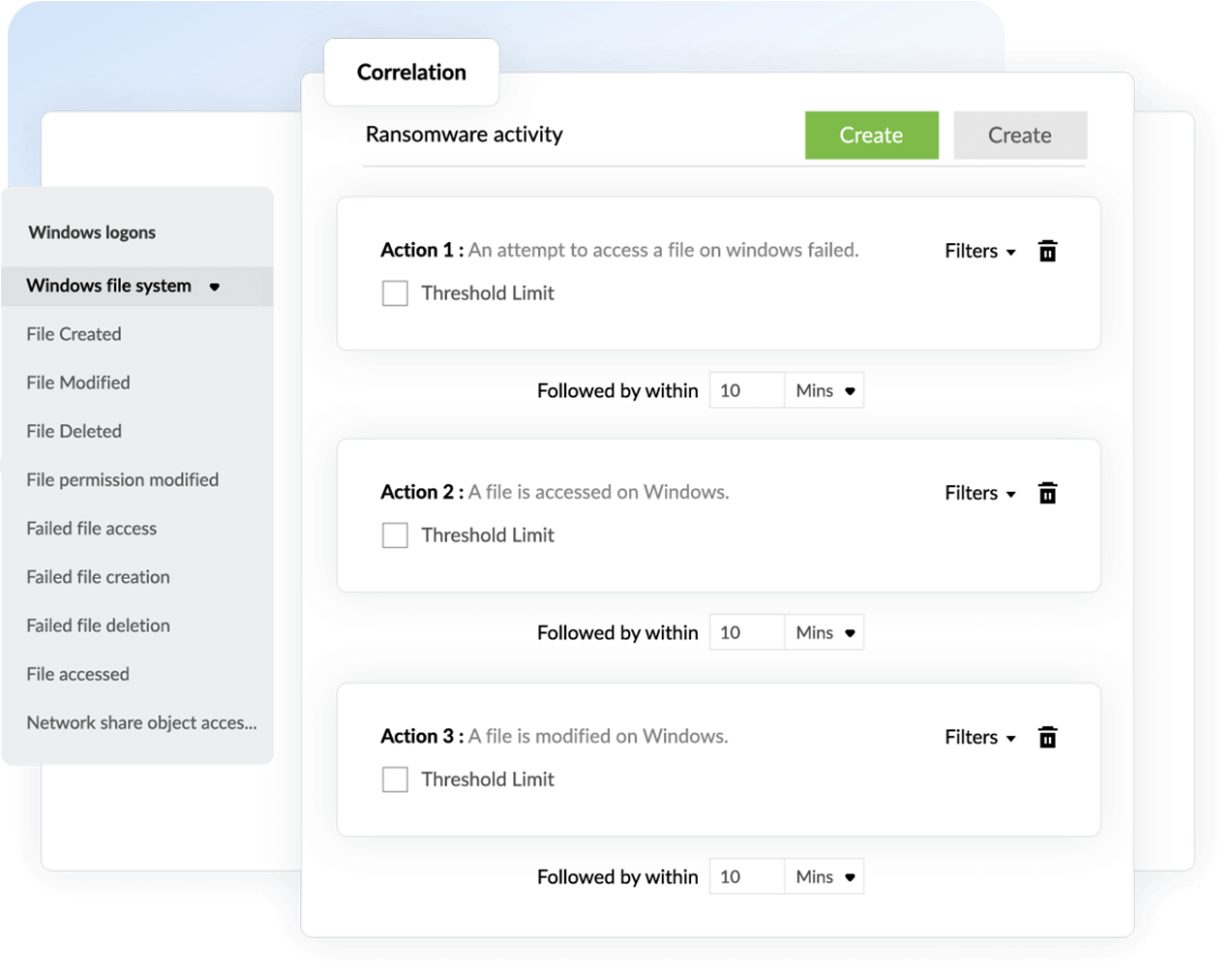

Detecte actividades inusuales con archivos

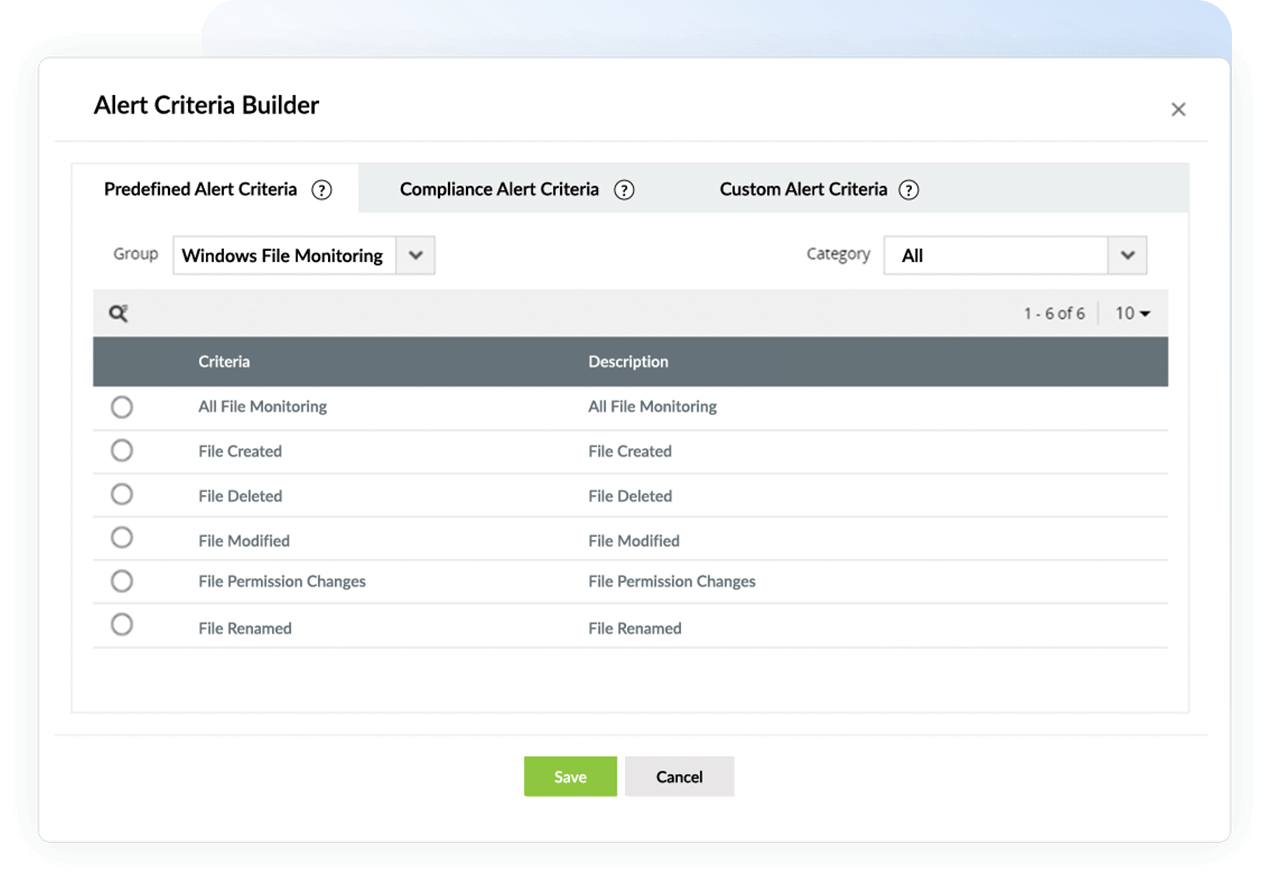

Log360 emplea tanto mecanismos basados en agentes como mecanismos sin agentes para FIM, lo que ofrece a los equipos de seguridad la flexibilidad de elegir su implementación en función de sus necesidades. Log360 genera informes para realizar un control de todos los accesos, creaciones, eliminaciones, modificaciones y cambios de permisos realizados en archivos y carpetas, y activa alertas por SMS o correo electrónico sobre acciones no autorizadas.

El módulo FIM de Log360 se complementa con su módulo integrado de análisis del comportamiento de los usuarios (UBA), que puede emitir alarmas de anomalías basadas en el recuento, la hora y el patrón de los eventos. UBA ayuda a los equipos de seguridad a detectar anomalías en el comportamiento de los usuarios para detectar amenazas que de otro modo podrían haber pasado desapercibidas.

Satisfaga el cumplimiento de normativas

Genere informes de cumplimiento predefinidos para varias políticas, incluidas PCI DSS, FISMA, HIPAA y el GDPR, al tiempo que obtiene detalles sobre varias operaciones de archivos según lo establecido.