- Hogar

- Capacidades de SIEM

- SOAR

- Gestión de incidentes

Gestión de incidentes SOAR con Log360

Reduzca el tiempo necesario para detectar y responder a los incidentes de seguridad mediante la consola de gestión de incidentes de Log360.

Mejore la resiliencia informática con la consola de gestión de incidentes de Log360

Según IBM, las organizaciones tardan un promedio de 184 días en detectar una violación de seguridad. Cuanto más tiempo se tarda en detectar y resolver un incidente de seguridad, más caro resulta para la organización. Para minimizar los efectos de un incidente de seguridad, es importante que una organización cuente con un proceso efectivo de gestión de incidentes. El sistema de gestión de incidentes de ManageEngine Log360 puede ayudar al equipo de seguridad de su organización a responder a las amenazas de seguridad informática de forma rápida y eficiente.

Detección de incidentes

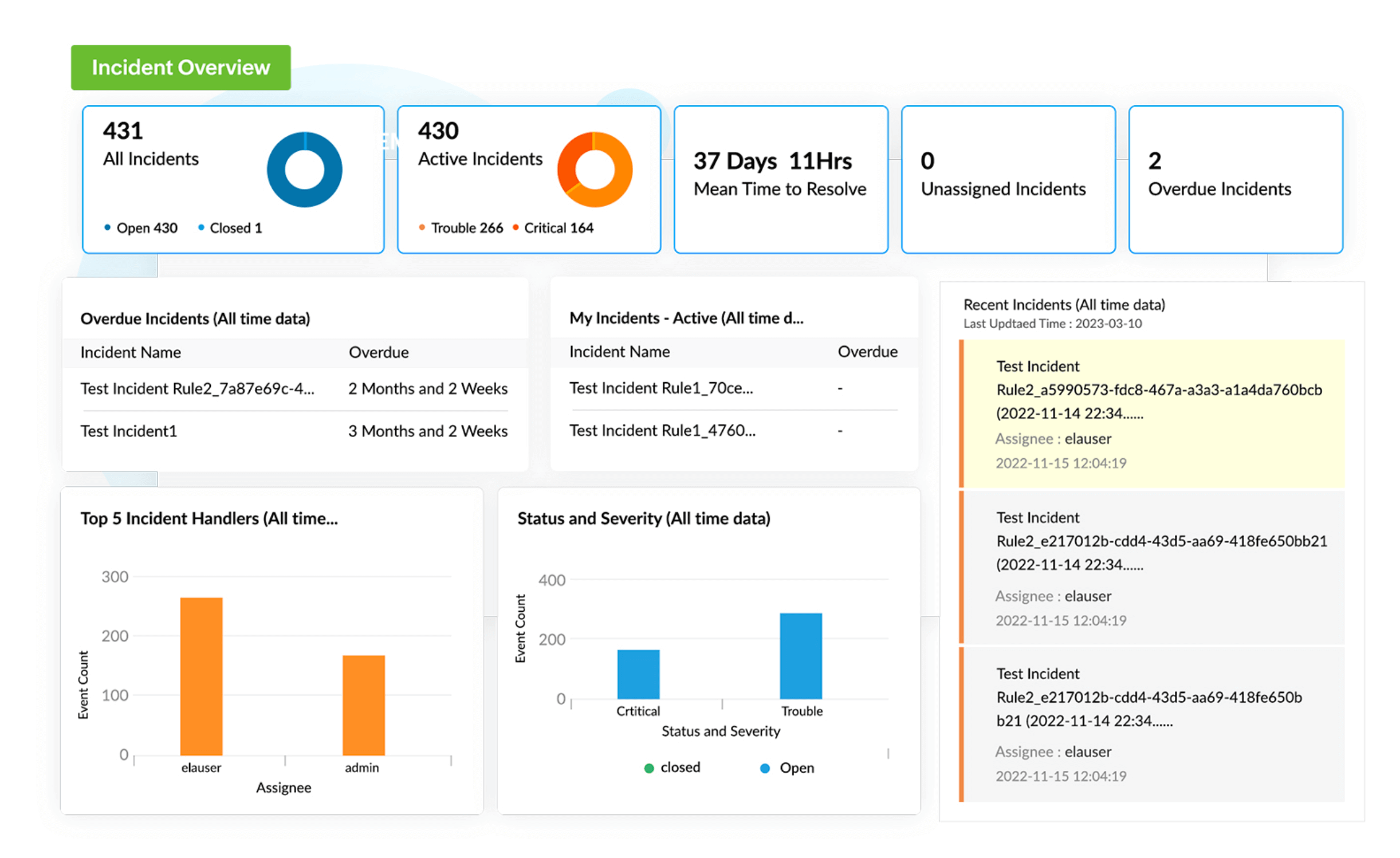

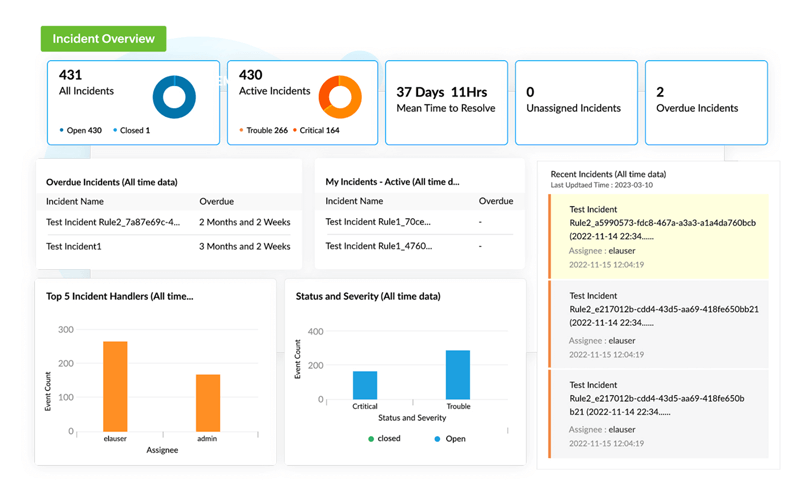

Refuerce su gestión de incidentes con el dashboard de resumen general específico de Log360 para la gestión de incidentes

El potente gestor de incidentes de Log360 permite a las empresas optimizar sus métricas SOC proporcionando un proceso de resolución de incidentes optimizado. Con la ayuda del dashboard de incidentes procesables, las empresas pueden realizar fácilmente un control de las métricas clave, como el tiempo medio de detección (MTTD), el tiempo medio de resolución (MTTR), etc. El dashboard también ofrece información sobre incidentes activos y no resueltos, incidentes recientes y críticos, lo que puede ayudarle a comprender la carga de trabajo de los analistas de seguridad. Con esta información, las empresas pueden clasificar y priorizar la resolución de incidentes para garantizar el funcionamiento óptimo de su SOC.

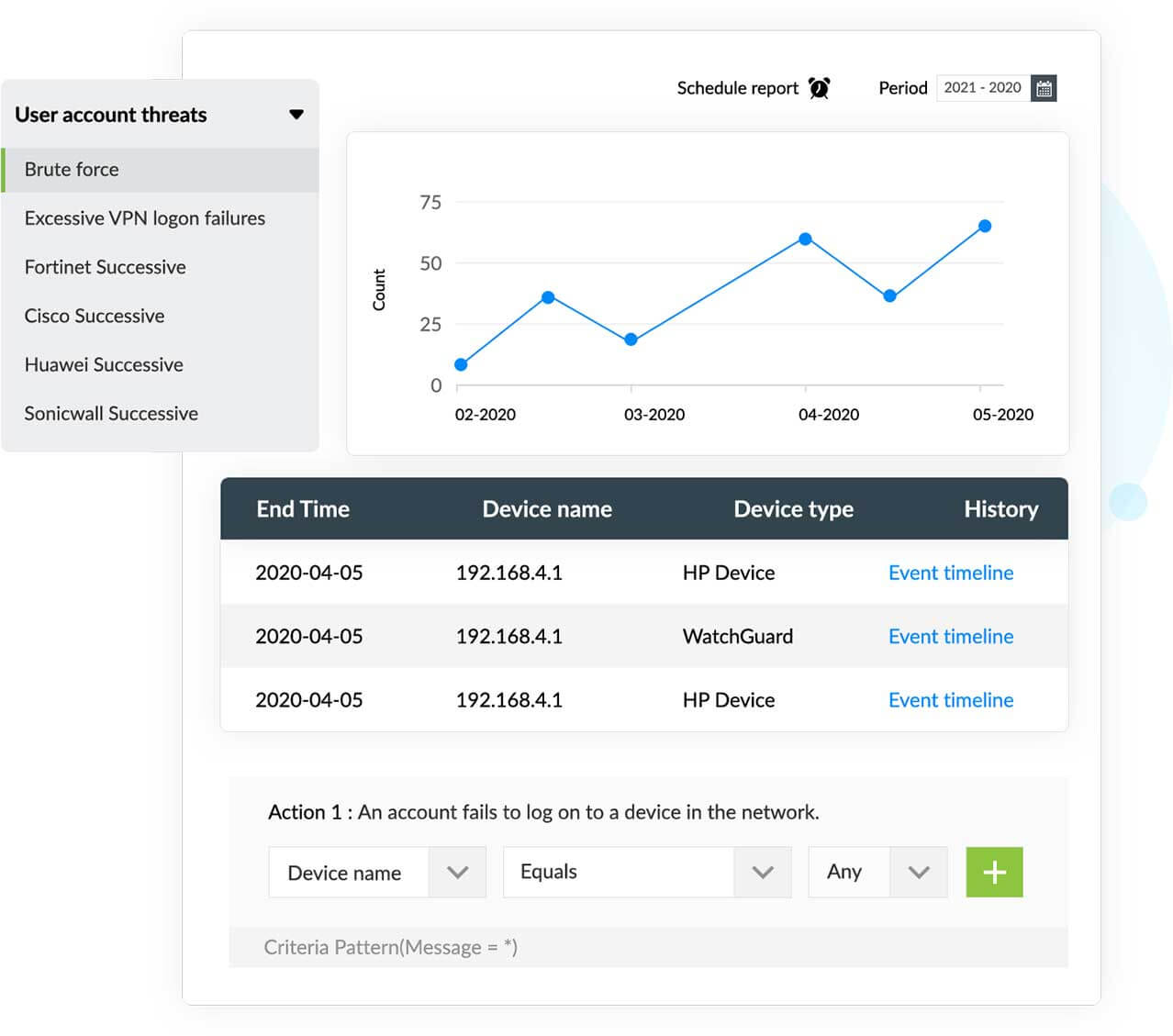

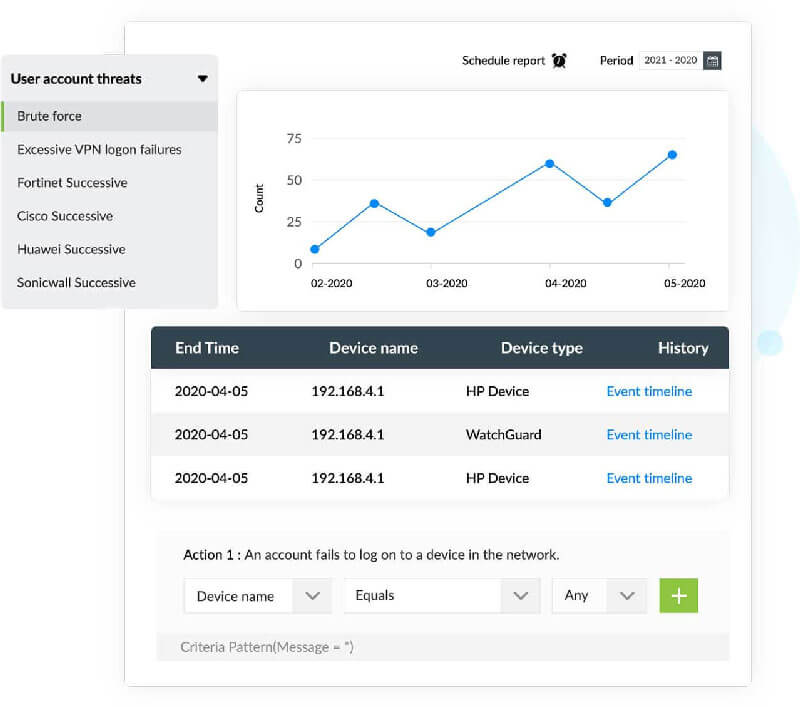

Motor de correlación de eventos basado en reglas

Correlacione los datos de log recopilados de fuentes heterogéneas para detectar patrones de ataque al instante mediante el motor de correlación de eventos en tiempo real de Log360.

- Reciba una notificación inmediata por correo electrónico/SMS cuando se produzca cualquier actividad sospechosa en la red.

- Incluye más de 30 reglas de correlación predefinidas que pueden ayudarle a detectar ataques cibernéticos comunes, como ataques de fuerza bruta, ataques de inyección SQL y posibles actividades de ransomware.

- Personalice las reglas existentes o cree reglas nuevas con el generador de reglas de correlación integrado.

- Obtenga información sobre distintos tipos de ataques mediante los informes predefinidos de correlación de eventos de Log360.

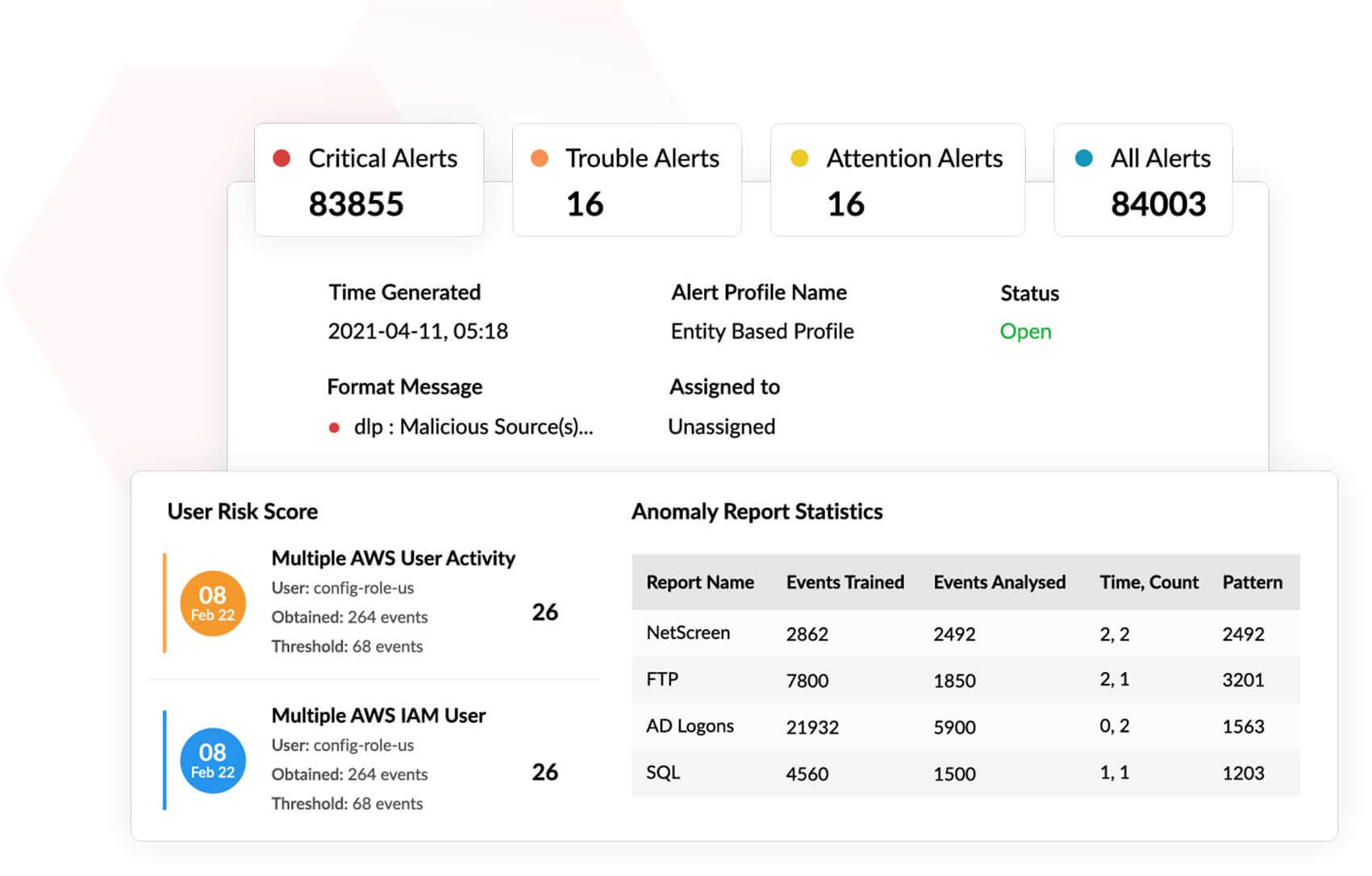

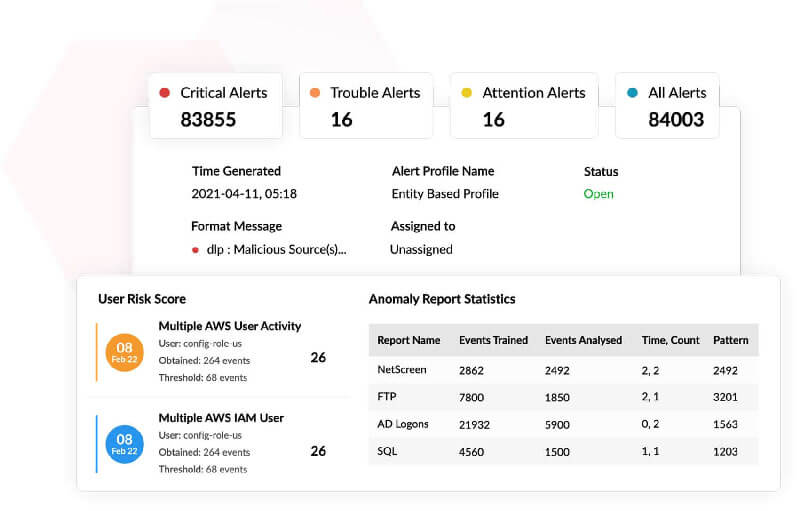

Análisis del comportamiento de usuarios y entidades (UEBA) basado en el machine learning

Gracias a algoritmos de machine learning, el módulo UEBA de Log360 puede detectar actividades anómalas en la red de su organización. Al crear una línea base de comportamiento normal, analiza los logs procedentes de diversas fuentes para detectar cualquier desviación del comportamiento esperado.

- Asigne puntuaciones de riesgo a cada usuario y entidad de la organización analizando su desviación de la línea de base.

- Basándose en las puntuaciones de riesgo, detecte y proteja a su organización de amenazas como los ataques internos, la exfiltración de datos y el compromiso de cuentas.

- Analice las actividades anómalas en toda su red mediante los informes de anomalías gráficos y exhaustivos de Log360 UEBA.

- Investigue actividades anómalas en dispositivos como bases de datos, routers, firewalls, servidores, estaciones de trabajo, etc.

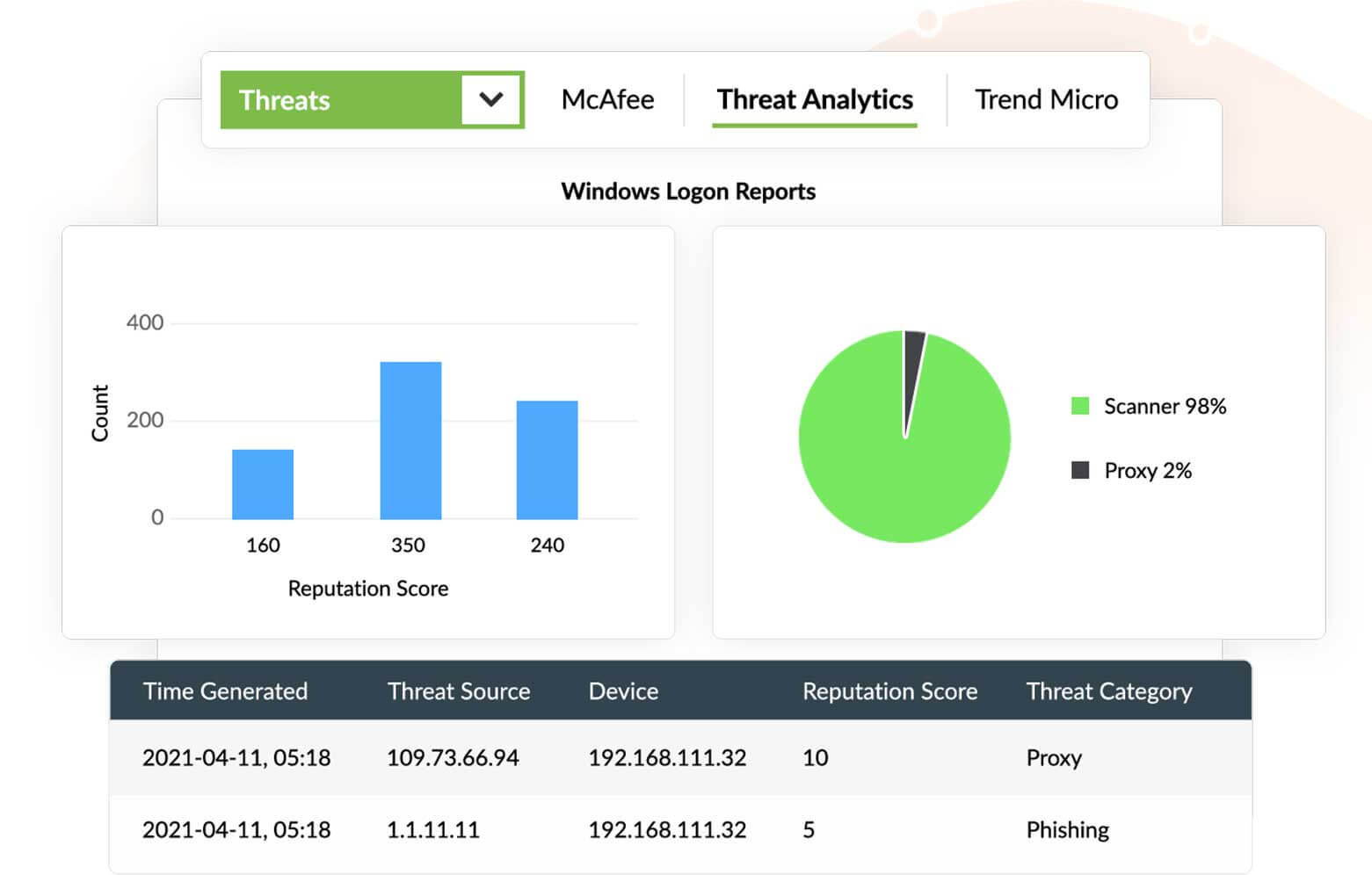

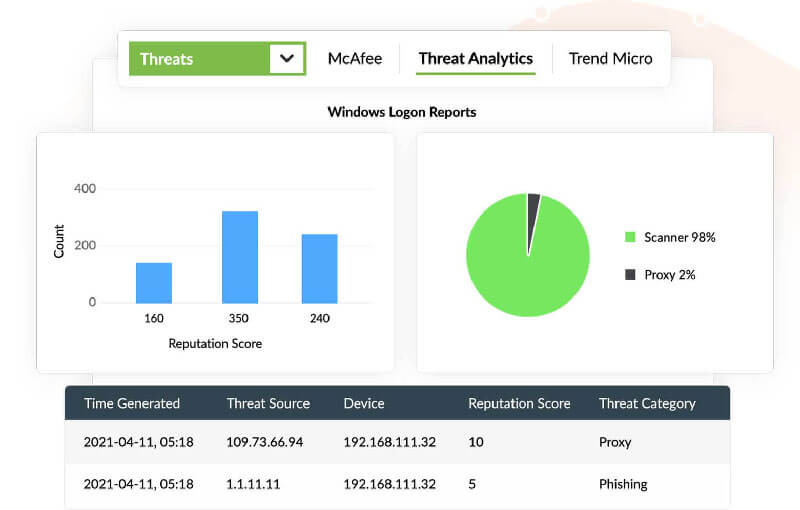

Aprovechar la inteligencia contra amenazas para

Detectar las fuentes maliciosas que interactúan con su red correlacionando los logs con los datos contra amenazas obtenidos de fuentes contra amenazas globales.

- Aproveche la información contra amenazas procedente de fuentes contra amenazas basadas en STIX/TAXII, como Hail A TAXII, AlienVault OTX, o añada fuentes contra amenazas personalizadas.

- Reciba notificaciones en tiempo real cuando se detecte tráfico desde y hacia direcciones IP incluidas en listas negras.

- Analice datos de proveedores populares, como FireEye, Symantec y Malwarebytes.

- Con el módulo de análisis avanzado contra amenazas, obtenga la ubicación desde la que se originó el ataque.

Respuesta a incidentes

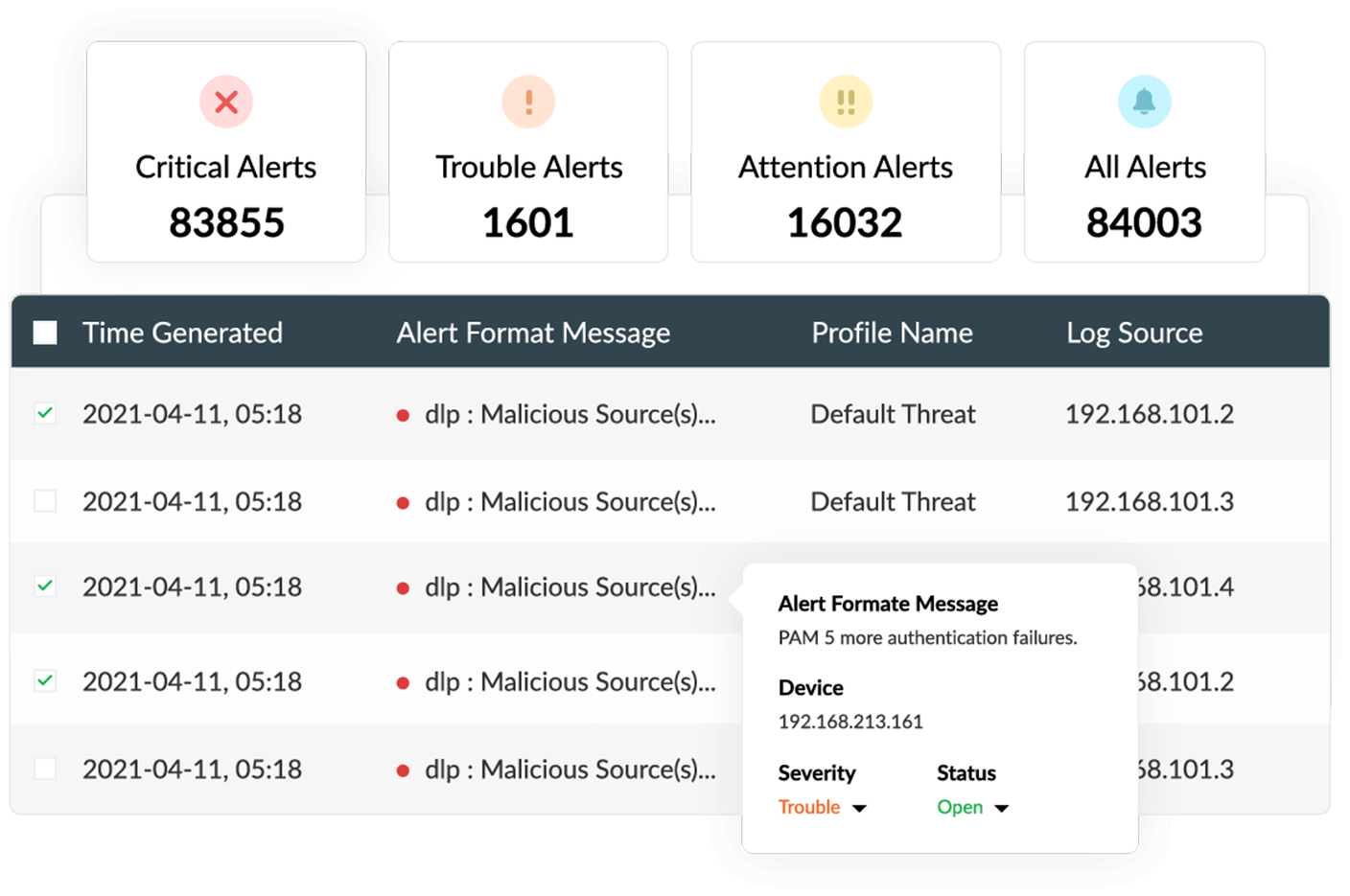

Sistema de alerta en tiempo real

Con Log360, reciba alertas en tiempo real cuando se detecte una amenaza para la seguridad en la red de su organización.

- Gracias a la clasificación de las alertas en tres niveles de gravedad (Atención, Problema y Crítico), usted podrá priorizar y remediar la amenaza en consecuencia.

- Incluye más de 1.000 criterios de alerta predefinidos que cubren una gran variedad de casos de uso de la seguridad. Usted también puede personalizar las alertas según sus necesidades.

- Usted puede establecer flujos de trabajo de respuesta a incidentes para que se ejecuten automáticamente cuando se active una alerta.

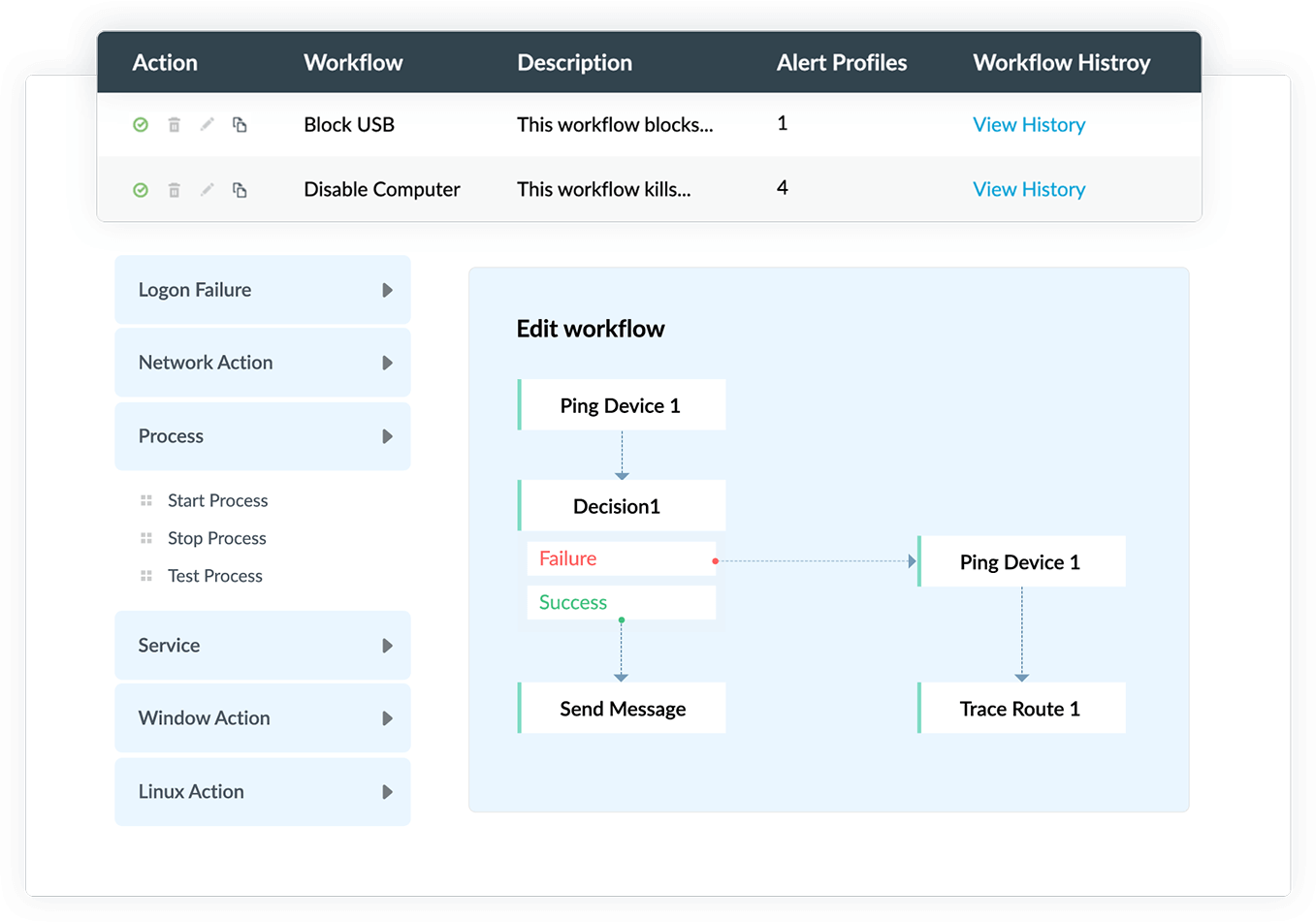

Flujos de trabajo automatizados para incidentes

Con Log360, usted puede responder inmediatamente a las amenazas críticas para la seguridad estableciendo flujos de trabajo de respuesta a incidentes. Se ejecutan automáticamente como acción de respuesta tras producirse un incidente de seguridad.

- Con múltiples flujos de trabajo integrados, usted puede desactivar cuentas de usuario comprometidas, terminar procesos y servicios que se ejecuten en dispositivos comprometidos, bloquear puertos USB, modificar reglas de firewall y mucho más.

- Con el generador de flujos de trabajo de Log360, usted puede crear y personalizar flujos de trabajo según sus necesidades fácilmente.

- También puede asociar flujos de trabajo a los perfiles de alerta para que se ejecuten en cuanto se genere una alerta.

- Con los flujos de trabajo automatizados, reduzca la fatiga de las alertas disminuyendo el tiempo necesario para responder a cada una de ellas.

5 razones para elegir Log360 para la gestión de incidentes

Detección de incidentes mediante la aplicación del marco MITRE ATT&CK

Utilizando el marco MITRE ATT&CK, Log360 puede ayudar a su equipo de seguridad a detectar las amenazas informáticas más recientes y avanzadas en la red de su organización.

Análisis cronológico intuitivo de los incidentes

Obtenga información valiosa sobre diversos eventos relacionados con la seguridad con dashboards intuitivos e informes gráficos que se actualizan al instante tras la recopilación de logs.

Análisis forense y de causa raíz con una consola de búsqueda fácil de usar

Simplifique el análisis forense con el potente motor de búsqueda de logs de Log360. Analice logs sin procesar y formateados, y genere informes forenses para encontrar la causa raíz de un incidente de seguridad.

Sistema de generación de tickets automatizado e integrado

Resuelva incidentes de seguridad con facilidad asignando tickets a los administradores de seguridad de forma automática mediante la herramienta de generación de tickets integrada en Log360.

Integración con herramientas ITSM de terceros para la gestión centralizada de incidentes

Integre con herramientas externas de generación de tickets, como Jira Service Desk, Zendesk, ServiceNow, ManageEngine ServiceDesk Plus, Kayako o BMC Remedy Service Desk para gestionar los incidentes de forma efectiva.