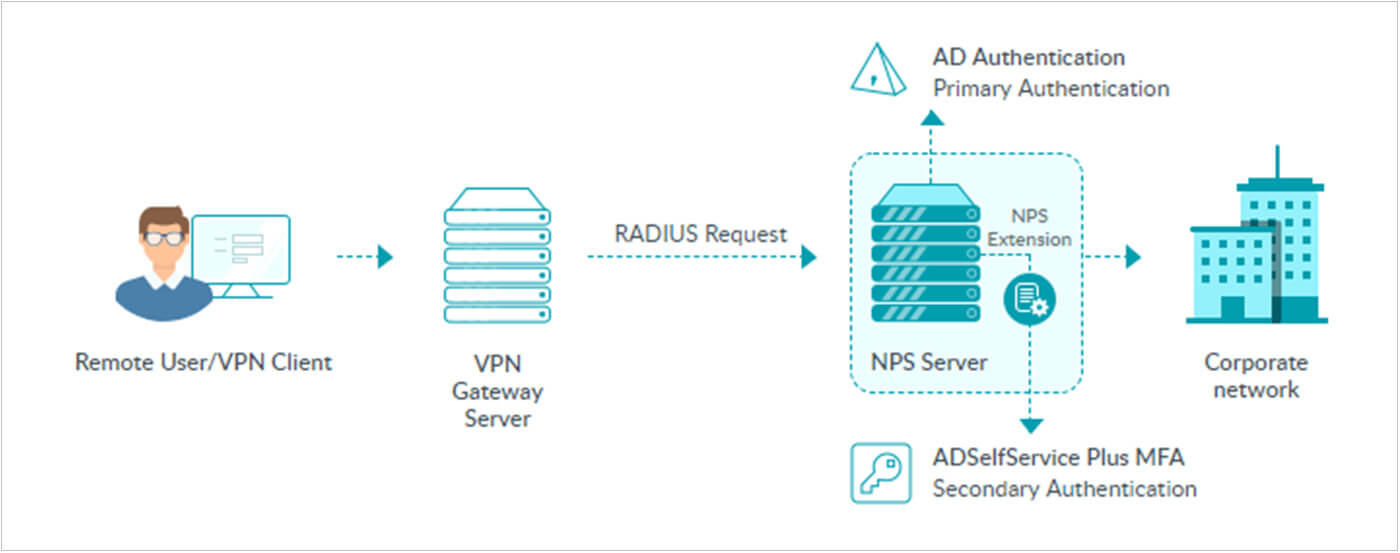

Cómo funciona la MFA para VPN de ADSelfService Plus

ADSelfService Plus utiliza el protocolo RADIUS y sus funciones de solicitud-respuesta y desafío-respuesta para implementar la autenticación multifactor para los inicios de sesión en VPN. Así es como funciona la autenticación de dos factores OpenVPN a través de ADSelfService Plus: