Software de gestión de vulnerabilidades basado en riesgos

La gestión de vulnerabilidades basada en el riesgo implica una respuesta de clasificación a las vulnerabilidades que están a punto de ser explotadas y que podrían tener consecuencias drásticas si se explotan. En este artículo se detallan los factores de riesgo clave que deben tenerse en cuenta a la hora de priorizar las vulnerabilidades, así como otras consideraciones que garantizan el éxito de la gestión de vulnerabilidades basada en el riesgo.

A continuación hablaremos de:

- ¿Qué es la gestión de vulnerabilidades basada en el riesgo?

- La necesidad de una gestión de la vulnerabilidad basada en el riesgo

- Las cuatro consideraciones principales para una buena gestión de la vulnerabilidad basada en el riesgo

- Los principales factores de riesgo que deben tenerse en cuenta desde la perspectiva de los atacantes

- La gestión de vulnerabilidades basada en el riesgo de ManageEngine

¿Qué es la gestión de vulnerabilidades basada en el riesgo?

La gestión de vulnerabilidades basada en el riesgo es el proceso de reducir el riesgo al que se enfrenta su red mediante la evaluación constante de las vulnerabilidades en función de diversos factores de riesgo y la priorización de la respuesta a las vulnerabilidades más críticas, que pueden explotarse de forma inminente y tienen un gran impacto.

La necesidad de una gestión de la vulnerabilidad basada en el riesgo

Un problema común de la gestión de vulnerabilidades para las organizaciones de todos los tamaños es que hay demasiadas vulnerabilidades que corregir; de hecho, solo en 2020 se reveló la inmensa cantidad de 17.447 nuevas vulnerabilidades de seguridad. Con la aparición de una nueva vulnerabilidad cada seis minutos y los atacantes desarrollando rápidamente exploits basados en divulgaciones públicas, las organizaciones necesitan ser rápidas en su corrección. Pero hay demasiadas vulnerabilidades y muy poco tiempo para abordarlas todas.

Incluso si puede permitirse aumentar considerablemente la proporción de administradores de sistemas, no es realista tener todos los equipos Windows actualizados con los últimos parches al día siguiente del martes de parches: la aplicación de parches en sí misma puede llevar un tiempo considerable, dependiendo del número de sistemas, el número de aplicaciones, el tipo de recursos que haya que parchear, la capacidad de gestión de la carga de la herramienta de aplicación de parches, la ventana de aplicación de parches de la organización y el proceso de pruebas asociado a la aplicación de parches. Además, las ventanas de aplicación de parches a los servidores son demasiado estrechas, y hay que tener sumo cuidado al aplicar parches a los servidores: un error podría causar un tiempo de inactividad prolongado y la interrupción de las actividades empresariales en curso.

Pero aquí está el truco: no todas las vulnerabilidades plantean el mismo riesgo. Dado que los actores de amenazas saben lo que funciona y lo que no, tienden a explotar sólo un pequeño subconjunto de vulnerabilidades; teniendo esto en cuenta, tiene sentido cambiar su enfoque de cuántas vulnerabilidades tiene a qué vulnerabilidades plantean un riesgo inminente. Esto exige un enfoque de la gestión de la vulnerabilidad basado en el riesgo. A diferencia de la gestión de vulnerabilidades tradicional, la gestión de vulnerabilidades basada en el riesgo va más allá del mero descubrimiento de vulnerabilidades y le permite priorizar las más graves.

¿Cuáles son las cuatro consideraciones principales para una buena gestión de la vulnerabilidad basada en el riesgo?

El éxito de una gestión de vulnerabilidades basada en el riesgo depende de la precisión con que se identifique el riesgo de vulnerabilidades y de la rapidez y efectividad con que se pueda responder a esos problemas. A continuación se exponen cuatro consideraciones fundamentales para lograr el éxito con la gestión de vulnerabilidades basada en el riesgo.

- El análisis mensual o trimestral para el cumplimiento de la normativa no es suficiente, ya que los análisis poco frecuentes pueden introducir puntos ciegos. Sus endpoints, estén donde estén, deben monitorearse continuamente para detectar vulnerabilidades conocidas y emergentes. Al fin y al cabo, no se puede proteger lo que no se ve.

- Amplíe su ámbito de cobertura más allá de las vulnerabilidades. Si las vulnerabilidades son la puerta de entrada, los errores de configuración y otras brechas de seguridad preparan el camino para el movimiento lateral dentro de la red.

- Comprenda el riesgo real de las vulnerabilidades. Realizar una evaluación de vulnerabilidades que se base únicamente en las puntuaciones CVSS es limitado. Para que la gestión de vulnerabilidades basada en el riesgo dé sus frutos, las organizaciones deben utilizar múltiples factores de riesgo junto con las puntuaciones CVSS para comprender su explotabilidad e impacto, y priorizar la respuesta. En la siguiente sección se detallan los factores de riesgo clave que deben tenerse en cuenta a la hora de priorizar las vulnerabilidades.

- Todo es inútil si no se corrigen a tiempo las vulnerabilidades prioritarias. Tradicionalmente, las organizaciones emplean herramientas dedicadas para la gestión de parches y vulnerabilidades operadas por diferentes equipos; esto da lugar a un flujo de trabajo aislado e ineficiente, y hace que el proceso de corrección de riesgos sea lento y complejo. Una solución integrada de gestión de parches y vulnerabilidades proporciona a todos los equipos que trabajan en una tarea una visibilidad unificada y un mejor control desde la detección hasta el cierre, todo desde una ubicación central. Esto también elimina la necesidad de análisis redundantes, ya que un solo análisis obtendrá toda la información sobre vulnerabilidades y parches y la correlacionará automáticamente, ayudando a lograr una reparación directa y rápida.

¿Cuáles son los principales factores de riesgo que deben tenerse en cuenta desde la perspectiva de los atacantes?

Las puntuaciones CVSS tienen sus propias limitaciones en términos de predicción de riesgos. De las 1.081 vulnerabilidades y exposiciones comunes (CVE) publicadas por Microsoft en 2020, 1.062 de ellas tenían una calificación de gravedad de siete o superior. Sin embargo, sólo una pequeña parte de esas vulnerabilidades se utilizaron realmente en exploits y, por el contrario, a menudo se descubrió que vulnerabilidades con puntuaciones más bajas eran ampliamente explotadas. Consulte nuestro blog para saber por qué.

Mientras tanto, es una pérdida de tiempo y recursos centrarse en vulnerabilidades con puntuaciones CVSS altas pero con poco o ningún riesgo. Desde la perspectiva de un atacante, los factores que hacen más probable la explotación incluyen:

- La disponibilidad pública de la prueba de concepto de una vulnerabilidad y la viabilidad técnica de un exploit.

- El tipo de impacto que pueden desencadenar tras su explotación, preferiblemente la ejecución remota de código.

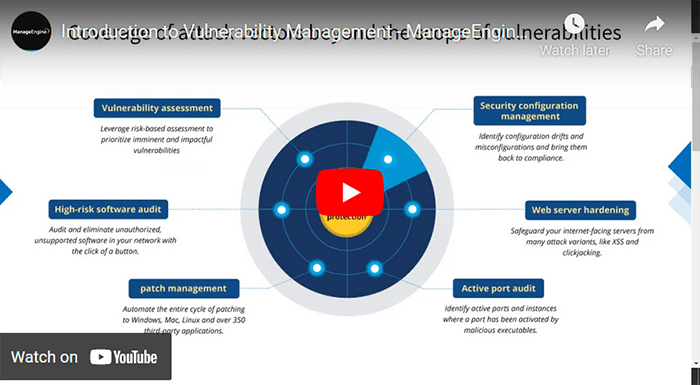

Software de gestión de vulnerabilidades basada en el riesgo de ManageEngine

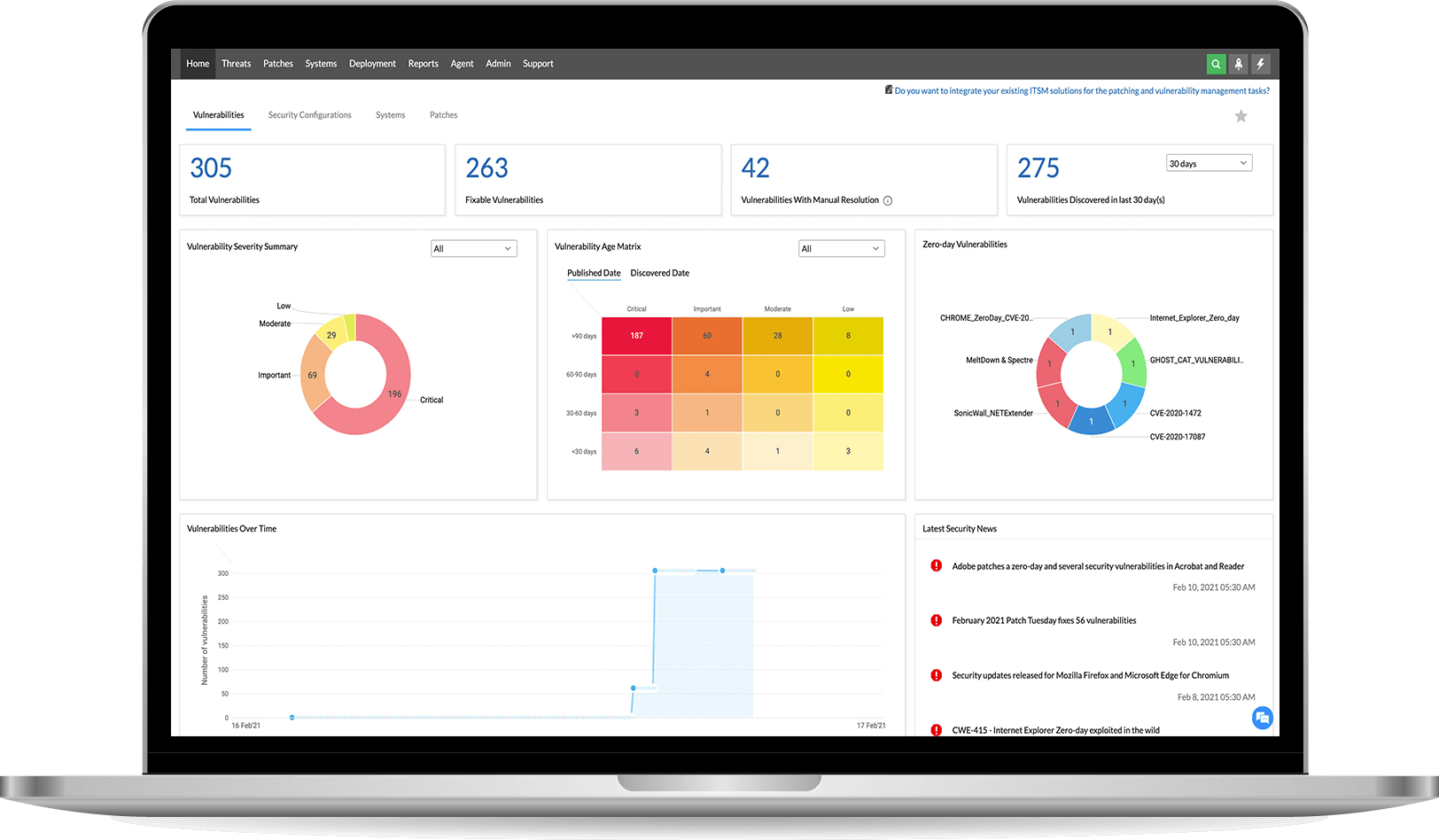

ManageEngine Vulnerability Manager Plus es una solución de gestión de amenazas y vulnerabilidades basada en la priorización con parches integrados, que ofrece una cobertura completa, visibilidad continua, evaluación basada en el riesgo y corrección integrada de vulnerabilidades y de errores de configuraciones.

Análisis continuo

Analice continuamente todos sus endpoints, ya estén en la oficina local, en una zona desmilitarizada (DMZ) o ubicados remotamente. Los datos de análisis recopilados a través de múltiples endpoints se consolidan en una consola web para su gestión centralizada y se representan con un contexto significativo, lo que se traduce en resultados fiables y oportunos.

Cobertura total

Detecte vulnerabilidades del sistema operativo y de terceros en sistemas, servidores, equipos virtuales y laptops, así como en servidores web y servidores de bases de datos. Amplíe su visibilidad más allá de las vulnerabilidades y controle los errores de configuración, el software de riesgo, los puertos activos y mucho más para garantizar que ninguna amenaza pase desapercibida.

Evaluación basada en el riesgo

Visualice, analice y priorice su respuesta a vulnerabilidades explotables y de impacto en función de:

- Puntuaciones CVSS e índices de gravedad.

- La disponibilidad de exploits.

- Una fuente de noticias de seguridad que se actualiza continuamente con artículos sobre vulnerabilidades que los atacantes están discutiendo, experimentando o utilizando, y los exploits actuales que circulan en la red libremente.

- Antigüedad de la vulnerabilidad.

- Recuento de activos afectados.

- Una vista detallada de los activos que muestra si tienen instalados servidores web, bases de datos o sistemas de gestión de contenidos, junto con las vulnerabilidades de esas instalaciones.

- Tipo de impacto de CVE.

- Disponibilidad de parches.

- Una vista dedicada para localizar rápidamente las vulnerabilidades de día cero y las divulgadas públicamente.

Conozca en detalle cómo estos factores de riesgo ayudan a priorizar efectivamente las vulnerabilidades.

Corrección integrada

Gracias al módulo de aplicación de parches integrado, que correlaciona automáticamente los parches con las vulnerabilidades correspondientes, puede aplicar directamente correcciones rápidas a las vulnerabilidades de alto riesgo. Como medida adicional para mitigar el riesgo, puede implementar configuraciones seguras en lugar de configuraciones erróneas y desinstalar software de alto riesgo directamente desde la consola web.

Respuesta de clasificación a las vulnerabilidades de alto riesgo y aplicación automatizada de parches al resto.

Más recursos relacionados con la gestión de vulnerabilidades basada en el riesgo