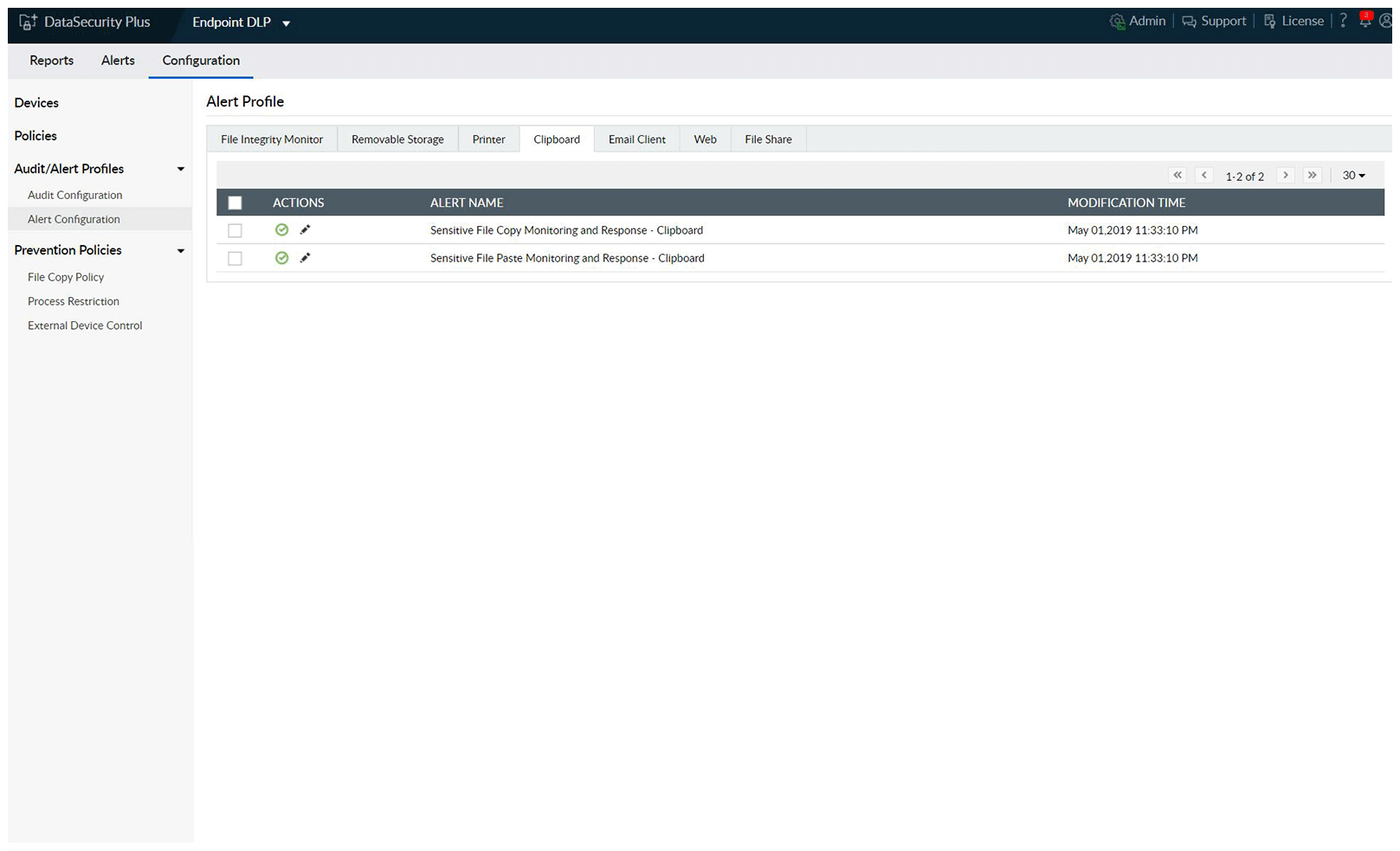

Bewaak en beheer het gebruik van USB's, e-mails, printers, klemborden en meer in heel uw organisatie.

Versnel de detectie van incidenten met meerdere vooraf gedefinieerde beleidsregels voor DLP-beveiliging die helpt bij het reageren op onbevoegde gegevensbeweging, malware-inbreuken, en meer.

Stop beveiligingsincidenten voordat ze optreden door het blokkeren van ongewenste bestandskopieën, het voorkomen dat risicovolle uitvoerbare bestanden worden uitgevoerd en meer.

1. Verbeterd gegevensbeheer: Bewaak en beheer het gebruik van USB's, e-mails, printers, klemborden en meer in heel uw organisatie.

2. Vooraf geconfigureerde beveiliging: Versnel de detectie van incidenten met meerdere vooraf gedefinieerde beleidsregels voor DLP-beveiliging die helpt bij het reageren op onbevoegde gegevensbeweging, malware-inbreuken, en meer.

3. Preventiestrategieën gebruiken: Stop beveiligingsincidenten voordat ze optreden door het blokkeren van ongewenste bestandskopieën, het voorkomen dat risicovolle uitvoerbare bestanden worden uitgevoerd en meer.

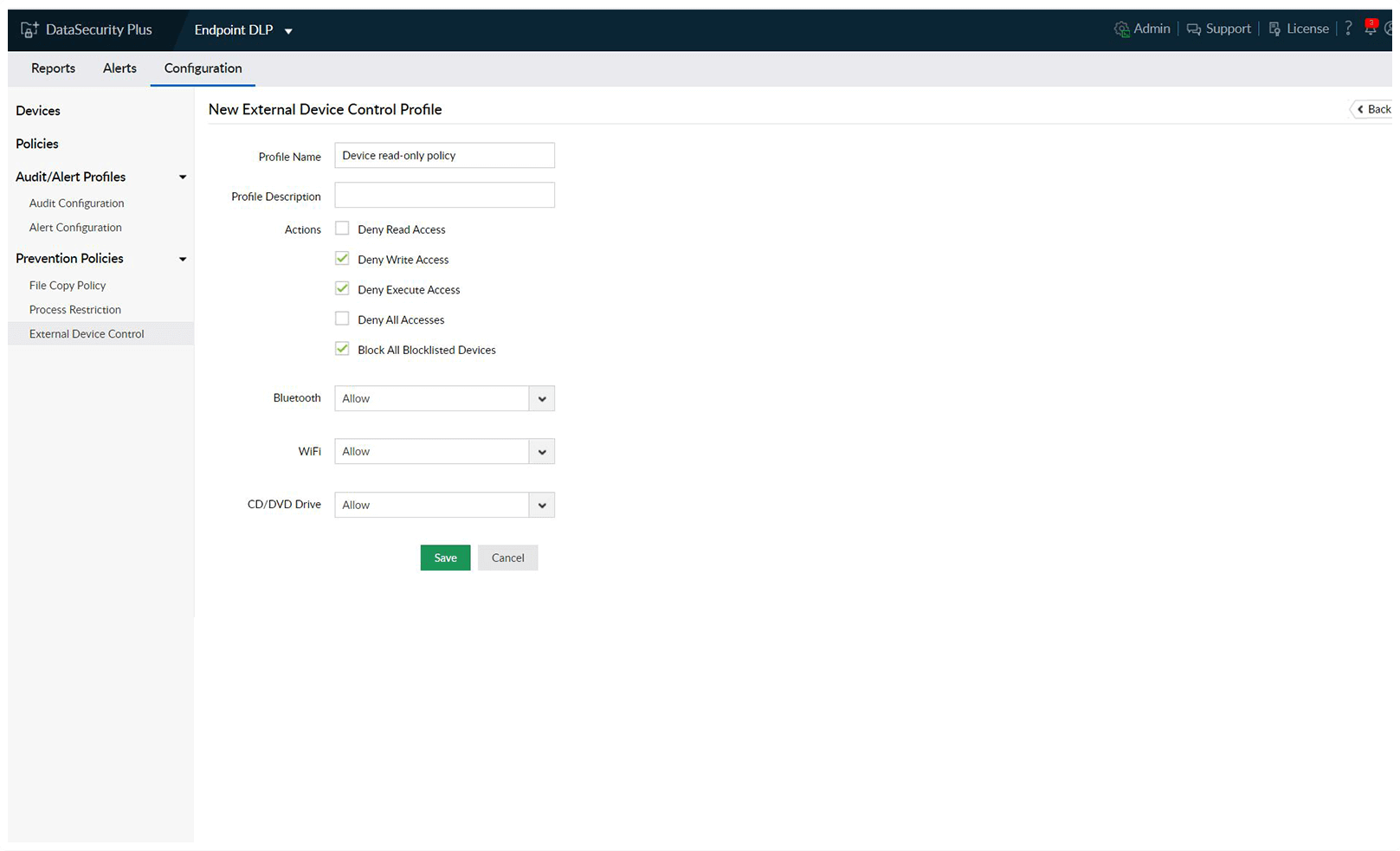

U kunt de capaciteiten van externe opslagapparaten, zoals het lezen, schrijven en uitvoeren van toegang, granulair beheren en beperken.

Bepaal welke groepen toegang kunnen krijgen tot meerdere eindpuntapparaten, inclusief wifi-routers, Bluetooth-adapters, cd-/dvd-stations, diskettestations en meer.

Maak blokkeerlijsten om het gebruik van verdachte en niet-gescreende apparaten te verbieden op al uw eindpunten.

1. USB-gebruik beheren: U kunt de capaciteiten van externe opslagapparaten, zoals het lezen, schrijven en uitvoeren van toegang, granulair beheren en beperken.

2. Eindpuntapparaten beheren: Bepaal welke groepen toegang kunnen krijgen tot meerdere eindpuntapparaten, inclusief wifi-routers, Bluetooth-adapters, cd-/dvd-stations, diskettestations en meer.

3. Apparaten in blokkeerlijst beperken: Maak blokkeerlijsten om het gebruik van verdachte en niet-gescreende apparaten te verbieden op al uw eindpunten.

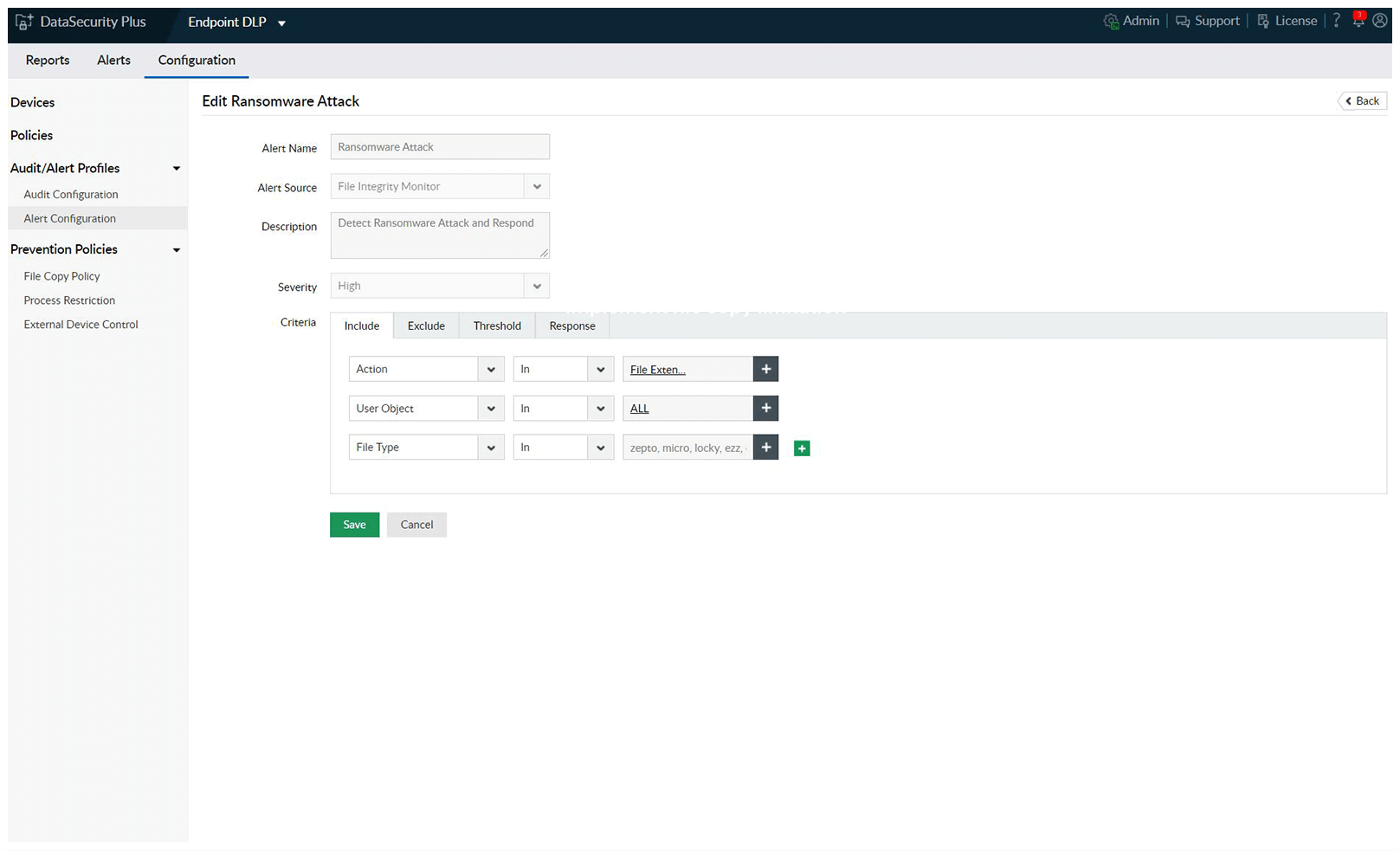

Beoordeel en behandel kritieke inbreuken op het beleid met de hulp van aangepaste scripts of standaard herstelopties voor het verwijderen en in quarantaine plaatsen van bestanden.

Detecteer ransomware-infecties op alle lokale systemen en start aangepaste scripts om het geïnfecteerde systeem uit te schakelen, besmette apparaten los te koppelen van het netwerk en meer.

1. Bedreigingsbeheer activeren: Beoordeel en behandel kritieke inbreuken op het beleid met de hulp van aangepaste scripts of standaard herstelopties voor het verwijderen en in quarantaine plaatsen van bestanden.

2. Bedwingen van ransomware-aanvallen: Detecteer ransomware-infecties op alle lokale systemen en start aangepaste scripts om het geïnfecteerde systeem uit te schakelen, besmette apparaten los te koppelen van het netwerk en meer.

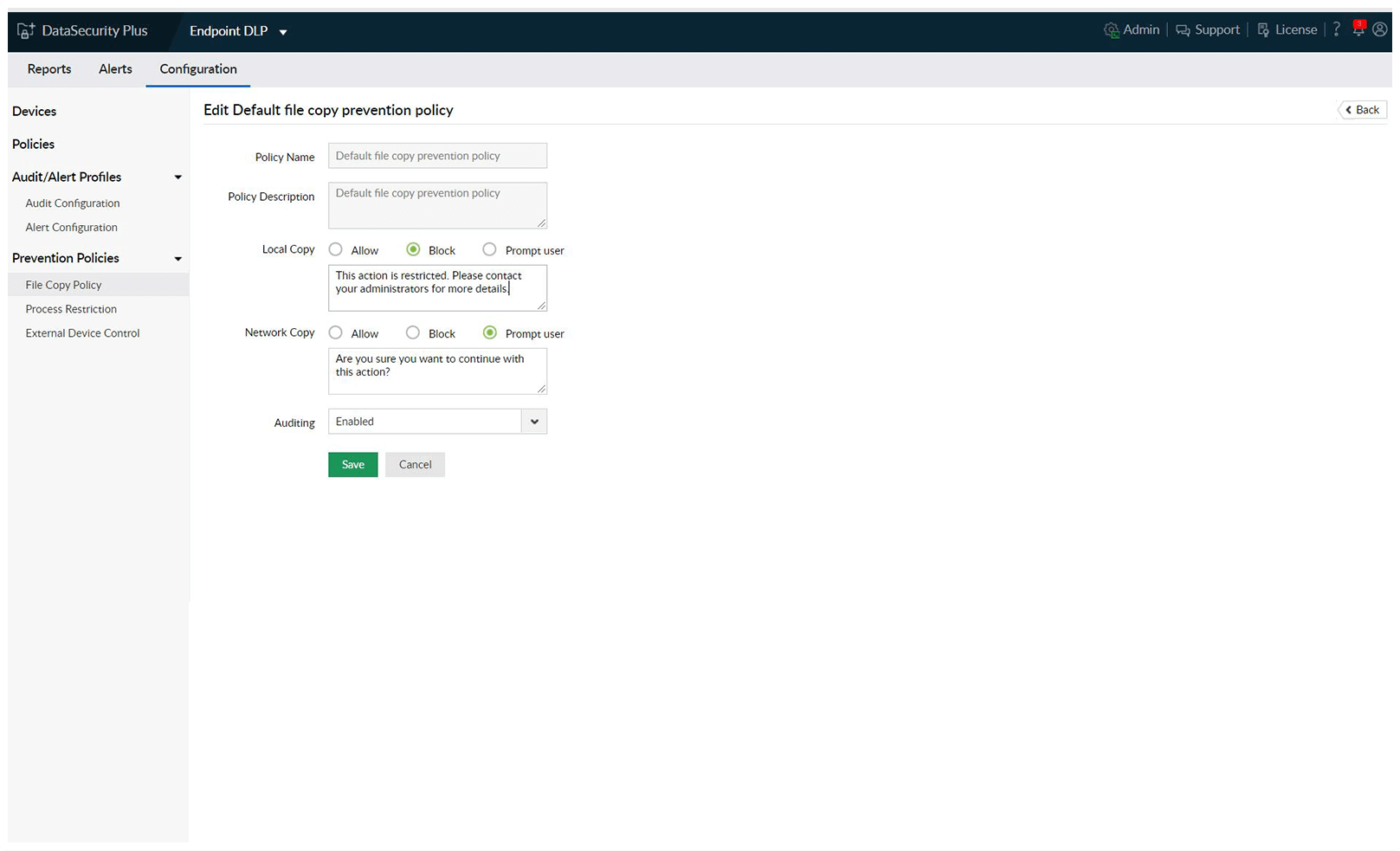

Volg de bewegingen van uiterst vertrouwelijke bestanden en configureer beleidslijnen om de bestandskopie-activiteiten zowel lokaal als in het netwerk te beperken.

Duid nauwgezet alle bewegingen van het bestand aan met beperkte classificatietags via verwisselbare media-apparaten, e-mail, printer en meer.

1. Beperking bestandskopie implementeren: Volg de bewegingen van uiterst vertrouwelijke bestanden en configureer beleidslijnen om de bestandskopie-activiteiten zowel lokaal als in het netwerk te beperken.

2. Richt u op wat het belangrijkst is: Duid nauwgezet alle bewegingen van het bestand aan met beperkte classificatietags via verwisselbare media-apparaten, e-mail, printer en meer.

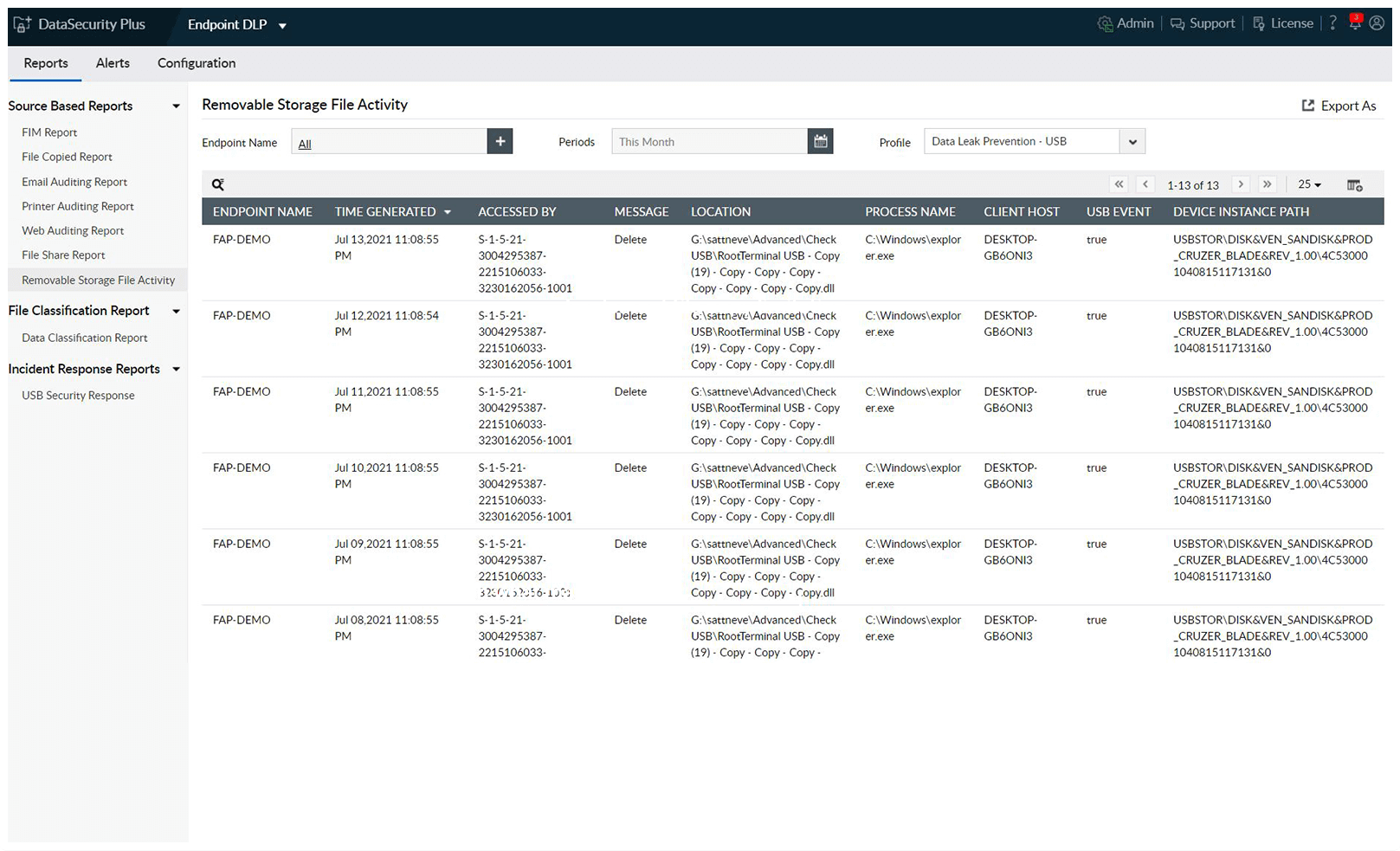

Verkrijg een grondige zichtbaarheid op alle eindpuntactiviteiten, met inbegrip van het gebruik van verwisselbare apparaten, printers, e-mails en meer met details van wie wat, wanneer en waar deed.

Identificeer de bron, hostnaam en tijdstip van alle bestandskopiegebeurtenissen en voer forensische analyse uit zoals en wanneer nodig.

1. Inzichten in één oogopslag: Verkrijg een grondige zichtbaarheid op alle eindpuntactiviteiten, met inbegrip van het gebruik van verwisselbare apparaten, printers, e-mails en meer met details van wie wat, wanneer en waar deed.

2. Forensisch onderzoek gemakkelijker gemaakt: Identificeer de bron, hostnaam en tijdstip van alle bestandskopiegebeurtenissen en voer forensische analyse uit zoals en wanneer nodig.

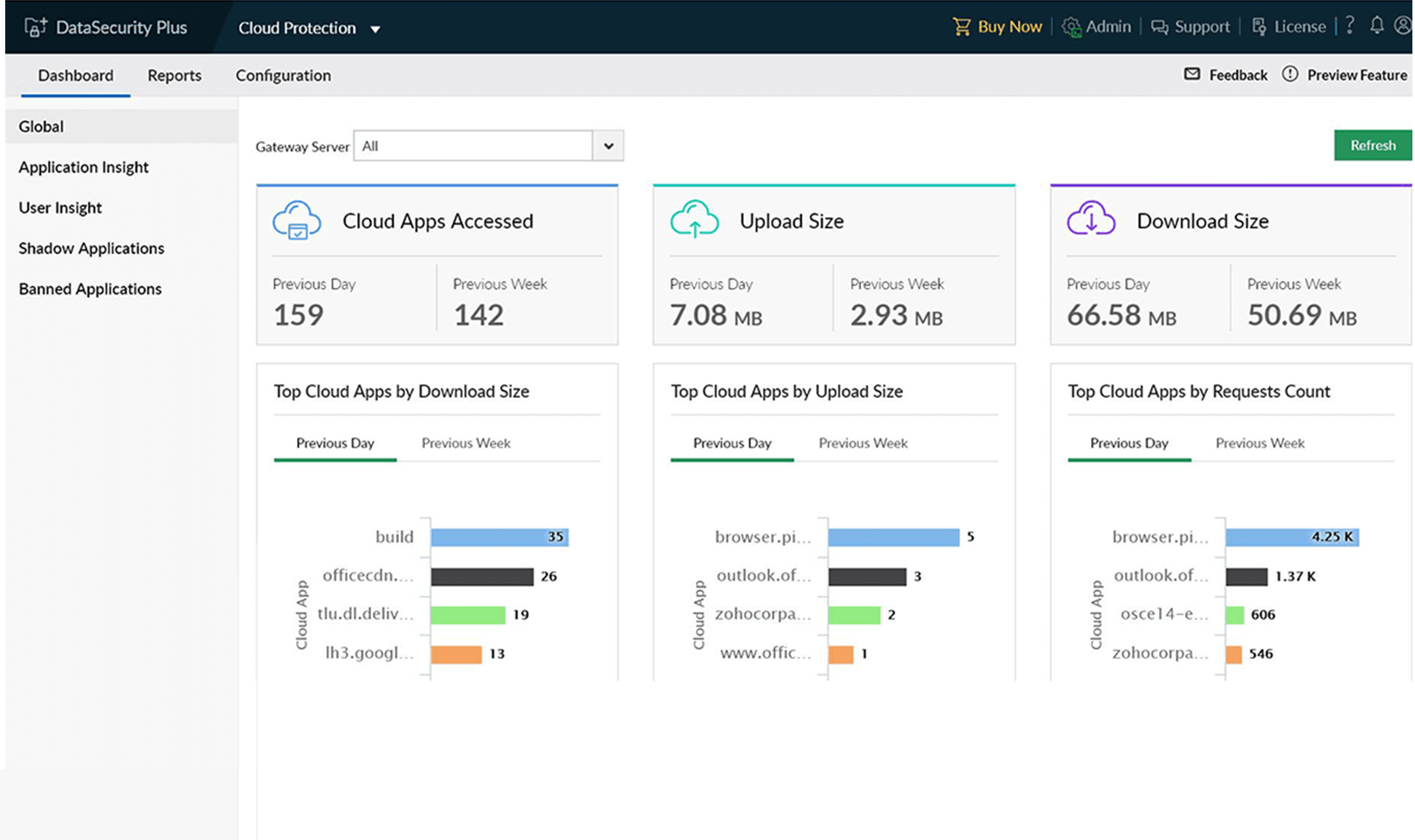

Verkrijg zichtbaarheid in patronen voor het delen van gegevens via cloud-apps zoals Dropbox, Box, Sharepoint, Exchange en meer met gedetailleerde grafieken.

Houd bij welke grootste gebruikers vaak toegang vragen tot niet-goedgekeurde, niet-gecodeerd, verboden en schaduwtoepassingen in de cloud.

1. Webgebruik analyseren: Verkrijg zichtbaarheid in patronen voor het delen van gegevens via cloud-apps zoals Dropbox, Box, Sharepoint, Exchange en meer met gedetailleerde grafieken.

2. Onveilige aanvragen onderzoeken: Houd bij welke grootste gebruikers vaak toegang vragen tot niet-goedgekeurde, niet-gecodeerd, verboden en schaduwtoepassingen in de cloud.

Detecteer, verstoor en voorkom lekkage van vertrouwelijke gegevens via eindpunten, d.w.z. USB's en e-mail.

Meer informatieDetecteer vertrouwelijke persoonsgegevens en classificeer bestanden op basis van hun kwetsbaarheidsniveau.

Meer informatieAnalyse machtigingen voor bestandsbeveiliging, optimaliseer gebruik van schijfruimte en beheer junkbestanden.

Meer informatieBewaak, analyseer en rapporteer over elke toegang tot en wijziging van de bestandsserver in realtime.

Meer informatieRapporteer over webverkeer van bedrijven en beheer het gebruik van webtoepassingen.

Meer informatieLeer meer over de oplossingen die door DataSecurity Plus worden geboden.