- Produkty powiązane

- ADAudit Plus

- ADSelfService Plus

- EventLog Analyzer

- Exchange Reporter Plus

- AD360

- Log360

Uwierzytelnianie dwuetapowe

Dzięki uwierzytelnianiu dwuetapowemu (2FA) możesz dodać dodatkową warstwę zabezpieczeń do ADManager Plus. Gdy użytkownicy próbują uzyskać dostęp do interfejsu ADManager Plus, nie będą mogli kontynuować, dopóki 2FA nie zostanie zakończone. Wbudowany administrator ADManager Plus jest jedynym użytkownikiem, który ma możliwość pominięcia 2FA. ADManager Plus oferuje opcje przeprowadzenia 2FA za pomocą usług uwierzytelniających, takich jak Duo Security, Google Authenticator, jednorazowe hasło za pośrednictwem e-maila i inne.

Kroki do skonfigurowania 2FA w ADManager Plus

- Przejdź do zakładki Delegacja.

- W lewym panelu, w sekcji Konfiguracja, kliknij Ustawienia logowania.

- Na stronie Ustawienia logowania, przejdź do zakładki Uwierzytelnianie dwuetapowe.

- Przełącz Uwierzytelnianie dwuetapowe przycisk, aby włączyć 2FA.

- Wybierz pożądane 2FA z następujących usług uwierzytelniających:

- Duo Security

- Google Authenticator

- Jednorazowe hasło przez email

- RSA Authenticator

- Microsoft Authenticator

- Weryfikacja SMS

Duo Security

Uwierzytelnianie za pomocą Duo Security można skonfigurować na dwa sposoby w Web v4 SDK i Web v2 SDK.

Kroki do skonfigurowania Web v4 SDK

Uwaga: Do skonfigurowania uwierzytelniania Web v4 SDK wymagane jest bezpieczne połączenie. Upewnij się, że włączono połączenie HTTPS.

- Zaloguj się do swojego konta Duo Security (np. https://admin-domain.duosecurity.com) lub zarejestruj nowe konto i zaloguj się.

- Przejdź do Aplikacje i kliknij Chroń aplikację.

- Wyszukaj Web SDK i kliknij Chroń.

- Skopiuj wartości ID klienta, Tajny klucz klienta i Nazwa hosta API.

- Przejdź do konsoli ADManager Plus i rozszerz Duo Security.

- Zaznacz Włącz Duo Security i wybierz Web v4 SDK jako Typ integracji.

- Wklej ID klienta, Tajny klucz klienta i Nazwa hosta API uzyskane z panelu administracyjnego Duo w odpowiednich polach.

- Wprowadź ten sam wzór nazwy użytkownika używany w Duo Security w polu Wzór nazwy użytkownika.

- Kliknij Zapisz.

Kroki do skonfigurowania Web v2 SDK

Uwaga: Duo Security wycofało Web v2 SDK, dlatego zaleca się przejście do Web v4 SDK, które oferuje nowy Uniwersalny Prompt.

- Zaloguj się do swojego konta Duo Security (np. https://admin-domain.duosecurity.com) lub zarejestruj nowe konto i zaloguj się.

- Przejdź do Aplikacje i kliknij Chroń aplikację.

- Wyszukaj Web SDK i kliknij Chroń.

- Skopiuj wartości Klucz integracji, Tajny klucz i Nazwa hosta API.

- Przejdź do konsoli ADManager Plus i rozszerz Duo Security.

- Zaznacz Włącz Duo Security i wybierz Web v2 SDK jako Typ integracji.

- Wklej Klucz integracji, Tajny klucz i Nazwa hosta API uzyskane z panelu administracyjnego Duo w odpowiednich polach.

- Wprowadź ten sam wzór nazwy użytkownika używany w Duo Security w polu Wzór nazwy użytkownika.

- Kliknij Zapisz.

Proszę wykonać poniższe kroki w panelu administracyjnym Duo, aby migrować z Web v2 SDK, które używa tradycyjnego promptu, do Web v4 SDK, które stosuje nowy Uniwersalny Prompt.

Kroki do aktywacji Uniwersalnego Promptu Duo

- W panelu administracyjnym Duo, wybierz aplikację Web SDK, która została wcześniej skonfigurowana dla ADManager Plus i skopiuj wartości Klucz integracji, Tajny klucz oraz Nazwa hosta API.

- Przewiń w dół do sekcji Uniwersalny Prompt. Aktualizacja aplikacji będzie gotowa wiadomość zostanie wyświetlona, wskazując, że Uniwersalny Prompt może być teraz aktywowany dla ADManager Plus.

- Przejdź do konsoli ADManager Plus i rozwiń Duo Security.

- Kliknij Web v4 SDK i wklej wartości Klucz integracji, Klucz tajny oraz Hostname API w odpowiednie pola Client ID, Client Secret i Hostname API.

- Po skonfigurowaniu Web v4 SDK w ADManager Plus i uwierzytelnieniu użytkownika przez bezramkowe SDK Duo v4, wiadomość Aktualizacja aplikacji gotowa w panelu administracyjnym Duo zostanie zastąpiona wiadomością Nowy prompt gotowy.

- Wybierz Wyświetl nowy Uniwersalny Prompt, aby aktywować uniwersalny prompt dla ADManager Plus.

Google Authenticator

- Zainstaluj i skonfiguruj Google Authenticator na swoim smartfonie, postępując zgodnie z krokami podanymi na tej stronie.

- Przełącz się na ADManager Plus i rozwiń Google Authenticator.

- Kliknij przycisk Włącz Google Authenticator.

- Podczas logowania do ADManager Plus, wprowadź kod wygenerowany przez aplikację Google Authenticator na swoim smartfonie, oprócz swojej nazwy użytkownika i hasła.

Jednorazowe hasło przez e-mail

Ustawienia Serwera e-mail muszą być skonfigurowane, aby używać Jednorazowego Hasła (OTP) przez e-mail jako metody 2FA.

- Rozwiń Jednorazowe hasło przez e-mail i zaznacz opcję Jednorazowe hasło przez e-mail.

- Wprowadź temat i stwórz wiadomość używając Makr w polach Temat i Wiadomość, odpowiednio.

- Kliknij Zapisz.

RSA Authenticator

RSA SecurID to mechanizm 2FA opracowany przez RSA, dział bezpieczeństwa EMC, dla użytkowników próbujących uzyskać dostęp do zasobu sieciowego. Użytkownicy mogą korzystać z kodów zabezpieczających generowanych przez mobilną aplikację RSA SecurID, token sprzętowy lub token wysłany na ich e-mail lub urządzenie mobilne, aby zalogować się do ADManager Plus. Możesz skonfigurować RSA SecurID dla integracji SDK lub dla integracji REST API.

Kroki do skonfigurowania RSA SecurID dla integracji SDK

- Zaloguj się do swojego panelu administracyjnego RSA (np. https://RSA machinename.domain DNS name/sc).

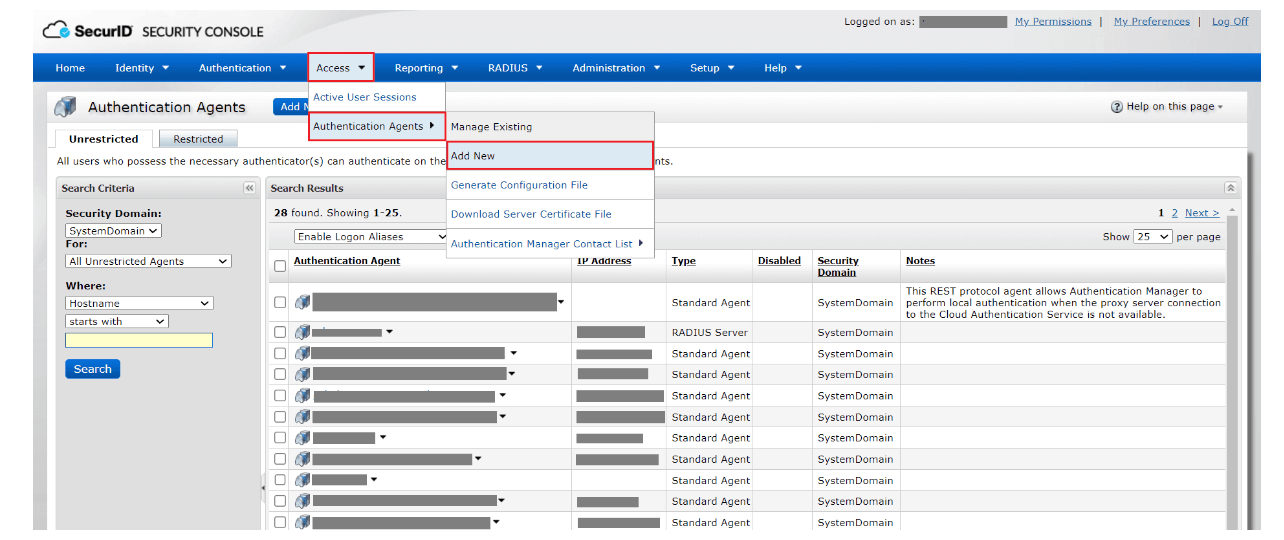

- Przejdź do zakładki Dostęp.

- W sekcji Agenci uwierzytelniający, kliknij Dodaj nowy.

- Dodaj Serwer ADManager Plus jako Agenta uwierzytelniającego i kliknij Zapisz.

- Powróć do zakładki Dostęp. W sekcji Agenci uwierzytelniający, kliknij Generuj plik konfiguracyjny.

- Pobierz plik AM_Config.zip.

- Skopiuj plik konfiguracyjny Menedżera uwierzytelnienia, sdconf.rec z archiwum zip i wklej go do <-installation-dir>/bin. Jeśli istnieje plik o nazwie securid (plik tajny węzła), skopiuj i wklej go również.

Uwaga:- Upewnij się, że pliki JAR wymienione poniżej zostały wypakowane z RSA SecurID i umieszczone w folderze <ADManagerPlus_install_directory>/lib:

- authapi.jar

- Log4j.jar

- certj.jar

- commons-logging.jar

- cyrptojce.jar

- cryptojcommon.jar

- jcmFIPS.jar

- sslj.jar

- xmlsec.jar

- Uruchom ponownie ADManager Plus po dodaniu plików.

Kroki do skonfigurowania RSA SecurID dla integracji REST API

- W konsoli admina RSA przejdź do Ustawienia → Ustawienia systemowe.

- W sekcji Ustawienia uwierzytelnienia kliknij RSA SecurID Authentication API.

- Skopiuj szczegóły ID dostępu, klucz dostępu i port komunikacyjny.

- Przejdź do konsoli ADManager Plus i rozwiń RSA Authenticator.

- Zaznacz pole Włącz RSA Authenticator.

- Dla Typu integracji wybierz REST API.

- Wprowadź nazwę hosta menedżera uwierzytelniania RSA w polu Nazwa hosta API.

- Wklej numer portu i klucz dostępu uzyskane w Kroku 3 odpowiednio w polach Port i Klucz dostępu.

- Wprowadź nazwę agenta uwierzytelniania (tj. nazwę hosta serwera ADManager Plus) w polu ID klienta.

- Zaznacz pole Bezpieczne żądania API do serwera RSA z HMAC Authentication, aby zweryfikować integralność żądań uwierzytelniania. Proszę postępować zgodnie z krokami wymienionymi w sekcji Wymagania wstępne HMAC przed włączeniem uwierzytelniania HMAC.

- Wprowadź ID dostępu skopiowane w Kroku 3 w polu ID dostępu.

- Kliknij Testuj połączenie i zapisz.

Uwaga: Proszę upewnić się, że wszyscy użytkownicy przypisani do skonfigurowanego agenta uwierzytelniania (serwer ADManager Plus) zapisali się w menedżerze uwierzytelniania RSA z tym samym nazwiskiem i przypisanymi im tokenami SecurID.

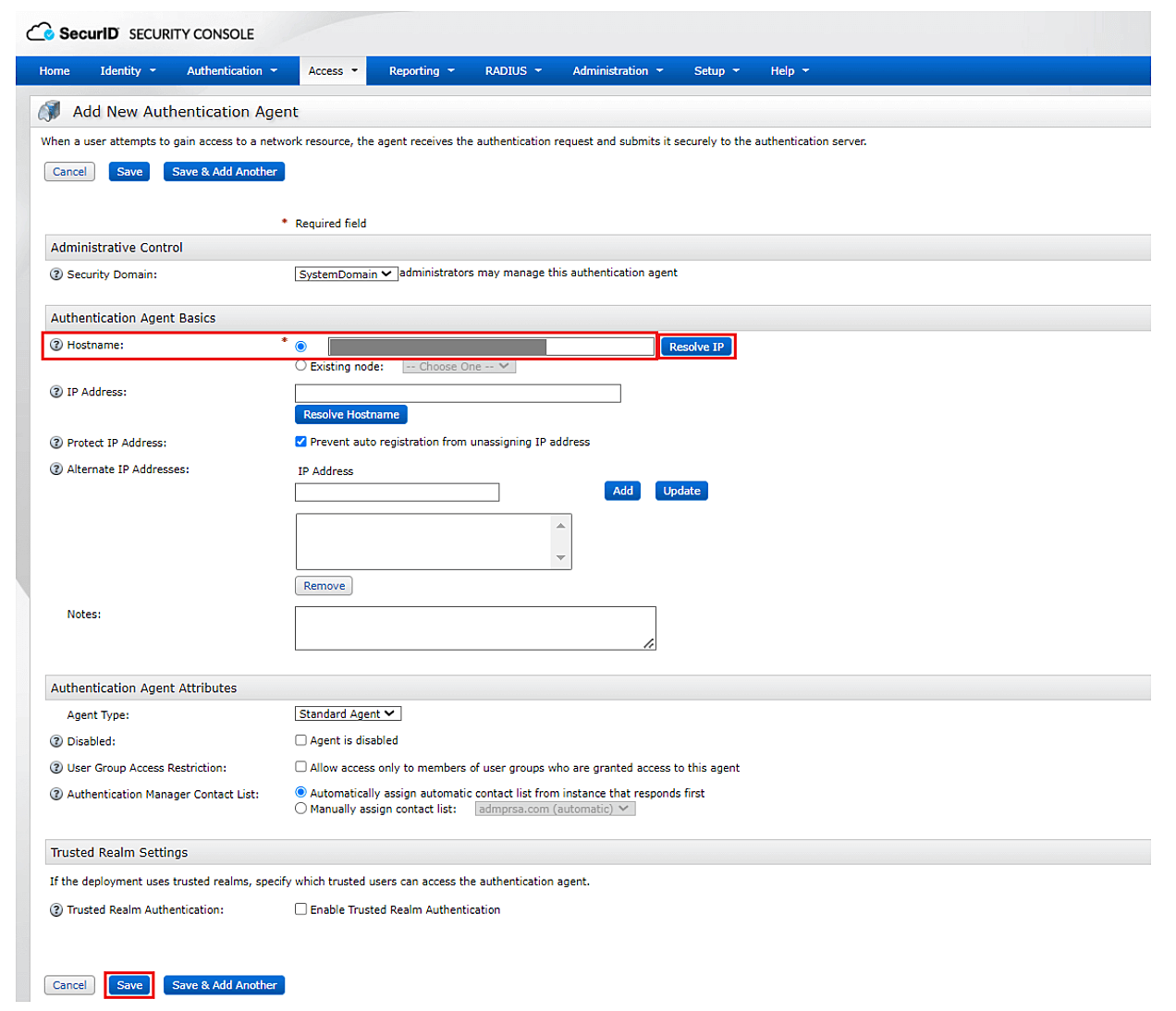

Kroki do skonfigurowania serwera ADManager Plus jako agenta uwierzytelniania

- Zaloguj się do konsoli admina RSA (np. https://nazwa maszyny RSA.domena DNS/sc).

- Przejdź do Uzyskaj dostęp → Agenci uwierzytelniania → Dodaj nowy.

- Wprowadź nazwę hosta serwera ADManager Plus w polu Nazwa hosta i kliknij Rozwiąż IP, aby nawiązać połączenie między KONSOLEM BEZPIECZEŃSTWA SecurID a serwerem ADManager Plus.

- Kliknij Zapisz, aby dodać serwer ADManager Plus jako agenta uwierzytelniania.

Wymagania wstępne HMAC

Hash-based message authentication code (HMAC) jest używany do walidacji żądań uwierzytelnienia, które są wymieniane między agentami uwierzytelniania a interfejsem API uwierzytelniania RSA SecurID.

- Zaloguj się do urządzenia za pomocą klienta Secure Shell lub uzyskaj dostęp do urządzenia na maszynie wirtualnej przy użyciu VMware vSphere Client, Hyper-V Virtual Machine Manager lub Hyper-V Manager.

- Aby zweryfikować żądania uwierzytelnienia implementując HMAC, wpisz następujące:

./rsautil store –a update_config

auth_manager.rest_service.authorization.mode 1 GLOBAL 501

- Aby używać tylko klucza dostępu interfejsu API uwierzytelniania RSA SecurID do uwierzytelnienia, wpisz następujące:

./rsautil store –a update_config

auth_manager.rest_service.authorization.mode 0 GLOBAL 501

Microsoft Authenticator

- Zainstaluj i skonfiguruj Microsoft Authenticator na swoim smartfonie.

- Przejdź do ADManager Plus i rozwiń Microsoft Authenticator.

- Zaznacz opcję Włącz Microsoft Authenticator.

- Podczas logowania do ADManager Plus, wpisz kod wygenerowany przez aplikację Microsoft Authenticator na swoim smartfonie, oprócz swojej nazwy użytkownika i hasła.

Weryfikacja SMS

Aby włączyć weryfikację SMS jako metodę uwierzytelniania, skonfiguruj ustawienia bramy SMS w ADManager Plus i wykonaj następujące kroki:

- Rozwiń Weryfikacja SMS i zaznacz Włącz weryfikację SMS.

- W polu Wiadomość wpisz treść SMS-a używając makr i kliknij Zapisz.

Kroki, aby zarejestrować swój numer telefonu

- Zaloguj się do ADManager Plus używając swoich danych logowania.

- Na stronie Zaloguj się używając weryfikacji SMS, która się otworzy, wpisz swój numer telefonu i kliknij Wyślij kod.

- Wpisz six-cyfrowy kod tajny, który otrzymałeś na SMS w polu. W razie potrzeby, włącz opcję Zaufaj tej przeglądarce, aby pominąć ten krok na następne 180 dni.

- Kliknij Zweryfikuj kod, aby zweryfikować.

- Aby zarządzać użytkownikami zarejestrowanymi w 2FA, kliknij przycisk Zarejestrowani użytkownicy. Wyświetli się lista użytkowników zarejestrowanych w 2FA. W razie potrzeby możesz usunąć skonfigurowane 2FA i pozwolić użytkownikowi na ponowną konfigurację ustawień.

- Kliknij Więcej opcji, aby skonfigurować następujące:

- Zaznacz Włącz opcję "Zaufaj tej przeglądarce" podczas uwierzytelniania, aby zaufać przeglądarce i pozwolić uwierzytelnionym technikom wsparcia na wejście do ADManager Plus bez pytania o 2FA przez czas określony w polu Zaufaj tej przeglądarce na __ dni.

- Zaznacz Pomiń 2FA dla wybranych techników i wybierz techników z okna pop-up, aby pozwolić wybranym technikom na pominięcie 2FA podczas logowania do ADManager Plus.

Aby spersonalizować preferowaną metodę 2FA

Aby wybrać preferowaną metodę uwierzytelniania lub użyć innej usługi uwierzytelniającej niż ta, którą aktualnie używasz, wykonaj poniższe kroki.

- Przejdź do opcji Moje konto w prawym górnym rogu.

- W lewym panelu kliknij opcję Zarządzaj moimi ustawieniami TFA.

- Kliknij przycisk Edytuj i wybierz swoją preferowaną metodę uwierzytelniania z dostępnych opcji.

- Aby ustawić Google Authenticator lub Microsoft Authenticator jako preferowaną metodę, zeskanuj kod QR wyświetlany na ekranie i wprowadź kod wygenerowany przez aplikację na swoim smartfonie.

- Kliknij przycisk Zweryfikuj.

Uwaga

: Dla użytkowników mających Duo Security jako preferowaną usługę uwierzytelniania, w przypadku utraty lub wymiany smartfona, 2FA można nadal przeprowadzić bezproblemowo, usuwając konto w Duo. Postępuj zgodnie z powyższymi krokami, wybierz Duo Security jako swoją preferowaną metodę uwierzytelniania i ponownie włącz Duo Security, aby zacząć od nowa.