Blokuj kopiowanie krytycznych danych biznesowych na urządzenia USB.

Dowiedz się, kto i kiedy korzysta z poszczególnych urządzeń.

Monitoruj wiele zewnętrznych urządzeń pamięci masowej, w tym nośniki USB, drukarki i kamery.

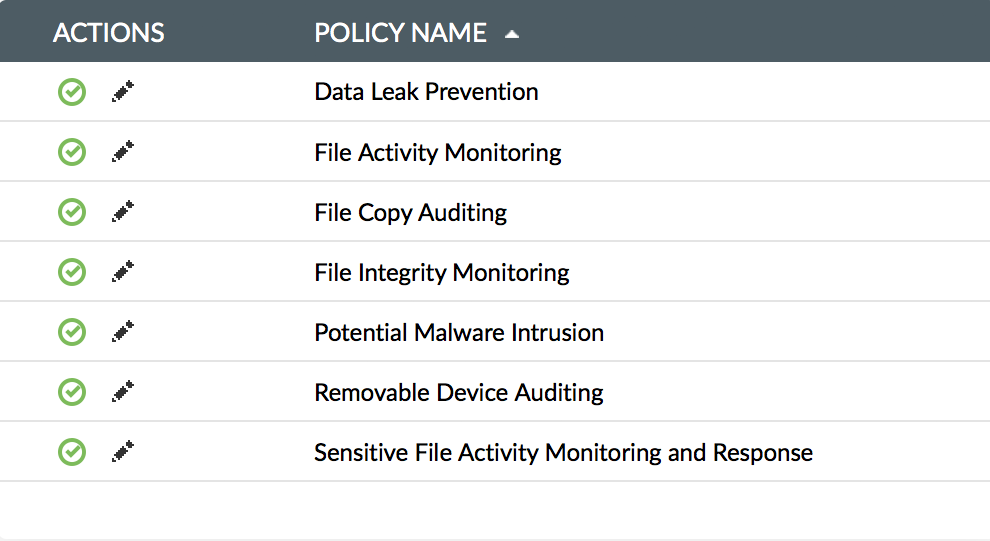

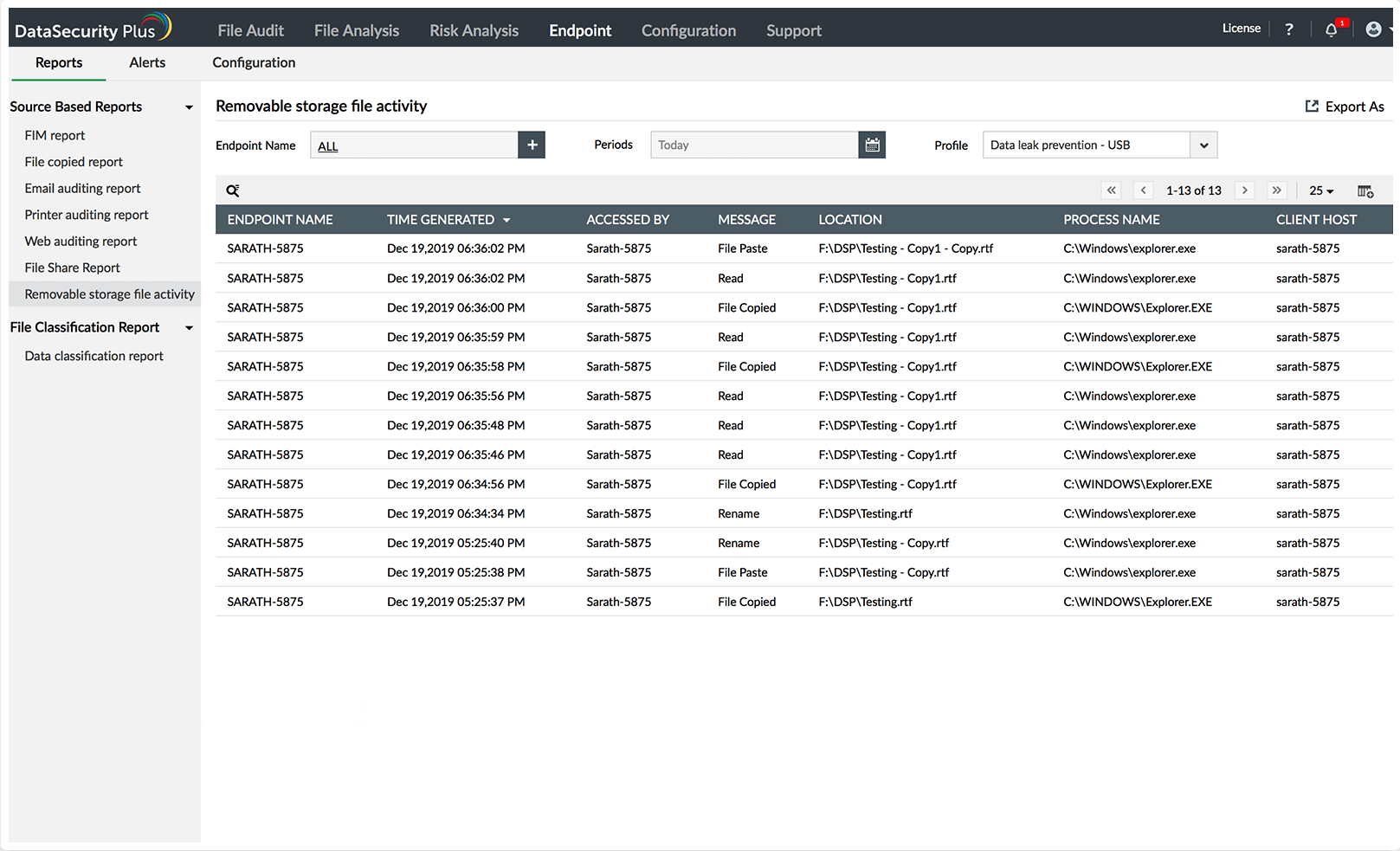

Monitoruj, śledź i analizuj korzystanie z urządzeń wymiennych w całej organizacji, w tym transfery danych na urządzenia USB i w drugą stronę.

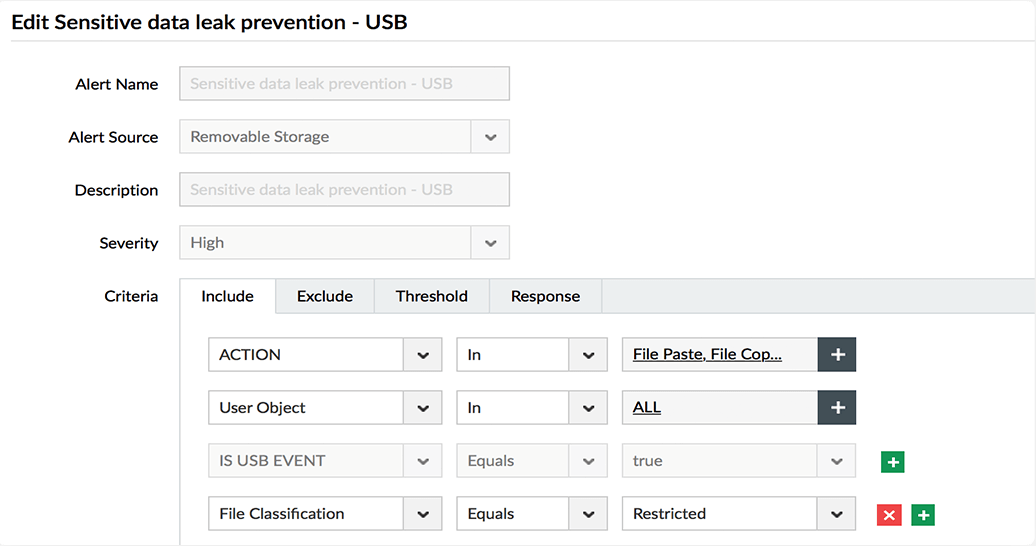

Wykrywaj operacje przenoszenia na urządzenia USB dużych plików, określonych typów plików lub plików zawierających treści wysokiego ryzyka oraz otrzymuj raporty na ten temat.

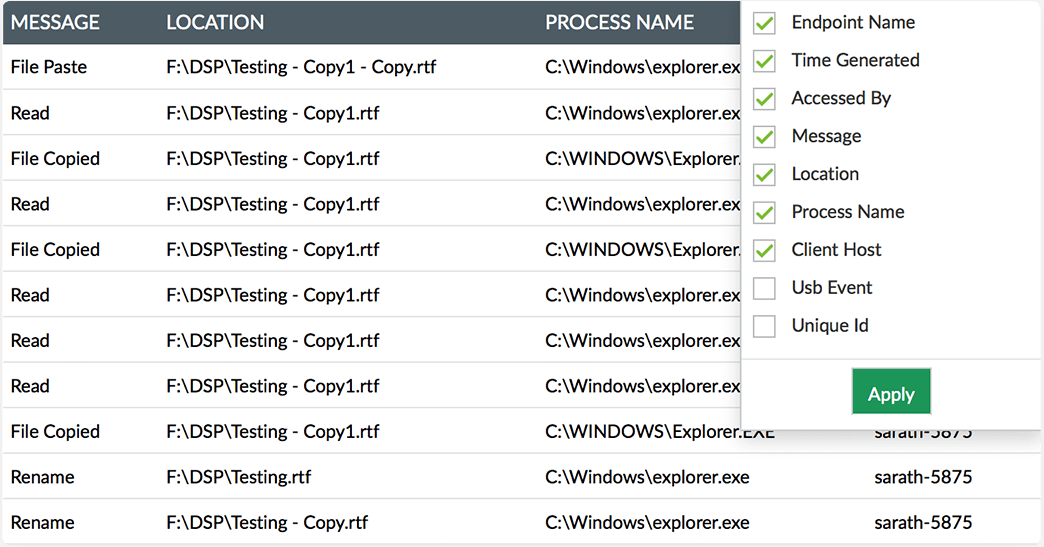

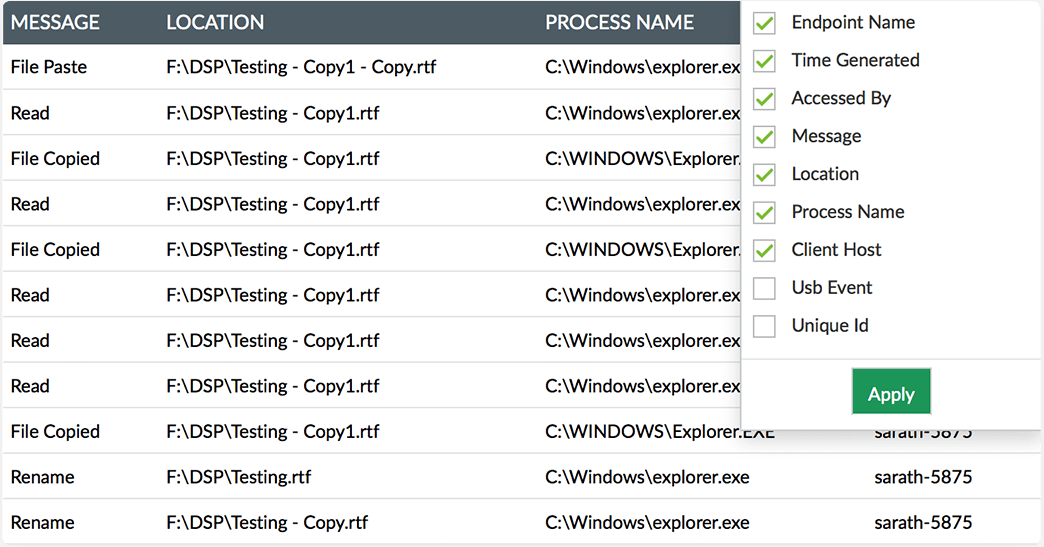

Identyfikuj źródło, nazwę hosta i czas wszystkich zdarzeń związanych z urządzeniami USB, aby w razie potrzeby łatwiej przeprowadzić analizę kryminalistyczną.

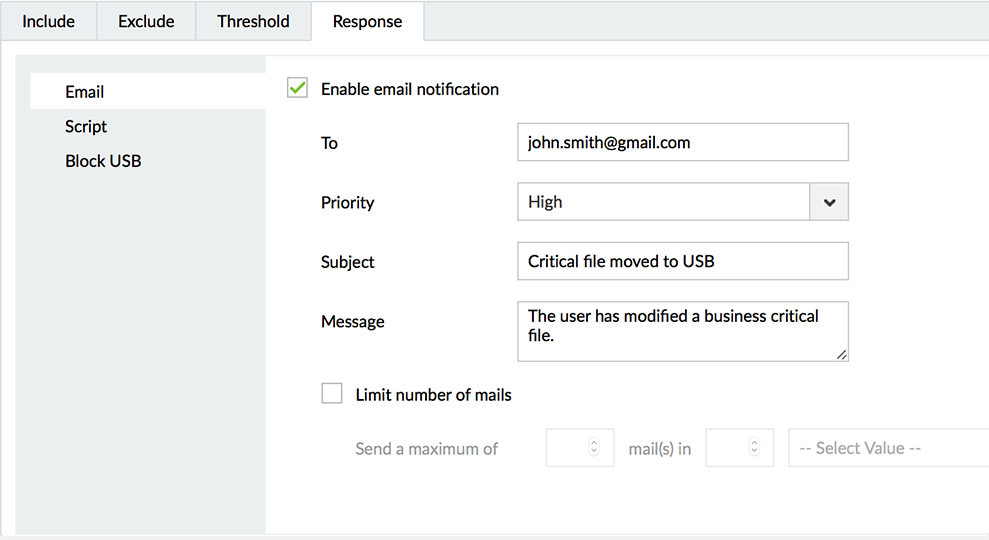

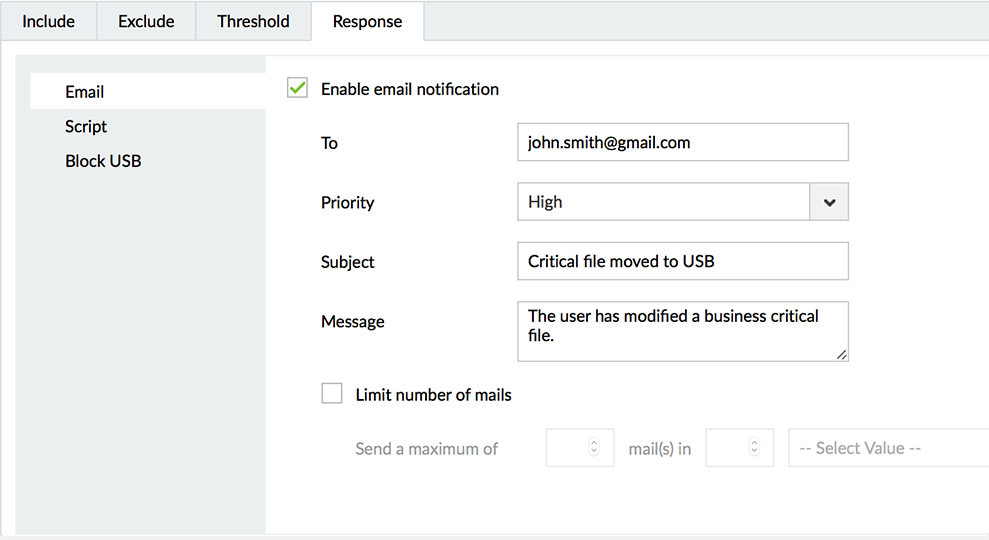

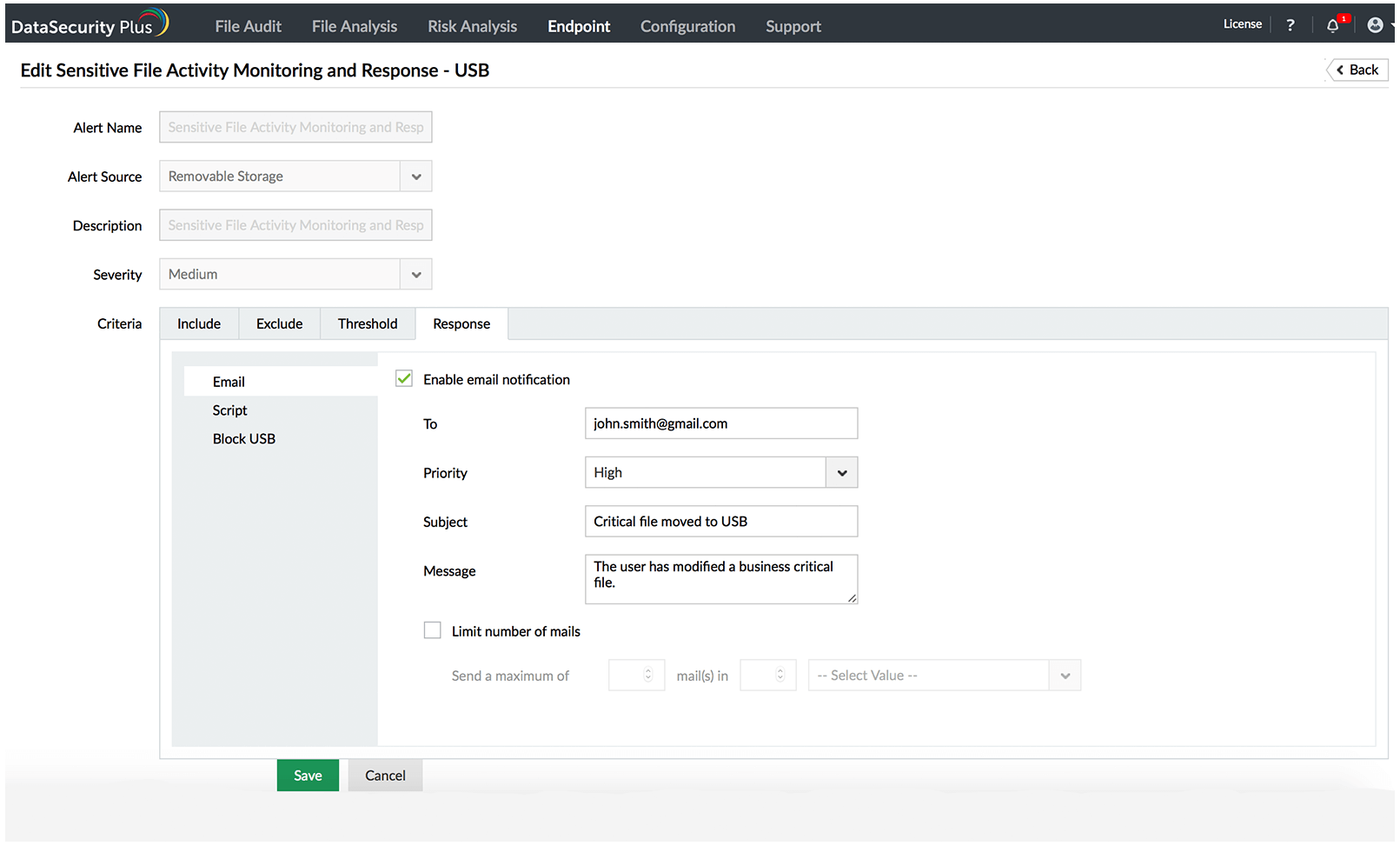

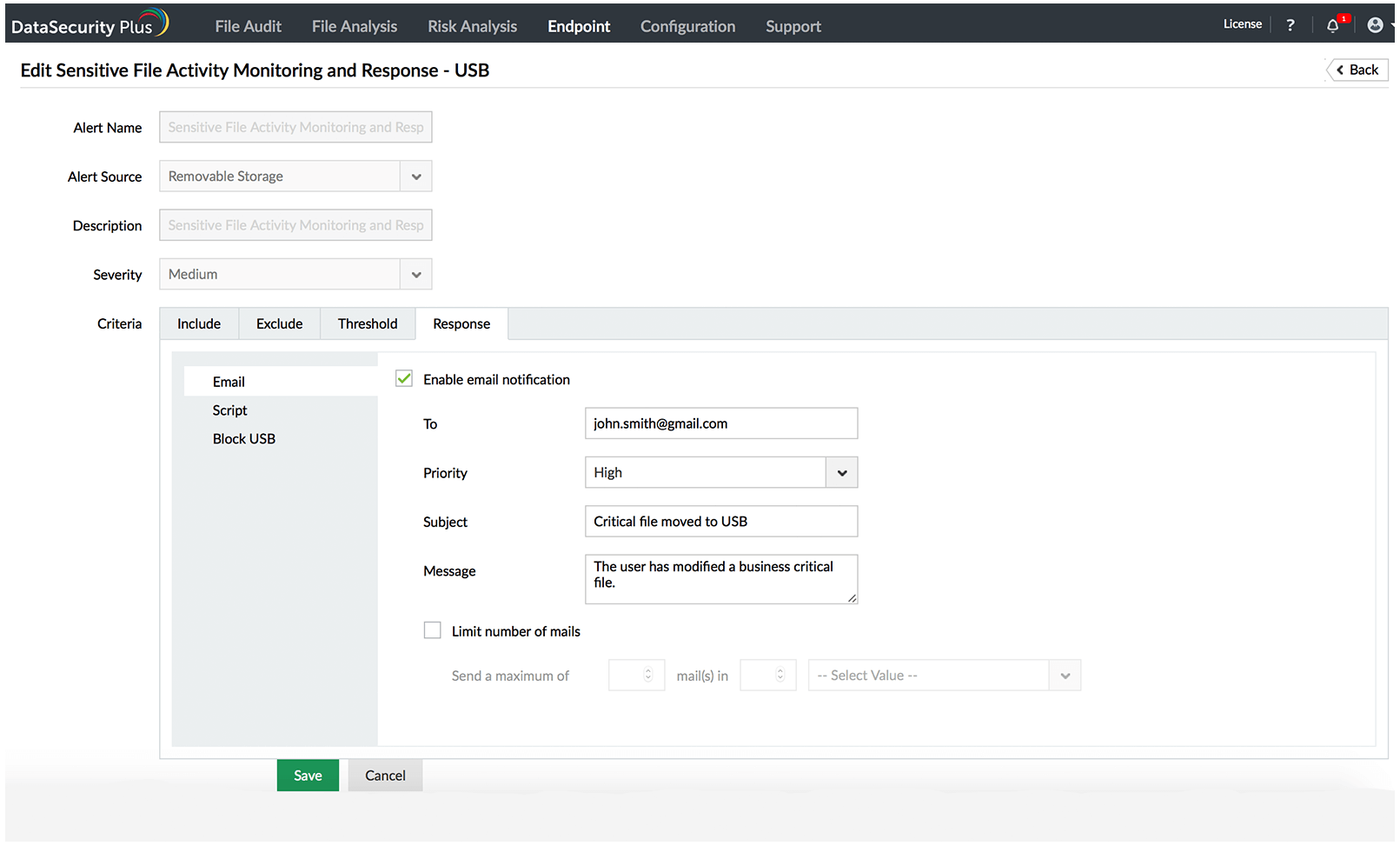

Otrzymuj alerty w czasie rzeczywistym, gdy krytyczne pliki biznesowe są przenoszone na zewnętrzne nośniki pamięci, w tym urządzenia mobilne i USB.

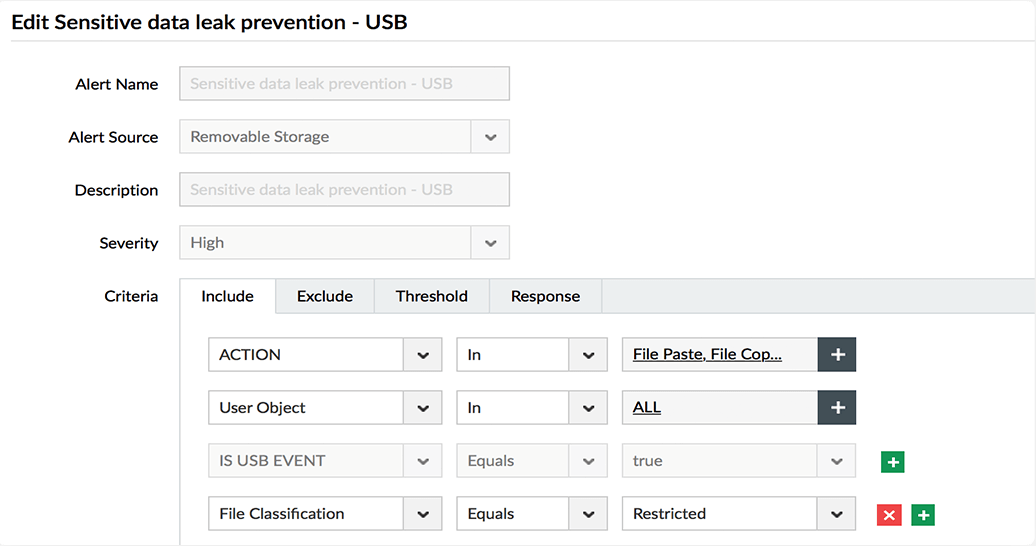

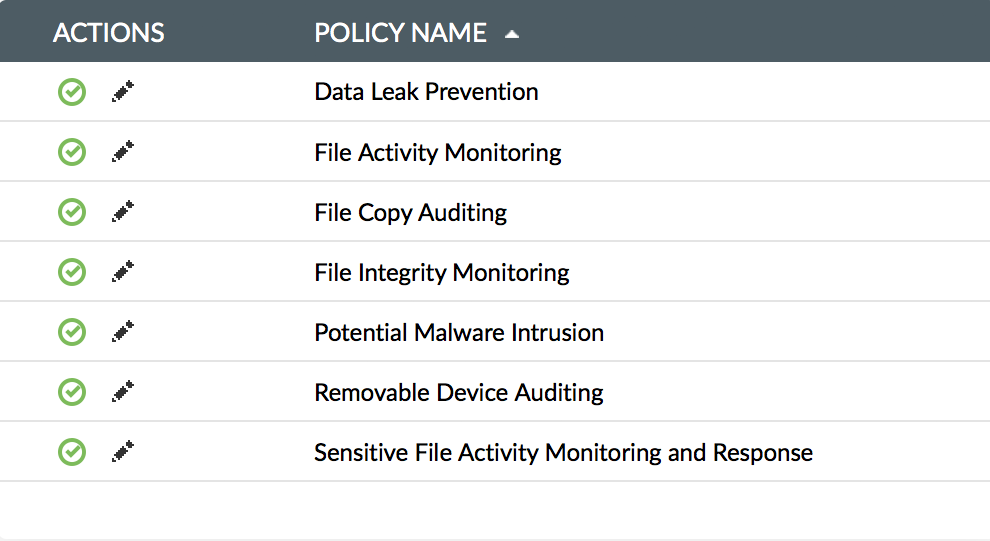

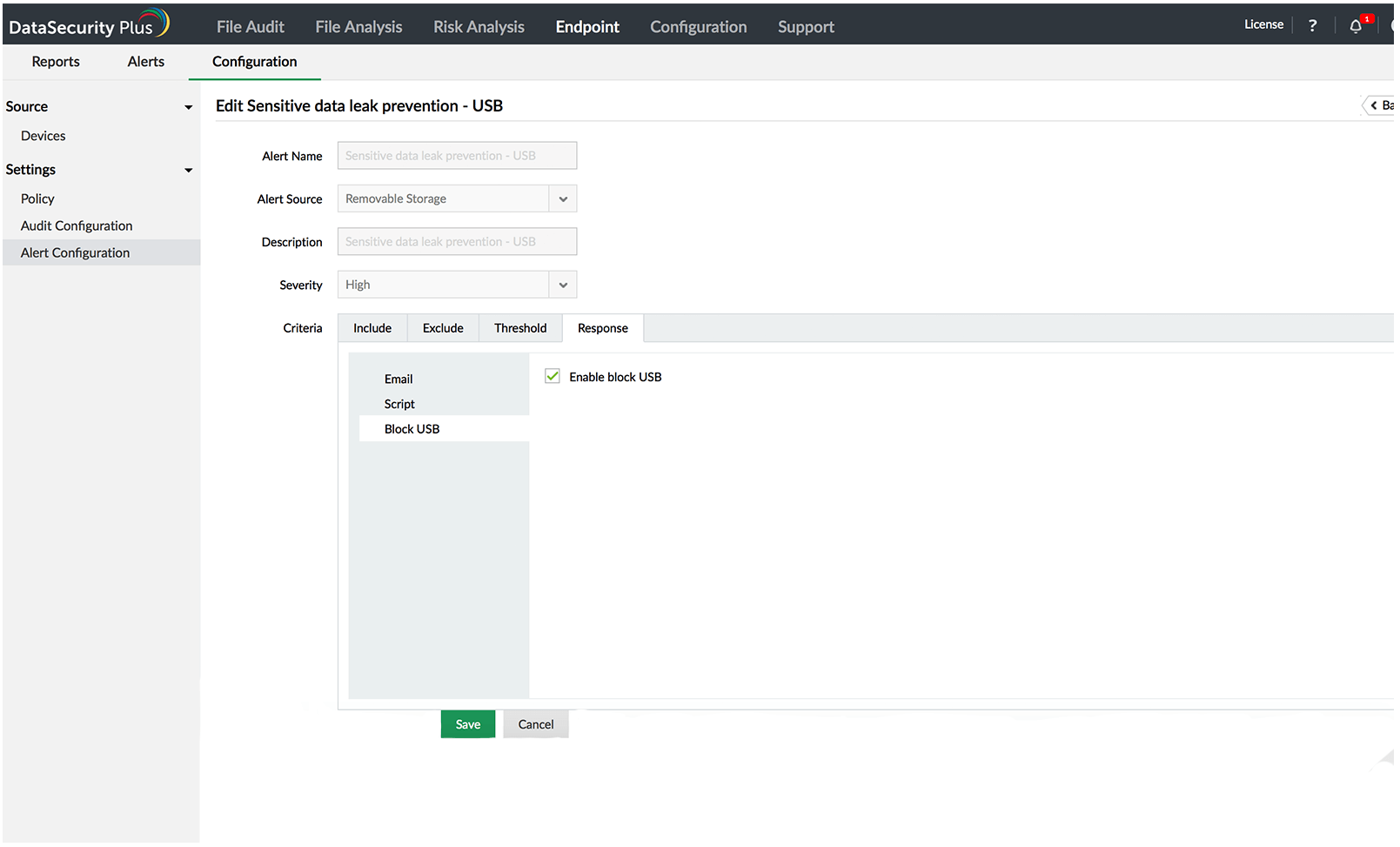

Stosuj wstępnie zdefiniowany zasady zapobiegania wyciekom danych, aby zabezpieczyć poufne dane przed niezamierzoną utratą.

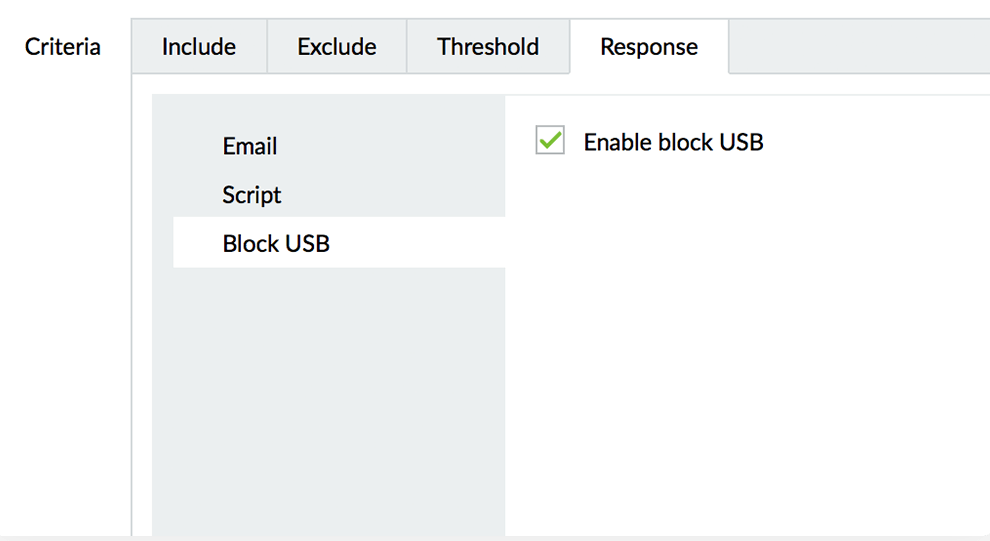

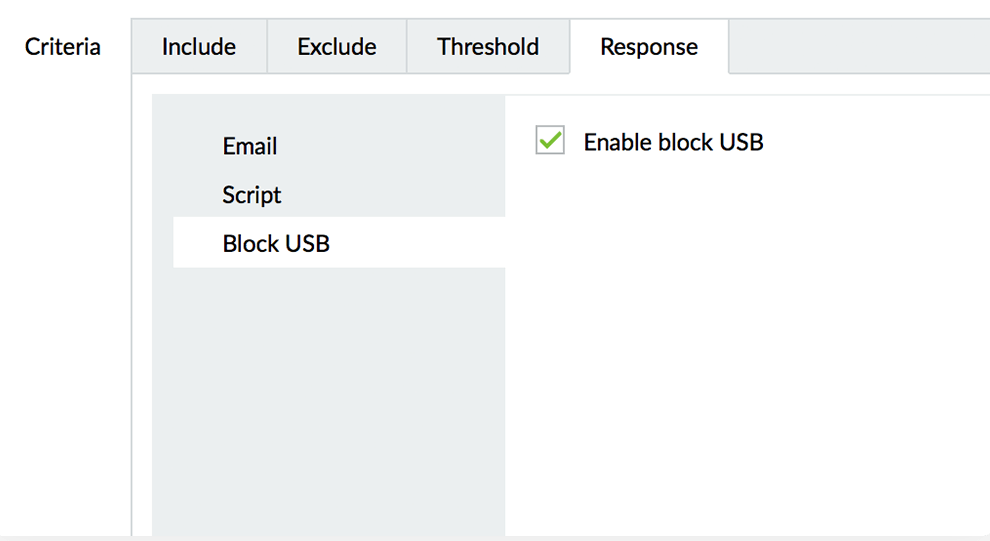

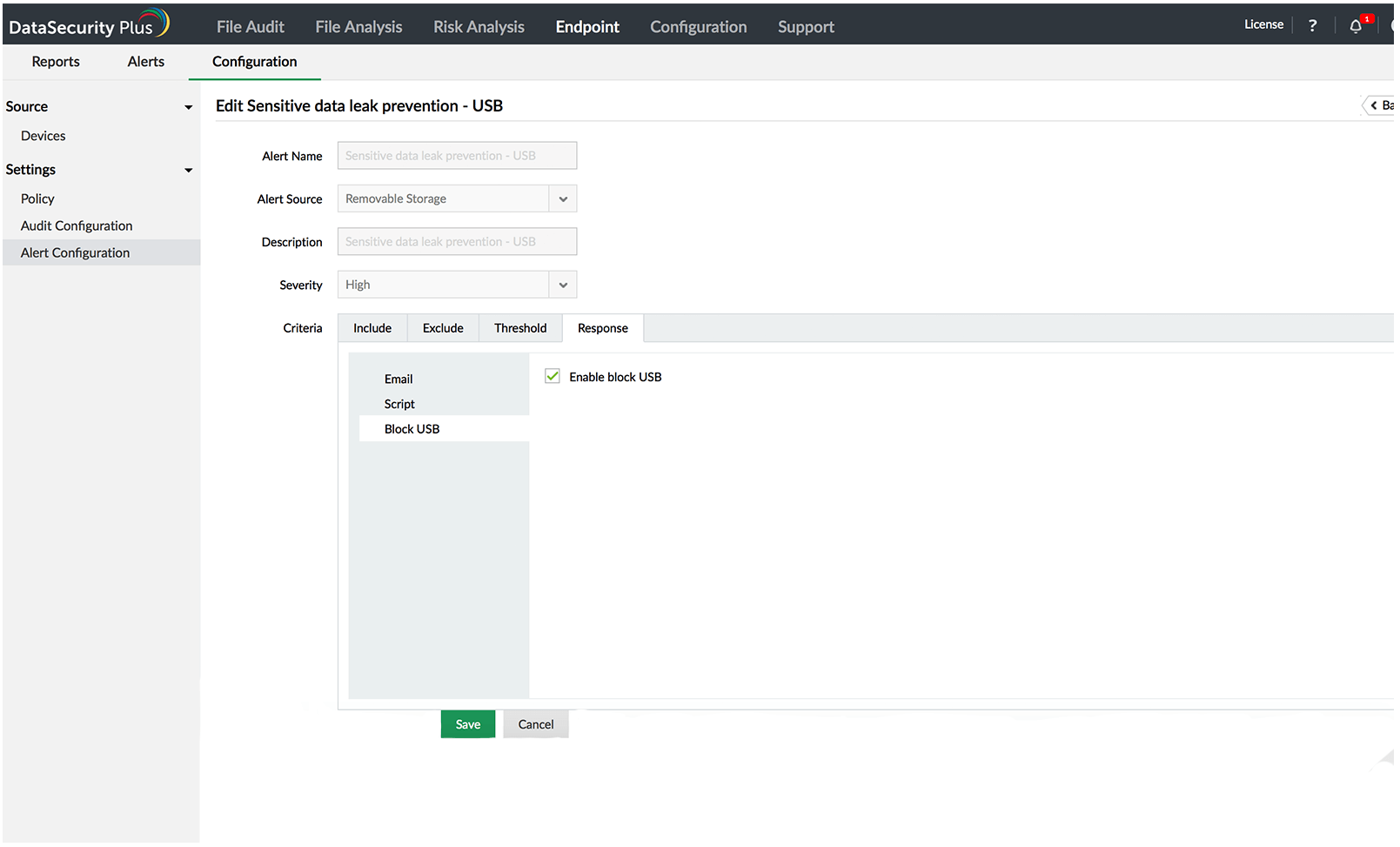

Szybko reaguj na złośliwe zachowanie, blokując użytkownikom przenoszenie poufnych danych na urządzenia USB i zapobiegając w ten sposób potencjalnej kradzieży danych.

Wykrywaj podłączenie urządzenie i generuj umożliwiające podjęcie działań raporty dotyczące wszystkich transferów plików krytycznych na to urządzenia i w drugą stronę.

W przypadku zdarzenia związanego z zabezpieczeniami można szybko zidentyfikować źródło, czas zdarzenia, lokalizację i inne czynniki, aby w razie potrzeby przeprowadzić analizę kryminalistyczną.

Szybko generuj alerty o nieprawidłowościach, prowadź pełen spis wszystkich działań związanych z plikami wykonywanych na urządzeniach USB i twórz jasne, zwięzłe rejestry inspekcji.

Blokuj porty USB na czas nieokreślony w odpowiedzi na podejrzane zachowania użytkowników, takie jak eskalacja uprawnień lub nagłe wzrosty liczby modyfikacji plików.

W odpowiedzi na złośliwe działania użytkowników można również wyłączać ich konta, kończyć sesje sieciowe lub wykonywać skrypty dostosowane do potrzeb.

Wykrywaj, przerywaj i zapobiegaj wyciekom poufnych danych za pośrednictwem punktów końcowych, tj. nośników USB i poczty e-mail.

Dowiedz się więcejAnalizuj zawartość i kontekst plików oraz klasyfikuj je na podstawie podatności na ataki.

Dowiedz się więcejWykrywaj i przerywaj ataki oprogramowania wymuszającego okup już na samym ich początku dzięki zautomatyzowanemu mechanizmowi reagowania na zagrożenia i otrzymuj powiadomienia w formie natychmiastowych, zdefiniowanych przez użytkownika alertów.

Identyfikacja i reagowanie na potencjalne zagrożenia bezpieczeństwa oraz ochrona krytycznych danych poprzez monitorowanie dostępu do plików i ich modyfikacji w czasie rzeczywistym.

Dowiedz się więcejUzyskaj szczegółowe informacje na temat tego, kto, kiedy i skąd uzyskał dostęp do wszystkich plików oraz je modyfikował.

Dowiedz się więcejIdentyfikuj nadmiernie narażone pliki oraz te z niespójnymi uprawnieniami oraz dowiedz się, kto ma dostęp do modyfikowania poufnych plików.

Dowiedz się więcej