Log360 to ujednolicone rozwiązanie SIEM ze zintegrowanymi funkcjami DLP i CASB, które wykrywa, priorytetyzuje, bada i reaguje na zagrożenia bezpieczeństwa. Obejmuje analitykę zagrożeń, wykrywanie anomalii oparte na uczeniu maszynowym oraz techniki wykrywania ataków oparte na regułach w celu wykrywania wyrafinowanych ataków. Oferuje także konsolę do zarządzania zdarzeniami w celu skutecznego eliminowania wykrytych zagrożeń. Program Log360 udostępnia kompleksowy wgląd w zabezpieczenia w sieciach lokalnych, chmurze i sieciach hybrydowych dzięki intuicyjnym i zaawansowanym funkcjom analityki i monitorowania zabezpieczeń.

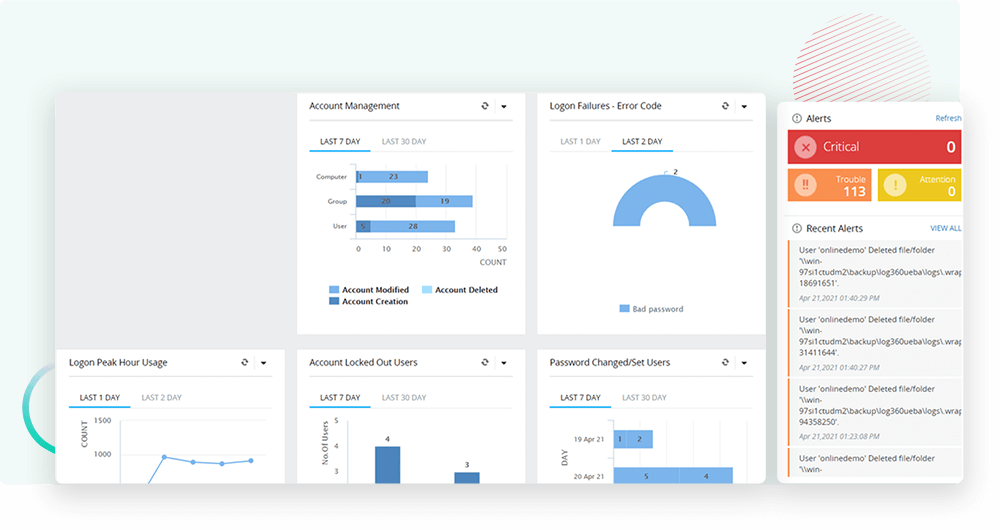

Monitoruj i przeprowadzaj inspekcje zmian w usłudze Active Directory w czasie rzeczywistym. Wykorzystuj szczegółowe informacje o obiektach usługi AD, śledź podejrzane zachowania użytkowników, monitoruj krytyczne zmiany w grupach i jednostkach organizacyjnych i nie tylko, aby aktywnie ograniczać zagrożenia bezpieczeństwa.

Wykrywaj zdarzenia związane z bezpieczeństwem lub naruszenia danych stanowiące wyzwanie dla Twojej organizacji za pomocą następujących elementów:

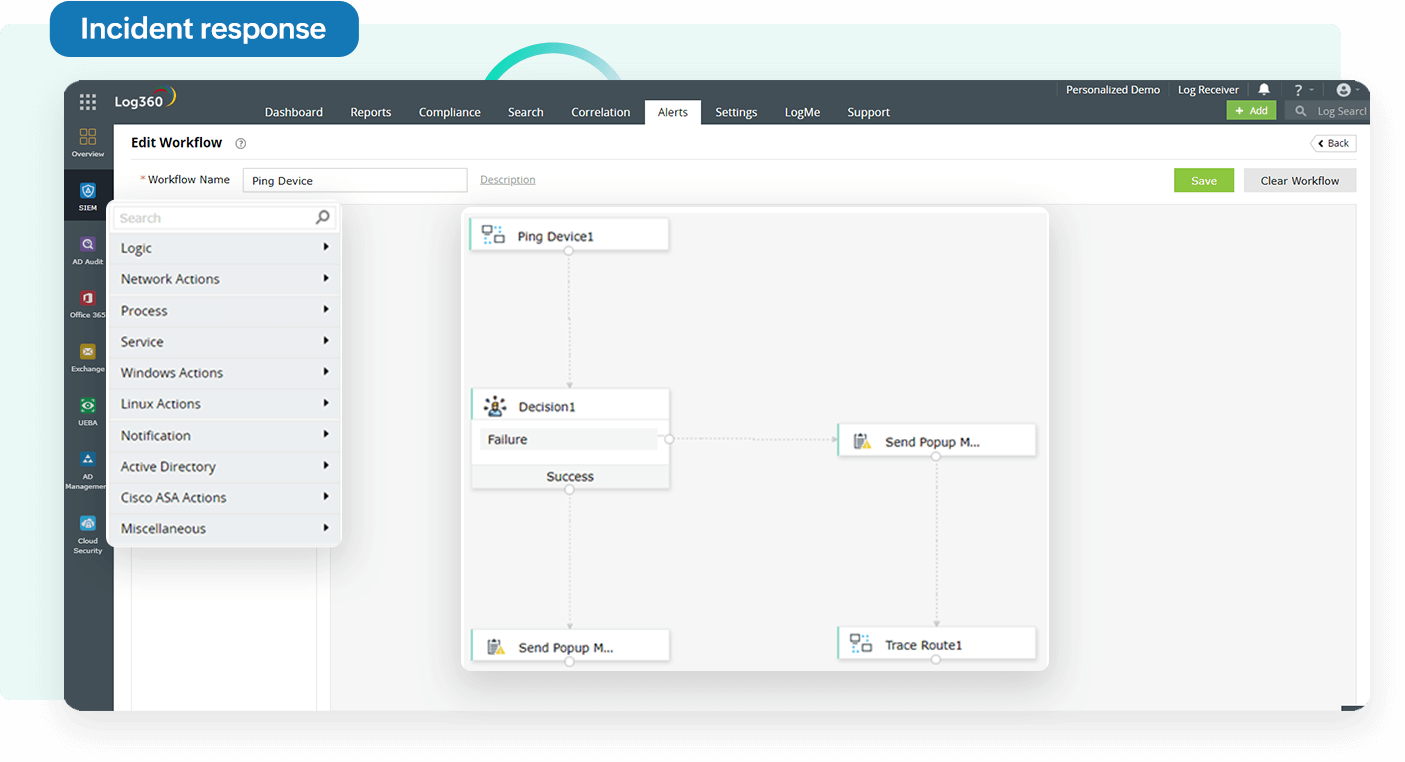

Szybkie i skuteczne reagowanie na zagrożenia bezpieczeństwa.

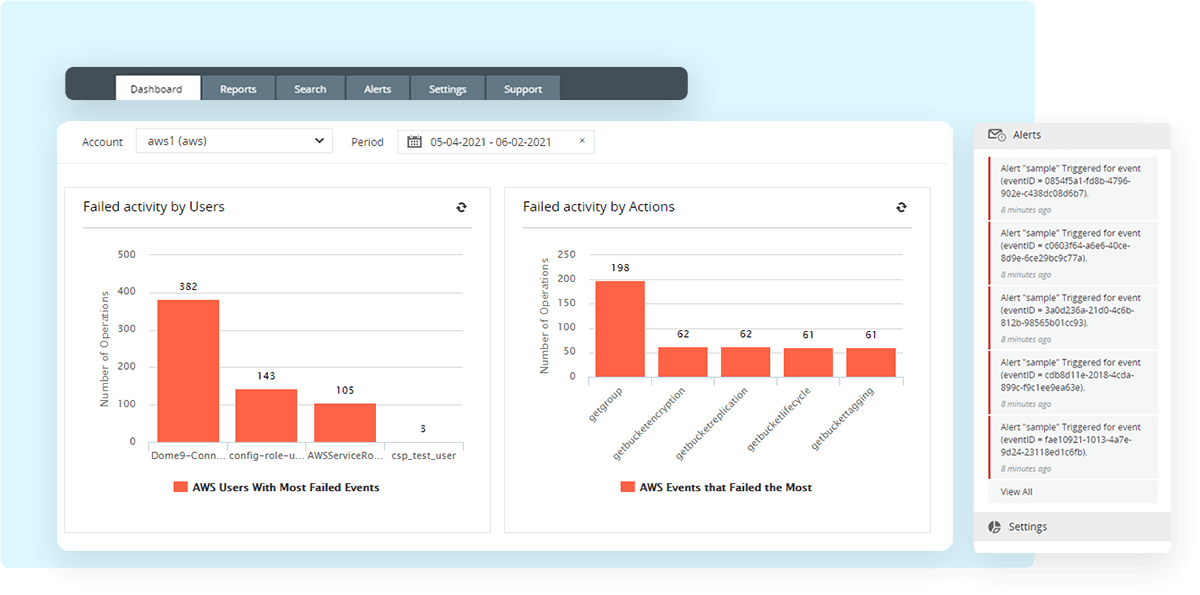

Uzyskaj wgląd w infrastrukturę chmury AWS, Azure, Salesforce i platformy Google Cloud. Zapewnij bezpieczeństwo danych w chmurze, monitorując w czasie rzeczywistym zmiany użytkowników, sieciowej grupy zabezpieczeń, wirtualnej chmury prywatnej (VPC), zmiany uprawnień i inne, które występują w środowisku chmury.

Kompiluj z poziomu jednej konsoli wszystkie dane dotyczące zabezpieczeń z różnych platform, takich jak Exchange Server, Microsoft 365, IaaS, PaaS, SaaS, lokalnych urządzeń sieciowych, serwerów, aplikacji i innych. Przyspiesz eliminowanie zagrożeń poprzez automatyzację reakcji na wykryte zdarzenia za pomocą opcji przepływu pracy.

Aktywnie szukaj zaawansowanych zagrożeń bezpieczeństwa i cyberprzestępców czających się w Twojej sieci, wykorzystując system reagowania na zdarzenia w czasie rzeczywistym, który powiadamia o krytycznych zdarzeniach i oferuje opcje wyszukiwania dzienników w celu wykrycia i powstrzymania złośliwych działań.

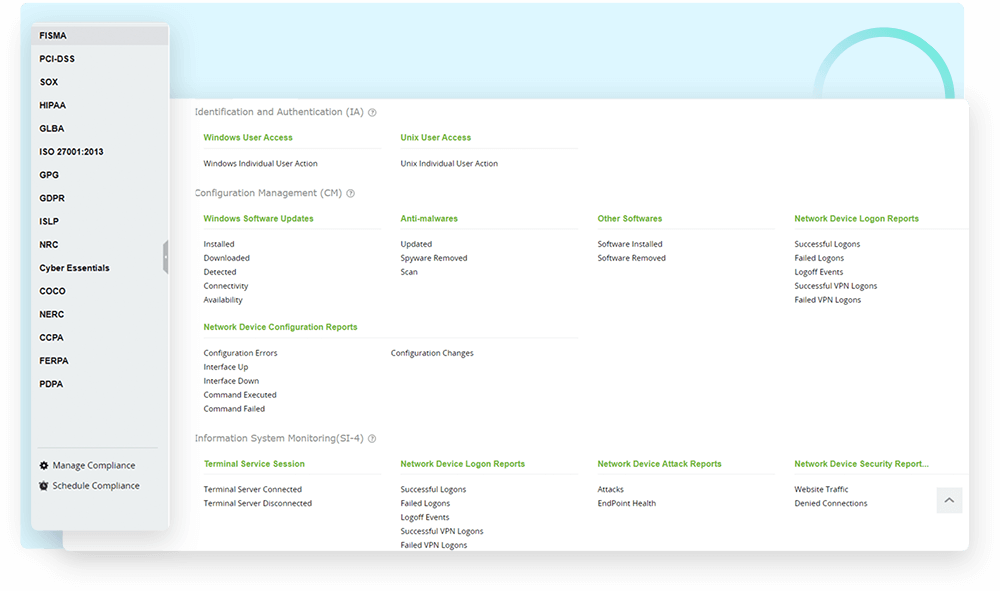

Zachowaj zgodność z różnymi wymogami prawnymi, takimi jak HIPAA dla służby zdrowia, PCI DSS i GLBA dla finansów, FISMA dla amerykańskich agencji federalnych, ISO 27001, SOX i wiele innych, wykorzystując gotowe do inspekcji szablony raportów i alertów o naruszeniu zgodności z przepisami.

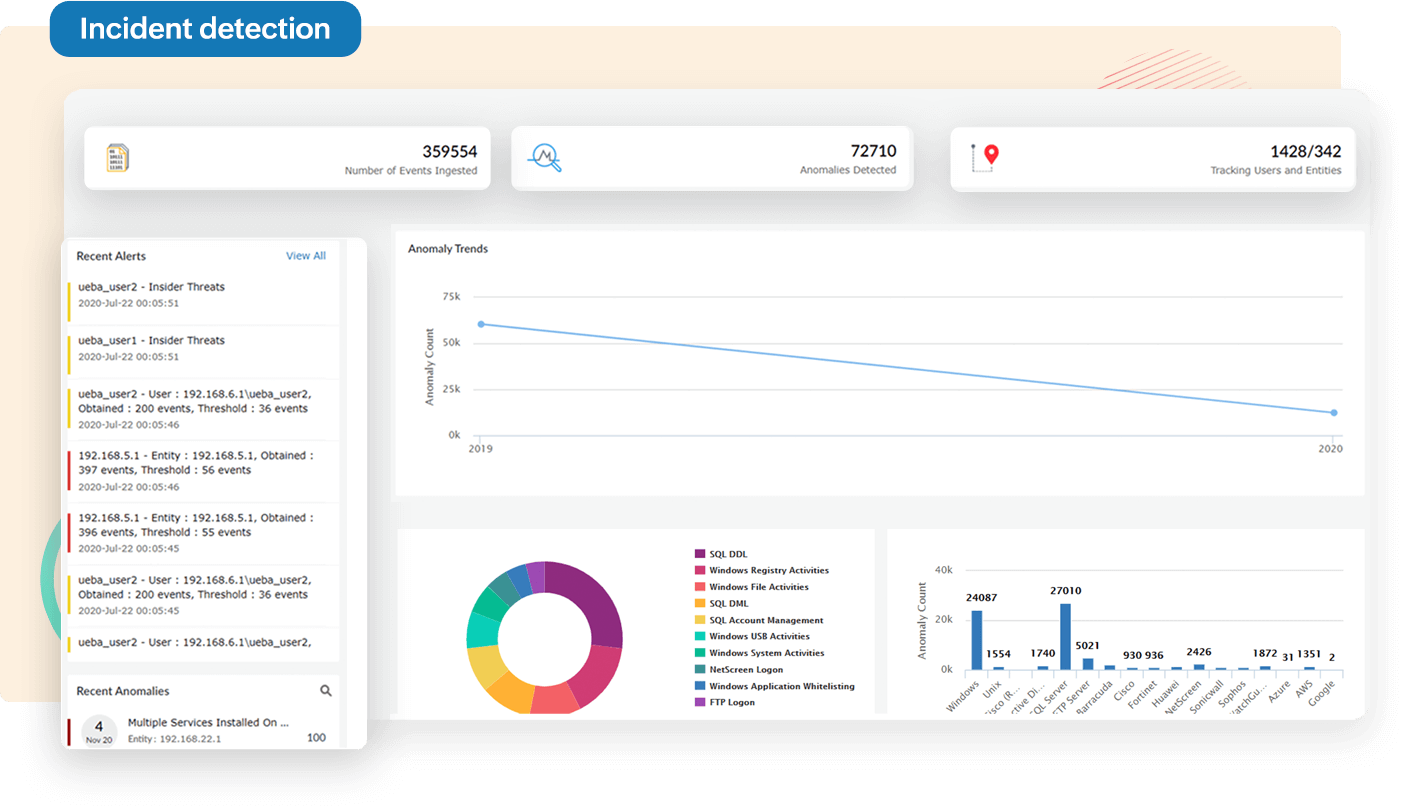

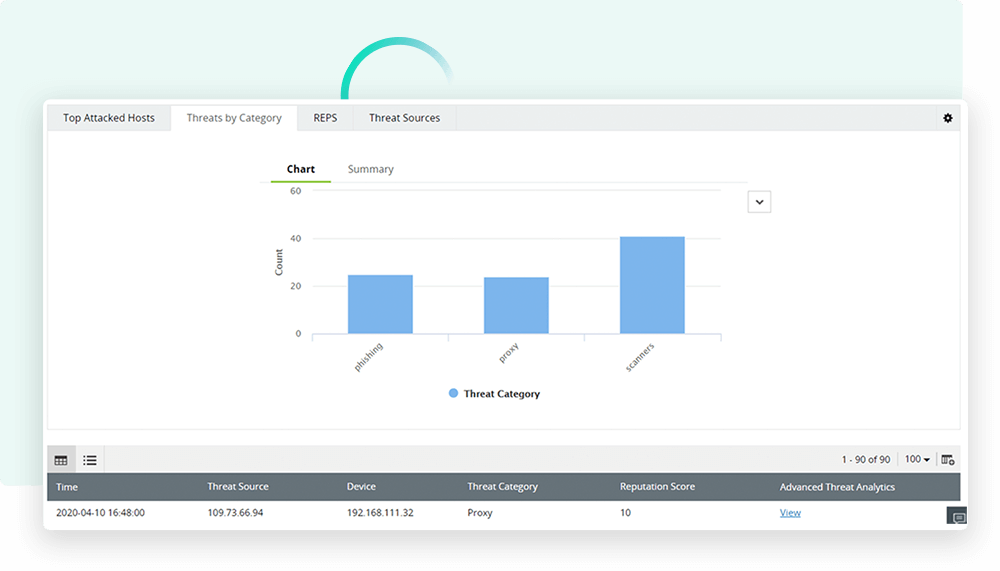

Wykrywaj precyzyjnie zagrożenia bezpieczeństwa różnymi metodami dostępnymi w programie Log360, takimi jak korelacja dzienników zdarzeń, analiza kanałów zagrożeń w celu identyfikacji złośliwych adresów IP i URL oraz uczenie maszynowe połączone z analizą zachowań użytkowników w celu identyfikacji zagrożeń wewnętrznych.

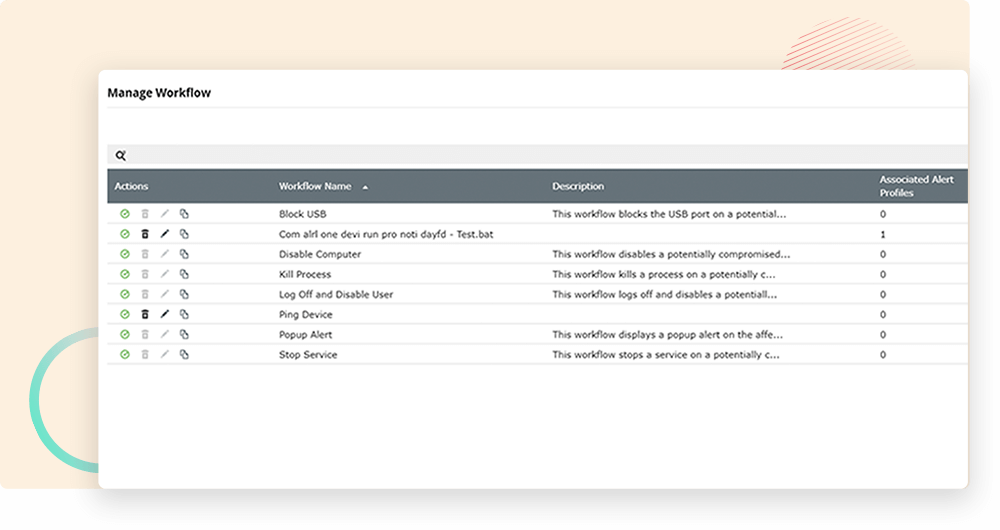

Skutecznie ograniczaj zagrożenia bezpieczeństwa, automatyzując reakcje na zdarzenia i tworząc przepływy pracy zdarzeń, które są zsynchronizowane z alertami. Szybciej ograniczaj zagrożenia, integrując proces z rozwiązaniami ITIL, aby zagwarantować rozliczalność za rozwiązywanie zdarzeń.

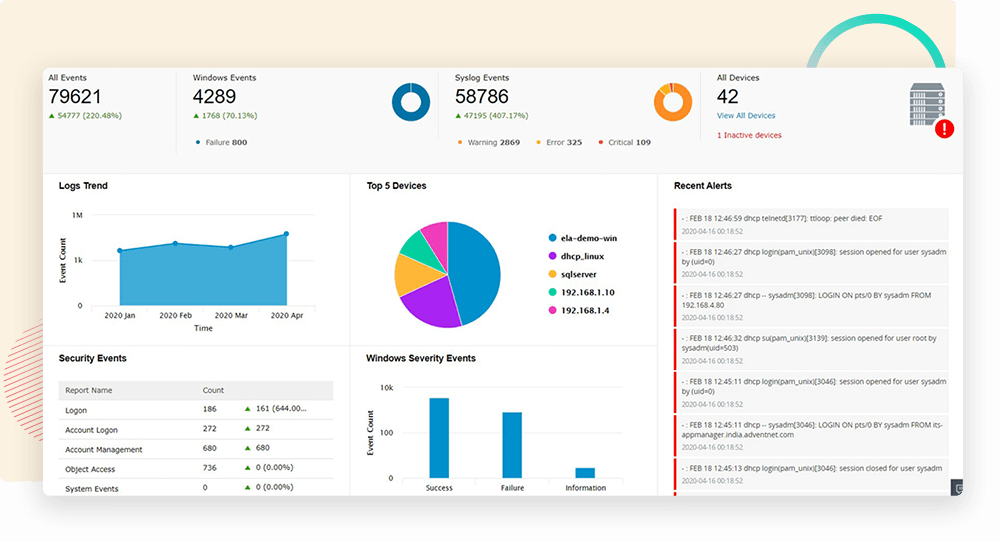

Monitoruj w czasie rzeczywistym, za pomocą interaktywnych pulpitów, gotowych raportów i wykresów, wszystkie zdarzenia związane z bezpieczeństwem, które są kompilowane z komputerów Windows i Linux/Unix, serwerów internetowych IIS i Apache, baz danych SQL i Oracle oraz urządzeń zabezpieczających, takich jak routery, przełączniki, zapory oraz systemy wykrywania i zapobiegania nieautoryzowanemu dostępowi.

Monitoruj i analizuj dane z dzienników pod kątem naruszeń bezpieczeństwa oraz spełniaj wymogi zgodności z przepisami dzięki raportom zgodności z PCI DSS, FISMA, GLBA, SOX, HIPAA, ISO 27001.

Wykrywaj złośliwych użytkowników i potencjalne ukryte ataki, które prześlizgnęły się przez początkowe zabezpieczenia, wykorzystując analizę taktyk, technik i procedur (TTP) atakujących oraz zaawansowaną analitykę zagrożeń.

Program Log360 ułatwił mi pracę. Z raportami i alertami w czasie rzeczywistym nie muszę się martwić o zagrożenia.

Log360 pomaga nam zintegrować składniki i przechowywać dzienniki w jednym miejscu. Potrzebowaliśmy rozwiązania pomagającego zachować zgodność z przepisami, a także poznać zagrożenia w naszym środowisku. Wygląda na to, że Log360 był właściwym wyborem. Od oceny do zakupu, wciąż znajdujemy nowe funkcje, które jeszcze bardziej nam się podobają.

Log360 to kompletne rozwiązanie dla wszystkich potrzeb w zakresie inspekcji zdarzeń! Składniki podrzędne, takie jak EventLog Analyzer i ADAuditPlus, są naprawdę pomocne podczas przeglądów i inspekcji.

Program Log360 dostarcza podstawowych danych o logowaniu i nieudanych próbach logowania w scentralizowanej platformie. Rozwiązanie to dobrze sprawdza się do celów inspekcji i zachowania zgodności z przepisami. Pracuje w wielu systemach i na wielu platformach.